ASA 8.X:AnyConnect SCEP註冊配置示例

目錄

簡介

AnyConnect獨立客戶端2.4中引入了SCEP註冊功能。在此過程中,您可以修改AnyConnect XML配置檔案以包括SCEP相關的配置,並為證書註冊建立特定的組策略和連線配置檔案。當AnyConnect使用者連線到此特定組時,AnyConnect向CA伺服器傳送證書註冊請求,並且CA伺服器自動接受或拒絕該請求。

必要條件

需求

本文件沒有特定需求。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

運行軟體版本8.x的Cisco ASA 5500系列自適應安全裝置

-

Cisco AnyConnect VPN版本2.4

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

慣例

背景資訊

AnyConnect自動SCEP註冊的目標是以安全且可擴展的方式向客戶端頒發證書。例如,使用者不需要從CA伺服器要求憑證。此功能整合在AnyConnect客戶端中。憑證會根據XML設定檔中提及的憑證引數發行給使用者端。

所需變更的概要

AnyConnect SCEP註冊功能要求在XML配置檔案中定義某些證書引數。在ASA上為證書註冊建立了組策略和連線配置檔案,並且XML配置檔案與該策略相關聯。AnyConnect客戶端連線到使用此特定策略的連線配置檔案,並傳送證書請求和在XML檔案中定義的引數。憑證授權單位(CA)會自動接受或拒絕該要求。如果<CertificateSCEP>元素在客戶端配置檔案中定義,則AnyConnect客戶端將使用SCEP協定檢索證書。

在AnyConnect嘗試自動檢索新證書之前,客戶端證書身份驗證必須失敗,因此,如果您已安裝有效證書,則不會進行註冊。

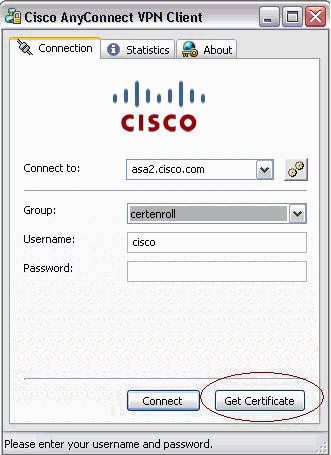

當使用者登入到特定組時,將自動註冊。還有一種用於檢索證書的手動方法,其中向使用者顯示Get Certificate按鈕。這只有在使用者端可以直接存取CA伺服器(而不是透過通道)時才有效。

有關詳細資訊,請參閱Cisco AnyConnect VPN客戶端管理員指南2.4版。

啟用Anyconnect SCEP功能的XML設定

這些是需要在AnyConnect XML檔案中定義的重要元素。有關詳細資訊,請參閱Cisco AnyConnect VPN客戶端管理員指南2.4版。

-

<AutomaticSEPHost> -指定配置了SCEP證書檢索的ASA主機名和連線配置檔案(隧道組)。值必須採用ASA的完全限定域名\連線配置檔名稱或ASA的IP地址\連線配置檔名稱的格式。

-

<CAURL> -標識SCEP CA伺服器。

-

<CertificateSCEP> -定義如何請求證書的內容。

-

<DisplayGetCertButton> -確定AnyConnect GUI是否顯示Get Certificate按鈕。使用者可以手動要求更新或提供憑證。

以下是設定檔範例:

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">true</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AutoConnectOnStart UserControllable="true">true</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">false</LocalLanAccess>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">

ReconnectAfterResume

</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">

Automatic

</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>AllowRemoteUsers</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Automatic

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<CertificateEnrollment>

<AutomaticSCEPHost>asa2.cisco.com/certenroll</AutomaticSCEPHost>

<CAURL PromptForChallengePW="false">

http://10.11.11.1/certsrv/mscep/mscep.dll

</CAURL>

<CertificateSCEP>

<Name_CN>cisco</Name_CN>

<Company_O>Cisco</Company_O>

<DisplayGetCertButton>true</DisplayGetCertButton>

</CertificateSCEP>

</CertificateEnrollment>

</ClientInitialization>

<ServerList>

<HostEntry>

<HostName>asa2.cisco.com</HostName>

</HostEntry>

</ServerList>

</AnyConnectProfile>

配置ASA以支援AnyConnect的SCEP協定

為了提供對專用註冊機構(RA)的訪問許可權,ASA管理員必須建立一個別名,該別名具有限制到所需RA的專用側網路連線的ACL。為了自動擷取憑證,使用者連線並驗證此別名。

請完成以下步驟:

-

在ASA上建立指向特定配置組的別名。

-

在使用者的客戶端配置檔案的<AutomaticESPEPHost>元素中指定別名。

-

將包含<CertificateEnrollment>部分的客戶端配置檔案附加到特定配置的組。

-

為特定配置組設定ACL,以限制流向私有RA的流量。

請完成以下步驟:

-

將XML配置檔案上傳到ASA。

-

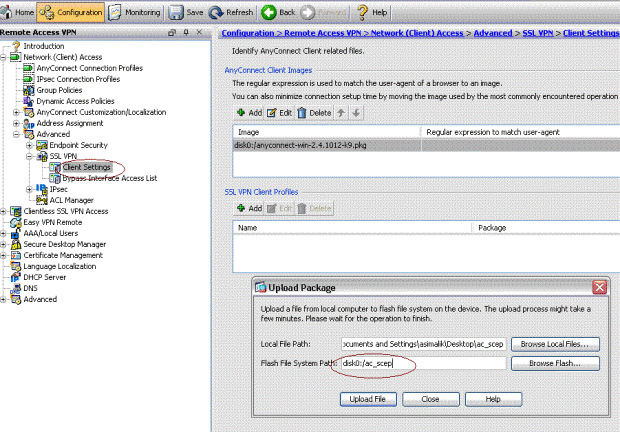

選擇Remote Access VPN > Network (client) access > Advanced > SSL VPN > Client settings。

-

在SSL VPN Client profiles下,按一下Add。

-

按一下Browse Local Files以選擇配置檔案,然後按一下Browse Flash以指定快閃記憶體檔名。

-

按一下Upload File。

-

-

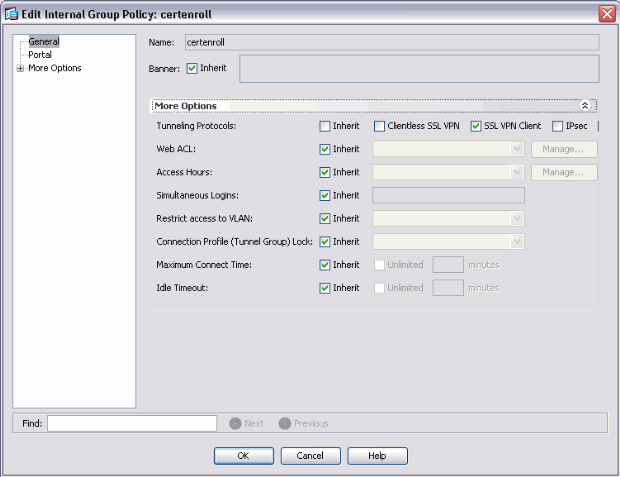

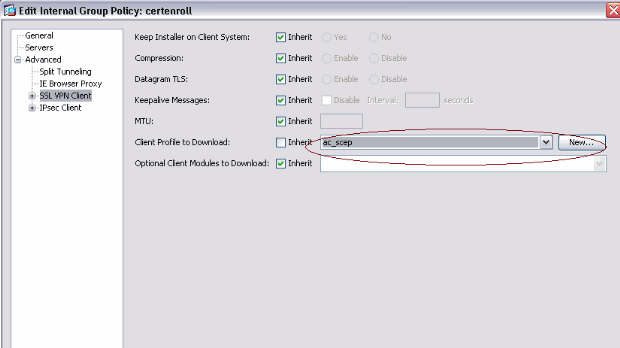

為證書註冊設定certenroll組策略。

-

選擇Remote access VPN > Network client access > Group Policy,然後按一下Add。

-

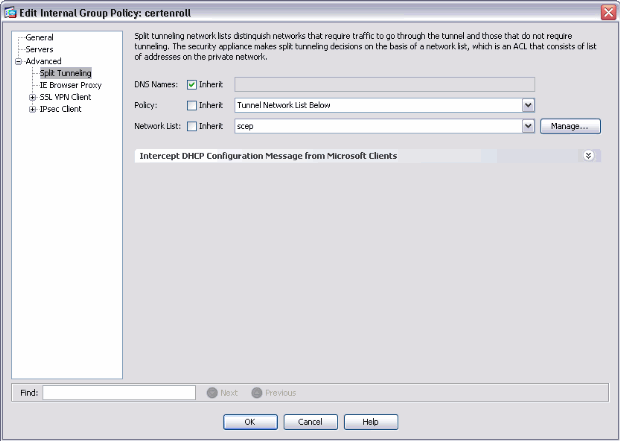

為CA伺服器增加拆分隧道。

-

展開高級,然後選擇分割隧道。

-

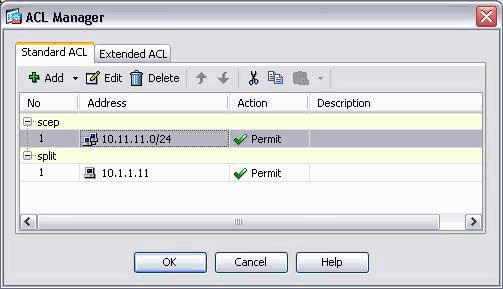

從Policy選單中選擇Tunnel Network List Below,然後按一下Manage以增加訪問控制清單。

-

-

選擇SSL VPN Client,並從Client Profile to Download選單中選擇certenroll的配置檔案。

-

-

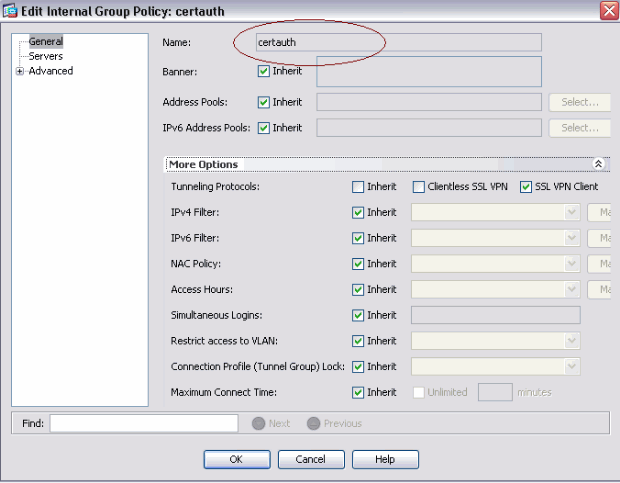

為證書身份驗證建立另一個名為certauth的組。

-

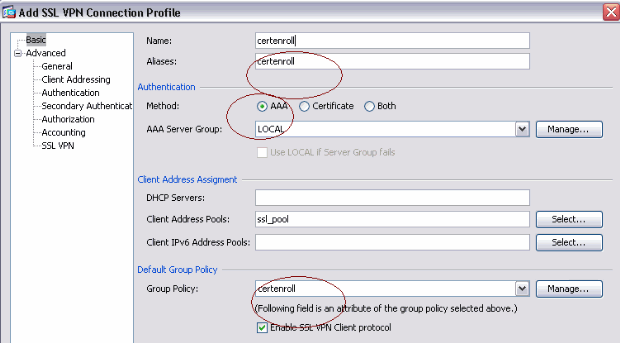

建立certenroll連線配置檔案。

-

選擇Remote access VPN > Network client access > AnyConnect connection profiles,然後按一下Add。

-

在Aliases欄位中輸入certenroll組。

注意:別名必須與AutomaticSEPTHost下的AnyConnect配置檔案中使用的值匹配。

-

-

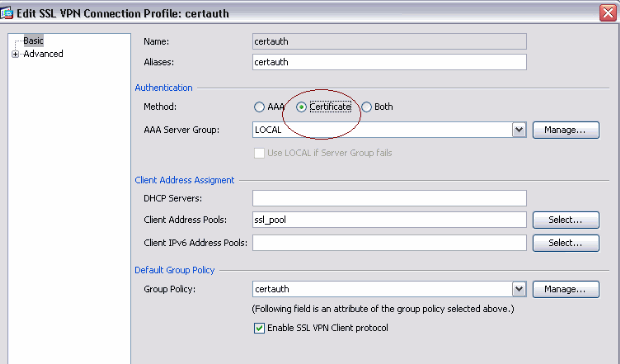

使用證書身份驗證製作另一個名為certauth的連線配置檔案。這是註冊後使用的實際連線配置檔案。

-

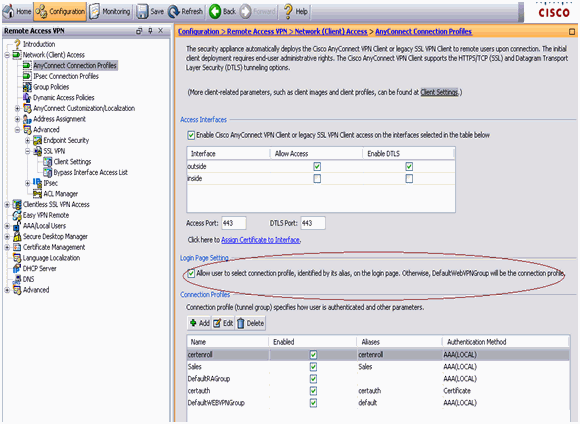

為了確保啟用別名的使用,請在登入頁上選中Allow user to select connection profile, identified by its alias.否則,DefaultWebVPNGroup是連線配置檔案。

測試AnyConnect SCEP

使用本節內容,確認您的組態是否正常運作。

-

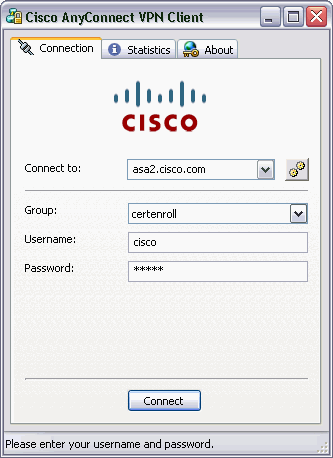

啟動AnyConnect客戶端,並連線到certenroll配置檔案。

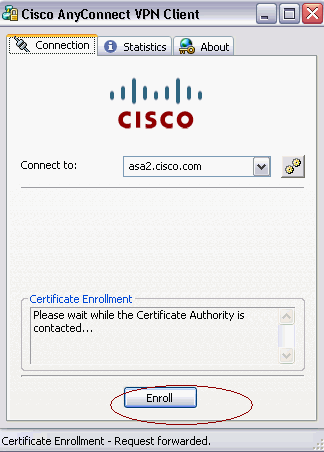

AnyConnect透過SCEP將註冊請求傳遞到CA伺服器。

如果使用Get Certificate按鈕,AnyConnect將直接傳遞註冊請求而不透過隧道。

-

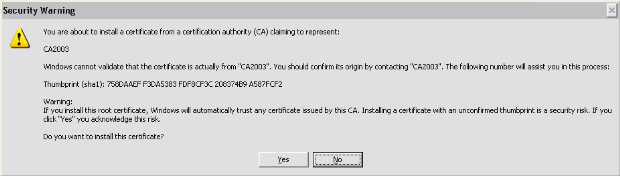

出現此警告。按一下Yes安裝使用者證書和根證書

-

註冊證書後,連線到certauth配置檔案。

SCEP請求後Microsoft Windows上的證書儲存

請完成以下步驟:

-

按一下Start > run > mmc。

-

按一下增加/刪除管理單元。

-

按一下Add,然後選擇certificates。

-

增加我的使用者帳戶和電腦帳戶證書。

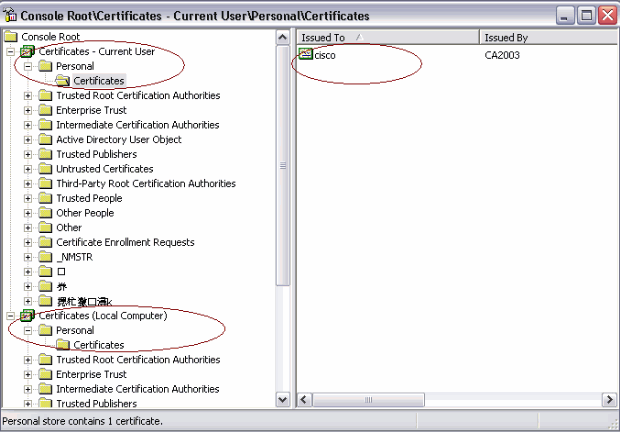

此影像顯示安裝在Windows憑證存放區中的使用者憑證:

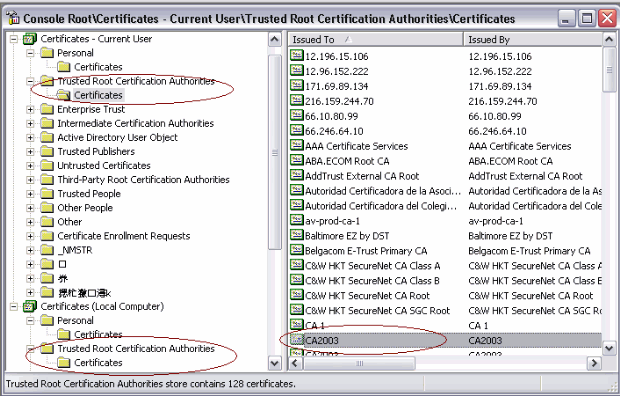

此影像顯示安裝在Windows憑證存放區中的CA憑證:

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

-

僅當證書身份驗證失敗時,AnyConnect SCEP註冊才起作用。如果未註冊,請檢查證書儲存。如果已經安裝憑證,請刪除它們並再次測試。

-

除非使用ssl certificate-authentication interface outside port 443命令,否則SCEP註冊不起作用。

如需詳細資訊,請參閱以下思科錯誤ID:

-

思科漏洞ID CSCtf06778(僅供註冊客戶使用)— AnyConnect SCEP註冊無法用於Per Group Cert Auth 2

-

思科漏洞ID CSCtf06844(僅供註冊客戶使用)— AnyConnect SCEP註冊不適用於ASA Per Group Cert Auth

-

-

如果CA伺服器位於ASA的外部,請確保使用same-security-traffic permit intra-interface命令允許髮夾功能。此外增加nat outside和access-list命令,如本示例所示:

nat (outside) 1 access-list natoutside extended permit ip 172.16.1.0 255.255.255.0 host 171.69.89.87

其中172.16.1.0是AnyConnect池,171.69.89.87是CA伺服器IP地址。

-

如果CA伺服器位於內部,請確保將其包含在certenroll組策略的分割隧道訪問清單中。本文檔假設CA伺服器位於內部。

group-policy certenroll attributes split-tunnel-policy tunnelspecified split-tunnel-network-list value scep access-list scep standard permit 171.69.89.0 255.255.255.0

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

10-Mar-2010 |

初始版本 |

意見

意見