ASA/PIX:使用CLI和ASDM對VPN客戶端流量使用入站NAT的遠端VPN伺服器配置示例

目錄

簡介

本文檔介紹如何使用自適應安全裝置管理器(ASDM)或CLI和NAT對入站VPN客戶端流量配置Cisco 5500系列自適應安全裝置(ASA)以充當遠端VPN伺服器。ASDM透過一個直觀、易於使用的基於Web的管理介面,提供世界一流的安全管理和監控。Cisco ASA配置完成後,可以透過Cisco VPN客戶端進行驗證。

必要條件

需求

本文檔假設ASA完全正常運行且已配置為允許Cisco ASDM或CLI進行配置更改。還假設ASA配置為出站NAT。有關如何配置出站NAT的詳細資訊,請參閱允許內部主機使用PAT訪問外部網路。

注意:請參閱允許ASDM進行HTTPS訪問或PIX/ASA 7.x:內部和外部介面上的SSH配置示例,以允許透過ASDM或Secure Shell (SSH)對裝置進行遠端配置。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

思科自適應安全裝置軟體版本7.x及更高版本

-

自適應安全裝置管理器5.x版及更高版本

-

Cisco VPN Client版本4.x及更高版本

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

相關產品

此配置還可用於Cisco PIX安全裝置版本7.x及更高版本。

慣例

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

背景資訊

遠端訪問配置為Cisco VPN客戶端(如移動使用者)提供安全的遠端訪問。遠端訪問VPN使遠端使用者能夠安全地訪問集中式網路資源。Cisco VPN Client符合IPSec協定,專門設計用於安全裝置。但是,安全裝置可以與許多符合協定的客戶端建立IPSec連線。有關IPSec的詳細資訊,請參閱ASA配置指南。

組和使用者是VPN安全管理和安全裝置配置中的核心概念。它們指定決定使用者訪問和使用VPN的屬性。群組是被視為單一實體的使用者集合。使用者從組策略獲取其屬性。隧道組標識特定連線的組策略。如果您未將特定組策略分配給使用者,則應用連線的預設組策略。

隧道組由確定隧道連線策略的一組記錄組成。這些記錄標識了隧道使用者被驗證到的伺服器,以及連線資訊被傳送到其中的記帳伺服器(如果有)。它們還標識了連線的預設組策略,並且它們包含特定於協定的連線引數。隧道組包含與建立隧道本身相關的少量屬性。隧道組包括指向定義面向使用者的屬性的組策略的指標。

組態

使用ASDM將ASA/PIX配置為遠端VPN伺服器

完成以下步驟,以便使用ASDM將Cisco ASA配置為遠端VPN伺服器:

-

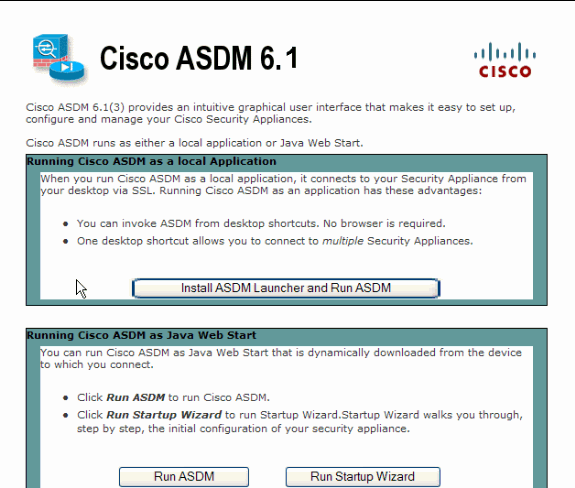

打開瀏覽器並輸入https://<為訪問ASDM而配置的ASA介面的IP地址>,以訪問ASA上的ASDM。

請務必授權瀏覽器提供的與SSL憑證真實性相關的任何警告。預設使用者名稱和密碼均為空。

ASA顯示此窗口以允許下載ASDM應用程式。此範例會將應用程式載入本機電腦,而且不會在Java Applet中執行。

-

按一下Download ASDM Launcher and Start ASDM以下載ASDM應用程式的安裝程式。

-

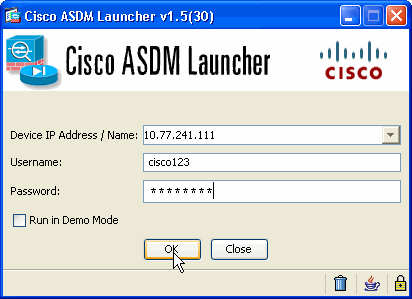

下載ASDM Launcher後,請完成提示指導的步驟,以安裝軟體並運行Cisco ASDM Launcher。

-

輸入使用http -命令配置的介面的IP地址,以及使用者名稱和口令(如果已指定)。

此示例使用cisco123作為使用者名稱,使用cisco123作為口令。

-

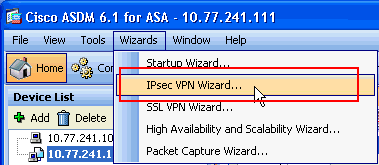

從主窗口中選擇Wizards > IPsec VPN Wizard。

-

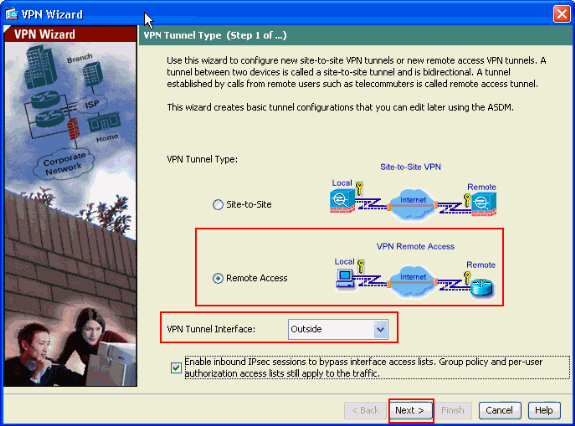

選擇Remote Access VPN隧道型別,並確保根據需要設定了VPN Tunnel Interface,然後按一下Next(如圖所示)。

-

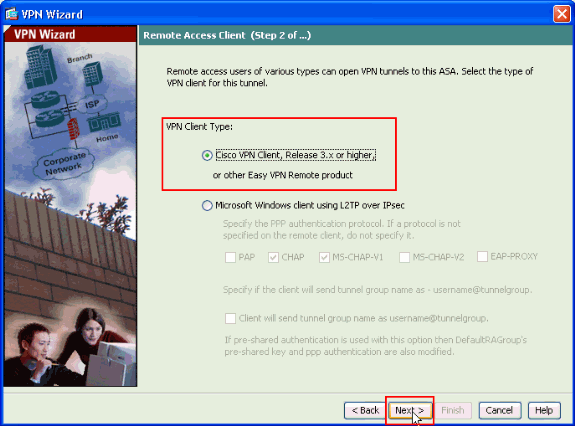

選擇VPN客戶端型別,如下所示。此時選擇Cisco VPN Client。按「Next」(下一步)。

-

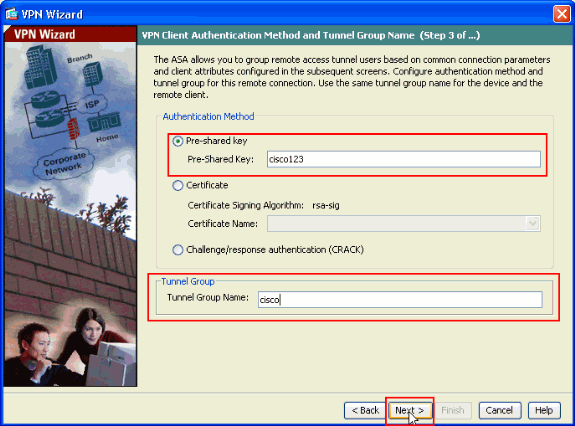

輸入Tunnel Group Name的名稱。輸入要使用的身份驗證資訊,在本例中為預共用金鑰。本示例中使用的預共用金鑰是cisco123。此示例中使用的Tunnel Group Name為cisco。按「Next」(下一步)。

-

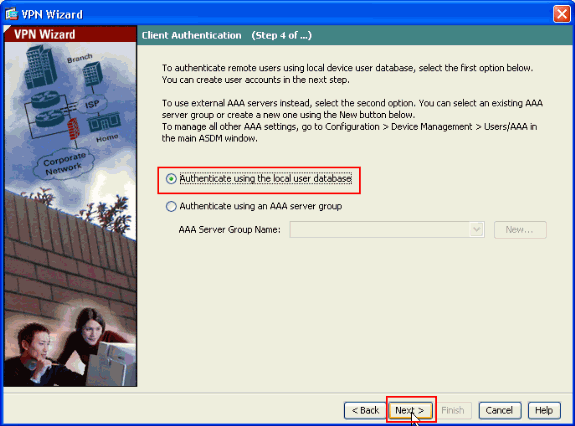

選擇是要向本地使用者資料庫還是向外部AAA伺服器組驗證遠端使用者。

注意:您可以在步驟10中將使用者新增至本機使用者資料庫。

注意:有關如何使用ASDM配置外部AAA伺服器組的資訊,請參閱PIX/ASA 7.x的透過ASDM為VPN使用者配置身份驗證和授權伺服器組的配置示例。

-

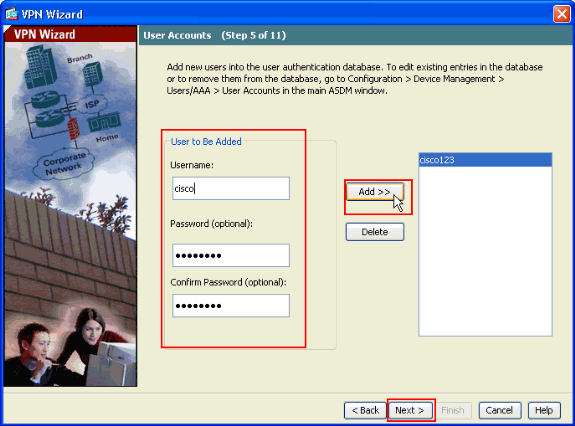

提供使用者名稱和可選的口令,然後按一下Add,以便向使用者身份驗證資料庫增加新使用者。按「Next」(下一步)。

附註:請勿從此視窗移除現有使用者。在ASDM主窗口中選擇Configuration > Device Management > Users/AAA > User Accounts,以編輯資料庫中的現有條目或將其從資料庫中刪除。

-

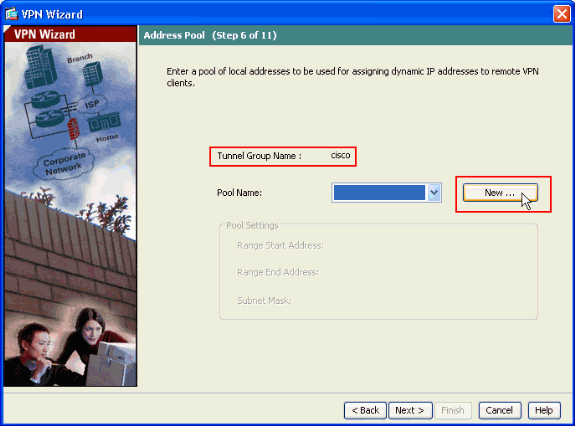

要定義將動態分配給遠端VPN客戶端的本地地址池,請按一下New建立新的IP Pool。

-

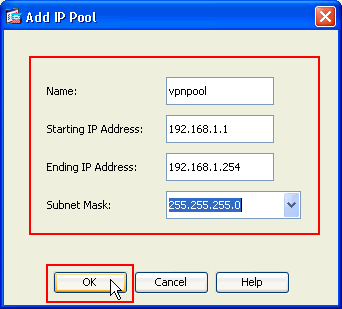

在名為Add IP Pool的新窗口中,請提供以下資訊,然後按一下OK。

-

IP池的名稱

-

起始IP地址

-

結束IP地址

-

子網路遮罩

-

-

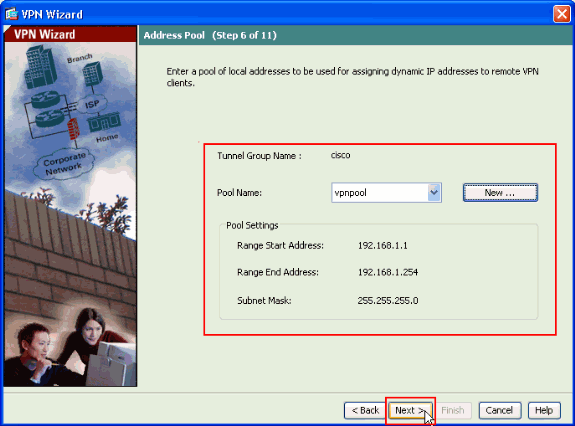

定義在遠端VPN客戶端建立連線時將動態分配給這些客戶端的本地地址池後,請按一下Next。

-

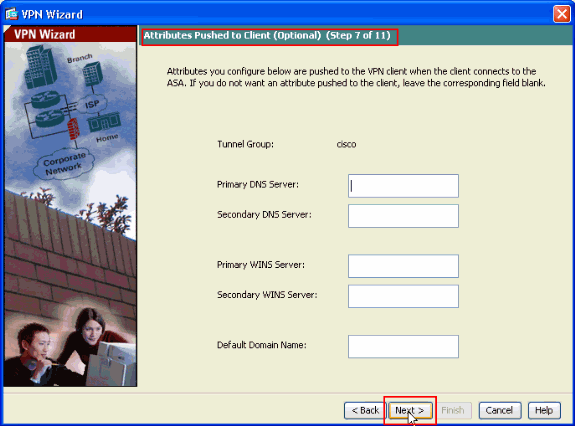

可選:指定要推送到遠端VPN客戶端的DNS和WINS伺服器資訊以及預設域名。

-

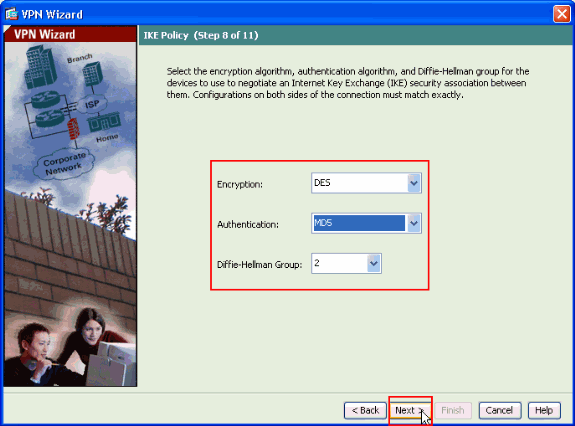

指定IKE的引數,也稱為IKE階段1。

通道兩端的組態必須完全相符。但是,Cisco VPN Client會自動為其自身選擇正確的配置。因此,客戶端PC上無需配置IKE。

-

此視窗顯示您已經採取的動作摘要。如果對配置感到滿意,請按一下Finish。

使用ASDM配置從ASA/PIX到NAT的入站VPN客戶端流量

完成以下步驟,以便使用ASDM配置從Cisco ASA到NAT的入站VPN客戶端流量:

-

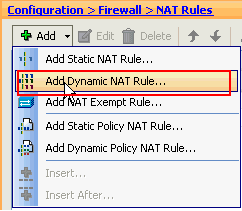

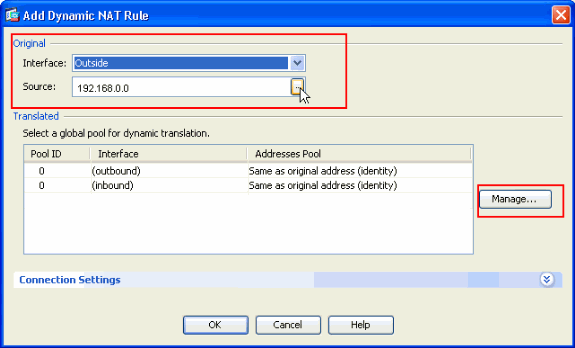

選擇Configuration > Firewall > Nat Rules,然後按一下Add。在下拉選單中選擇Add Dynamic NAT Rule。

-

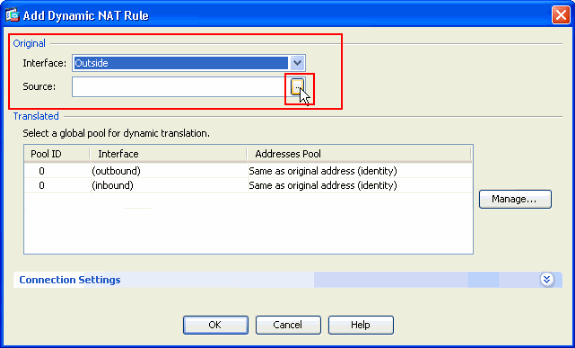

在Add Dynamic NAT Rule窗口中,選擇Outside作為Interface,然後按一下Source框旁邊的瀏覽按鈕。

-

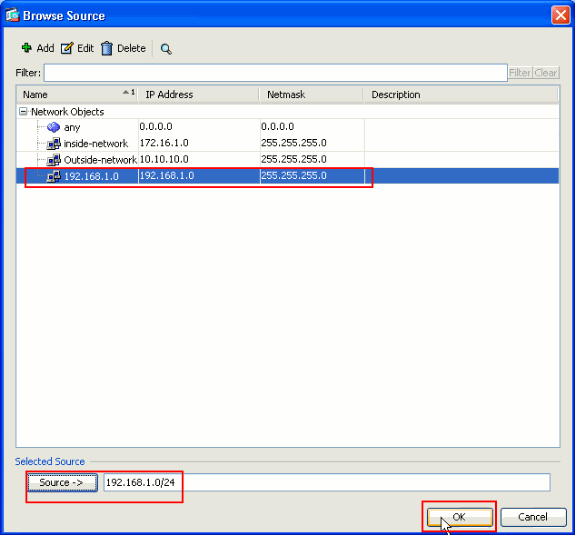

在Browse Source窗口中,選擇正確的網路對象,同時選擇Selected Source部分下的source,然後按一下OK。此處選擇192.168.1.0網路對象。

-

按一下Manage。

-

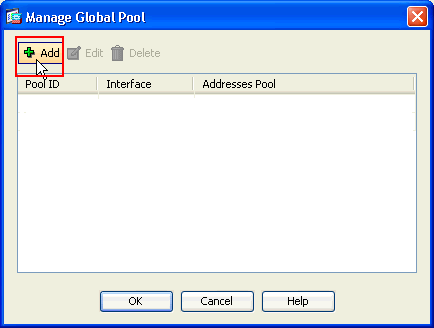

在Manage Global Pool窗口中,按一下Add。

-

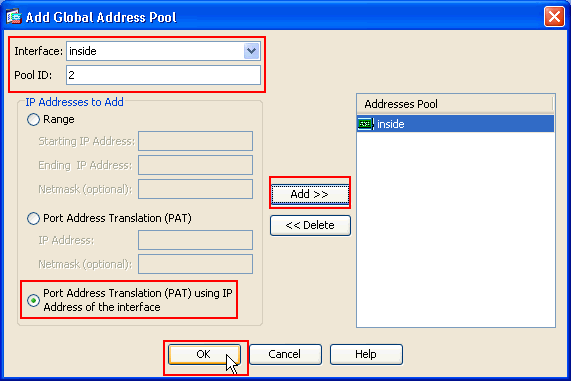

在Add Global Address Pool窗口中,選擇Inside作為Interface,選擇2作為Pool ID。此外,請確保選中PAT using IP Address of the interface旁邊的單選按鈕。按一下Add>>,然後按一下OK。

-

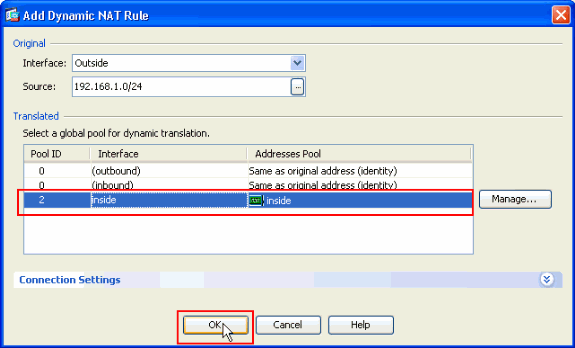

在使用上一步配置的Pool ID 2選擇全局池後,請按一下OK。

-

現在請按一下Apply,以便將配置應用到ASA。配置到此結束。

使用CLI將ASA/PIX配置為遠端VPN伺服器並使之適用於入站NAT

| 在ASA裝置上運行配置 |

|---|

ciscoasa#show running-config : Saved ASA Version 8.0(3) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif Outside security-level 0 ip address 10.10.10.2 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 172.16.1.2 255.255.255.0 ! ! passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa803-k8.bin ftp mode passive access-list inside_nat0_outbound extended permit ip any 192.168.1.0 255.255.255 0 pager lines 24 logging enable mtu Outside 1500 mtu inside 1500 ip local pool vpnpool 192.168.1.1-192.168.1.254 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-615.bin asdm history enable arp timeout 14400 nat-control global (Outside) 1 interface global (inside) 2 interface nat (Outside) 2 192.168.1.0 255.255.255.0 outside nat (inside) 0 access-list inside_nat0_outbound nat (inside) 1 0.0.0.0 0.0.0.0 route Outside 0.0.0.0 0.0.0.0 10.10.10.3 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy http server enable no snmp-server location no snmp-server contact !--- Configuration for IPsec policies. !--- Enables the crypto transform configuration mode, !--- where you can specify the transform sets that are used !--- during an IPsec negotiation. crypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmac crypto ipsec transform-set ESP-DES-MD5 esp-des esp-md5-hmac crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set pfs group1 crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set transform-set ESP-DES-SH ESP-DES-MD5 crypto map Outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP crypto map Outside_map interface Outside crypto isakmp enable Outside !--- Configuration for IKE policies. !--- Enables the IKE policy configuration (config-isakmp) !--- command mode, where you can specify the parameters that !--- are used during an IKE negotiation. Encryption and !--- Policy details are hidden as the default values are chosen. crypto isakmp policy 10 authentication pre-share encryption des hash sha group 2 lifetime 86400 crypto isakmp policy 30 authentication pre-share encryption des hash md5 group 2 lifetime 86400 telnet timeout 5 ssh timeout 60 console timeout 0 management-access inside threat-detection basic-threat threat-detection statistics access-list group-policy cisco internal group-policy cisco attributes vpn-tunnel-protocol IPSec !--- Specifies the username and password with their !--- respective privilege levels username cisco123 password ffIRPGpDSOJh9YLq encrypted privilege 15 username cisco password ffIRPGpDSOJh9YLq encrypted privilege 0 username cisco attributes vpn-group-policy cisco tunnel-group cisco type remote-access tunnel-group cisco general-attributes address-pool vpnpool default-group-policy cisco !--- Specifies the pre-shared key "cisco123" which must !--- be identical at both peers. This is a global !--- configuration mode command. tunnel-group cisco ipsec-attributes pre-shared-key * ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns migrated_dns_map_1 parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns migrated_dns_map_1 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global prompt hostname context Cryptochecksum:f2ad6f9d5bf23810a26f5cb464e1fdf3 : end ciscoasa# |

驗證

嘗試透過Cisco VPN客戶端連線到Cisco ASA,以驗證是否成功配置了ASA。

-

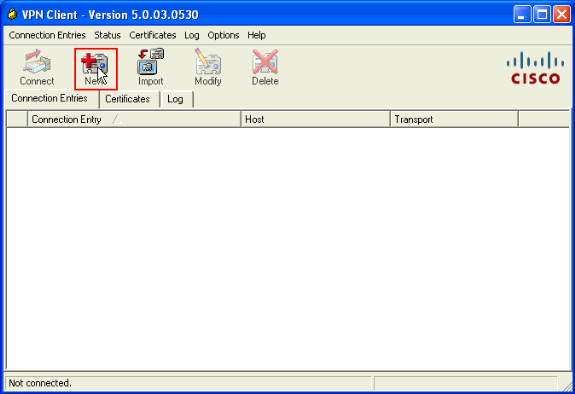

按一下New。

-

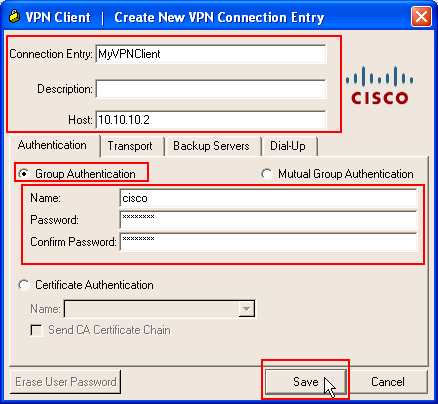

填寫新連線的詳細資訊。

Host欄位必須包含之前配置的Cisco ASA的IP地址或主機名。組身份驗證資訊必須與步驟4中使用的組身份驗證資訊對應。完成後,按一下Save。

-

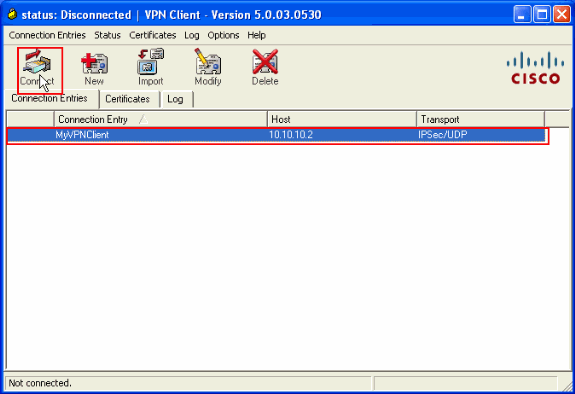

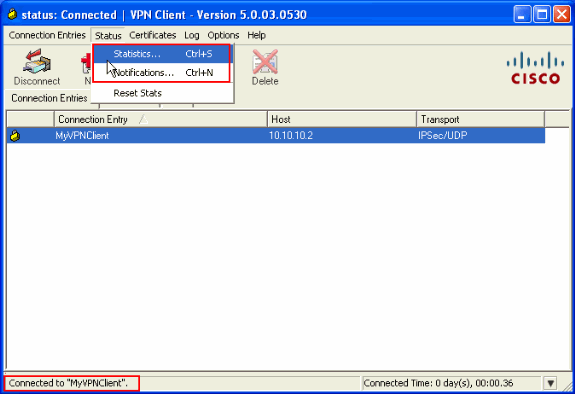

選擇新建立的連線,然後按一下Connect。

-

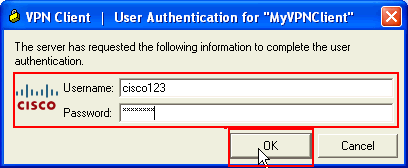

輸入用於擴展身份驗證的使用者名稱和密碼。此資訊必須與步驟5和步驟6中指定的資訊一致。

-

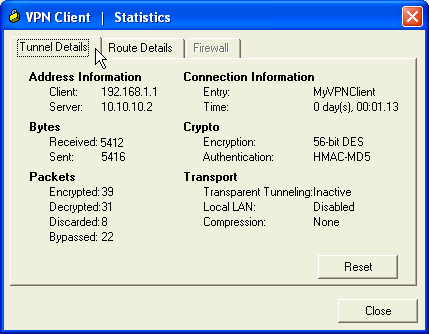

成功建立連線後,在Status選單中選擇Statistics以驗證隧道的詳細資訊。

此窗口顯示流量和加密資訊:

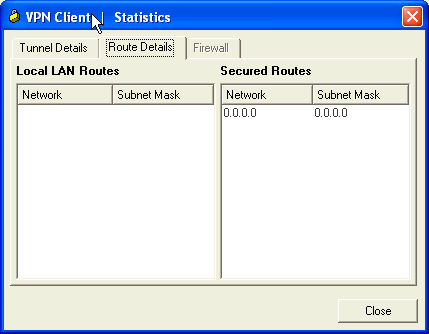

此窗口顯示分割隧道資訊:

ASA/PIX安全裝置- show命令

-

show crypto isakmp sa -顯示對等體上的所有當前IKE SA。

ASA#show crypto isakmp sa Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 10.10.10.1 Type : user Role : responder Rekey : no State : AM_ACTIVE -

show crypto ipsec sa -顯示對等體上的所有當前IPsec SA。

ASA#show crypto ipsec sa interface: Outside Crypto map tag: SYSTEM_DEFAULT_CRYPTO_MAP, seq num: 65535, local addr: 10.10 .10.2 local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0) remote ident (addr/mask/prot/port): (192.168.1.1/255.255.255.255/0/0) current_peer: 10.10.10.1, username: cisco123 dynamic allocated peer ip: 192.168.1.1 #pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20 #pkts decaps: 74, #pkts decrypt: 74, #pkts verify: 74 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 20, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.10.10.2, remote crypto endpt.: 10.10.10.1 path mtu 1500, ipsec overhead 58, media mtu 1500 current outbound spi: F49F954C inbound esp sas: spi: 0x3C10F9DD (1007745501) transform: esp-des esp-md5-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 24576, crypto-map: SYSTEM_DEFAULT_CRYPTO_MAP sa timing: remaining key lifetime (sec): 27255 IV size: 8 bytes replay detection support: Y outbound esp sas: spi: 0xF49F954C (4104099148) transform: esp-des esp-md5-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 24576, crypto-map: SYSTEM_DEFAULT_CRYPTO_MAP sa timing: remaining key lifetime (sec): 27255 IV size: 8 bytes replay detection support: Y -

ciscoasa(config)#debug icmp trace !--- Inbound Nat Translation is shown below for Outside to Inside ICMP echo request translating Outside:192.168.1.1/768 to inside:172.16.1.2/1 ICMP echo reply from inside:172.16.1.3 to Outside:172.16.1.2 ID=1 seq=7936 len=3 2 !--- Inbound Nat Translation is shown below for Inside to Outside ICMP echo reply untranslating inside:172.16.1.2/1 to Outside:192.168.1.1/768 ICMP echo request from Outside:192.168.1.1 to inside:172.16.1.3 ID=768 seq=8192 len=32 ICMP echo request translating Outside:192.168.1.1/768 to inside:172.16.1.2/1 ICMP echo reply from inside:172.16.1.3 to Outside:172.16.1.2 ID=1 seq=8192 len=3 2 ICMP echo reply untranslating inside:172.16.1.2/1 to Outside:192.168.1.1/768 ICMP echo request from 192.168.1.1 to 172.16.1.2 ID=768 seq=8448 len=32 ICMP echo reply from 172.16.1.2 to 192.168.1.1 ID=768 seq=8448 len=32 ICMP echo request from 192.168.1.1 to 172.16.1.2 ID=768 seq=8704 len=32 ICMP echo reply from 172.16.1.2 to 192.168.1.1 ID=768 seq=8704 len=32 ICMP echo request from 192.168.1.1 to 172.16.1.2 ID=768 seq=8960 len=32 ICMP echo reply from 172.16.1.2 to 192.168.1.1 ID=768 seq=8960 len=32

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

輸出直譯器工具(僅供註冊客戶使用) (OIT)支援某些show指令。使用OIT檢視對show命令輸出的分析。

有關站點到站點VPN故障排除的詳細資訊,請參閱最常見的L2L和遠端訪問IPsec VPN故障排除解決方案。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

03-Jun-2010 |

初始版本 |

意見

意見