ASA 8.2:使用ASDM透過nat、global、static和access-list命令進行埠重定向(轉發)

目錄

簡介

本文檔介紹埠重定向如何使用ASDM在思科自適應安全裝置(ASA)上運行。它處理透過ASA的流量的訪問控制以及轉換規則的工作原理。

必要條件

需求

思科建議您瞭解以下主題:

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

Cisco 5500系列ASA版本8.2

-

Cisco ASDM版本6.3

注意:此配置僅適用於Cisco ASA軟體版本8.0到8.2,因為NAT功能沒有重大更改。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

慣例

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

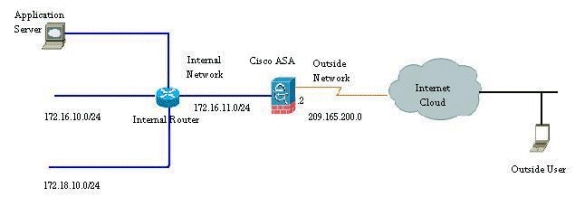

網路圖表

此配置中使用的IP編址方案在Internet上無法合法路由。這些地址是在實驗室環境中使用的RFC 1918地址。

允許出站訪問

出站訪問描述從較高安全級別的介面到較低安全級別的介面的連線。這包括從內部到外部、從內部到隔離區(DMZ)以及從外部到DMZ的連線。這也可以包括從一個DMZ到另一個DMZ的連線,只要連線源介面的安全級別高於目標介面的安全級別即可。

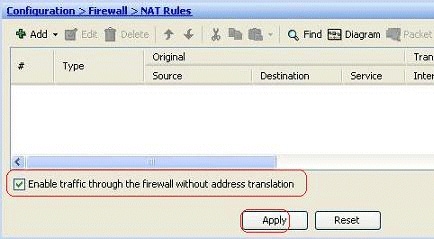

沒有配置轉換規則,任何連線都無法通過安全裝置。此功能稱為nat-control。此處顯示的影象描述了如何透過ASDM停用此功能,以允許透過ASA的連線而不進行任何地址轉換。但是,如果您配置了任何轉換規則,則停用此功能並不對所有流量有效,您需要明確免除網路的地址轉換。

允許內部主機透過NAT訪問外部網路

透過配置動態NAT規則,您可以允許一組內部主機/網路訪問外部環境。為此,您需要選擇要被授予訪問許可權的主機/網路的實際地址,然後這些主機或網路必須對映到轉換後的IP地址池。

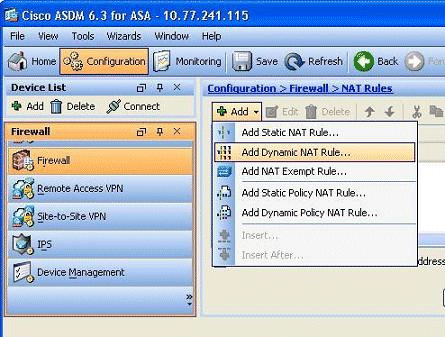

要允許內部主機透過NAT訪問外部網路,請完成以下步驟:

-

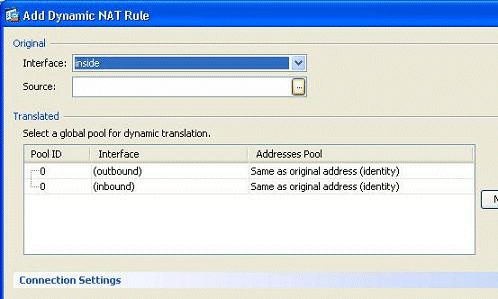

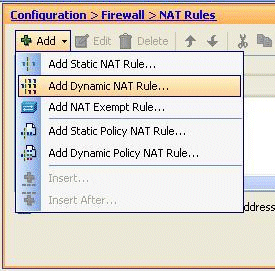

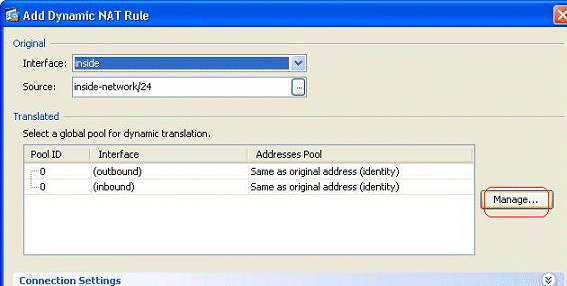

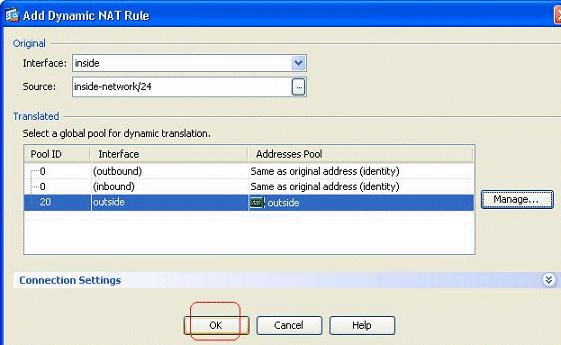

轉至 Configuration > Firewall > NAT Rules,按一下Add,然後選擇Add Dynamic NAT Rule選項以配置動態NAT規則。

-

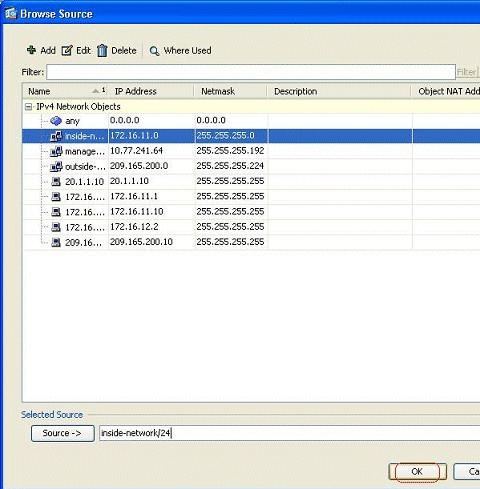

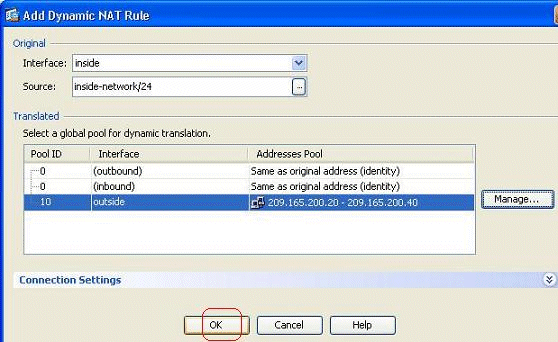

選擇實際主機所連線的介面名稱。使用Source欄位中的Details按鈕選擇主機/網路的實際IP地址。

-

在本示例中,已選擇整個內部網路。按一下OK以完成選擇。

-

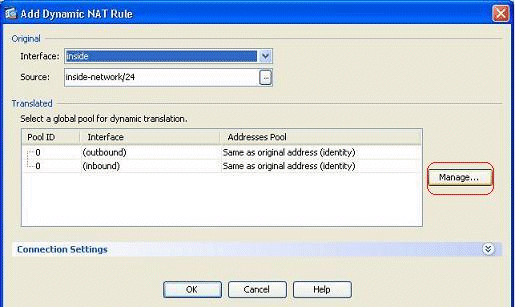

按一下Manage以選擇要對映實際網路的IP地址池。

-

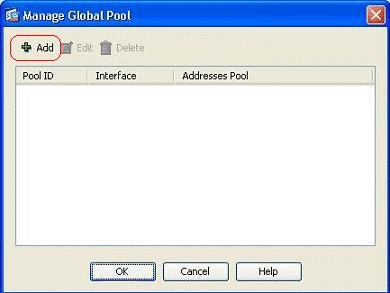

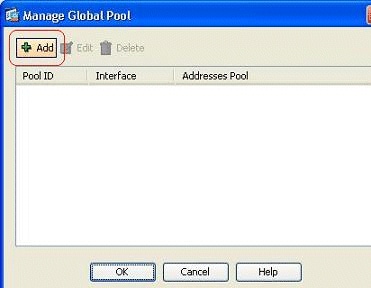

按一下Add以打開Add Global Address Pool窗口。

-

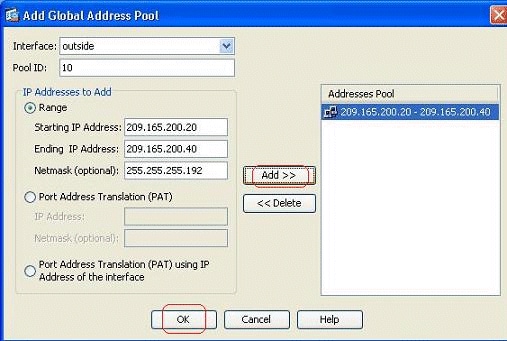

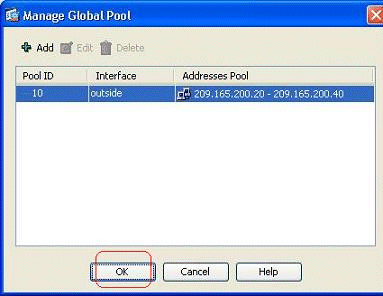

選擇Range 選項並指定開始和結束IP地址以及輸出介面。此外,請指定唯一的池ID並按一下Add以將其增加到地址池。按一下OK以返回到Manage Global Pool窗口。

-

按一下OK以返回到Add Dynamic NAT Rule窗口。

-

按一下OK以完成動態NAT規則配置。

-

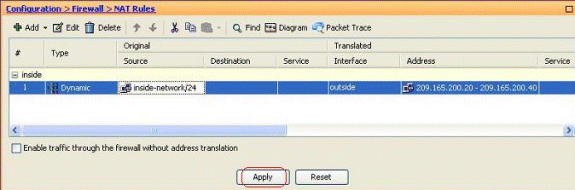

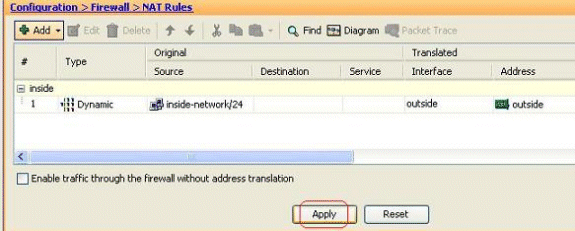

按一下Apply以使更改生效。

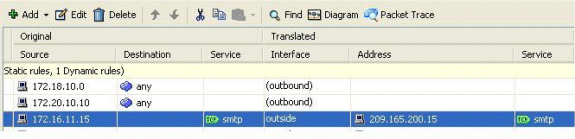

注意:未選中Enable traffic through the firewall without address translation選項。

以下是該ASDM配置的等效的CLI輸出:

nat-control global (outside) 10 209.165.200.20-209.165.200.40 netmask 255.255.255.192 nat (inside) 10 172.16.11.0 255.255.255.0

根據此配置,網路172.16.11.0中的主機將轉換為NAT池209.165.200.20-209.165.200.40中的任何IP地址。在這裡,NAT池ID非常重要。可以將同一個NAT池分配給另一個內部/dmz網路。如果對映池的地址少於實際組,則當流量大於預期時,地址可能會用完。因此,您可以嘗試實施PAT,也可以嘗試編輯現有地址池以對其進行擴展。

注意:對現有轉換規則進行任何修改時,需要使用clear xlate命令才能使修改生效。否則,先前的現有連線將保留在連線表中,直到它們超時。使用clear xlate命令時要小心,因為它會立即終止現有連線。

允許內部主機透過PAT訪問外部網路

如果希望內部主機共用一個用於轉換的公有地址,請使用PAT。如果global語句指定一個地址,則該地址是埠轉換地址。ASA允許每個介面進行一次埠轉換,並且該轉換最多支援65,535個活動的xlate對象到單個全局地址。

要允許內部主機透過PAT訪問外部網路,請完成以下步驟:

-

轉至 Configuration > Firewall > NAT Rules,按一下Add,然後選擇Add Dynamic NAT Rule選項以配置動態NAT規則。

-

選擇實際主機所連線的介面名稱。使用Source欄位中的Details按鈕選擇主機/網路的實際IP地址,並選擇inside-network。按一下Manage以定義轉換的地址資訊。

-

按一下Add。

-

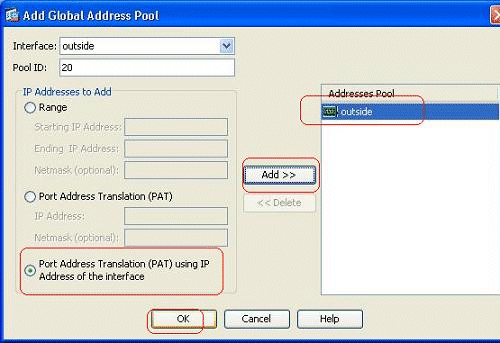

選擇Port Address Translation (PAT) using IP address of the interface選項,然後按一下Add以將其增加到地址池。不要忘記為此NAT地址池分配唯一ID。

-

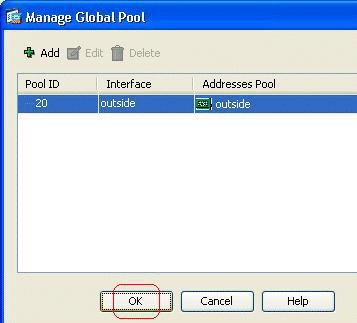

此處顯示的是已配置的地址池,外部介面是該池中唯一可用的地址。按一下OK以返回到Add Dynamic NAT Rule窗口。

-

按一下「OK」(確定)。

-

此處的Configuration > Firewall > NAT Rules窗格中顯示了配置的動態NAT規則。

以下是該PAT配置的等效的CLI輸出:

global (outside) 20 interface nat (inside) 20 172.16.11.0 255.255.255.0

限制內部主機訪問外部網路

如果未定義訪問規則,則來自安全性較高的介面的使用者可以訪問與安全性較低的介面關聯的任何資源。要限制特定使用者訪問特定資源,請使用ASDM中的訪問規則。本示例說明如何允許單個使用者訪問外部資源(使用FTP、SMTP、POP3、HTTPS和WWW)並限制所有其他使用者訪問外部資源。

注意:每個存取清單的結尾都有一個「隱含拒絕」規則。

請完成以下步驟:

-

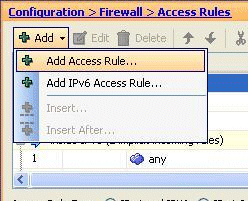

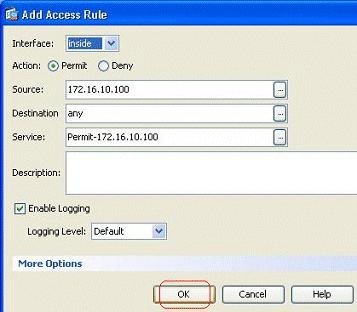

轉至 Configuration > Firewall > Access Rules,按一下Add,然後選擇Add Access Rule選項以建立新的訪問清單條目。

-

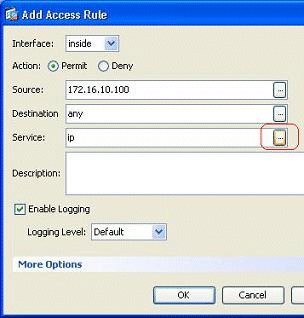

在Source欄位中選擇要允許的源IP地址。選擇any作為Destination,選擇inside作為Interface,選擇Permit作為Action。最後,按一下Service欄位中的Details按鈕,為所需埠建立TCP服務組。

-

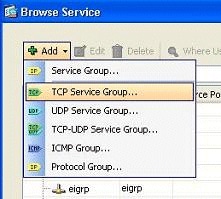

按一下Add,然後選擇TCP Service Group 選項。

-

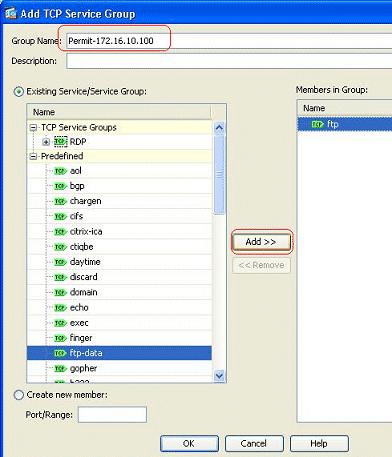

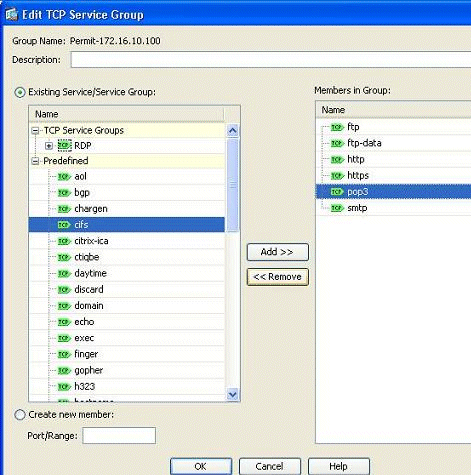

輸入此群組的名稱。選擇所需的每個埠,然後按一下Add將其移到Members in Group欄位。

-

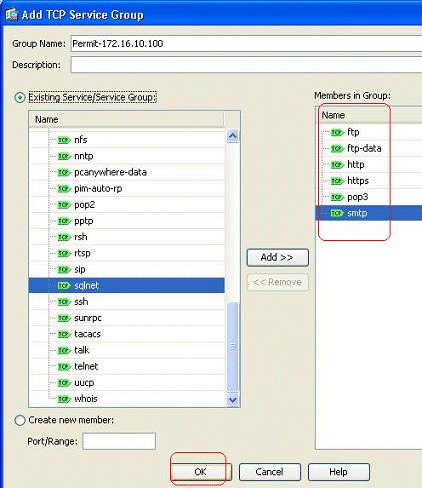

您應該會在右側欄位中看到所有選取的連線埠。按一下OK 以完成服務埠選擇過程。

-

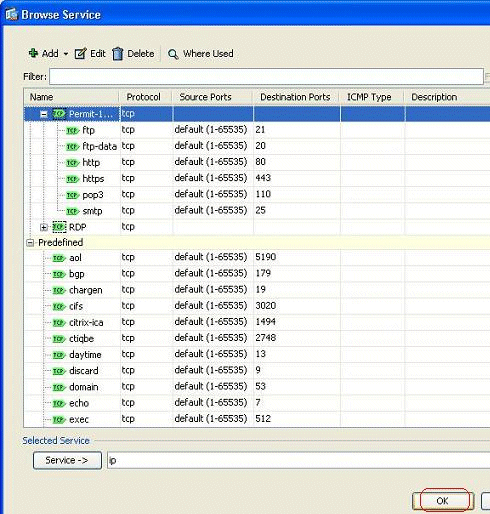

您可以在此處看到已配置的TCP服務組。按一下「OK」(確定)。

-

按一下OK以完成配置。

-

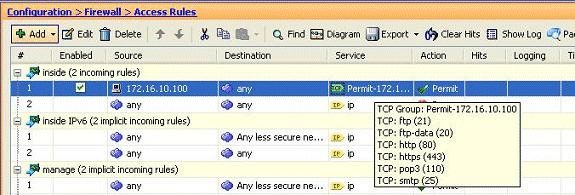

在Configuration > Firewall > Access Rules窗格中的inside介面下,可以檢視配置的訪問規則。

-

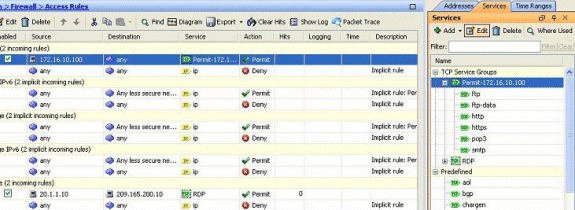

為便於使用,您還可以直接在Services頁籤的右側窗格中編輯TCP服務組。按一下Edit以直接修改此服務組。

-

它再次重定向到「編輯TCP服務組」窗口。根據您的需求執行修改,然後按一下OK以儲存更改。

-

此處顯示了ASDM的完整檢視:

以下是等效的CLI配置:

object-group service Permit-172.16.10.100 TCP

port-object eq ftp

port-object eq ftp-data

port-object eq www

port-object eq https

port-object eq pop3

port-object eq smtp

!

access-list inside_access_in extended permit TCP host 172.16.10.100 any

object-group Permit-172.16.10.100

!

access-group inside_access_in in interface inside

!

有關實施訪問控制的完整資訊,請參閱透過ASDM GUI增加或修改訪問清單。

允許具有相同安全級別的介面之間的流量

本節介紹如何在具有相同安全級別的介面內啟用流量。

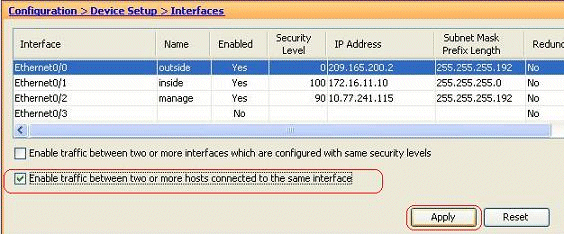

以下說明介紹了如何啟用介面內通訊。

這對於進入介面但隨後從同一介面路由出去的VPN流量很有幫助。在這種情況下,VPN流量可能未加密,或者為另一個VPN連線重新加密。轉到Configuration > Device Setup > Interfaces,然後選擇Enable traffic between two or more hosts connected to the same interface選項。

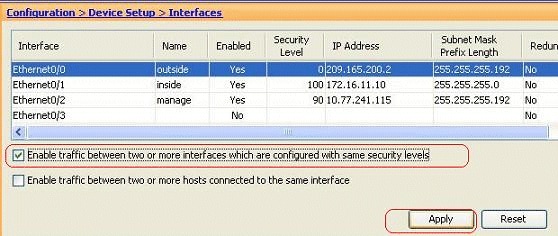

以下說明介紹了如何啟用介面間通訊。

這對於允許具有相等安全級別的介面之間的通訊非常有用。轉到Configuration > Device Setup > Interfaces,然後選擇Enable traffic between two or more interfaces that configured with same security levels選項。

這是這兩個設定的等效CLI:

same-security-traffic permit intra-interface same-security-traffic permit inter-interface

允許不受信任的主機訪問受信任網路上的主機

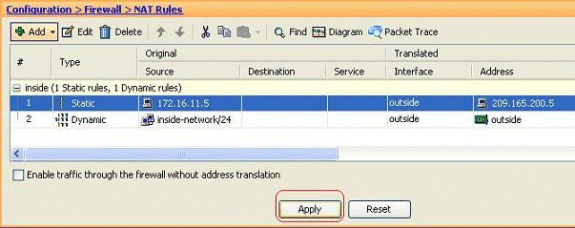

這可以透過應用靜態NAT轉換和訪問規則來允許這些主機來實現。每當外部使用者想訪問位於內部網路中的任何伺服器時,您需要配置此功能。內部網路中的伺服器將具有不可在Internet上路由的專用IP地址。因此,您需要透過靜態NAT規則將該私有IP地址轉換為公有IP地址。假設您有內部伺服器(172.16.11.5)。為了讓此命令發揮作用,您需要將此專用伺服器IP轉換為公用IP。本示例介紹如何實施雙向靜態NAT以將172.16.11.5轉換為209.165.200.5。

此處未顯示透過實作存取規則來允許外部使用者存取此Web伺服器的章節。此處顯示一個簡要的CLI代碼段,便於您瞭解:

access-list 101 permit TCP any host 209.165.200.5

有關詳細資訊,請參閱透過ASDM GUI增加或修改訪問清單。

注意:指定關鍵字「any」可讓來自外部的任何使用者訪問此伺服器。此外,如果沒有為任何服務埠指定該埠,則可以在任何服務埠上訪問伺服器,因為這些埠保持打開狀態。實作時請謹慎小心,並建議您將許可權限制為個別外部使用者以及伺服器上的必要連線埠。

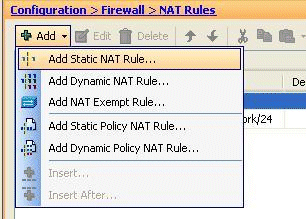

要配置靜態NAT,請完成以下步驟:

-

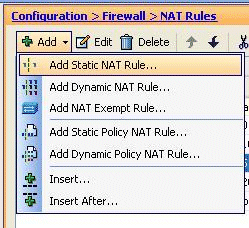

轉至Configuration > Firewall > NAT Rules,按一下Add,然後選擇Add Static NAT Rule。

-

指定原始IP地址和轉換後的IP地址及其相關介面,然後按一下OK。

-

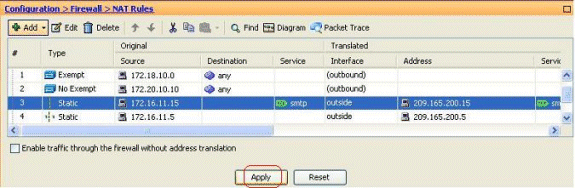

您可以在此處看到配置的靜態NAT條目。按一下Apply以將此命令傳送到ASA。

以下是該ASDM配置的簡要CLI示例:

! static (inside,outside) 209.165.200.5 172.16.11.5 netmask 255.255.255.255 !

停用特定主機/網路的NAT

當您需要將特定主機或網路排除在NAT之外時,請增加NAT排除規則以停用地址轉換。這允許轉換的主機和遠端主機發起連線。

請完成以下步驟:

-

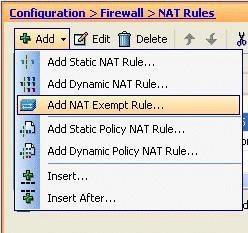

轉至Configuration > Firewall > NAT Rules,按一下Add,然後選擇Add NAT Exempt Rule。

-

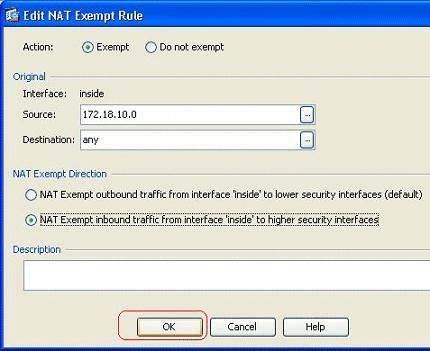

此處,內部網路172.18.10.0已免於地址轉換。請確保選中Exempt選項。NAT Exempt Direction有兩個選項:

-

到較低安全介面的出站流量

-

到安全性較高的介面的入站流量

預設選項用於出站流量。按一下OK以完成步驟。

注意:當您選擇Do not exempt選項時,該特定主機將不會免於NAT,並且會使用「deny」關鍵字增加單獨的訪問規則。這有助於避免特定主機免於NAT,因為整個子網(不包括這些主機)將免於NAT。

-

-

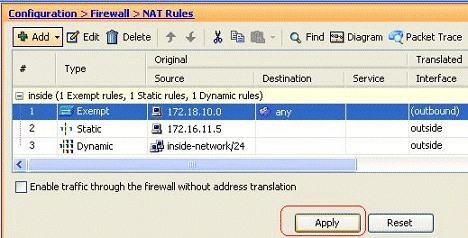

您可以在此處檢視出站方向的NAT免除規則。按一下Apply,以便將配置傳送到ASA。

以下是供您參考的對應CLI輸出:

access-list inside_nat0_outbound extended permit ip host 172.18.10.0 any ! nat (inside) 0 access-list inside_nat0_outbound

-

您可以在此處看到如何編輯其方向的NAT免除規則。按一下OK使選項生效。

-

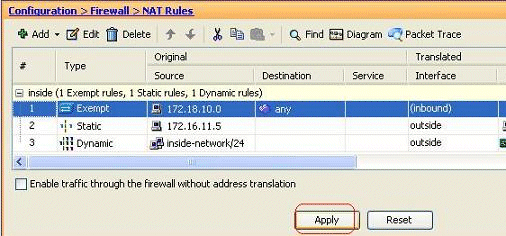

現在您可以看到方向已更改為inbound。

按一下Apply以將以下CLI輸出傳送到ASA:

access-list inside_nat0_outbound extended permit ip host 172.18.10.0 any ! nat (inside) 0 access-list inside_nat0_outbound outside

注意:從中可以看到,新的關鍵字(outside)已增加到nat 0命令的末尾。此功能稱為外部NAT。

-

停用NAT的另一種方法是實施身份NAT。身份NAT將主機轉換為同一IP地址。以下是常規靜態身份NAT示例,其中主機(172.16.11.20)在從外部訪問時轉換為同一個IP地址。

以下是等效的CLI輸出:

! static (inside,outside) 172.16.11.20 172.16.11.20 netmask 255.255.255.255 !

使用Static的埠重定向(轉發)

埠轉發或埠重定向是一個有用的功能,外部使用者可在該功能中嘗試訪問特定埠上的內部伺服器。為此,內部伺服器(具有私有IP地址)將被轉換為公有IP地址,而公有IP地址又允許訪問特定埠。

在本示例中,外部使用者想要訪問埠25上的SMTP伺服器209.165.200.15。這可透過兩個步驟實現:

-

將埠25上的內部郵件伺服器172.16.11.15轉換為埠25上的公有IP地址209.165.200.15。

-

允許在埠25訪問公共郵件伺服器209.165.200.15。

當外部使用者嘗試訪問埠25上的伺服器209.165.200.15時,此流量將重定向到埠25上的內部郵件伺服器172.16.11 15。

-

轉至Configuration > Firewall > NAT Rules,按一下Add,然後選擇Add Static NAT Rule。

-

指定原始源、轉換後的IP地址及其相關介面。選擇Enable Port Address Translation (PAT),指定要重定向的埠,然後按一下OK。

-

配置的靜態PAT規則如下所示:

以下是等效的CLI輸出:

! static (inside,outside) TCP 209.165.200.15 smtp 172.16.11.15 smtp netmask 255.255.255.255 ! -

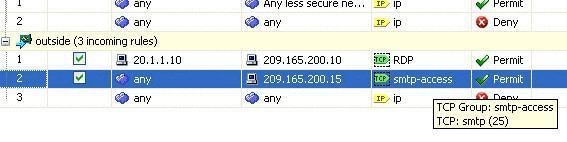

此訪問規則允許外部使用者訪問位於209.165.200.15的公共smtp伺服器:

注意:請確定使用特定主機,而不要在存取規則的來源中使用any關鍵字。

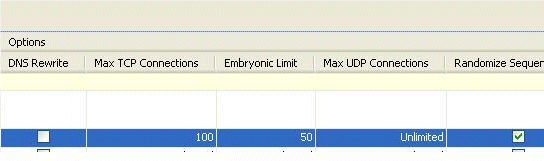

使用靜態限制TCP/UDP會話

您可以使用靜態規則指定TCP/UDP連線的最大數量。您還可以指定初期連線的最大數量。初期連線是半開放狀態的連線。這些情況中的許多都會影響ASA的效能。限制這些連線將在某種程度上阻止某些攻擊,如DoS和SYN。若要完全緩解,您需要在MPF架構中定義策略,這超出了本文檔的範圍。有關此主題的詳細資訊,請參閱緩解網路攻擊。

請完成以下步驟:

-

按一下Connection Settings頁籤,然後為此靜態轉換指定最大連線數的值。

-

這些影像會顯示此特定靜態翻譯的連線限制:

以下是等效的CLI輸出:

! static (inside,outside) TCP 209.165.200.15 smtp 172.16.11.15 smtp netmask 255.255.255.255 TCP 100 50 !

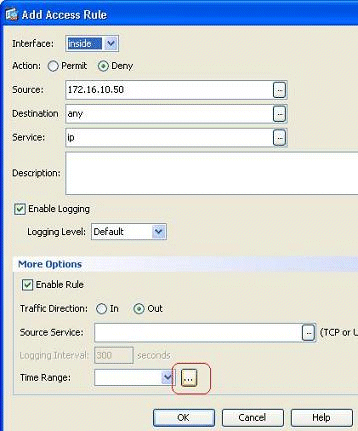

基於時間的訪問清單

本節介紹如何使用ASDM實施基於時間的訪問清單。存取規則可以根據時間套用。為了執行此功能,您需要定義一個時間範圍,它按天/周/月/年指定計時。然後,您需要將此時間範圍繫結到所需的訪問規則。時間範圍有兩種定義方式:

-

絕對-定義包含開始時間和結束時間的時間段。

-

定期-也稱為循環。定義以指定間隔發生的時間週期。

注意:在配置時間範圍之前,請確保使用正確的日期/時間設定配置了ASA,因為此功能使用系統時鐘設定來實施。使ASA與NTP伺服器同步將產生更好的結果。

完成以下步驟,以便透過ASDM配置此功能:

-

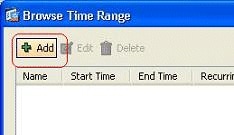

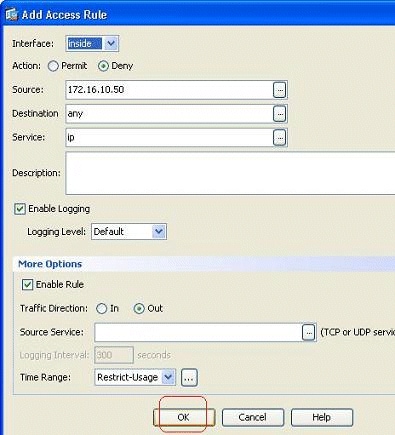

定義訪問規則時,按一下Time Range欄位中的Details按鈕。

-

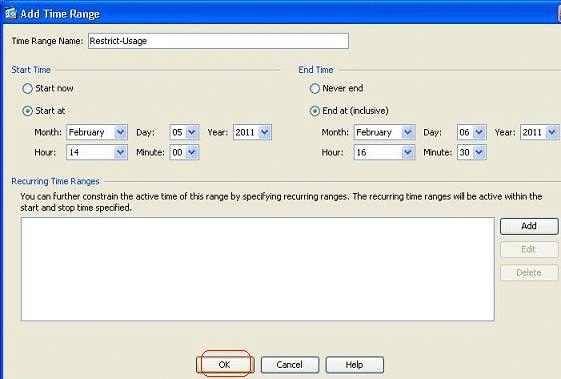

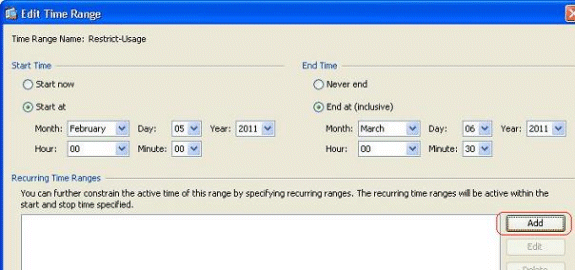

按一下Add以建立新的時間範圍。

-

定義時間範圍的名稱,並指定開始時間和結束時間。按一下「OK」(確定)。

-

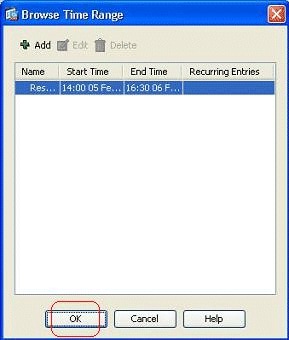

您可以在這裡看到時間範圍。按一下OK以返回到Add Access Rule窗口。

-

現在您可以看到Restrict-Usage時間範圍已繫結到此訪問規則。

根據此訪問規則配置,從2011年2月5日下午2點到2011年2月6日下午4.30點,位於172.16.10.50的使用者被限制使用任何資源。以下是等效的CLI輸出:

time-range Restrict-Usage absolute start 14:00 05 February 2011 end 16:30 06 February 2011 ! access-list inside_access_out extended deny ip host 172.16.10.50 any time-range Restrict-Usage ! access-group inside_access_out in interface inside -

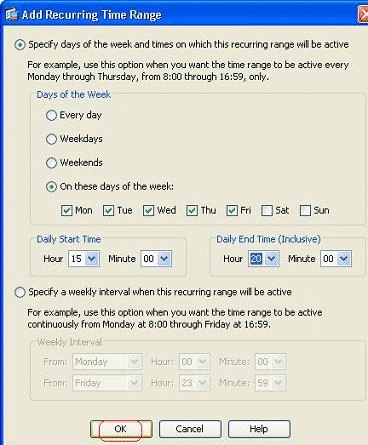

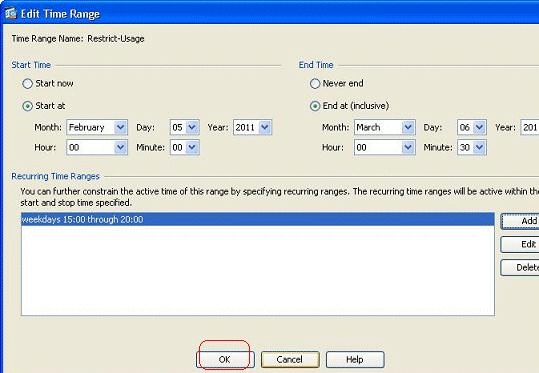

以下示例說明如何指定循環時間範圍。按一下Add以定義循環時間範圍。

-

根據您的要求指定設定,然後按一下OK完成操作。

-

按一下OK以返回到Time Range窗口。

根據此配置,172.16.10.50的使用者在除星期六和星期天外的所有工作日均被拒絕從下午3點至下午8點訪問任何資源。

! time-range Restrict-Usage absolute start 00:00 05 February 2011 end 00:30 06 March 2011 periodic weekdays 15:00 to 20:00 ! access-list inside_access_out extended deny ip host 172.16.10.50 any time-range Restrict-Usage ! access-group inside_access_out in interface inside注意:如果time-range命令指定了絕對值和週期值,則periodic命令僅在到達絕對開始時間後才會計算,且在到達絕對結束時間後不會進一步計算。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

30-May-2011 |

初始版本 |

意見

意見