ASA 8.3(x):使用Internet配置連線三個內部網路

簡介

本文提供有關如何設定8.3(1)版本的思科自適應安全裝置(ASA)以與三個內部網路配合使用的資訊。為簡單起見,路由器上使用靜態路由。

請參閱PIX/ASA:使用Internet連線三個內部網路的配置示例,適用於使用版本8.2及更低版本的思科自適應安全裝置(ASA)上的相同配置。

必要條件

需求

本文件沒有特定需求。

採用元件

本檔案中的資訊是根據版本8.3(1)的思科調適型安全裝置(ASA)。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您在即時網路中工作,請確保在使用任何命令之前瞭解其潛在影響。

慣例

如需檔案慣例的詳細資訊,請參閱思科技術提示慣例。

設定

本節提供用於設定本文件中所述功能的資訊。

注意:要查詢有關本文檔中使用的命令的其他資訊,請使用命令查詢工具(僅限註冊客戶)。

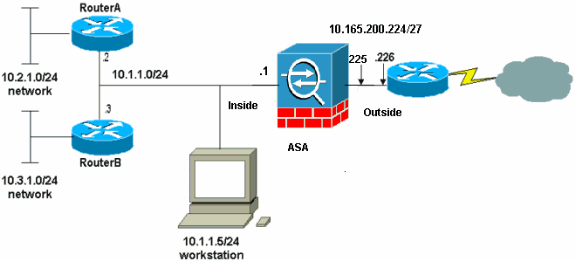

網路圖表

本檔案會使用此網路設定。

註:10.1.1.0網路上主機的預設網關指向RouterA。在RouterB上新增了一條指向RouterA的預設路由。RouterA具有指向ASA內部介面的預設路由。

注意:此配置中使用的IP編址方案在Internet上不能合法路由。它們是RFC 1918 address,已在實驗室環境中使用。

ASA 8.3配置

本檔案會使用這些設定。

如果您的Cisco裝置具有write terminal命令的輸出,可以使用Output Interpreter(僅限註冊客戶)顯示潛在問題和修正程式。

| 路由器A配置 |

|---|

RouterA#show running-config Building configuration... Current configuration : 1151 bytes ! version 12.4 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! boot-start-marker boot-end-marker ! enable password cisco ! memory-size iomem 25 no network-clock-participate slot 1 no network-clock-participate wic 0 no network-clock-participate wic 1 no network-clock-participate wic 2 no network-clock-participate aim 0 no network-clock-participate aim 1 no aaa new-model ip subnet-zero ip cef ! ! ! ! ip audit po max-events 100 no ftp-server write-enable ! ! ! ! ! no crypto isakmp enable ! ! ! interface FastEthernet0/0 ip address 10.1.1.2 255.255.255.0 duplex auto speed auto ! interface FastEthernet0/1 ip address 10.2.1.1 255.255.255.0 duplex auto speed auto ! interface IDS-Sensor1/0 no ip address shutdown hold-queue 60 out ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.1 ip route 10.3.1.0 255.255.255.0 10.1.1.3 no ip http server no ip http secure-server ! ! ! ! ! control-plane ! ! ! line con 0 line 33 no activation-character no exec transport preferred none transport input all transport output all line aux 0 line vty 0 4 password ww login ! ! end RouterA# |

| RouterB組態 |

|---|

RouterB#show running-config Building configuration... Current configuration : 1132 bytes ! version 12.4 no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterB ! boot-start-marker boot-end-marker ! ! no network-clock-participate slot 1 no network-clock-participate wic 0 no network-clock-participate wic 1 no network-clock-participate wic 2 no network-clock-participate aim 0 no network-clock-participate aim 1 no aaa new-model ip subnet-zero ip cef ! ! ! ! ip audit po max-events 100 no ip domain lookup no ftp-server write-enable ! ! ! ! ! no crypto isakmp enable ! ! ! interface FastEthernet0/0 ip address 10.1.1.3 255.255.255.0 duplex auto speed auto no cdp enable ! interface FastEthernet0/1 ip address 10.3.1.1 255.255.255.0 duplex auto speed auto ! interface IDS-Sensor1/0 no ip address shutdown hold-queue 60 out ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.2 no ip http server no ip http secure-server ! ! ! ! ! control-plane ! ! ! line con 0 stopbits 1 line 33 no activation-character no exec transport preferred none transport input all transport output all line aux 0 line vty 0 4 password cisco login ! ! end RouterB# |

ASA 8.3及更高版本配置

注意:非預設命令以粗體顯示。

| ASA 8.3(1)運行配置 |

|---|

ASA#show run : Saved : ASA Version 8.3(1) ! hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0 nameif outside security-level 0 ip address 10.165.200.225 255.255.255.224 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! boot system disk0:/asa831-k8.bin ftp mode passive !--- Output Suppressed !--- Creates an object called OBJ_GENERIC_ALL. !--- Any host IP not already matching another configured !--- object will get PAT to the outside interface IP !--- on the ASA (or 10.165.200.226) for internet bound traffic. object network OBJ_GENERIC_ALL subnet 0.0.0.0 0.0.0.0 nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface !--- Output Suppressed !--- Define a default route to the ISP router. route outside 0.0.0.0 0.0.0.0 10.165.200.226 1 !--- Define a route to the INTERNAL router with network 10.2.1.0. route inside 10.2.1.0 255.255.255.0 10.1.1.2 1 !--- Define a route to the INTERNAL router with network 10.3.1.0. route inside 10.3.1.0 255.255.255.0 10.1.1.3 1 : end |

注意:有關ASA 8.3上的NAT和PAT配置的詳細資訊,請參閱有關NAT的資訊。

有關如何在PIX/ASA上配置訪問清單的詳細資訊,請參閱PIX/ASA 7.x:使用nat、global、static和access-list命令的埠重定向(轉發)。

驗證

目前沒有適用於此組態的驗證程序。

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

注意:有關如何對PIX/ASA進行故障排除的詳細資訊,請參閱通過PIX和ASA對連線進行故障排除。

疑難排解指令

輸出直譯器工具(僅供已註冊客戶使用)(OIT)支援某些show命令。使用OIT檢視show命令輸出的分析。

附註:使用 debug 指令之前,請先參閱有關 Debug 指令的重要資訊。

-

debug icmp tracepingâ 顯示來自主機的ICMP請求是否到達PIX。您需要新增access-list命令來允許組態中的ICMP,才能執行此偵錯。

-

logging buffer debuggingâ顯示正在建立並拒絕到通過PIX的主機的連線。?資訊儲存在PIX日誌緩衝區中,可以使用show log命令檢視輸出。

有關如何設定日誌記錄的詳細資訊,請參閱設定PIX系統日誌。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

09-Jun-2011 |

初始版本 |

意見

意見