ASDM 6.4:使用IKEv2的站點到站點VPN隧道的配置示例

簡介

本文檔介紹如何使用網際網路金鑰交換(IKE)版本2在兩個Cisco自適應安全裝置(ASA)之間配置站點到站點VPN隧道。本章介紹使用自適應安全裝置管理器(ASDM) GUI嚮導配置VPN隧道的步驟。

必要條件

需求

確保已使用基本設定配置了Cisco ASA。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

運行軟體版本8.4及更高版本的Cisco ASA 5500系列自適應安全裝置

-

Cisco ASDM軟體6.4版及更高版本

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

慣例

背景資訊

IKEv2是對現有IKEv1協定的增強,包括以下優勢:

-

減少IKE對等體之間的消息交換

-

單向驗證方法

-

內建對失效對等體檢測(DPD)和NAT遍歷的支援

-

使用可延伸驗證通訊協定(EAP)進行驗證

-

使用防堵塞Cookie消除簡單DoS攻擊的風險

設定

本節提供用於設定本文件中所述功能的資訊。

注意:使用命令查詢工具(僅限註冊客戶)可以獲取有關本部分使用的命令的更多資訊。

網路圖表

此文件使用以下網路設定:

本文檔顯示HQ-ASA上的站點到站點VPN隧道的配置。在BQ-ASA上,可以遵循相同的映象。

HQ-ASA上的ASDM配置

可以使用易於使用的GUI嚮導配置此VPN隧道。

請完成以下步驟:

-

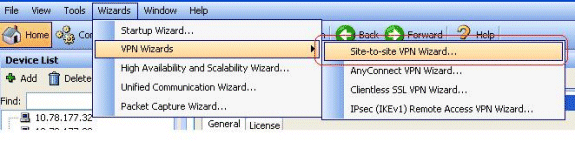

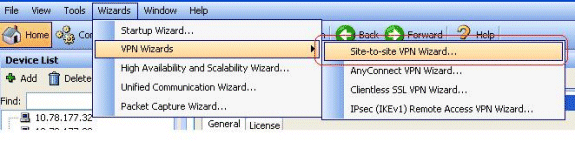

登入ASDM,然後轉到Wizards > VPN Wizards > Site-to-site VPN Wizard。

-

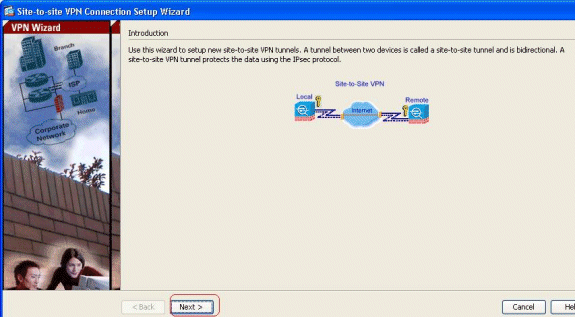

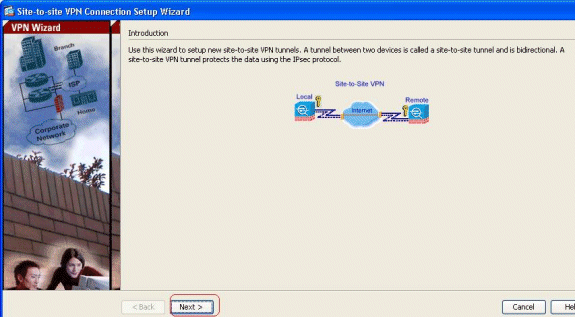

出現站點到站點VPN連線設定窗口。按「Next」(下一步)。

-

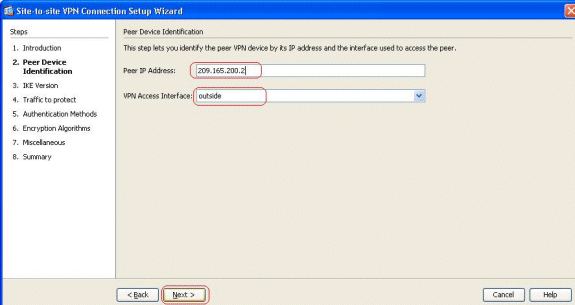

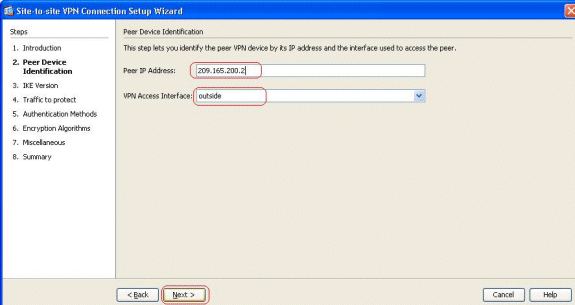

指定對等IP地址和VPN訪問介面。按「Next」(下一步)。

-

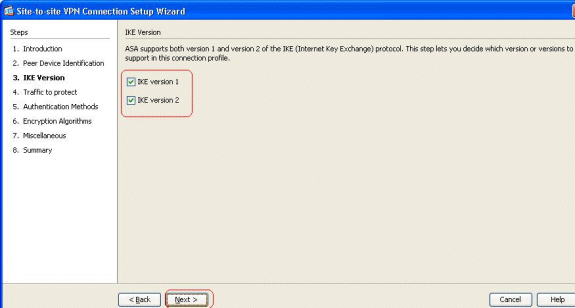

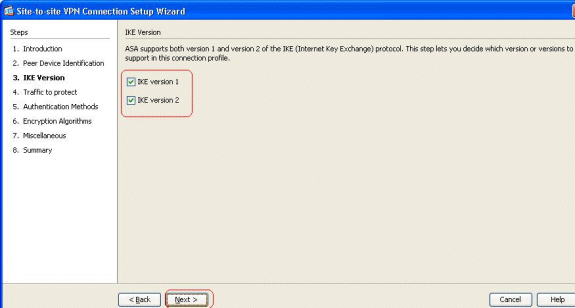

選擇兩個IKE版本,然後按一下Next。

注意:此處配置了IKE的兩個版本,因為當IKEv2發生故障時,發起方可以從IKEv2備份到IKEv1。

-

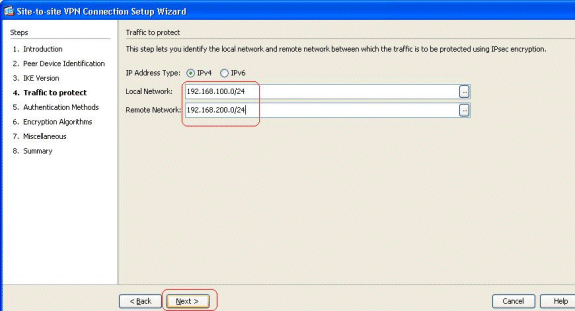

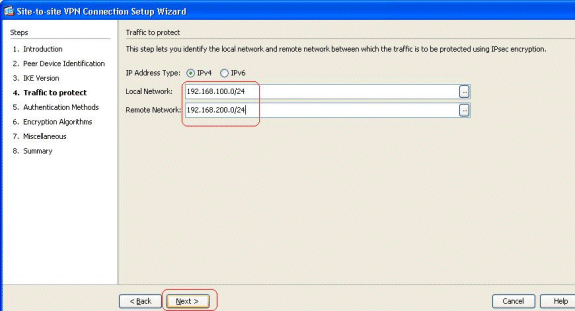

指定本地網路和遠端網路,以便加密這些網路之間的流量並透過VPN隧道。按「Next」(下一步)。

-

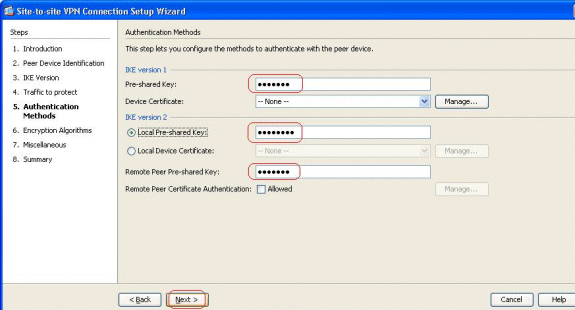

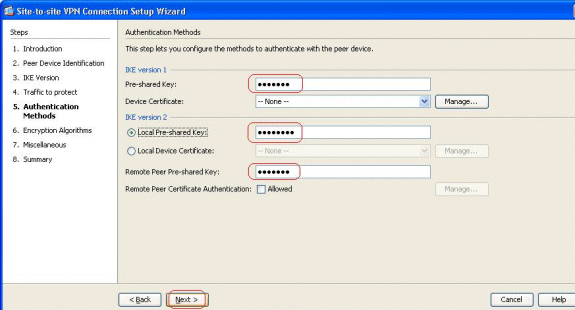

為兩個IKE版本指定預共用金鑰。

IKE版本1和版本2之間的主要區別在於它們允許的身份驗證方法。IKEv1在VPN兩端只允許一種型別的身份驗證(即預共用金鑰或證書)。但是,IKEv2允許使用單獨的本地和遠端身份驗證CLI配置非對稱身份驗證方法(即發起方使用預共用金鑰身份驗證,響應方使用證書身份驗證)。

此外,您可以在兩端使用不同的預共用金鑰。HQ-ASA端的本地預共用金鑰將成為BQ-ASA端的遠端預共用金鑰。同樣,HQ-ASA端的遠端預共用金鑰將成為BQ-ASA端的本地預共用金鑰。

-

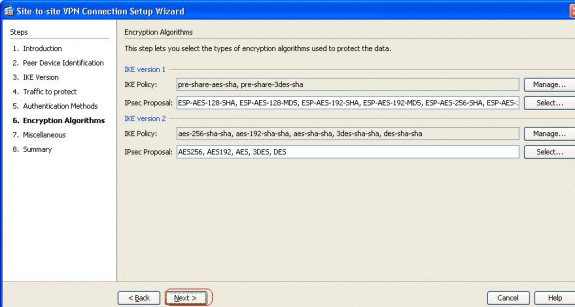

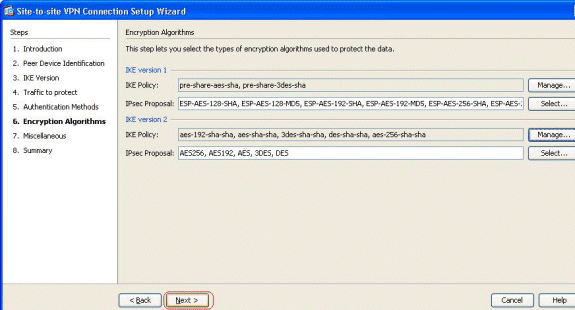

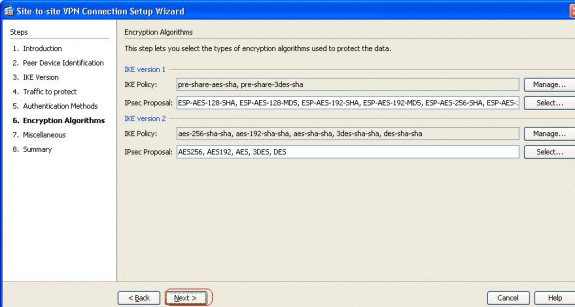

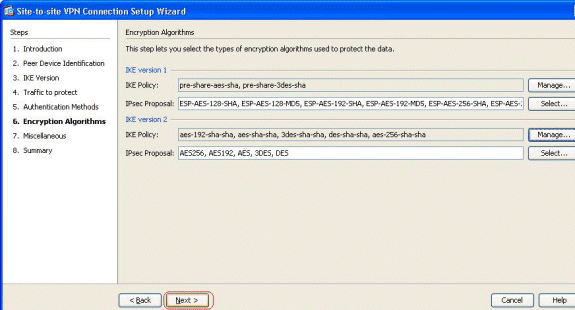

指定IKE版本1和2的加密演算法。此處接受預設值:

-

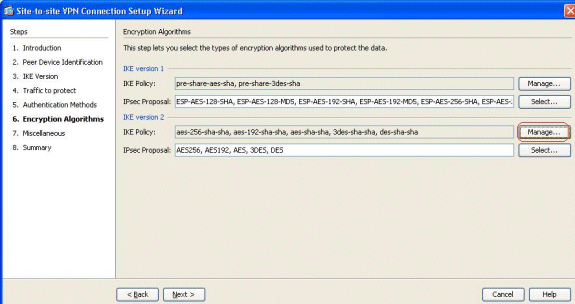

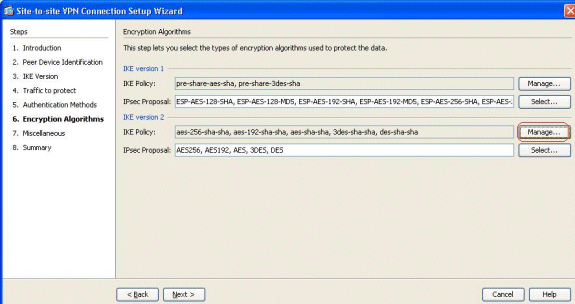

按一下Manage...以修改IKE策略。

附註:

-

IKEv2中的IKE策略與IKEv1中的ISAKMP策略同義。

-

IKEv2中的IPsec建議與IKEv1中的轉換集同義。

-

-

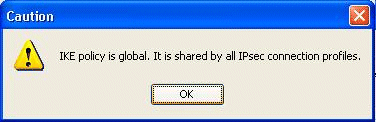

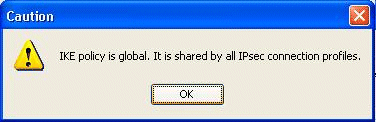

當您嘗試修改現有策略時,會出現以下消息:

按一下OK以繼續。

-

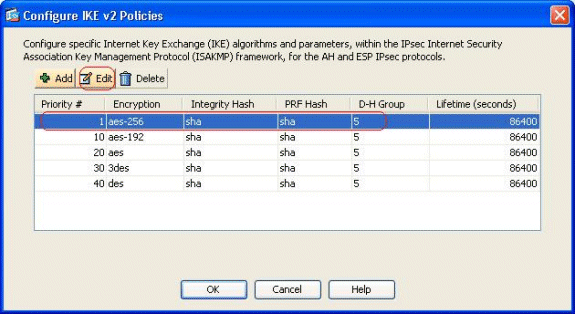

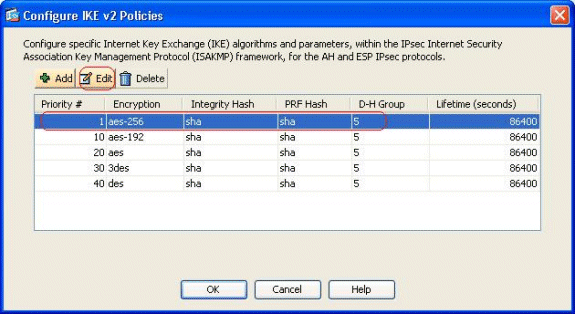

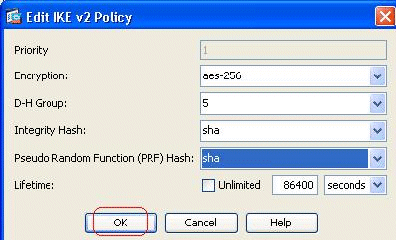

選擇指定的IKE策略,然後按一下Edit。

-

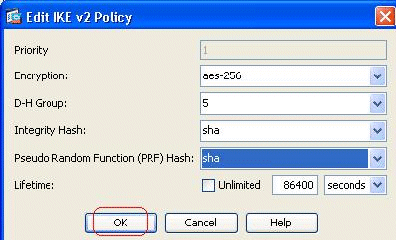

您可以修改引數,例如Priority、Encryption、D-H Group、Integrity Hash、PRF Hash和Lifetime值。完成後按一下OK。

IKEv2允許將完整性演算法與偽隨機函式(PRF)演算法分開協商。這可以在IKE策略中配置,當前可用選項為SHA-1或MD5。

不能修改預設情況下定義的IPsec建議引數。按一下IPSec Proposal欄位旁的Select以增加新引數。就IPsec提議而言,IKEv1和IKEv2之間的主要區別在於,IKEv1接受加密和身份驗證演算法組合的轉換集。IKEv2分別接受加密和完整性引數,並最終生成這些引數的所有可能的OR組合。您可以在此嚮導的末尾的「摘要」幻燈片中檢視這些內容。

-

按「Next」(下一步)。

-

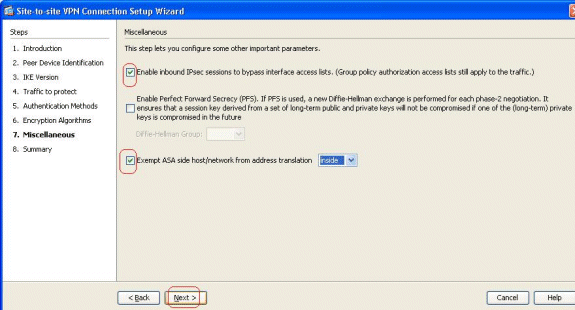

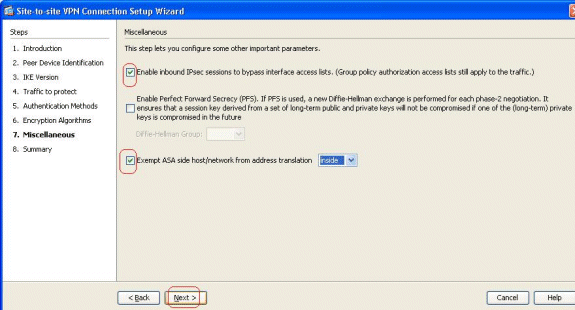

指定詳細資訊,例如NAT免除、PFS和介面ACL繞過。選擇Next。

-

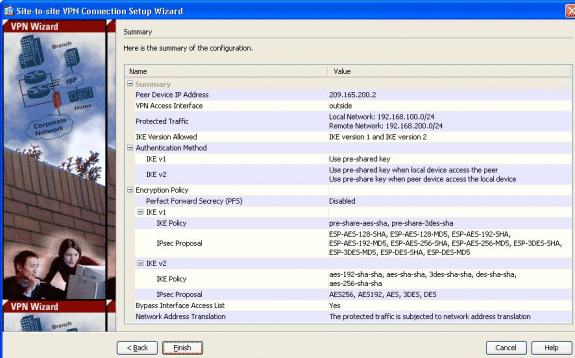

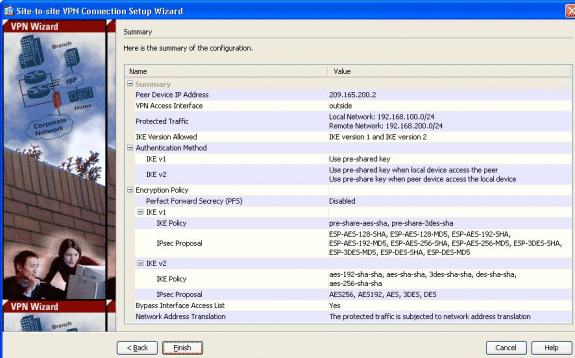

配置摘要可在此處檢視:

按一下Finish完成站點到站點VPN隧道嚮導。使用配置的引數建立新的連線配置檔案。

驗證

使用本節內容,確認您的組態是否正常運作。

輸出直譯器工具(僅供註冊客戶使用) (OIT)支援某些show指令。使用OIT檢視對show命令輸出的分析。

-

show crypto ikev2 sa - 顯示IKEv2運行時SA資料庫。

-

show vpn-sessiondb detail l2l - 顯示有關站點到站點VPN會話的資訊。

疑難排解

疑難排解指令

輸出直譯器工具(僅供註冊客戶使用) (OIT)支援某些show指令。使用OIT檢視對show命令輸出的分析。

附註:使用 debug 指令之前,請先參閱有關 Debug 指令的重要資訊。

-

debug crypto ikev2 - 顯示IKEv2的debug消息。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

27-Mar-2012 |

初始版本 |

意見

意見