ASA 7.x手動安裝第三方供應商證書以用於WebVPN配置示例

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

此配置示例描述如何在ASA上手動安裝第三方供應商數位證書以用於WebVPN。本示例中使用的是Verisign試用證書。每個步驟都包含ASDM應用程式過程和CLI示例。

必要條件

需求

本文檔要求您有權訪問證書頒發機構(CA)進行證書註冊。受支援的第三方CA供應商包括Baltimore、Cisco、Entrust、iPlanet/Netscape、Microsoft、RSA和VeriSign。

採用元件

本文使用的是運行軟體版本7.2(1)和ASDM版本5.2(1)的ASA 5510。 但是,本文檔中的過程適用於任何運行7.x且帶有任何相容ASDM版本的ASA裝置。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

慣例

設定

要在PIX/ASA上安裝第三方供應商數位證書,請完成以下步驟:

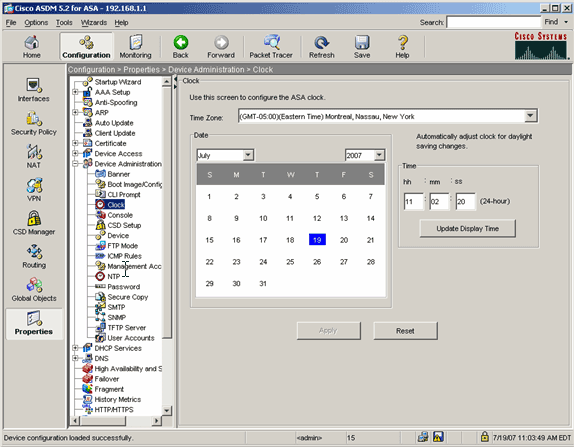

步驟1.檢驗日期、時間和時區值是否準確

ASDM過程

-

按一下配置,然後按一下屬性。

-

展開Device Administration,然後選擇Clock。

-

驗證列出的資訊是否準確。

Date、Time和Time Zone的值必須準確無誤,才能進行正確的證書驗證。

命令列示例

| ciscoasa |

|---|

ciscoasa#show clock 11:02:20.244 UTC Thu Jul 19 2007 ciscoasa |

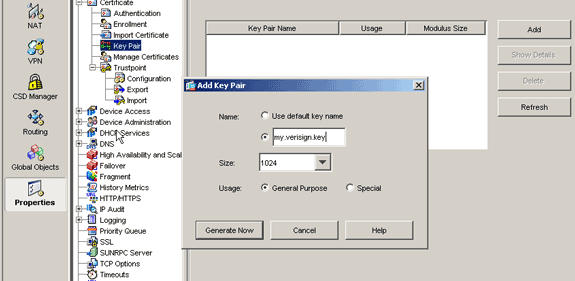

步驟2.生成RSA金鑰對

生成的RSA公鑰與ASA的身份資訊結合起來形成PKCS#10證書請求。您應該使用為其建立金鑰對的信任點明確標識金鑰名稱。

ASDM過程

-

按一下Configuration,然後按一下Properties。

-

展開Certificate,然後選擇Key Pair。

-

按一下「Add」。

-

輸入金鑰名稱,選擇模數大小,然後選擇使用型別。附註:建議的金鑰對大小為1024。

-

按一下「Generate」。

您建立的金鑰對應該列在「金鑰對名稱」列中。

命令列示例

| ciscoasa |

|---|

ciscoasa#conf t ciscoasa(config)#crypto key generate rsa label my.verisign.key modulus 1024 ! Generates 1024 bit RSA key pair. "label" defines the name of the key pair. INFO: The name for the keys will be: my.verisign.key Keypair generation process begin. Please wait... ciscoasa(config)# |

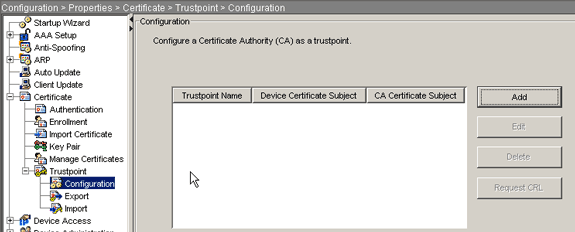

步驟3.建立信任點

需要信任點來宣告您的ASA將使用的證書頒發機構(CA)。

ASDM過程

-

按一下Configuration,然後按一下Properties。

-

展開Certificate,然後展開Trustpoint。

-

選擇Configuration,然後點選Add。

-

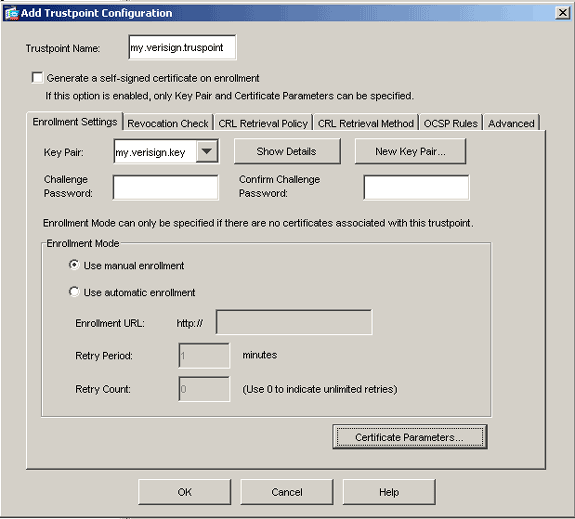

配置以下值:

-

信任點名:信任點名稱應與預期用途相關。(此示例使用my.verisign.trustpoint。)

-

金鑰對:選擇步驟2中生成的金鑰對。(my.verisign.key)

-

-

確保選中「手動註冊」。

-

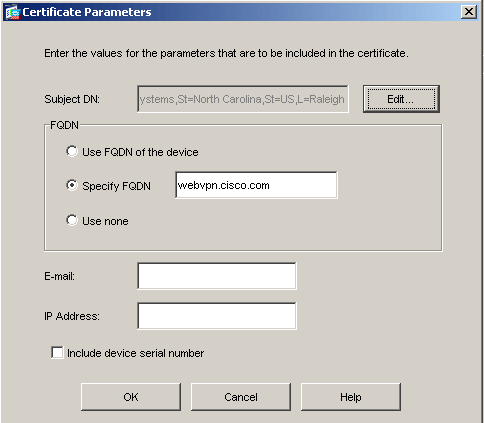

按一下「Certificate Parameters」。

系統將顯示Certificate Parameters對話方塊。

-

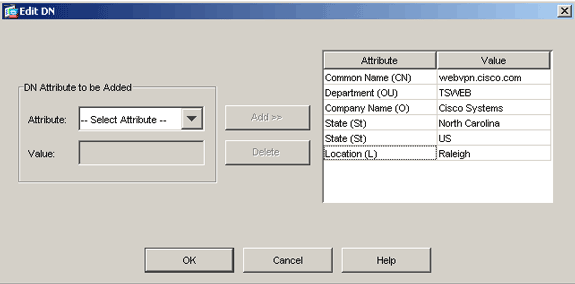

按一下Edit,然後配置下表中列出的屬性:

屬性 說明 CN 將用於連線防火牆的完全限定域名(FQDN)(例如,webvpn.cisco.com) OU 部門名稱 O 公司名稱(避免使用特殊字元) 思 國家/地區代碼(2個不帶標點的字母代碼) St 國家(必須拼寫;例如北卡羅萊納) L 城市 若要設定這些值,請從「屬性」下拉式清單中選擇一個值,輸入該值,然後按一下Add。

-

新增適當的值後,按一下確定。

-

在「證書引數」對話方塊中,在「指定FQDN」欄位中輸入FQDN。

此值應與用於公用名(CN)的FQDN相同。

-

按一下「OK」(確定)。

-

驗證是否選擇了正確的金鑰對,然後按一下Use manual enrollment單選按鈕。

-

按一下「OK」,然後按一下「Apply」。

命令列示例

| ciscoasa |

|---|

ciscoasa(config)#crypto ca trustpoint my.verisign.trustpoint

! Creates the trustpoint.

ciscoasa(config-ca-trustpoint)#enrollment terminal

! Specifies cut and paste enrollment with this trustpoint.

ciscoasa(config-ca-trustpoint)#subject-name CN=wepvpn.cisco.com,OU=TSWEB,

O=Cisco Systems,C=US,St=North Carolina,L=Raleigh

! Defines x.500 distinguished name.

ciscoasa(config-ca-trustpoint)#keypair my.verisign.key

! Specifies key pair generated in Step 3.

ciscoasa(config-ca-trustpoint)#fqdn webvpn.cisco.com

! Specifies subject alternative name (DNS:).

ciscoasa(config-ca-trustpoint)#exit

|

步驟4.生成證書註冊

ASDM過程

-

按一下Configuration,然後按一下Properties。

-

展開Certificate,然後選擇Enrollment。

-

驗證是否已選中步驟3中建立的信任點,然後按一下Enroll。

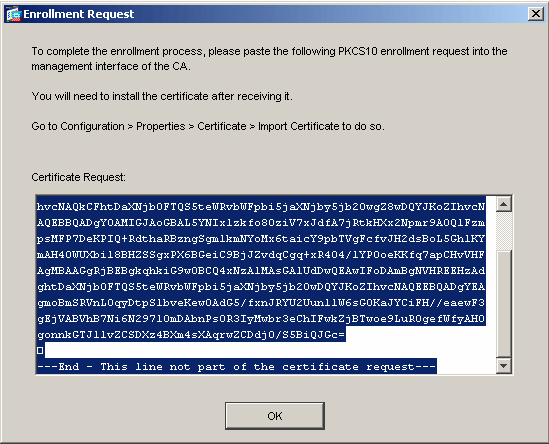

出現一個對話方塊,其中列出了證書註冊請求(也稱為證書簽名請求)。

-

將PKCS#10註冊請求複製到文本檔案,然後將CSR提交給相應的第三方供應商。

在第三方供應商收到CSR後,他們應該發出身份證書以進行安裝。

命令列示例

| 裝置名稱1 |

|---|

ciscoasa(config)#crypto ca enroll my.verisign.trustpoint

! Initiates CSR. This is the request to be ! submitted via web or email to the 3rd party vendor.

% Start certificate enrollment ..

% The subject name in the certificate will be: CN=webvpn.cisco.com,OU=TSWEB,

O=Cisco Systems,C=US,St=North Carolina,L=Raleigh

% The fully-qualified domain name in the certificate will be: webvpn.cisco.com

% Include the device serial number in the subject name? [yes/no]: no

! Do not include the device's serial number in the subject.

Display Certificate Request to terminal? [yes/no]: yes

! Displays the PKCS#10 enrollment request to the terminal. ! You will need to copy this from the terminal to a text ! file or web text field to submit to the 3rd party CA.

Certificate Request follows:

MIICHjCCAYcCAQAwgaAxEDAOBgNVBAcTB1JhbGVpZ2gxFzAVBgNVBAgTDk5vcnRo

IENhcm9saW5hMQswCQYDVQQGEwJVUzEWMBQGA1UEChMNQ2lzY28gU3lzdGVtczEO

MAwGA1UECxMFVFNXRUIxGzAZBgNVBAMTEmNpc2NvYXNhLmNpc2NvLmNvbTEhMB8G

CSqGSIb3DQEJAhYSY2lzY29hc2EuY2lzY28uY29tMIGfMA0GCSqGSIb3DQEBAQUA

A4GNADCBiQKBgQCmM/2VteHnhihS1uOj0+hWa5KmOPpI6Y/MMWmqgBaB9M4yTx5b

Fm886s8F73WsfQPynBDfBSsejDOnBpFYzKsGf7TUMQB2m2RFaqfyNxYt3oMXSNPO

m1dZ0xJVnRIp9cyQp/983pm5PfDD6/ho0nTktx0i+1cEX0luBMh7oKargwIDAQAB

oD0wOwYJKoZIhvcNAQkOMS4wLDALBgNVHQ8EBAMCBaAwHQYDVR0RBBYwFIISY2lz

Y29hc2EuY2lzY28uY29tMA0GCSqGSIb3DQEBBAUAA4GBABrxpY0q7SeOHZf3yEJq

po6wG+oZpsvpYI/HemKUlaRc783w4BMO5lulIEnHgRqAxrTbQn0B7JPIbkc2ykkm

bYvRt/wiKc8FjpvPpfOkjMK0T3t+HeQ/5QlKx2Y/vrqs+Hg5SLHpbhj/Uo13yWCe

0Bzg59cYXq/vkoqZV/tBuACr

---End - This line not part of the certificate request---

Redisplay enrollment request? [yes/no]: |

步驟5.驗證信任點

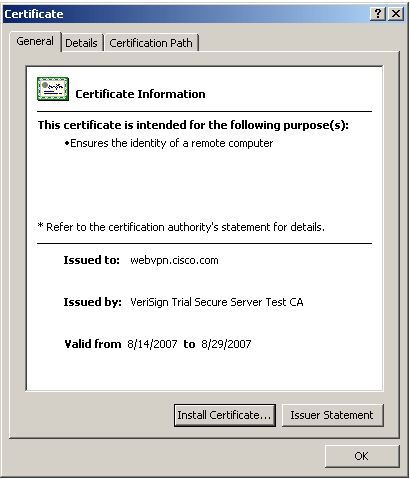

收到來自第三方供應商的身份證書後,您可以繼續執行此步驟。

ASDM過程

-

將身份證書儲存到本地電腦。

-

如果您獲得的base64編碼證書不是作為檔案提供的,則必須複製base64消息並將其貼上到文本檔案中。

-

將檔案重新命名為.cer副檔名。

注意:使用.cer副檔名重新命名檔案後,檔案圖示應顯示為證書。

-

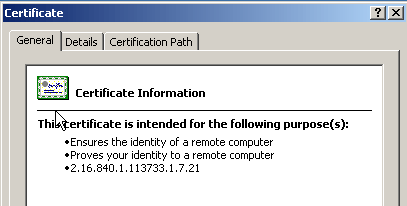

按兩下證書檔案。

出現「Certificate(證書)」對話方塊。

註:如果「General」頁籤中顯示「Windows does not have enough information to verify this certificate」消息,則必須先獲取第三方供應商根CA或中間CA證書,然後才能繼續此過程。請聯絡您的第三方供應商或CA管理員,以獲取頒發的根CA或中間CA證書。

-

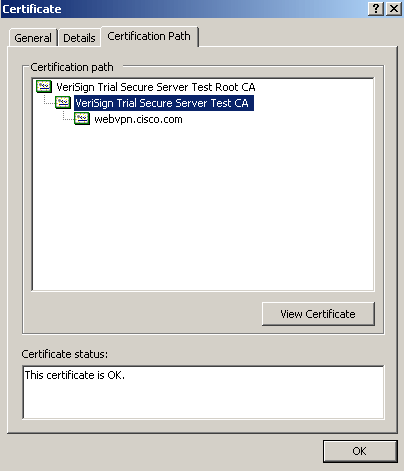

按一下Certificate Path頁籤。

-

按一下位於已頒發身份證書上方的CA證書,然後按一下View Certificate。

將顯示中間CA證書的詳細資訊。

警告:不要在此步驟中安裝身份(裝置)證書。在此步驟中只新增根、從根或CA證書。身份(裝置)證書安裝在步驟6中。

警告:不要在此步驟中安裝身份(裝置)證書。在此步驟中只新增根、從根或CA證書。身份(裝置)證書安裝在步驟6中。 -

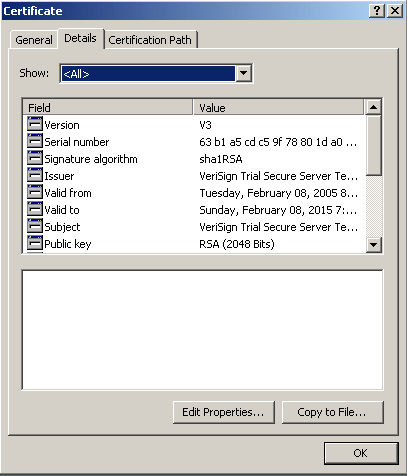

按一下「Details」。

-

按一下「Copy to File」。

-

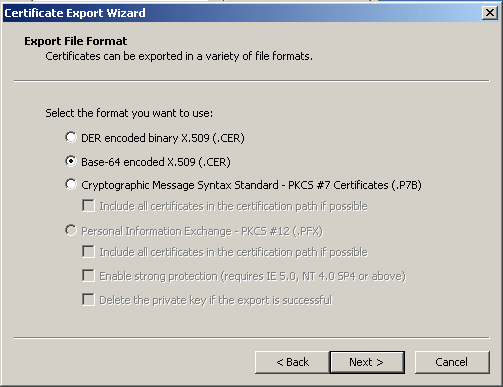

在「Certificate Export Wizard(證書匯出嚮導)」中,按一下「Next(下一步)」。

-

在「匯出檔案格式」對話方塊中,按一下Base-64 encoded X.509(.CER)單選按鈕,然後按一下下一步。

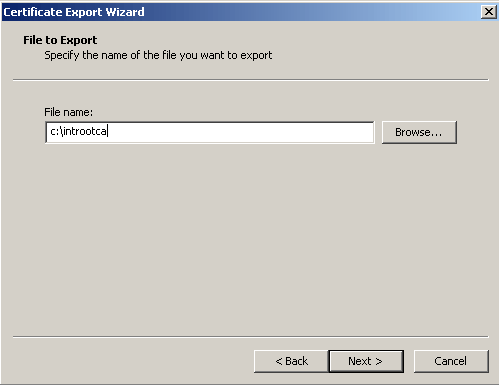

-

輸入要儲存CA證書的檔名和位置。

-

按一下Next,然後按一下Finish。

-

在「匯出成功」對話方塊中按一下確定。

-

瀏覽到儲存CA證書的位置。

-

使用文字編輯器(例如記事本)開啟檔案。(按一下右鍵該檔案,然後選擇「傳送到」>「記事本」。)

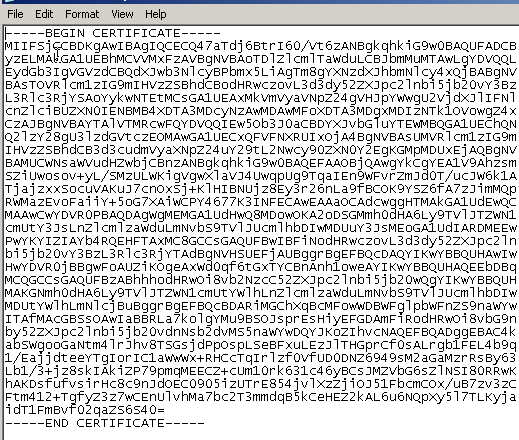

Base64編碼的訊息應該顯示與此圖中的憑證類似:

-

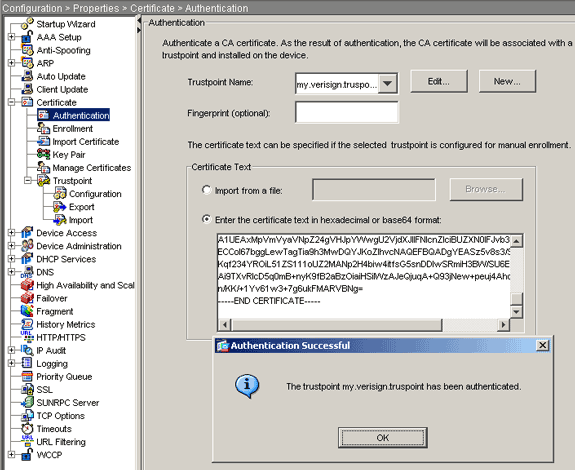

在ASDM中,按一下Configuration,然後按一下Properties。

-

展開Certificate,然後選擇Authentication。

-

按一下Enter the certificate text in hexadecimal or base64 format單選按鈕。

-

從文本編輯器將base64格式的CA證書貼上到文本區域。

-

按一下「Authenticate」。

-

按一下「OK」(確定)。

命令列示例

| ciscoasa |

|---|

ciscoasa(config)#crypto ca authenticate my.verisign.trustpoint

! Initiates the prompt to paste in the base64 CA root ! or intermediate certificate.

Enter the base 64 encoded CA certificate.

End with the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIEwDCCBCmgAwIBAgIQY7GlzcWfeIAdoGNs+XVGezANBgkqhkiG9w0BAQUFADCB

jDELMAkGA1UEBhMCVVMxFzAVBgNVBAoTDlZlcmlTaWduLCBJbmMuMTAwLgYDVQQL

EydGb3IgVGVzdCBQdXJwb3NlcyBPbmx5LiAgTm8gYXNzdXJhbmNlcy4xMjAwBgNV

BAMTKVZlcmlTaWduIFRyaWFsIFNlY3VyZSBTZXJ2ZXIgVGVzdCBSb290IENBMB4X

DTA1MDIwOTAwMDAwMFoXDTE1MDIwODIzNTk1OVowgcsxCzAJBgNVBAYTAlVTMRcw

FQYDVQQKEw5WZXJpU2lnbiwgSW5jLjEwMC4GA1UECxMnRm9yIFRlc3QgUHVycG9z

ZXMgT25seS4gIE5vIGFzc3VyYW5jZXMuMUIwQAYDVQQLEzlUZXJtcyBvZiB1c2Ug

YXQgaHR0cHM6Ly93d3cudmVyaXNpZ24uY29tL2Nwcy90ZXN0Y2EgKGMpMDUxLTAr

BgNVBAMTJFZlcmlTaWduIFRyaWFsIFNlY3VyZSBTZXJ2ZXIgVGVzdCBDQTCCASIw

DQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBALsXGt1M4HyjXwA+/NAuwElv6IJ/

DV8zgpvxuwdaMv6fNQBHSF4eKkFDcJLJVnP53ZiGcLAAwTC5ivGpGqE61BBD6Zqk

d85lPl/6XxK0EdmrN7qVMmvBMGRsmOjje1op5f0nKPqVoNK2qNUB6n451P4qoyqS

E0bdru16quZ+II2cGFAG1oSyRy4wvY/dpVHuZOZqYcIkK08yGotR2xA1D/OCCmZO

5RmNqLLKSVwYHhJ25EskFhgR2qCxX2EQJdnDXuTw0+4tlqj97ydk5iDoxjKfV6sb

tnp3TIY6S07bTb9gxJCk4pGbcf8DOPvOfGRu1wpfUUZC8v+WKC20+sK6QMECAwEA

AaOCAVwwggFYMBIGA1UdEwEB/wQIMAYBAf8CAQAwSwYDVR0gBEQwQjBABgpghkgB

hvhFAQcVMDIwMAYIKwYBBQUHAgEWJGh0dHBzOi8vd3d3LnZlcmlzaWduLmNvbS9j

cHMvdGVzdGNhLzAOBgNVHQ8BAf8EBAMCAQYwEQYJYIZIAYb4QgEBBAQDAgEGMB0G

A1UdDgQWBBRmIo6B4DFZ3Sp/q0bFNgIGcCeHWjCBsgYDVR0jBIGqMIGnoYGSpIGP

MIGMMQswCQYDVQQGEwJVUzEXMBUGA1UEChMOVmVyaVNpZ24sIEluYy4xMDAuBgNV

BAsTJ0ZvciBUZXN0IFB1cnBvc2VzIE9ubHkuICBObyBhc3N1cmFuY2VzLjEyMDAG

A1UEAxMpVmVyaVNpZ24gVHJpYWwgU2VjdXJlIFNlcnZlciBUZXN0IFJvb3QgQ0GC

ECCol67bggLewTagTia9h3MwDQYJKoZIhvcNAQEFBQADgYEASz5v8s3/SjzRvY2l

Kqf234YROiL51ZS111oUZ2MANp2H4biw4itfsG5snDDlwSRmiH3BW/SU6EEzD9oi

Ai9TXvRIcD5q0mB+nyK9fB2aBzOiaiHSiIWzAJeQjuqA+Q93jNew+peuj4AhdvGN

n/KK/+1Yv61w3+7g6ukFMARVBNg=

-----END CERTIFICATE-----

quit

! Manually pasted certificate into CLI.

INFO: Certificate has the following attributes:

Fingerprint: 8de989db 7fcc5e3b fdde2c42 0813ef43

Do you accept this certificate? [yes/no]: yes

Trustpoint 'my.verisign.trustpoint' is a subordinate CA

and holds a non self-signed certificate.

Trustpoint CA certificate accepted.

% Certificate successfully imported

ciscoasa(config)# |

步驟6.安裝證書

ASDM過程

使用第三方供應商提供的身份證書執行以下步驟:

-

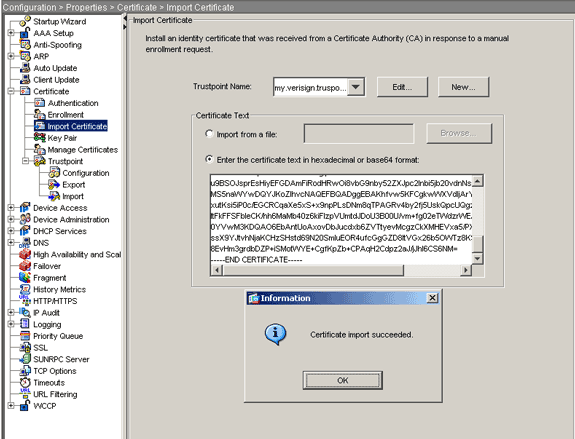

按一下Configuration,然後按一下Properties。

-

展開Certificate,然後選擇Import Certificate。

-

按一下Enter the certificate text in hexadecimal or base64 format單選按鈕,然後將base64身份證書貼上到文本欄位中。

-

按一下Import,然後按一下OK。

命令列示例

| ciscoasa |

|---|

ciscoasa(config)#crypto ca import my.verisign.trustpoint certificate ! Initiates prompt to paste the base64 identity certificate ! provided by the 3rd party vendor. % The fully-qualified domain name in the certificate will be: webvpn.cisco.com Enter the base 64 encoded certificate. End with the word "quit" on a line by itself -----BEGIN CERTIFICATE----- MIIFZjCCBE6gAwIBAgIQMs/oXuu9K14eMGSf0mYjfTANBgkqhkiG9w0BAQUFADCB yzELMAkGA1UEBhMCVVMxFzAVBgNVBAoTDlZlcmlTaWduLCBJbmMuMTAwLgYDVQQL EydGb3IgVGVzdCBQdXJwb3NlcyBPbmx5LiAgTm8gYXNzdXJhbmNlcy4xQjBABgNV BAsTOVRlcm1zIG9mIHVzZSBhdCBodHRwczovL3d3dy52ZXJpc2lnbi5jb20vY3Bz L3Rlc3RjYSAoYykwNTEtMCsGA1UEAxMkVmVyaVNpZ24gVHJpYWwgU2VjdXJlIFNl cnZlciBUZXN0IENBMB4XDTA3MDcyNjAwMDAwMFoXDTA3MDgwOTIzNTk1OVowgbox CzAJBgNVBAYTAlVTMRcwFQYDVQQIEw5Ob3J0aCBDYXJvbGluYTEQMA4GA1UEBxQH UmFsZWlnaDEWMBQGA1UEChQNQ2lzY28gU3lzdGVtczEOMAwGA1UECxQFVFNXRUIx OjA4BgNVBAsUMVRlcm1zIG9mIHVzZSBhdCB3d3cudmVyaXNpZ24uY29tL2Nwcy90 ZXN0Y2EgKGMpMDUxHDAaBgNVBAMUE2Npc2NvYXNhMS5jaXNjby5jb20wgZ8wDQYJ KoZIhvcNAQEBBQADgY0AMIGJAoGBAL56EvorHHlsIB/VRKaRlJeJKCrQ/9kER2JQ 9UOkUP3mVPZJtYN63ZxDwACeyNb+liIdKUegJWHI0Mz3GHqcgEkKW1EcrO+6aY1R IaUE8/LiAZbA70+k/9Z/UR+v532B1nDRwbx1R9ZVhAJzA1hJTxSlEgryosBMMazg 5IcLhgSpAgMBAAGjggHXMIIB0zAJBgNVHRMEAjAAMAsGA1UdDwQEAwIFoDBDBgNV HR8EPDA6MDigNqA0hjJodHRwOi8vU1ZSU2VjdXJlLWNybC52ZXJpc2lnbi5jb20v U1ZSVHJpYWwyMDA1LmNybDBKBgNVHSAEQzBBMD8GCmCGSAGG+EUBBxUwMTAvBggr BgEFBQcCARYjaHR0cHM6Ly93d3cudmVyaXNpZ24uY29tL2Nwcy90ZXN0Y2EwHQYD VR0lBBYwFAYIKwYBBQUHAwEGCCsGAQUFBwMCMB8GA1UdIwQYMBaAFGYijoHgMVnd Kn+rRsU2AgZwJ4daMHgGCCsGAQUFBwEBBGwwajAkBggrBgEFBQcwAYYYaHR0cDov L29jc3AudmVyaXNpZ24uY29tMEIGCCsGAQUFBzAChjZodHRwOi8vU1ZSU2VjdXJl LWFpYS52ZXJpc2lnbi5jb20vU1ZSVHJpYWwyMDA1LWFpYS5jZXIwbgYIKwYBBQUH AQwEYjBgoV6gXDBaMFgwVhYJaW1hZ2UvZ2lmMCEwHzAHBgUrDgMCGgQUS2u5KJYG DLvQUjibKaxLB4shBRgwJhYkaHR0cDovL2xvZ28udmVyaXNpZ24uY29tL3ZzbG9n bzEuZ2lmMA0GCSqGSIb3DQEBBQUAA4IBAQAnym4GVThPIyL/9ylDBd8N7/yW3Ov3 bIirHfHJyfPJ1znZQXyXdObpZkuA6Jyu03V2CYNnDomn4xRXQTUDD8q86ZiKyMIj XM2VCmcHSajmMMRyjpydxfk6CIdDMtMGotCavRHD9Tl2tvwgrBock/v/54o02lkB SmLzVV7crlYJEuhgqu3Pz7qNRd8N0Un6c9sbwQ1BuM99QxzIzdAo89FSewy8MAIY rtab5F+oiTc5xGy8w7NARAfNgFXihqnLgWTtA35/oWuy86bje1IWbeyqj8ePM9Td 0LdAw6kUU1PNimPttMDhcF7cuevntROksOgQPBPx5FJSqMiUZGrvju5O -----END CERTIFICATE----- quit INFO: Certificate successfully imported ciscoasa(config)# |

步驟7.配置WebVPN以使用新安裝的證書

ASDM過程

-

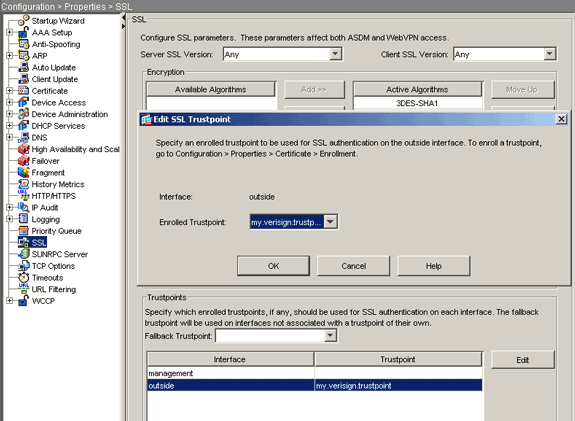

按一下「Configuration」,按一下「Properties」,然後選擇「SSL」。

-

在Trustpoints區域中,選擇將用於終止WebVPN會話的介面。(此示例使用外部介面。)

-

按一下「Edit」。

系統將顯示Edit SSL Trustpoint對話方塊。

-

從Registered Trustpoint下拉選單中,選擇您在步驟3中建立的信任點。

-

按一下「OK」,然後按一下「Apply」。

現在,您的新證書應該用於終止於指定介面的所有WebVPN會話。有關如何驗證成功安裝的資訊,請參閱本文檔中的驗證部分。

命令列示例

| ciscoasa |

|---|

ciscoasa(config)#ssl trust-point my.verisign.trustpoint outside ! Specifies the trustpoint that will supply the SSL ! certificate for the defined interface. ciscoasa(config)#write memory Building configuration... Cryptochecksum: 694687a1 f75042af ccc6addf 34d2cb08 8808 bytes copied in 3.630 secs (2936 bytes/sec) [OK] ciscoasa(config)# ! Save configuration. |

驗證

本節介紹如何確認第三方供應商證書安裝成功。

替換來自ASA的自簽名證書

本節介紹如何從ASA替換已安裝的自簽名證書。

-

向Verisign發出證書簽名請求。

從Verisign收到請求的證書後,可以直接在同一信任點下安裝。

-

鍵入以下命令:crypto ca enroll Verisign

系統將提示您回答問題。

-

對於終端顯示證書請求,輸入yes,並將輸出傳送到Verisign。

-

一旦他們向您提供新證書,請鍵入以下命令:crypto ca import Verisign certificate

檢視安裝的證書

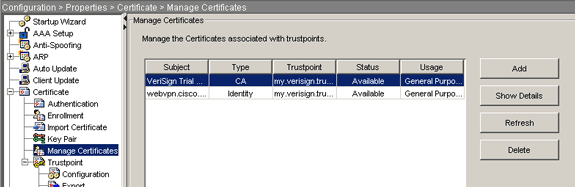

ASDM過程

-

按一下Configuration,然後按一下Properties。

-

展開Certificate,然後選擇Manage Certificates。

用於Trustpoint身份驗證的CA證書和第三方供應商頒發的身份證書應顯示在Manage Certificates區域中。

命令列示例

| ciscoasa |

|---|

ciscoasa(config)#show crypto ca certificates

! Displays all certificates installed on the ASA.

Certificate

Status: Available

Certificate Serial Number: 32cfe85eebbd2b5e1e30649fd266237d

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=VeriSign Trial Secure Server Test CA

ou=Terms of use at https://www.verisign.com/cps/testca (c)05

ou=For Test Purposes Only. No assurances.

o=VeriSign\, Inc.

c=US

Subject Name:

cn=webvpn.cisco.com

ou=Terms of use at www.verisign.com/cps/testca (c)05

ou=TSWEB

o=Cisco Systems

l=Raleigh

st=North Carolina

c=US

OCSP AIA:

URL: http://ocsp.verisign.com

CRL Distribution Points:

[1] http://SVRSecure-crl.verisign.com/SVRTrial2005.crl

Validity Date:

start date: 00:00:00 UTC Jul 19 2007

end date: 23:59:59 UTC Aug 2 2007

Associated Trustpoints: my.verisign.trustpoint

! Identity certificate received from 3rd party vendor displayed above.

CA Certificate

Status: Available

Certificate Serial Number: 63b1a5cdc59f78801da0636cf975467b

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Issuer Name:

cn=VeriSign Trial Secure Server Test Root CA

ou=For Test Purposes Only. No assurances.

o=VeriSign\, Inc.

c=US

Subject Name:

cn=VeriSign Trial Secure Server Test CA

ou=Terms of use at https://www.verisign.com/cps/testca (c)05

ou=For Test Purposes Only. No assurances.

o=VeriSign\, Inc.

c=US

Validity Date:

start date: 00:00:00 UTC Feb 9 2005

end date: 23:59:59 UTC Feb 8 2015

Associated Trustpoints: my.verisign.trustpoint

! CA intermediate certificate displayed above.

|

使用Web瀏覽器驗證WebVPN的安裝證書

若要確認WebVPN是否使用新憑證,請完成以下步驟:

-

通過Web瀏覽器連線到WebVPN介面。使用https://以及您用來請求證書的FQDN(例如https://webvpn.cisco.com)。

如果收到以下安全警報之一,請執行與該警報對應的過程:

-

安全證書的名稱無效或與站點名稱不匹配

驗證您使用正確的FQDN/CN以連線到ASA的WebVPN介面。必須使用您在請求身份證書時定義的FQDN/CN。您可以使用show crypto ca certificates trustpointname命令驗證證書FQDN/CN。

-

安全證書由您未選擇信任的公司頒發……

完成以下步驟,將第三方廠商根憑證安裝到Web瀏覽器中:

-

在「安全警報」對話方塊中,按一下檢視證書。

-

在「證書」對話方塊中,按一下證書路徑頁籤。

-

選擇位於您頒發的身份證書上方的CA證書,然後按一下View Certificate。

-

按一下「Install Certificate」。

-

在「證書安裝嚮導」對話方塊中,按一下下一步。

-

選擇Automatically select the certificate store based on the type of certificate單選按鈕,按一下Next,然後按一下Finish。

-

當您收到Install the certificate confirmation提示時,按一下Yes。

-

在「匯入操作成功」提示符下,按一下OK,然後按一下Yes。

-

注意:由於此示例使用Verisign試用證書,因此必須安裝Verisign試驗CA根證書,以避免使用者連線時出現驗證錯誤。

-

-

按兩下WebVPN登入頁面右下角顯示的鎖定圖示。

應顯示安裝的證書資訊。

-

檢視內容,確認其與您的第三方供應商證書相匹配。

更新SSL證書的步驟

完成以下步驟即可續訂SSL憑證:

-

選擇需要續訂的信任點。

-

選擇enroll。

出現以下消息:

如果再次成功註冊,則當前證書將替換為新證書。是否要繼續?

-

選擇yes。

這會產生新的CSR。

-

將CSR傳送到CA,然後在您傳回新ID憑證時將其匯入。

-

刪除信任點並將其重新應用到外部介面。

指令

在ASA上,您可以在命令列中使用幾個show命令來驗證證書的狀態。

-

show crypto ca trustpoint — 顯示已配置的信任點。

-

show crypto ca certificate — 顯示系統上安裝的所有證書。

-

show crypto ca crls — 顯示快取的證書吊銷清單(CRL)。

-

show crypto key mypubkey rsa — 顯示所有生成的加密金鑰對。

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

以下是您可能會遇到的一些可能錯誤:

-

%警告:未找到CA證書。匯入的證書可能不是usable.INFO:已成功匯入證書

CA證書未正確驗證。使用show crypto ca certificate trustpointname命令以驗證CA證書是否已安裝。尋找以CA憑證開頭的行。如果安裝了CA證書,請驗證它是否引用了正確的信任點。

ciscoasa ciscoasa#show crypto ca certificate my.verisign.trustpoint | b CA Certificate CA Certificate Status: Available Certificate Serial Number: 63b1a5cdc59f78801da0636cf975467b Certificate Usage: General Purpose Public Key Type: RSA (2048 bits) Issuer Name: cn=VeriSign Trial Secure Server Test Root CA ou=For Test Purposes Only. No assurances. o=VeriSign\, Inc. c=US Subject Name: cn=VeriSign Trial Secure Server Test CA ou=Terms of use at https://www.verisign.com/cps/testca (c)05 ou=For Test Purposes Only. No assurances. o=VeriSign\, Inc. c=US Validity Date: start date: 19:00:00 EST Feb 8 2005 end date: 18:59:59 EST Feb 8 2015 Associated Trustpoints: my.verisign.trustpoint ciscoasa# -

錯誤:無法分析或驗證匯入的證書

安裝身份證書並且沒有用關聯的信任點進行身份驗證的正確的中間或根CA證書時,可能出現此錯誤。您必須移除並使用正確的中間CA或根CA證書重新進行身份驗證。請與您的第三方供應商聯絡,以驗證您是否收到了正確的CA證書。

-

證書不包含通用公鑰

當您嘗試將身份證書安裝到錯誤的信任點時,可能會發生此錯誤。您試圖安裝無效的身份證書,或者與信任點關聯的金鑰對與身份證書中包含的公鑰不匹配。使用show crypto ca certificates trustpointname 命令以驗證您的身份證書是否已安裝到正確的信任點。查詢說明Associated Trustpoints:如果列出錯誤的信任點,請使用本文檔中介紹的過程以刪除並重新安裝到適當的信任點,同時驗證金鑰對自生成CSR以來是否未更改。

-

錯誤消息:%PIX|ASA-3-717023 SSL無法為信任點[trustpoint name]設定裝置證書

當您為給定信任點設定裝置證書以驗證SSL連線時,將顯示此消息。當SSL連線啟動時,將嘗試設定將使用的裝置證書。如果發生故障,則會記錄一條錯誤消息,其中包括用於載入裝置證書的已配置信任點和故障原因。

trustpoint name - SSL無法為其設定裝置證書的信任點的名稱。

建議的操作:解決故障報告原因所指示的問題。

-

確保指定的信任點已註冊並具有裝置證書。

-

確保裝置證書有效。

-

如果需要,重新註冊信任點。

-

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

09-Dec-2019 |

初始版本 |

警告:不要在此步驟中安裝身份(裝置)證書。在此步驟中只新增根、從根或CA證書。身份(裝置)證書安裝在

警告:不要在此步驟中安裝身份(裝置)證書。在此步驟中只新增根、從根或CA證書。身份(裝置)證書安裝在 意見

意見