簡介

本文檔對為思科安全電子郵件雲網關提供的Gold配置進行了深入分析。

必要條件

需求

思科建議您瞭解以下主題:

- Cisco Secure Email Gateway或Cloud Gateway(UI和CLI管理)

- Cisco Secure Email Email and Web Manager, UI級別管理

- Cisco Secure Email Cloud客戶可以請求CLI訪問;請參閱:命令列介面(CLI)訪問

採用元件

本文檔中的資訊來自針對思科安全電子郵件雲客戶和管理員的金牌配置和最佳實踐建議。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

相關產品

本檔案也適用於以下專案:

- 思科安全電子郵件網關內部硬體或虛擬裝置

- Cisco Secure Email and Web Manager本地硬體和虛擬裝置

策略隔離區

在Email and Web Manager上為Cisco Secure Email Cloud客戶配置和維護隔離區。請登入您的電子郵件和Web管理器以檢視隔離區:

- ACCOUNT_TAKEOVER

- 反欺騙(_P)

- BLOCK_ATTACHMENTS

- 阻止清單

- DKIM_FAIL

- DMARC_QUARANTINE

- DMARC_REJECT

- FORGED_EMAIL

- INADEQUATE_CONTENT

- 宏

- OPEN_RELAY

- SDR_DATA

- SPF_HARDFAIL

- SPF_SOFTFAIL

- TG_OUTBOUND_MALWARE

- URL_MALIOUS

雲網關Gold配置

警告:在生產環境中提交配置更改之前,需要檢視和瞭解基於本文檔中提供的最佳做法對配置所做的任何更改。更改配置之前,請諮詢您的Cisco CX工程師、指定服務經理(DSM)或客戶團隊。

開始之前

思科安全電子郵件雲客戶的Gold Configuration是雲網關和思科安全電子郵件和網路管理器的最佳實踐和零日配置。思科安全電子郵件雲部署同時使用雲網關和至少一(1)個電子郵件和Web管理器。部分配置和最佳實踐指導管理員使用位於郵件和Web Manager上的隔離區進行集中管理。

基本配置

郵件策略>收件人訪問表(RAT)

收件人訪問表定義公共偵聽程式接受哪些收件人。表格至少會指定地址以及接受還是拒絕該地址。 請根據需要檢視RAT以新增和管理您的域。

網路> SMTP路由

如果SMTP路由目標為Microsoft 365,請參閱Office365 Throttling CES New Instance with "4.7.500 Server busy。請稍後再試」。

安全服務

所列服務是針對所有思科安全電子郵件雲客戶配置的,其值如下:

IronPort反垃圾郵件(IPAS)

- 啟用並配置「始終掃描1M」和「從不掃描2M」

- 掃描單個消息超時:60秒

URL篩選

灰色郵件檢測

- 啟用並配置「始終掃描1M」和「從不掃描2M」

- 掃描單個消息超時:60秒

爆發過濾器

- 啟用自適應規則

- 要掃描的最大郵件大小:2M

- 啟用Web互動跟蹤

高級惡意軟體防護>檔案信譽和分析

郵件跟蹤

系統管理

使用者(系統管理>使用者)

- 請記得檢視並設定與本地使用者帳戶和密碼設定關聯的密碼策略

- 如果可能,配置並啟用輕量級目錄訪問協定(LDAP)進行身份驗證(系統管理> LDAP)

日誌訂閱(系統管理>日誌訂閱)

- 如果未配置,請建立並啟用:

- 在「日誌訂閱全域性設定」(Log Subscriptions Global Settings)中,編輯設定並將標頭新增到到、從、回覆、發件人。

其他配置(可選)

需要審查和考慮的其他服務:

系統管理> LDAP

URL防禦

SPF

- 發件人策略框架(SPF)DNS記錄是在雲網關外部建立的。因此,思科強烈建議所有客戶將SPF、DKIM和DMARC最佳實踐融入其安全狀態。有關SPF驗證的詳細資訊,請參閱SPF配置和最佳實踐。

- 對於Cisco Secure Email Cloud客戶,系統會為每個分配的主機名發佈所有雲網關的宏,以便更輕鬆地新增所有主機。

- 將此項放在~all或 — all之前,放到當前DNS TXT(SPF)記錄中(如果存在):

exists:%{i}.spf.<allocation>.iphmx.com

註:確保SPF記錄以~all或-all結尾。在任何更改之前和之後驗證域的SPF記錄!

其他SPF示例

- SPF的一個絕佳示例是,您從雲網關收到電子郵件並從其他郵件伺服器傳送出站電子郵件。可以使用「a:」機制指定郵件主機:

v=spf1 mx a:mail01.yourdomain.com a:mail99.yourdomain.com ~all

v=spf1 mx exists:%{i}.spf.<allocation>.iphmx.com ~all

- 在本示例中,「ip4:」或「ip6:」機制指定IP地址或IP地址範圍:

v=spf1 exists:%{i}.spf.<allocation>.iphmx.com ip4:192.168.0.1/16 ~all

CLI級別更改

反欺騙濾波器

- 請務必檢視防偽的最佳實踐指南

- 本指南為您提供電子郵件欺騙預防的深層示例和配置最佳實踐

新增標題篩選器

- 請僅使用CLI,然後寫入並啟用addHeaders消息過濾器:

addHeaders: if (sendergroup != "RELAYLIST")

{

insert-header("X-IronPort-RemoteIP", "$RemoteIP");

insert-header("X-IronPort-MID", "$MID");

insert-header("X-IronPort-Reputation", "$Reputation");

insert-header("X-IronPort-Listener", "$RecvListener");

insert-header("X-IronPort-SenderGroup", "$Group");

insert-header("X-IronPort-MailFlowPolicy", "$Policy");

}

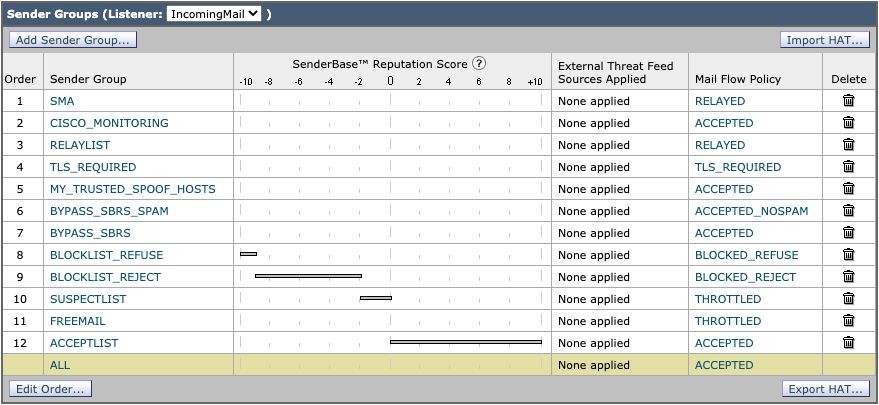

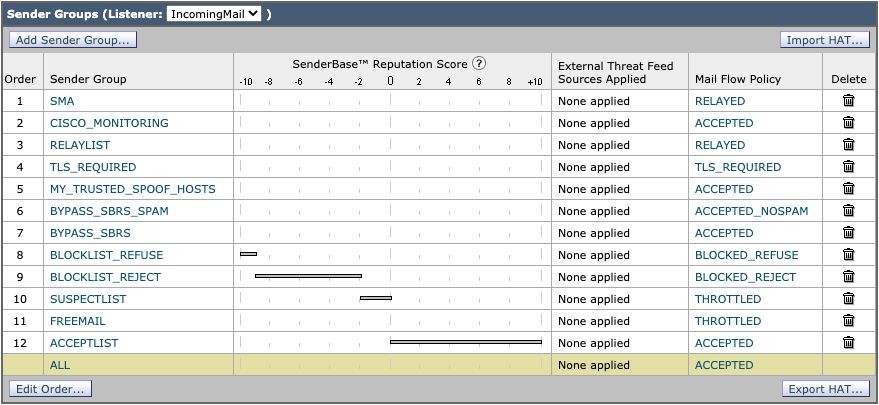

主機訪問表(郵件策略>主機訪問表(HAT))

HAT概述>其他發件人組

- ESA使用手冊:為郵件處理建立發件人組

- BYPASS_SBRS — 對跳過信譽的源設定更高位置

- MY_TRUSTED_SPOOF_HOSTS — 欺騙過濾器的一部分

- TLS_REQUIRED — 用於TLS強制連線

在預定義的SUSPECTLIST發件人組中

- ESA使用手冊:發件者驗證:主機

- 啟用「SBRS Scores on None」。

- (可選)啟用「由於臨時DNS故障,連線主機PTR記錄查詢失敗」。

積極HAT示例

- BLOCKLIST_REFUSE [-10.0到–9.0]策略: BLOCKED_REFUSE

- BLOCKLIST_REJECT [-9.0到–2.0]策略: BLOCKED_REJECT

- SUSPECTLIST [-2.0到0.0和SBRS評分「無」]策略:已限制

- ACCEPTLIST [0.0到10.0]策略:已接受

注意:HAT示例顯示了附加配置的郵件流策略(MFP)。有關MFP的完整資訊,請參閱使用手冊中的「瞭解郵件管道>接收/接收」,瞭解您已部署的思科安全郵件網關的相應版本的AsyncOS。

HAT示例:

預設策略引數

安全設定

- 將傳輸層安全(TLS)設定為首選

- 啟用發件人策略框架(SPF)

- 啟用DomainKeys Identified Mail(DKIM)

- 啟用基於域的報文驗證、報告和一致性(DMARC)驗證並傳送彙總反饋報告

注意:DMARC需要額外的調整才能配置。有關DMARC的詳細資訊,請參閱使用手冊中的「電子郵件驗證> DMARC驗證」,瞭解您已部署的思科安全電子郵件網關的相應版本的AsyncOS。

傳入郵件策略

預設策略配置如下:

反垃圾郵件

- 啟用,閾值保留為預設閾值。(對計分的修改可能會增加誤報。)

防病毒

- 郵件掃描:僅掃描病毒

- 對於無法掃描的郵件和感染病毒的郵件,請將Archive Original Message設定為No

AMP

- 對於無法掃描的消息錯誤操作,請使用Advanced和Add Custom Header to Message,X-TG-MSGERROR,值:True。

- 對於速率限制上的不可掃描操作,請使用Advanced和Add Custom Header to Message,X-TG-RATERLIMIT,值:True。

- 對於檔案分析處於掛起狀態的郵件,請使用Action Applied to Message: "Quarantine"。

灰色郵件

- 對每個判定結果(Marketing、Social、Bulk)啟用掃描,並為Add Text to Subject預置,操作為Deliver。

- 對於批次郵件操作,請使用Advanced和Add Custom Header(可選):X-Bulk,值:True。

內容過濾器

- 已選擇ENABLED和URL_QUARANTINE_MALICIOUS、URL_REWRITE_SUSPICIOUS、URL_INSIGHT、DKIM_FAILURE、SPF_HARDFAIL、EXECUTIVE_SPOOF、DOMAIN_SPOOF、SDR、TG_RATE_LIMIT

- 本指南稍後將介紹這些內容過濾器

爆發過濾器

- 預設威脅級別為3;請根據您的安全要求進行調整。

- 如果郵件的威脅級別等於或超過此閾值,該郵件將移至爆發隔離區。(1=最低威脅,5=最高威脅)

- 啟用消息修改

- 為「為所有郵件啟用」設定的URL重寫。

- 更改主題前為:[可能的$threat_category欺詐]

策略名稱(顯示)

BLOCKLIST郵件策略配置為禁用除高級惡意軟體防護以外的所有服務,並使用QUARANTINE操作連結到內容過濾器。

ALLOWLIST郵件策略已禁用Antispam、Graymail以及為URL_QUARANTINE_MALICIOUS、URL_REWRITE_SUSPICIOUS、URL_INSIBLE、DKIM_FAILURE、SPF_HARDFAIL、EXECUTIVE SPOOF、DOMAIN_SPOOF、SDR、TG_RATE_LIMIT或您選擇和配置的內容過濾器啟用的內容過濾器。

ALLOW_SPOOF郵件策略啟用所有預設服務,並為URL_QUARANTINE_MALICIOUS、URL_REWRITE_SUSPICIOUS、URL_INSIBLE、SDR或您選擇和配置的內容過濾器啟用內容過濾器。

傳出郵件策略

預設策略配置如下:

反垃圾郵件

防病毒

- 郵件掃描:僅掃描病毒

- (可選)對於所有消息: Advanced > Other Notification,啟用「Others」並包含您的管理員/SOC聯絡人電子郵件地址

高級惡意軟體防護

- 僅啟用檔案信譽

- 對速率限制執行的不可掃描操作:使用Advanced和Add Custom Header to Message: X-TG-RATERLIMIT,值:「True」。

- 帶有惡意軟體附件的郵件:使用Advanced和Add Custom Header to Message: X-TG-OUTBOUND,值:「MALWARE DETECTED」。

灰色郵件

內容過濾器

- 選擇啟用和TG_OUTBOUND_MALICIOUS、Strip_Secret_Header、EXTERNAL_SENDER_REMOVE、ACCOUNT_TAKEOVER或內容過濾器。

爆發過濾器

DLP

其他設定

詞典(郵件策略>詞典)

- 啟用並審閱Profanity和Sexual_Content字典

- 使用所有執行名稱建立Executive_FED詞典,用於偽造電子郵件檢測

- 根據您的策略、環境、安全控制需要,為受限關鍵字或其他關鍵字建立附加詞典

目標控制(「郵件策略」>「目標控制」)

內容過濾器

注意:有關內容過濾器的其他資訊,請參閱《使用手冊》中的「內容過濾器」,獲取您已部署的思科安全郵件網關的相應版本的AsyncOS。

傳入內容過濾器

URL_QUARANTINE_MALICIOUS

條件: URL Reputation; url-reputation(-10.00, -6.00, "bypass_urls", 1, 1)

操作:隔離:隔離("URL_MALICIOUS")

URL_REWRITE_SUSPICIOUS

條件: URL Reputation; url-reputation(-5.90, -5.60, "bypass_urls", 0, 1)

操作: URL Reputation; url-reputation-proxy-redirect(-5.90, -5.60,"",0)

URL_INADEQUATE

條件: URL類別;url類別(['成人'、'虐待兒童內容'、'極端'、'仇恨言論'、'非法活動'、'非法下載'、'非法毒品'、'色情內容'、'過濾規避']、"bypass_urls"、1、1)

操作: Quarantine; duplicate-quarantine("UNITABLE_CONTENT")

DKIM_FAILURE

條件: DKIM身份驗證; dkim-authentication == hardfail

操作:隔離;duplicate-quarantine("DKIM_FAIL")

SPF_HARDFAIL

條件:SPF驗證;spf-status檢查==敗

操作:隔離;duplicate-quarantine("SPF_HARDFAIL")

EXECUTIVE_SPOOF

條件:偽造郵件檢測;偽造郵件檢測("Executive_FED", 90, "")

條件:Other Header; header("X-IronPort-SenderGroup")!= "(?i)allowspoof"

*設定應用規則:僅當所有條件都匹配時

操作:新增/編輯標題;edit-header-text("Subject", "(.*)", "[EXTERNAL]\\1")

操作:隔離;duplicate-quarantine("FORGED_EMAIL")

DOMAIN_SPOOF

條件:其他標頭;標頭("X-Spoof")

操作: Quarantine; duplicate-quarantine("ANTI_SPOOF")

特別提款權

條件:域信譽;sdr-reputation(['bad'], "")

條件:域信譽;sdr-age(「天」、<、5、「」)

*設定應用規則:如果一個或多個條件匹配

操作:隔離;duplicate-quarantine("SDR_DATA")

TG_RATE_LIMIT

條件:其他標頭;標頭("X-TG-RATERLIMIT")

操作:新增日誌條目;log-entry("X-TG-RATERLIMIT: $filenames")

阻止清單_隔離

條件:(無)

操作:隔離;quarantine("BLOCKLIST")

傳出內容過濾器

TG_OUTBOUND_MALICIOUS

條件:其他標頭;標頭("X-TG-OUTBOUND")== MALWARE

操作:隔離;隔離("TG_OUTBOUND_MALWARE")

Strip_Secret_Header

條件:其他標題;標題("PLACEHOLDER")== PLACEHOLDER

操作: Strip Header; strip-header("X-IronPort-Tenant")

EXTERNAL_SENDER_REMOVE

條件:(無)

操作:新增/編輯標題;edit-header-text("Subject", "\\[EXTERNAL\\]\\s?", "")

ACCOUNT_TAKEOVER

條件:其他報頭;報頭("X-AMP-Result")==(?i)惡意

條件:URL信譽;url-reputation(-10.00, -6.00, "", 1, 1)

*設定應用規則:如果一個或多個條件匹配

操作: Notify;notify(""<插入管理員或通訊電子郵件地址>", "POSSIBLE ACCOUNT TAKEOVER", "", "ACCOUNT_TAKEOVER_WARNING")

操作: duplicate-quarantine("ACCOUNT_TAKEOVER")

對於思科安全電子郵件雲客戶,我們的金牌配置和最佳實踐建議中確實包含示例內容過濾器。此外,請檢視「SAMPLE_」過濾器,瞭解對您的配置有幫助的條件和操作的詳細資訊。

Cisco Live

Cisco Live在全球託管許多會話,並提供涵蓋思科安全電郵最佳實踐的現場會話和技術分會。對於過去的會話和訪問許可權,請訪問Cisco Live(需要CCO登入):

如果會話不可用,Cisco Live將保留由於簡報時間過長而將其刪除的權利。

其他資訊

思科安全電子郵件閘道檔案

安全電子郵件雲網關文檔

Cisco Secure Email and Web Manager文檔

思科安全產品檔案

相關資訊

意見

意見