簡介

本文描述如何對安全管理裝置(SMA)中的安全宣告標籤語言(SAML)錯誤「檢索後設資料資訊時出錯」進行故障排除。

必要條件

需求

思科建議您瞭解以下主題:

- ADFS(Active Directory聯合身份驗證服務)

- SAML與SMA整合

- 已安裝OpenSSL

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- SMA AsyncOs版本11.x.x

- SMA AsyncOs版本12.x.x

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

思科內容安全管理裝置現在支援SAML 2.0單一登入(SSO),以便終端使用者可以訪問垃圾郵件隔離區,並使用用於訪問其組織內其他啟用SAML 2.0 SSO的服務的相同憑據。例如,您啟用了Ping Identity作為SAML身份提供程式(IdP),並在Rally、Salesforce和Dropbox上擁有啟用了SAML 2.0 SSO的帳戶。將思科內容安全管理裝置配置為作為服務提供商(SP)支援SAML 2.0 SSO時,終端使用者可以一次性登入並訪問所有這些服務,包括垃圾郵件隔離區。

問題

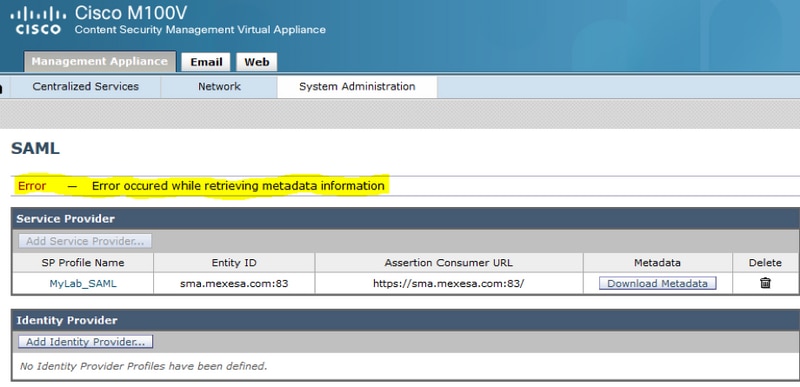

選擇Download Metadata for SAML時,會收到錯誤「Error occurred while retrieving metadata information」,如下圖所示:

解決方案

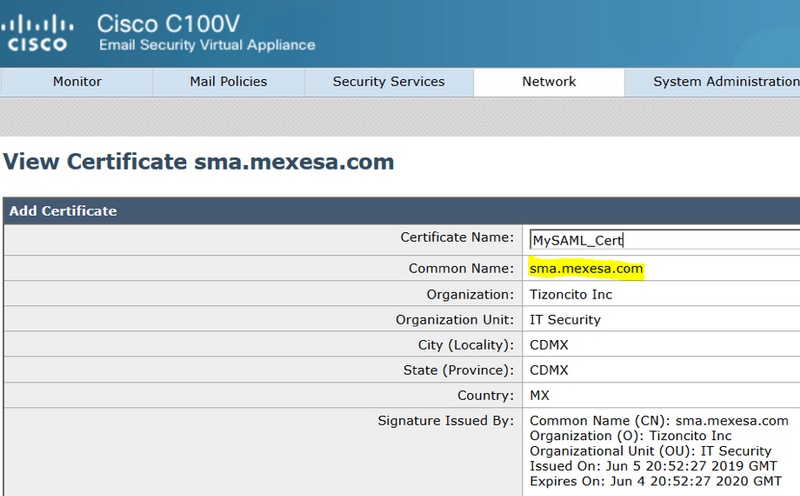

步驟1.在郵件安全裝置(ESA)上建立新的自簽名證書。

確保通用名稱與實體ID URL相同,但沒有埠號,如下圖所示:

步驟2.匯出帶有.pfx副檔名的新證書,鍵入一個密碼短語,然後將其儲存在電腦上。

步驟3.開啟Windows終端並輸入這些命令,提供上一步的密碼。

openssl pkcs12 -in created_certificate.pfx -nocerts -out certificateprivatekey.pem -nodes

openssl pkcs12 -in created_certificate.pfx -nokeys -out certificate.pem

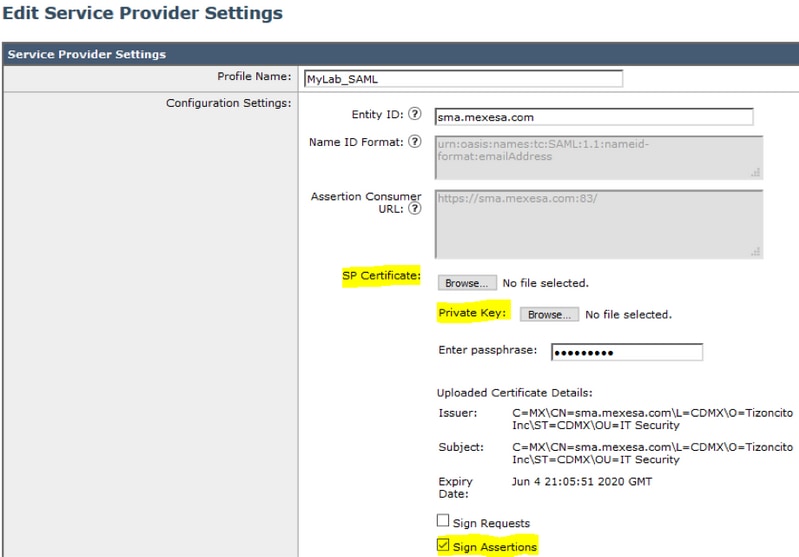

步驟4.在此過程結束時,必須有兩個新檔案:certificateprivatekey.pem和certificate.pem。上傳服務提供者配置檔案中的兩個檔案,並使用用於匯出證書的相同密碼。

步驟5. SMA要求兩個檔案均採用.PEM格式才能正常工作,如下圖所示。

步驟6.確保選中Sign Assertions復選框。

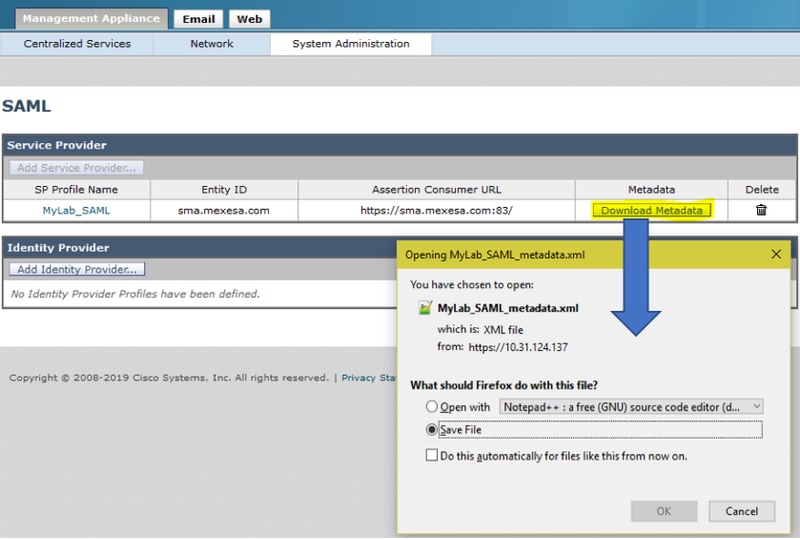

步驟7.提交並提交更改,必須能夠下載後設資料,如下圖所示。

相關資訊