簡介

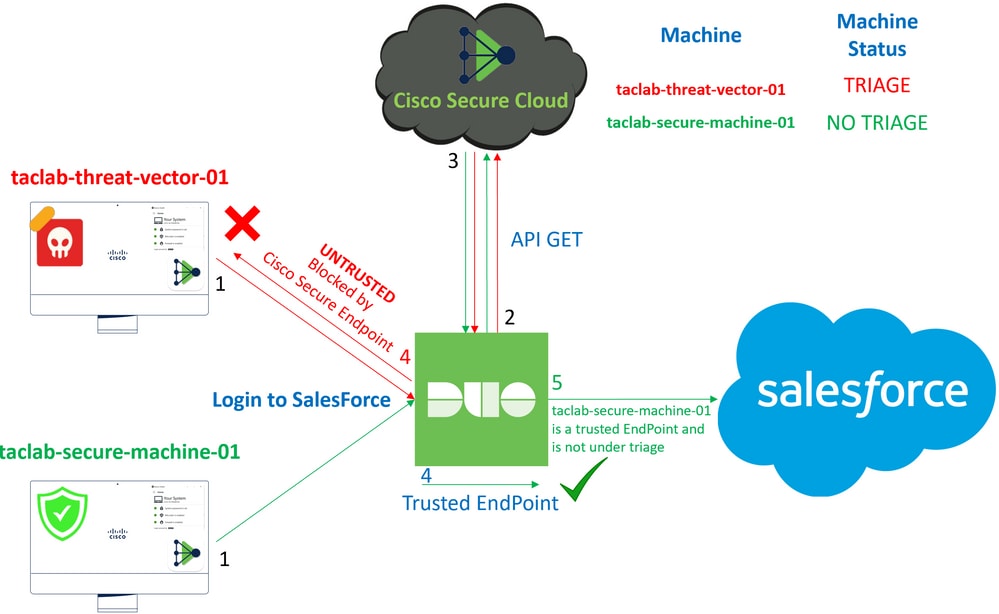

本文檔介紹如何將Duo Trusted EndPoint與Cisco Secure EndPoint整合。

背景資訊

思科安全終端和Duo之間的整合可針對在受信任的網路裝置上檢測到的威脅進行有效合作。這種整合是通過多個裝置管理工具實現的,這些工具確定了每個裝置的可靠性。這些工具包括:

- Active Directory域服務

- 具有裝置運行狀況的Active Directory

- 與裝置運行狀況共用

- Intune with Device Health

- 含裝置健康狀態的Jamf Pro

- LANDESK管理套件

- Mac OS X企業資產管理工具

- 裝置運行狀況手冊

- Windows企業資產管理工具

- 具有裝置運行狀況的工作空間ONE

裝置與裝置管理工具整合後,可通過以下方式整合思科安全終端和Duo API 在 Administration Panel.隨後,必須在Duo中配置相應的策略,以執行可信裝置驗證並檢測可能會影響Duo保護的應用程式的受危害裝置。

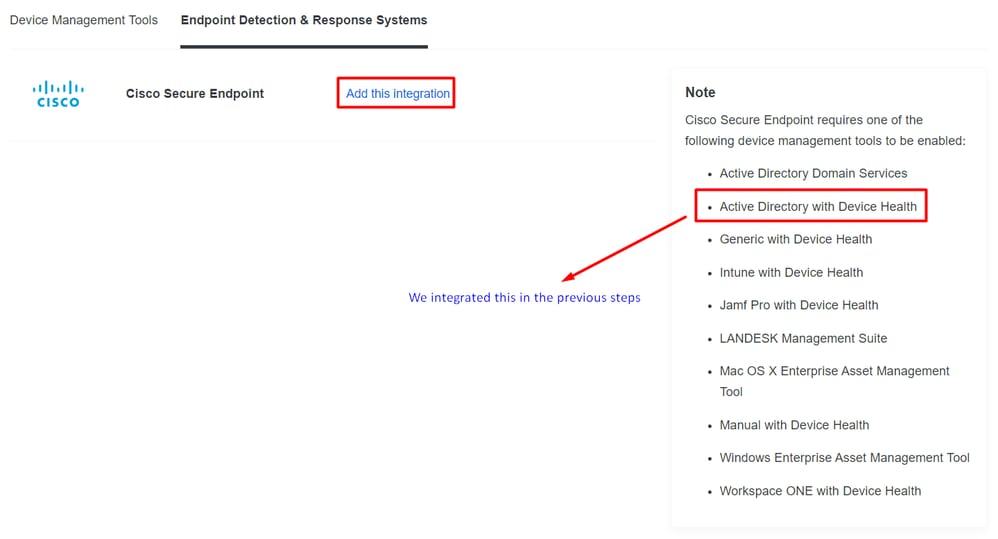

注意:在這種情況下,我們使用Active Directory和裝置健康狀況。

必要條件

- 進行整合的Active Directory。

- 要將Duo與受信任的終端整合,您的裝置必須在Active Directory域中註冊。這允許Duo安全地驗證和授權對網路資源和服務的訪問。

- Duo Beyond Plan。

配置和使用案例

配置Duo中的整合

登入到 Admin Panel 並轉至:

Trusted EndPoints > Add Integration- 選擇

Active Directory Domain Services

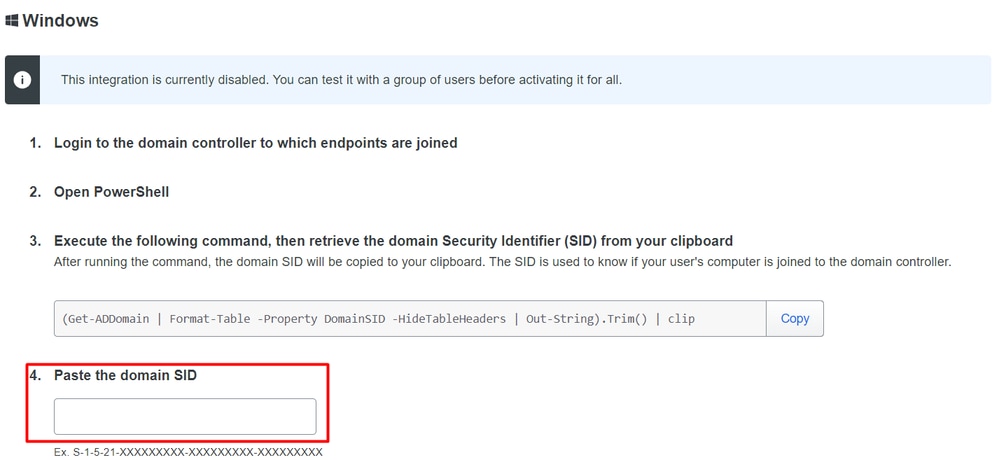

之後,系統會將您重新導向至 Active Directory and Device Health.

請考慮這隻適用於域中的電腦。

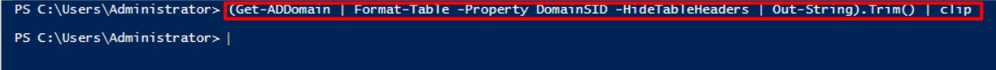

轉到Active Directory並在PowerShell中運行下一個命令:

(Get-ADDomain | Format-Table -Property DomainSID -HideTableHeaders | Out-String).Trim() | clip

之後,請確保您已將Active Directory的安全識別符號複製到剪貼簿。

範例

S-1-5-21-2952046551-2792955545-1855548404

這用於Active Directory和裝置運行狀況整合。

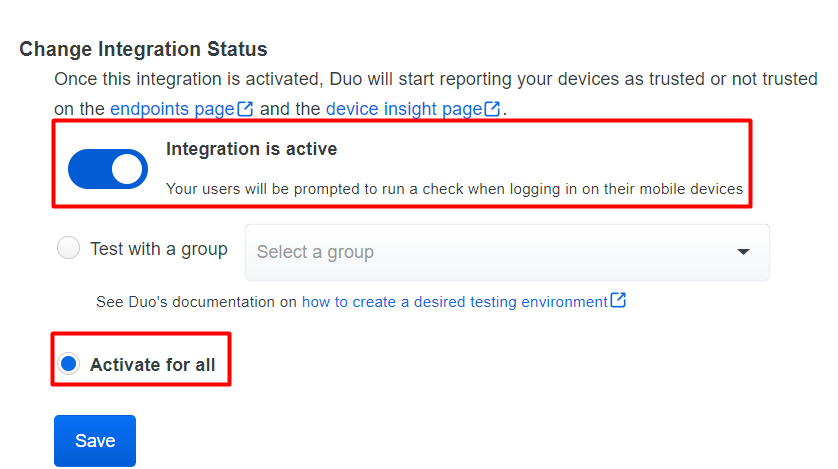

按一下 Save 並啟用整合和 Activate for all. 否則,您將無法與思科安全終端整合。

轉到 Trusted EndPoints > Select Endpoint Detection & Response System > Add this integration.

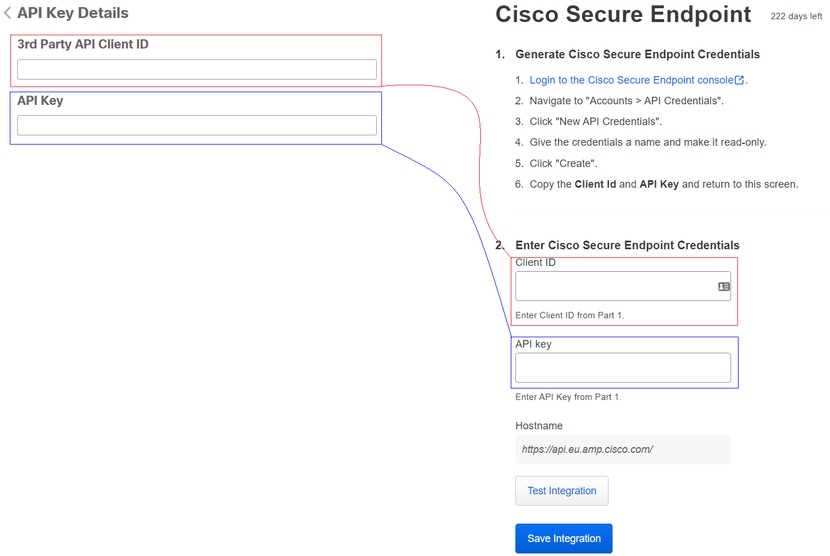

現在,您將進入思科安全終端整合首頁。

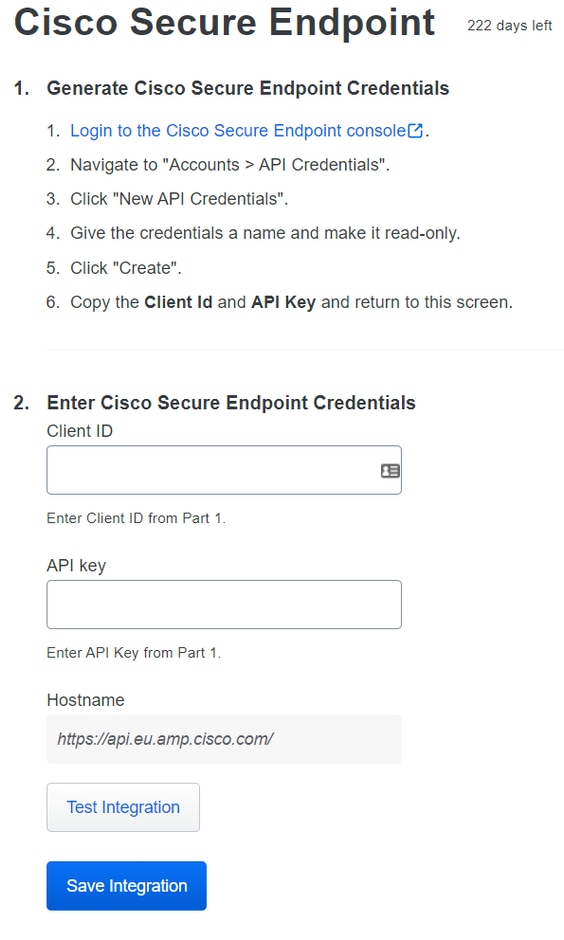

之後,轉到 Admin Panel 思科安全端點。

配置思科安全終端中的整合

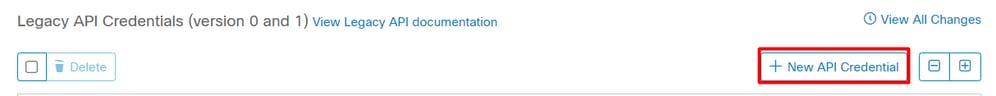

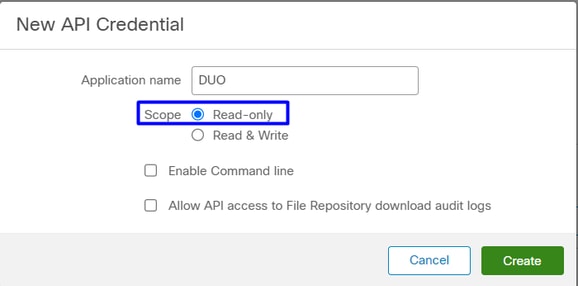

導航至 Accounts > API Credentials 並選取 New API Credentials.

註:僅 Read-only 進行此整合,因為Duo GET 向思科安全終端查詢,瞭解裝置是否滿足策略要求。

插入 Application Name中, Scope,Create.

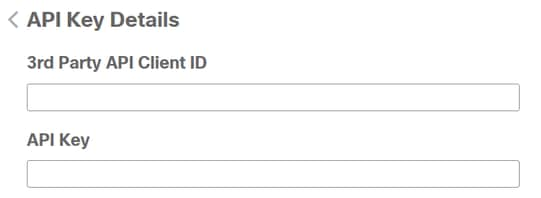

- 複製

3rd API Party Client ID 自 Cisco Secure EndPoint 到Duo Admin Panel 在 Client ID.

- 複製

API Key 自 Cisco Secure EndPoint 到Duo Admin Panel 在 API Key.

測試整合,如果一切運行正常,請按一下 Save 以儲存整合。

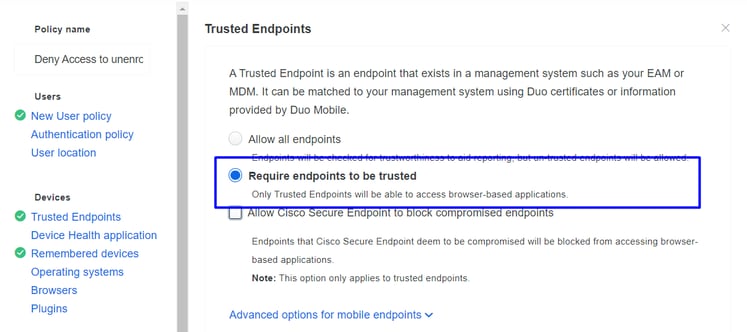

在Duo中配置策略

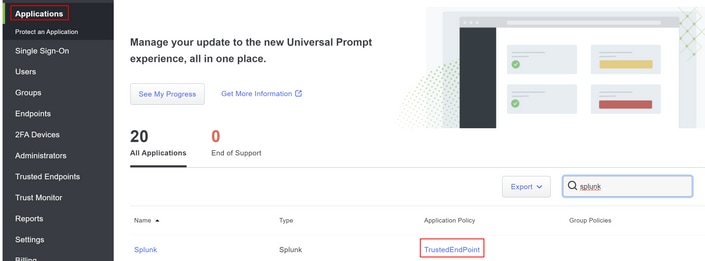

要配置整合策略,請瀏覽您的應用程式:

Navigate to Application > Search for your Application > Select your policy

配置策略以檢測受信任裝置

測試受信任的電腦

具有Duo Device Health並已加入域的電腦

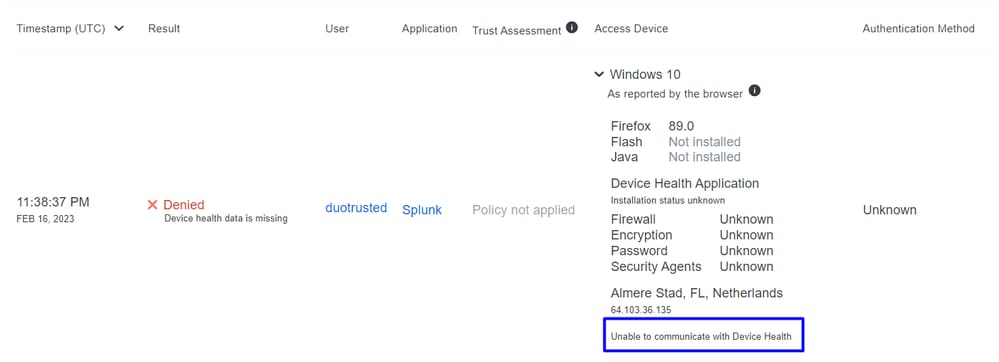

域外沒有Duo Device Health的電腦

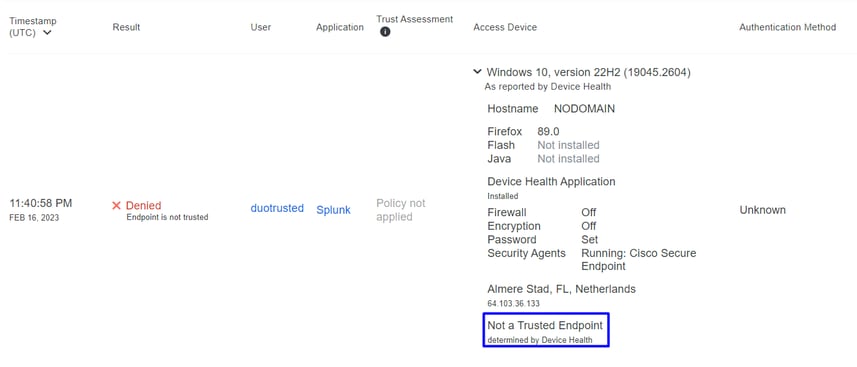

使用Duo Device Health的域外電腦

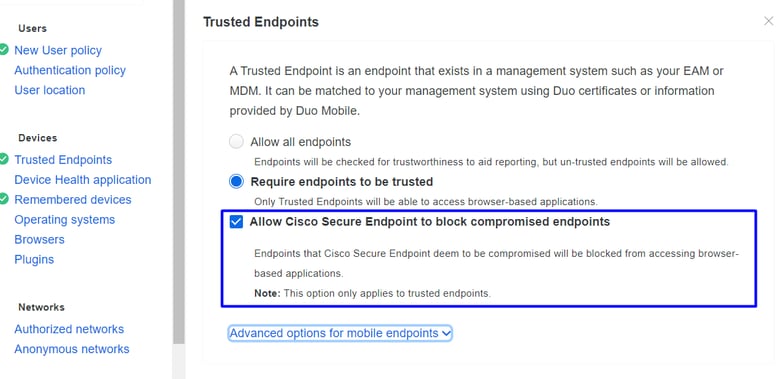

為思科安全終端配置策略

在此策略設定中,配置已受信任的裝置以滿足有關威脅的要求,這些威脅可能會影響您的應用程式,因此如果裝置受到感染,或者某些行為將該電腦標籤為 suspicious artifacts 或 Indicators of Compromise中,您可以阻止電腦訪問受保護的應用程式。

使用思科安全終端測試受信任的電腦

未安裝思科安全代理的電腦

在這種情況下,機器無需經AMP驗證即可通過。

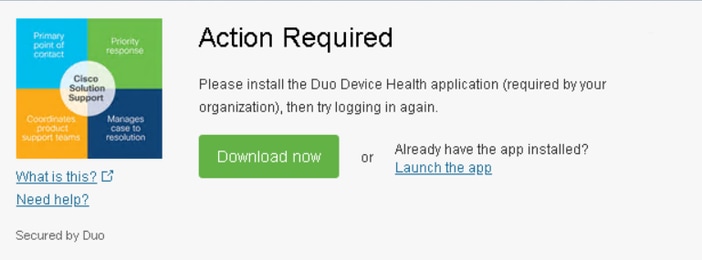

如果要具有限制性策略,則可以在修改策略時,將該策略設定為更具限制性 Device Health Application 策略自 Reporting 成長至 Enforcing.

並新增 Block Access if an EndPoint Security Agent is not running.

無感染電腦

無感染電腦

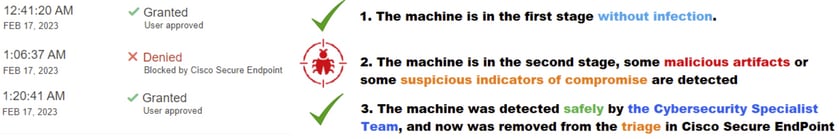

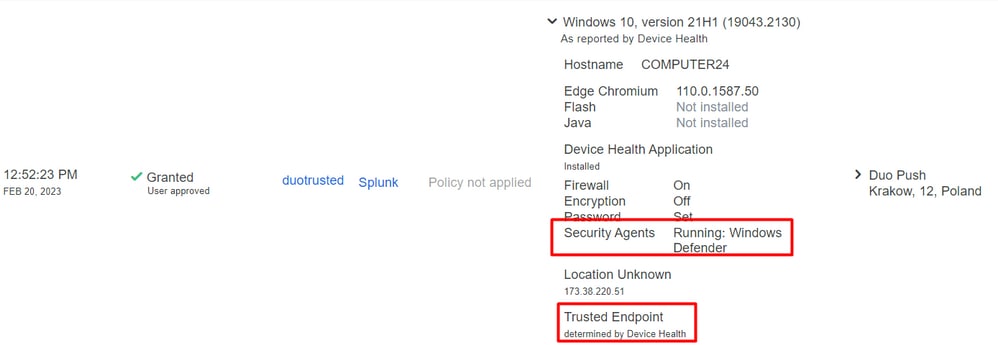

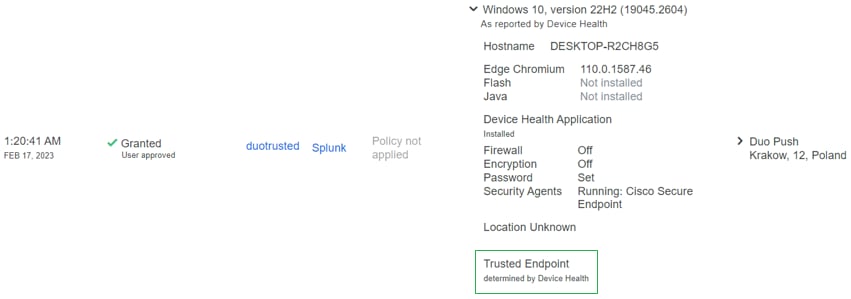

對於沒有感染的電腦,您可以測試帶有Cisco Secure EndPoint的Duo如何工作來交換有關電腦狀態的資訊,以及在此情況下Duo和Cisco Secure EndPoint中事件的顯示方式。

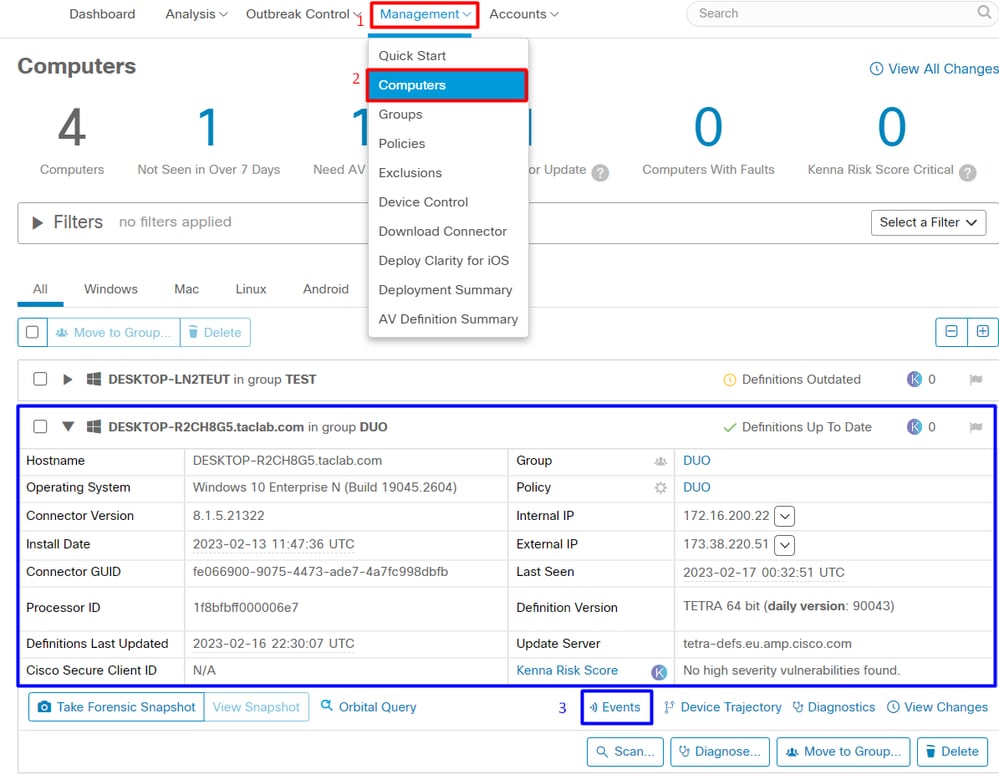

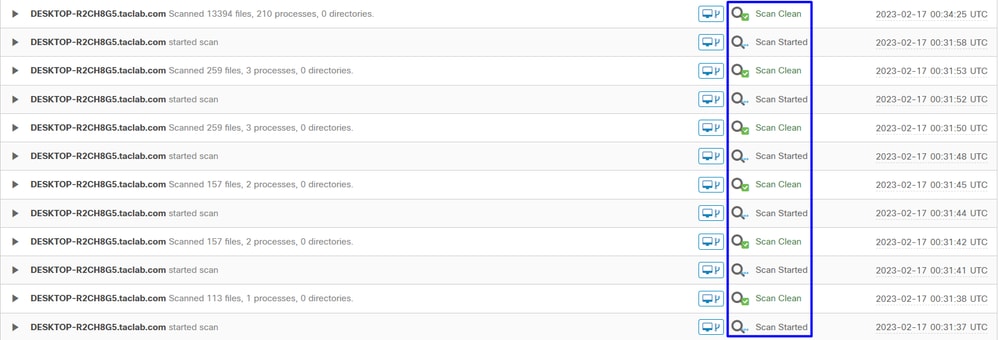

如果您在Cisco Secure EndPoint中檢查電腦的狀態:

Navigate to Management > Computers.

當您為您的電腦過濾時,可以看到該事件,在這種情況下,您可以確定您的電腦是乾淨的。

您可以看到沒有檢測到您的裝置,並且裝置處於clean狀態,這意味著您的機器沒有需要進行分類。

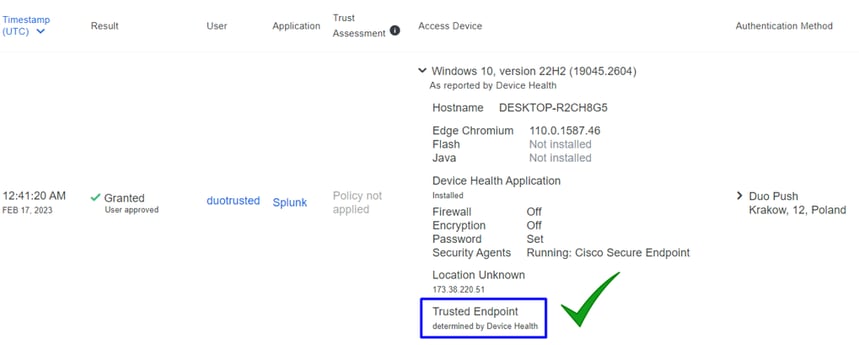

這是Duo對機器進行分類的方法:

機器維護 trusted 標籤。

如果同一台電腦被 Malicious ActorIndicators of Compromise 有關此電腦的警報?

感染電腦

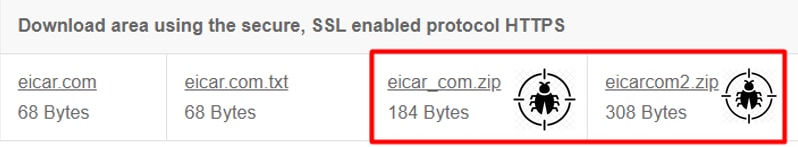

若要嘗試使用EICAR範例來測試功能,請存取https://www.eicar.org/,並下載惡意範例。

註:不要擔心。您可以下載該EICAR測試,它是安全的,它只是一個測試檔案。

向下滾動並轉到部分並下載測試檔案。

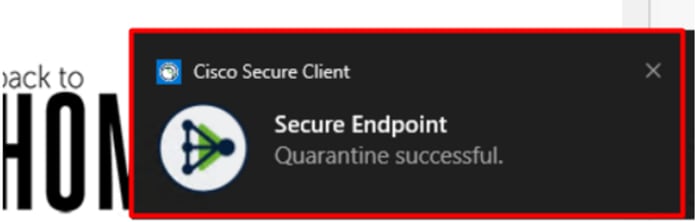

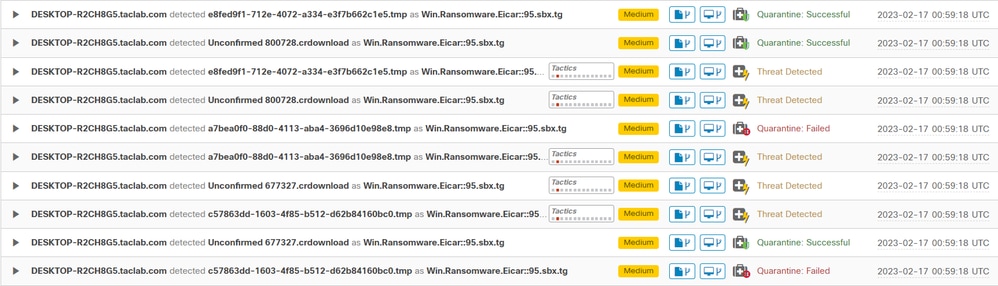

思科安全終端檢測到惡意軟體並將其移動到隔離區。

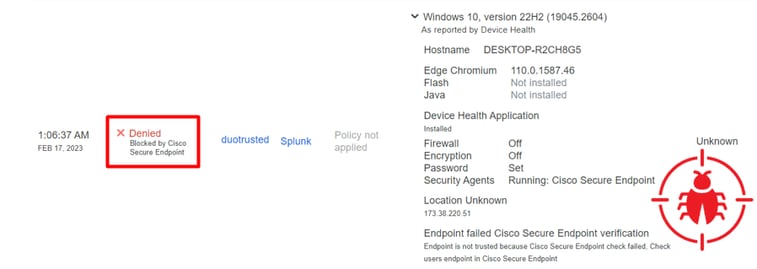

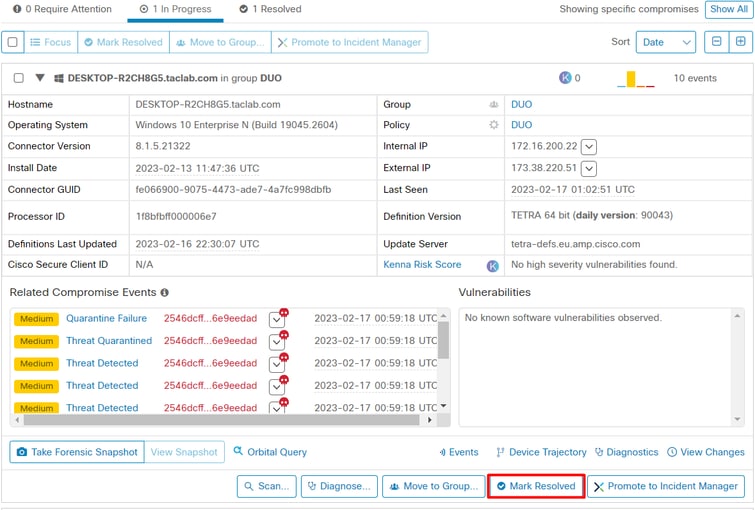

這是更改的方式,如思科安全終端管理面板所示。

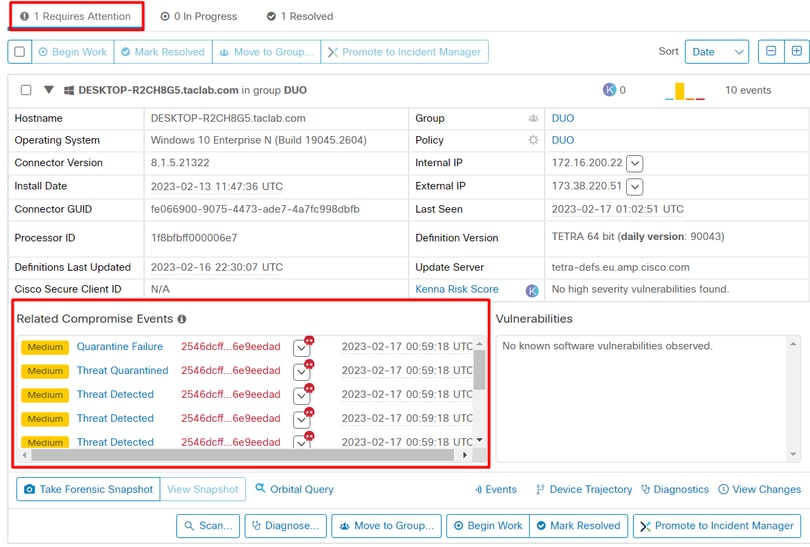

您還檢測到電腦中的惡意軟體,但這意味著端點被視為在 Inbox.

注意:要將端點傳送到分類程式,它需要多次檢測對象或啟用某些對象的奇怪行為 Indicators of Compromise 在端點中。

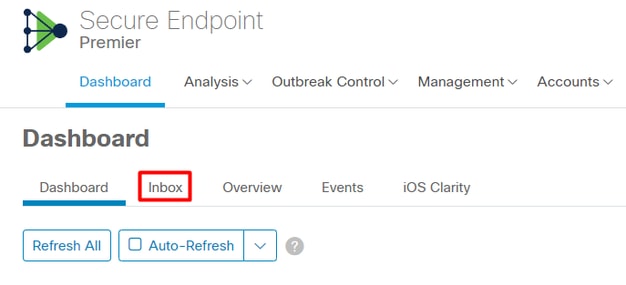

在 Dashboard中,按一下 Inbox.

現在,你擁有了一台需要關注的機器。

現在,切換到Duo並檢視狀態。

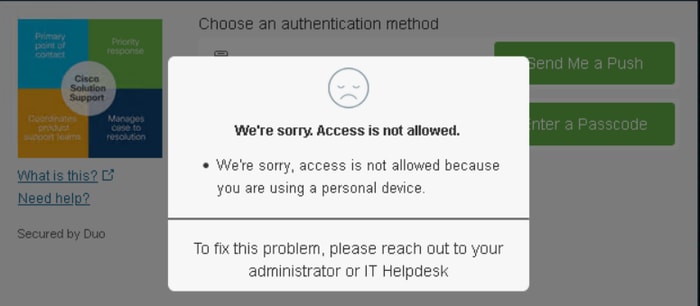

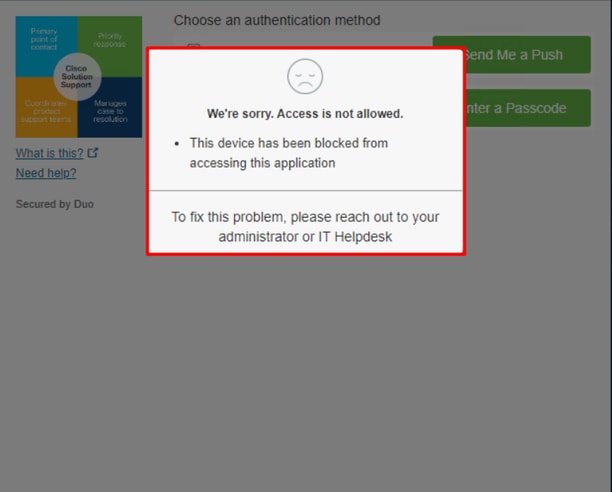

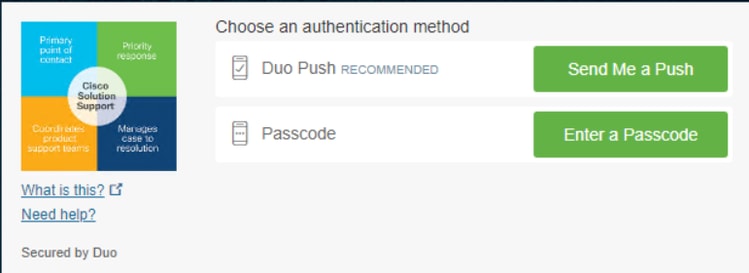

首先嘗試進行驗證,以檢視電腦在思科安全終端上放置在 Require Attention.

這就是Duo中的更改以及身份驗證事件下的事件顯示方式。

已檢測到您的電腦不是組織的安全裝置。

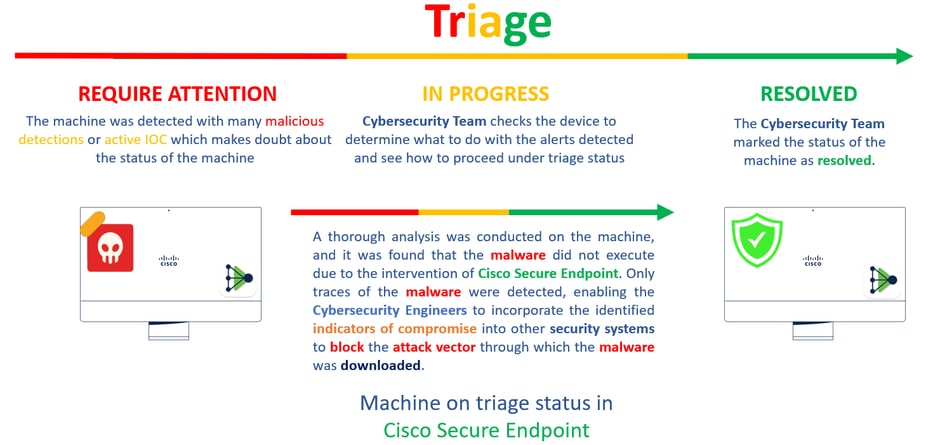

審閱後允許訪問電腦

在Cisco Secure EndPoint和網路安全專家進行驗證後,您可以在Duo中允許訪問您的應用。

現在的問題是,如何再次允許訪問受Duo保護的應用。

您需要使用思科安全終端和 Inbox,將此裝置標籤為 resolved ,允許訪問受Duo保護的應用程式。

之後,您的電腦將不會處於該狀態 attention required.此更改為 resolved 狀態.

簡而言之,現在您已經準備好再次測試對我們受Duo保護的應用程式的訪問。

現在,你擁有了向Duo傳送推送的許可權,並且你已登入該應用。

分類工作流