簡介

不受控制的大量電子郵件傳送可能會淹沒收件人域。AsyncOS透過定義郵件安全服務將打開的連線數或傳送到每個目標域的郵件數,使您能夠完全控制郵件傳送。

在本文檔中,我們將介紹:

- 設定退回驗證以保護您的組織免受退回攻擊

- 使用目標控制表實施良好的鄰居策略

- 部署基於SMTP DNS的命名實體身份驗證(DANE)以提供安全郵件傳遞

退回驗證

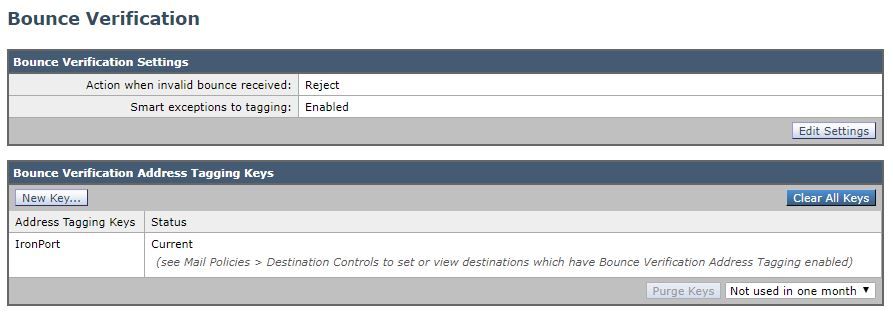

啟用退回驗證是抵禦反向散射/退回攻擊的一種非常好的方法。 退回驗證背後的概念很簡單。首先,標籤留言離開您的 歐洲太空總署。在任何退回郵件上查詢該標籤,如果該標籤存在,則表示 這是源自您環境的郵件退回郵件。如果標示遺失, 退回是欺詐性的,可以拒絕或丟棄。

例如,郵件發件人: joe@example.com 成為郵件發件人: prvs=joe=123ABCDEFG@example.com.示例中的123...字串是bounce 驗證標籤,在信封發件人由ESA裝置傳送時增加。如果 郵件退回後,退回郵件中的信封收件人地址將包括 退回驗證標籤,用於讓ESA知道它是合法退回的 消息。

您可以預設啟用或停用整個系統的退回驗證標籤。您可以 同時啟用或停用特定域的退回驗證標籤。大部分 部署,預設情況下所有域都啟用此功能。

ESA配置

- 輸入任意文本,在編碼和解碼地址標籤時用作金鑰。例如,「Cisco_key」。

現在,讓我們為「預設」域啟用退回驗證:

- 導航到郵件策略>目標控制,然後點選預設值。

- 配置退回驗證:執行地址標籤:是

- 點選提交和提交更改。請注意,預設域的退回驗證現已打開。

使用目標控制表

未受控制的電子郵件傳送可能會淹沒收件人域。ESA讓您完全掌控 透過定義裝置將打開的連線數或連線數 裝置將傳送到每個目標域的消息。 當ESA處於SVC狀態時,目標控制表提供連線和消息速率的設定 傳送至遠端目的地。它還提供了嘗試或強制對這些目標使用TLS的設定。ESA使用目標控制表的預設配置進行配置。

我們將在本文中探討如何管理和配置對預設不適用的目標的控制。例如,Google有一組接收規則,Gmail使用者應遵守這些規則,否則他們可能會傳送回SMTP 4XX響應代碼和一條消息,告知您傳送速度過快,或者收件人的郵箱已超出其儲存限制。我們將將Gmail域增加到目標控制表,限制傳送到Gmail收件人的郵件數量。

將新域增加到目標控制表

如前所述,Google限制發件人向Gmail傳送郵件。檢視此處發佈的Gmail發件人限制可驗證接收限制- https://support.google.com/a/answer/1366776?hl=en

讓我們為Gmail設定目標域,作為良好鄰居策略的示例。

- 導航到郵件策略>目標控制,點選增加目標,使用以下引數建立新配置檔案:

- 目的地: gmail.com

- IP地址首選項:首選IPv4

- 併發連線:最多20個

- 每個連線的最大消息數: 5

- 收件人:每1分鐘最多180人

- 退回驗證:執行地址標籤:預設(是)

- 點選提交和提交更改。 增加域後,我們的目標控制表看起來就是這種情況。

請注意下圖中的「目標限制」和「退回驗證」更改:

部署SMTP基於DNS的命名實體身份驗證(DANE)

SMTP基於DNS的命名實體身份驗證(DANE)協定使用在DNS伺服器上配置的域名系統安全(DNSSEC)擴展和DNS資源記錄(也稱為TLSA記錄)來驗證具有DNS名稱的X.509證書。

TLSA記錄會新增到憑證中,其中包含憑證授權單位(CA)、終端實體憑證,或用於RFC 6698中描述之DNS名稱的信任錨點的詳細資訊。域名系統安全(DNSSEC)擴展透過解決DNS安全中的漏洞,為DNS提供更高的安全性。使用加密金鑰和數位簽章的DNSSEC可確保查詢資料正確並連線到合法伺服器。

使用SMTP DANE進行傳出TLS連線的優點如下:

- 透過防止中間人(MITM)降級攻擊、竊聽和DNS快取毒化攻擊,提供安全郵件傳送。

- 提供TLS證書和DNS資訊的真實性(當由DNSSEC保護時)。

ESA配置

開始在ESA上設定DANE之前,請確保信封發件人和TLSA資源記錄透過DNSSEC驗證,接收域受到DANE保護。您可以使用CLI命令daneverify在ESA上執行此操作。

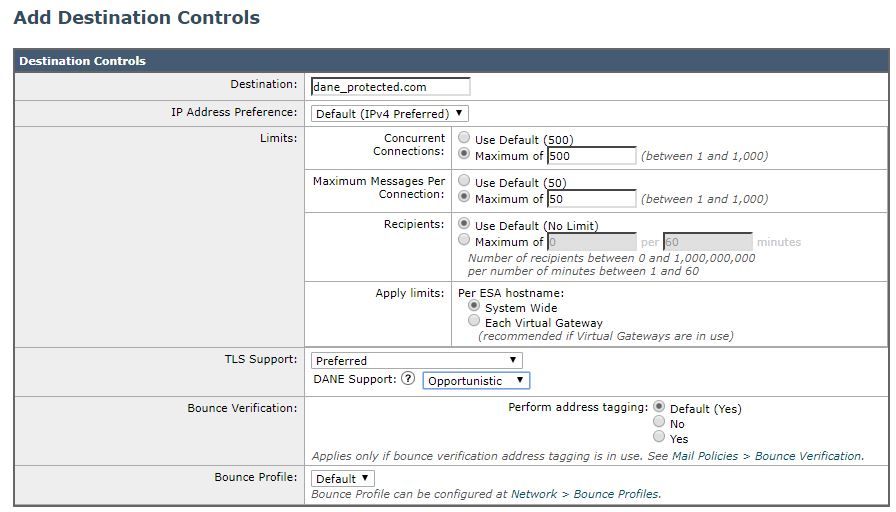

- 導航到郵件策略>目標控制,點選增加目標,使用以下引數建立新配置檔案:

- 目的地: dane_protected.com

- TLS支援:首選

- DANE支援:專案