簡介

本文檔介紹如何將Duo與安全管理裝置(SMA)和Azure for Security Assertion Markup Language(SAML)身份驗證整合。

必要條件

需求

思科建議您瞭解以下主題:

- 活動的Azure帳戶:你必須擁有Azure訂閱和對Azure AD控制檯的訪問許可權,才能設定與Duo(免費許可證)的整合

- 支援SAML的服務提供程式(SP):必須具有支援SAML身份驗證且配置為使用Azure AD作為身份提供程式的應用程式或系統。

- 配置資訊:您必須擁有特定的SP和Duo配置資訊,如SAML實體ID、SAML響應URL和SAML安全金鑰。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

Duo是一個雙因素身份驗證服務提供商,為SAML身份驗證新增了一層安全性。

在典型方案中,Azure充當身份提供程式(IdP),外部服務(如Web應用程式或資訊系統)充當安全SMA。

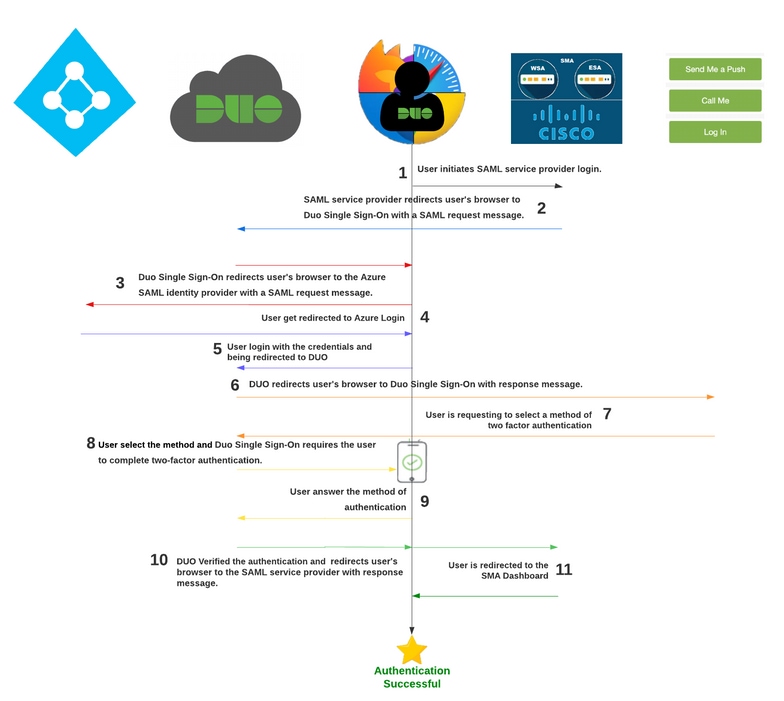

使用Duo和Azure進行SAML身份驗證的流程如下所示:

- 使用者嘗試訪問安全SMA,並被重定向到Azure進行登入。

- Azure請求使用者身份驗證,並使用Duo通過第二個身份驗證因素(呼叫、SMS、硬體令牌、WebAuth)驗證使用者身份。

- 通過身份驗證後,Azure會向SMA傳送SAML響應,其中包含有關使用者的授權資訊和斷言。

- SMA驗證SAML響應,如果有效,則允許使用者訪問受保護的資源。

- 總而言之,SAML與Duo和Azure結合使用可在不同系統和平台間實現安全且集中的使用者身份驗證,使用密碼身份驗證和二元身份驗證的組合來提高安全性。

重要意見

- SAML是一項安全標準,可在不同系統和平台之間實現使用者身份驗證和授權。

- IdP是儲存允許使用者進行身份驗證的所有資訊的身份(這意味著Duo具有用於確認和批准身份驗證請求的所有使用者資訊)。

- SP簡單地說,它是應用程式。

注意:這僅適用於Azure作為SAML身份驗證源。

設定

1.配置單一登入

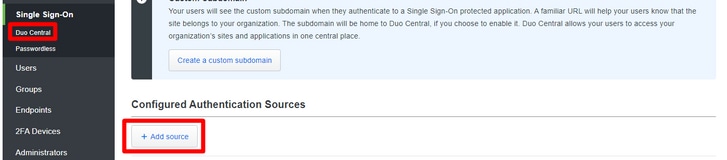

在管理門戶中導航至 Single Sign-on > Duo Central > Add source.

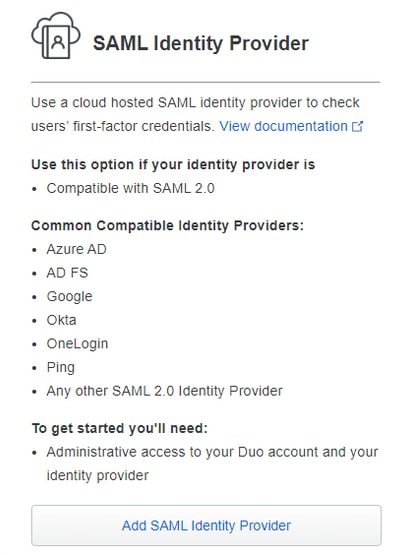

並選擇 Add SAML Identity Provider 如下圖所示.

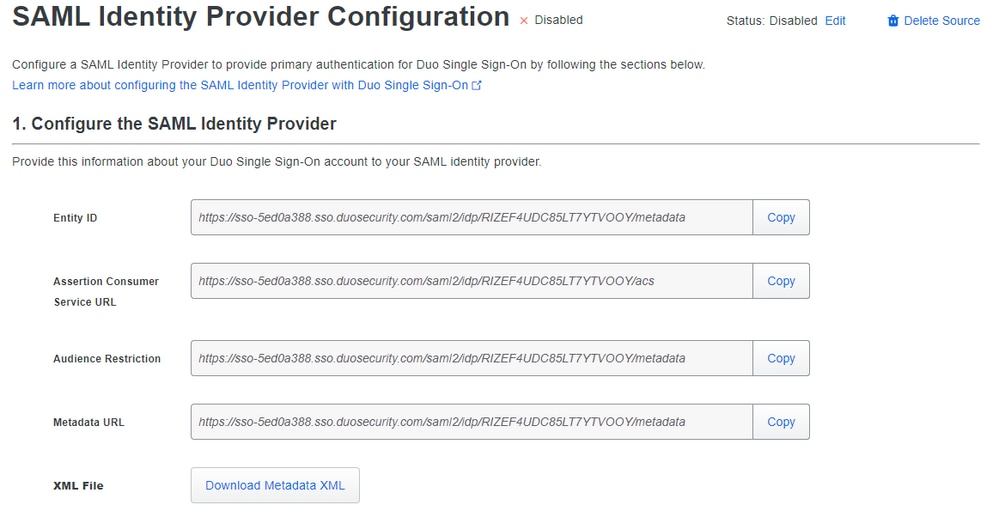

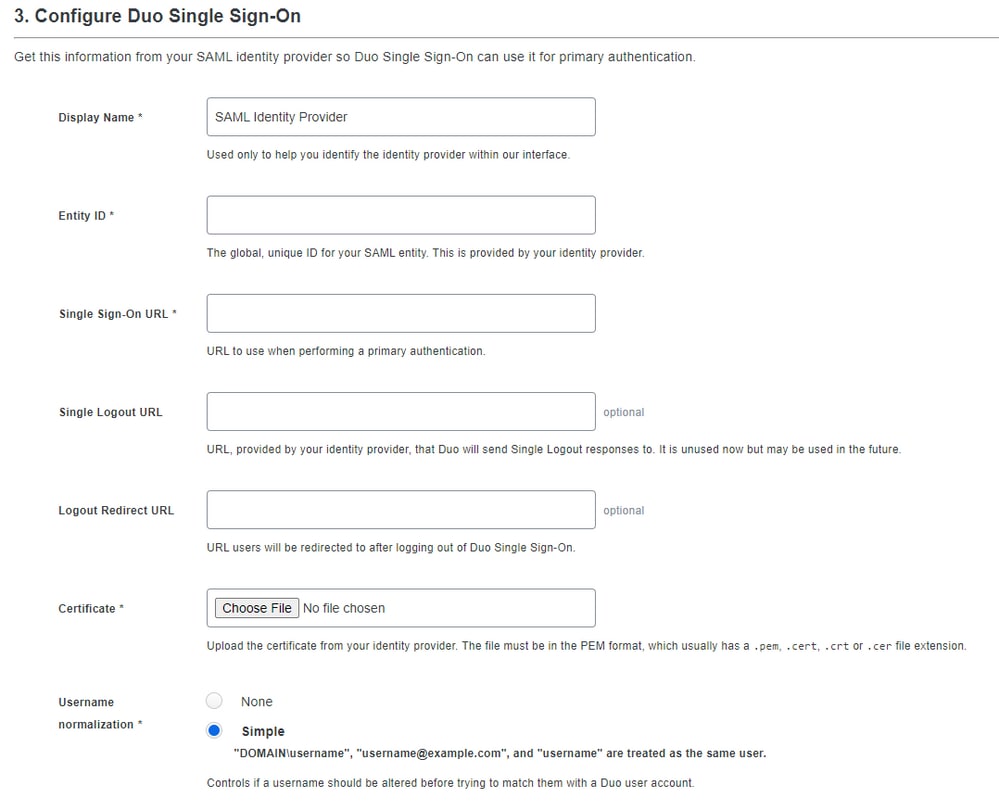

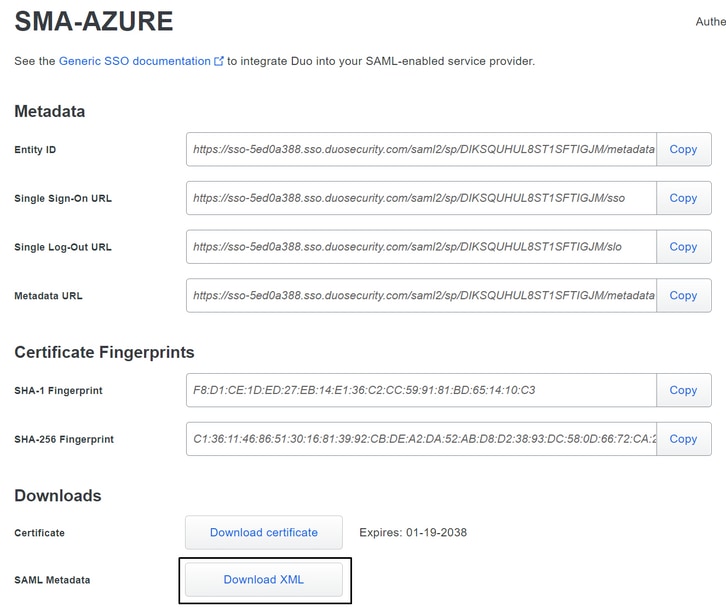

在此部分,您可以找到將Duo與Azure整合以與您的SMA整合所需的所有資訊。

維護其他視窗中的資訊以便在整合中使用,同時在Azure中配置引數。

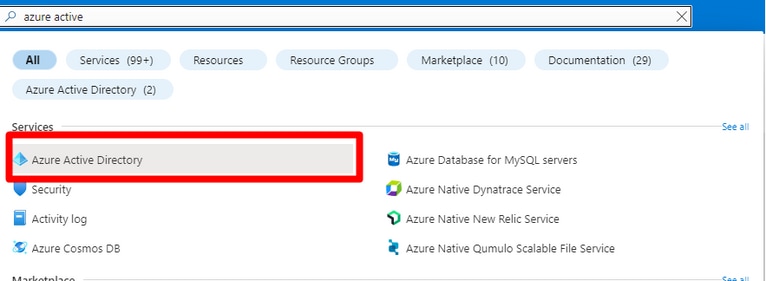

現在,當您檢查在SAML Azure整合(Duo Admin Portal)部分中擁有的資訊後,您需要在Azure門戶https://portal.azure.com/下進行登入。

搜尋 Azure Active Directory 位於頂部的搜尋欄中,如下圖所示。

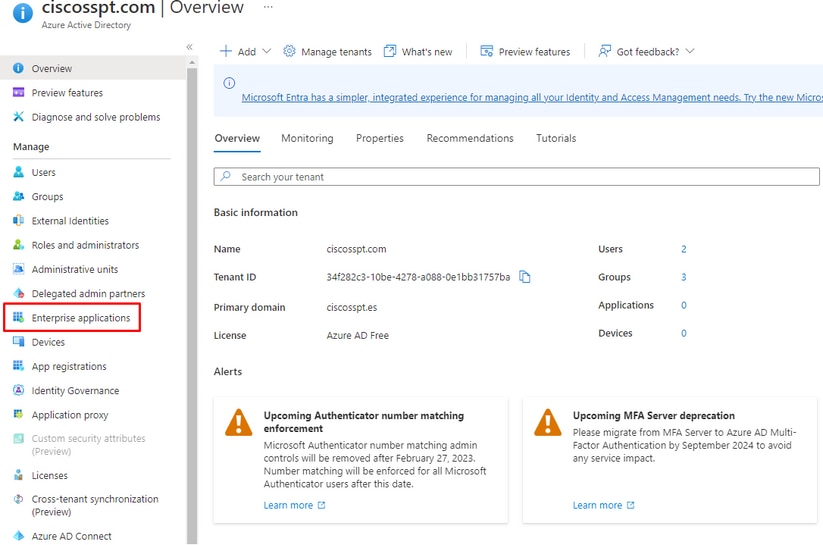

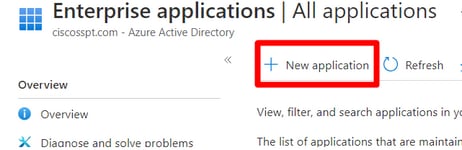

導航至 Enterprise Applications 如下圖所示。

選擇 New Application 如下圖所示。

選擇 Create your own application中,選擇應用的名稱,然後選擇 Integrate any other application you don't find in the gallery (Non-Gallery)然後按一下 Create.

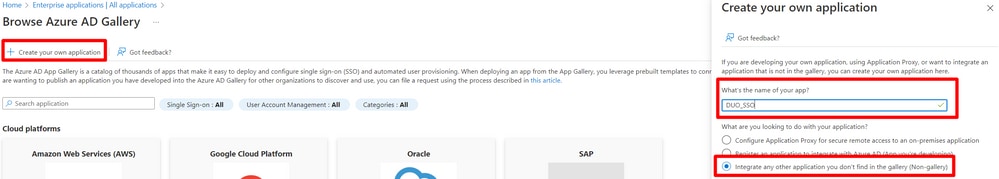

現在,新增使用者。(只有在此處新增的使用者才能在單一登入(SSO)登入時使用)。

選擇 Assign Users and Groups 如下圖所示。

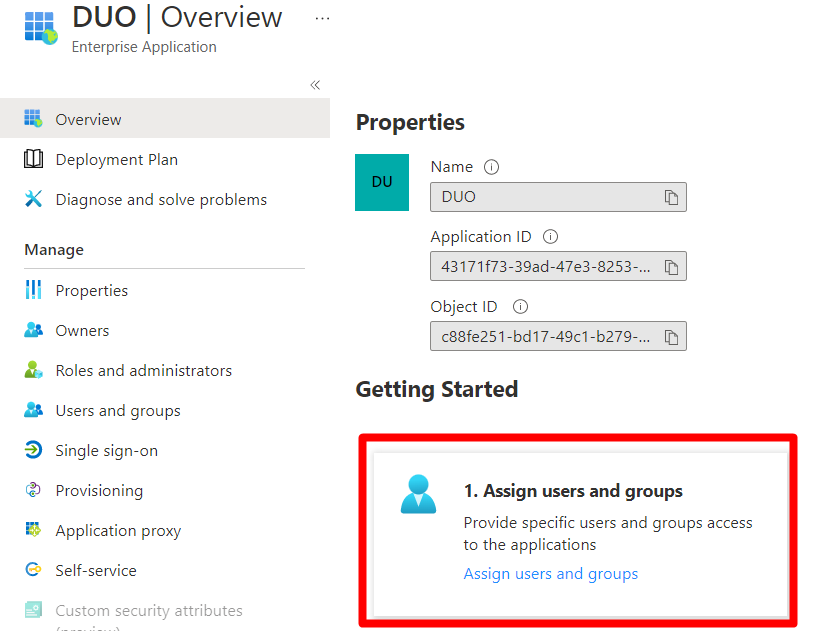

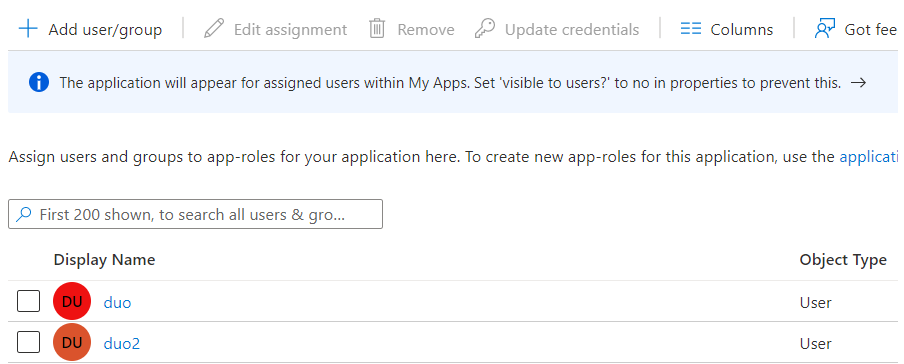

選擇 Add user/group 如下圖所示。

注意:僅當您的AD獲得許可時,您才能新增組;如果沒有,則您可以使用使用者。

新增使用者或組後,您將開始執行SSO配置。

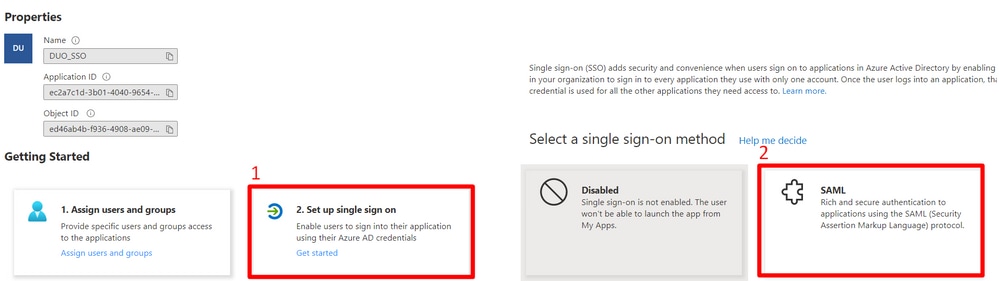

- 選擇

Set Up Single Sign-on

- 選擇

SAML

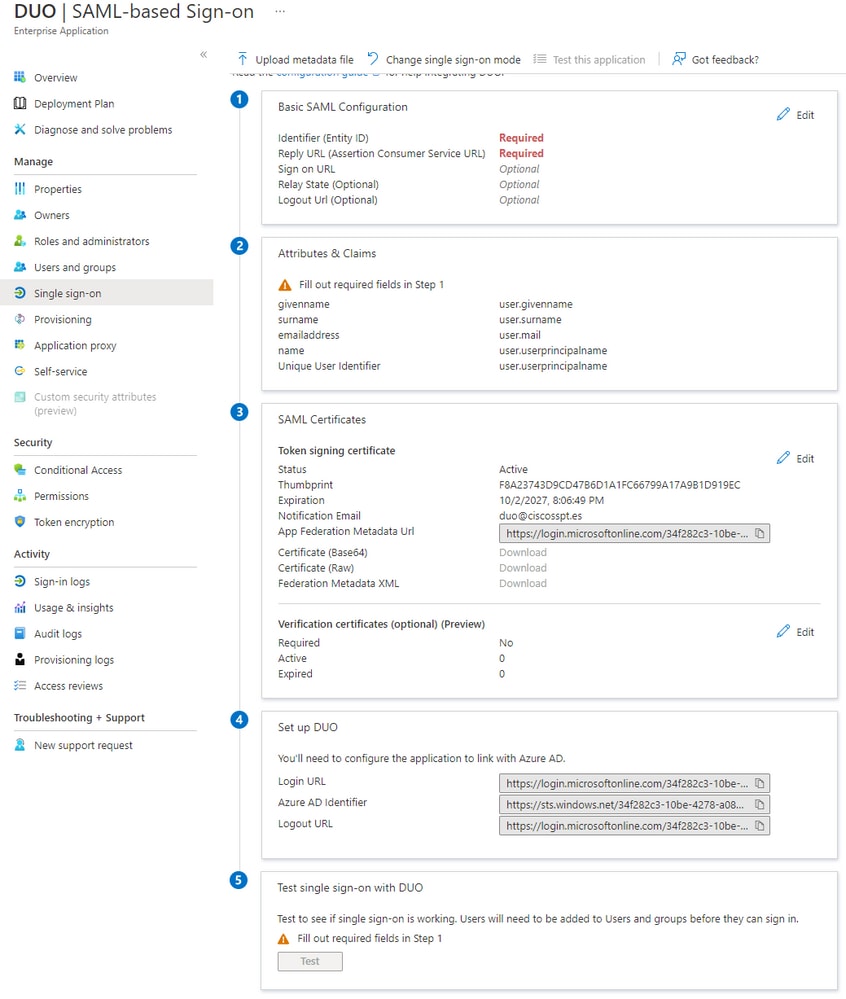

之後,您需要使用Duo管理門戶中的SAML Azure整合資料在Azure上配置基於Duo SAML的登入。

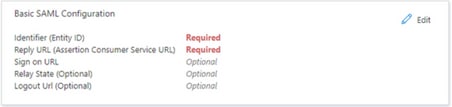

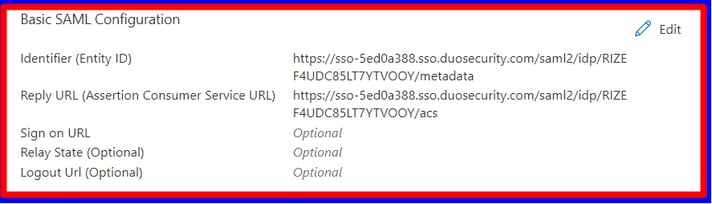

選擇 Edit 在 Basic SAML Configuration 如下圖所示。

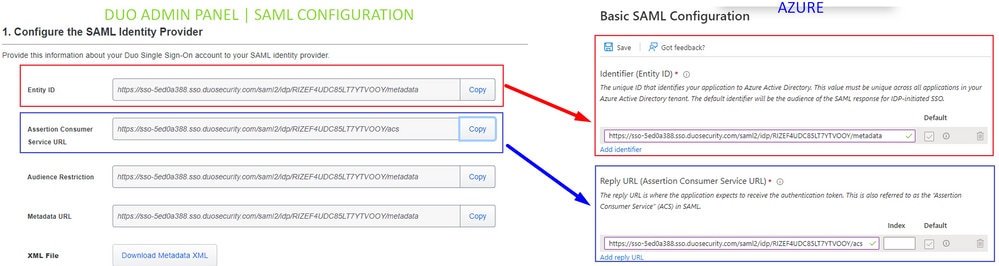

將資料從實體ID和斷言使用者服務URL的雙核複製到Azure後,位於Identifier (Entity ID) 和 Reply URL (Assertion Consumer Service URL), 你完了。

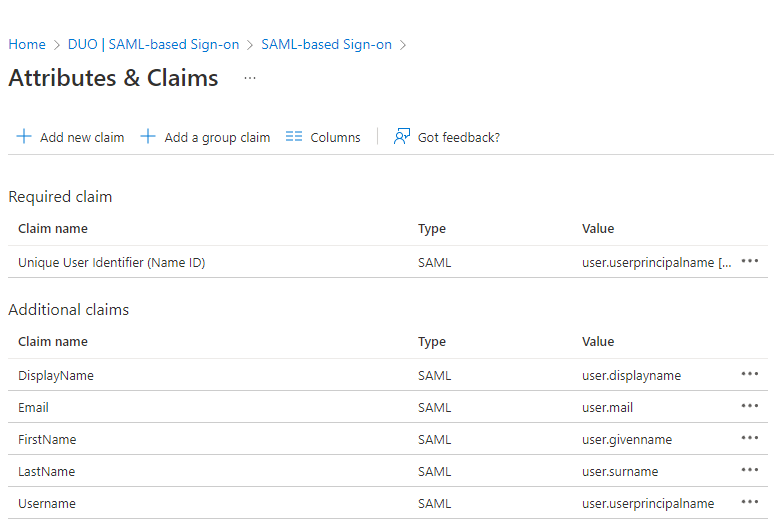

現在,選擇 Edit 對於 Attributes & Claims .

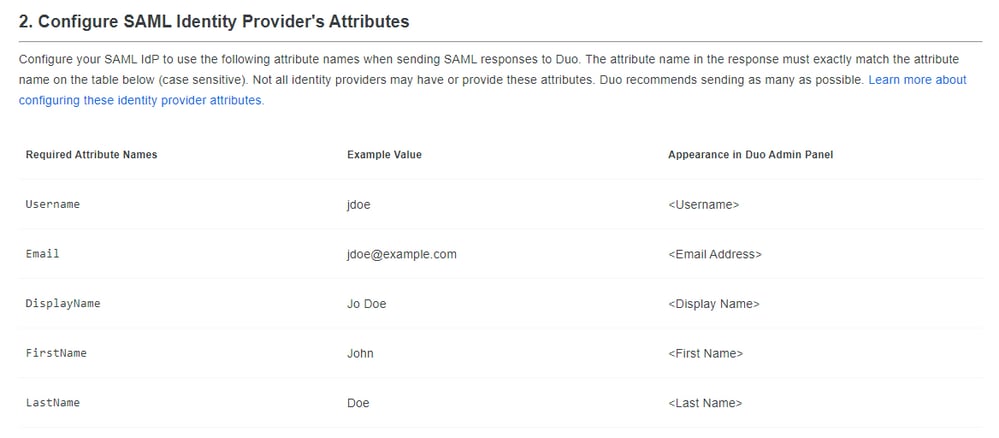

Delete the previous configuration 並將下一個配置新增到 Attributes & Claims .

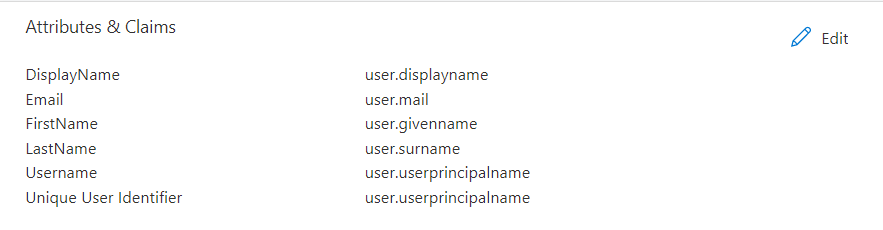

你有一個像這樣的東西:

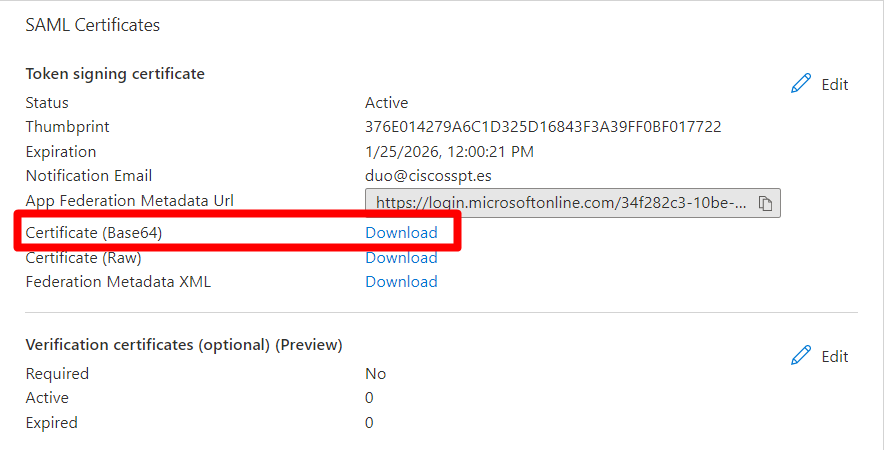

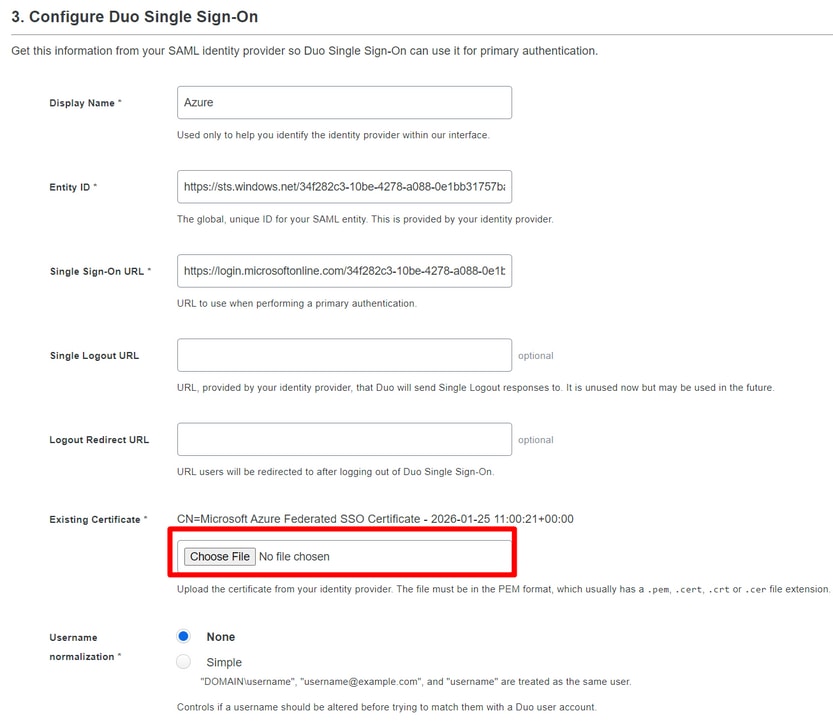

要完成配置,您需要下載SAML證書下的證書,並將其上傳到SAML配置上的Duo Admin門戶。

按一下 Choose File

現在,您已結束Duo和Azure之間的SAML配置。

警告:Azure中的測試不起作用,它失敗(請不要嘗試)。

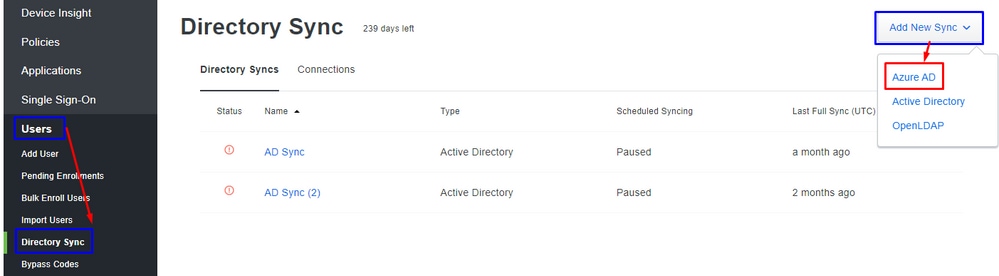

2.將AD同步配置為在Duo中從Azure同步使用者(可選)

此步驟是可選的,但有助於將組從Azure同步到Duo。 如果您不想這樣做,可以跳過此步驟。

導航至Users > Directory Sync > Add New Sync > Azure AD

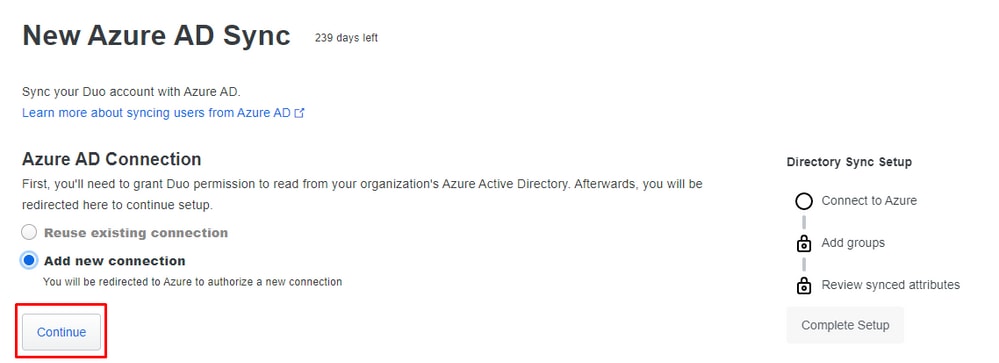

之後,您將重定向到 New Azure AD Sync.選擇 Add New Connection,然後按一下 Continue.

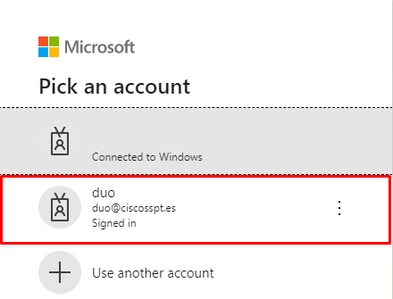

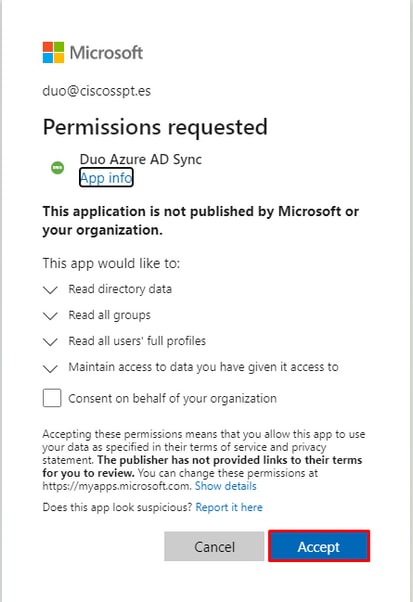

你必須在Azure中進行身份驗證才能接受協定和許可權。

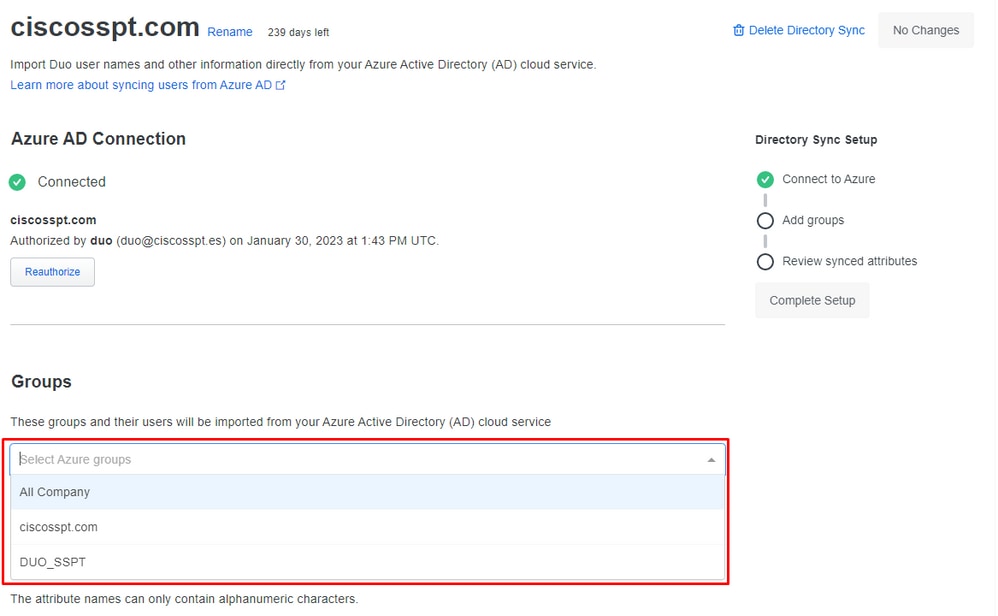

選擇Groups 您想要整合的。

在此之前,您可以選中此覈取方塊來允許你傳送電子郵件進行註冊,或者等待使用者登入應用並被提示註冊Duo。

選擇 Save.

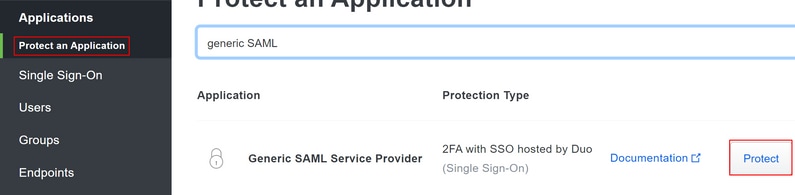

3.配置SMA的Duo單一登入應用

請參閱通用SAML服務提供商的單點登入 | Duo Security。

在Duo中建立應用程式以整合SMA。

Navigate to Applications > Protect an Application- 搜尋

Generic SAML Service Provider.

- 選擇

Protect.

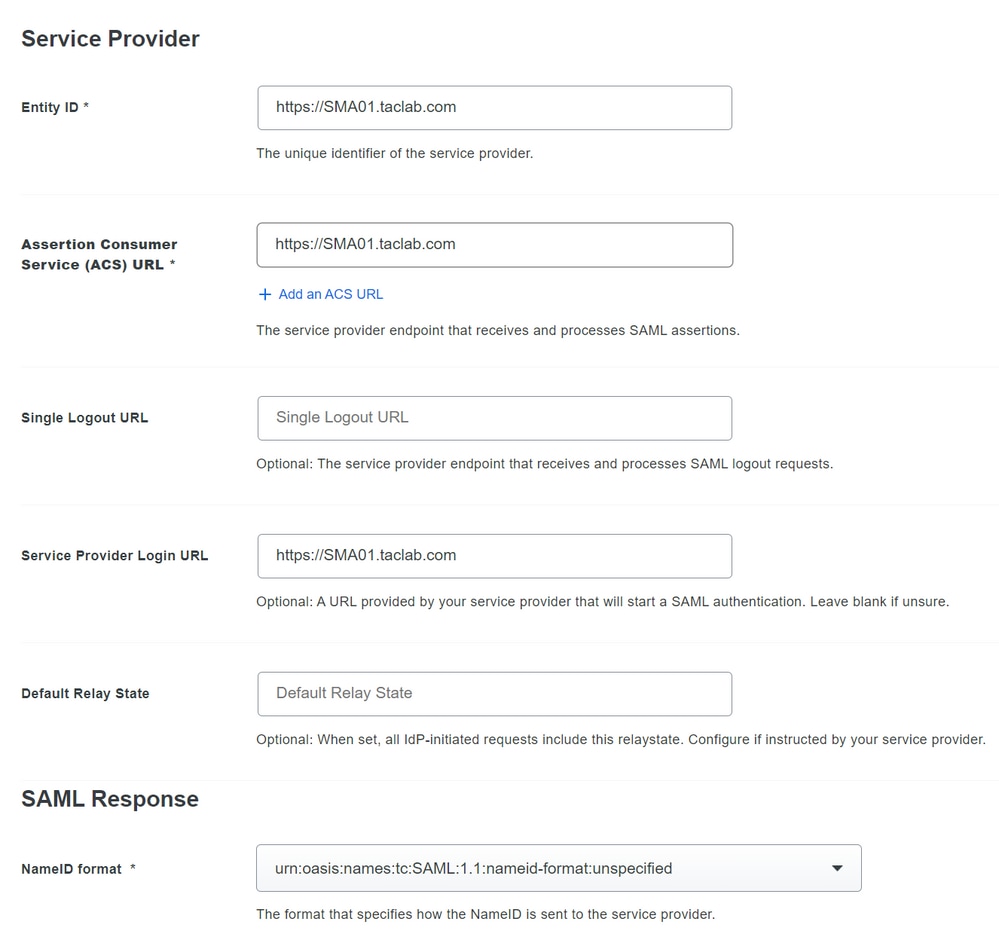

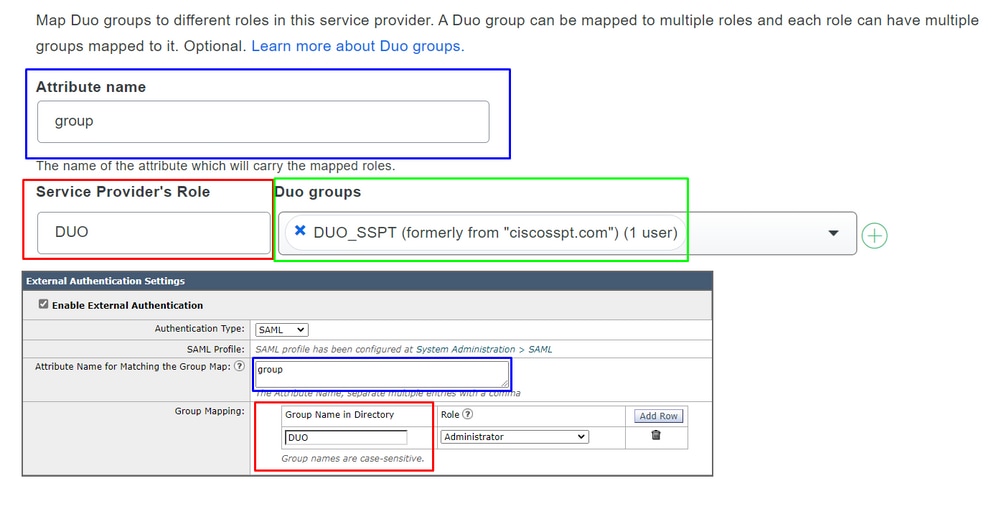

在本部分中,您可以為共用SP和IdP的服務提供商和SAML響應配置一些變數。

您可以為IdP配置最重要的部分,以允許使用者在SAML中進行身份驗證並傳送正確的引數。

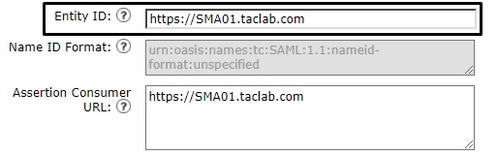

- 實體ID:服務提供商實體ID用於唯一標識服務提供商。服務提供商實體ID的格式通常是URI。

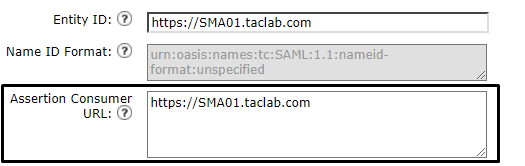

- 斷言使用者:接收和處理SAML斷言的服務提供商端點。應用程式的SAML斷言使用者服務(ACS)URL。

- 服務提供商登入URL:使用HTTP POST傳送SAML斷言的位置。這通常稱為應用程式的SAML斷言使用者服務(ACS)URL。

- 名稱ID格式:標識斷言subject語句的SAML處理規則和約束。除非應用程式明確要求特定格式,否則使用預設值「未指定」。

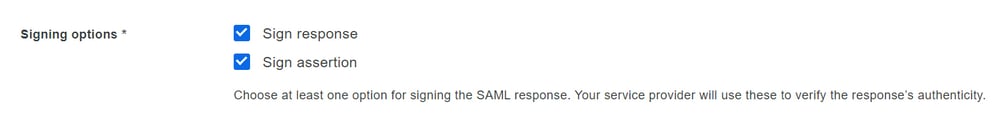

Sign response 和 Sign assertion 需要在SMA和Duo上標籤。

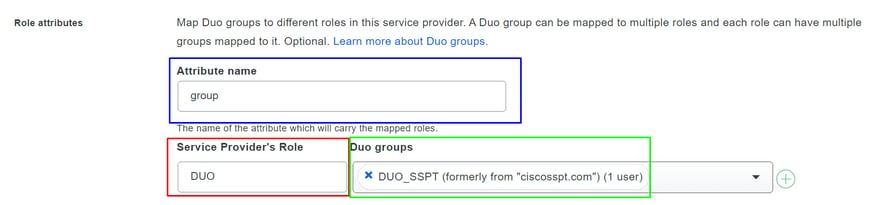

- 屬性名稱:屬性名稱取決於為身份提供程式配置的屬性。裝置在「組對映」(Group Mapping)欄位中搜尋屬性名稱的匹配條目,這是可選的。如果未進行配置,裝置將在「組對映」(Group Mapping)欄位中搜尋所有屬性的匹配條目。

- 服務提供商角色:編寫所需內容只是為了與

group name in the directory 在SMA中。

- Duo Groups:在SMA和Duo之間的身份驗證階段使用的整合組。(請記住,用於身份驗證的組在Duo中而不是SMA中)。

4.將SMA配置為使用SAML

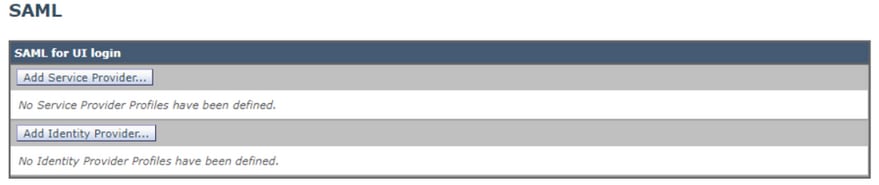

導航至 System Administration > SAML 如下圖所示。

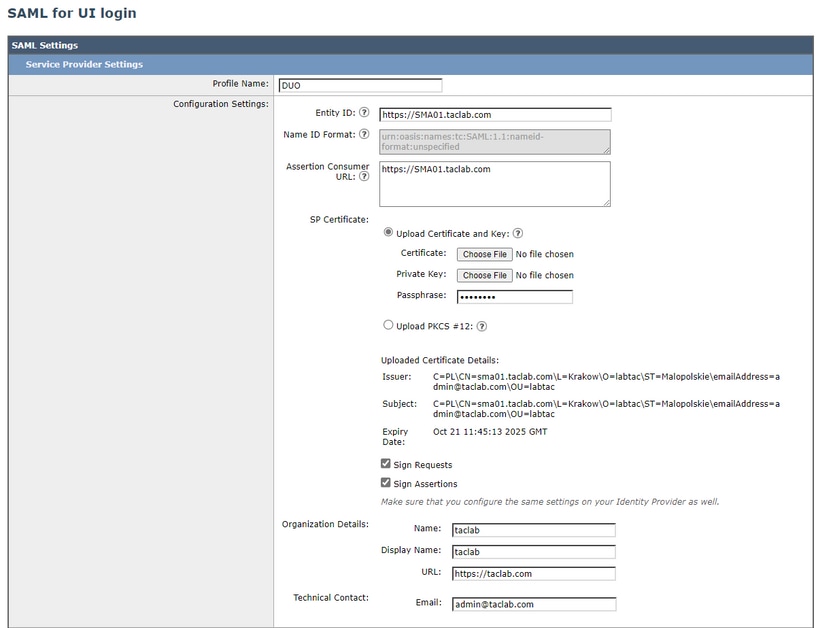

選擇 Add Service Provider.

- 實體ID:服務提供商實體ID用於唯一標識服務提供商。服務提供商實體ID的格式通常是URL。

- Assertion Consumer URL: Assertion Consumer URL是身份提供程式在成功身份驗證後必須傳送SAML斷言的URL。用於訪問SMA的Web介面的URL必須與斷言使用者URL相同。在Duo上配置SMA設定時需要此值。

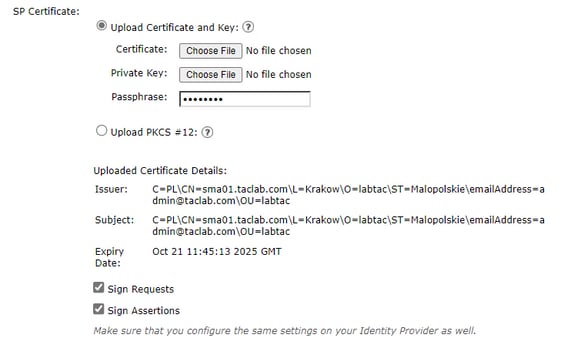

- SP證書:這是已為其配置斷言使用者URL的主機名的證書。

最好你用 openssl 在Windows或Linux上。如果要配置自簽名證書,可以分步執行此步驟,也可以使用證書:

1.建立私鑰。這有助於啟用加密或解密。

openssl genrsa -out domain.key 2048

2.建立證書簽名請求(CSR)。

openssl req -key domain.key -new -out domain.csr

3.建立自簽名證書。

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

如果需要更多的天,您可以在以下時間更改該值 -days .

註:請記住,根據最佳實踐,證書的期限不能超過5年。

之後,在upload certificate and key選項中,您就可以將證書和金鑰上傳到SMA上。

註:如果要以PKCS Inter格式上傳證#12,可以在步驟3之後建立證書。

可選

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

對於組織詳細資訊,您可以根據需要填寫並選擇提交

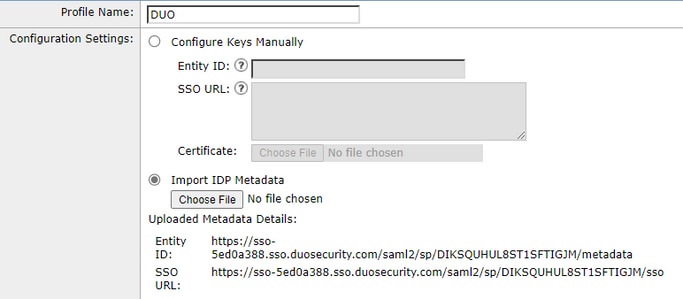

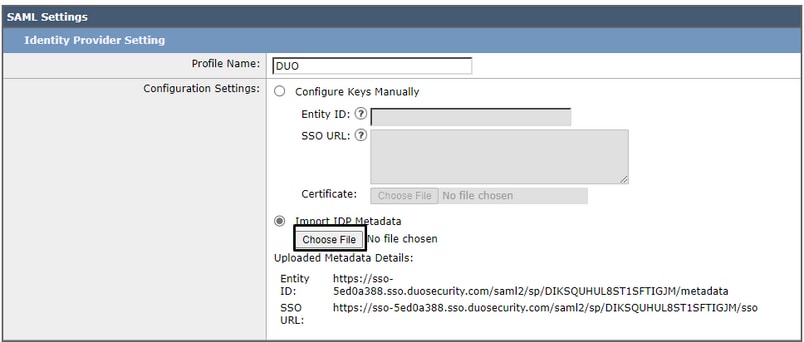

導航至System Administration > SAML > Add Identity Provider 如下圖所示。

在此步驟中,有兩個選項:可以手動上載該資訊或通過XML檔案上載該資訊。

在Duo中導航到應用程式並下載IdP後設資料檔案。

下載檔案後,您只需在SMA的IdP Metadata選項中上載該檔案。

對於SMA下的最後一個步驟,請導航至 System Administration > Users > External Authentication > SAML. 並配置下一個引數,使其與Duo配置看起來相同。

Attribute Name = Attribute Name for Match the Group Map Service Provider Role = Group Mapping

之後,您可以提交更改並確認部署是否按預期工作!

驗證

使用本節內容,確認您的組態是否正常運作。

若要測試您的組態,請選擇 Use Single Sign on 如下圖所示。

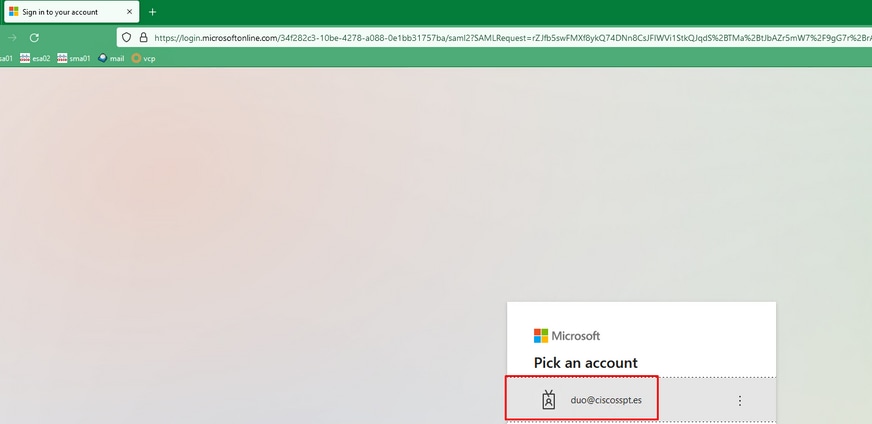

系統將提示您登入Microsoft登入,如下圖所示。

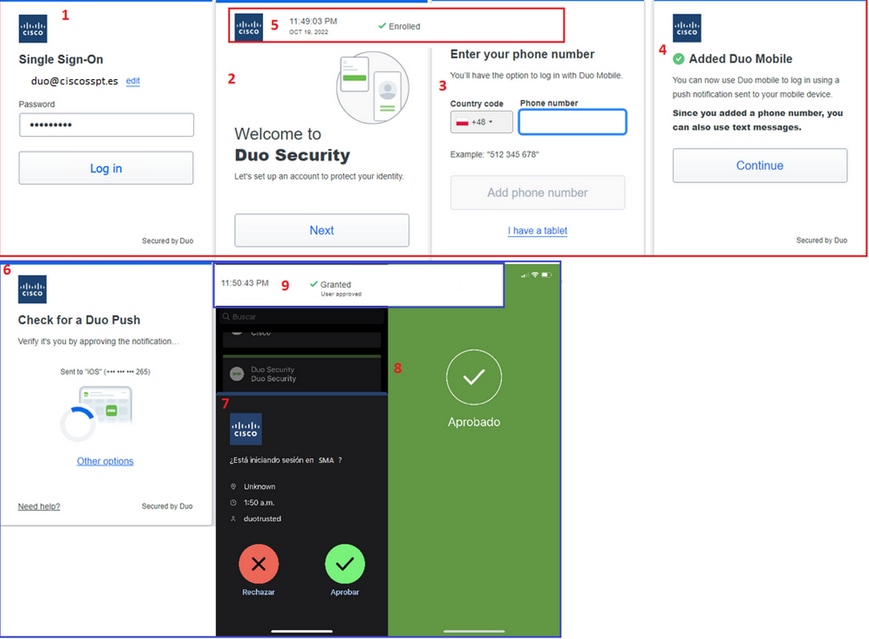

之後,如果您的使用者已註冊,則必須在Duo中配置使用者名稱和密碼以進行身份驗證,之後,您需要選擇身份驗證方法。

如果您沒有註冊您的使用者,並且您的策略配置為註冊未註冊的使用者,則系統將在註冊過程及身份驗證方法之後為您進行操作,如下一示例所示。

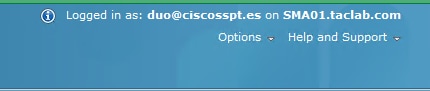

如果已配置並更正所有內容,則您已成功登入。

疑難排解

目前尚無適用於此組態的具體疑難排解資訊。