簡介

本文檔介紹Firepower威脅防禦受管裝置上Firepower管理中心的智慧許可證註冊配置。

必要條件

需求

本文件沒有特定需求。

採用元件

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

FMC、FTD和智慧授權註冊。

智慧許可證註冊在Firepower管理中心(FMC)上執行。FMC 會透過網際網路與 Cisco Smart Software Manager (CSSM) 入口網站通訊。在CSSM中,防火牆管理員管理智慧帳戶及其許可證。FMC可自由為託管Firepower威脅防禦(FTD)裝置分配許可證和刪除許可證。換句話說,FMC會集中管理FTD裝置的授權。

若要使用 FTD 裝置的特定功能,則必須具有額外授權。客戶可分配給FTD裝置的智慧許可證型別記錄在FTD許可證型別和限制中。

基本許可證包含在FTD裝置中。當FMC註冊到CSSM時,此許可證將自動註冊到您的智慧帳戶。

基於期限的許可證:威脅、惡意軟體和URL過濾是可選的。若要使用與許可證相關的功能,需要將許可證指派給FTD裝置。

要將Firepower管理中心虛擬(FMCv)用於FTD管理,FMCv還需要在CSSM中使用Firepower MCv裝置許可證。

FMCv 授權已包含於軟體中,且永久有效。

此外,本文檔還提供了幫助排除常見的許可證註冊錯誤的方案。

如需有關授權的詳細資料,請查看 Cisco Firepower System 功能授權和 Firepower 授權相關常見問題 (FAQ)。

FMC 智慧型授權註冊

必要條件

1. 對於智慧許可證註冊,FMC必須訪問網際網路。由於證書在FMC和使用HTTPS的智慧許可證雲之間交換,請確保路徑中沒有任何裝置可以影響/修改通訊。(例如,防火牆、代理、SSL解密裝置等)。

2. 訪問CSSM並從資產>常規>新建令牌按鈕發出令牌ID,如下圖所示。

要使用強加密,請在使用此令牌註冊的產品上啟用「允許導出控制功能」選項。啟用時,核取方塊中會顯示核取標籤。

3. 選擇建立令牌。

FMC 智慧型授權註冊

導航到FMC上的System > Licenses > Smart Licenses,然後選擇Register按鈕,如下圖所示。

在智慧許可產品註冊窗口中輸入令牌ID,然後選擇應用更改,如下圖所示。

如果智慧許可證註冊成功,則產品註冊狀態將顯示已註冊,如下圖所示。

若要將期限型授權指派至 FTD 裝置,請選取「編輯」授權。接著,選取並將託管裝置新增至「使用授權的裝置」區段。最後,請選擇Apply按鈕,如下圖所示。

Smart Software Manager (SSM) 端的確認

FMC智慧許可證註冊成功與否可透過CSSM中的資產>事件日誌進行確認,如下圖所示。

FMC的註冊狀態可以透過資產>產品例項進行確認。從事件日誌頁籤檢查事件日誌。 智慧許可證註冊和使用狀態可以透過資產>許可證頁籤進行檢查。確認已正確使用購買的基於期限的許可證,並且沒有表示許可證不足的警報。

FMC 智慧型授權取消註冊

從Cisco SSM註銷FMC

要因某種原因釋放許可證或使用其他令牌,請導航到系統>許可證>智慧許可證,然後選擇「取消註冊」按鈕,如下圖所示。

從 SSM 端移除註冊

訪問智慧軟體管理器(思科智慧軟體管理器),在目標FMC上從資產>產品例項中選擇刪除。然後選擇Remove Product Instance以刪除FMC並釋放分配的許可證,如下圖所示。

RMA

如果返回FMC,請按照FMC智慧許可證註銷>從SSM端刪除註冊部分中的步驟從思科智慧軟體管理器(CSSM)註銷FMC,然後按照FMC智慧許可證註冊部分中的步驟向CSSM重新註冊FMC。

疑難排解

時間同步驗證

訪問FMC CLI(例如SSH),確保時間正確並且與受信任的NTP伺服器同步。由於憑證用於智慧型授權驗證,因此FMC必須有正確的時間資訊:

admin@FMC:~$ date

Thu Jun 14 09:18:47 UTC 2020

admin@FMC:~$

admin@FMC:~$ ntpq -pn

remote refid st t when poll reach delay offset jitter

==============================================================================

*10.0.0.2 171.68.xx.xx 2 u 387 1024 377 0.977 0.469 0.916

127.127.1.1 .SFCL. 13 l - 64 0 0.000 0.000 0.000

從FMC UI,透過System > Configuration > Time Synchronization驗證NTP伺服器值。

啟用名稱解析並檢查與tools.cisco.com的連線能力(smartreceiver.cisco.com來自FMC 7.3+)

確保FMC可解析FQDN並能根據思科漏洞ID CSCwj訪問tools.cisco.com(smartreceiver.cisco.com從FMC 7.3開始95397

> expert

admin@FMC2000-2:~$ sudo su

Password:

root@FMC2000-2:/Volume/home/admin# ping tools.cisco.com

PING tools.cisco.com (173.37.145.8) 56(84) bytes of data.

64 bytes from tools2.cisco.com (173.37.145.8): icmp_req=1 ttl=237 time=163 ms

64 bytes from tools2.cisco.com (173.37.145.8): icmp_req=2 ttl=237 time=163 ms

從FMC UI,透過System > Configuration > Management Interfaces驗證管理IP和DNS伺服器IP。

驗證從FMC到tools.cisco.com (從FMC 7.3+到smartreceiver.cisco.com)的HTTPS (TCP 443)訪問

使用Telnet或curl命令,確保FMC可以透過HTTPS訪問tools.cisco.com(FMC 7.3+中的smartreceiver.cisco.com)。如果TCP 443通訊中斷,請驗證它未被防火牆阻止,並且路徑中沒有SSL解密裝置。

root@FMC2000-2:/Volume/home/admin# telnet tools.cisco.com 443

Trying 72.163.4.38...

Connected to tools.cisco.com.

Escape character is '^]'.

^CConnection closed by foreign host. <--- Press Ctrl+C

Curl 測試:

root@FMC2000-2:/Volume/home/admin# curl -vvk https://tools.cisco.com

* Trying 72.163.4.38...

* TCP_NODELAY set

* Connected to tools.cisco.com (72.163.4.38) port 443 (#0)

* ALPN, offering http/1.1

* Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH

* successfully set certificate verify locations:

* CAfile: /etc/ssl/certs/ca-certificates.crt

CApath: none

* TLSv1.2 (OUT), TLS header, Certificate Status (22):

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Server hello (2):

* TLSv1.2 (IN), TLS handshake, Certificate (11):

* TLSv1.2 (IN), TLS handshake, Server finished (14):

* TLSv1.2 (OUT), TLS handshake, Client key exchange (16):

* TLSv1.2 (OUT), TLS change cipher, Change cipher spec (1):

* TLSv1.2 (OUT), TLS handshake, Finished (20):

* TLSv1.2 (IN), TLS change cipher, Change cipher spec (1):

* TLSv1.2 (IN), TLS handshake, Finished (20):

* SSL connection using TLSv1.2 / AES128-GCM-SHA256

* ALPN, server accepted to use http/1.1

* Server certificate:

* subject: C=US; ST=CA; L=San Jose; O=Cisco Systems, Inc.; CN=tools.cisco.com

* start date: Sep 17 04:00:58 2018 GMT

* expire date: Sep 17 04:10:00 2020 GMT

* issuer: C=US; O=HydrantID (Avalanche Cloud Corporation); CN=HydrantID SSL ICA G2

* SSL certificate verify ok.

> GET / HTTP/1.1

> Host: tools.cisco.com

> User-Agent: curl/7.62.0

> Accept: */*

>

< HTTP/1.1 200 OK

< Date: Wed, 17 Jun 2020 10:28:31 GMT

< Last-Modified: Thu, 20 Dec 2012 23:46:09 GMT

< ETag: "39b01e46-151-4d15155dd459d"

< Accept-Ranges: bytes

< Content-Length: 337

< Access-Control-Allow-Credentials: true

< Access-Control-Allow-Methods: GET, POST, PUT, DELETE, OPTIONS

< Access-Control-Allow-Headers: Content-type, fromPartyID, inputFormat, outputFormat, Authorization, Content-Length, Accept, Origin

< Content-Type: text/html

< Set-Cookie: CP_GUTC=10.163.4.54.1592389711389899; path=/; expires=Mon, 16-Jun-25 10:28:31 GMT; domain=.cisco.com

< Set-Cookie: CP_GUTC=10.163.44.92.1592389711391532; path=/; expires=Mon, 16-Jun-25 10:28:31 GMT; domain=.cisco.com

< Cache-Control: max-age=0

< Expires: Wed, 17 Jun 2020 10:28:31 GMT

<

<html>

<head>

<script language="JavaScript">

var input = document.URL.indexOf('intellishield');

if(input != -1) {

window.location="https://intellishield.cisco.com/security/alertmanager/";

}

else {

window.location="http://www.cisco.com";

};

</script>

</head>

<body>

<a href="http://www.cisco.com">www.cisco.com</a>

</body>

</html>

* Connection #0 to host tools.cisco.com left intact

root@FMC2000-2:/Volume/home/admin#

DNS 驗證

驗證是否成功解析到tools.cisco.com (smartreceiver.cisco.com從FMC 7.3+):

root@FMC2000-2:/Volume/home/admin# nslookup tools.cisco.com

Server: 192.0.2.100

Address: 192.0.2.100#53

Non-authoritative answer:

Name: tools.cisco.com

Address: 72.163.4.38

Proxy 驗證

如果使用apProxy,請檢查FMC和代理伺服器端的值。在FMC上,檢查FMC是否使用正確的代理伺服器IP和埠。

root@FMC2000-2:/Volume/home/admin# cat /etc/sf/smart_callhome.conf

KEEP_SYNC_ACTIVE:1

PROXY_DST_URL:https://tools.cisco.com/its/service/oddce/services/DDCEService

PROXY_SRV:192.0.xx.xx

PROXY_PORT:80

在FMC UI中,可以透過System > Configuration > Management Interfaces確認代理值。

如果FMC端值正確,請檢查代理伺服器端值(例如,如果代理伺服器允許從FMC和tools.cisco.com進行存取)。此外,允許流量和憑證透過 Proxy 交換。FMC 會使用憑證進行智慧型授權註冊。)

到期權杖 ID

驗證頒發的令牌ID是否過期。如已到期,請要求 Smart Software Manager 管理員發行新的權杖,然後向智慧型授權重新註冊新的權杖 ID。

變更 FMC 閘道

在某些情況下,由於中繼代理或SSL解密裝置的影響,智慧許可證身份驗證無法正確執行。如果可能,請更改FMC網際網路訪問的路由以避免這些裝置,然後重試智慧許可證註冊。

檢查 FMC 的健康狀況事件

在FMC上,導航到系統>運行狀況>事件,檢查智慧許可證監控模組的狀態以查詢錯誤。例如,如果連線由於證書過期而失敗,則會生成一個錯誤(如id certificated expired),如下圖所示。

檢查SSM端的事件日誌

如果FMC可以連線到CSSM,請在資產>事件日誌中檢查連線的事件日誌。檢查CSSM中是否存在此類事件日誌或錯誤日誌。如果FMC站點的值/操作沒有問題,並且CSSM端沒有事件日誌,則可能是FMC和CSSM之間的路由有問題。

常見問題

註冊和授權狀態摘要:

| 產品註冊狀態 |

使用授權狀態 |

意見 |

| 未註冊 |

— |

FMC既不處於「已註冊」模式也不處於「評估」模式。這是FMC安裝後或90天評估許可證到期後的初始狀態。 |

| 已註冊 |

已獲授權的 |

FMC已向思科智慧軟體管理員(CSSM)註冊,且有以有效訂閱註冊的FTD裝置。 |

| 已註冊 |

授權已過期 |

FMC與思科許可證後端通訊超過90天。 |

| 已註冊 |

未註冊 |

FMC已向思科智慧軟體管理員(CSSM)註冊,但FMC上未註冊FTD裝置。 |

| 已註冊 |

不符合規定 |

FMC已向思科智慧軟體管理員(CSSM)註冊,但存在以無效訂閱註冊的FTD裝置。 例如,FTD (FP4112)裝置使用THREAT訂閱,但若使用思科智慧軟體管理員(CSSM),則沒有可用於FP4112的THREAT訂閱。 |

| 評估(90 天) |

不適用 |

評估期間正在使用中,但FMC上沒有註冊任何FTD裝置。 |

案例研究1.無效的權杖

症狀:由於無效的令牌,註冊到CSSM會很快失敗(約10秒),如下圖所示。

解決方法:使用有效的權杖。

案例分析2.無效的DNS

症狀:一段時間後(大約25秒)註冊到CSSM失敗,如下圖所示。

檢查 /var/log/process_stdout.log 檔案。發現DNS問題:

root@FMC2000-2:/Volume/home/admin# cat /var/log/process_stdout.log

2020-06-25 09:05:21 sla[24043]: *Thu Jun 25 09:05:10.989 UTC: CH-LIB-ERROR: ch_pf_curl_send_msg[494],

failed to perform, err code 6, err string "Couldn't resolve host name"

解析:CSSM主機名解析失敗。解決方法是配置DNS(如果未配置),或修復DNS問題。

案例分析3.無效的時間值

症狀:一段時間後(大約25秒)註冊到CSSM失敗,如下圖所示。

檢查 /var/log/process_stdout.log 檔案。出現憑證問題:

2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:39.716 UTC: CH-LIB-TRACE: ch_pf_curl_request_init[59], request "POST", url "https://tools.cisco.com/its/service/oddce/services/DDCEService"

2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:39.716 UTC: CH-LIB-TRACE: ch_pf_curl_post_prepare[299], https related setting

2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:39.716 UTC: CH-LIB-TRACE: ch_pf_curl_post_prepare[302], set ca info

2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:39.716 UTC: CH-LIB-TRACE: ch_pf_curl_head_init[110], init msg header

2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:40.205 UTC: CH-LIB-ERROR: ch_pf_curl_send_msg[494],

failed to perform, err code 60, err string "SSL peer certificate or SSH remote key was not OK"

2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:40.205 UTC: CH-LIB-TRACE: ch_pf_http_unlock[330], unlock http mutex.

2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:40.205 UTC: CH-LIB-TRACE: ch_pf_send_http[365], send http msg, result 30

2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:40.205 UTC: CH-LIB-TRACE: ch_pf_curl_is_cert_issue[514],

cert issue checking, ret 60, url https://tools.cisco.com/its/service/oddce/services/DDCEService

檢查FMC時間值:

root@FMC2000-2:/Volume/home/admin# date

Fri Jun 25 09:27:22 UTC 2021

案例研究4.無訂閱

如果沒有特定功能的許可證訂用,則無法進行FMC部署:

解決方案:需要購買裝置並應用所需的訂用。

案例研究5.不合規(OOC)

如果沒有FTD訂閱的授權,則FMC智慧許可證將進入不合規(OOC)狀態:

在CSSM中,檢查「Alerts for errors(警告)」 :

案例研究6.無強加密

如果僅使用基本授權,則會在FTD LINA引擎中啟用資料加密標準(DES)加密。在這種情況下,採用更強大演算法的L2L虛擬專用網路(VPN)等部署會失敗:

解決方案:將FMC註冊到CSSM並啟用強加密屬性。

其他說明

設定智慧型授權狀態的通知

SSM 的電子郵件通知

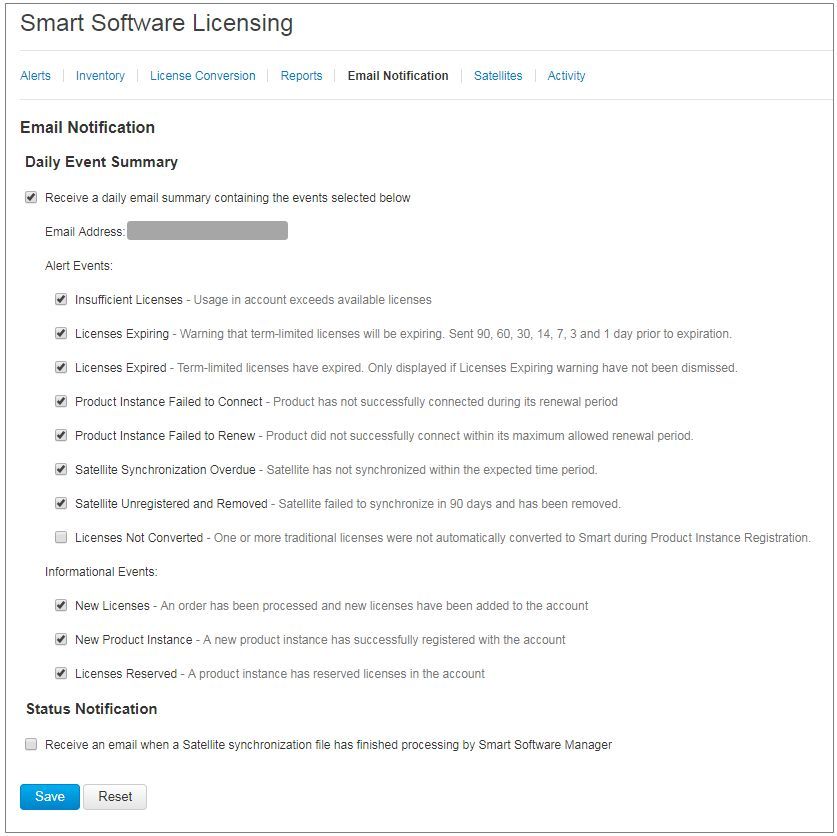

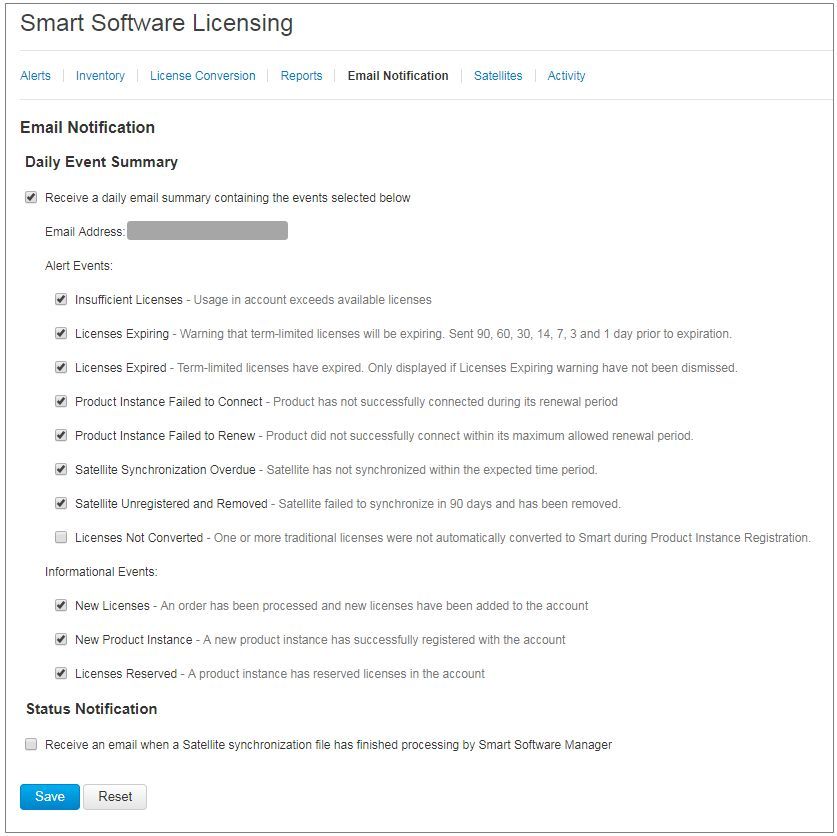

在SSM端,SSM電子郵件通知允許接收各種事件的摘要電子郵件。例如,通知缺少許可證或許可證即將過期。可接收產品例項連線或更新失敗的通知。

此功能非常有用,可以通知和防止由於許可證到期而發生功能限制。

從FMC獲取運行狀況警報通知

在 FMC 端中,您可設定健康狀況監控警示,並接收健康狀況事件的警示通知。Smart License Monitor 模組可檢查智慧型授權狀態。該監控警示支援系統日誌、電子郵件及 SNMP 設陷。

此為智慧型授權監控事件發生時取得系統日誌訊息的組態範例:

以下為健康狀況警示的範例:

FMC生成的系統日誌消息為:

Mar 13 18:47:10 xx.xx.xx.xx Mar 13 09:47:10 FMC : HMNOTIFY: Smart License Monitor (Sensor FMC): Severity: critical: Smart License usage is out of compliance

如需有關健康狀況監控警示相關的其他詳細資料,請參閱健康狀況監控。

相同智慧型帳戶的多個 FMC

在同一智慧帳戶上使用多個FMC時,每個FMC主機名必須是唯一的。在CSSM中管理多個FMC時,要區分每個FMC,每個FMC的主機名必須是唯一的。若要進行 FMC 智慧型授權維護,此規則相當實用。

FMC 必須維持網路連線

註冊後,FMC每30天檢查一次智慧許可證雲和許可證狀態。如果 FMC 在 90 天內無法通訊,則表示授權功能正在維護,但其仍處於授權到期狀態。即使在此狀態下,FMC仍會不斷嘗試連線到智慧許可證雲。

部署多個 FMCv

在虛擬環境中使用Firepower系統時,克隆不受正式支援(熱或冷)。每個 Firepower Management Center Virtual (FMCv) 皆是獨立的,因此其內部具有驗證資訊。要部署多個FMCv,必須從Open Virtualization Format (OVF)檔案中一次建立一個FMCv。如需有關此限制的詳細資訊,請參閱適用於 VMware 部署的 Cisco Firepower Management Center Virtual 快速入門指南。

常見問題(FAQ)

在 FTD HA 中,需要使用多少個裝置授權?

在高可用性中使用兩個FTD時,每個裝置都需要許可證。例如,如果在FTD HA配對上使用入侵防護系統(IPS)和進階惡意軟體防護(AMP)功能,則需要兩個威脅及惡意軟體授權。

為什麼FTD未使用AnyConnect許可證?

將FMC註冊到智慧帳戶後,確保AnyConnect許可證已啟用。 要啟用許可證,請導航至FMC > Devices,選擇您的裝置,然後選擇License。選擇鉛筆圖示中,選擇存放在智慧帳戶中的許可證,然後選擇儲存。

當連線100個使用者時,為什麼智慧帳戶中只有一個AnyConnect許可證「正在使用」?

這是預期行為,因為智慧帳戶會跟蹤啟用此許可證的裝置數量,而不是連線的活動使用者。

在FMC配置和部署遠端訪問VPN之後,為什麼會出現Device does not have the AnyConnect License錯誤?

確保FMC已註冊到智慧許可證雲。預期行為是當FMC未註冊或處於評估模式時,無法部署遠端訪問配置。 如果FMC已註冊,請確保AnyConnect許可證存在於您的智慧帳戶中,並且已將其分配給裝置。

若要指派許可證, 導覽 成長至FMC裝置,選擇您的裝置,許可證(鉛筆圖示).在智慧帳戶中選擇許可證,然後選擇 儲存.

部署遠端訪問VPN配置時,為什麼會出現錯誤Remote Access VPN with SSL cannot be deployed when Export-Controlled Features (Strong-crypto) are disabled?

部署於 FTD 的遠端存取 VPN 需要啟用強式加密授權。 En確保在FMC上啟用了強加密許可證。 要檢查強加密許可證的狀態, 導覽 到了 FMC系統>許可證>智慧許可並驗證是否啟用了「導出控制功能」。

如果Export-Controlled Features被停用,如何啟用強加密許可證?

如果FMC註冊到智慧賬戶雲期間使用的令牌已啟用選項Allow export-controlled functionality on the products registered with this token,則此功能將自動啟用。 如果權杖未啟用此選項,則請取消註冊 FMC,並在啟用此選項的情況下再次註冊。

生成令牌時,如果無法使用選項「允許在註冊到此令牌的產品上使用導出控制功能」,該怎麼辦?

請聯絡您的思科客戶團隊。

為什麼會收到「Strong crypto(即,不支援VPN拓撲s2的加密演算法大於DES)」錯誤?

當FMC使用評估模式或智慧許可證帳戶無權獲得強加密許可證時,會顯示此錯誤。V驗證FMC是否已註冊到許可證頒發機構,並啟用允許對使用此令牌註冊的產品執行導出控制功能。 如果智慧帳戶不允許使用強加密許可證,則不允許使用比DES更強的密碼部署VPN站點到站點配置。

為什麼收到FMC上的「不合規」狀態?

如果其中一個託管裝置使用不可用的授權,則該裝置會變為「不符合規定」狀態。

如何更正「不合規」狀態?

請按照《Firepower 組態指南》說明的步驟操作:

1. 請查看頁面底部的「智慧型授權」一節,判斷所需要的授權。

2. 透過常用的管道購買需要的授權。

3. 在思科智慧軟體管理器(https://software.cisco.com/#SmartLicensing-Inventory),驗證許可證是否出現在您的虛擬帳戶中。

4. 在FMC中,選擇系統>許可證>智慧許可證。

5. 選取「重新授權」。

有關完整過程,請參閱對Firepower系統進行許可。

什麼是 Firepower Threat Defense 基礎功能?

Base許可證允許:

- 設定交換器和路由的FTD裝置(包括DHCP中繼和NAT)。

- 在高可用性(HA)模式下設定FTD裝置。

- 將安全模組配置為Firepower 9300機箱內的集群(機箱內集群)。

- 將Firepower 9300或Firepower 4100系列裝置(FTD)配置為群集(機箱間群集)。

- 設定使用者和應用程式控制,並將使用者和應用程式條件加入存取控制規則。

如何獲取Firepower威脅防禦基礎功能許可證?

每次購買 Firepower Threat Defense 或 Firepower Threat Defense Virtual 裝置即自動隨附基本授權。當FTD註冊到FMC時,會自動將其新增至您的智慧帳戶。

FMC和智慧許可證雲之間的路徑中必須允許哪些IP地址?

FMC使用IP地址 埠443,用於與智慧許可證雲通訊。

該IP地址(https://tools.cisco.com)解析為以下IP地址:

對於高於7.3的FMC版本,它會連線到解析為以下IP地址的https://smartreceiver.cisco.com:

相關資訊

意見

意見