簡介

本文檔介紹如何使用Azure作為身份提供程式(idP)配置Firepower管理中心(FMC)單一登入(SSO)。

必要條件

需求

思科建議您瞭解以下主題:

- 對Firepower管理中心有基本的瞭解

- 對單一登入的基本瞭解

採用元件

本檔案中的資訊是根據以下軟體版本:

- Cisco Firepower管理中心(FMC)版本6.7.0

- Azure - IdP

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

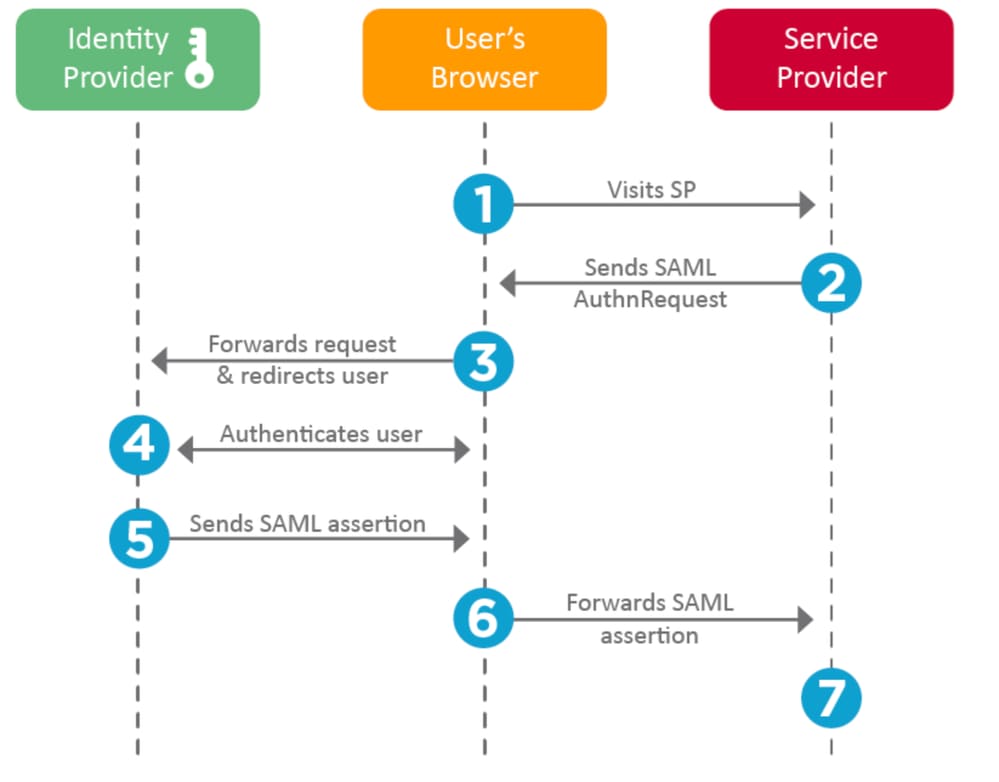

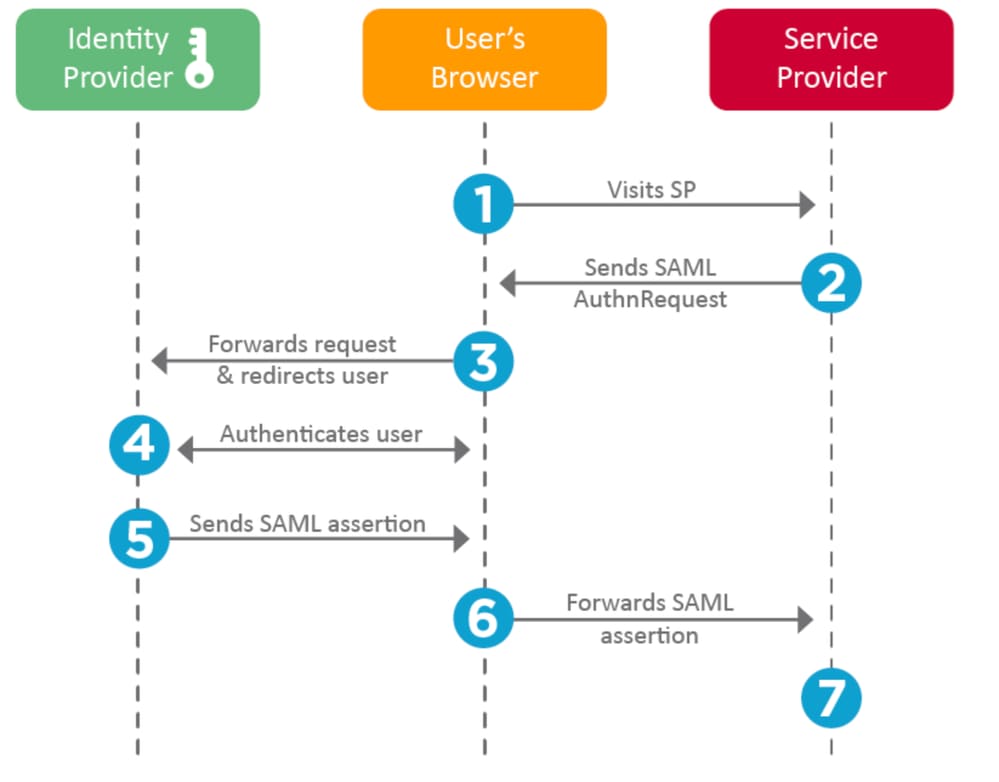

SAML術語

安全斷言標籤語言(SAML)是最常使SSO成為可能的基礎協定。公司維護單一登入頁面,在其後是身份庫和各種驗證規則。它可以輕鬆配置任何支援SAML的Web應用,允許您登入所有Web應用。此外,它的安全優勢在於,既不強制使用者為需要訪問的每個Web應用維護(並可能重複使用)密碼,也不向這些Web應用公開密碼。

SAML的配置必須在兩個位置完成:在IdP和SP。需要配置IdP,使其知道當使用者要登入到特定SP時,向何處傳送以及如何傳送這些使用者。需要配置SP,使其知道可以信任由IdP簽名的SAML斷言。

SAML核心的幾個術語的定義:

-

身份提供程式(IdP) -執行身份驗證的軟體工具或服務(通常由登入頁和/或儀表板顯示);檢查使用者名稱和密碼、驗證帳戶狀態、呼叫雙因素身份驗證以及其他身份驗證。

-

服務提供商(SP) -使用者嘗試獲取訪問許可權的Web應用程式。

-

SAML Assertion -透過瀏覽器重新導向透過HTTP傳送的訊息,可宣告使用者的身分和其他屬性

IdP配置

SAML斷言的規範、包含的內容以及格式化方式由SP提供,並在IdP中設定。

- EntityID - SP的全局唯一名稱。格式不盡相同,但此值格式化為URL的情況越來越常見。

示例: https://<FQDN或IP地址>/saml/metadata

- 斷言消費者服務(ACS)驗證器-正規表示式(regex)形式的安全措施,用於確保SAML斷言傳送到正確的ACS。只有在SP啟動的登入期間,SAML請求才包含ACS位置,因此,此ACS驗證程式可以確保SAML請求提供的ACS位置是合法的。

示例: https://<FQDN或IP地址>/saml/acs

- Attributes -屬性的數目和格式可能相差很大。 通常至少會有一個屬性nameID,它通常是嘗試登入的使用者使用者名稱。

- SAML簽名演算法- SHA-1或SHA-256。SHA-384或SHA-512不太常見。此演演算法會搭配此處提到的X.509憑證使用。

SP配置

與上面部分相反,本節介紹IdP提供的資訊並設定在SP上。

- 頒發者URL - IdP的唯一識別符號。格式化為包含有關IdP資訊的URL,以便SP可以驗證其收到的SAML斷言是否由正確的IdP發出。

FMC上的SAML

FMC中的SSO功能是從6.7開始引入的。新功能簡化了FMC授權(RBAC),因為它將現有資訊對映到FMC角色。它適用於所有FMC UI使用者和FMC角色。目前,它支援SAML 2.0規範以及這些支援的IDP

-

歐克塔

-

OneLogin

-

PingID

-

Azure AD

-

其他(符合SAML 2.0的任何IDP)

限制和警告

-

只能為全局域配置SSO。

-

HA配對中的FMC需要個別組態。

-

只有本地/AD管理員可以配置單一登入。

- 不支援從Idp起始的SSO。

設定

辨識提供者上的組態

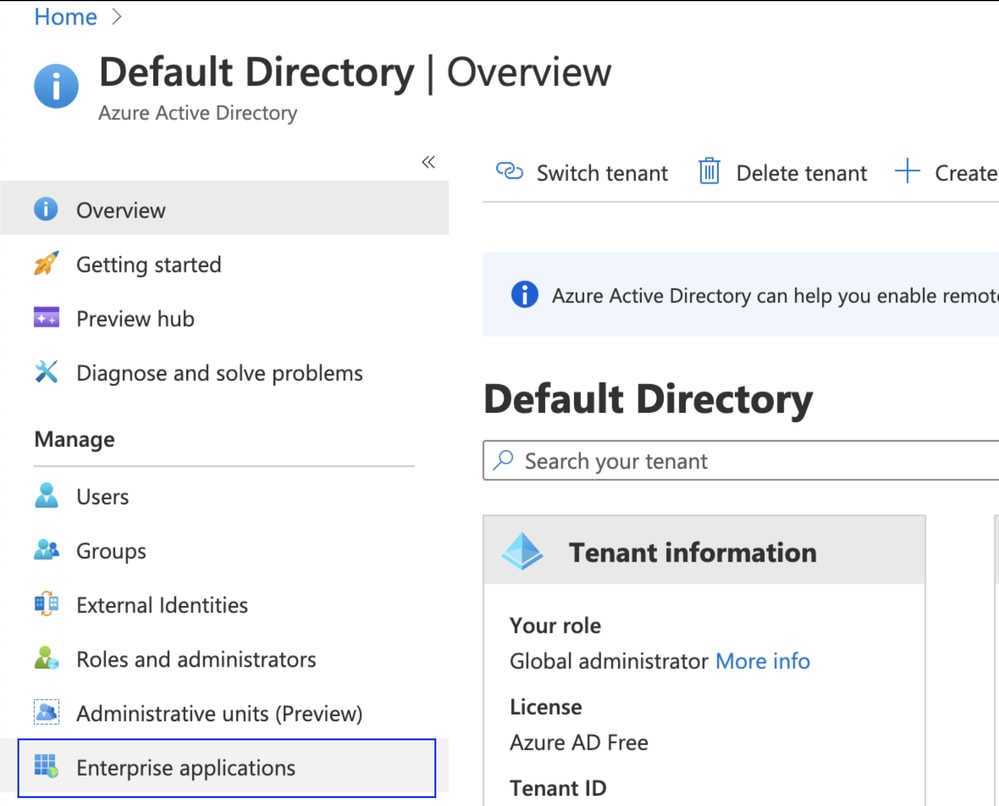

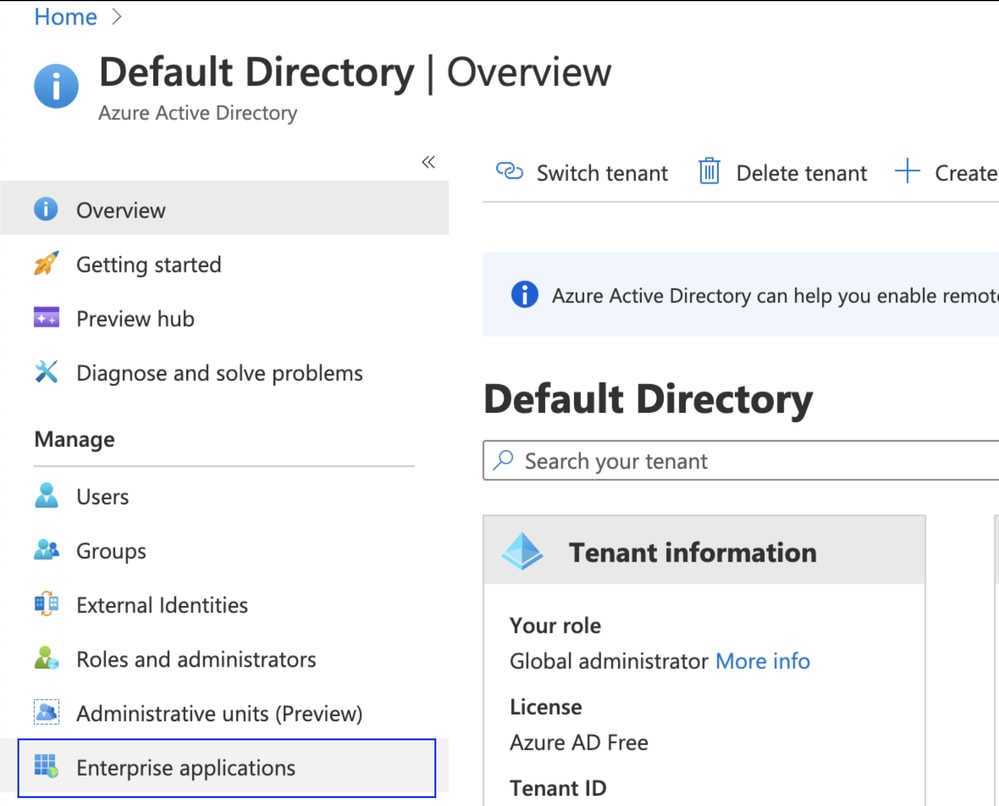

步驟 1.登入到Microsoft Azure。導航到Azure Active Directory > Enterprise Application。

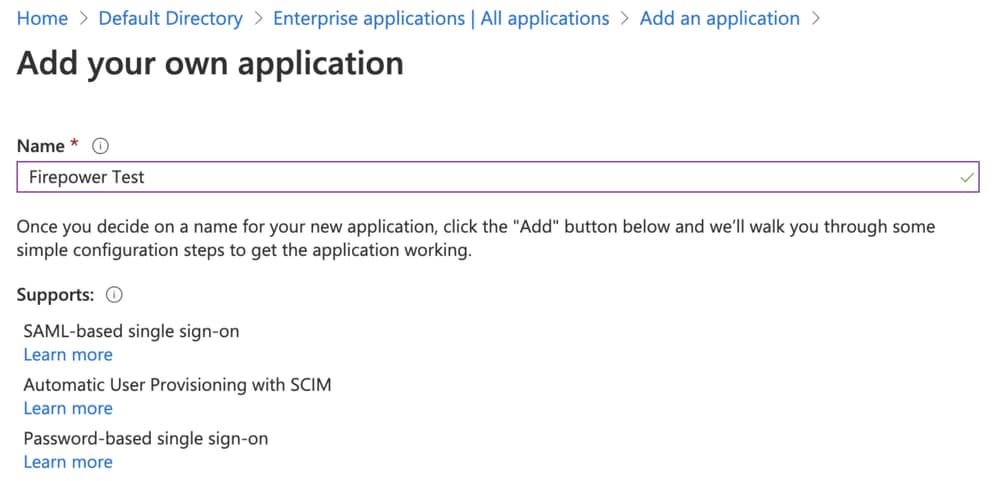

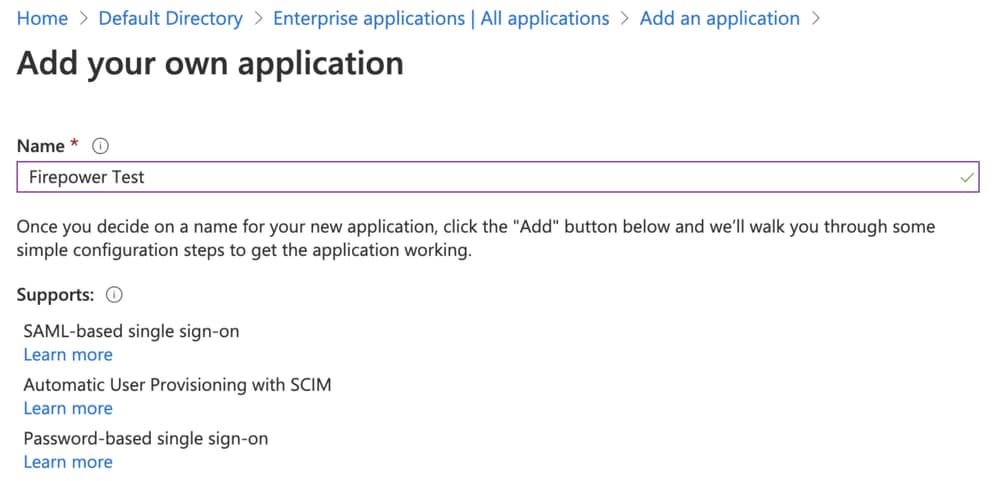

- 步驟 2.在「非庫應用程式」下建立新應用程式,如此圖中所示:

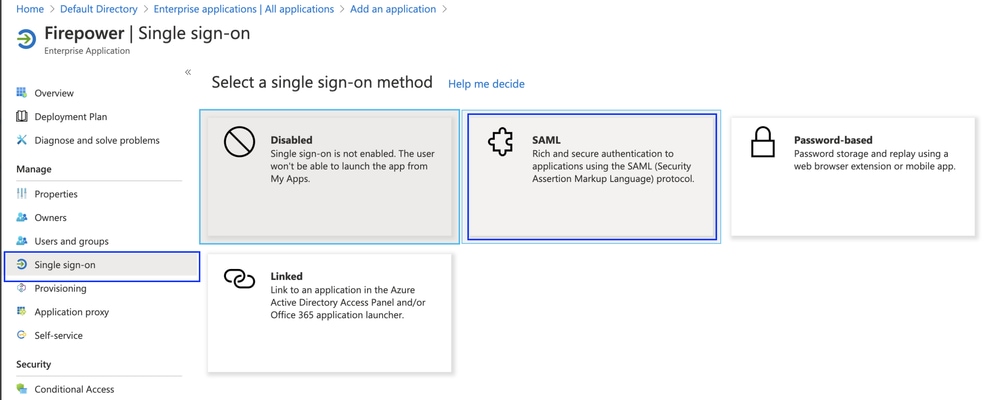

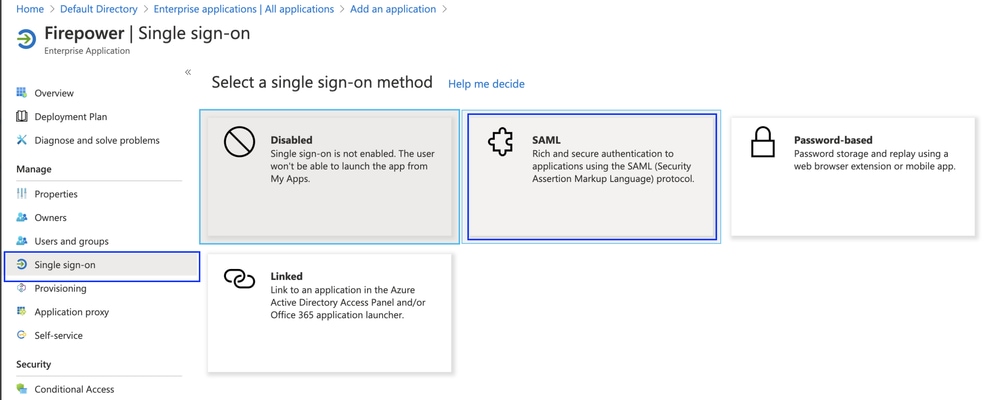

步驟 3.編輯建立的應用程式,然後導航到Set up single sign on > SAML,如下圖所示。

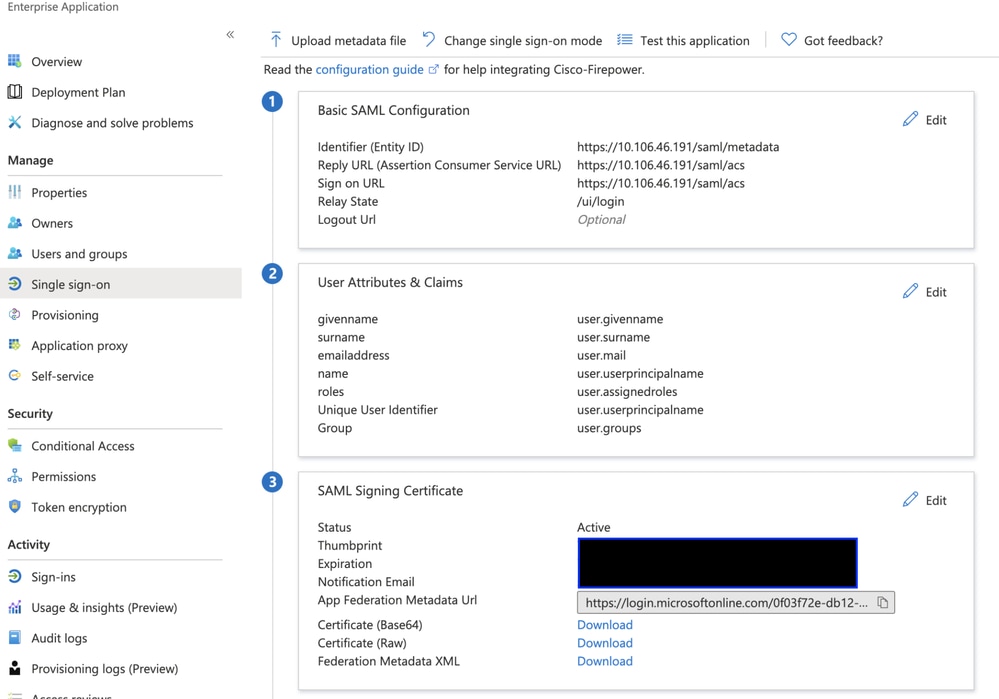

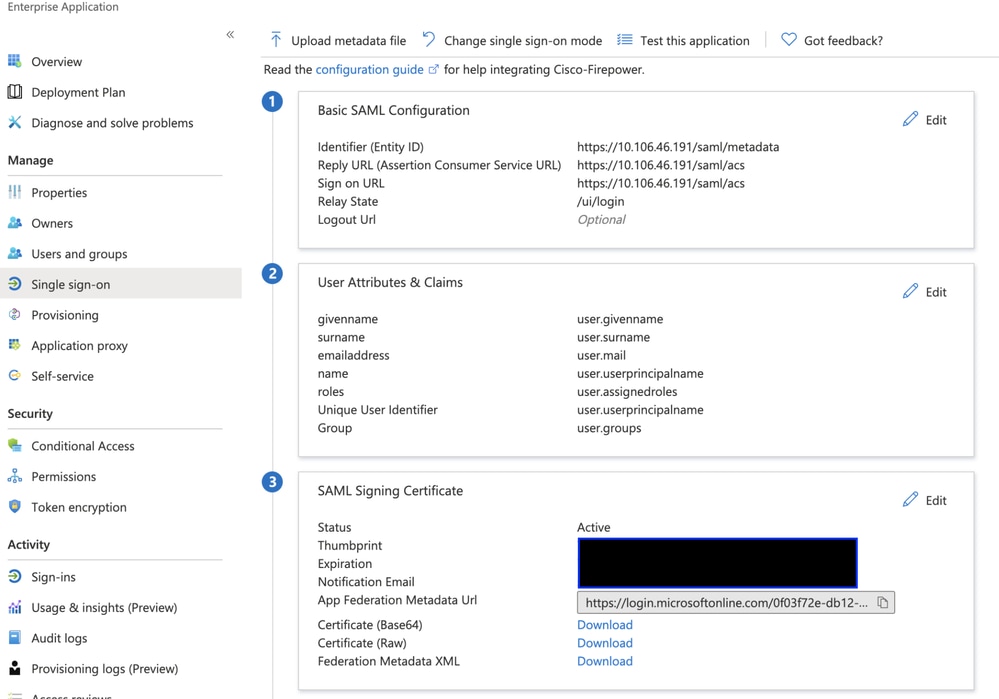

步驟 4.編輯基本SAML配置並提供FMC詳細資訊:

- FMC URL: https://<FMC-FQDN或IP地址>

- 識別符號(實體ID):https://<FMC-FQDN或IP地址>/saml/metadata

- 回覆URL: https://<FMC-FQDN或IP地址>/saml/acs

- 登入URL:https://<FMC-QDN-or-IPaddress>/saml/acs

- RelayState:/ui/login

保留其餘內容為預設值-對於基於角色的訪問,將進一步討論這一點。

這標誌著身份提供程式配置的結束。下載用於FMC配置的聯合後設資料XML。

Firepower管理中心上的配置

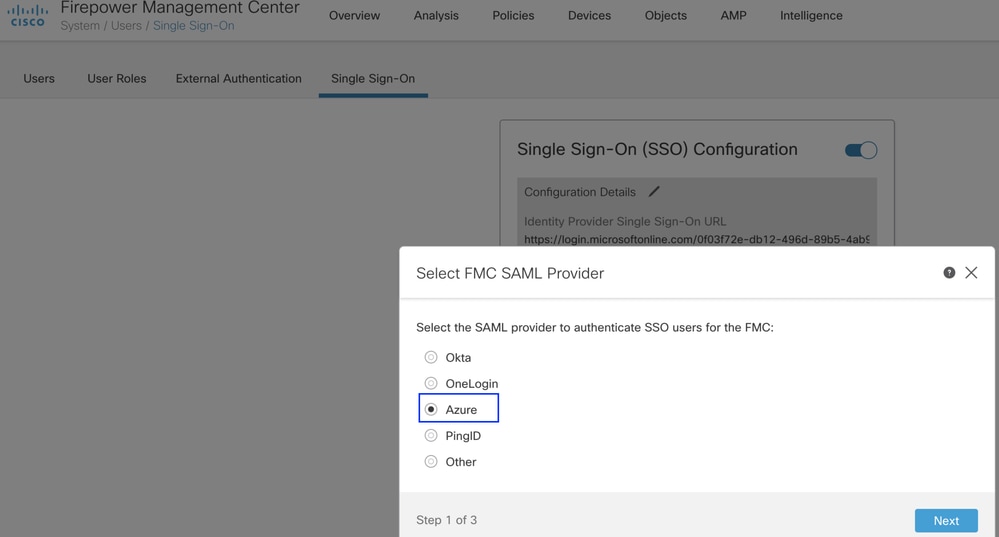

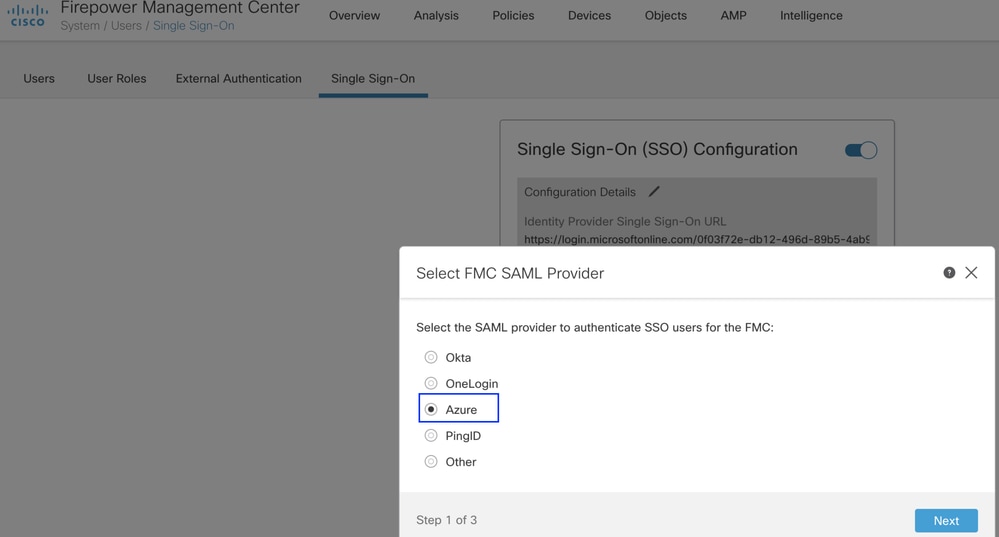

步驟 1.登入FMC,導航到設定>使用者>單一登入,然後啟用SSO。選擇Azure作為提供程式。

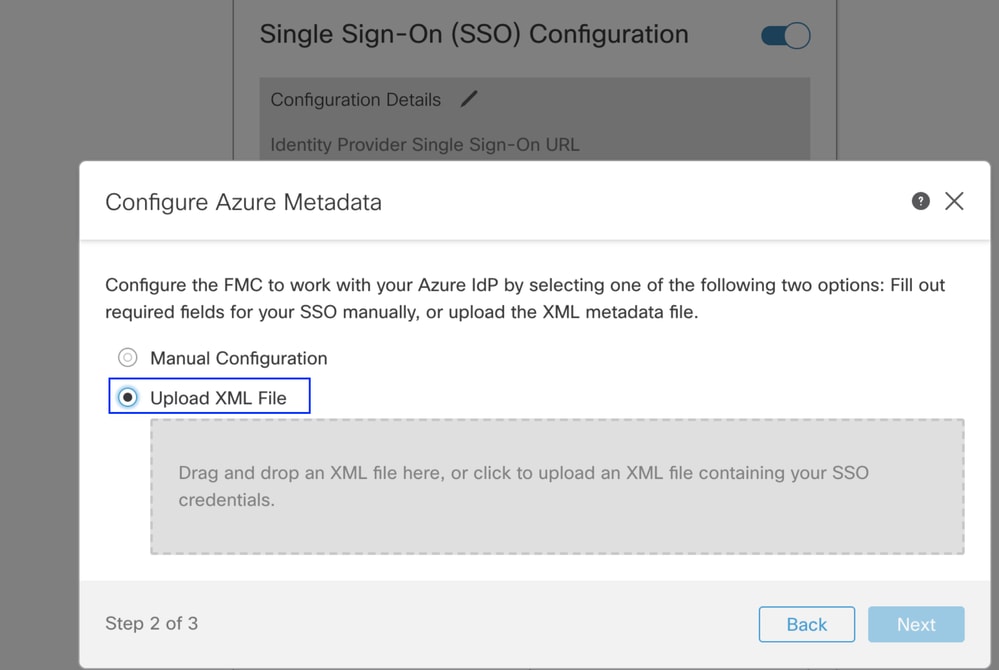

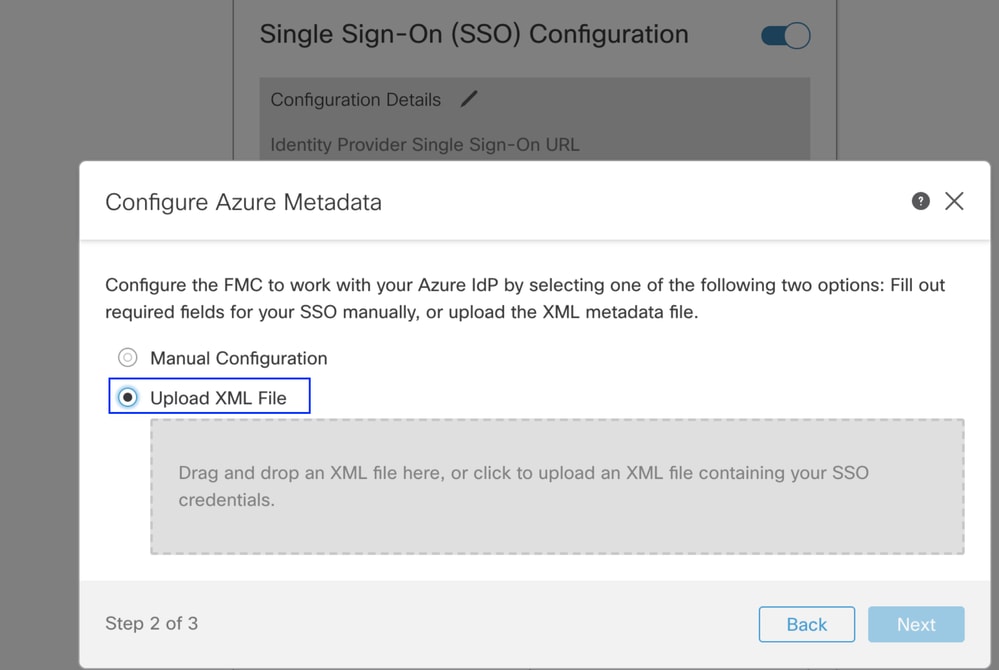

步驟 2.在此處上傳從Azure下載的XML檔案。它會自動填入所有需要的詳細資訊。

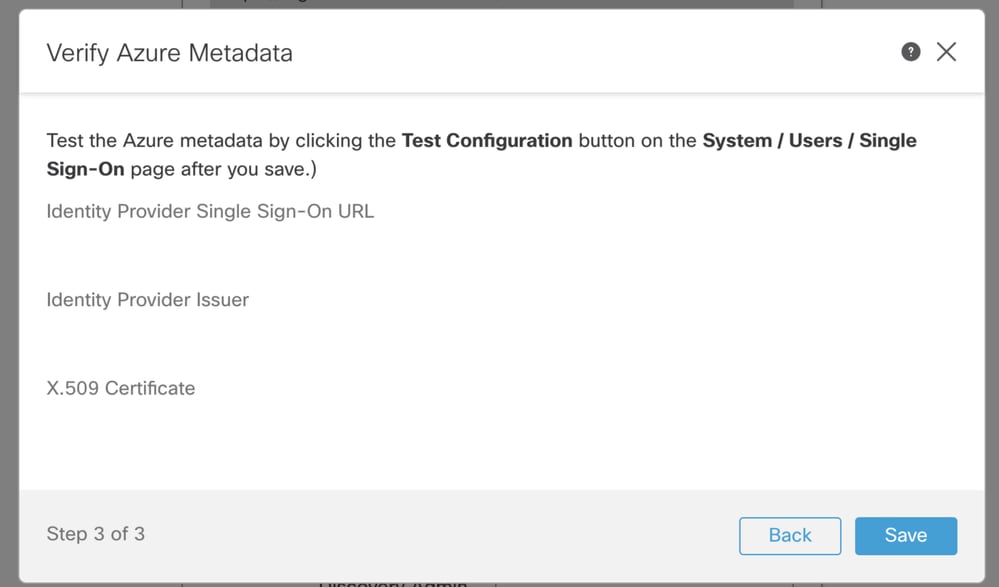

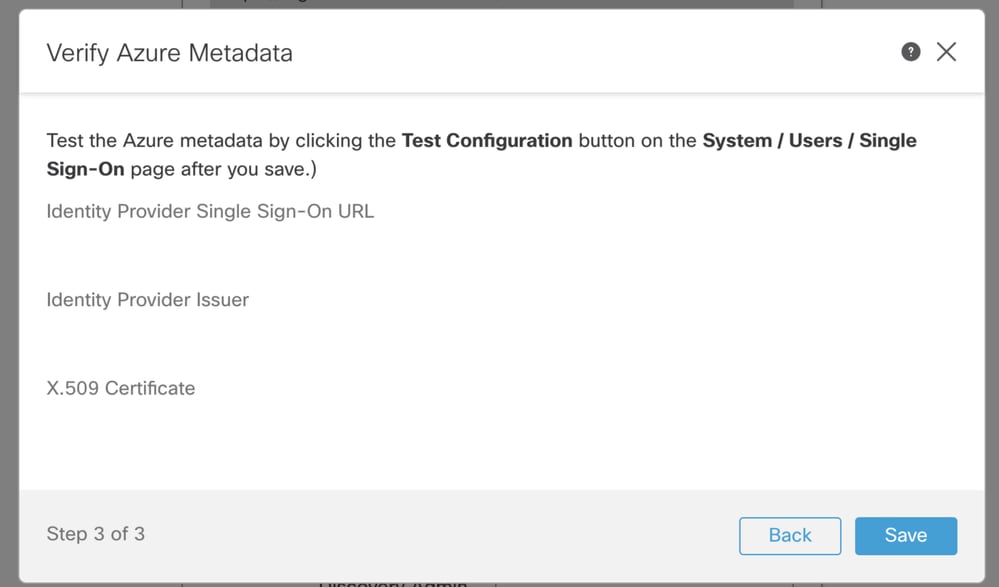

步驟 3.驗證配置並按一下Save,如下圖所示。

高級配置- RBAC with Azure

若要使用各種角色型別來對映到FMC的角色,您需要編輯Azure上的應用程式清單,以向角色分配值。依預設,角色具有空值。

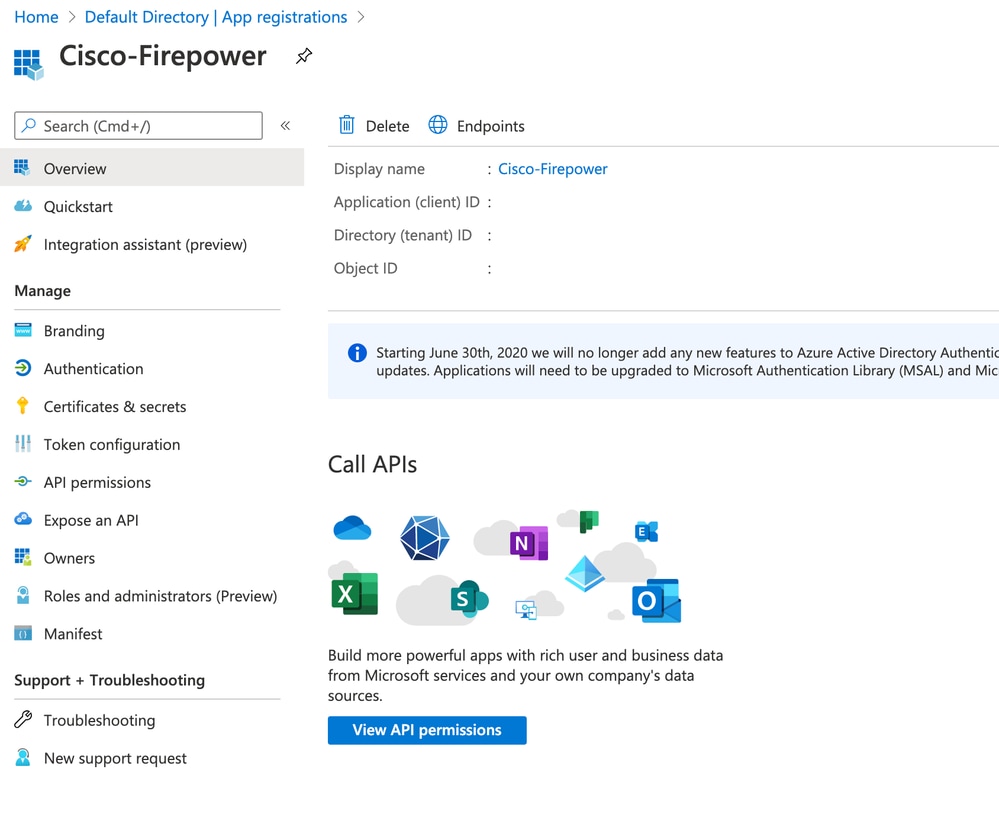

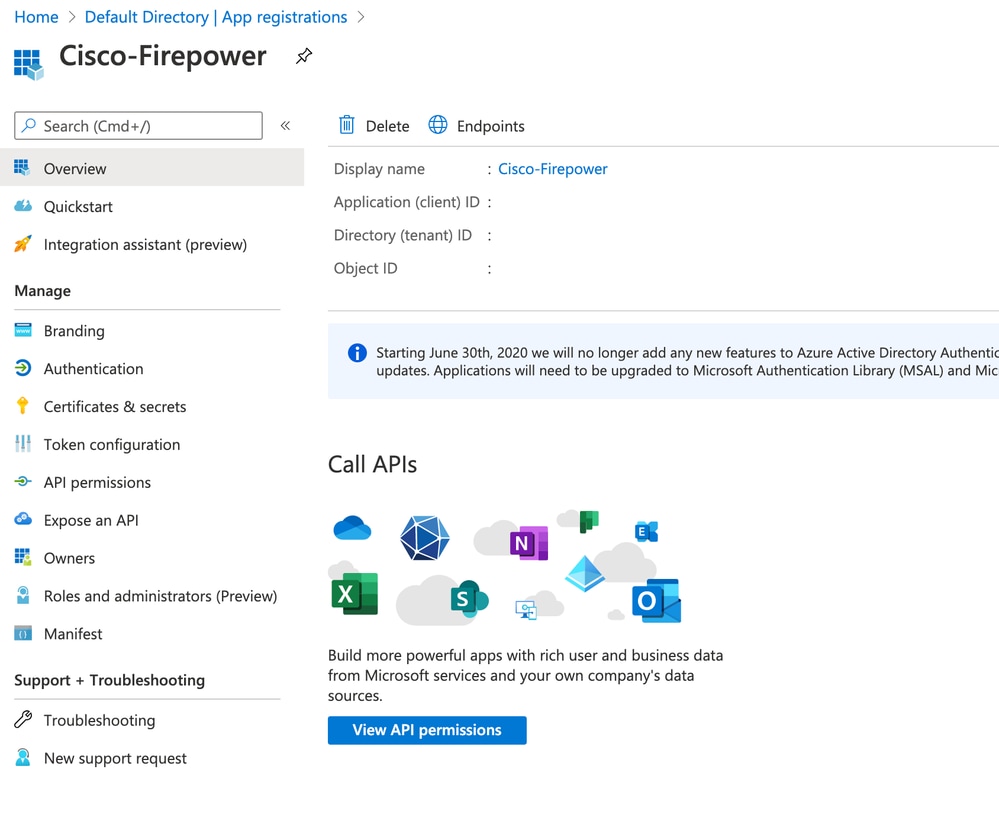

步驟 1.導航到建立的應用程式並按一下Single sign-on。

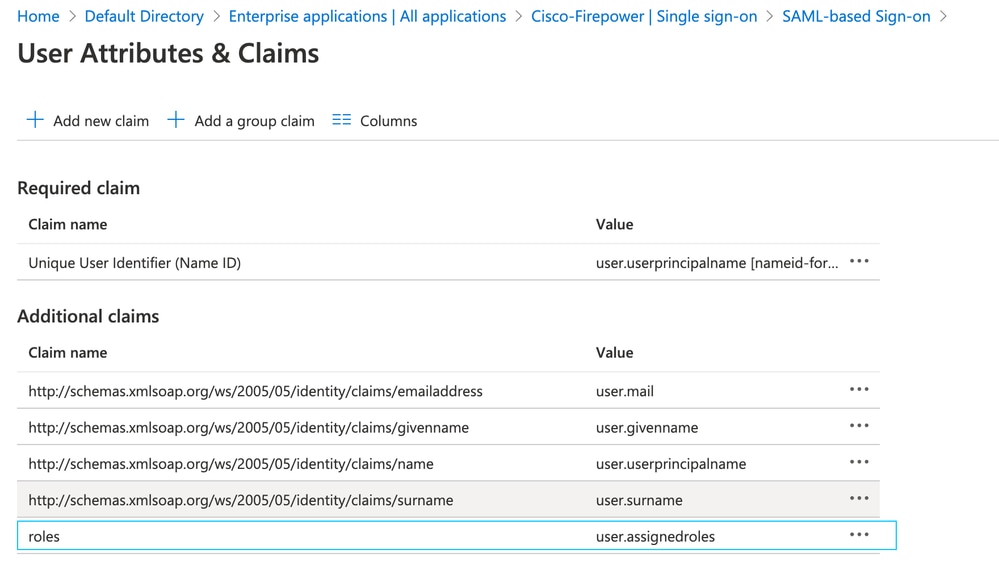

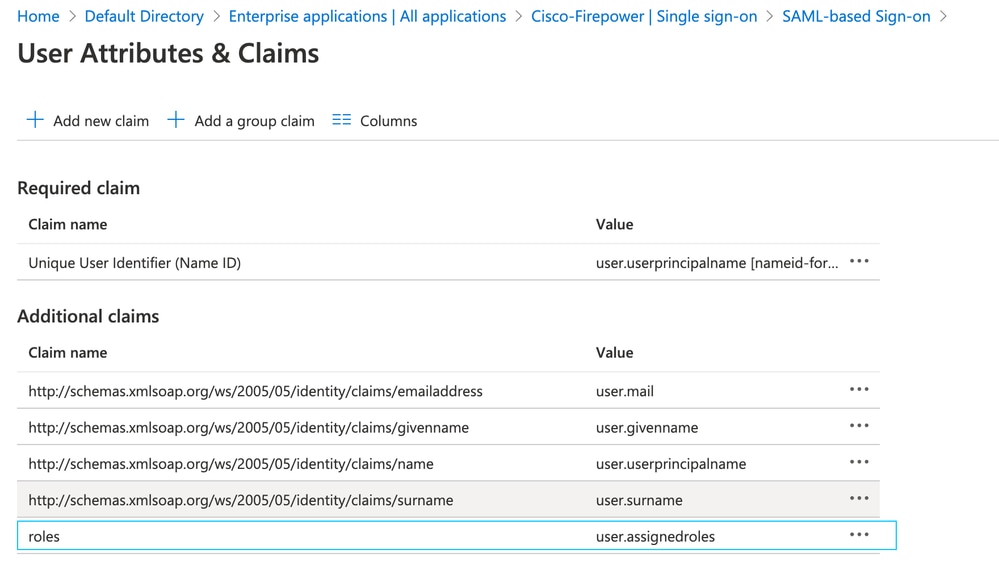

步驟 2.編輯使用者屬性和宣告。增加名為:角色的新宣告,並選擇值為user.assignedroles。

步驟 3.導航到<Application-Name> > Manifest。 編輯清單。檔案採用JSON格式,並且預設使用者可供複製。例如-此處建立了2個角色:使用者和分析師。

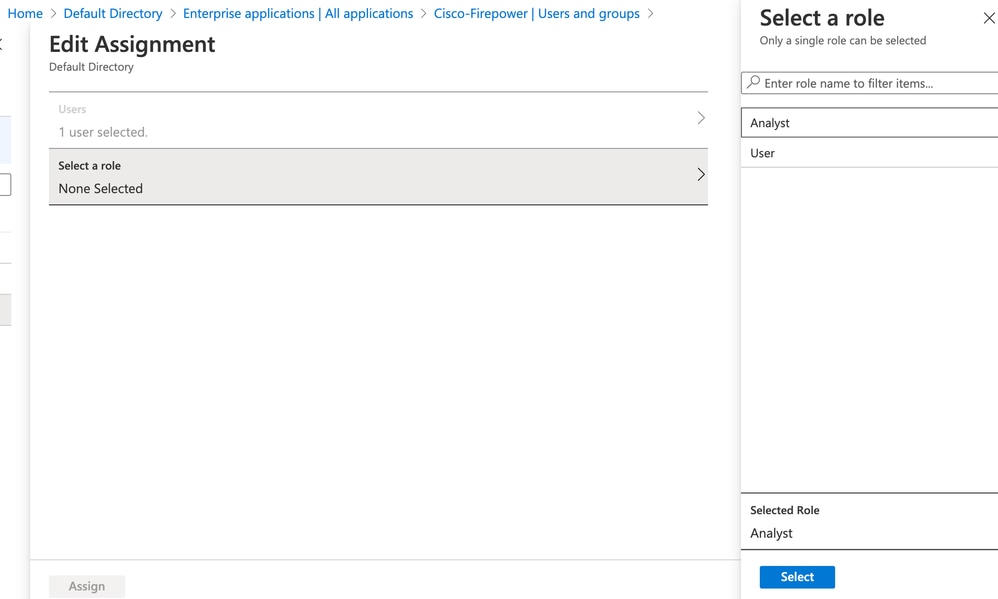

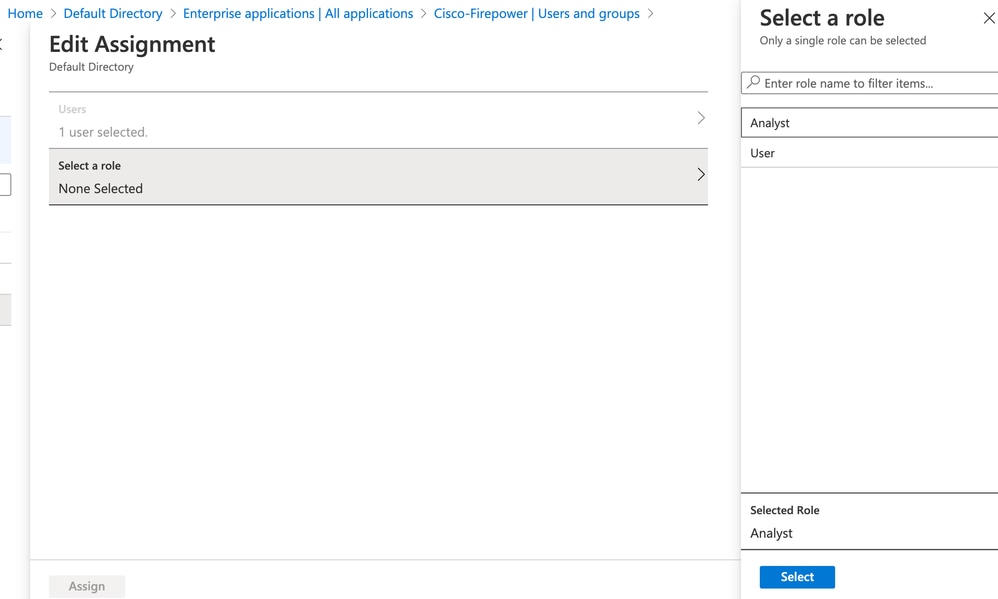

步驟 4.導航到<Application-Name> >使用者和組。編輯使用者並指派新建立的角色,如下圖所示。

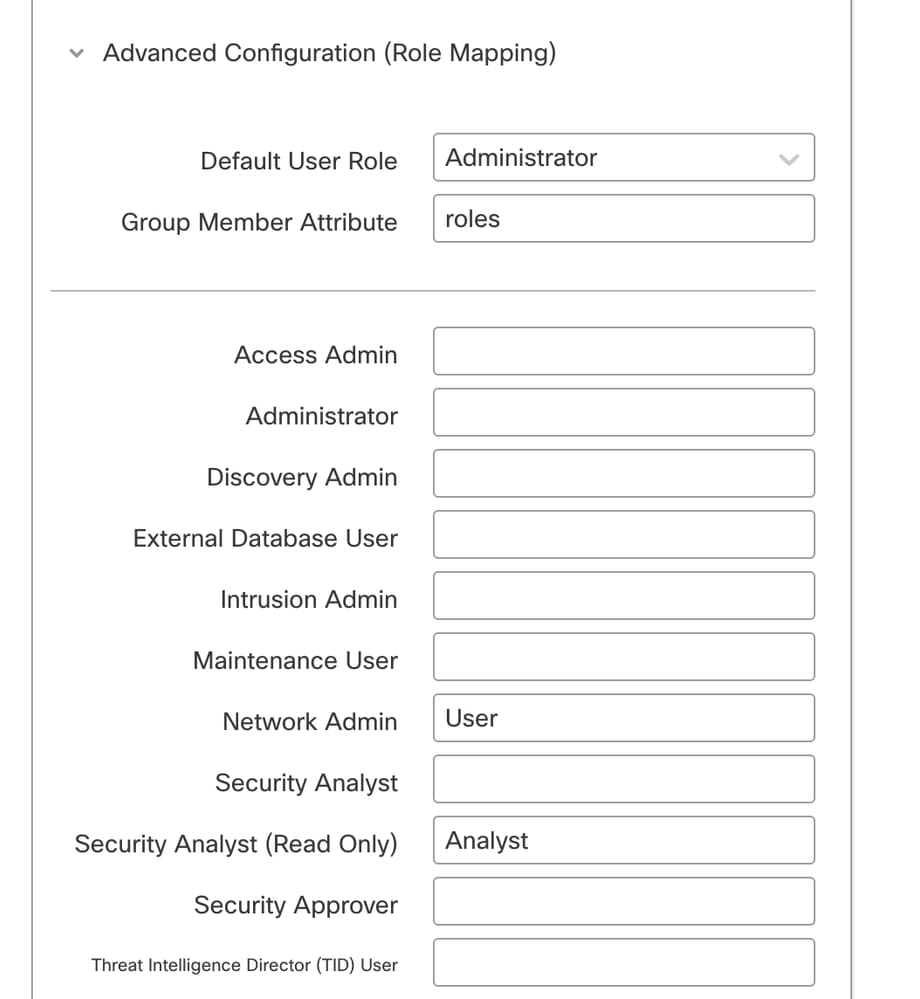

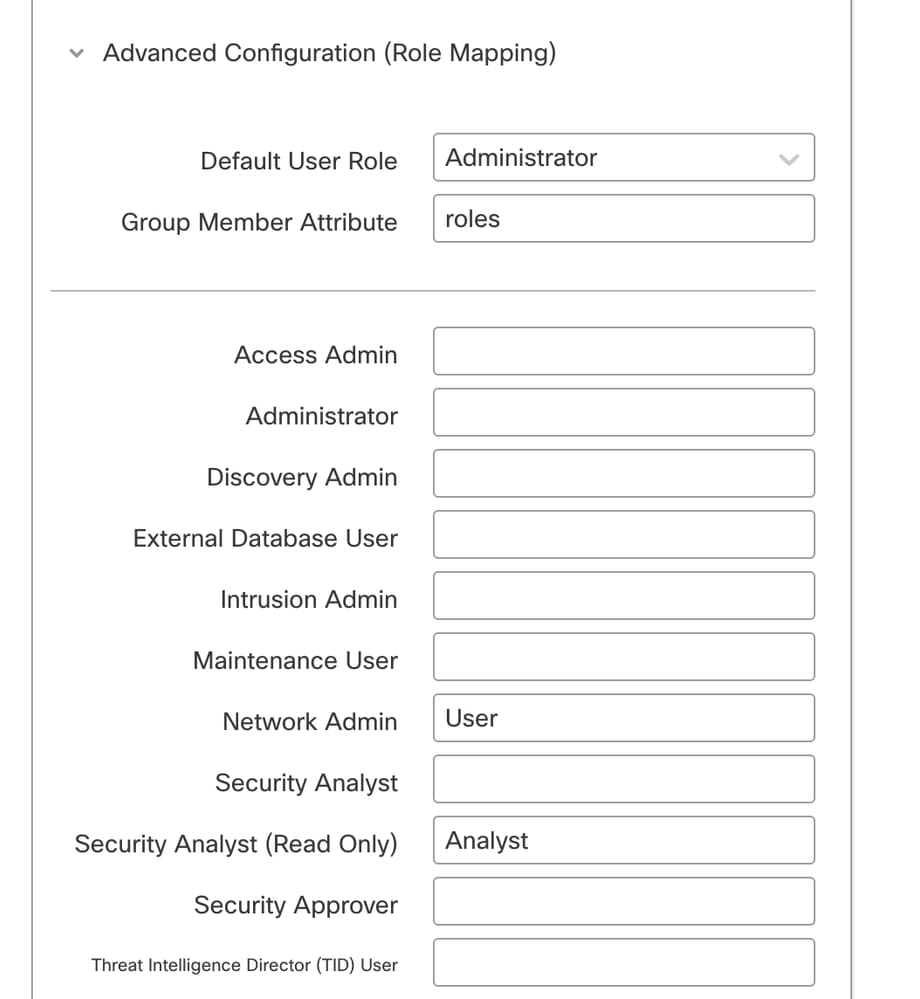

步驟 4.登入FMC並在SSO中編輯高級配置。對於,Group Member Attribute:將您在Application Manifest中提供的Display name分配給角色。

完成此操作後,您可以登入到他們的指定角色。

驗證

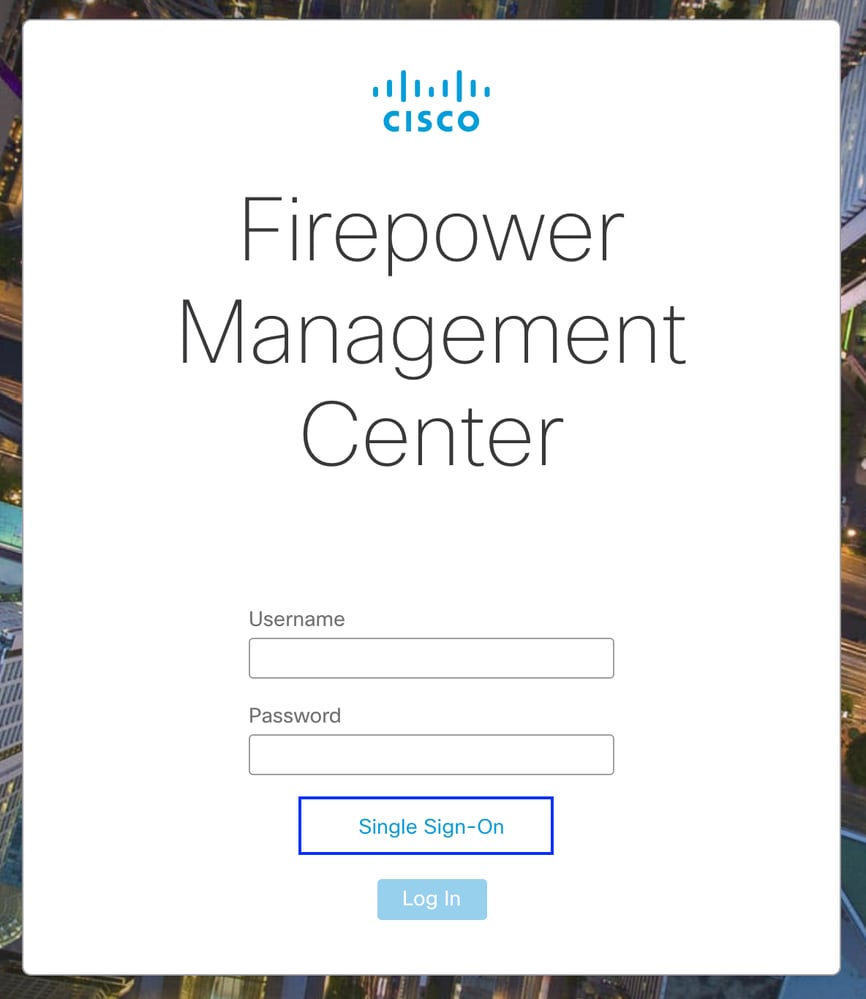

步驟 1.從瀏覽器導航至FMC URL:https://<FMC URL>。按一下Single Sign-On,如下圖所示。

接著您會被重新導向至Microsoft登入頁面,如果成功登入,將會傳回FMC預設頁面。

步驟 2.在FMC上,導航到System > Users,檢視增加到資料庫的SSO使用者。

疑難排解

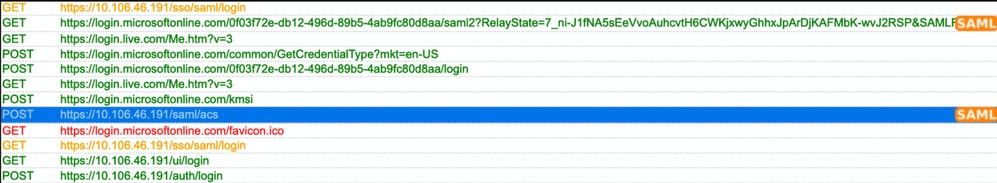

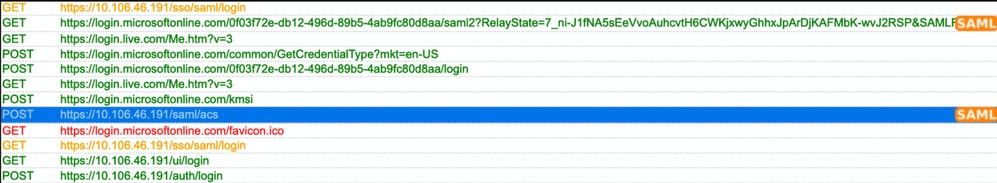

驗證SAML身份驗證,這是您成功授權的工作流程(此映像為實驗室環境):

瀏覽器SAML日誌

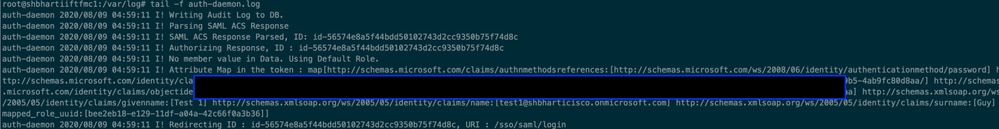

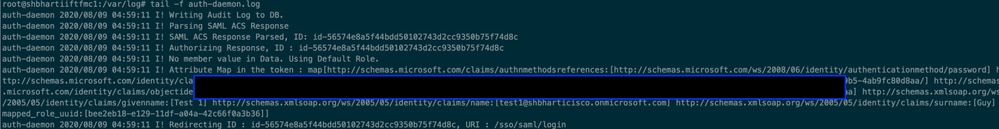

FMC SAML日誌

驗證FMC上的SAML日誌,網址為/var/log/auth-daemon.log

意見

意見