簡介

本文檔介紹Firepower系統觸發運行狀況警報的常見情況:威脅資料更新-思科雲配置-故障。

必要條件

需求

思科建議您瞭解以下主題:

- Firepower管理中心

- Firepower威脅防禦

- Firepower感測器模組

- 雲端整合

- DNS解析和代理連線

- 思科威脅回應(CTR)整合

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Firepower管理中心(FMC) 6.4.0版或更高版本

- Firepower威脅防禦(FTD)或Firepower感測器模組(SFR) 6.4.0版或更高版本

- 思科安全服務交換(SSE)

- 思科智慧帳戶入口網站

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

由於FTD無法與api-sse.cisco.com通訊,因此觀察到Cloud Configuration錯誤。

這是Firepower裝置需要訪問的站點,以便與SecureX和雲服務整合。

此警報是快速威脅遏制(RTC)功能的一部分。在新的Firepower版本上,此功能預設為啟用,其中FTD需要能夠在Internet上與api-sse.cisco.com通訊。

如果此通訊不可用,FTD健康監控模組會顯示以下錯誤消息:Threat Data Updates - Cisco Cloud Configuration - Failure

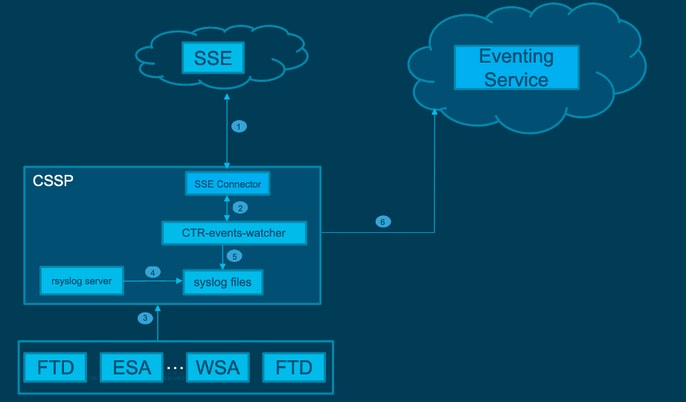

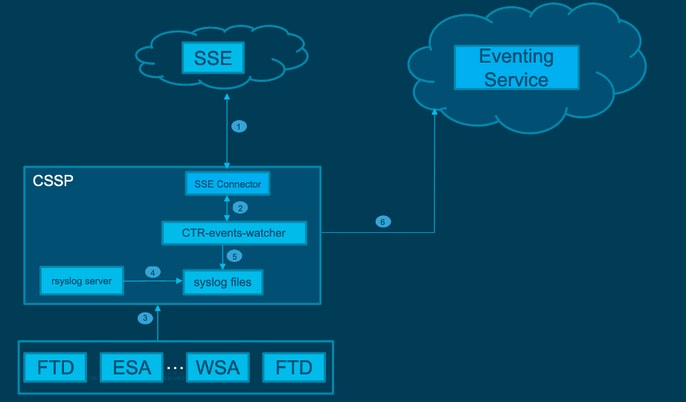

網路圖表

問題

思科漏洞ID CSCvr46845說明當Firepower系統觸發運行狀況警報Cisco Cloud Configuration - Failure時,此問題通常與FTD和api-sse.cisco.com之間的連線有關。

但是,此警報非常籠統,它可指向各種問題,即使仍有關聯性,但環境不同。

有兩種主要的可能情況:

案例 1.如果未啟用雲整合,則會出現此警報,因為不允許連線到雲門戶。

案例 2.如果啟用了雲整合,則必須執行更詳細的分析以排除涉及連線故障的情況。

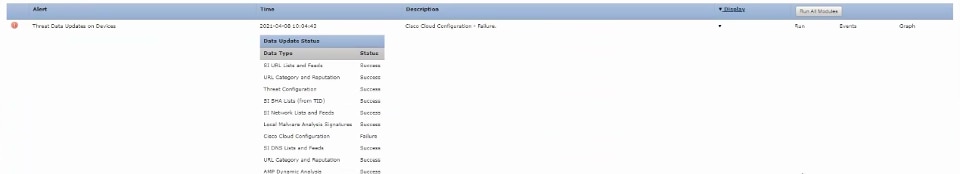

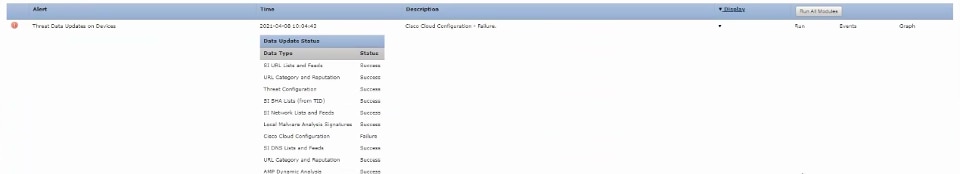

健康情況失敗警示範例如下圖所示:

運行狀況故障警報示例

運行狀況故障警報示例

疑難排解

方案1的解決方案。由於FTD無法與https://api-sse.cisco.com/通訊,因此出現雲端組態錯誤

要停用Cisco Cloud Configuration-Failure 警報,請導航到系統>運行狀況>策略>編輯策略>裝置上的威脅資料更新。選擇Enabled (Off)、Save Policy和Exit。

以下是內聯配置的參考指南。

案例2的解決方案。當必須啟用雲整合時。

有用的疑難排解指令:

curl -v -k https://api-sse.cisco.com <-- To verify connection with the external site

nslookup api-sse.cisco.com <-- To dicard any DNS error

/ngfw/etc/sf/connector.properties <-- To verify is configure properly the FQDN settings

lsof -i | grep conn <-- To verify the outbound connection to the cloud on port 8989/tcp is ESTABLISHED

選項 1.缺少DNS配置

步驟 1.確認FTD上已設定DNS。如果沒有DNS配置,請按照以下步驟繼續:

> show network

步驟 2.使用命令增加DNS:

> configure network dns servers dns_ip_addresses

配置DNS後,運行狀況警報會得到修復,裝置將顯示為運行正常。在正確配置了DNS伺服器後,更改才會反映出來。

使用curl 命令進行測試。如果裝置無法到達雲站點,則有與本示例類似的輸出。

FTD01:/home/ldap/abbac# curl -v -k https://api-sse.cisco.com

* Rebuilt URL to: https://api-sse.cisco.com/

* getaddrinfo(3) failed for api-sse.cisco.com:443

* Couldn't resolve host 'api-sse.cisco.com'

* Closing connection 0

curl: (6) Couldn't resolve host 'api-sse.cisco.com'

提示:從選項1中介紹的相同故障排除方法開始。首先驗證是否已正確設定DNS配置。運行curl命令後,您會發現DNS問題。

正確的curl輸出必須如下所示:

root@fp:/home/admin# curl -v -k https://api-sse.cisco.com

* Rebuilt URL to: https://api-sse.cisco.com/

* Trying 10.6.187.110...

* Connected to api-sse.cisco.com (10.6.187.110) port 443 (#0)

* ALPN, offering http/1.1

* Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH

* successfully set certificate verify locations:

* CAfile: none

CApath: /etc/ssl/certs

* TLSv1.2 (OUT), TLS header, Certificate Status (22):

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Server hello (2):

* TLSv1.2 (IN), TLS handshake, Certificate (11):

* TLSv1.2 (IN), TLS handshake, Server key exchange (12):

* TLSv1.2 (IN), TLS handshake, Server finished (14):

* TLSv1.2 (OUT), TLS handshake, Client key exchange (16):

* TLSv1.2 (OUT), TLS change cipher, Client hello (1):

* TLSv1.2 (OUT), TLS handshake, Finished (20):

* TLSv1.2 (IN), TLS change cipher, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Finished (20):

* SSL connection using TLSv1.2 / ECDHE-RSA-AES128-GCM-SHA256

* ALPN, server accepted to use http/1.1

* Server certificate:

* subject: C=US; ST=California; L=San Jose; O=Cisco Systems, Inc.; CN=api-sse.cisco.com

* start date: 2019-12-03 20:57:56 GMT

* expire date: 2021-12-03 21:07:00 GMT

* issuer: C=US; O=HydrantID (Avalanche Cloud Corporation); CN=HydrantID SSL ICA G2

* SSL certificate verify result: self signed certificate in certificate chain (19), continuing anyway.

> GET / HTTP/1.1

> Host: api-sse.cisco.com

> User-Agent: curl/7.44.0

> Accept: */*

>

< HTTP/1.1 403 Forbidden

< Date: Wed, 30 Dec 2020 21:41:15 GMT

< Content-Type: text/plain; charset=utf-8

< Content-Length: 9

< Connection: keep-alive

< Keep-Alive: timeout=5

< ETag: "5fb40950-9"

< Cache-Control: no-store

< Pragma: no-cache

< Content-Security-Policy: default-src https: ;

< X-Content-Type-Options: nosniff

< X-XSS-Protection: 1; mode=block

< X-Frame-Options: SAMEORIGIN

< Strict-Transport-Security: max-age=31536000; includeSubDomains

<

* Connection #0 to host api-sse.cisco.com left intact

Forbidden

捲曲到伺服器主機名。

# curl -v -k https://cloud-sa.amp.cisco.com

* Trying 10.21.117.50...

* TCP_NODELAY set

* Connected to cloud-sa.amp.cisco.com (10.21.117.50) port 443 (#0)

* ALPN, offering http/1.1

* Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH

* successfully set certificate verify locations:

* CAfile: /etc/ssl/certs/ca-certificates.crt

CApath: none

* TLSv1.2 (OUT), TLS header, Certificate Status (22):

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

使用基本連線工具(如nslookup、telnet和ping命令)驗證Cisco雲站點的連通性以及正確的DNS解析。

注意:Firepower雲服務必須具有與埠8989/tcp上的雲的出站連線。

將nslookup 應用於伺服器主機名。

# nslookup cloud-sa.amp.sourcefire.com

# nslookup cloud-sa.amp.cisco.com

# nslookup api.amp.sourcefire.com

# nslookup panacea.threatgrid.com

root@fp:/home/admin# nslookup api-sse.cisco.com

Server: 10.25.0.1

Address: 10.25.0.1#53

Non-authoritative answer:

api-sse.cisco.com canonical name = api-sse.cisco.com.akadns.net.

Name: api-sse.cisco.com.akadns.net

Address: 10.6.187.110

Name: api-sse.cisco.com.akadns.net

Address: 10.234.20.16

與AMP雲的連線問題可能是由於DNS解析。驗證DNS設定或從FMC執行nslookup。

nslookup api.amp.sourcefire.com

Telnet

root@fp:/home/admin# telnet api-sse.cisco.com 8989

root@fp:/home/admin# telnet api-sse.cisco.com 443

root@fp:/home/admin# telnet cloud-sa.amp.cisco.com 443

Ping

root@fp:/home/admin# ping api-sse.cisco.com

更多疑難排解選項

驗證/ngfw/etc/sf/connector.properties下的聯結器屬性。您必須使用正確的聯結器埠(8989)和connector_fqdn以及正確的URL檢視此輸出。

root@Firepower-module1:sf# cat /ngfw/etc/sf/connector.properties

registration_interval=180

connector_port=8989

region_discovery_endpoint=https://api-sse.cisco.com/providers/sse/api/v1/regions

connector_fqdn=api-sse.cisco.com

有關詳細資訊,請參閱Firepower配置指南。

已知的問題

思科漏洞ID CSCvs05084 FTD思科雲配置因代理而失敗

思科漏洞ID CSCvp56922使用update-context sse-connector API更新裝置主機名和版本

思科漏洞ID CSCvu02123 DOC漏洞:在CTR配置指南中將Firepower裝置可訪問的URL更新為SSE

思科漏洞ID CSCvr46845 ENH:運行狀況消息Cisco Cloud Configuration - Failure needs improvement

[影片] Firepower -將FMC註冊到SSE

意見

意見