簡介

本文檔介紹如何在帶有身份服務引擎的Catalyst交換機和無線LAN控制器上配置和驗證TrustSec。

必要條件

思科建議您瞭解以下主題:

- Cisco TrustSec (CTS)元件的基礎知識

- Catalyst交換機的CLI配置基礎知識

- 思科無線LAN控制器(WLC)的GUI組態基本知識

- 體驗身份服務引擎(ISE)配置

需求

您必須在網路中部署思科ISE,終端使用者在連線到無線或有線網路時必須使用802.1x(或其他方法)向思科ISE進行身份驗證。Cisco ISE在他們的流量認證到您的無線網路後,為其分配一個安全組標籤(SGT)。

在我們的示例中,終端使用者被重定向到Cisco ISE自帶裝置(BYOD)門戶,並調配了證書,以便他們在完成BYOD門戶步驟後,可以使用可擴展身份驗證協定-傳輸層安全(EAP-TLS)安全地訪問無線網路。

採用元件

本文件中的資訊是以下列硬體與軟體版本為依據:

- 思科身分辨識服務引擎,版本2.4

- Cisco Catalyst 3850交換器3.7.5E版

- Cisco WLC 8.5.120.0版

- 本地模式下的Cisco Aironet無線存取點

在部署Cisco TrustSec之前,驗證您的Cisco Catalyst交換機和/或Cisco WLC+AP型號+軟體版本支援:

- TrustSec/安全組標籤

- 內嵌標籤(如果沒有,您可以使用SXP而非內嵌標籤)

- 靜態IP到SGT對映(如果需要)

- 靜態子網到SGT的對映(如果需要)

- 靜態VLAN到SGT對映(如果需要)

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

網路圖表

在本示例中,如果資料包來自顧問,則WLC將其標籤為SGT 15;如果資料包來自員工,則標籤為+ SGT 7。

如果資料包是從SGT 15到SGT 8(顧問無法訪問標籤為SGT 8的伺服器),交換機將拒絕這些資料包。

如果資料包是從SGT 7到SGT 8,交換機允許這些資料包(員工可以訪問標籤為SGT 8的伺服器)。

目標

允許任何人訪問GuestSSID。

允許顧問訪問EmployeeSSID,但訪問受限。

允許員工以完全訪問許可權訪問EmployeeSSID。

| 裝置 |

IP 位址 |

VLAN |

| ISE |

10.201.214.230 |

463 |

| Catalyst交換器 |

10.201.235.102 |

1115 |

| WLC |

10.201.214.229 |

463 |

| 存取點 |

10.201.214.138 |

455 |

| 名稱 |

使用者名稱 |

AD組 |

SG |

SGT |

| 傑森·史密夫 |

jsmith |

顧問 |

BYOD顧問 |

15 |

| 莎莉·史密夫 |

ssmith |

員工 |

自帶裝置員工 |

7 |

| 不適用 |

不適用 |

不適用 |

TrustSec裝置 |

2 |

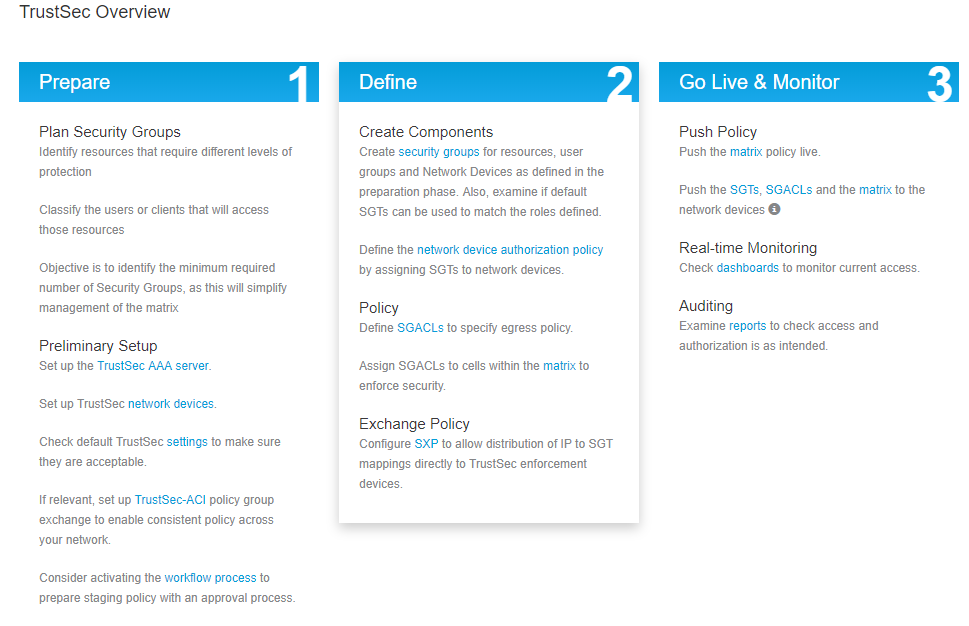

組態

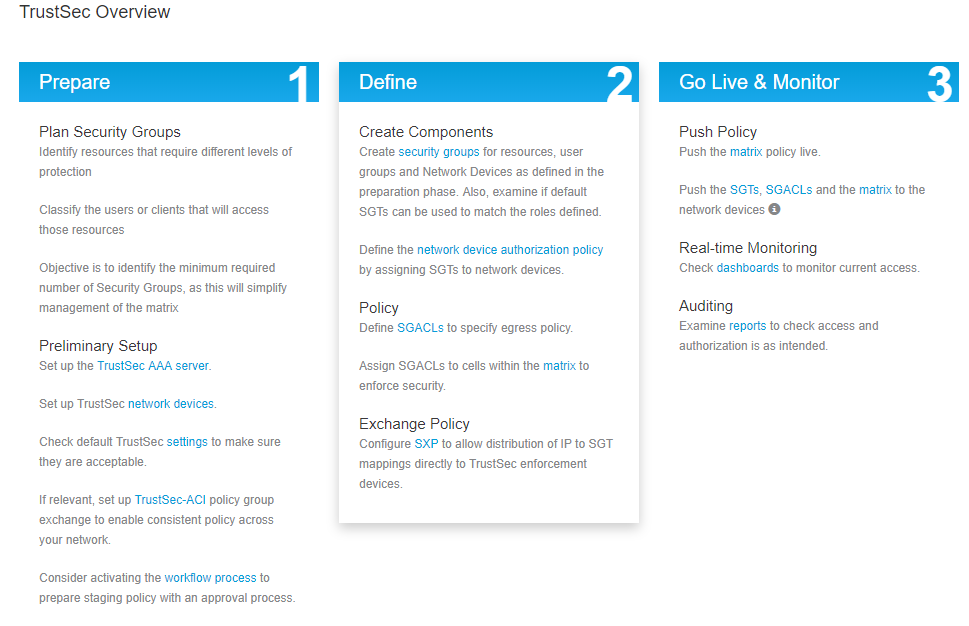

在ISE上配置TrustSec

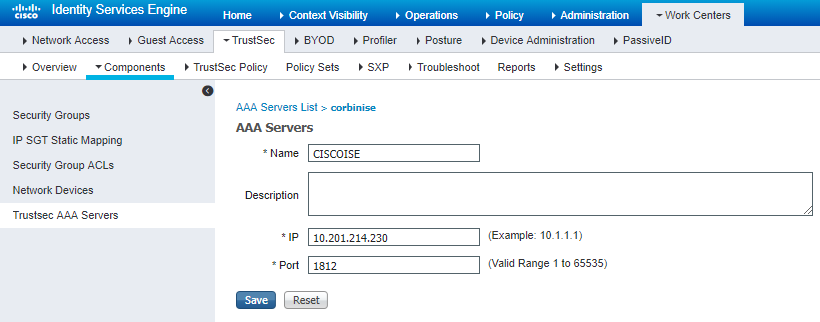

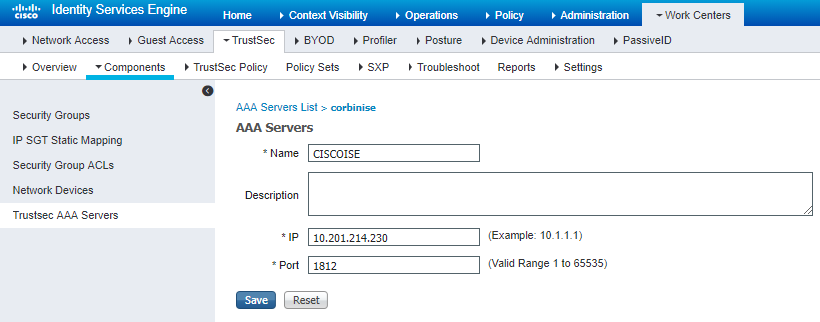

將Cisco ISE配置為TrustSec AAA伺服器

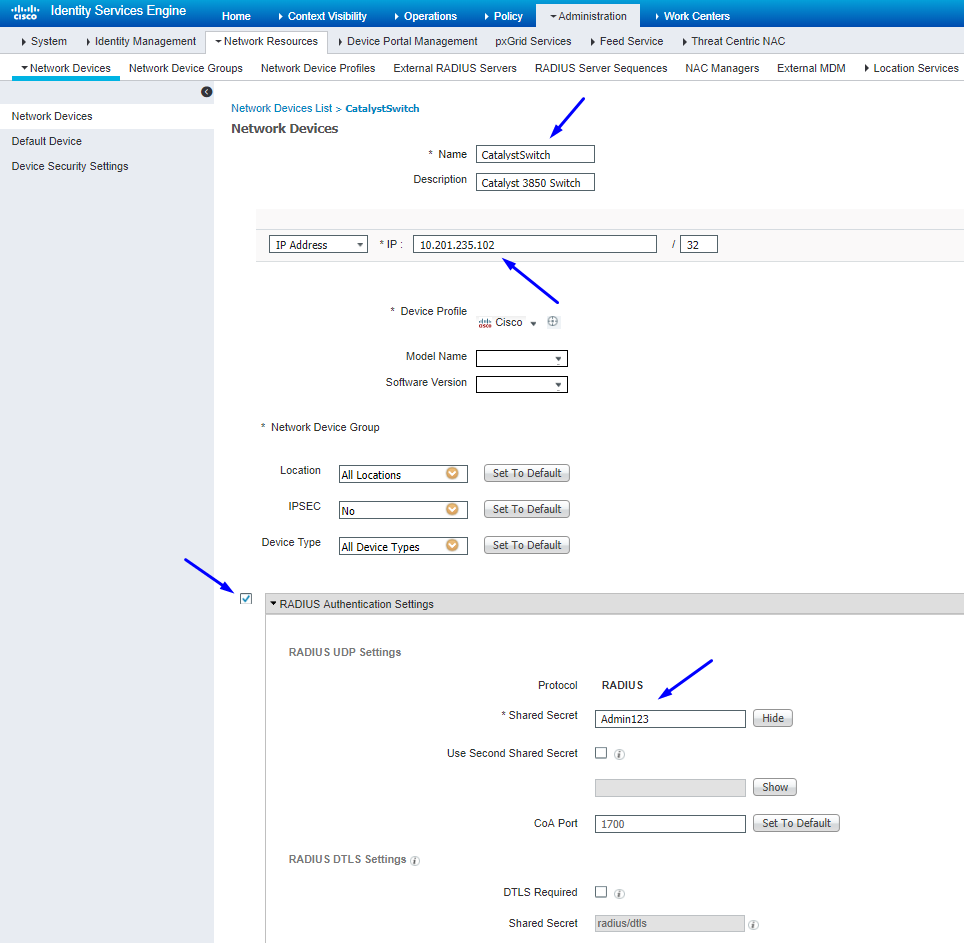

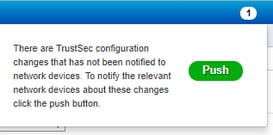

配置並驗證交換機是否增加為Cisco ISE中的RADIUS裝置

配置並驗證WLC在思科ISE中增加為TrustSec裝置

輸入您的SSH登入憑證。這使思科ISE能夠將靜態IP到SGT對映部署到交換機。

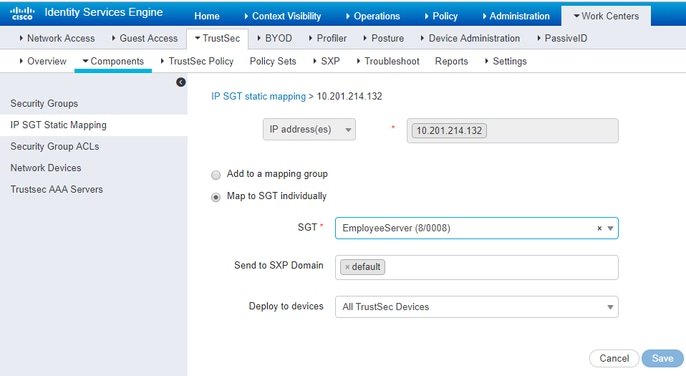

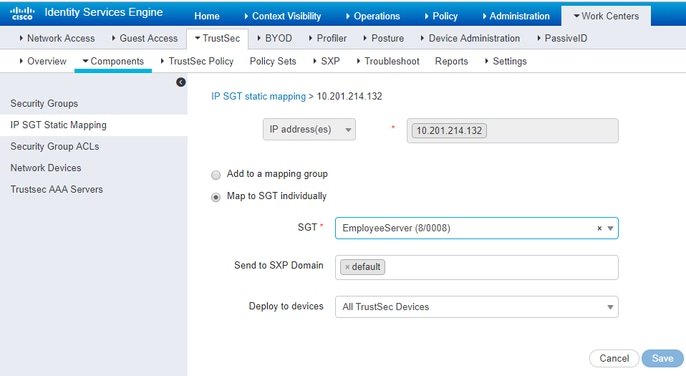

您將在Work Centers > TrustSec > Components > IP SGT Static Mappings下的思科ISE Web GUI中建立如下:

提示:如果您不想啟用思科ISE透過SSH訪問Catalyst交換機,則可以用CLI在Catalyst交換機上建立靜態IP到SGT對映(在此步驟中顯示)。

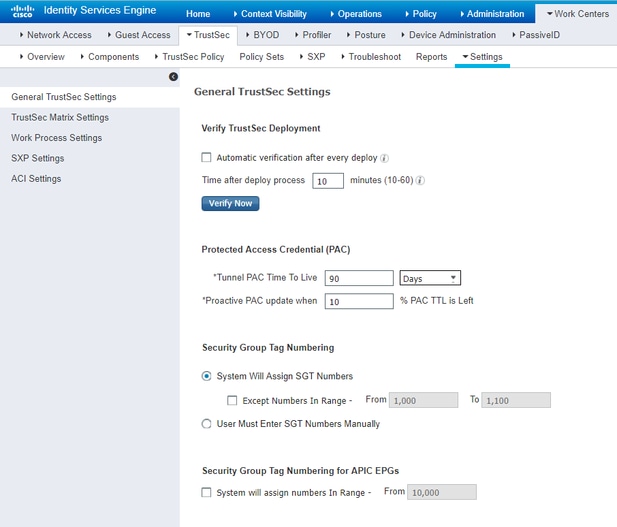

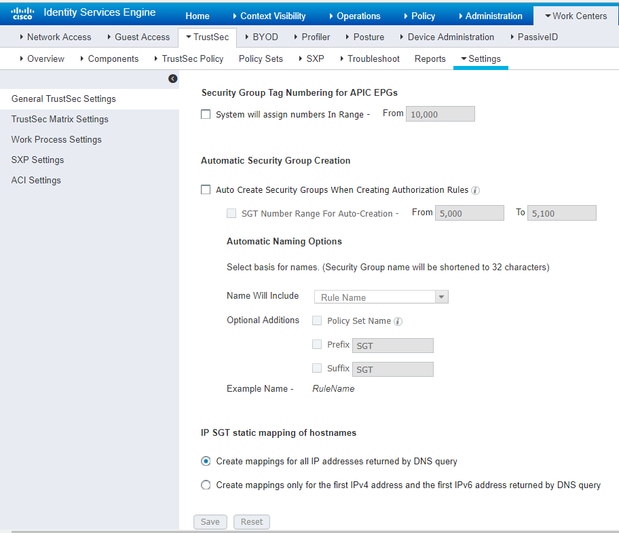

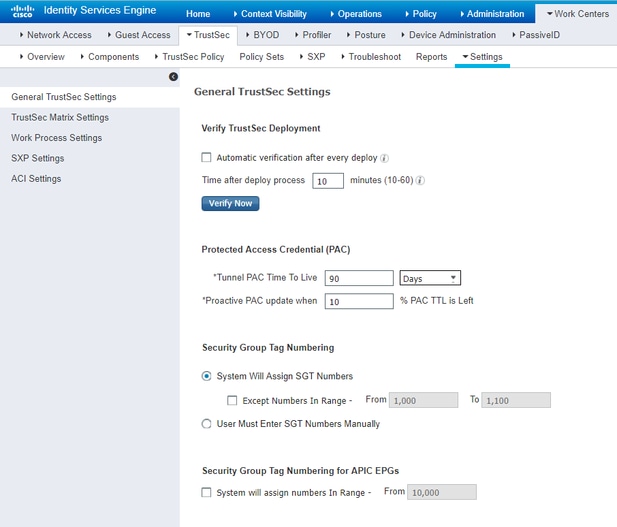

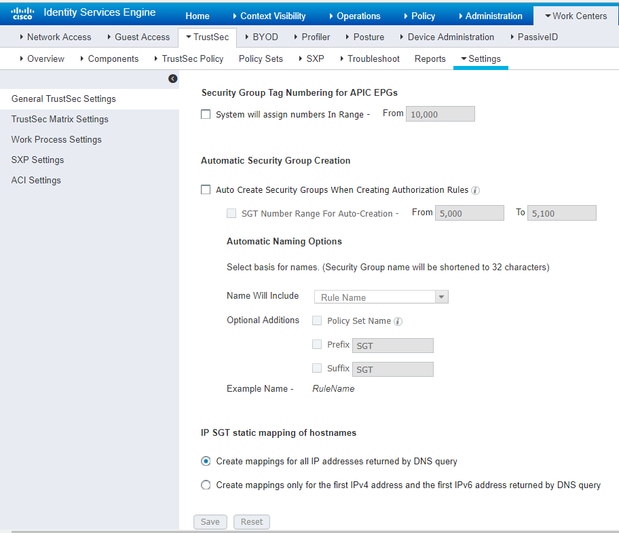

驗證預設TrustSec設定以確保這些設定可接受(可選)

為無線使用者建立安全組標籤

為BYODconsultants建立安全組- SGT 15

為BYOD員工建立安全組- SGT 7

為受限制的Web伺服器建立靜態IP到SGT對映

對網路中未使用MAC身份驗證繞行(MAB)、802.1x、配置檔案等向Cisco ISE進行身份驗證的任何其他IP地址或子網執行此操作。

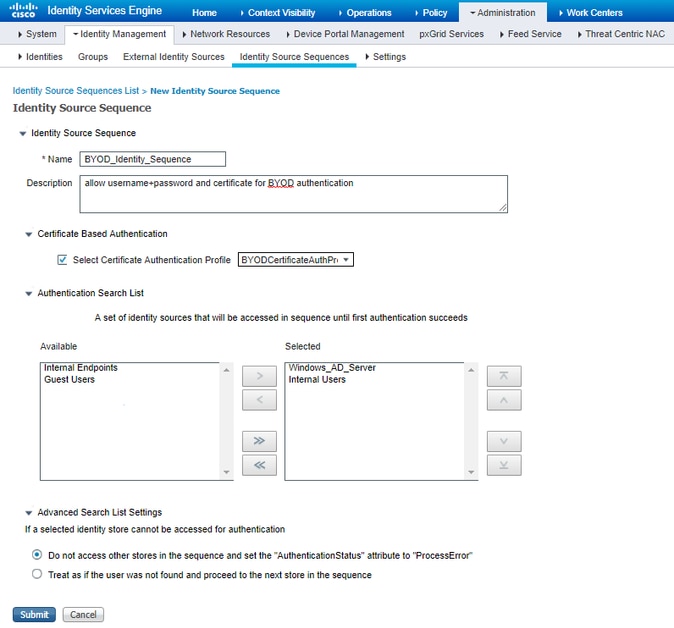

建立憑證驗證設定檔

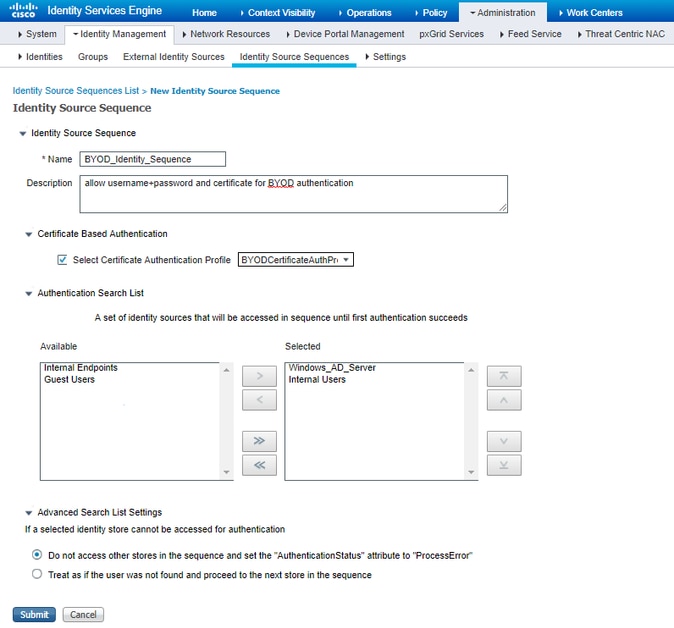

從之前使用證書身份驗證配置檔案建立身份源序列

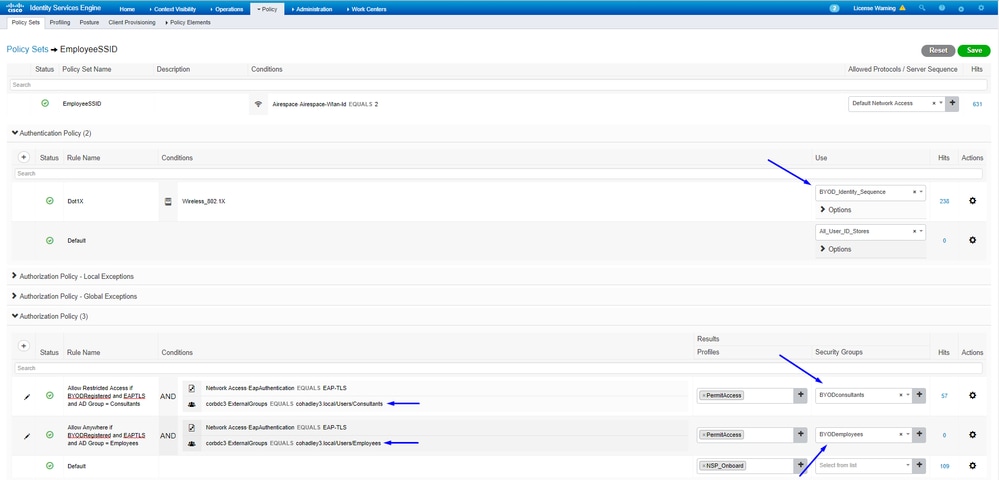

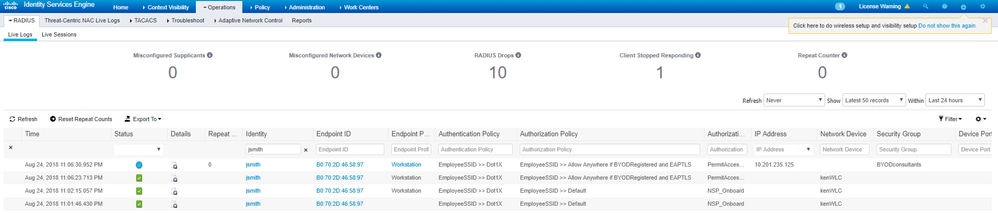

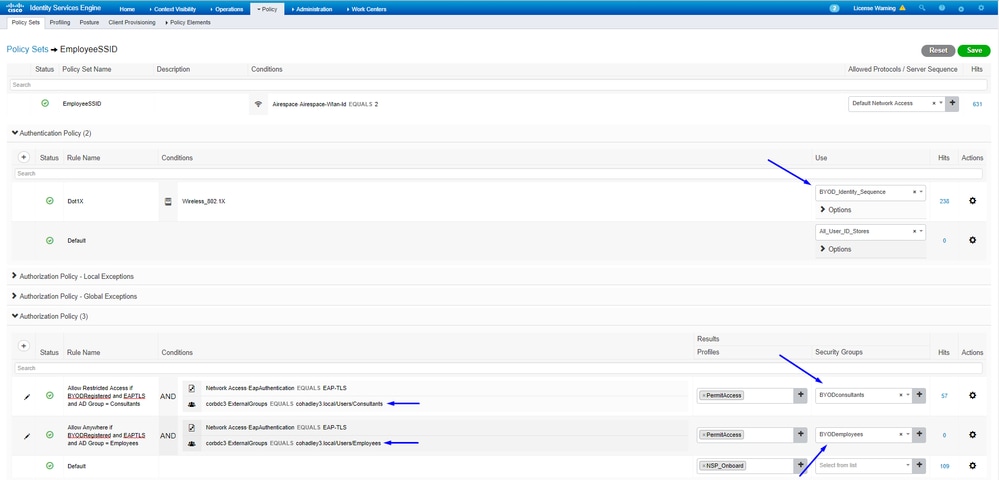

為無線使用者(員工和顧問)分配適當的SGT

| 名稱 |

使用者名稱 |

AD組 |

SG |

SGT |

| 傑森·史密夫 |

jsmith |

顧問 |

BYOD顧問 |

15 |

| 莎莉·史密夫 |

ssmith |

員工 |

自帶裝置員工 |

7 |

| 不適用 |

不適用 |

不適用 |

TrustSec裝置 |

2 |

將SGT分配給實際裝置(交換機和WLC)

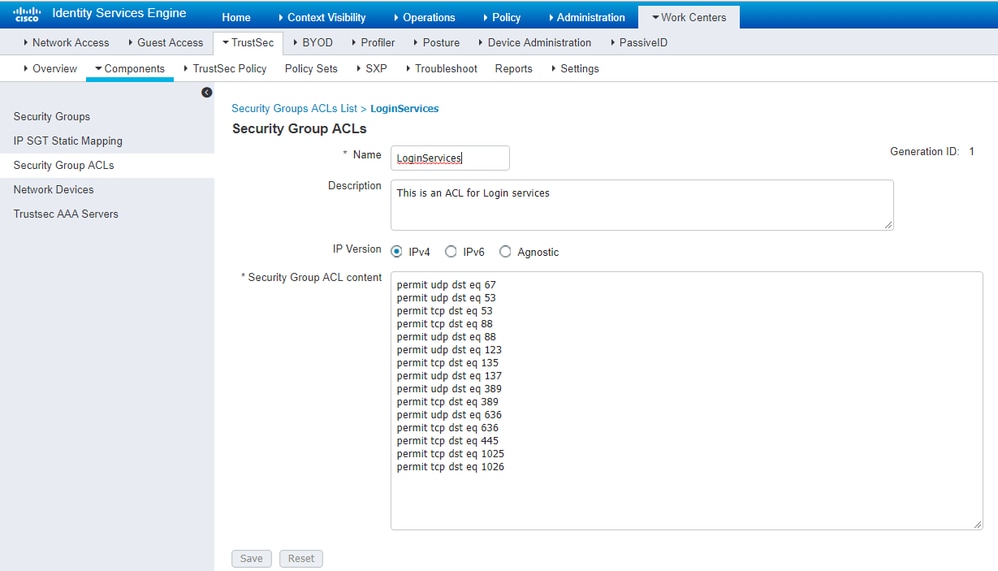

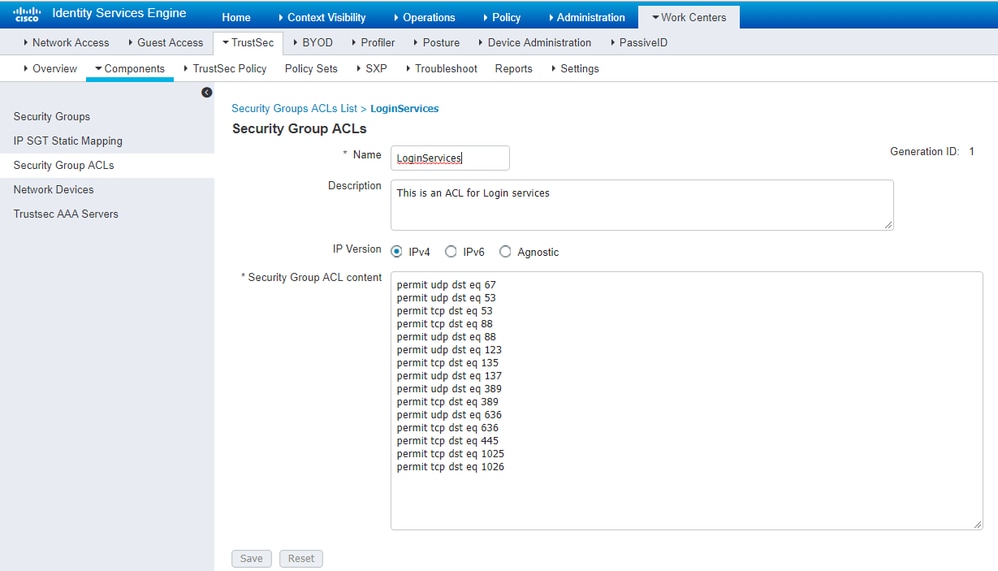

定義SGACL以指定出口策略

允許顧問訪問任何外部位置,但限制內部:

允許員工在外部和內部的任何位置訪問:

允許其他裝置訪問基本服務(可選):

將所有終端使用者重定向至Cisco ISE(用於BYOD門戶重定向)。請勿包含DNS、DHCP、ping或WebAuth流量,因為這些流量無法進入思科ISE:

在思科ISE的TrustSec策略矩陣上實施您的ACL

允許顧問在任意位置訪問外部,但限制內部Web伺服器,例如https://10.201.214.132

允許員工在任何地方訪問外部,並允許內部Web伺服器:

允許管理流量(SSH、HTTPS和CAPWAP)進出網路上的裝置(交換機和WLC),這樣,在部署Cisco TrustSec後,您不會丟失SSH或HTTPS訪問:

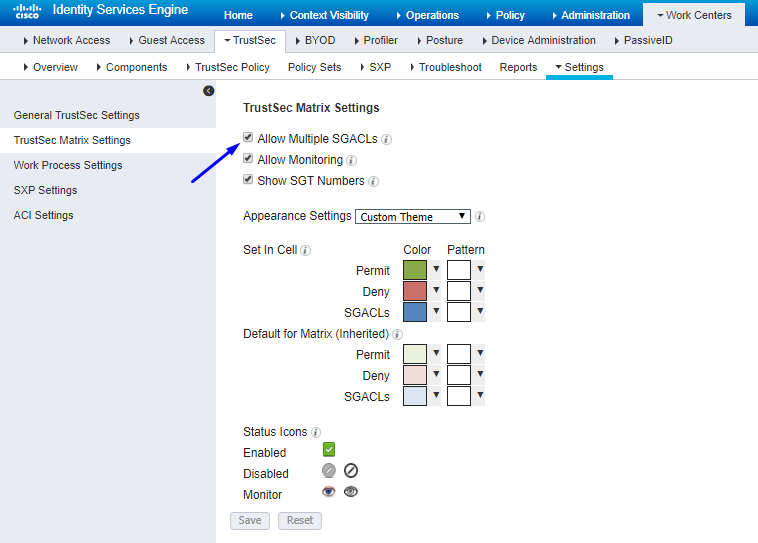

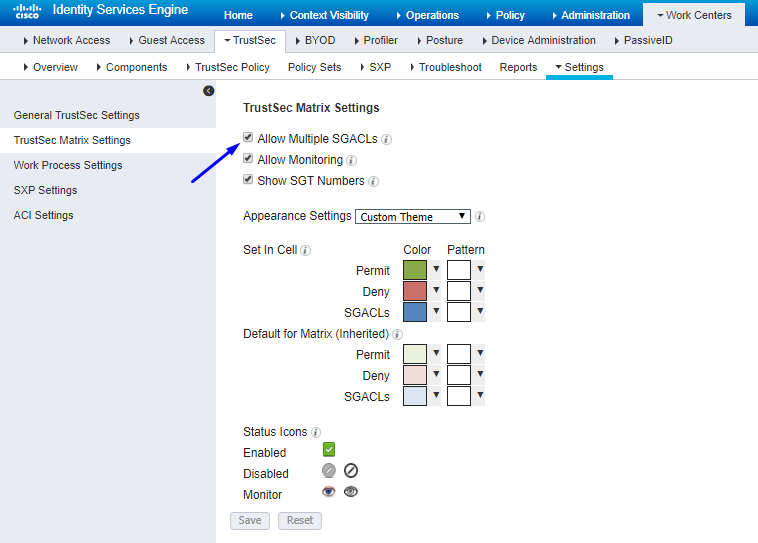

啟用思科ISE以 Allow Multiple SGACLs:

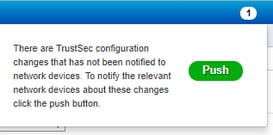

點選Cisco ISE右上角的Push,將您的配置下推到您的裝置。您稍後也需要再次執行此動作:

在Catalyst交換機上配置TrustSec

將交換機配置為在Catalyst交換機上使用Cisco TrustSec for AAA

提示:本文檔假定在配置此處所示之前,您的無線使用者已透過Cisco ISE成功完成自帶裝置(BYOD)。

在此之前,已經配置了以粗體顯示的命令(以便自帶裝置無線與ISE配合使用)。

CatalystSwitch(config)#aaa new-model

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#ip device tracking

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config)#aaa group server radius AAASERVER

CatalystSwitch(config-sg-radius)#server name CISCOISE

CatalystSwitch(config)#aaa authentication dot1x default group radius

CatalystSwitch(config)#cts authorization list SGLIST

CatalystSwitch(config)#aaa authorization network SGLIST group radius

CatalystSwitch(config)#aaa authorization network default group AAASERVER

CatalystSwitch(config)#aaa authorization auth-proxy default group AAASERVER

CatalystSwitch(config)#aaa accounting dot1x default start-stop group AAASERVER

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#aaa server radius dynamic-author

CatalystSwitch(config-locsvr-da-radius)#client 10.201.214.230 server-key Admin123

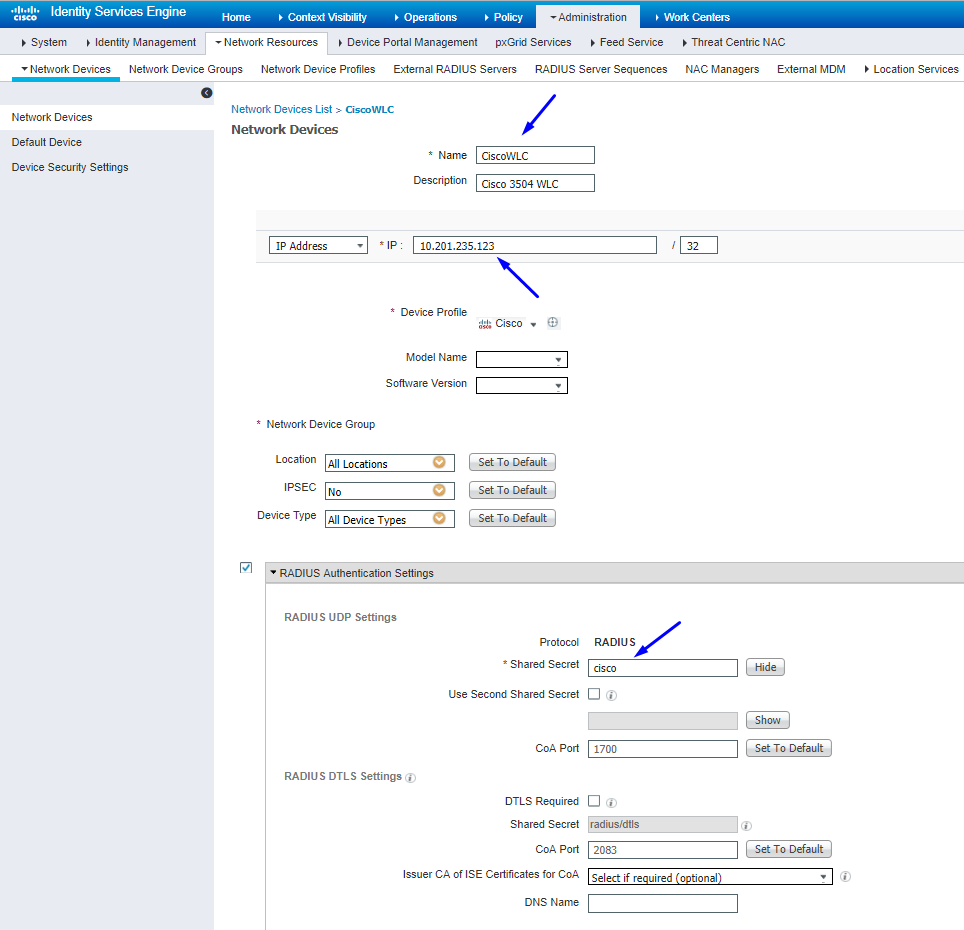

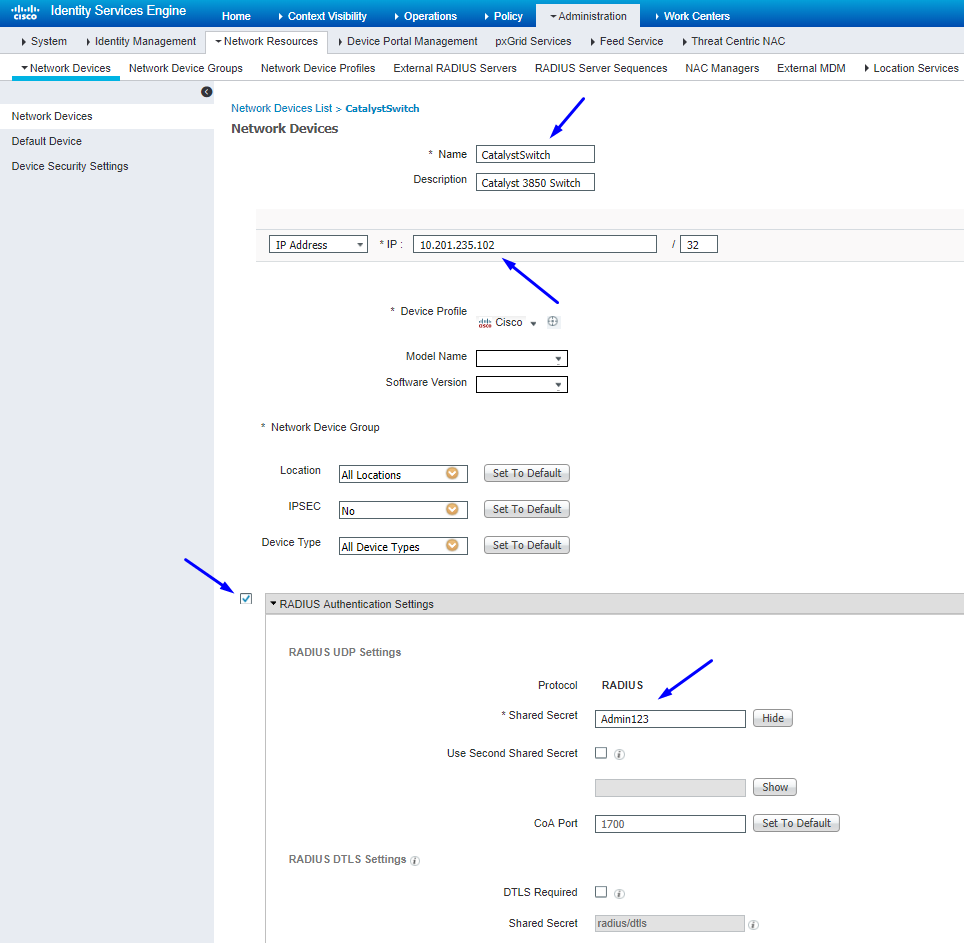

注意:PAC金鑰必須與您在 Administration > Network Devices > Add Device > RADIUS Authentication Settings 部分中指定的RADIUS共用金鑰相同。

CatalystSwitch(config)#radius-server attribute 6 on-for-login-auth

CatalystSwitch(config)#radius-server attribute 6 support-multiple

CatalystSwitch(config)#radius-server attribute 8 include-in-access-req

CatalystSwitch(config)#radius-server attribute 25 access-request include

CatalystSwitch(config)#radius-server vsa send authentication

CatalystSwitch(config)#radius-server vsa send accounting

CatalystSwitch(config)#dot1x system-auth-control

在RADIUS伺服器下配置PAC金鑰以向思科ISE驗證交換機

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config-radius-server)#pac key Admin123

注意:PAC金鑰必須與您在Cisco ISE的 Administration > Network Devices > Add Device > RADIUS Authentication Settings 部分下指定的RADIUS共用金鑰相同(如螢幕截圖所示)。

配置CTS憑證以向思科ISE驗證交換機

CatalystSwitch#cts credentials id CatalystSwitch password Admin123

注意:CTS憑證必須與您在CTS憑證中指定的裝置ID +密碼相同,必須與您在思科ISE的Administration > Network Devices > Add Device > Advanced TrustSec Settings部分(在螢幕截圖中顯示的)中指定的裝置ID +密碼相同。

然後,重新整理您的PAC,使其再次連線思科ISE:

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#exit

Request successfully sent to PAC Provisioning driver.

在Catalyst交換機上全局啟用CTS

CatalystSwitch(config)#cts role-based enforcement

CatalystSwitch(config)#cts role-based enforcement vlan-list 1115 (choose the vlan that your end user devices are on only)

為受限制的Web伺服器進行靜態IP到SGT對映(可選)

該受限制的Web伺服器從未通過ISE進行身份驗證,因此您必須使用交換機CLI或ISE Web GUI對其進行手動標籤,這只是Cisco中眾多Web伺服器之一。

CatalystSwitch(config)#cts role-based sgt-map 10.201.214.132 sgt 8

驗證Catalyst交換機上的TrustSec

CatalystSwitch#show cts pac

AID: EF2E1222E67EB4630A8B22D1FF0216C1

PAC-Info:

PAC-type = Cisco Trustsec

AID: EF2E1222E67EB4630A8B22D1FF0216C1

I-ID: CatalystSwitch

A-ID-Info: Identity Services Engine

Credential Lifetime: 23:43:14 UTC Nov 24 2018

PAC-Opaque: 000200B80003000100040010EF2E1222E67EB4630A8B22D1FF0216C10006009C0003010025D40D409A0DDAF352A3F1A9884AC3F6000000135B7B521C00093A801FDEE189F60E30C0A161D16267E8C01B7EBE13EAEAFE31D6CF105961F877CD87DFB13D8ED5EBFFB5234FD78E01ECF034431C1AA4B25F3629E7037F386106110A1C450A57FFF49E3BB8973164B2710FB514697AD916BBF7052983B2DCA1951B936243E7D2A2D873C9D263F34C9F5F9E7E38249FD749125B5DD02962C2

Refresh timer is set for 12w5d

CatalystSwitch#cts refresh environment-data

Environment data download in progress

CatalystSwitch#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 2-02:TrustSec_Devices

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.201.214.230, port 1812, A-ID EF2E1222E67EB4630A8B22D1FF0216C1

Status = ALIVE flag(0x11)

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0001-31 :

0-00:Unknown

2-00:TrustSec_Devices

3-00:Network_Services

4-00:Employees

5-00:Contractors

6-00:Guests

7-00:BYODemployees

8-00:EmployeeServer

15-00:BYODconsultants

255-00:Quarantined_Systems

Transport type = CTS_TRANSPORT_IP_UDP

Environment Data Lifetime = 86400 secs

Last update time = 16:04:29 UTC Sat Aug 25 2018

Env-data expires in 0:23:57:01 (dd:hr:mm:sec)

Env-data refreshes in 0:23:57:01 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is running

CatalystSwitch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.201.214.132 8 CLI

10.201.235.102 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of CLI bindings = 1

Total number of INTERNAL bindings = 1

Total number of active bindings = 2

在WLC上配置TrustSec

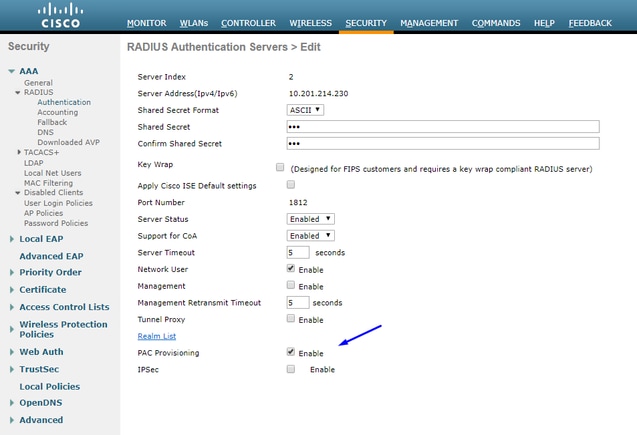

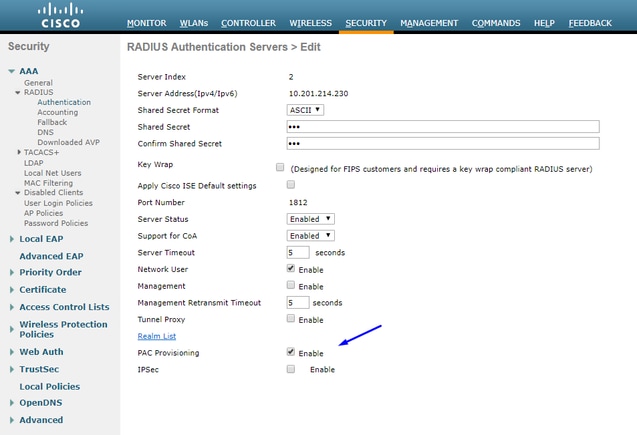

配置和驗證WLC在思科ISE中增加為RADIUS裝置

配置並驗證WLC在思科ISE中增加為TrustSec裝置

此步驟使思科ISE能夠部署到WLC的靜態IP到SGT對映。您在上一步的工作中心> TrustSec >元件> IP SGT靜態對映的Cisco ISE Web GUI中建立這些對映。

注意:我們會使用此 Device ld 命令,然後 Password 在後面的步驟(在WLC Web UI中的Security > TrustSec > General)中使用此命令。

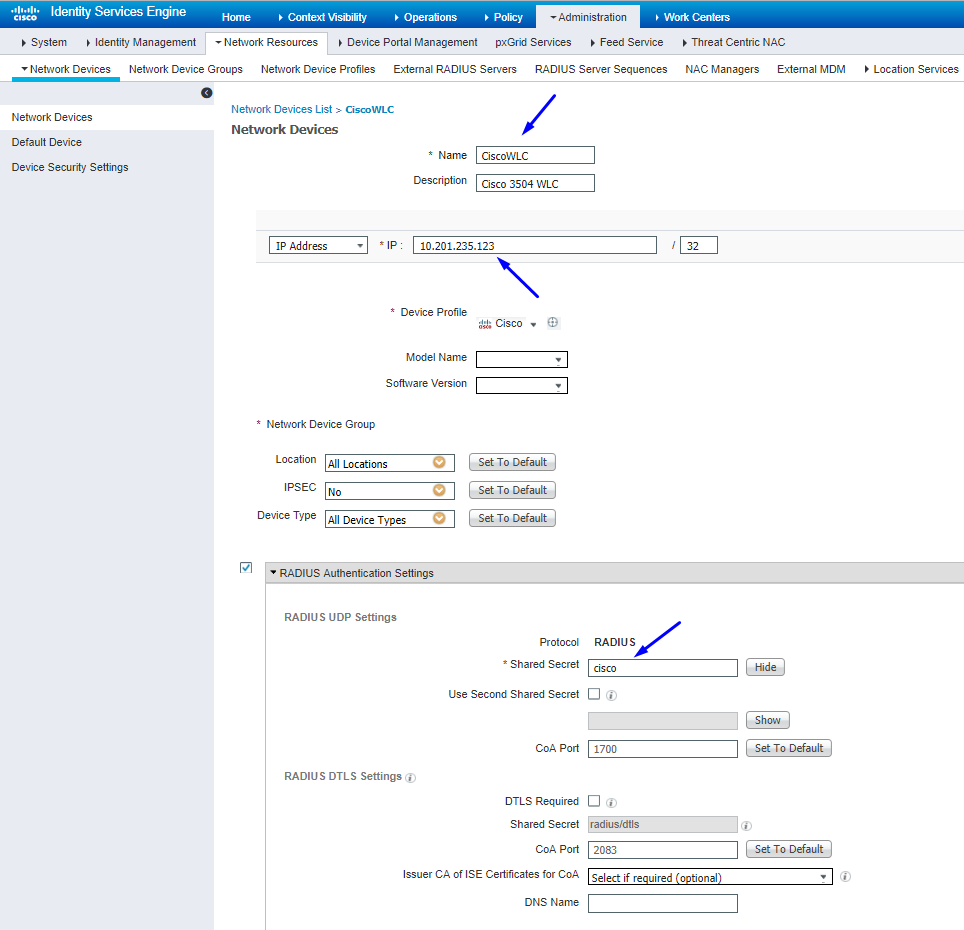

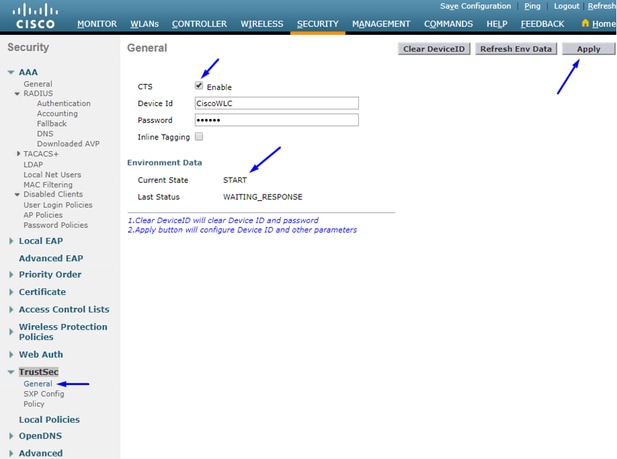

啟用WLC的PAC配置

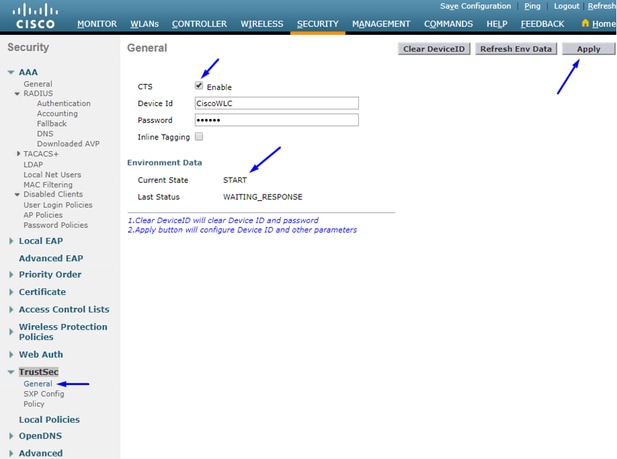

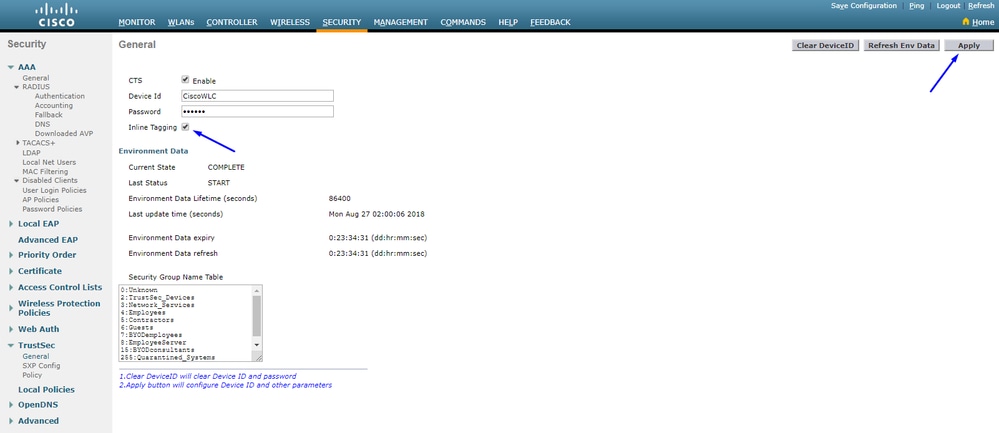

在WLC上啟用TrustSec

注意:CTS Device Id 和 Password 必須與您在思科ISE的Administration > Network Devices > Add Device > Advanced TrustSec Settings Device Id Password 和部分中指定的相同。

驗證是否已在WLC上提供PAC

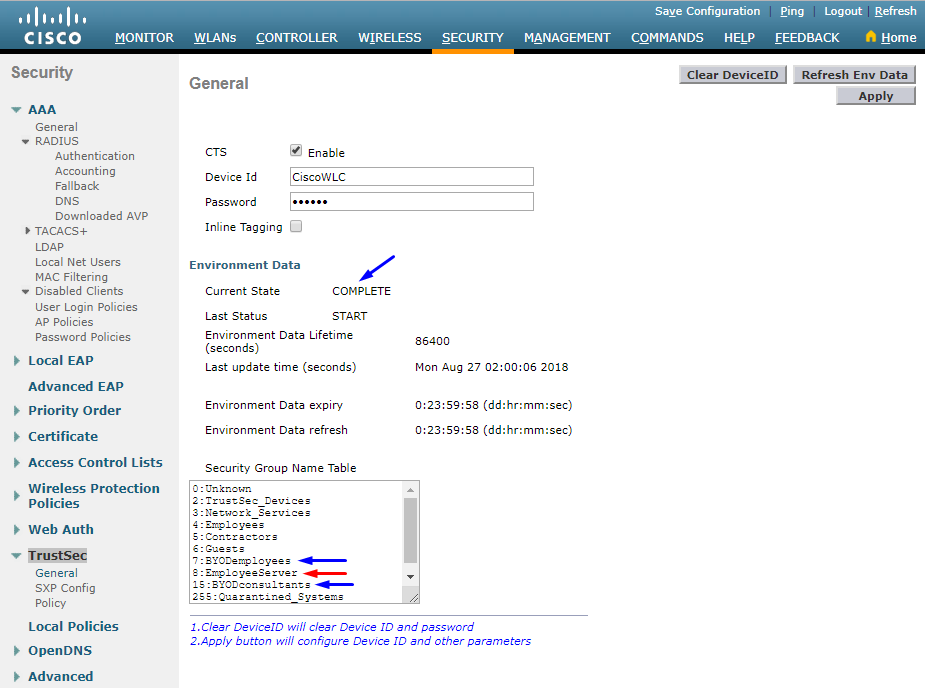

當您按一下Refresh Env Data(在此步驟中執行此操作)後,您會看到WLC成功調配了PAC:

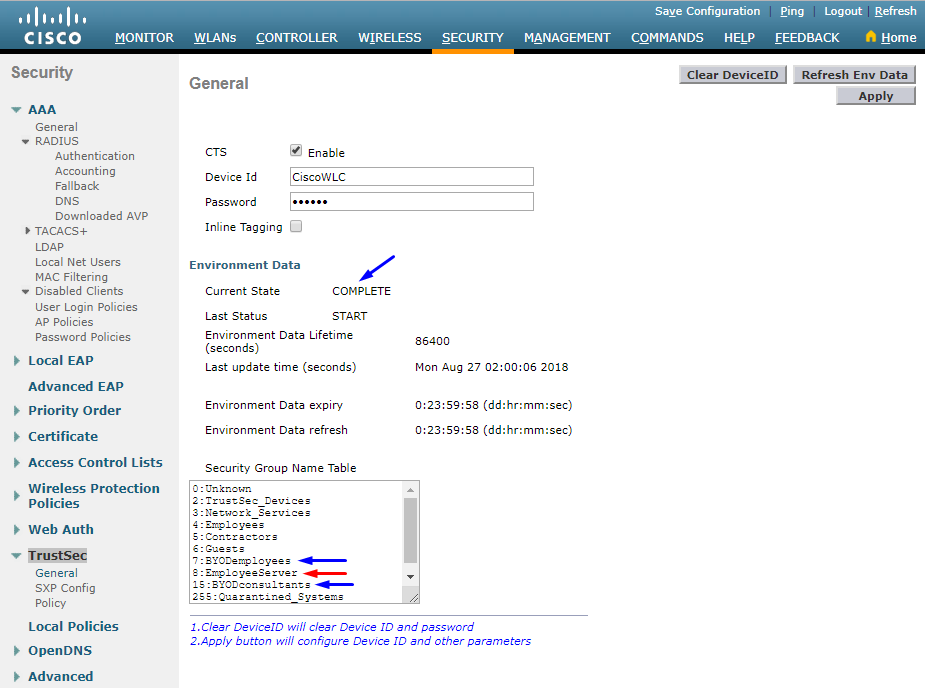

將CTS環境資料從思科ISE下載到WLC

按一下Refresh Env Data後,WLC將下載您的SGT。

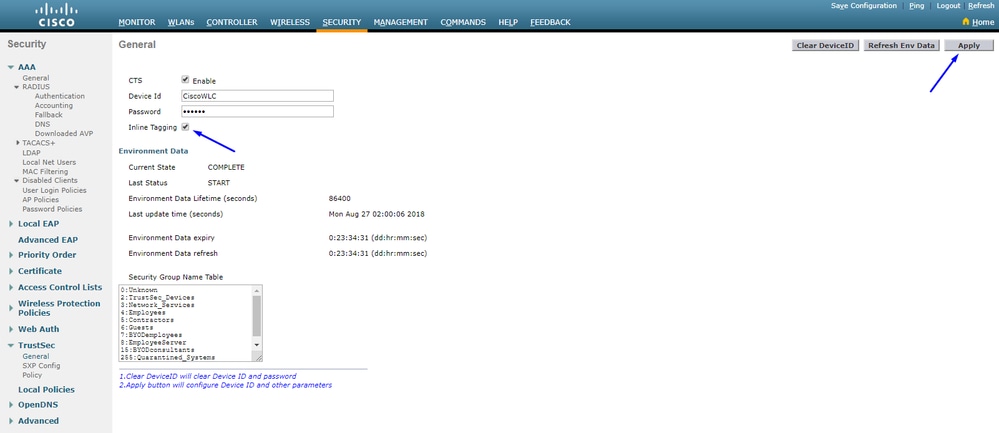

在流量上啟用SGACL下載和實施

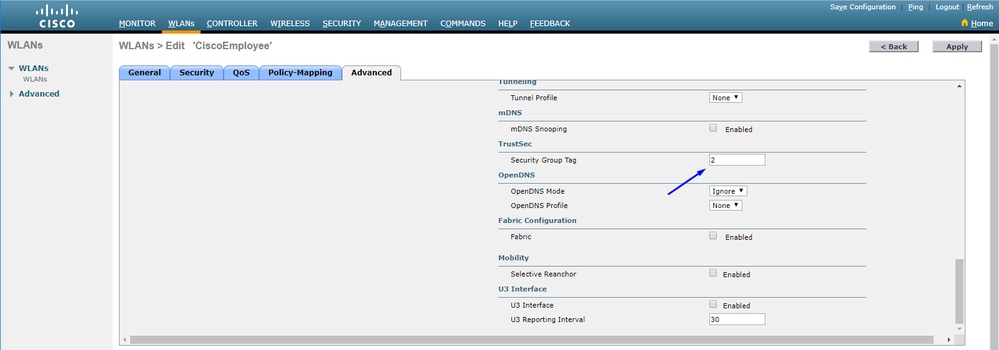

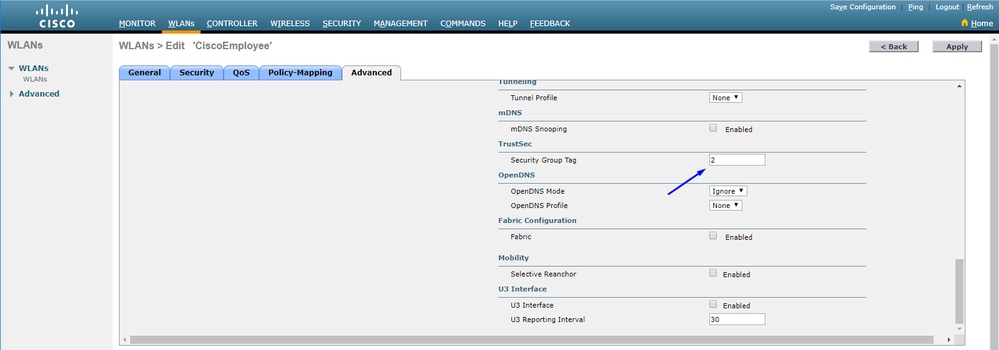

為WLC和存取點分配SGT 2 (TrustSec_Devices)

為WLC+WLAN指定值為2的SGT (TrustSec_Devices),以允許透過交換機與WLC + AP之間的流量(SSH、HTTPS和CAPWAP)。

在WLC上啟用內聯標籤

在「 Wireless > Access Points > Global Configuration 向下滾動」下,選擇「 TrustSec Config」。

在Catalyst交換機上啟用內聯標籤

CatalystSwitch(config)#interface TenGigabitEthernet1/0/48

CatalystSwitch(config-if)#description goestoWLC

CatalystSwitch(config-if)#switchport trunk native vlan 15

CatalystSwitch(config-if)#switchport trunk allowed vlan 15,455,463,1115

CatalystSwitch(config-if)#switchport mode trunk

CatalystSwitch(config-if)#cts role-based enforcement

CatalystSwitch(config-if)#cts manual

CatalystSwitch(config-if-cts-manual)#policy static sgt 2 trusted

驗證

CatalystSwitch#show platform acl counters hardware | 包括SGACL

輸出IPv4 SGACL丟棄(454):10個幀

出口IPv6 SGACL丟棄(455):0個幀

輸出IPv4 SGACL信元丟棄(456):0個幀

出口IPv6 SGACL信元丟棄(457):0幀

提示:如果改用Cisco ASR、Nexus或Cisco ASA,此處列出的文檔可幫助驗證您的SGT標籤是否已實施:TrustSec故障排除指南。

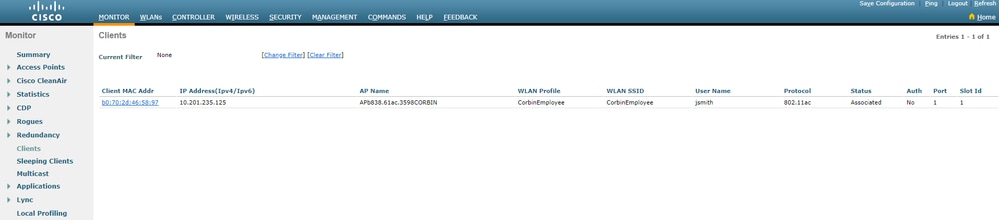

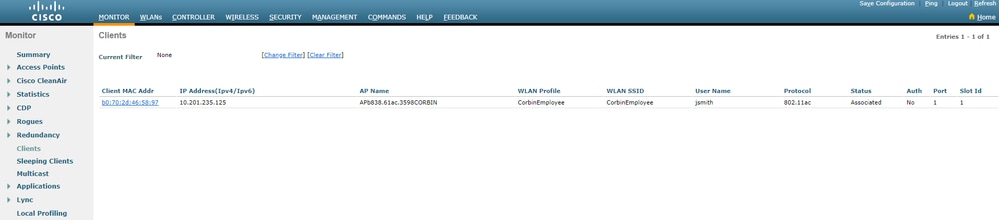

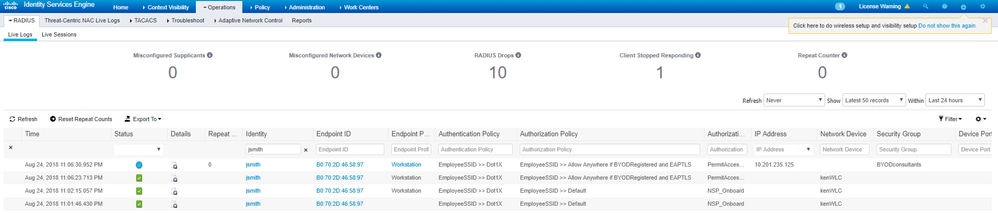

使用使用者名稱jsmith密碼Admin123向無線進行身份驗證-您在交換機中遇到deny ACL:

意見

意見