簡介

本文檔介紹整合ISE pxGrid版本2.4和FMC版本6.2.3的配置流程。

必要條件

需求

思科建議您瞭解以下主題:

- ISE 2.4

- FMC 6.2.3

- Active Directory/輕量目錄訪問協定(LDAP)

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 獨立ISE 2.4

- FMCv 6.2.3

- Active Directory 2012R2

- 身分識別服務引擎(ISE)pxGrid版本2.4

- Firepower管理中心(FMC)版本6.2.3

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

配置ISE

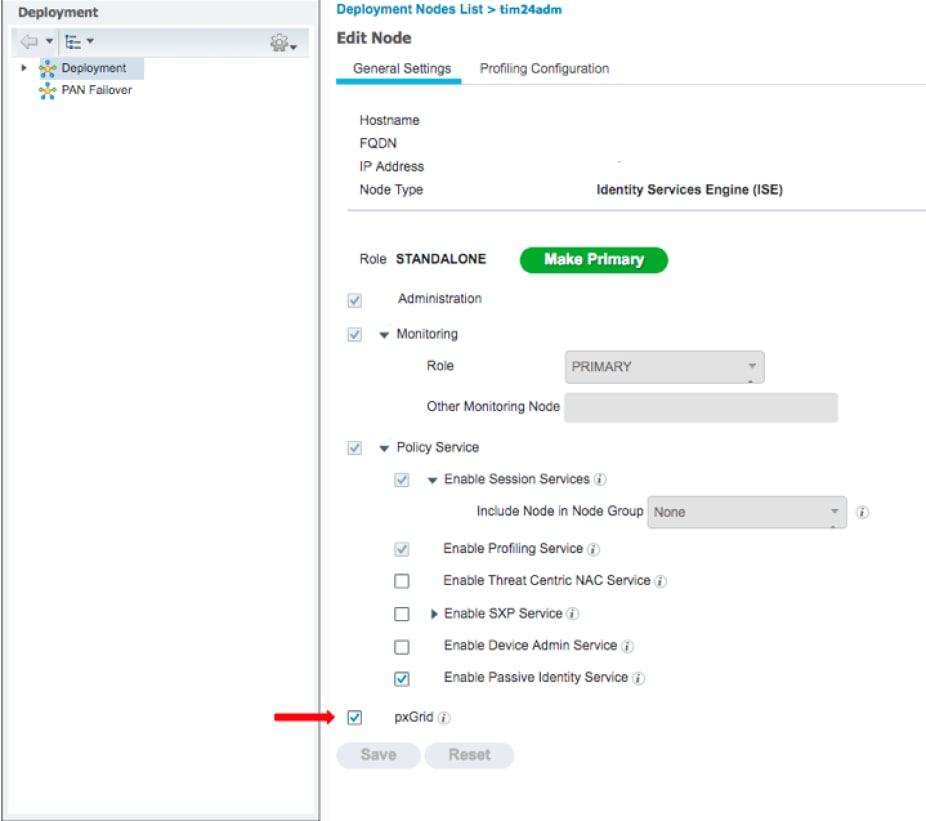

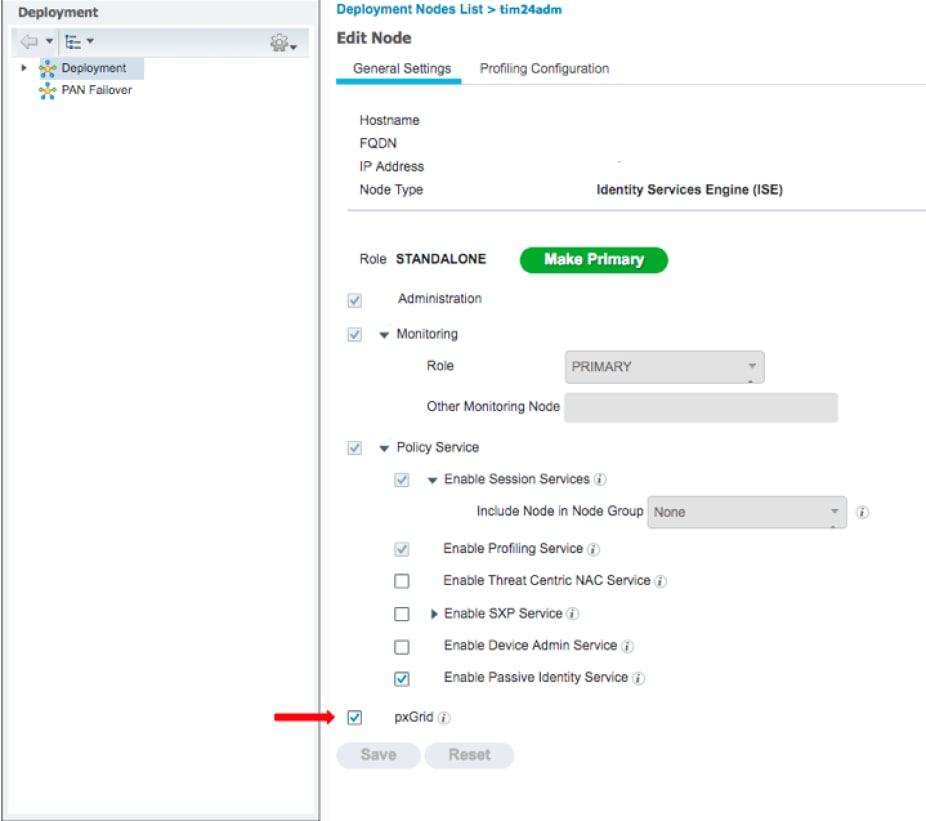

步驟1.啟用pxGrid服務

- 登入ISE管理員GUI,導航至管理>部署。

2.選擇要用於pxGrid角色的ISE節點。

3.啟用pxGrid服務,然後按一下Save,如下圖所示。

4.驗證pxGrid服務是否從CLI運行。

注意:如果使用多個pxGrid節點,該過程最多需要5分鐘時間,pxGrid服務才能完全啟動並確定高可用性(HA)狀態。

5.通過SSH進入ISE pxGrid節點CLI並檢查應用狀態。

# show application status ise | in pxGrid

pxGrid Infrastructure Service running 24062

pxGrid Publisher Subscriber Service running 24366

pxGrid Connection Manager running 24323

pxGrid Controller running 24404

#

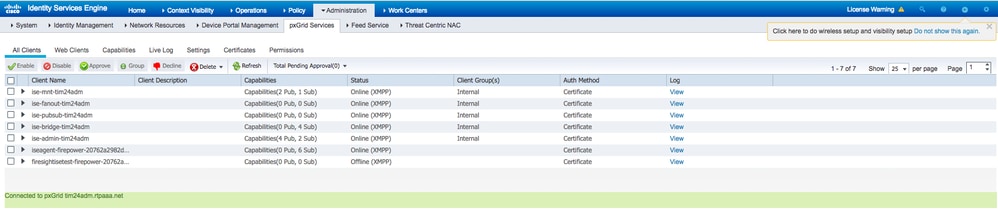

6.訪問ISE管理員GUI並驗證服務是否線上且正常運行。導航到管理> pxGrid服務。

7.在頁面底部,ISE顯示Connected to pxGrid <pxGrid node FQDN>。

步驟2.配置ISE以批准所有pxGrid基於證書的帳戶

1.導航到管理> pxGrid服務>設定。

2.選中覈取方塊:「自動批准基於證書的新帳戶」,然後按一下儲存。

注意:如果未啟用此選項,管理員必須手動批准與ISE的FMC連線。

步驟3.匯出ISE MNT管理員證書和pxGrid CA證書

1.定位至管理>證書>系統證書。

2.如果未在「主要管理」節點上啟用,請展開「主要監視(MNT)」節點。

3.使用Used-By "Admin"欄位選擇證書。

注意:本指南使用管理員使用的預設ISE自簽名證書。如果您使用證書頒發機構(CA)簽名的管理員證書,請匯出在ISE MNT節點上簽名的管理員證書的根CA。

4.按一下匯出。

5.選擇匯出證書和私鑰的選項。

6.設定加密金鑰。

7. Export和Save檔案,如下圖所示。

9.返回ISE系統證書螢幕。

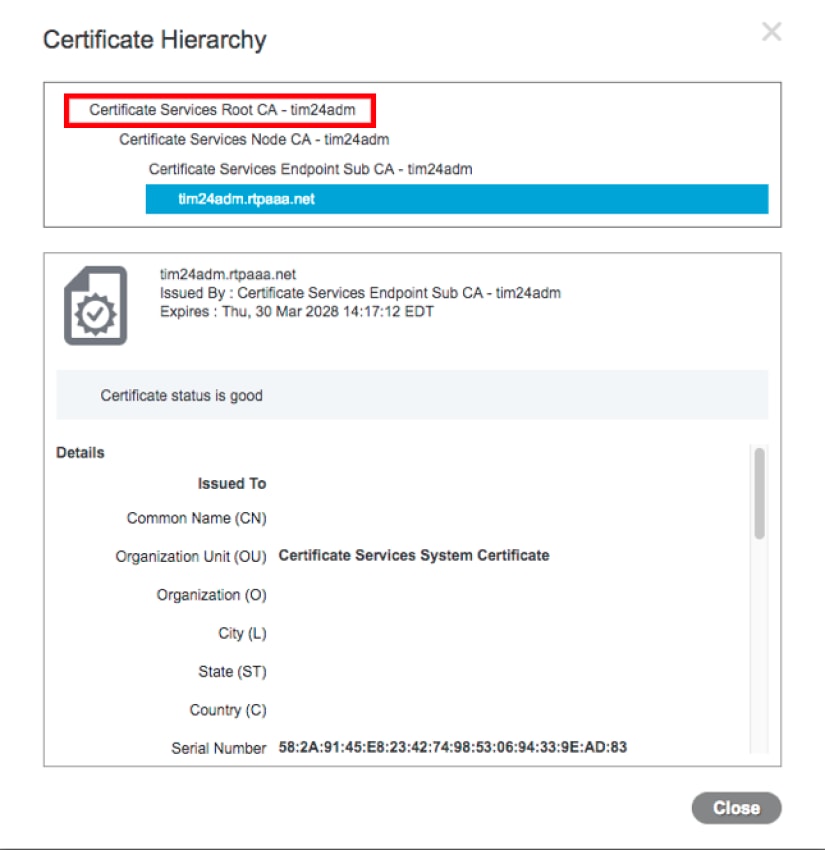

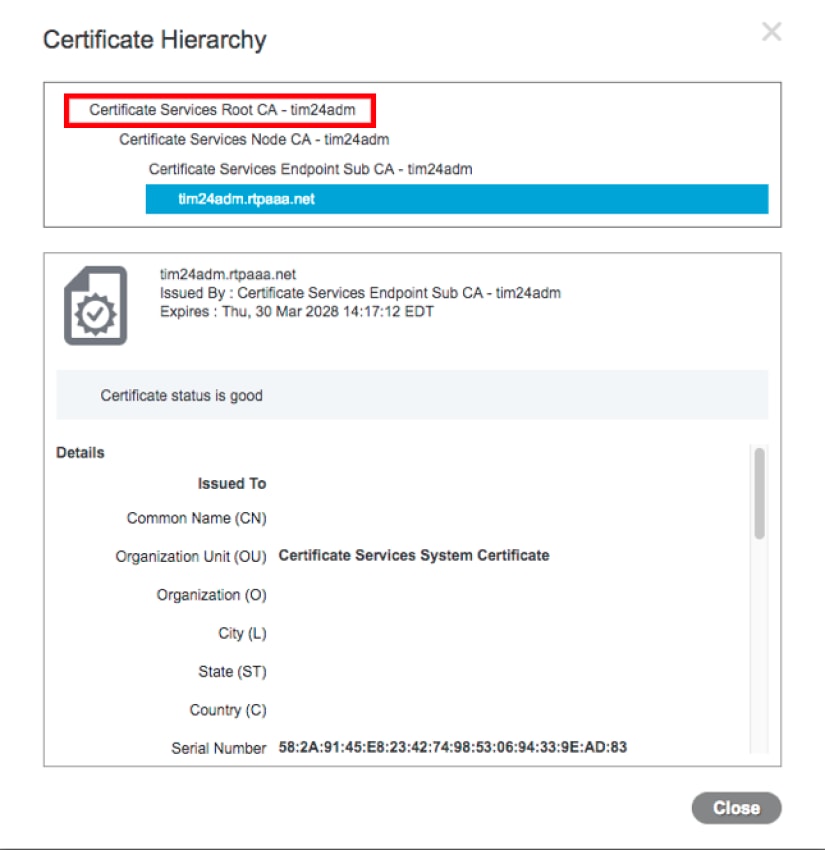

10.使用「使用者」列中的「pxGrid」用法確定證書上的「頒發者」欄位。

註:在舊版ISE中,這是一個自簽名證書,但自2.2起,預設情況下此證書由內部ISE CA鏈頒發。

11.選擇「Certificate」,然後按一下View,如下圖所示。

12.確定頂級(根)證書。在本例中為「Certificate Services Root CA - tim24adm」。

13.關閉「certificate view(證書檢視)」視窗,如下圖所示。

14.展開ISE證書頒發機構選單。

15.選擇證書頒發機構證書。

16.選擇已識別的根證書,然後按一下匯出。 然後儲存pxGrid根CA證書,如下圖所示。

配置FMC

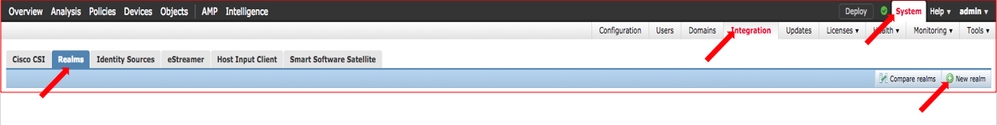

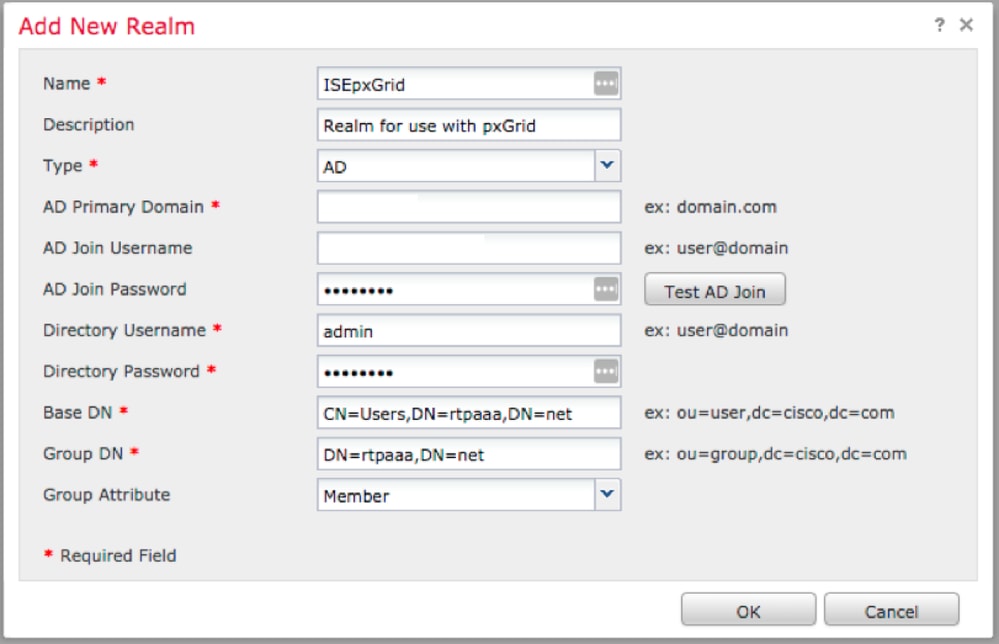

步驟4.向FMC新增新領域

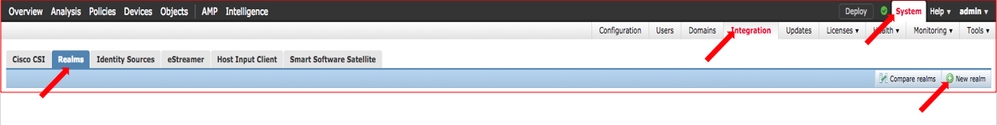

- 訪問FMC GUI並導航至System > Integration > Realms。

- 按一下New Realm,如下圖所示。

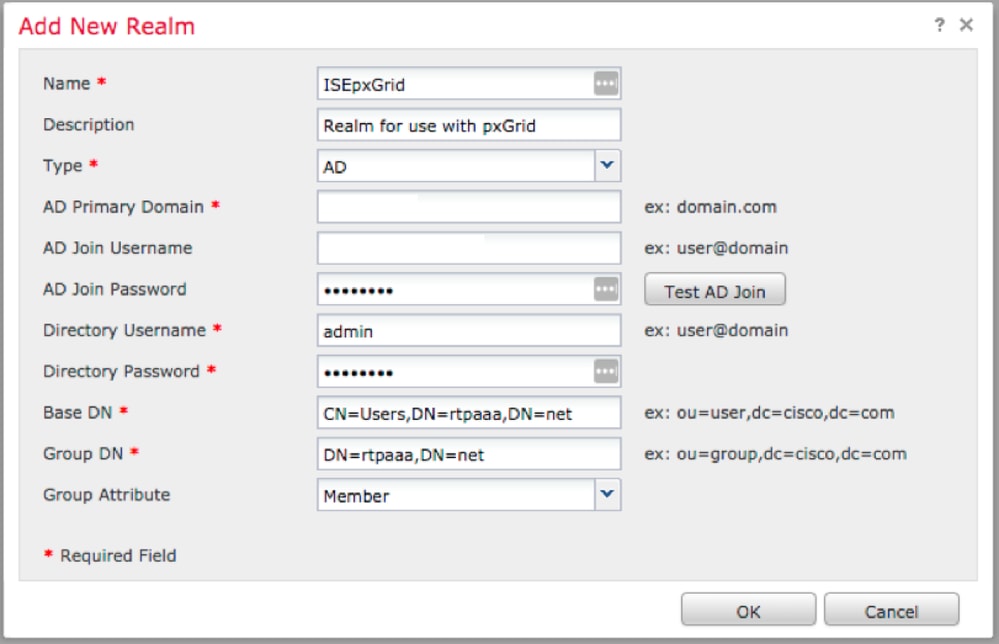

3.填寫表單並按一下「測試Active Directory(AD)加入」按鈕。

注意:AD加入使用者名稱必須採用使用者主體名稱(UPN)格式,否則測試失敗。

4.如果測試AD加入成功,請按一下確定。

5.按一下Directory頁籤,然後按一下Add directory,如下圖所示。

6.配置IP/主機名並測試連線。

注意:如果測試失敗,請在「領域配置」頁籤上驗證憑據。

7.按一下確定。

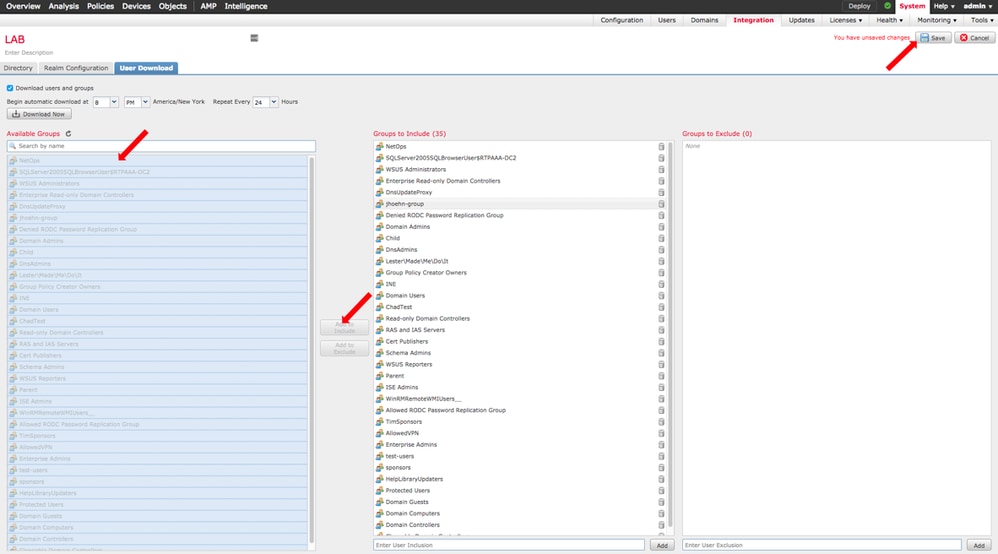

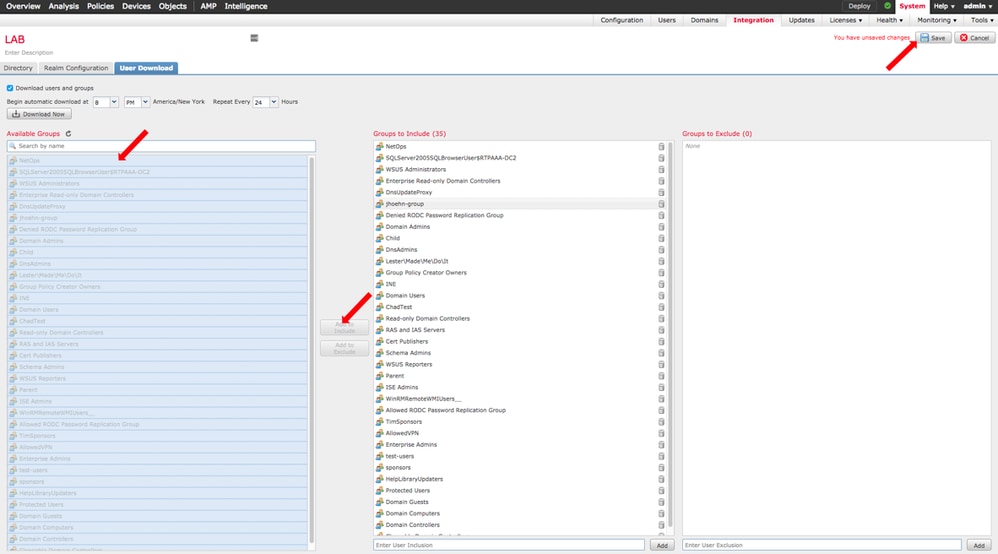

8.按一下User Download頁籤。

9.如果尚未選擇,請啟用使用者和組下載

10.按一下「立即下載」

11.填寫清單後,新增所需的組,然後選擇Add to Include。

12.儲存領域配置。

13.啟用「領域狀態」。

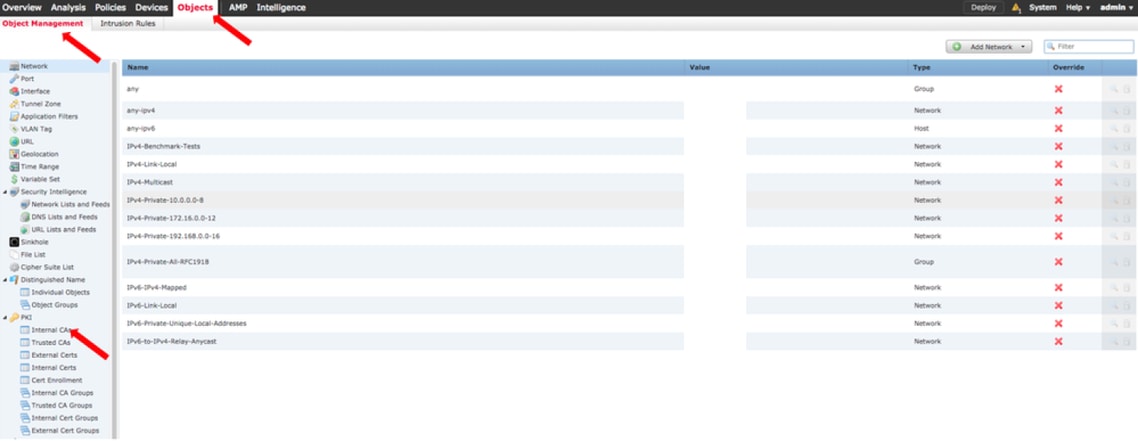

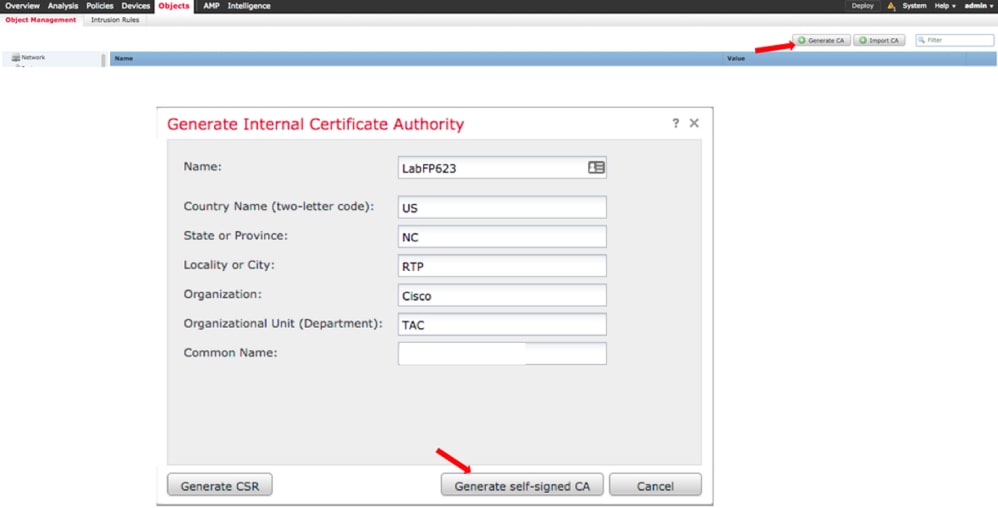

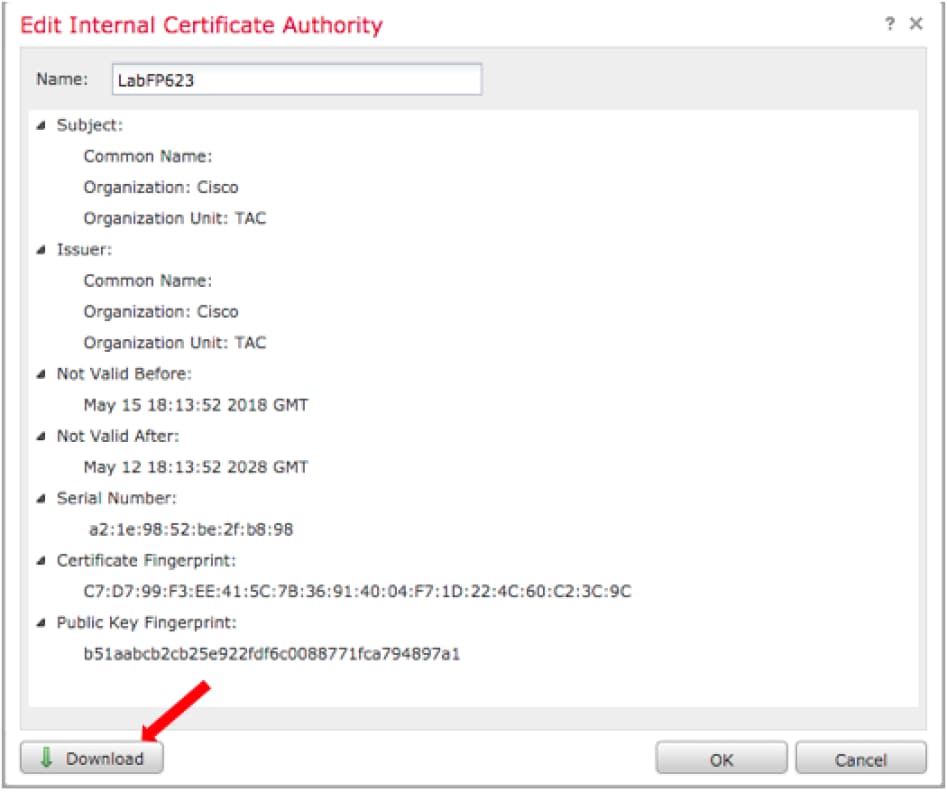

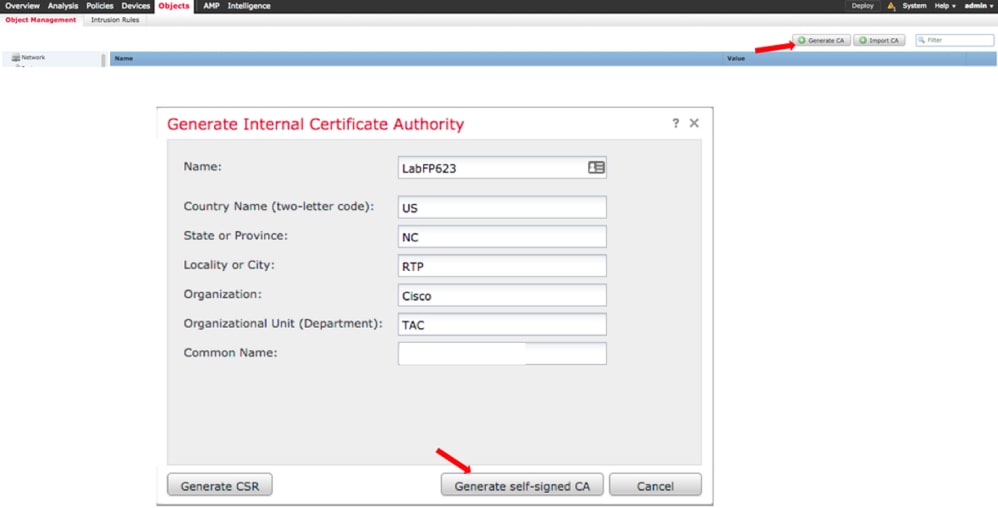

步驟5.生成FMC CA證書

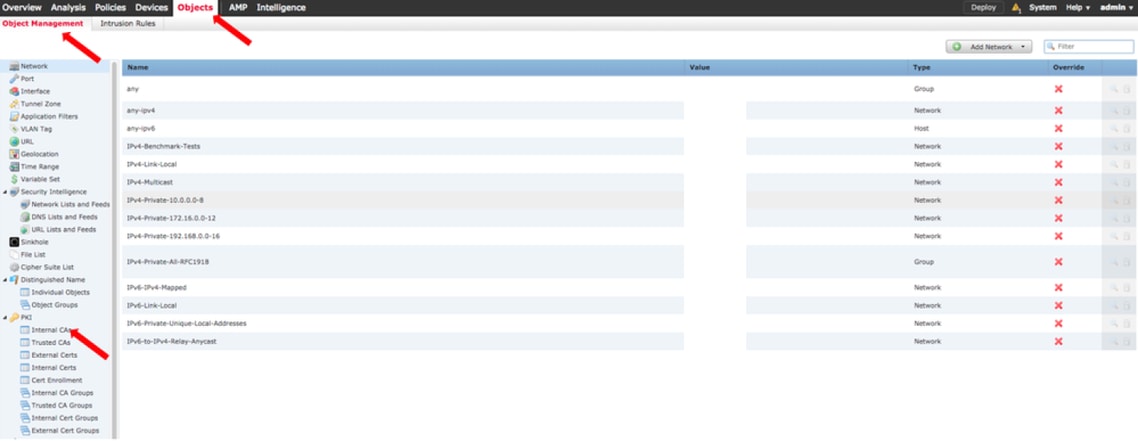

1.導覽至對象>對象管理>內部CA,如下圖所示。

2.按一下生成CA。

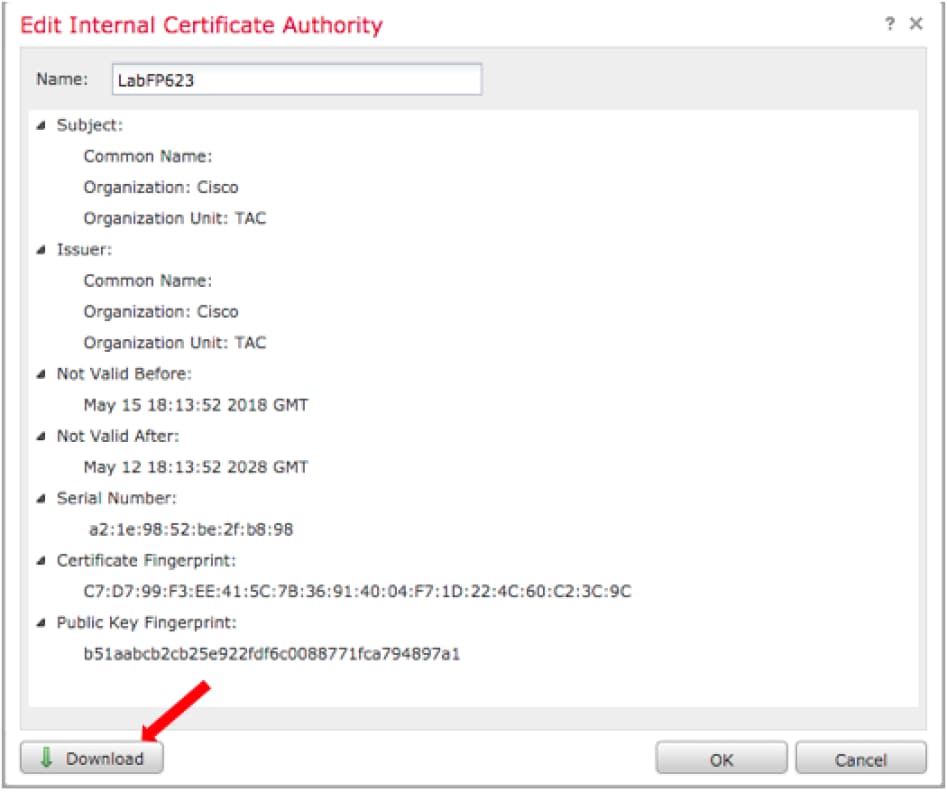

3.填寫該表單並按一下Generate self-signed CA。

4.生成完成後,按一下生成的CA證書右側的鉛筆,如下圖所示。

5.按一下「Download」。

6.配置並確認加密密碼,然後按一下OK。

7.將公鑰加密標準(PKCS)p12檔案儲存到本地檔案系統。

步驟6.使用OpenSSL從產生的憑證中提取憑證和私密金鑰

此操作在FMC的根目錄上或在任何支援OpenSSL命令的客戶端上完成。此示例使用標準的Linux shell。

1.使用openssl從p12檔案中提取憑證(CER)和私鑰(PVK)。

2.提取CER檔案,然後配置FMC上證書生成的證書匯出金鑰。

~$ openssl pkcs12 -nokeys -clcerts -in <filename.p12> -out <filename.cer>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

3.提取PVK檔案,配置證書匯出金鑰,然後設定新的PEM密碼短語並進行確認。

~$ openssl pkcs12 -nocerts -in <filename.p12> -out <filename.pvk>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

4.下一步需要使用PEM短語。

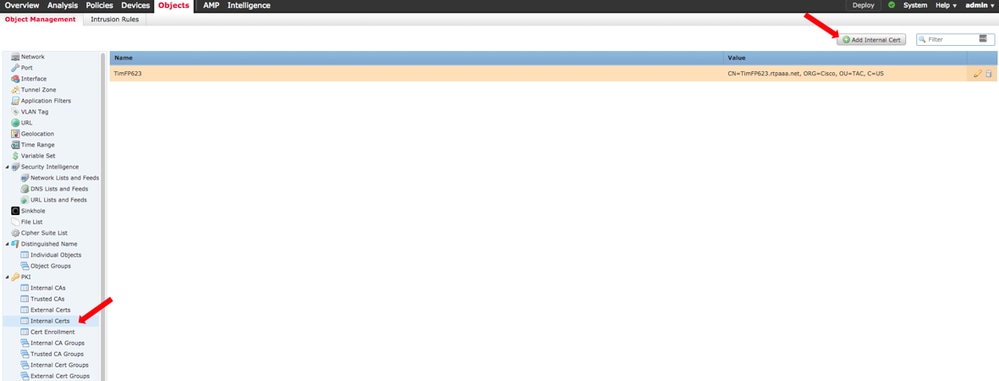

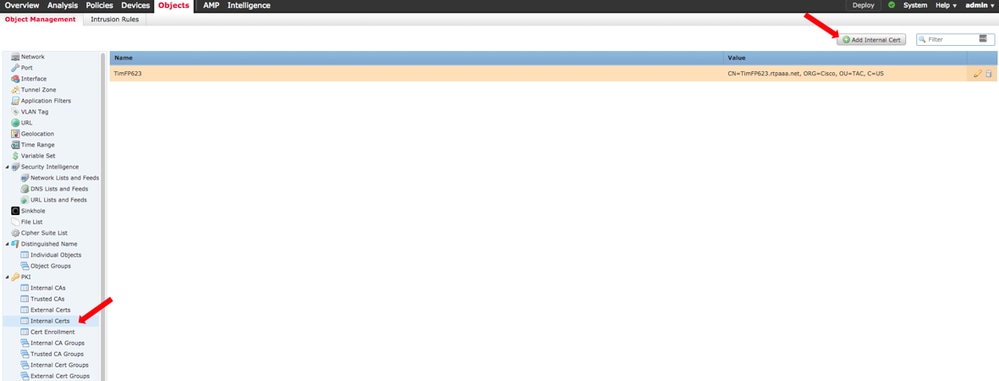

步驟7.將證書安裝到FMC

1.導航到對象>對象管理> PKI >內部證書。

2.按一下「Add Internal Cert」,如下圖所示。

3.配置內部證書的名稱。

4.瀏覽到CER檔案的位置並將其選中。填寫「Certificate Data」後,選擇第二個。

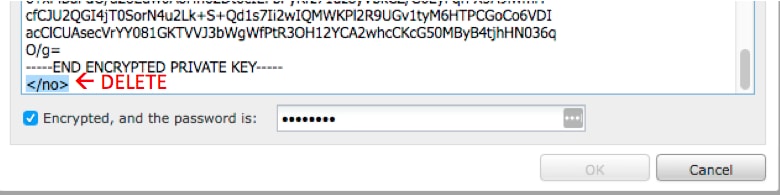

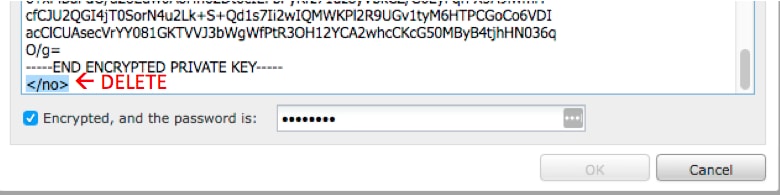

5.瀏覽選項並選擇PVK檔案。

6.刪除PVK部分中的任何前導「Bag attributes」和所有尾隨值。PVK以-----BEGIN ENCRYPTED PRIVATE KEY(開始加密私鑰)開頭,以-----END ENCRYPTED PRIVATE KEY(結束加密私鑰)結束。

註:如果PVK文本的前導和尾隨連字元之外有任何字元,則無法按一下OK。

7.選中Encrypted框並配置在步驟6匯出PVK時建立的密碼。

8.按一下確定。

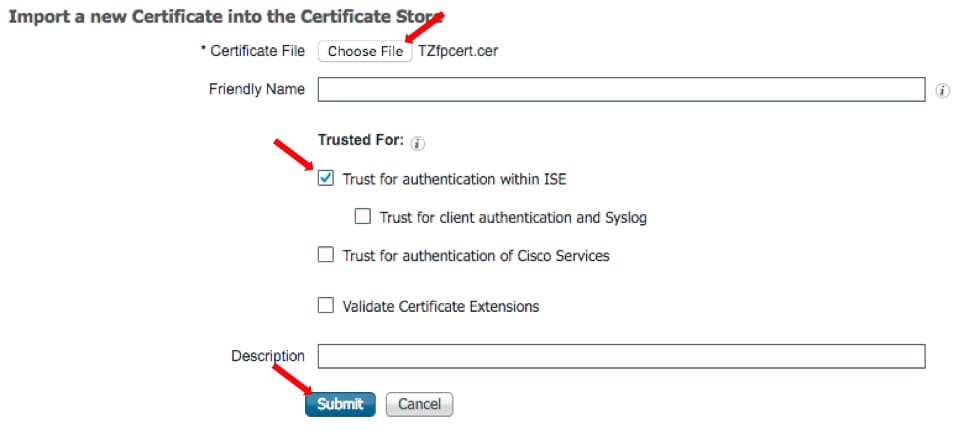

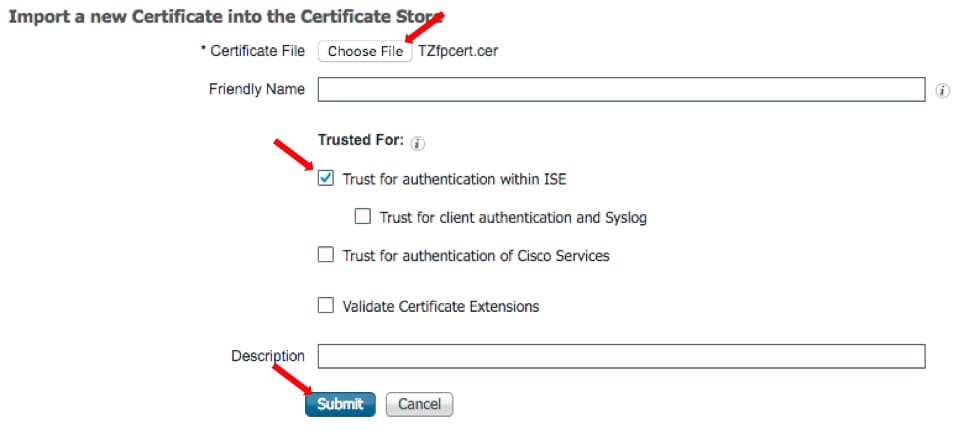

步驟8.將FMC證書匯入ISE

1.訪問ISE GUI並導航到管理>系統>證書>受信任證書。

2.按一下匯入。

3.按一下Choose File,然後從本地系統中選擇FMC CER檔案。

可選:配置友好名稱。

4.檢查ISE內的Trust身份驗證。

可選:配置說明。

5.按一下「Submit」,如下圖所示。

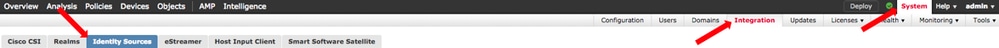

步驟9.在FMC上配置pxGrid連線

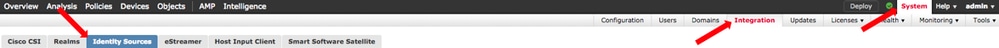

1.導覽至System > Integration > Identity Sources,如下圖所示。

2.按一下ISE。

3.配置ISE pxGrid節點的IP地址或主機名。

4.選擇pxGrid伺服器CA右側的+。

5.命名伺服器CA檔案,然後瀏覽到步驟3中收集的pxGrid根簽名CA。然後按一下Save。

6.選擇MNT Server CA右側的+。

7.命名伺服器CA檔案,然後瀏覽到步驟3中收集的Admin證書。然後按一下Save。

8.從下拉選單中選擇FMC CER檔案。

9.按一下測試。

10.如果測試成功,請按一下確定,然後按一下螢幕右上角的儲存。

注意:運行兩個ISE pxGrid節點時,一個主機顯示成功(Success)和一個主機顯示失敗(Failure)是正常現象,因為pxGrid一次只在一個ISE節點上主動運行。這取決於配置哪個主主機可能會顯示Failure,哪個輔助主機可能會顯示Success。這取決於ISE中的哪個節點是活動的pxGrid節點。

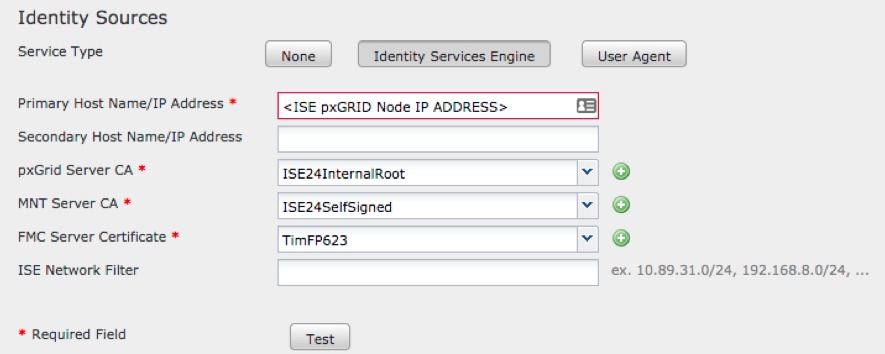

驗證

在ISE中驗證

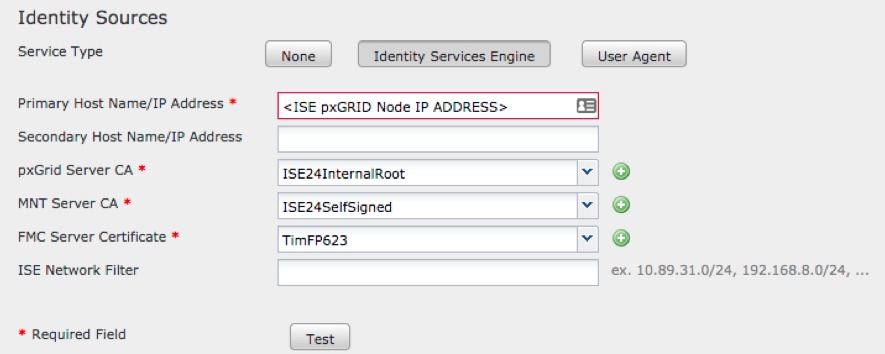

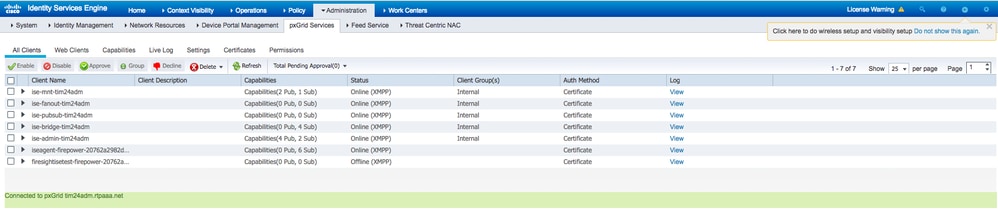

1.開啟ISE GUI並導航到管理> pxGrid服務。

如果成功,客戶端清單中將列出兩個firepower連線。一個用於實際FMC(iseagent-hostname-33bytes),另一個用於測試裝置(firesightistest-hostname-33bytes)。

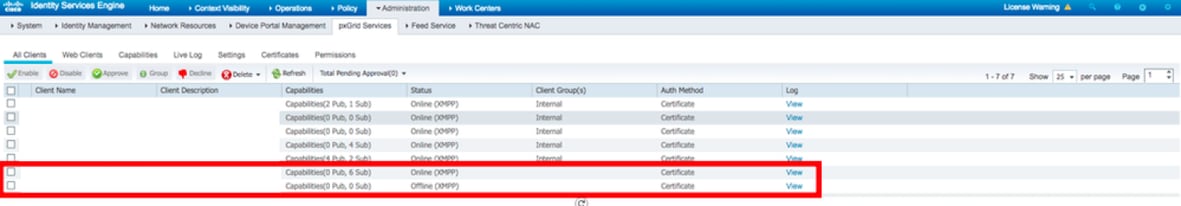

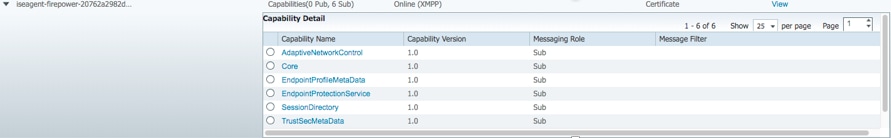

iseagent-firepower連線顯示六(6)個子並線上顯示。

firesightistestest-firepower連線顯示零(0)個子網,並且顯示為離線。

iseagent-firepower客戶端的展開檢視顯示六個訂閱。

註:由於Cisco錯誤IDCSCvo75376  存在主機名限制,批次下載失敗。FMC上的測試按鈕顯示連線故障。這會影響2.3p6、2.4p6和2.6。當前建議運行2.3補丁5或2.4補丁5,直到發佈正式補丁。

存在主機名限制,批次下載失敗。FMC上的測試按鈕顯示連線故障。這會影響2.3p6、2.4p6和2.6。當前建議運行2.3補丁5或2.4補丁5,直到發佈正式補丁。

在FMC中驗證

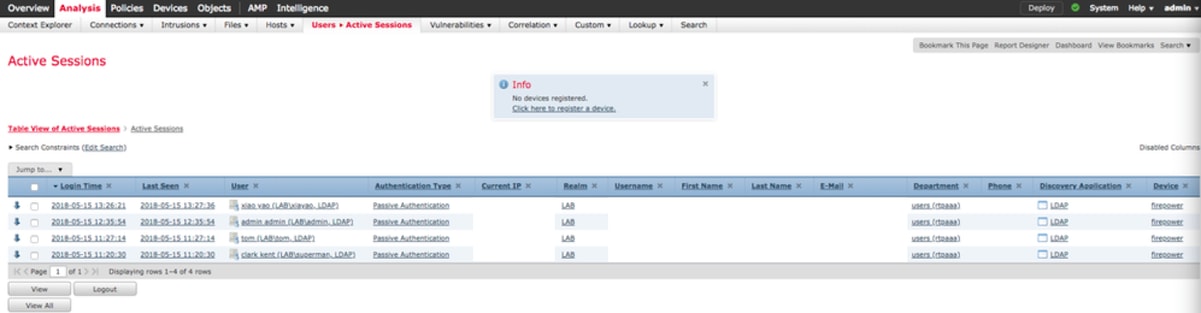

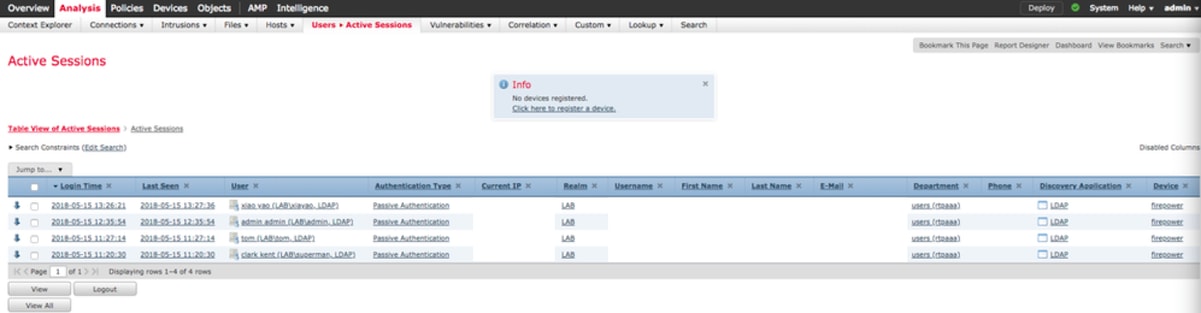

1.開啟FMC GUI並導航至分析>使用者>活動會話。

通過ISE中的會話目錄功能發佈的所有Active Sessions都顯示在FMC上的Active Sessions表中。

在FMC CLI sudo模式下,「adi_cli session」顯示從ISE傳送到FMC的使用者會話資訊。

ssh admin@<FMC IP ADDRESS>

Password:

Last login: Tue May 15 19:03:01 UTC 2018 from dhcp-172-18-250-115.cisco.com on ssh

Last login: Wed May 16 16:28:50 2018 from dhcp-172-18-250-115.cisco.com

Copyright 2004-2018, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.2.3 (build 13)

Cisco Firepower Management Center for VMWare v6.2.3 (build 83)

admin@firepower:~$ sudo -i

Password:

Last login: Wed May 16 16:01:01 UTC 2018 on cron

root@firepower:~# adi_cli session

received user session: username tom, ip ::ffff:172.18.250.148, location_ip ::ffff:10.36.150.11, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username xiayao, ip ::ffff:10.36.148.98, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username admin, ip ::ffff:10.36.150.24, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username administrator, ip ::ffff:172.18.124.200, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

疑難排解

目前尚無適用於此組態的具體疑難排解資訊。

意見

意見