簡介

本文檔介紹如何使用Cisco ISE和DUO Security for AAA在Firepower威脅防禦中整合SSLVPN。

需求

- ISE 3.0或更高版本。

- FMC 7.0或更高版本。

- FTD 7.0或更高版本。

- DUO驗證代理。

- ISE基礎版許可

- DUO Essentials授權。

採用元件

- ISE 3.2修補3

- FMC 7.2.5

- FTD 7.2.5

- Proxy DUO 6.3.0

- Any Connect 4.10.08029

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

網路圖表

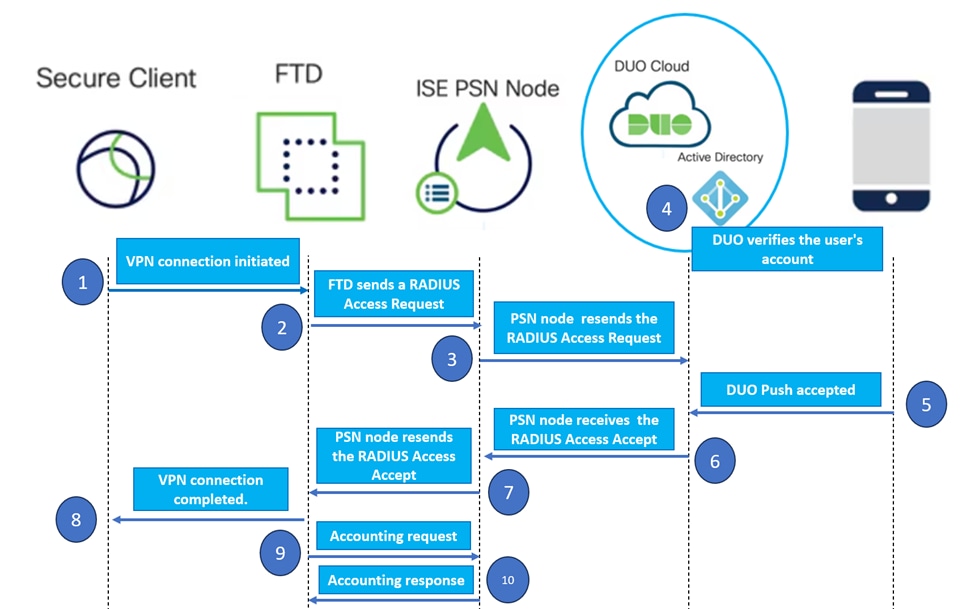

拓撲.

拓撲.

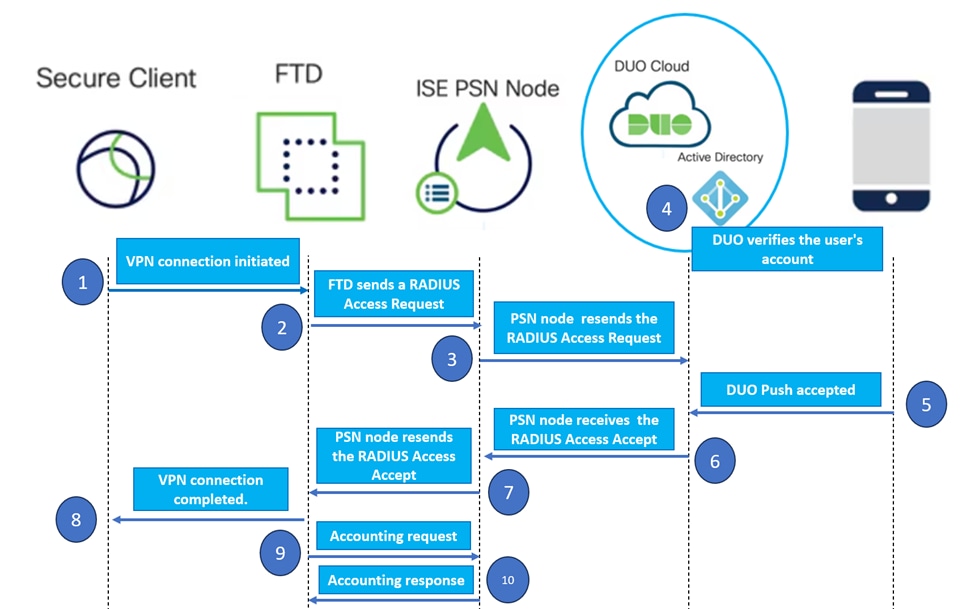

在我們推薦的解決方案中,思科ISE是重要的RADIUS伺服器代理。ISE配置為將RADIUS資料包從FTD轉發到DUO身份驗證代理,而不是直接評估身份驗證或授權策略。

DUO認證代理作為此認證流程中的專用中間體運行。 它安裝在Windows伺服器上,可以彌合Cisco ISE和DUO雲之間的差距。代理主要功能是將身份驗證請求(封裝在RADIUS資料包中)傳輸到DUO雲。DUO Cloud最終基於雙因素身份驗證配置允許或拒絕網路訪問。

1. 使用者透過輸入其唯一使用者名稱和密碼啟動VPN身份驗證過程。

2. 防火牆威脅防禦(FTD)將身份驗證請求傳送到思科身份服務引擎(ISE)。

3. 策略服務節點(PSN)將身份驗證請求轉發到DUO身份驗證代理伺服器。隨後,DUO認證伺服器透過DUO雲服務驗證憑證。

4. DUO Cloud根據同步資料庫驗證使用者名稱和密碼。

注意:DUO Cloud與組織Active Directory之間的同步需要處於活動狀態,以維護DUO Cloud中的最新使用者資料庫。

注意:DUO Cloud與組織Active Directory之間的同步需要處於活動狀態,以維護DUO Cloud中的最新使用者資料庫。

5. 身份驗證成功後,DUO Cloud透過安全、加密的推送通知向註冊流動裝置的使用者啟動DUO Push。然後,使用者必須批准DUO Push以確認其身份並繼續。

6. 一旦使用者核准DUO Push,DUO Authentication Proxy伺服器就會傳回確認訊息給PSN,表示使用者已接受驗證請求。

7. PSN節點會傳送確認訊息給FTD,通知使用者已經透過驗證。

8. FTD收到驗證確認訊息,並在採取適當安全措施的情況下與終端建立VPN連線。

9. FTD會記錄成功的VPN連線的詳細資訊,並將會計資料安全傳輸回ISE節點,以進行記錄儲存及稽核。

10. ISE節點將會計資訊記錄在其即時日誌中,確保所有記錄都安全地儲存並可訪問以便將來進行審計或合規檢查。

附註:

本指南中的設定使用以下網路引數:

- 主要網路伺服器(PNS)節點IP:10.4.23.21

- 對等VPN的Firepower威脅防禦(FTD) IP:10.4.23.53

- DUO驗證代理IP:10.31.126.207

- 域名:testlab.local

組態

FTD組態。

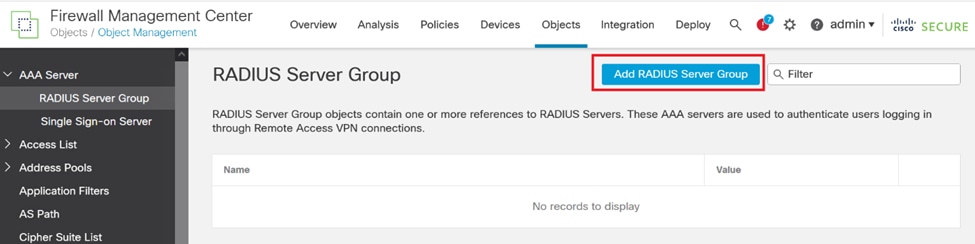

在Firepower管理中心(FMC)中整合RADIUS伺服器

1. 啟動Web瀏覽器並輸入FMC的IP地址以打開圖形使用者介面(GUI),從而訪問FMC。

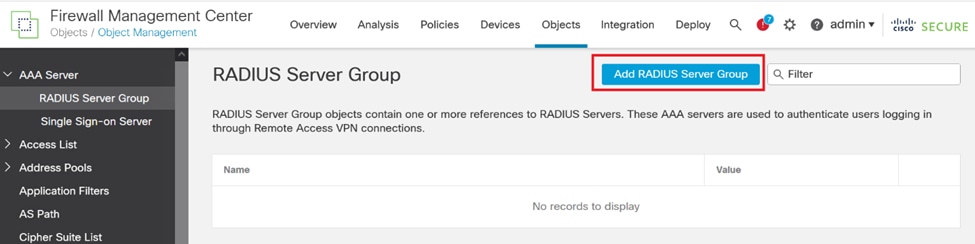

2. 導航到對象選單,選擇AAA伺服器,然後繼續執行RADIUS伺服器組選項。

3. 按一下Add RADIUS Server Group按鈕為RADIUS伺服器建立新組。

RADIUS伺服器組。

RADIUS伺服器組。

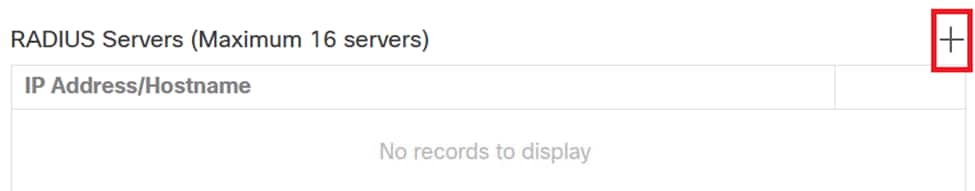

4. 輸入新「AAA RADIUS伺服器群組」的描述性名稱,以確保您的網路基礎架構中有清楚的辨識。

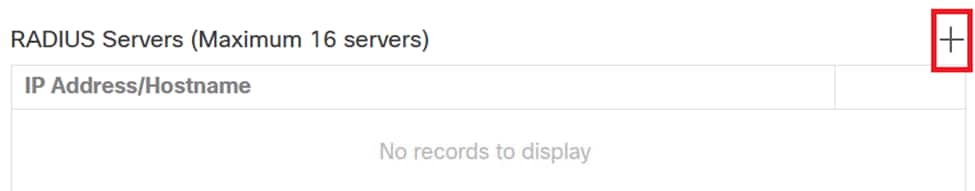

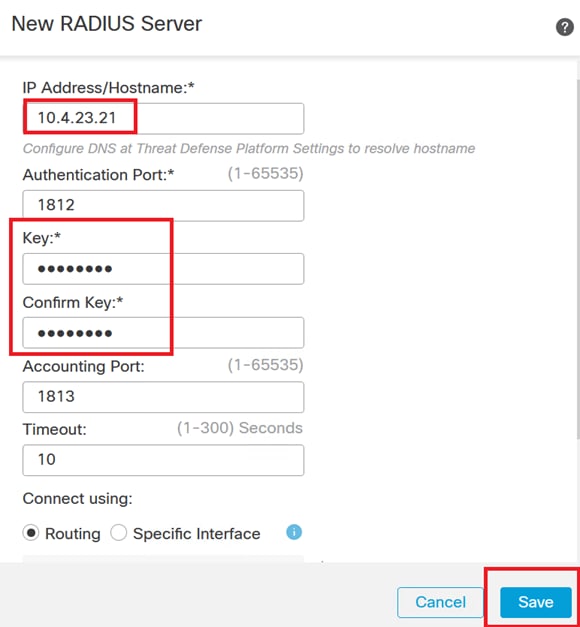

5. 在組配置中選擇適當的選項,繼續增加新的RADIUS伺服器。 RADIUS伺服器。

RADIUS伺服器。

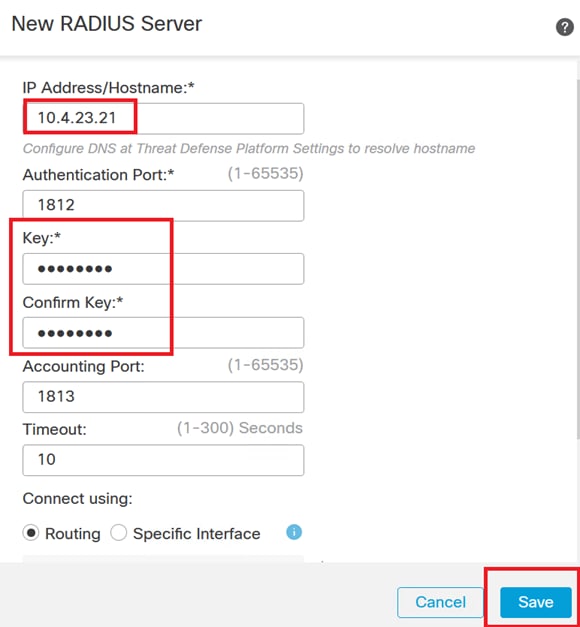

6. 指定RADIUS伺服器IP地址並輸入共用金鑰。

注意:必須確保與ISE伺服器安全共用此金鑰以成功建立RADIUS連線。

新建RADIUS伺服器。

新建RADIUS伺服器。

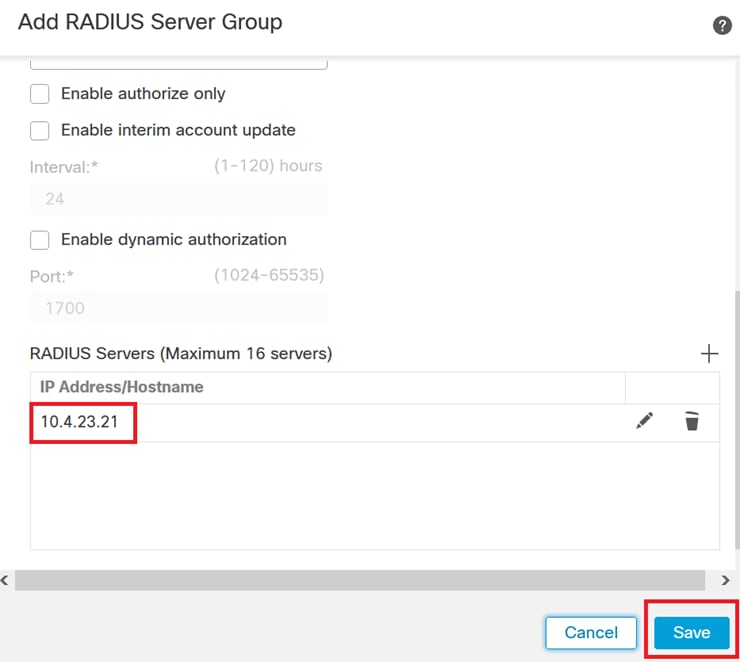

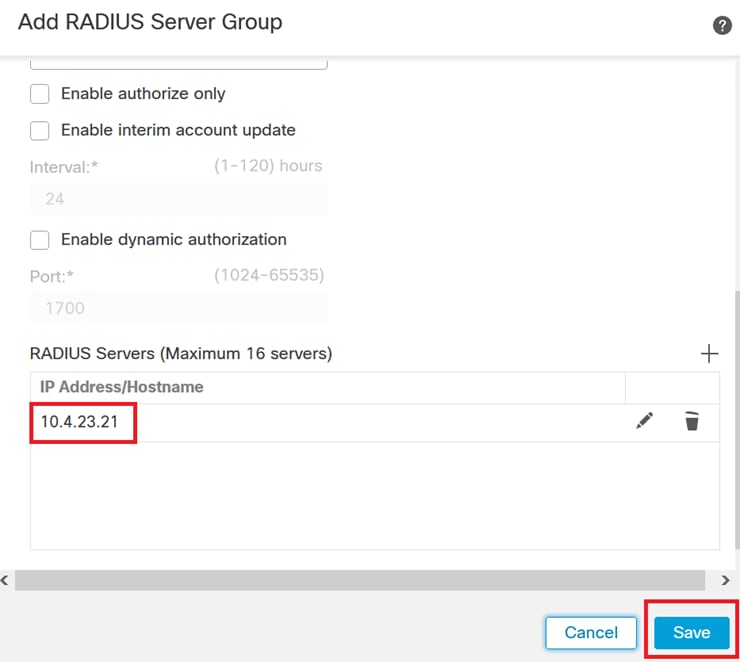

7. 在配置RADIUS伺服器詳細資訊之後,按一下Save以保留RADIUS伺服器組的設定。

伺服器組詳細資訊。

伺服器組詳細資訊。

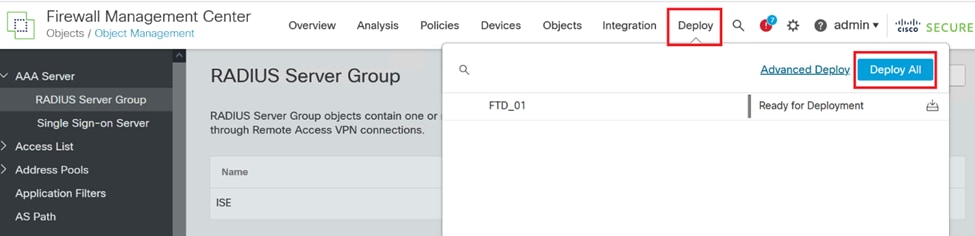

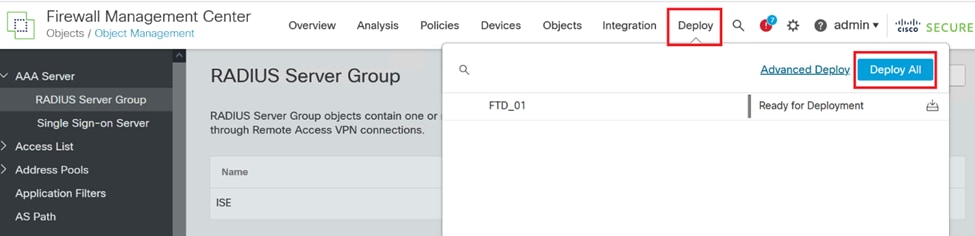

8. 要在整個網路中完成並實施AAA伺服器配置,請導航到部署選單,然後選擇全部部署以應用設定。

部署AAA伺服器。

部署AAA伺服器。

配置遠端VPN。

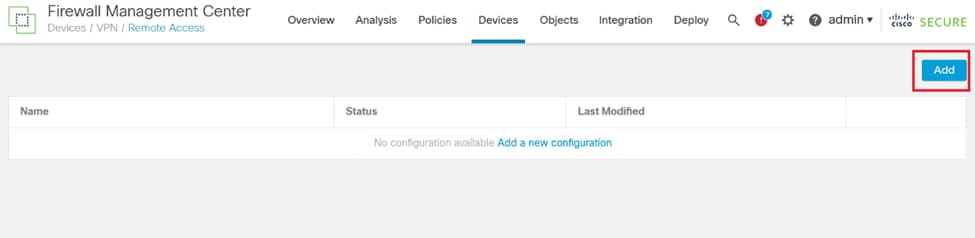

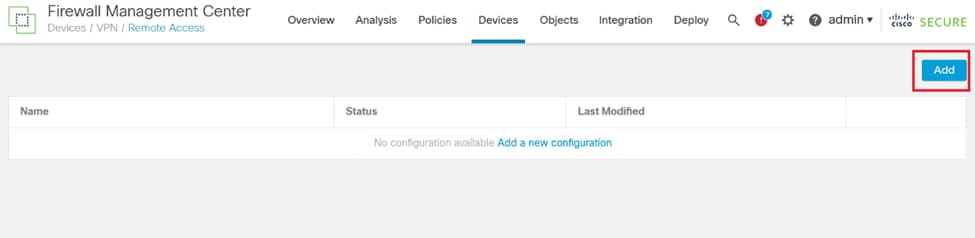

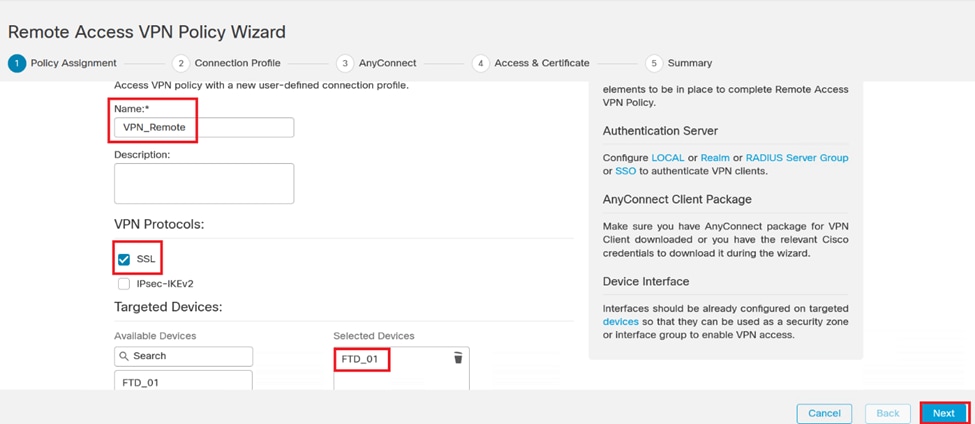

1. 在FMC GUI中導航到Devices > VPN > Remote Access,開始VPN配置過程。

2. 按一下Add按鈕建立新的VPN連線配置檔案。

VPN連線配置檔案。

VPN連線配置檔案。

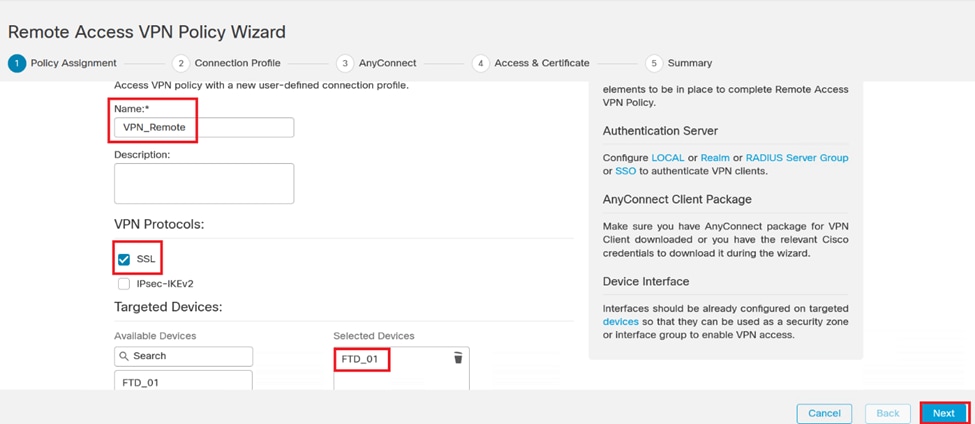

3. 輸入VPN的唯一描述性名稱,以便在您的網路設定中辨識它。

4. 選擇SSL選項以確保使用SSL VPN協定的安全連線。

5. 從裝置清單中,選取特定的FTD裝置。

VPN設定。

VPN設定。

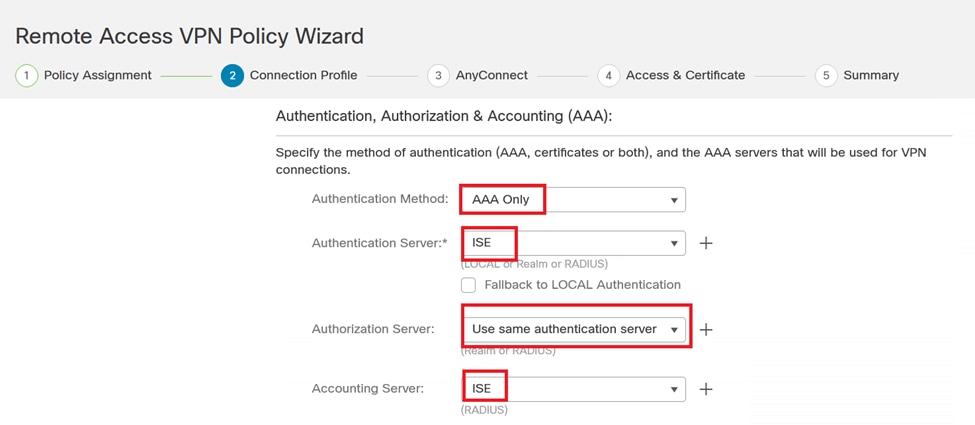

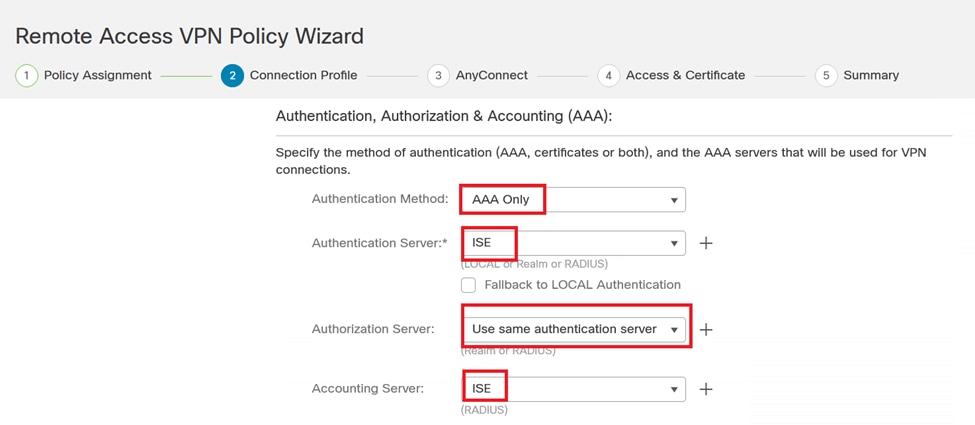

6. 將AAA方法配置為使用身份驗證設定中的PSN節點。

連線配置檔案。

連線配置檔案。

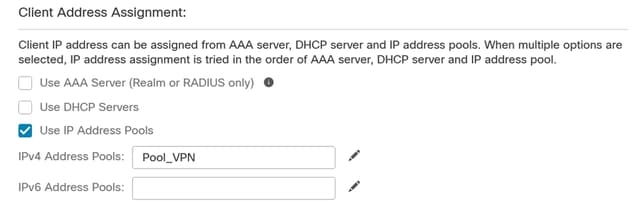

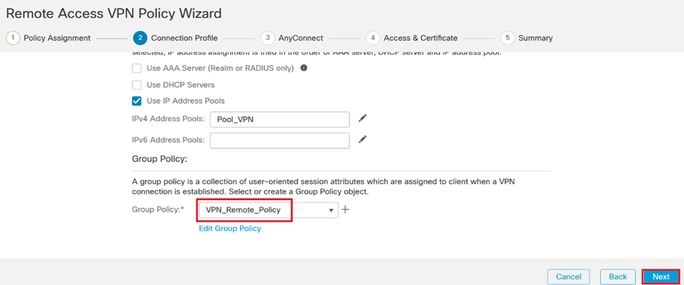

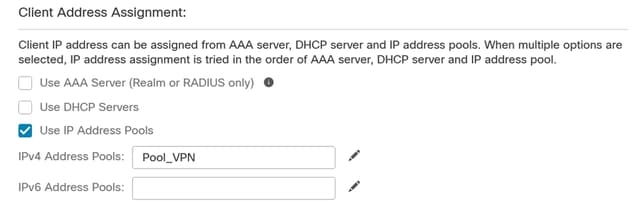

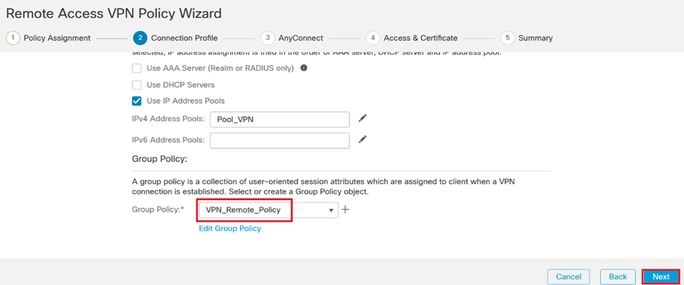

7. 為VPN設定動態IP地址分配。

IP地址池。

IP地址池。

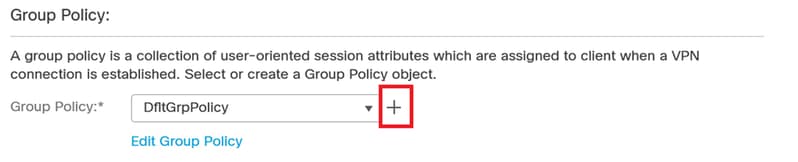

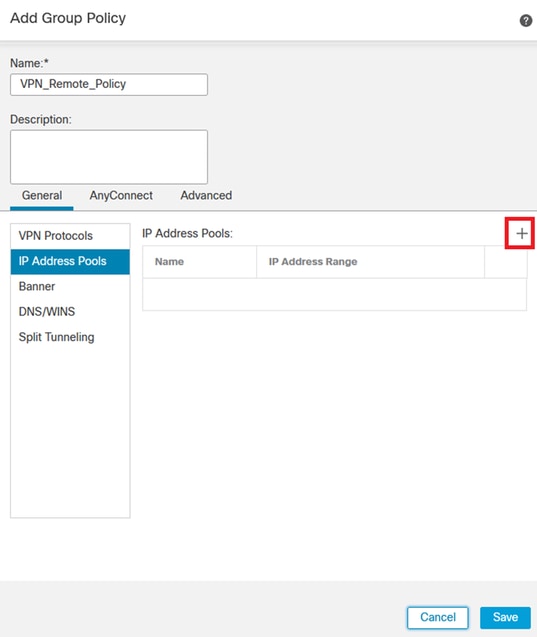

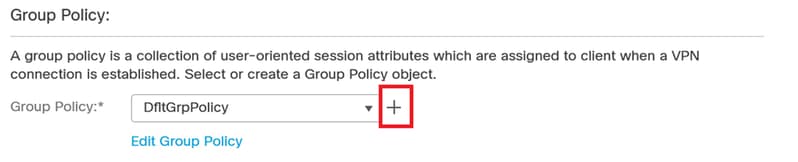

8. 繼續建立新的群組原則。

組策略。

組策略。

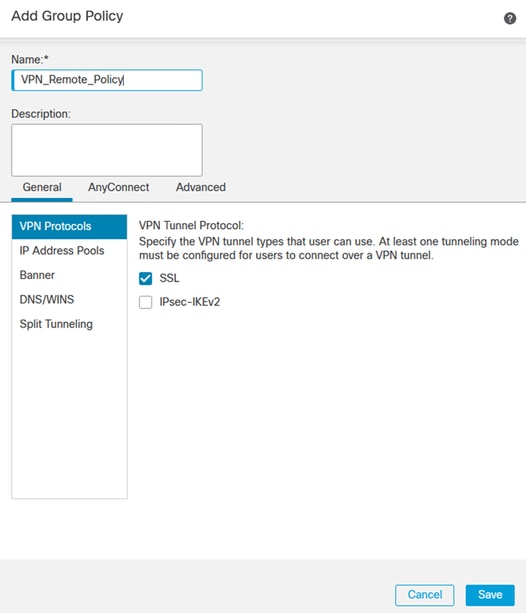

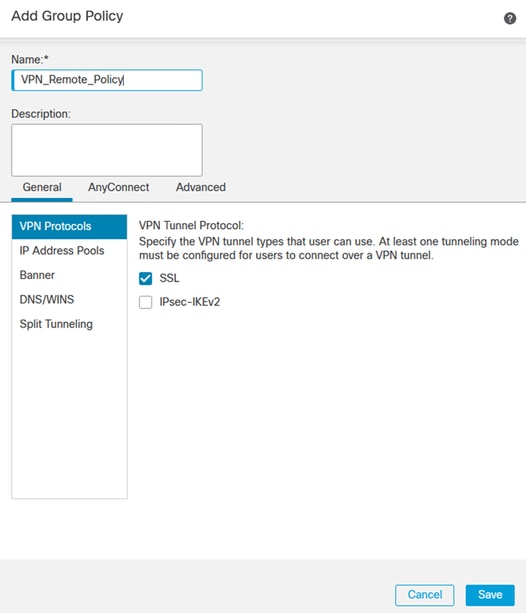

9. 在組策略設定中,確保選擇SSL協定。

VPN協定。

VPN協定。

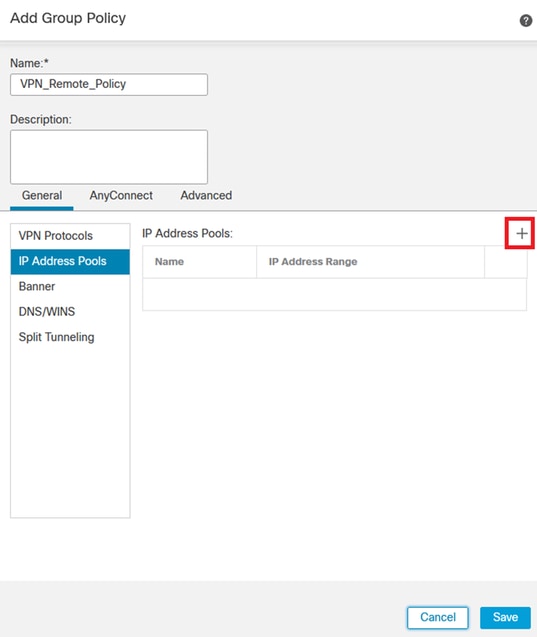

10. 建立新的VPN池或選擇現有池以定義可用於VPN客戶端的IP地址範圍。

池VPN。

池VPN。

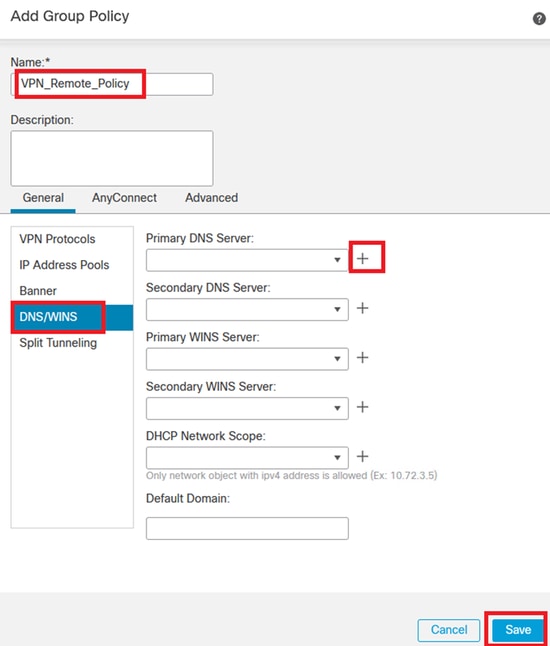

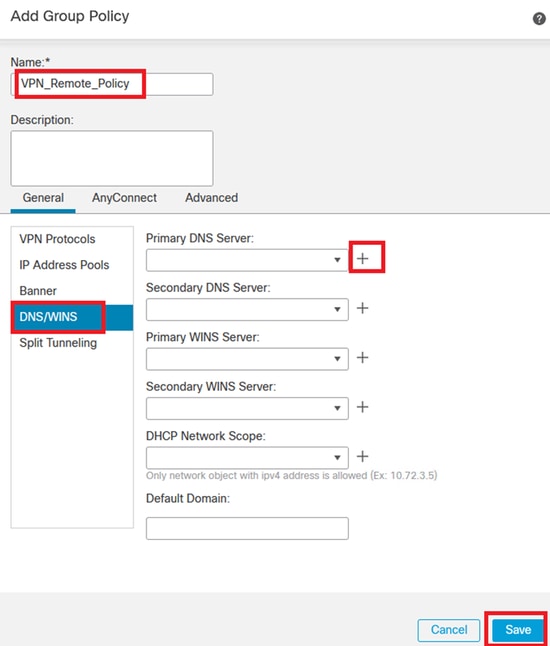

11. 指定VPN連線的DNS伺服器詳細資訊。

DNS設定。

DNS設定。

警告:請注意,對於此配置,其他功能(如Banner、Split Tunneling、AnyConnect和Advanced選項)被視為可選的。

12. 配置完必要的詳細資訊後,按一下下一步繼續下一步的設定。

組策略。

組策略。

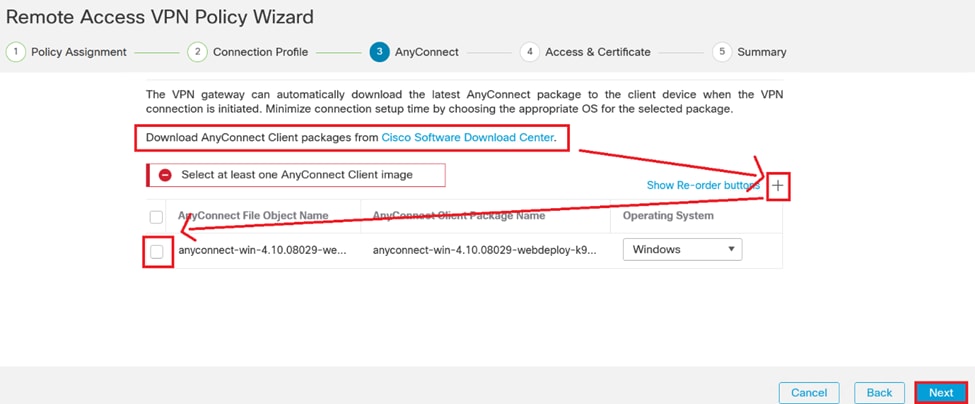

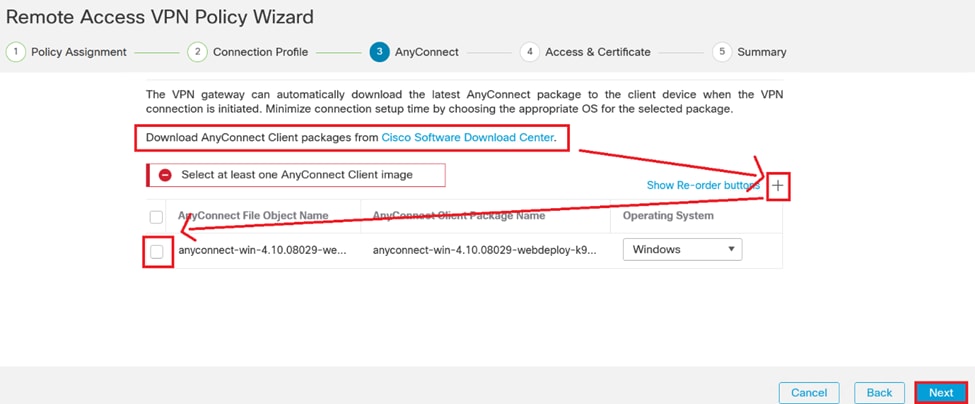

13. 為VPN使用者選擇適當的AnyConnect軟體套件。如果未列出所需的包,您可以選擇在此階段增加所需的包。

套件安裝。

套件安裝。

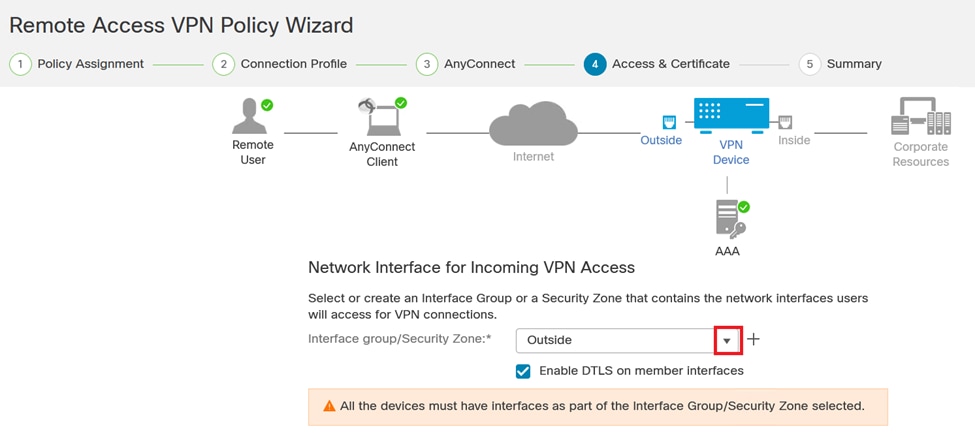

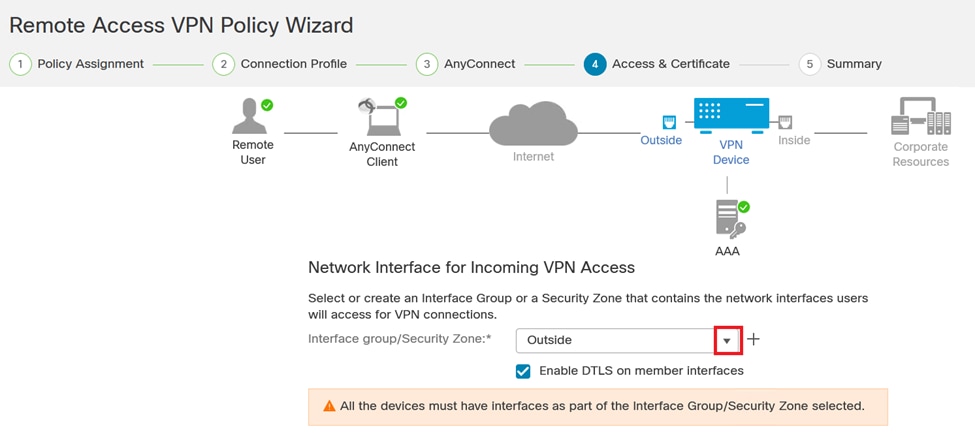

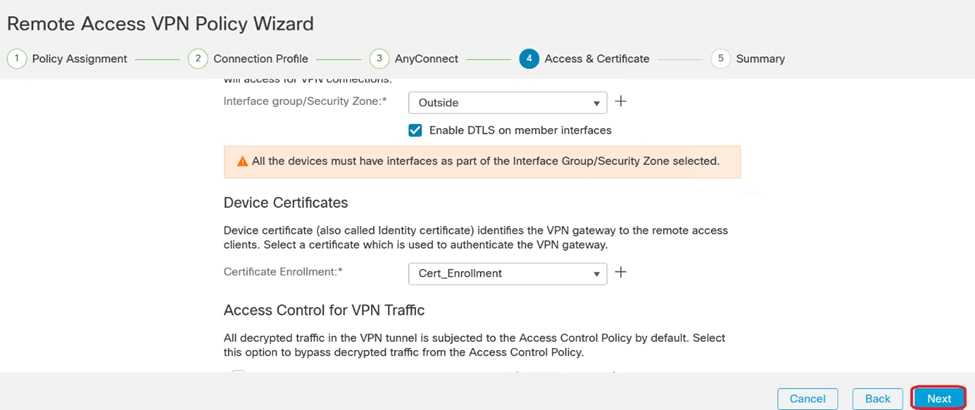

14. 選擇要啟用VPN Remote功能的FTD裝置上的網路介面。

VPN介面

VPN介面

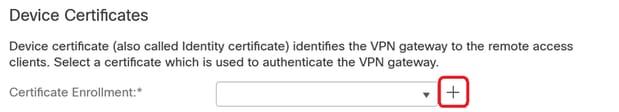

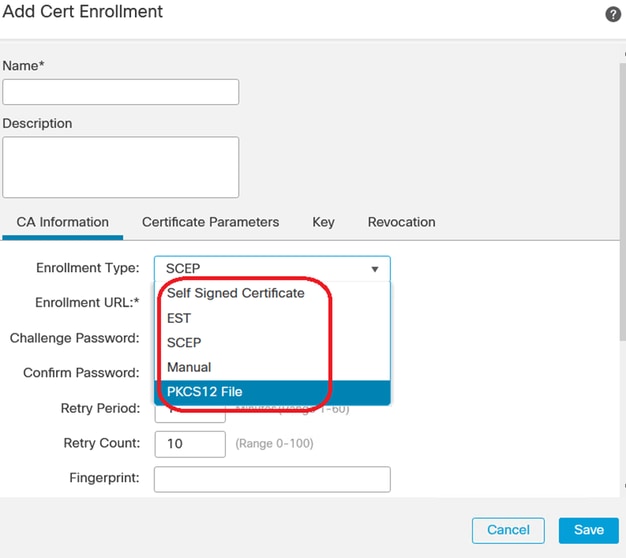

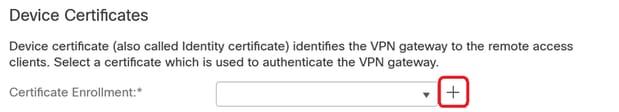

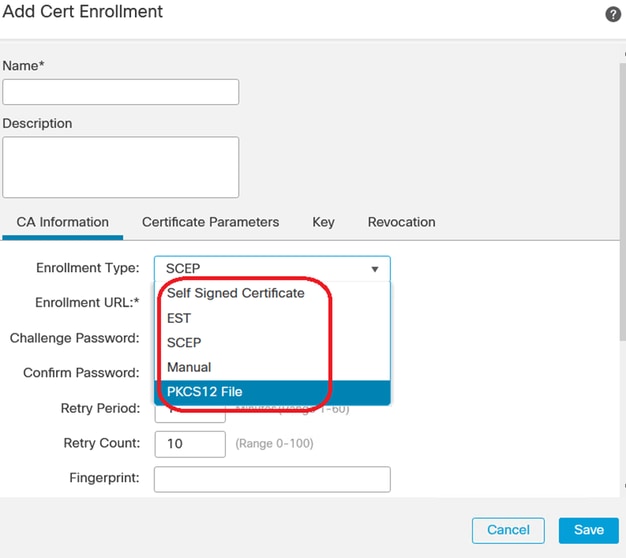

15. 透過選擇可用方法之一在防火牆上建立並安裝證書,建立證書註冊過程,這對於安全VPN連線至關重要。

裝置證書。

裝置證書。

證書註冊。

證書註冊。

16. 配置證書註冊後,按一下Next。

訪問和服務摘要

訪問和服務摘要

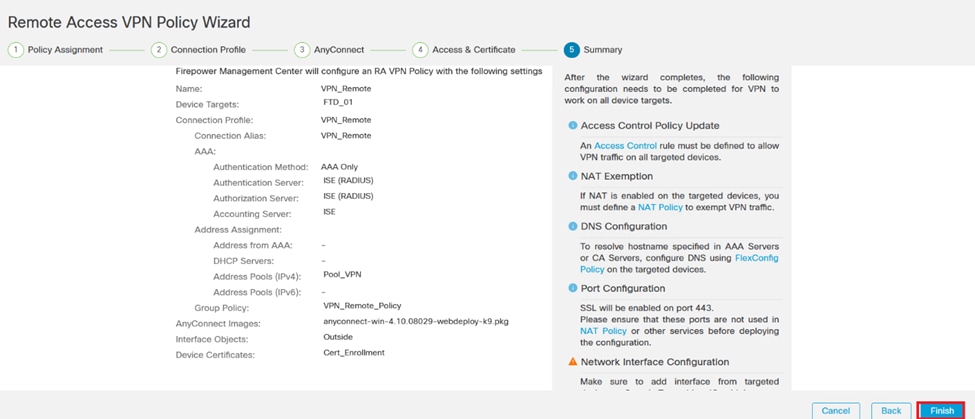

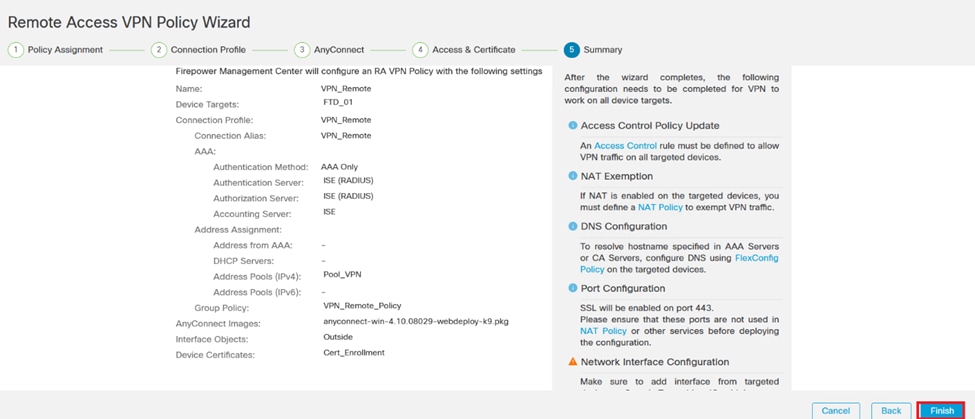

17. 複查所有組態的彙總,確保這些組態正確無誤,並反映您預期的設定。

VPN設定的摘要。

VPN設定的摘要。

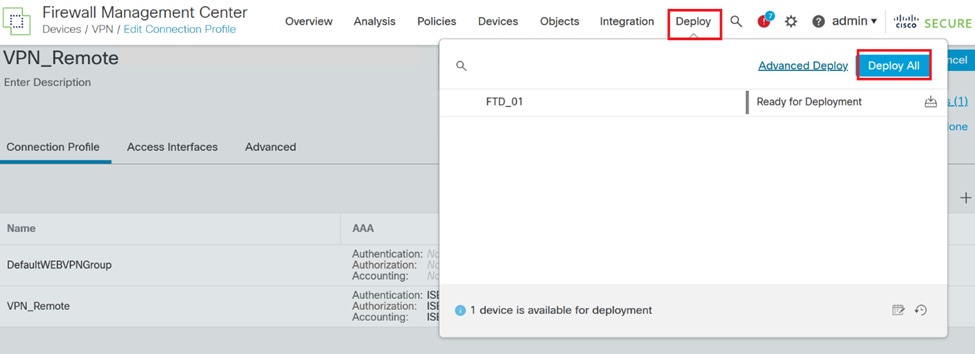

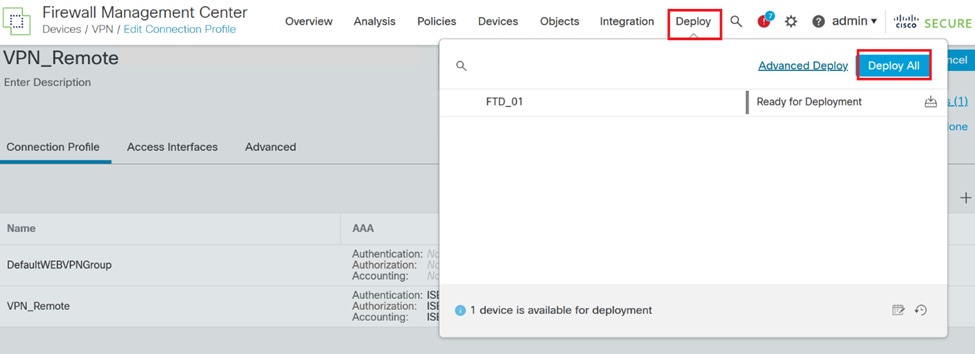

18. 要應用和啟用VPN遠端訪問配置,請導航到Deploy > Deploy All,然後執行部署到所選FTD裝置的部署。

部署VPN設定。

部署VPN設定。

ISE配置。

將DUO整合為外部Radius伺服器。

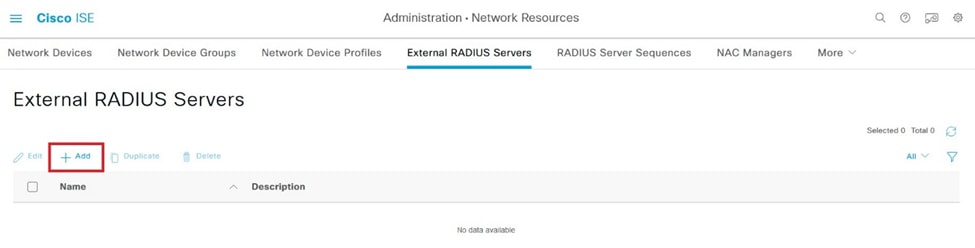

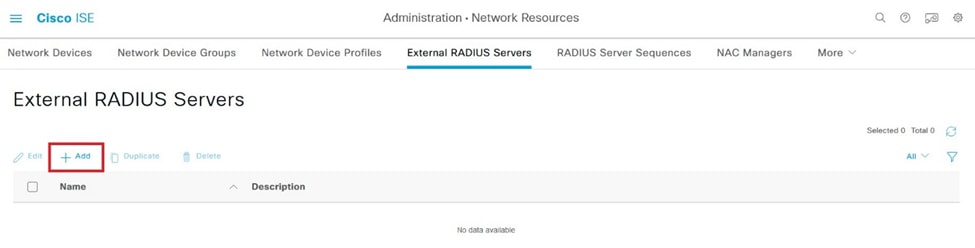

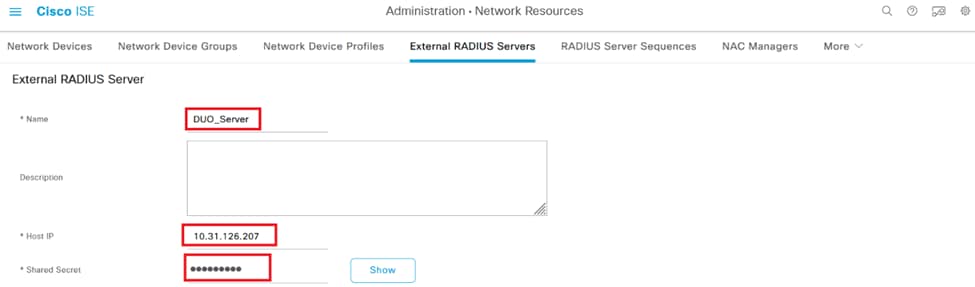

1. 在Cisco ISE管理介面中導航到Administration > Network Resources > External RADIUS Servers。

2. 按一下Add按鈕配置新的外部RADIUS伺服器。

外部Radius伺服器

外部Radius伺服器

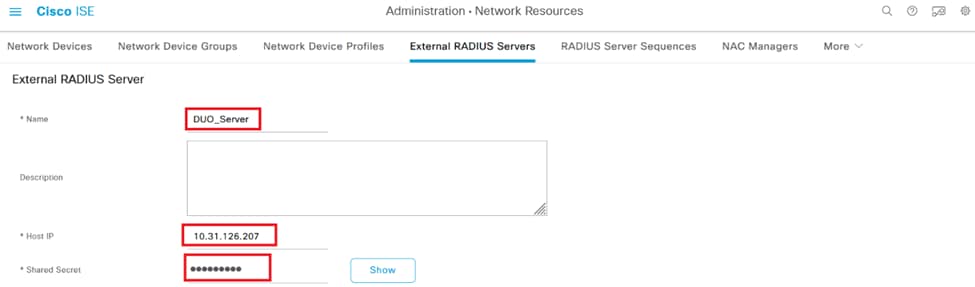

3. 輸入Proxy DUO伺服器的名稱。

4. 輸入Proxy DUO伺服器的正確IP位址,以確保ISE與DUO伺服器之間的正確通訊。

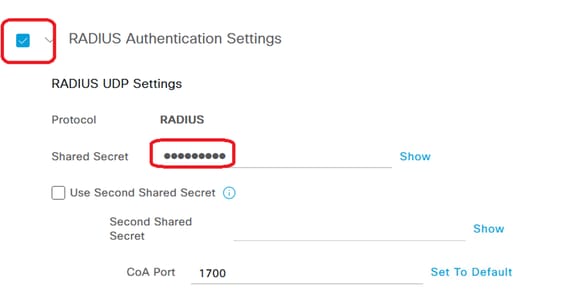

5. 設定共用金鑰。

注意:必須在Proxy DUO伺服器中配置此共用金鑰,以便成功建立RADIUS連線。

6. 正確輸入所有詳細資訊後,按一下Submit儲存新的Proxy DUO Server配置。

外部RADIUS伺服器

外部RADIUS伺服器

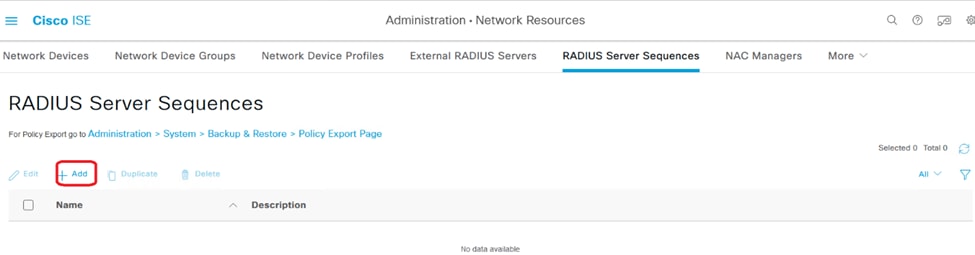

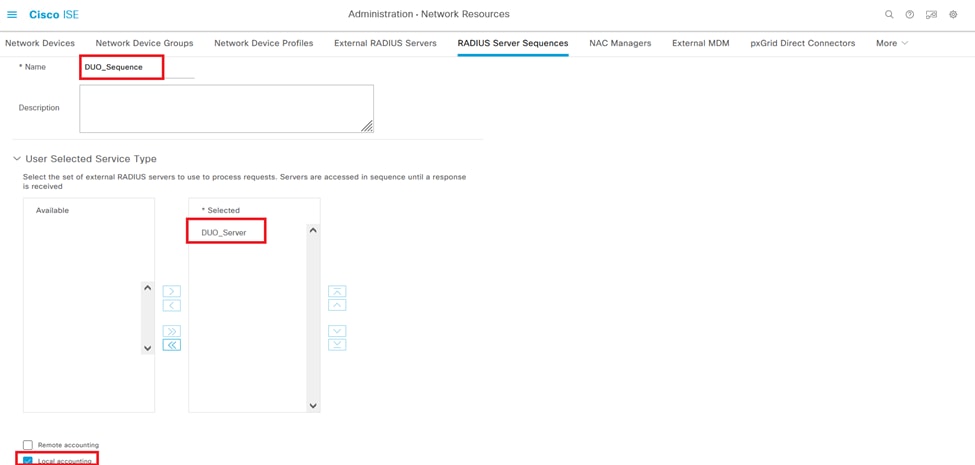

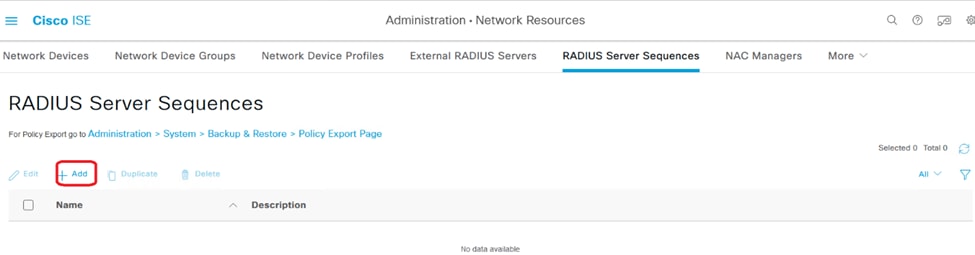

7. 繼續執行管理> RADIUS伺服器序列。

8. 按一下Add建立新的RADIUS伺服器序列。

RADIUS伺服器序列

RADIUS伺服器序列

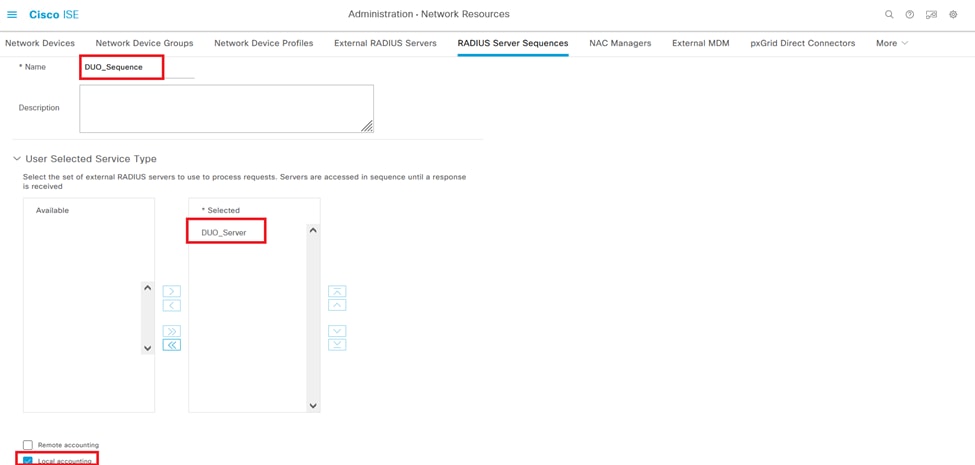

9. 為RADIUS伺服器序列提供一個不同的名稱以便於辨識。

10. 找到之前配置的DUO RADIUS伺服器(在本指南中稱為DUO_Server),並將其移動到右側的選定清單中以將它包含在序列中。

11. 按一下Submit以完成並儲存RADIUS Server Sequence配置。

Radius伺服器序列配置。

Radius伺服器序列配置。

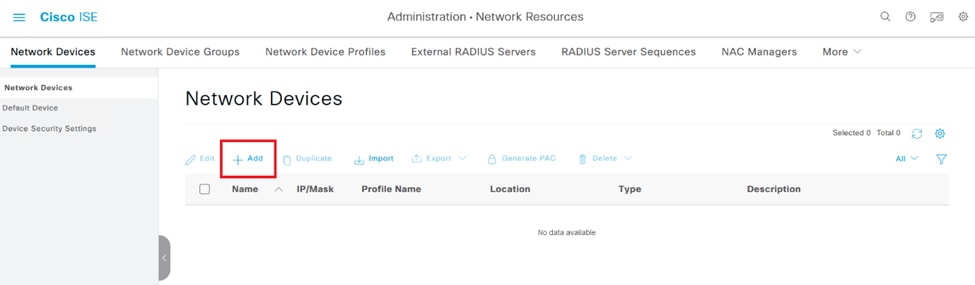

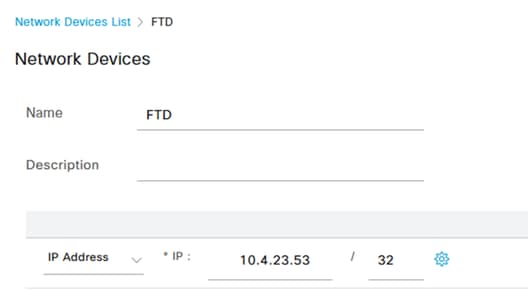

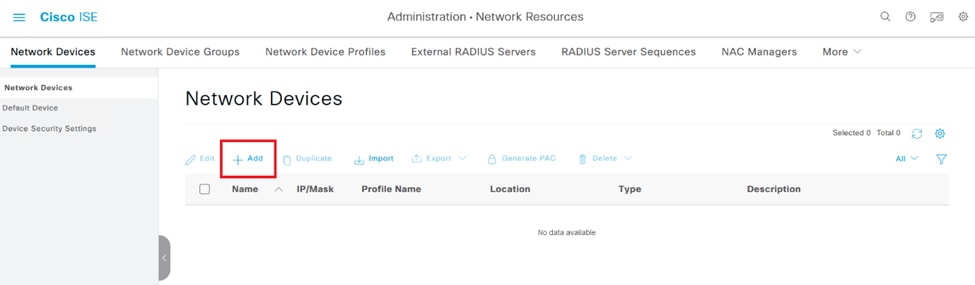

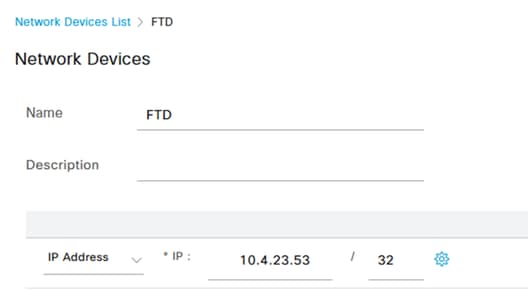

將FTD整合為網路存取裝置。

1. 導航到系統介面中的管理部分,然後從該部分選擇網路資源以訪問網路裝置的配置區域。

2. 進入網路資源部分後,找到並點選增加按鈕以啟動增加新網路訪問裝置的過程。

網路訪問裝置。

網路訪問裝置。

3. 在所提供的欄位中,輸入「網路存取裝置」名稱,以辨識網路內的裝置。

4. 繼續指定FTD (Firepower威脅防禦)裝置的IP地址。

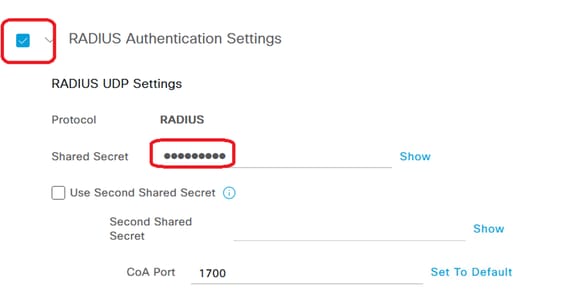

5. 輸入之前在FMC (Firepower管理中心)設定期間建立的金鑰。此金鑰對於裝置之間的安全通訊至關重要。

6. 按一下「提交」按鈕,完成處理。

將FTD新增為需求。

將FTD新增為需求。

RADIUS設定

RADIUS設定

DUO配置。

DUO代理安裝。

按一下下一個連結,訪問DUO Proxy下載和安裝指南:

https://duo.com/docs/authproxy-reference

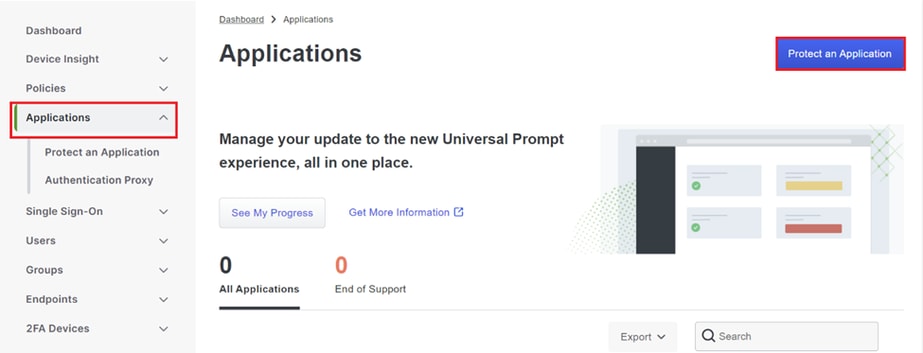

將DUO Proxy與ISE和DUO Cloud整合。

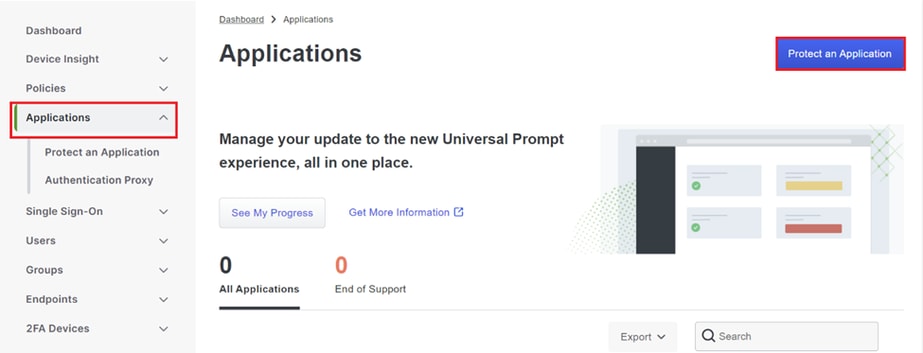

1. 使用您的憑證登入DUO Security網站https://duo.com/。

2. 定位至申請部分,然後選擇保護申請以繼續。

DUO應用程式

DUO應用程式

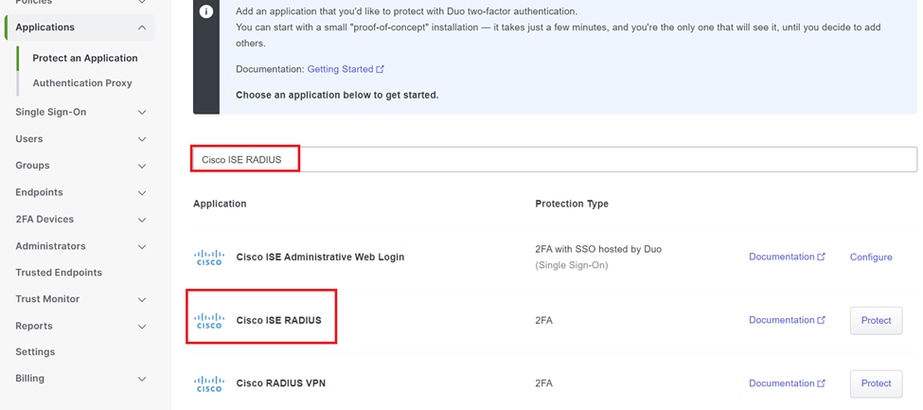

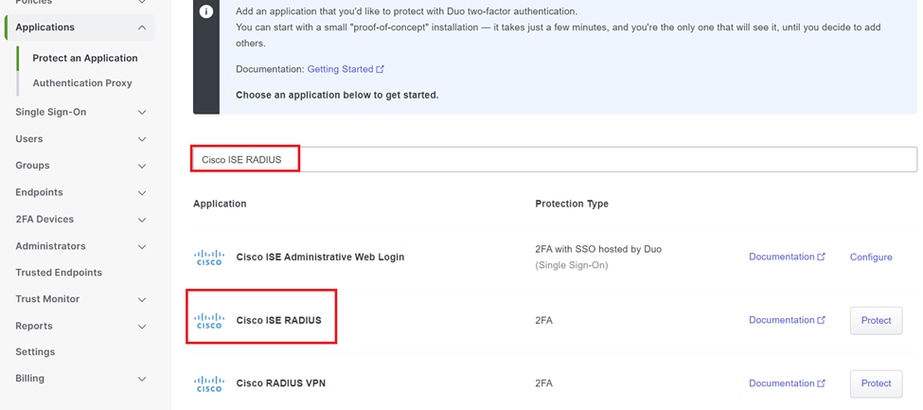

3. 在清單中搜尋「Cisco ISE RADIUS」選項並按一下Protect以將其增加到您的應用。

ISE RADIUS選項

ISE RADIUS選項

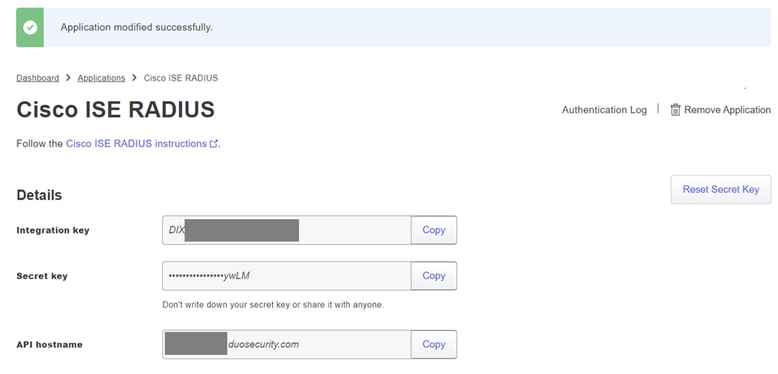

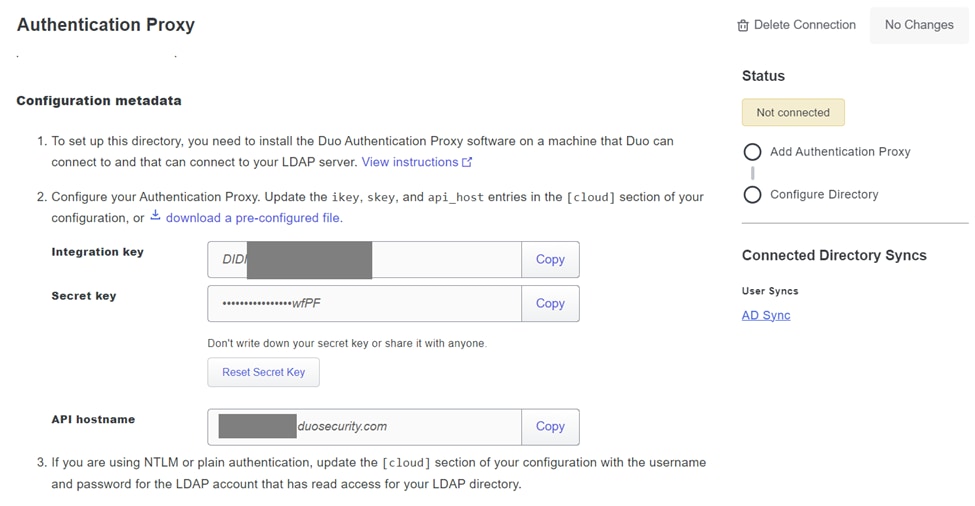

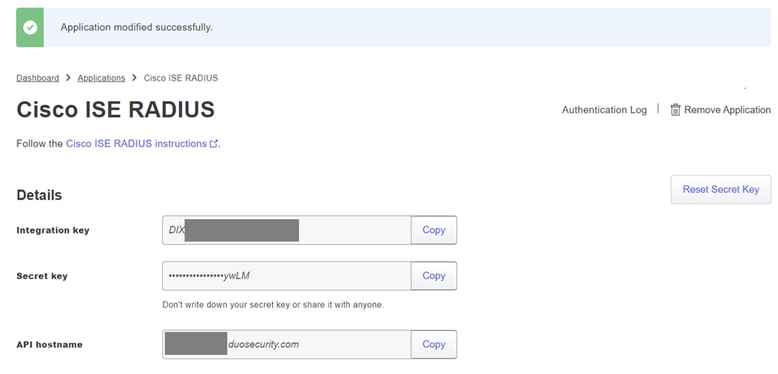

4. 成功增加後,您將看到DUO應用程式的詳細資訊。向下滾動並按一下Save。

5. 複製提供的整合金鑰、秘密金鑰和API主機名稱;這些對於後續步驟至關重要。

ISE伺服器詳細資訊

ISE伺服器詳細資訊

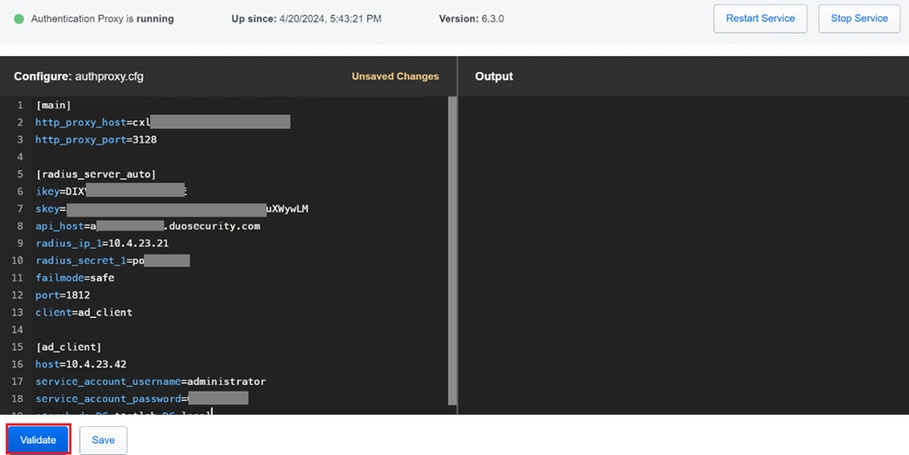

6. 啟動系統上的DUO Proxy Manager,繼續設定。

DUO代理管理員

DUO代理管理員

7. (可選)如果您的DUO代理伺服器需要代理配置才能連線到DUO雲,請輸入以下引數:

[main]

http_proxy_host=<Proxy IP Address or FQDN >

http_proxy_port=<port>

8. 現在,利用您之前複製的資訊完成整合配置。

[radius_server_auto]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

radius_ip_1=<ISE IP address>

radius_secret_1=<secret key configured in the external RADIUS server section>

failmode=safe

port=1812

client=ad_client

提示:line client=ad_client表示DUO Proxy使用Active Directory帳戶進行身份驗證。確保此資訊正確無誤,以完成與Active Directory的同步。

將DUO與Active Directory整合。

1. 將DUO Authentication Proxy與Active Directory整合。

[ad_client]

host=<AD IP Address>

service_account_username=<service_account_username>

service_account_password=<service_account_password>

search_dn=DC=<domain>,DC=<TLD>

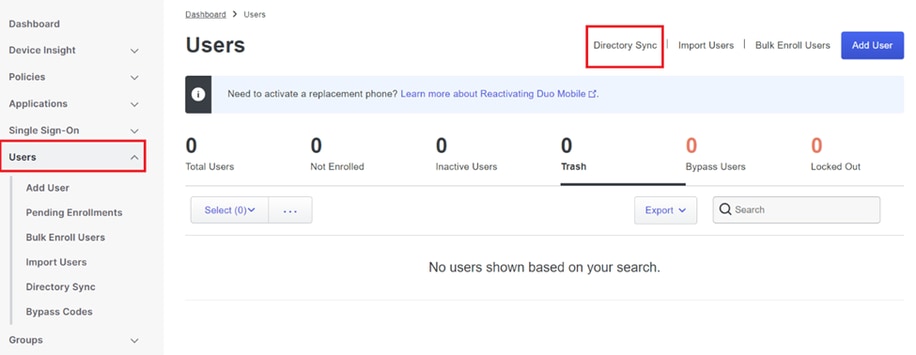

2. 使用DUO雲服務加入您的Active Directory。登入到https://duo.com/。

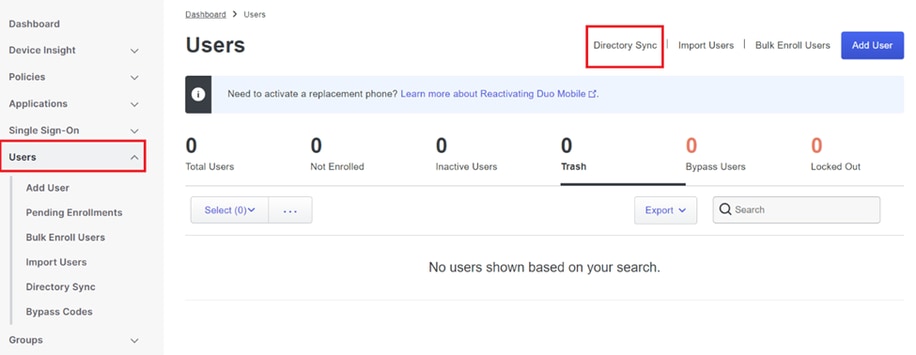

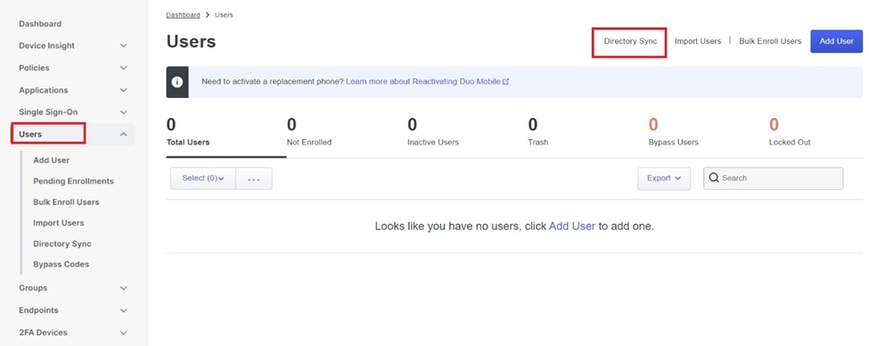

3. 導航到「使用者」,選擇「目錄同步」以管理同步設定。

目錄同步

目錄同步

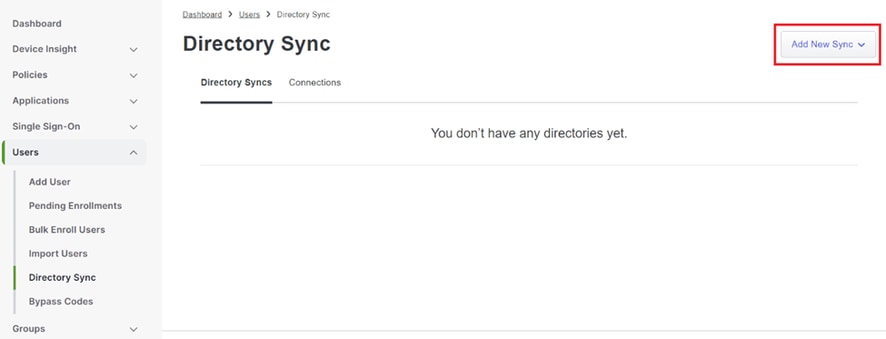

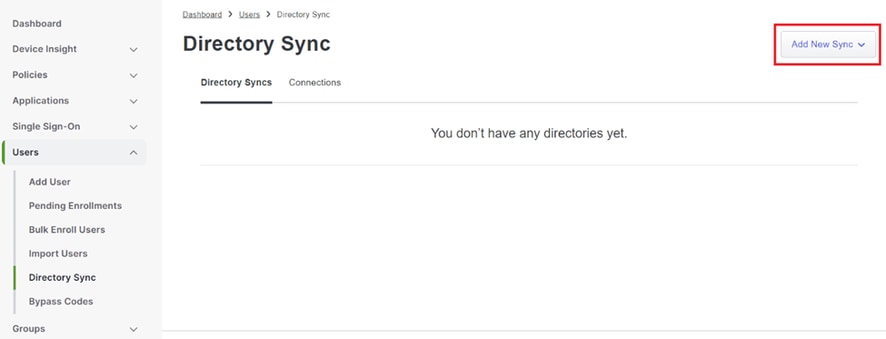

4. 按一下「增加新同步」,並從提供的選項中選擇「Active Directory」。

新增同步處理

新增同步處理

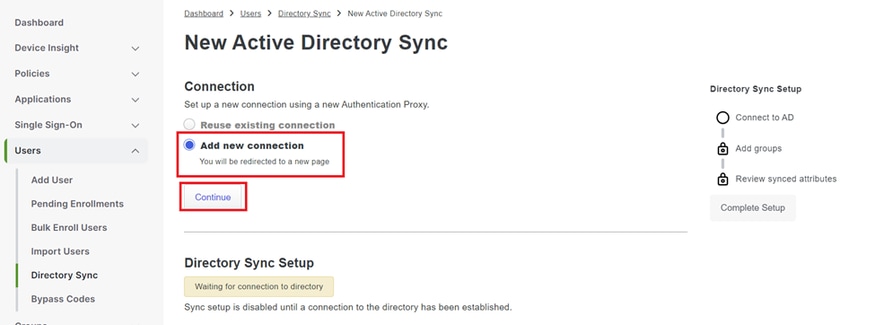

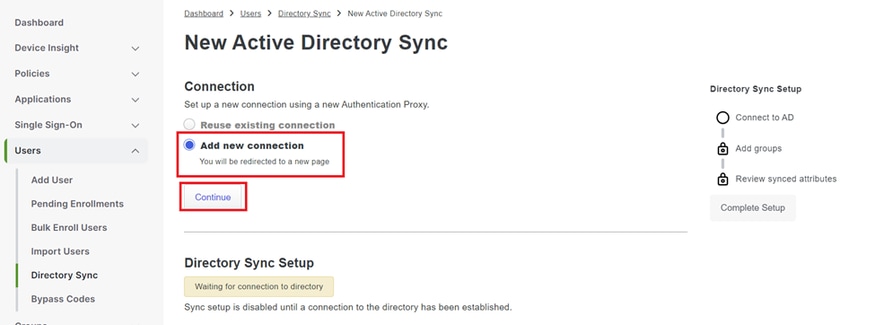

5. 選擇增加新連線,然後按一下繼續。

新增新的Active Directory

新增新的Active Directory

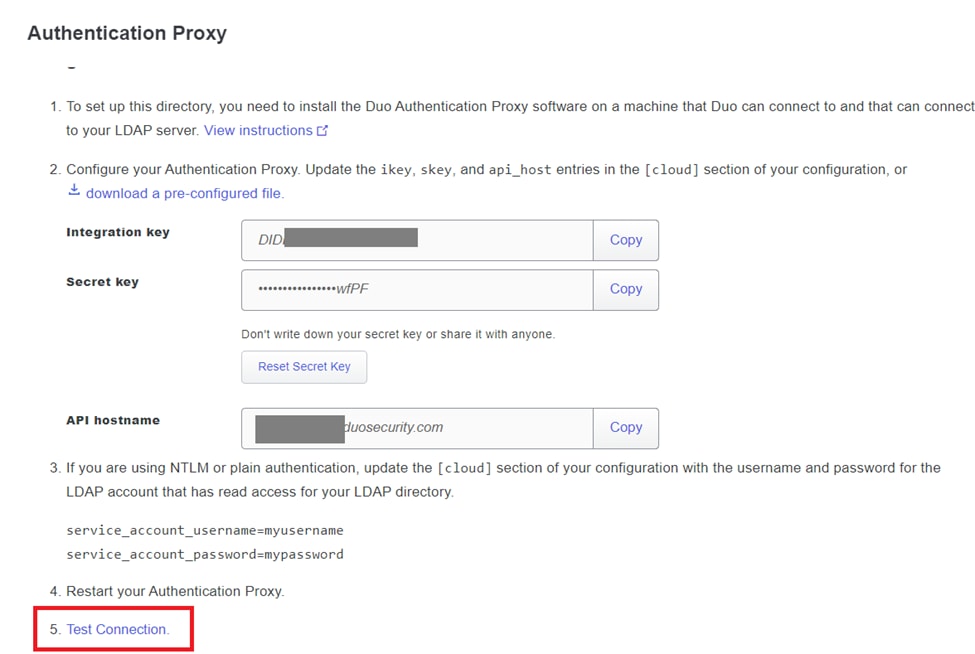

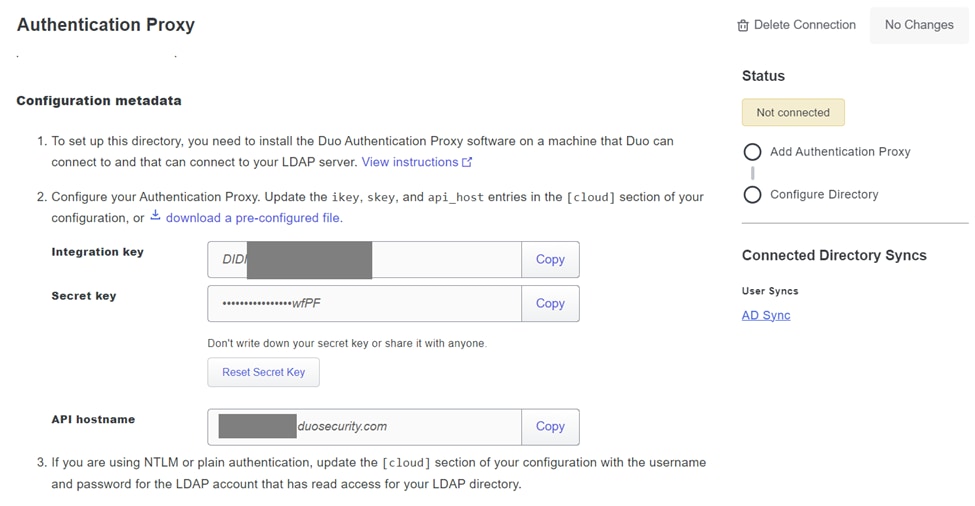

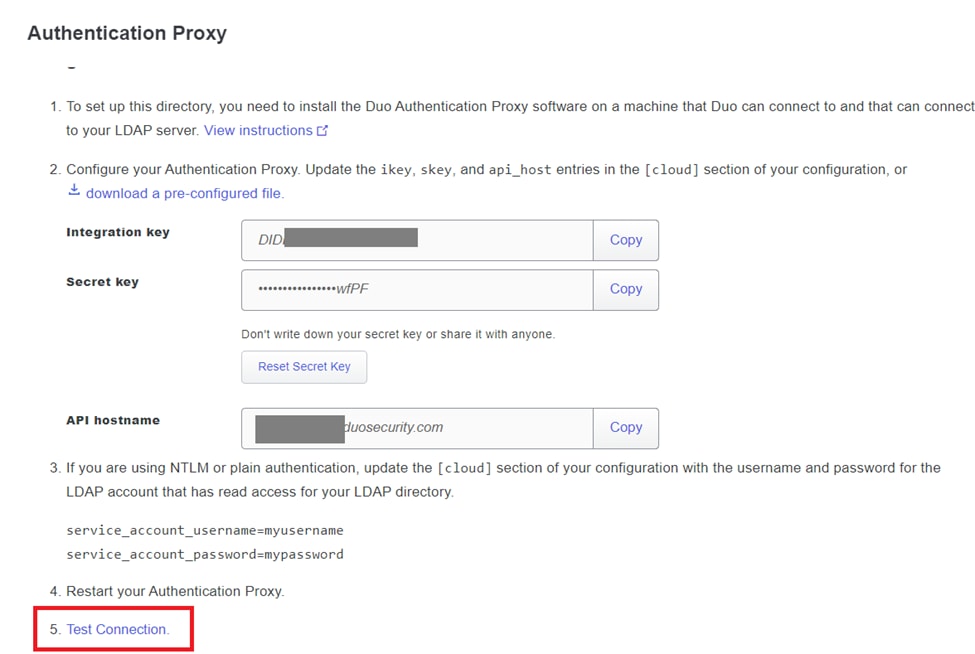

6. 複製生成的整合金鑰、金鑰和API主機名。

驗證代理詳細資料

驗證代理詳細資料

7. 返回DUO Authentication Proxy組態,使用您取得的新引數以及Active Directory管理員的服務帳戶認證設定[cloud]區段:

[cloud]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

service_account_username=<your domain>\<service_account_username>

service_account_password=<service_account_password>

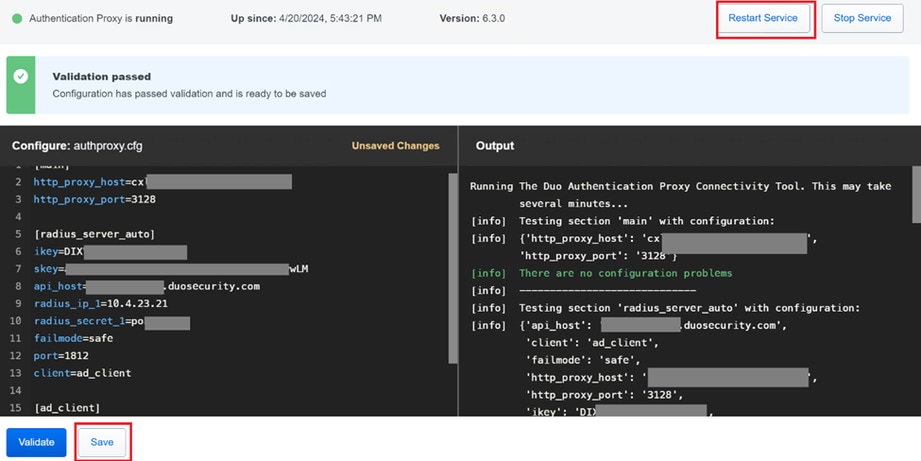

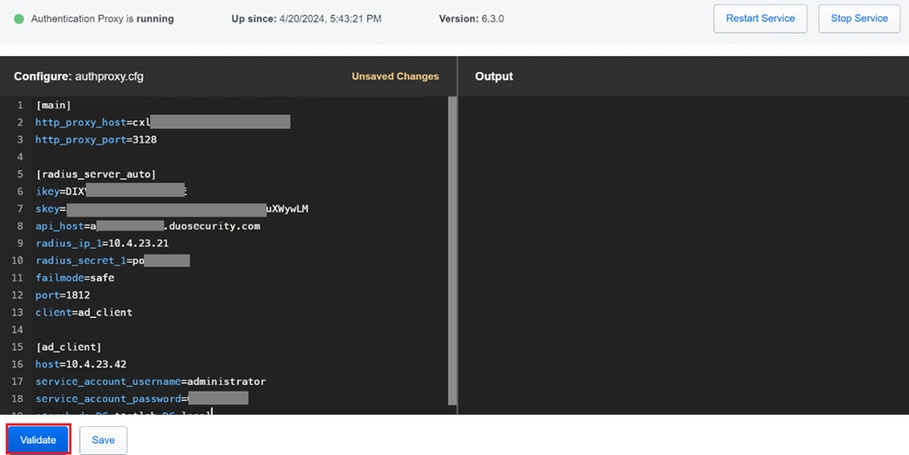

8. 選取「驗證」選項,驗證您的組態,以確保所有設定皆正確。

Proxy DUO的組態。

Proxy DUO的組態。

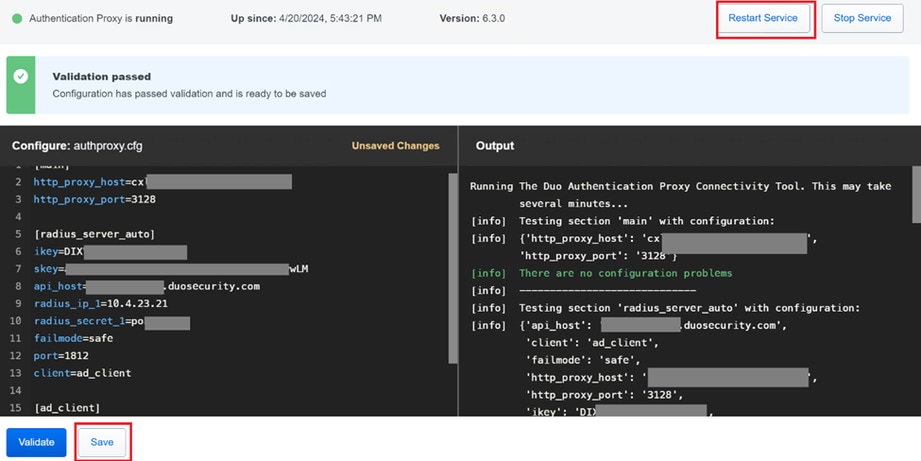

9. 驗證之後,請儲存您的組態並重新啟動DUO Authentication Proxy服務以套用變更。

重新啟動服務選項。

重新啟動服務選項。

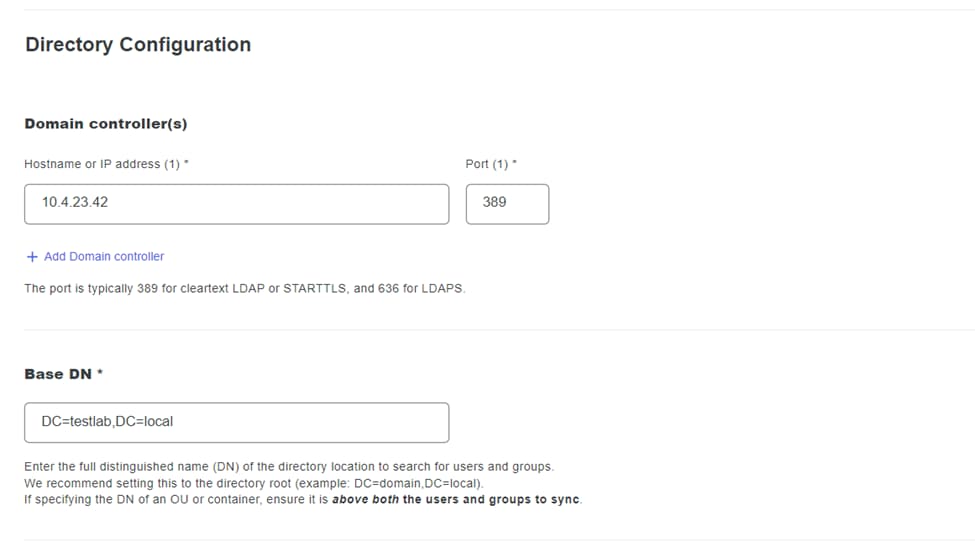

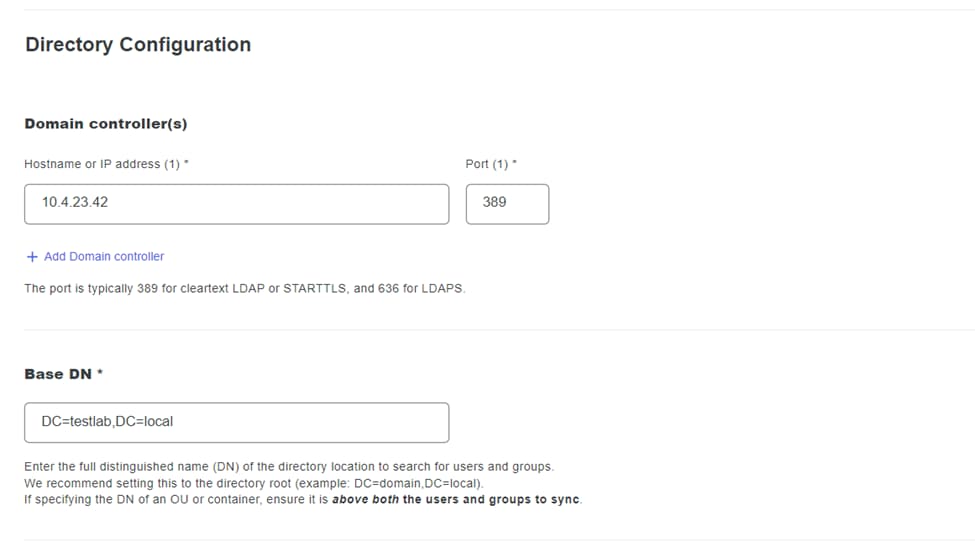

10. 返回DUO管理控制台,輸入Active Directory伺服器的IP地址以及使用者同步的基本DN。

目錄設定。

目錄設定。

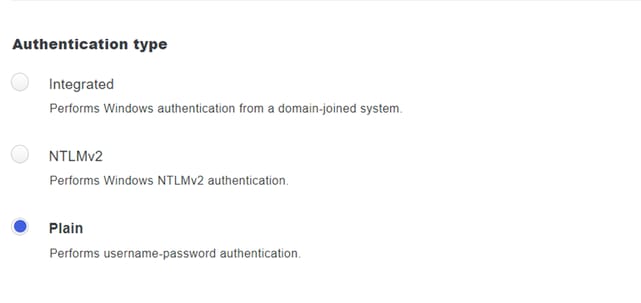

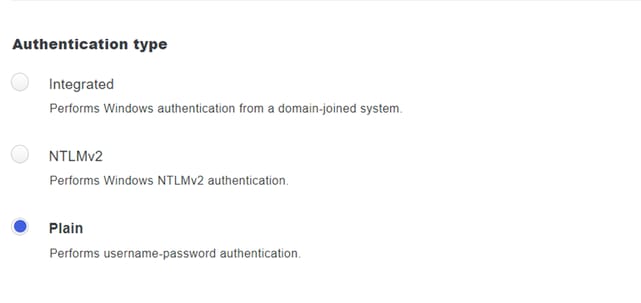

11. 選擇Plain選項以配置用於非NTLMv2身份驗證的系統。

驗證型別。

驗證型別。

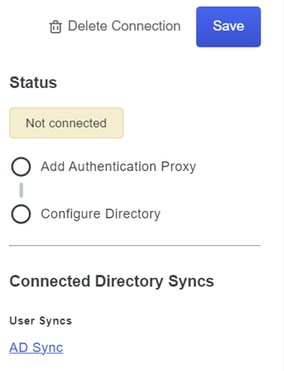

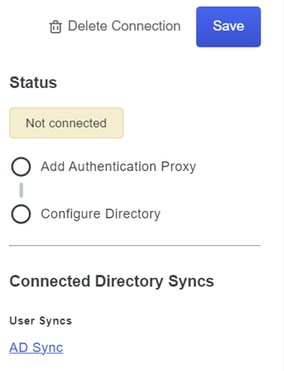

12. 儲存新設定以確保配置已更新。

儲存選項

儲存選項

13. 使用「測試連線」功能驗證DUO雲服務是否可以與Active Directory通訊。

測試連線選項。

測試連線選項。

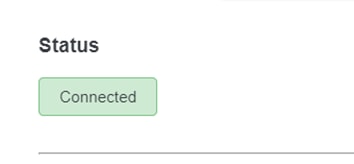

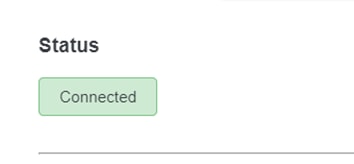

14. 確認Active Directory的狀態顯示為「Connected」,表示整合成功。

狀態成功。

狀態成功。

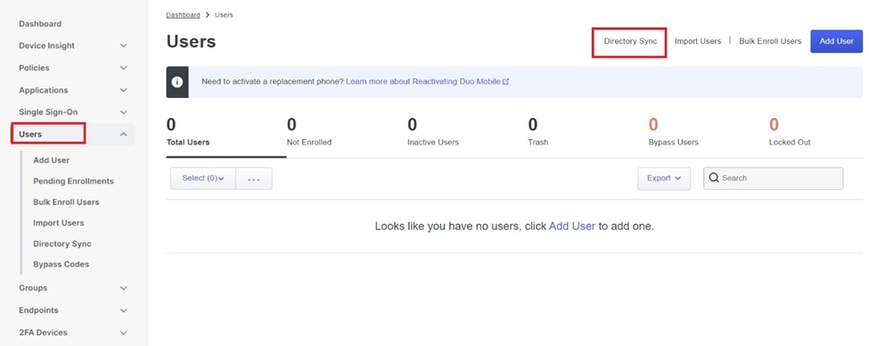

透過DUO Cloud從Active Directory (AD)匯出使用者帳戶。

1. 在Duo管理面板中導航到使用者>目錄同步,找到與使用Active Directory進行目錄同步相關的設定。

使用者清單。

使用者清單。

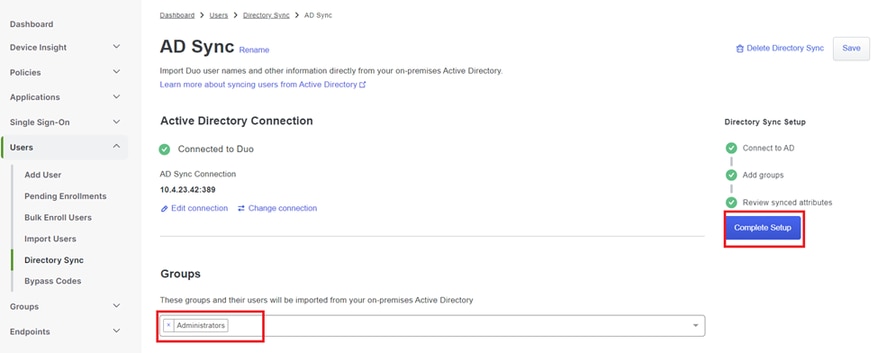

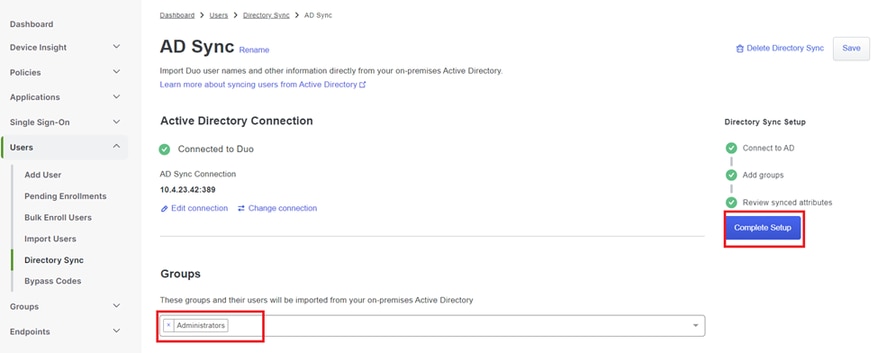

2. 選擇要管理的Active Directory配置。

3. 在配置設定中,確定並選擇Active Directory中要與Duo Cloud同步的特定組。請考慮使用選取專案的篩選選項。

4. 按一下完成設定。

AD同步。

AD同步。

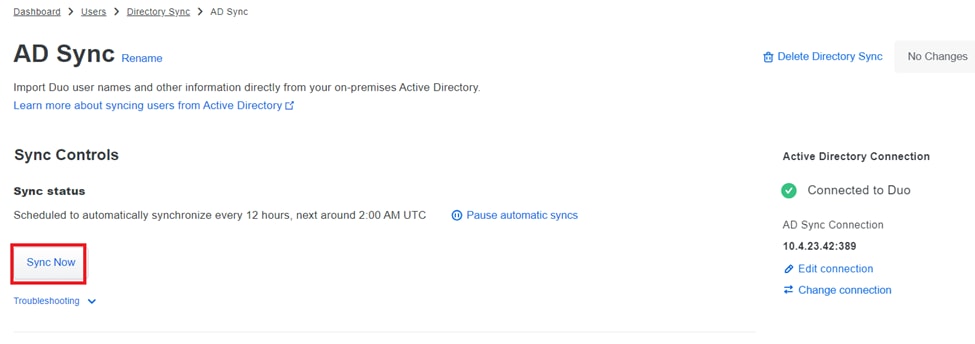

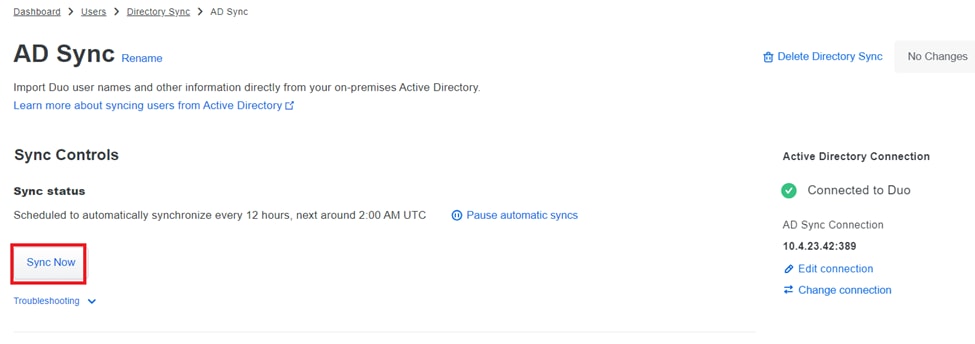

5. 要立即啟動同步,請按一下Sync Now。這會將Active Directory中指定群組的使用者帳戶匯出至Duo Cloud,以便在Duo Security環境中對其進行管理。

啟動同步處理

啟動同步處理

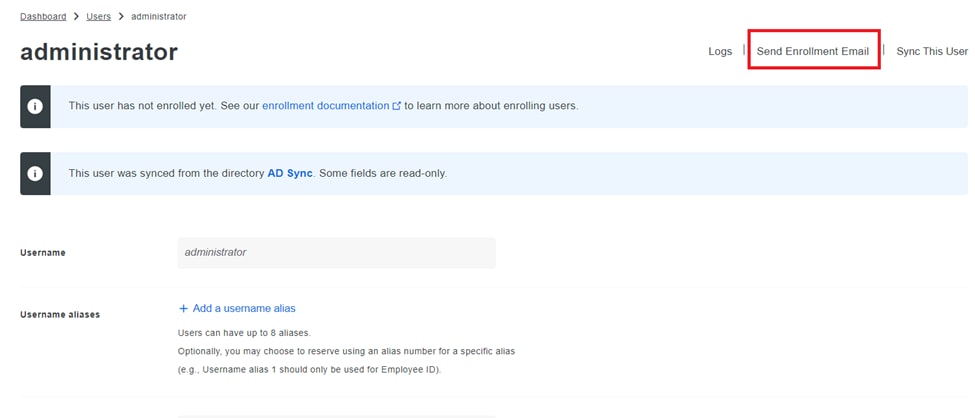

在Cisco DUO雲中註冊使用者。

使用者註冊可透過各種方法啟用身份驗證,例如代碼訪問、DUO推送、SMS代碼和令牌。

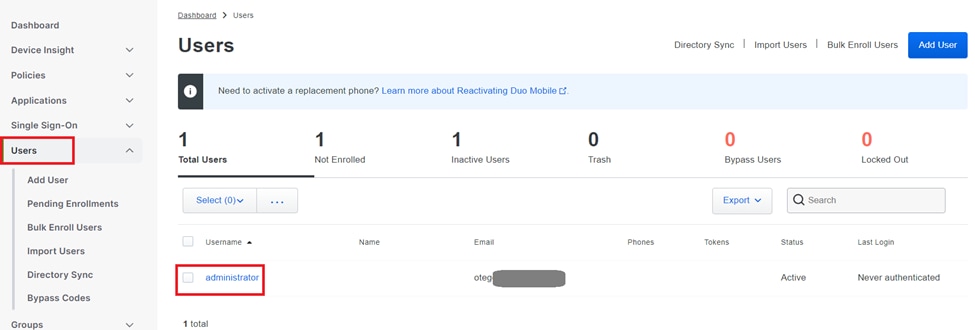

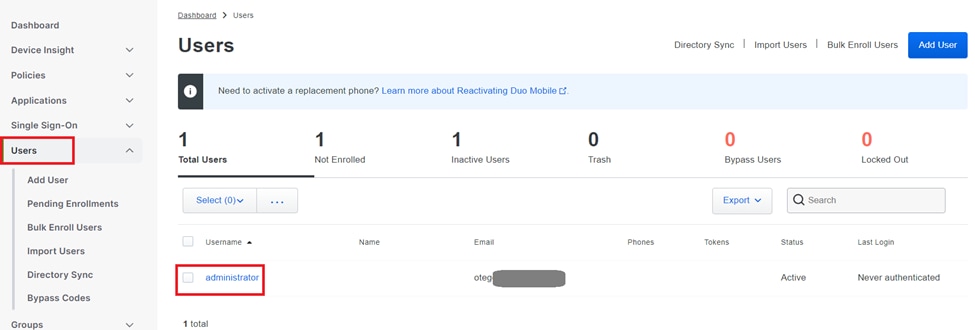

1. 導航到Cisco Cloud控制台中的Users部分。

2. 找出並選取您要註冊的使用者帳戶。

使用者帳戶清單。

使用者帳戶清單。

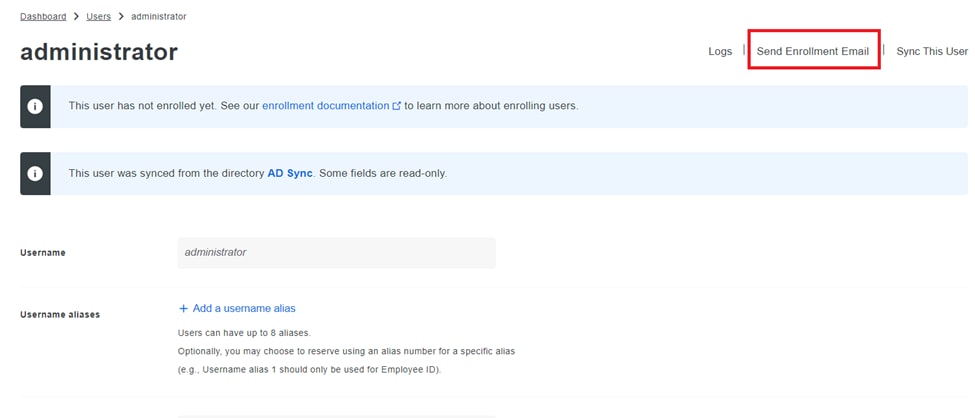

3. 按一下Send Enrollment Email按鈕以啟動登記流程。

透過電子郵件進行註冊。

透過電子郵件進行註冊。

4. 檢查電子郵件收件箱並打開註冊邀請以完成驗證過程。

有關註冊流程的其他詳細資訊,請參閱以下資源:

配置驗證過程。

為確保您的配置正確且運行正常,請驗證以下步驟:

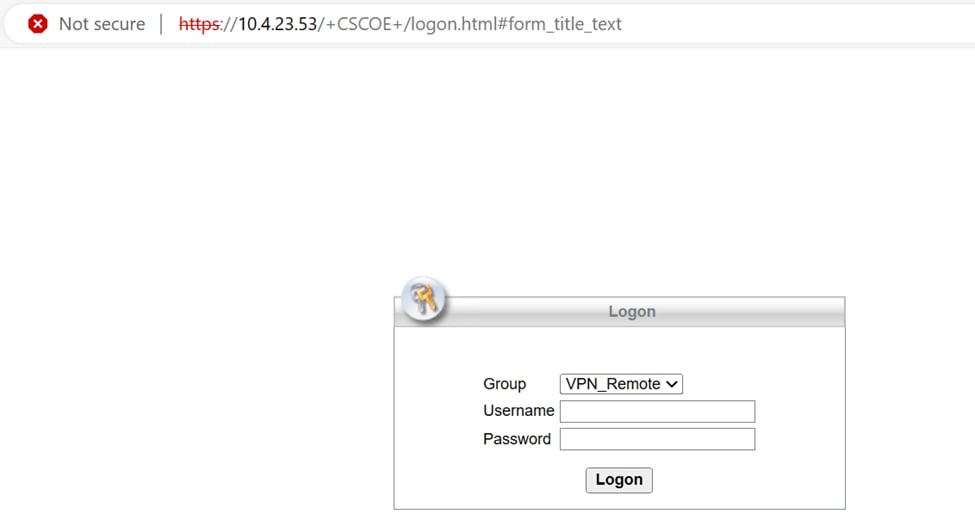

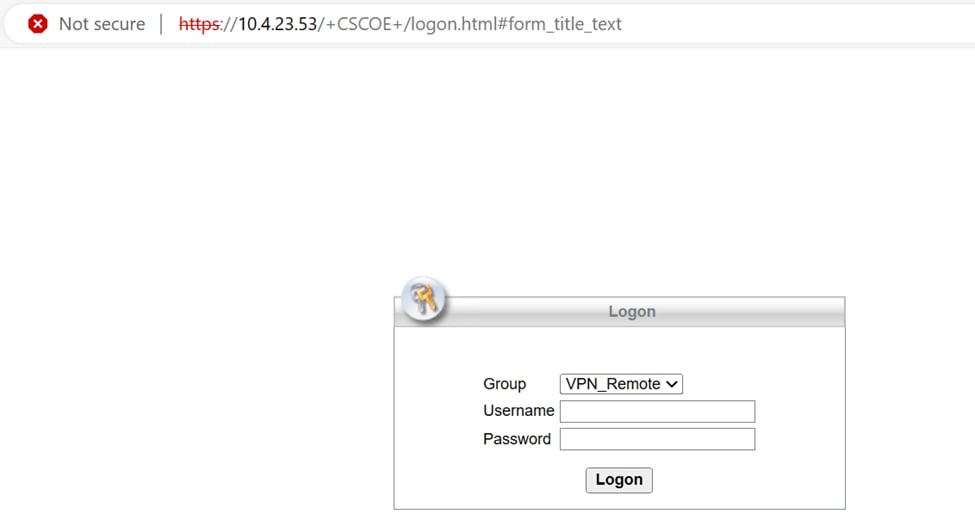

1. 啟動Web瀏覽器並輸入Firepower威脅防禦(FTD)裝置的IP地址以訪問VPN介面。

VPN登入。

VPN登入。

2. 系統提示時,輸入您的使用者名稱與密碼。

注意:認證是Active Directory帳戶的一部分。

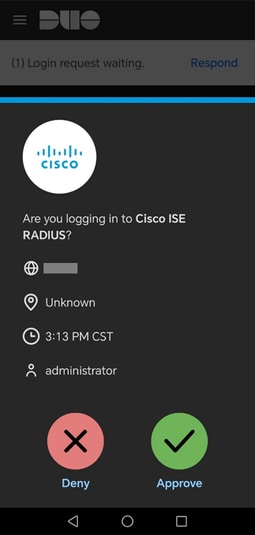

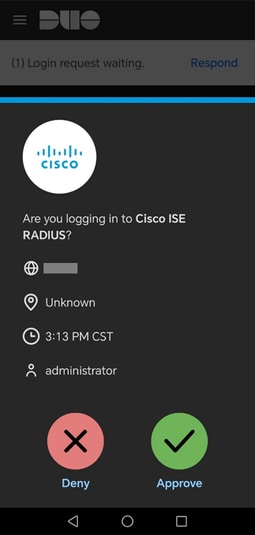

3. 當您收到DUO Push通知時,請使用DUO Mobile軟體核准該通知,以繼續進行驗證程式。

DUO Push。

DUO Push。

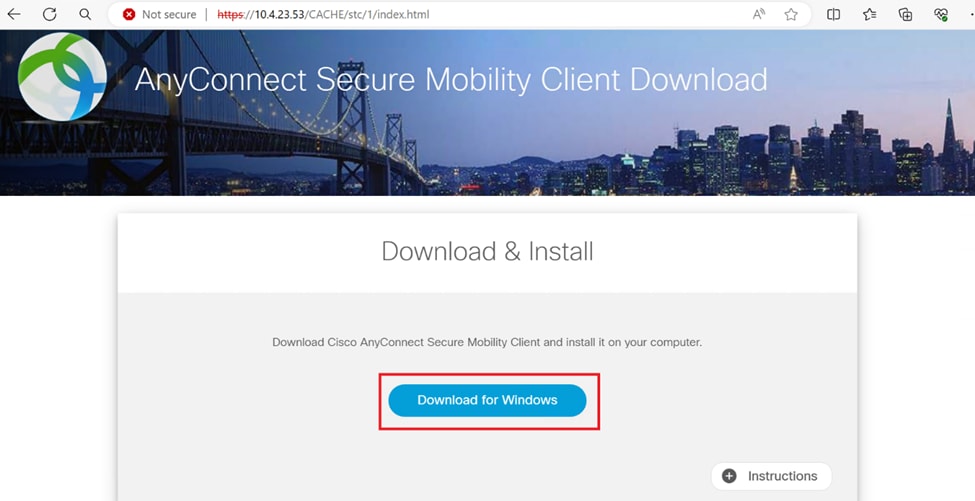

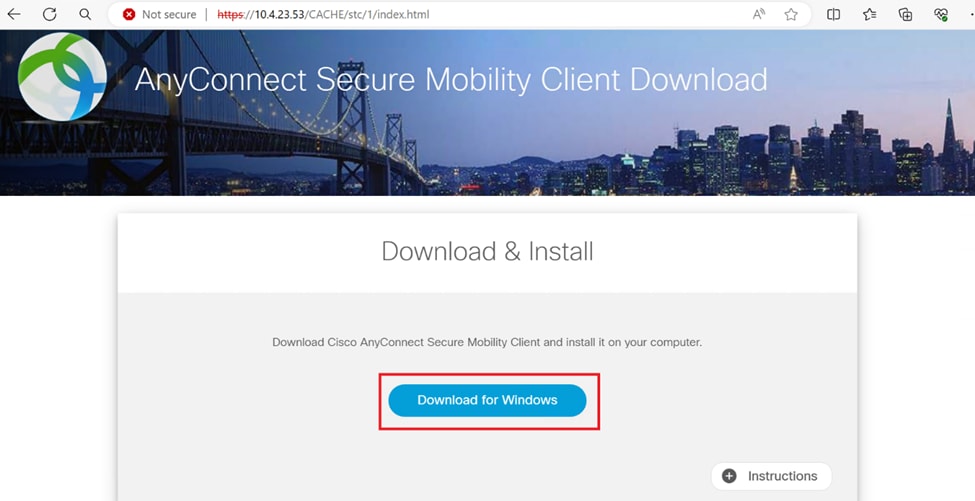

4.查詢並下載適用於Windows系統的Cisco AnyConnect VPN客戶端軟體套件。

下載與安裝。

下載與安裝。

5. 運行下載的AnyConnect安裝程式檔案,然後繼續完成安裝程式在Windows裝置上提供的說明。

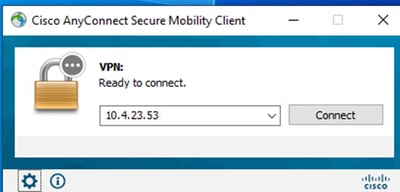

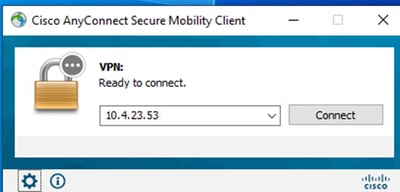

6. 打開Cisco AnyConnect Secure Mobility Client軟體。輸入FTD裝置的IP位址以連線到VPN。

Any Connect軟體。

Any Connect軟體。

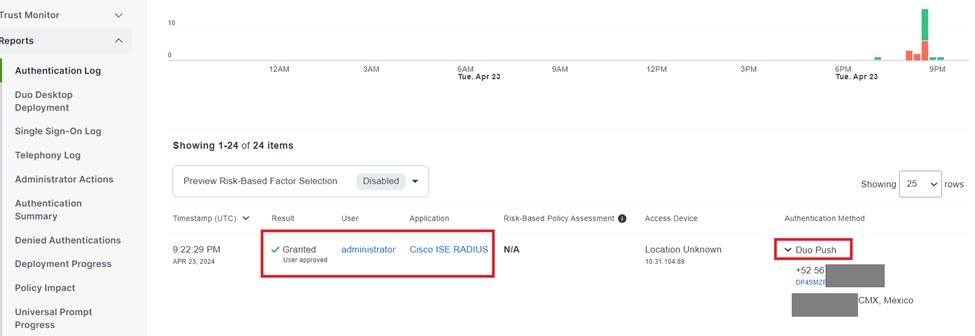

7. 出現提示時,輸入您的VPN訪問憑證,並再次授權DUO Push通知對您的連線進行身份驗證。

DUO Push。

DUO Push。

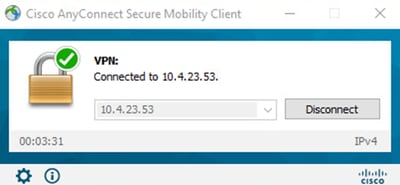

VPN連線成功。

VPN連線成功。

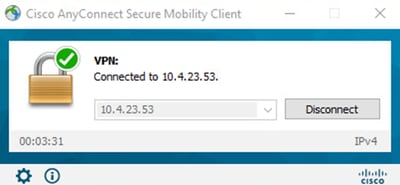

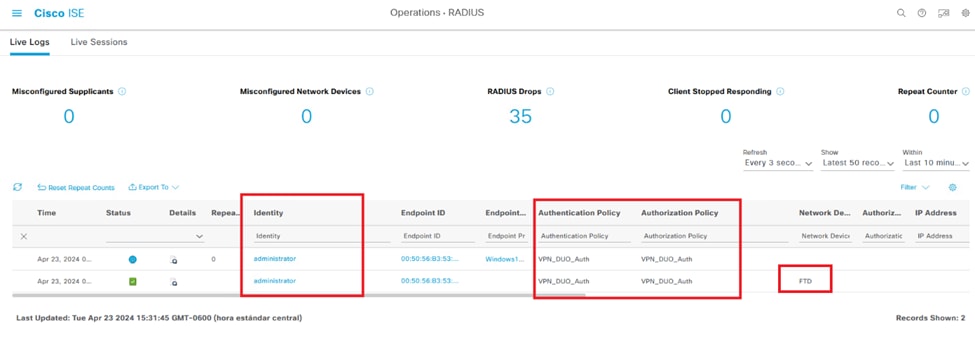

8. 轉至Operations > RADIUS > Livelogs以監控即時活動並驗證適當的連線,訪問Cisco身份服務引擎(ISE)中的即時日誌。

ISE即時日誌。

ISE即時日誌。

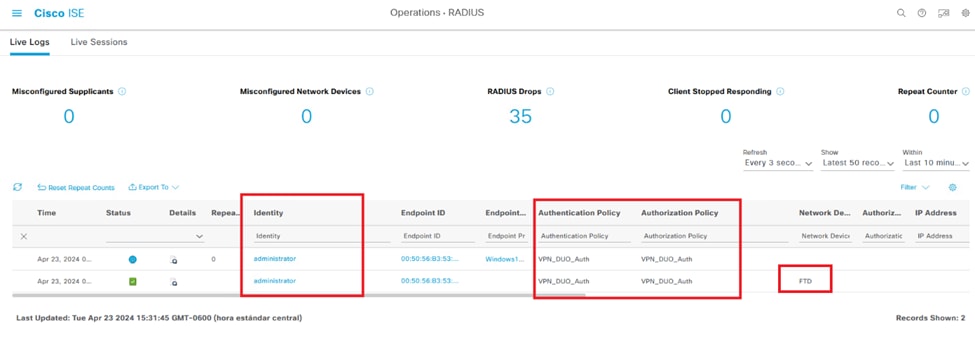

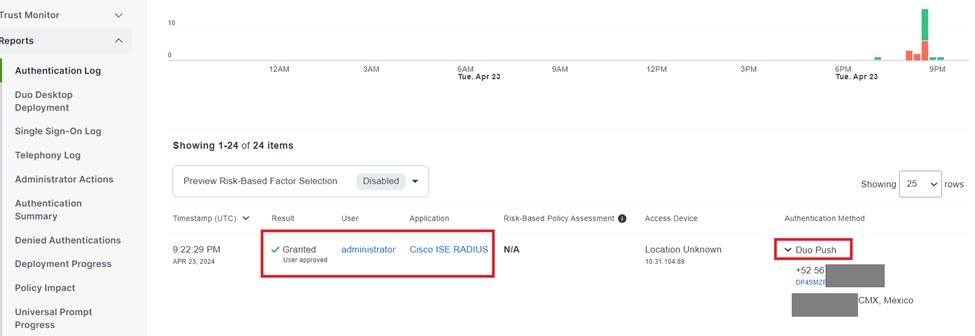

9. 轉到報告>身份驗證日誌在DUO管理面板中檢視身份驗證日誌以確認成功驗證。

身份驗證日誌。

身份驗證日誌。

常見問題。

工作場景。

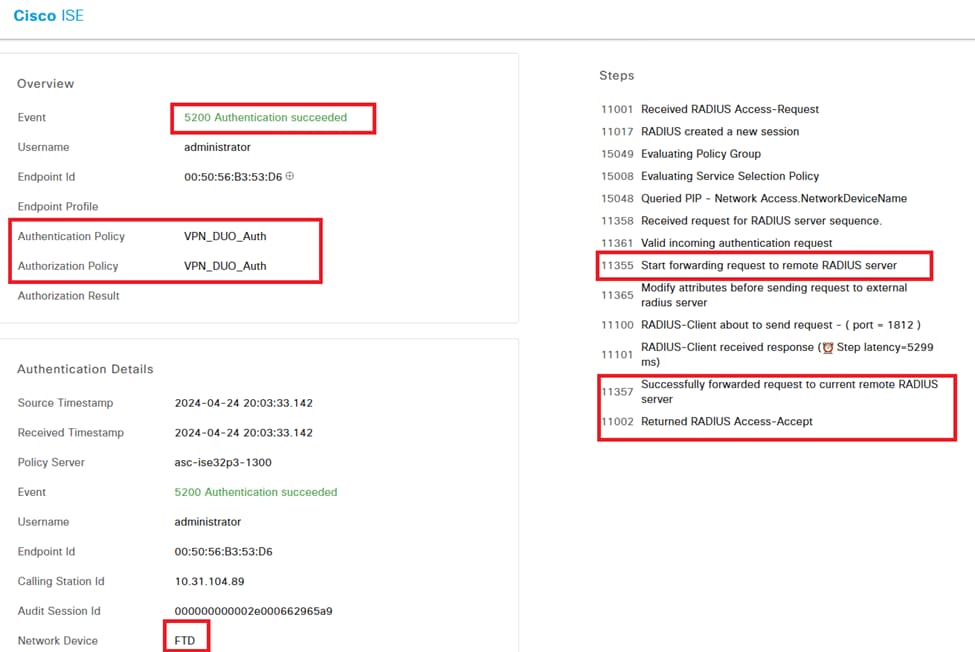

在您探索與此整合相關的特定錯誤之前,瞭解整體工作情境至關重要。

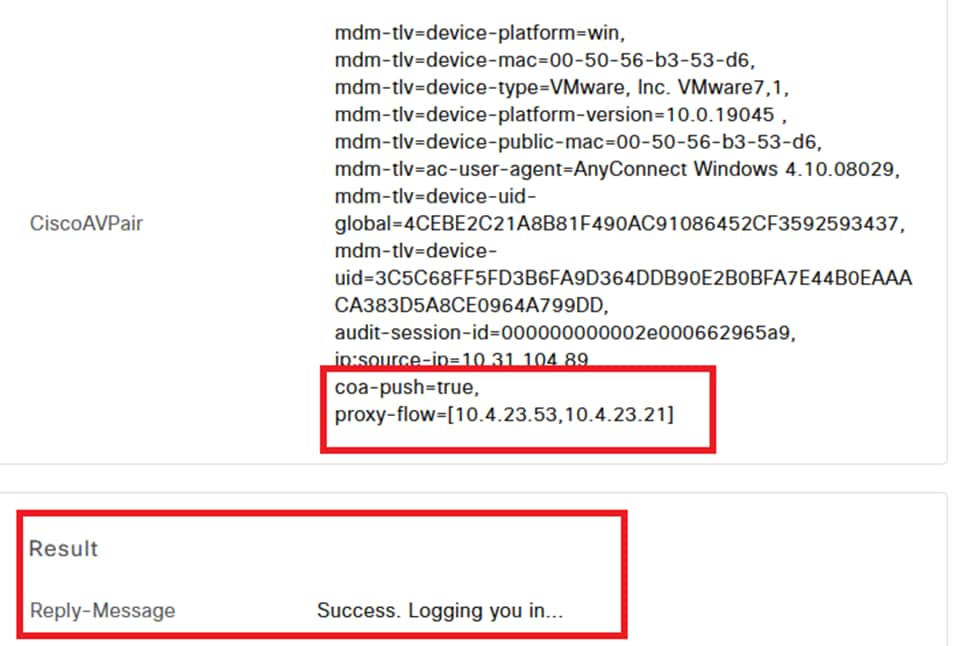

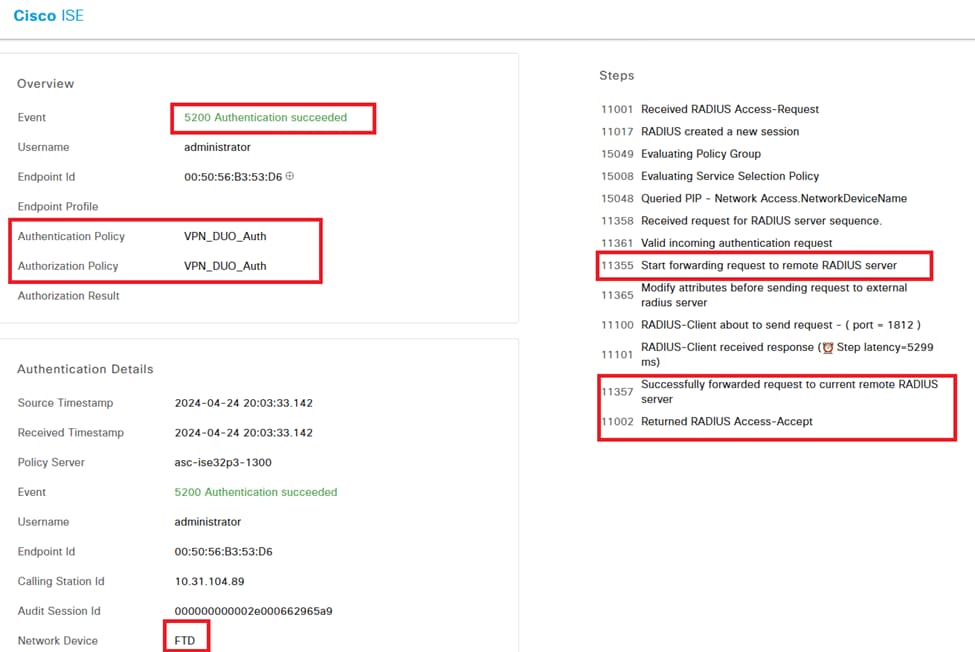

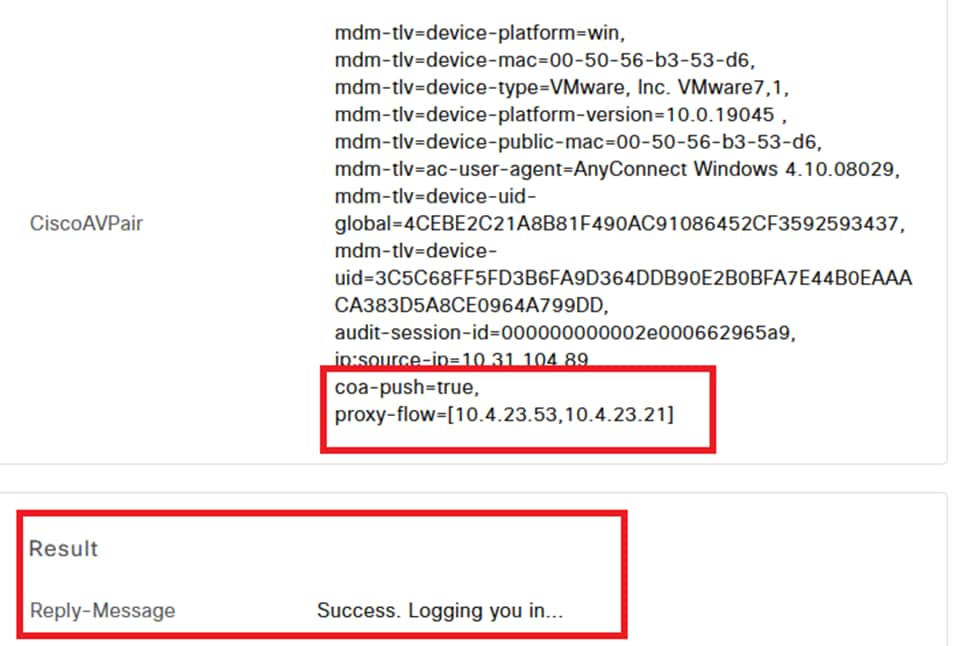

在ISE即時日誌中,我們可以確認ISE已將RADIUS資料包轉發到DUO代理,並且使用者接受DUO推送後,DUO代理伺服器已收到RADIUS訪問接受。

身份驗證成功。

身份驗證成功。

結果成功。

結果成功。

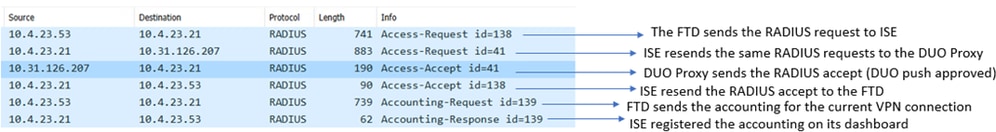

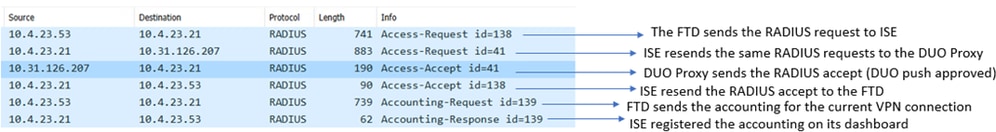

來自ISE端的資料包捕獲顯示以下資訊:

ISE資料包捕獲。

ISE資料包捕獲。

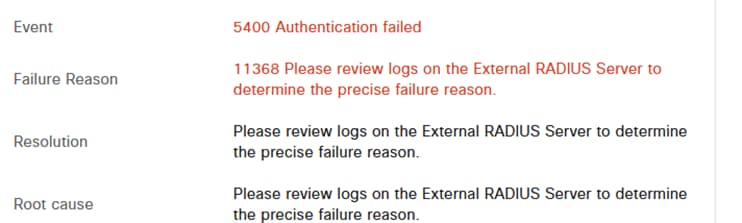

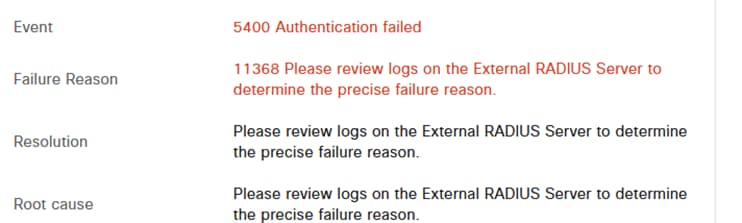

錯誤11368請檢視外部RADIUS伺服器上的日誌以確定確切的故障原因。

錯誤 11368.

錯誤 11368.

疑難排解:

- 驗證ISE中的RADIUS共用金鑰與FMC中配置的金鑰相同。

1. 打開ISE GUI。

2. Administration > Network Resources > Network Devices。

3. 選擇DUO Proxy伺服器。

4. 在共用金鑰旁邊,按一下Show檢視採用明文格式的金鑰。

5. 打開FMC GUI。

6. Objects > Object Management > AAA Server > RADIUS Server Group。

7. 選擇ISE伺服器。

8. 重新輸入金鑰。

- 驗證DUO中的Active Directory整合。

1. 打開DUO Authentication Proxy Manager。

2. 確認[ad_client]部分下的使用者和密碼。

3. 按一下「驗證」,確認目前的證明資料是正確的。

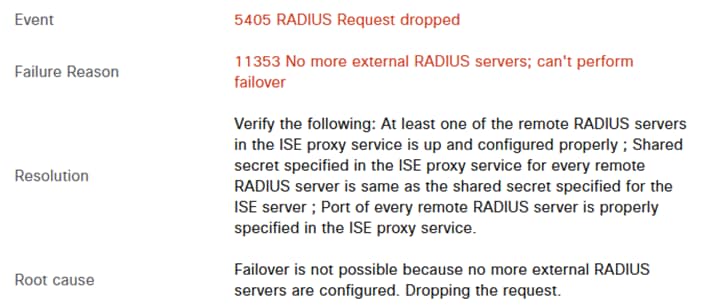

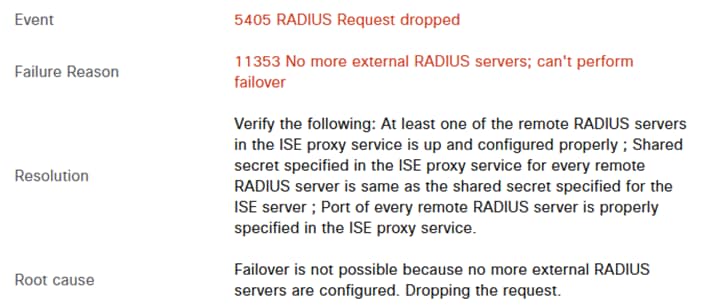

錯誤11353沒有更多外部RADIUS伺服器;無法執行故障切換

錯誤 11353.

錯誤 11353.

疑難排解:

- 驗證ISE中的RADIUS共用金鑰與DUO代理伺服器中配置的金鑰相同。

1. 打開ISE GUI。

2. Administration > Network Resources > Network Devices。

3. 選擇DUO Proxy伺服器。

4. 在共用金鑰旁邊,按一下Show檢視採用明文格式的金鑰。

5. 開啟DUO Authentication Proxy Manager。

6. 驗證[radius_server_auto]部分並比較共用金鑰。

RADIUS會話不會出現在ISE即時日誌中。

疑難排解:

- 檢驗DUO配置。

1. 打開DUO Authentication Proxy Manager。

2. 驗證[radius_server_auto]部分中的ISE IP地址

- 檢驗FMC配置。

1. 打開FMC GUI。

2. 轉至Objects > Object Management > AAA Server > RADIUS Server Group。

3. 選擇ISE伺服器。

4. 驗證ISE IP地址。

- 在ISE中進行資料包捕獲以確認接收RADIUS資料包。

1. 轉至操作>故障排除>診斷工具> TCP轉儲

其他疑難排解。

- 啟用PSN中的以下元件作為調試:

策略引擎

Prrt-JNI

runtime-AAA

有關在DUO Authentication Proxy Manager中進一步排除故障的資訊,請檢查下一個連結:

https://help.duo.com/s/article/1126?language=en_US

DUO模板。

您可以使用下一個範本,完成在DUO Proxy伺服器上的組態。

[main] <--- OPTIONAL

http_proxy_host=<Proxy IP address or FQDN>

http_proxy_port=<Proxy port>

[radius_server_auto]

ikey=xxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxxx

radius_ip_1=<PSN IP Address>

radius_secret_1=xxxxxxxxx

failmode=safe

port=1812

client=ad_client

[ad_client]

host=<AD IP Address>

service_account_username=xxxxxxxx

service_account_password=xxxxxxxxxx

search_dn=DC=xxxxxx,DC=xxxx

[cloud]

ikey=xxxxxxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxx

service_account_username=<your domain\username>

service_account_password=xxxxxxxxxxxxx

RADIUS伺服器。

RADIUS伺服器。 新建RADIUS伺服器。

新建RADIUS伺服器。

IP地址池。

IP地址池。

裝置證書。

裝置證書。

意見

意見