簡介

本文檔介紹如何將Identity Services Engine (ISE) 3.3修補1與Duo整合以實現多重身份驗證。從版本3.3修補1開始,ISE可以配置為與Duo服務進行本地整合,因此無需身份驗證代理。

必要條件

需求

思科建議您瞭解以下主題的基本知識:

採用元件

本文檔中的資訊基於:

- Cisco ISE版本3.3修補1

- Duo

- Cisco ASA版本9.16(4)

- 思科安全使用者端5.0.04032版

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

流程圖

流程圖

流程圖

步驟

0. 配置階段包括選擇Active Directory組,使用者將從該組同步,同步將在MFA嚮導完成後進行。它由兩個步驟組成。查閱Active Directory以取得使用者和特定屬性的清單。透過Cisco ISE管理API呼叫Duo Cloud將使用者推送到那裡。需要管理員來註冊使用者。註冊包括啟用Duo Mobile使用者的可選步驟,該步驟允許使用者使用Duo Push的單點身份驗證

1. VPN連線啟動,使用者輸入使用者名稱和密碼,然後點選OK。網路裝置傳送RADIUS訪問請求到PSN

2. PSN節點透過Active Directory對使用者進行身份驗證

3. 身份驗證成功並配置MFA策略後,PSN會與PAN聯絡,以便與Duo Cloud聯絡

4. 使用Cisco ISE身份驗證API呼叫Duo Cloud以使用Duo呼叫第二因素身份驗證。ISE透過SSL TCP埠443與Duo的服務通訊。

5. 進行第二因素身份驗證。使用者完成第二因素身份驗證過程

6. Duo透過第二因素身份驗證的結果響應PAN

7. PAN使用第二因素身份驗證的結果響應PSN

8. 將Access-Accept傳送到網路裝置,建立VPN連線

組態

選擇要保護的應用程式

導航到Duo管理控制台https://admin.duosecurity.com/login。使用管理員憑據登入。

導航到控制台>應用程式>保護應用程式。查詢Cisco ISE Auth API並選擇Protect。

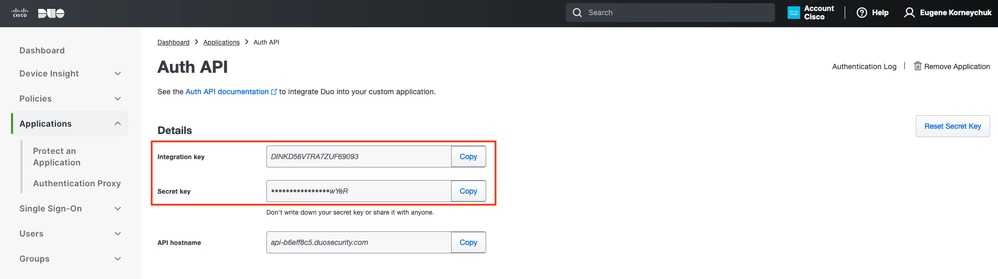

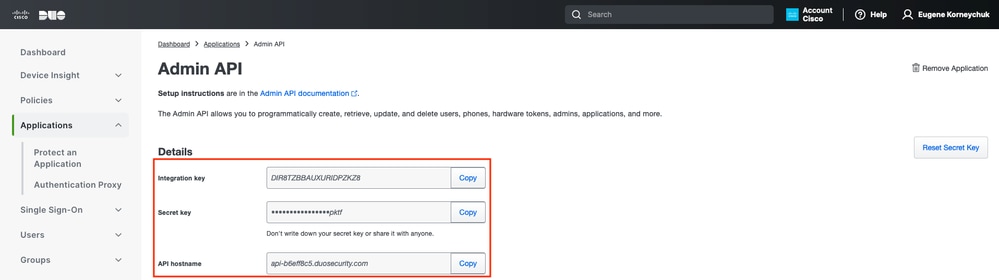

驗證API 1

驗證API 1

記錄整合金鑰和金鑰。

驗證API 2

驗證API 2

導航到控制台>應用程式>保護應用程式。查詢Cisco ISE管理API並選擇保護。

注意:只有具有所有者角色的管理員才能在Duo管理面板中建立或修改思科ISE管理API應用。

驗證API 1

驗證API 1

記錄Integration key和Secret key以及API主機名。

管理API 2

管理API 2

設定API許可權

導航到控制台>應用程式>應用程式。選擇Cisco ISE Admin API。

選中授予讀取資源和授予寫入資源許可權。點選Save Changes。

管理API 3

管理API 3

將ISE與Active Directory整合

1. 導航到管理>身份管理>外部身份儲存> Active Directory >增加。提供加入點名稱、Active Directory域並按一下Submit。

Active Directory 1

Active Directory 1

2. 當提示將所有ISE節點加入此Active Directory域時,按一下是。

Active Directory 2

Active Directory 2

3. 提供AD使用者名稱和口令,然後按一下OK。

Active Directory 3

Active Directory 3

在ISE中訪問域所需的AD帳戶可以具有下列任一項:

- 將工作站增加到相應域中的域使用者許可權

- 在將ISE電腦加入域之前,在建立ISE電腦的帳戶的相應電腦容器上建立電腦對象或刪除電腦對象許可權

注意:思科建議停用ISE帳戶的鎖定策略,並配置AD基礎設施,以便在該帳戶使用錯誤密碼時向管理員傳送警報。輸入錯誤密碼時,ISE不會在必要時建立或修改其電腦帳戶,因此可能會拒絕所有身份驗證。

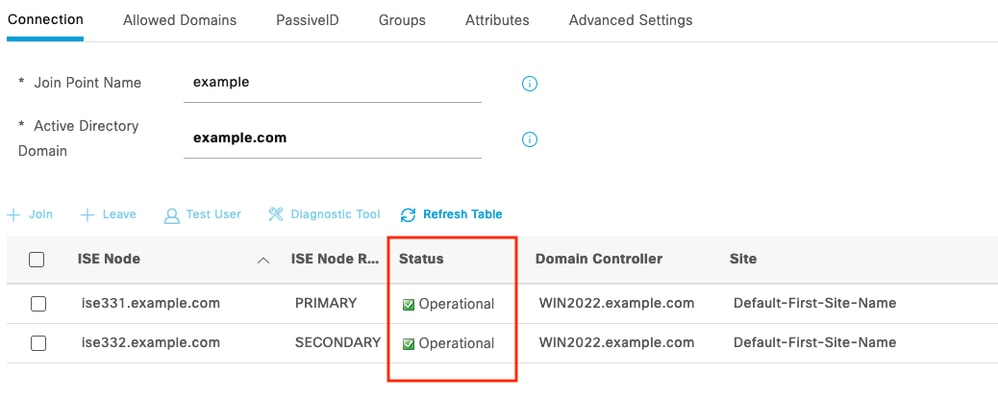

4. AD狀態為運行。

Active Directory 4

Active Directory 4

5. 定位至組>增加>從目錄選擇組>檢索組。選中您選擇的AD組(用於同步使用者和授權策略)對應的覈取方塊,如下圖所示。

Active Directory 5

Active Directory 5

6. 按一下儲存以儲存檢索的AD組。

Active Directory 6

Active Directory 6

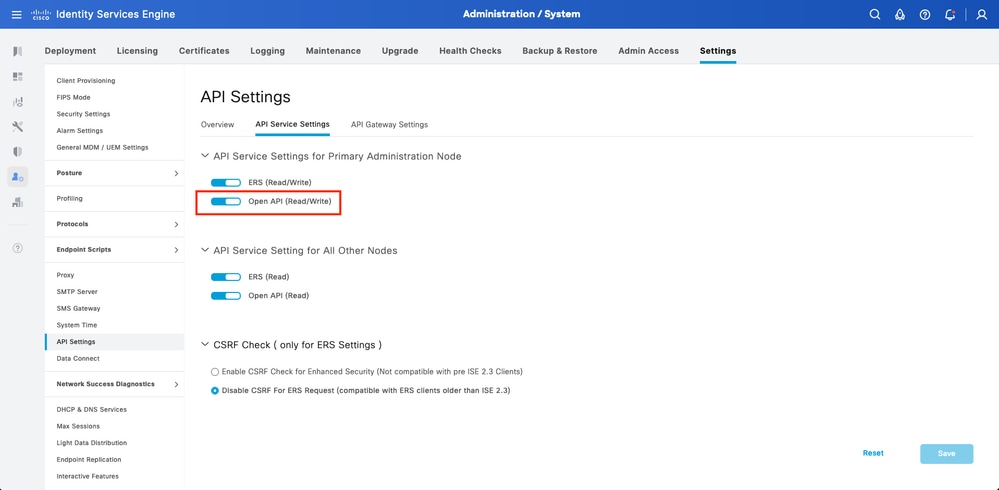

啟用開放式API

導航到管理>系統>設定> API設定> API服務設定。啟用Open API並按一下Save。

開放式API

開放式API

啟用MFA身份源

導航到管理>身份管理>設定>外部身份源設定。啟用MFA並按一下Save。

ISE MFA 1

ISE MFA 1

配置MFA外部身份源

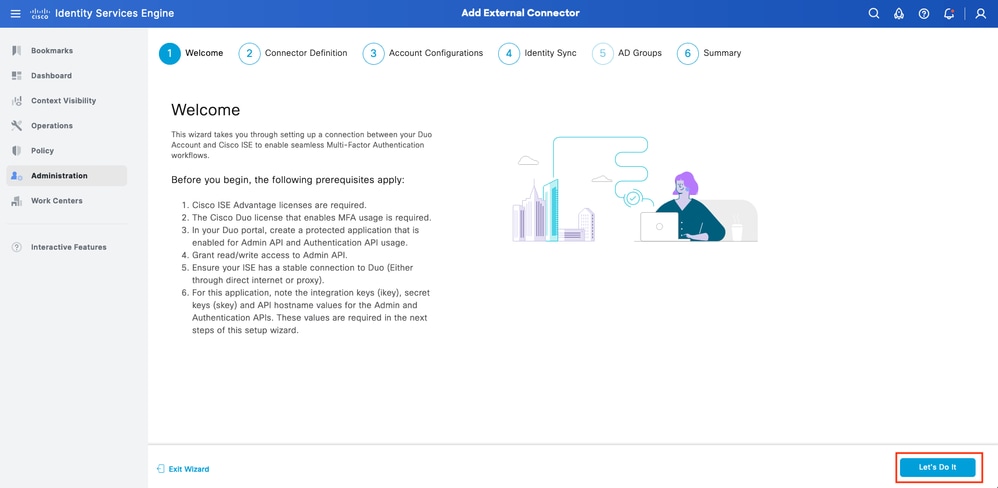

導航到管理>身份管理>外部身份源。按一下Add。在「Welcome(歡迎)」螢幕上,按一下Let's Do It。

ISE Duo嚮導1

ISE Duo嚮導1

在下一個螢幕上,配置Connection Name,然後按一下Next。

ISE Duo嚮導2

ISE Duo嚮導2

透過Select Applications to Protect步驟配置API主機名、Cisco ISE管理API整合和金鑰、Cisco ISE身份驗證API整合和金鑰的值。

ISE Duo嚮導3

ISE Duo嚮導3

按一下Test Connection。測試連線成功後,您可以點選下一步。

ISE Duo嚮導4

ISE Duo嚮導4

配置Identity Sync。此程式會使用先前提供的API憑證將您選取之Active Directory群組中的使用者同步到Duo帳戶。選擇Active Directory加入點。按一下Next。

注意:Active Directory配置不在文檔範圍內,請遵循此文檔以將ISE與Active Directory整合。

ISE Duo嚮導5

ISE Duo嚮導5

選擇要讓使用者與Duo同步的Active Directory組。按一下Next。

ISE Duo嚮導6

ISE Duo嚮導6

驗證設定是否正確,然後按一下Done。

ISE Duo嚮導7

ISE Duo嚮導7

將使用者註冊到Duo

注意:Duo使用者註冊不在本文檔的討論範圍之內,請考慮使用此文檔瞭解有關註冊使用者的更多資訊。在本文檔中,使用手動使用者註冊。

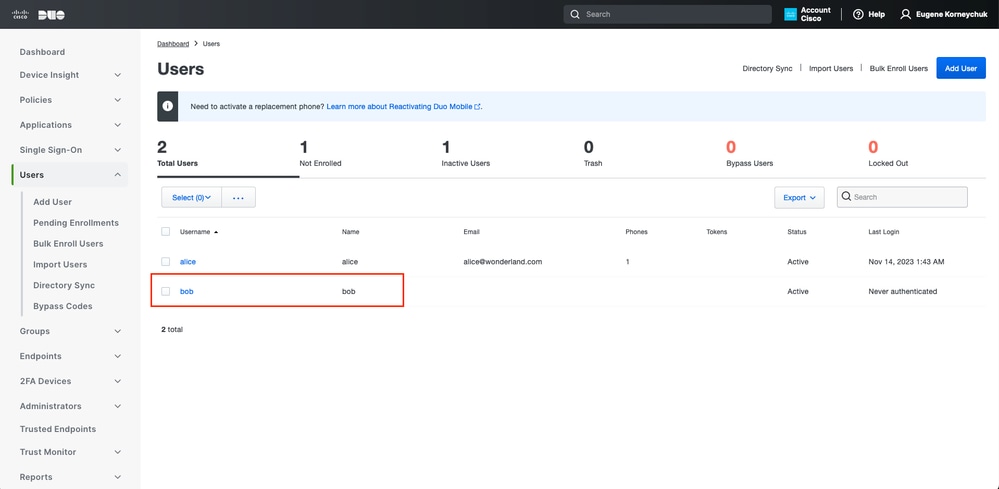

打開Duo Admin Dashboard。導航到控制台>使用者。點選從ISE同步的使用者。

Duo註冊1

Duo註冊1

向下滾動至電話。點選增加電話。

Duo註冊2

Duo註冊2

輸入Phone Number並按一下Add Phone。

Duo註冊3

Duo註冊3

配置策略集

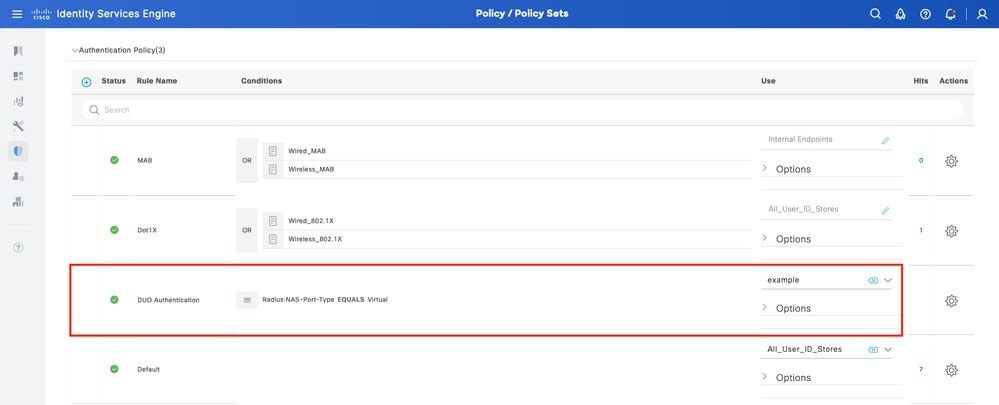

1. 配置身份驗證策略

導航到策略>策略集。選擇要為其啟用MFA的策略集。將主身份驗證身份庫配置為Active Directory的身份驗證策略。

策略集1

策略集1

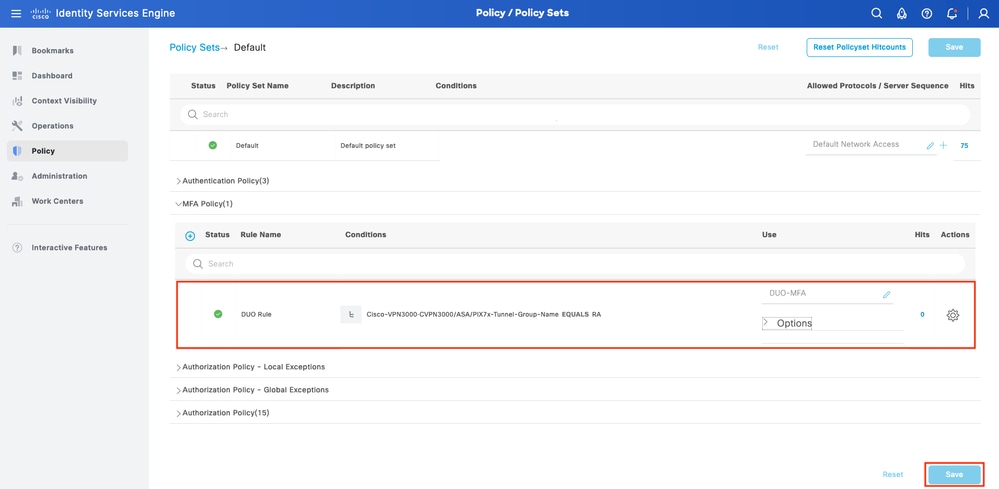

2. 配置MFA策略

在ISE上啟用MFA後,ISE策略集的新部分可用。展開MFA Policy並按一下+以增加MFA Policy。配置您選擇的MFA條件,請在使用部分選擇之前配置的DUO-MFA。按一下Save。

ISE策略

ISE策略

注意:上面配置的策略依賴於名為RA的隧道組。連線到RA隧道組的使用者將被強制執行MFA。ASA/FTD配置不在本文檔的討論範圍之內。使用此文檔配置ASA/FTD

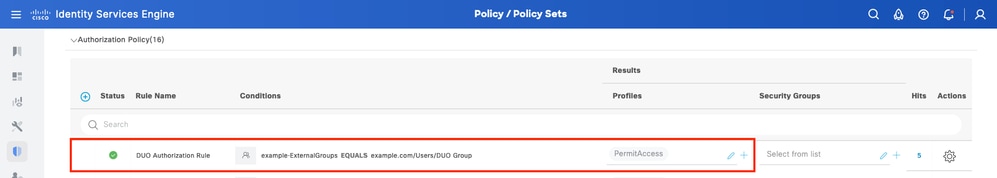

3. 配置授權策略

使用Active Directory組條件和您選擇的許可權配置授權策略。

策略集3

策略集3

限制

在撰寫本文時:

1. 僅支援Duo按鍵和電話作為第二因素身份驗證方法

2. 未將任何組推送到Duo Cloud,僅支援使用者同步

3. 僅支援下列多重驗證使用案例:

- VPN使用者身份驗證

- TACACS+管理員訪問身份驗證

驗證

打開Cisco Secure Client,按一下Connect。提供Username和Password,然後按一下OK。

VPN使用者端

VPN使用者端

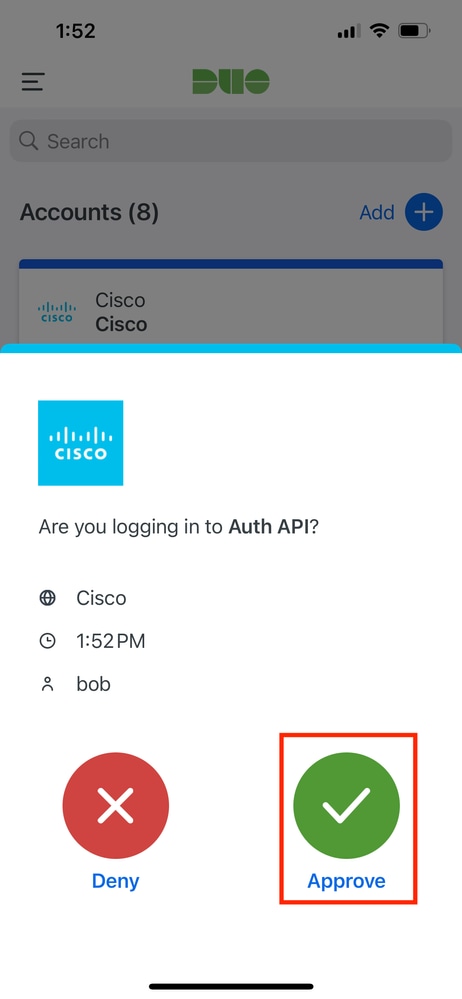

使用者行動裝置必須收到Duo Push通知。核准它。已建立VPN連線。

Duo推進器

Duo推進器

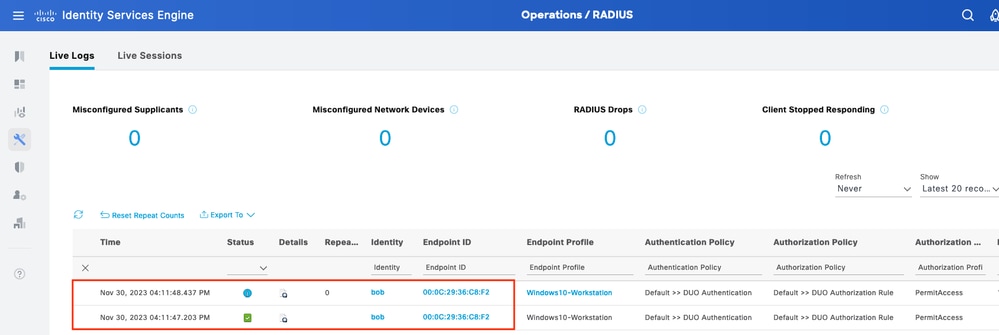

導航到ISE 操作>即時日誌確認使用者身份驗證。

即時日誌1

即時日誌1

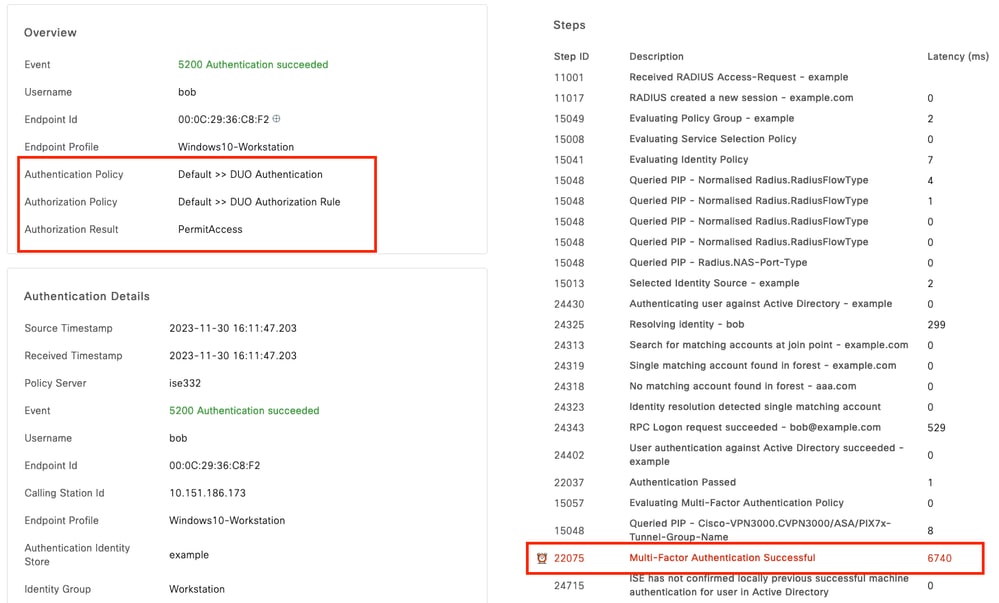

點選Details Authentication Report,驗證Authentication Policy, Authorization Policy and Authorization Result。捲動右邊的「步驟」。要確認MFA成功,應顯示以下行:

多重身份驗證成功

即時日誌2

即時日誌2

疑難排解

在ISE上啟用的調試。

| 使用案例 |

記錄元件 |

記錄檔 |

主要記錄訊息 |

| 與MFA相關的日誌 |

策略引擎 |

ise-psc.log |

DuoMfaAuthApiUtils -::::-已向Duo客戶端管理器提交請求

DuoMfaAuthApiUtils —> Duo響應 |

| 原則相關記錄 |

prrt-JNI |

prrt-management.log |

RadiusMfaPolicyRequestProcessor

TacacsMfaPolicyRequestProcessor |

| 身份驗證相關日誌 |

runtime-AAA |

prrt-server.log |

MfaAuthenticator::onAuthenticateEvent

MfaAuthenticator::sendAuthenticateEvent

MfaAuthenticator::onResponseEvaluatePolicyEvent |

| Duo身份驗證、ID同步相關日誌 |

|

duo-sync-service.log |

|