使用AD憑證的ISE管理門戶訪問配置示例

簡介

本文檔介紹使用Microsoft Active Directory (AD)作為外部身份庫對思科身份服務引擎(ISE)管理GUI進行管理訪問的配置示例。

必要條件

思科建議您瞭解以下主題:

- Cisco ISE版本1.1.x或更高版本的配置

- Microsoft AD

使用的元件組

本文中的資訊係根據以下軟體和硬體版本:

- Cisco ISE版本1.1.x

- Windows Server 2008版本2

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

設定

使用此部分來配置使用Microsoft AD作為外部身份庫對思科ISE管理GUI的管理訪問。

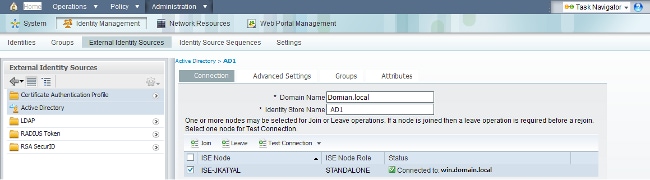

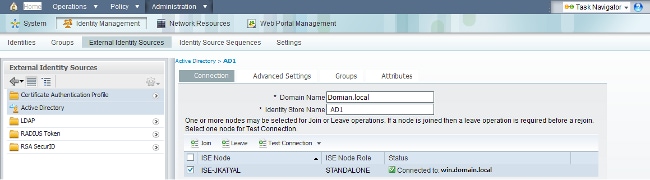

將ISE加入AD

- 導航到管理>身份管理>外部身份源> Active Directory。

- 輸入AD域名和身份庫名稱,然後按一下Join。

- 輸入可以增加和更改電腦對象的AD帳戶的憑據,然後按一下Save Configuration。

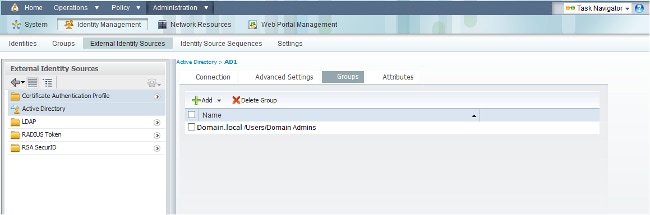

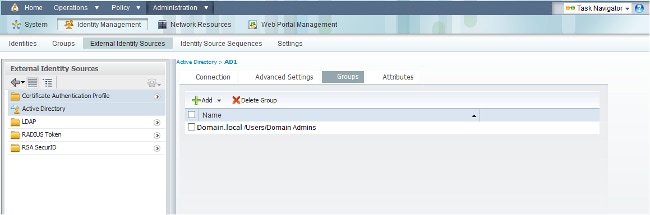

選取目錄群組

- 導航到Administration > Identity Management > External Identity Sources > Active Directory > Groups > Add > Select groups form Directory。

- 至少匯入管理員所屬的一個AD群組。

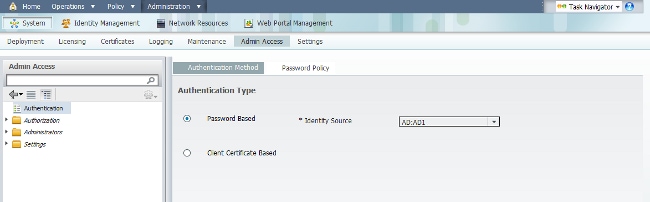

啟用AD的管理訪問

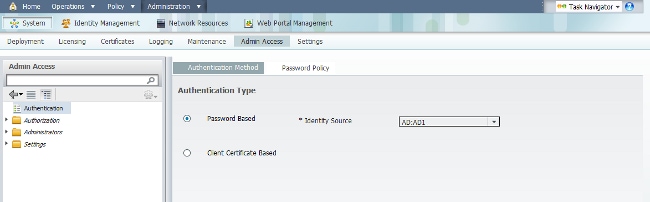

完成以下步驟,以便為AD啟用基於密碼的身份驗證:

- 導航到管理>系統>管理員訪問許可權>身份驗證。

- 在身份驗證方法頁籤中,選擇基於密碼選項。

- 從Identity Source下拉選單中選擇AD。

- 按一下Save Changes。

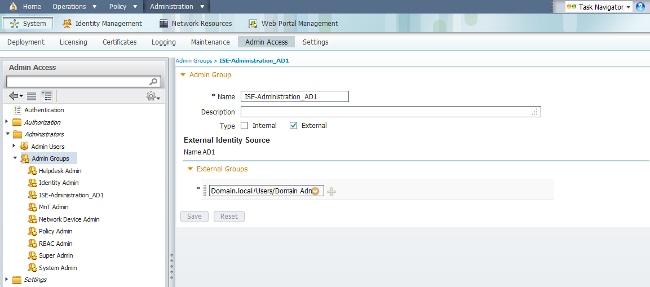

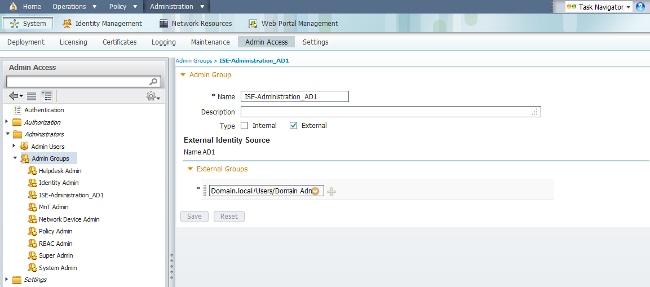

組態管理組到AD組的對映

定義Cisco ISE管理組並將其對映到AD組。這允許授權根據AD中的組成員資格確定管理員的基於角色的訪問控制(RBAC)許可權。

- 導航到管理>系統>管理員訪問許可權>管理員>管理員組。

- 按一下表頭中的Add以檢視新的管理組配置窗格。

- 輸入新Admin組的名稱。

- 在Type欄位中,選中External覈取方塊。

- 從External Groups下拉選單中,選擇希望此管理員組對映到的AD組,如Select Directory Groups部分中所定義。

- 按一下「儲存變更」。

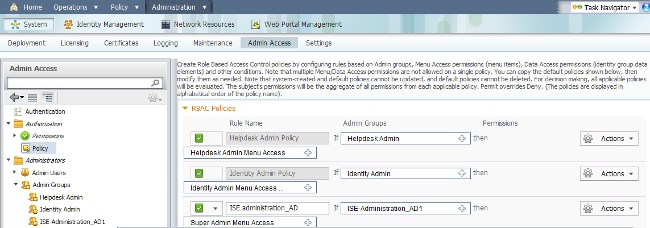

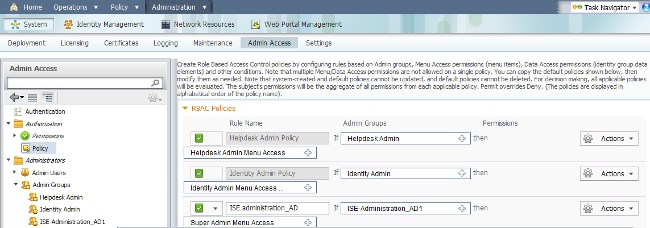

設定管理組的RBAC許可權

完成以下步驟,將RBAC許可權分配給在上一節中建立的管理組:

- 導航到管理>系統>管理員訪問許可權>授權>策略。

- 從右側的Actions下拉選單中選擇Insert New Policy Below以增加新策略。

- 建立一個名為ISE_administration_AD的新規則,將其與在Enable Administrative Access for AD部分中定義的管理組進行對映,然後為其分配許可權。

- 按一下Save Changes,GUI的右下角將顯示對已儲存更改的確認。

使用AD憑證訪問ISE

完成以下步驟,以便使用AD憑證訪問ISE:

- 從管理GUI中註銷。

- 從Identity Source下拉選單中選擇AD1。

- 輸入AD資料庫中的使用者名稱和密碼,然後登入。

驗證

為了確認您的配置正常工作,請驗證ISE GUI右上角的身份驗證使用者名稱。

疑難排解

目前尚無適用於此組態的具體疑難排解資訊。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

09-Sep-2013 |

初始版本 |

意見

意見