簡介

身份服務引擎(ISE)提供定位功能,要求使用網路准入控制(NAC)代理(適用於Microsoft Windows、Macintosh或透過Webagent)或AnyConnect 4.0版。AnyConnect版本4.0 ISE終端安全評估模組的工作方式與NAC代理完全相同,因此在本文檔中稱為NAC代理。客戶端狀態故障的最常見症狀是NAC代理沒有彈出,因為工作場景總是會導致NAC代理窗口彈出並分析您的PC。本文檔幫助您縮小可能導致安全評估失敗的許多原因,這意味著NAC代理不會彈出。這並不是詳盡無遺的,因為NAC代理日誌只能由思科技術支援中心(TAC)解碼,並且可能的根本原因非常多;但是,它旨在澄清情況並進一步查明問題,而不是簡單地「代理不會彈出狀態分析」,並且可能會幫助您解決最常見的原因。

必要條件

需求

本文檔中列出的場景、症狀和步驟供您在完成初始設定後對問題進行故障排除時使用。對於初始配置,請參閱Cisco.com上的思科ISE上的終端安全評估服務配置指南。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- ISE版本1.2.x

- 適用於ISE的NAC代理版本4.9.x

- AnyConnect版本4.0

注意:此資訊也應適用於其他ISE版本,除非版本說明指明了重大的行為更改。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

故障排除方法

是什麼讓探員突然出現?

代理在發現ISE節點時彈出。如果代理檢測到它沒有完全網路訪問並且處於安全評估重定向場景中,它會持續查詢ISE節點。

Cisco.com檔案說明代理程式探索程式的詳細資訊:辨識服務引擎的網路認可控制(NAC)代理程式探索程式。為避免內容重複,本文檔僅討論要點。

當客戶端連線時,它將經過RADIUS身份驗證(MAC過濾或802.1x),在身份驗證結束時,ISE將重定向訪問控制清單(ACL)和重定向URL返回網路裝置(交換機、自適應安全裝置(ASA)或無線控制器),以限制客戶端流量僅允許其獲得IP地址和域名伺服器(DNS)解析。來自客戶端的所有HTTP(S)流量都被重定向到ISE上以CPP(客戶端狀態和調配)結尾的唯一URL,但發往ISE門戶本身的流量除外。NAC代理向預設網關傳送常規HTTP GET資料包。如果代理未收到應答或CPP重定向以外的任何其他應答,則它認為自己具有完全連線,不會繼續做姿態。如果接收到重定向到特定ISE節點末尾的CPP URL的HTTP響應,則它會繼續安全評估過程並聯絡該ISE節點。僅當成功從該ISE節點接收終端安全評估詳細資訊時,才會彈出並開始分析。

NAC代理還連線到配置的發現主機IP地址(它不期望配置一個以上的地址)。它預期也在該處重新導向,以便取得具有作業階段ID的重新導向URL。如果發現IP地址是ISE節點,則不會繼續執行,因為它會等待重定向以獲取正確的會話ID。因此,通常不需要發現主機,但如果設定為重定向ACL範圍內的任何IP地址以觸發重定向(例如,在VPN方案中),則發現主機很有用。

可能原因

不會發生重新導向

這是迄今為止最常見的原因。為了驗證或失效,請打開代理未彈出的PC上的瀏覽器,並在鍵入任何URL時檢視您是否被重定向到安全評估代理下載頁面。您也可以鍵入隨機IP地址(例如http://1.2.3.4),以避免可能出現的DNS問題(如果IP地址重定向但網站名稱不重定向,您可以檢視DNS)。

如果您被重定向,您應該收集代理日誌和ISE支援套件(使用狀態和swiss模組進入調試模式)並聯絡思科TAC。這表示代理發現ISE節點,但在獲取狀態資料的過程中發生故障。

如果沒有發生重新導向,您會找到第一個原因,但還需要進一步調查根本原因。一個好的開始是檢查網路存取裝置(無線LAN控制器(WLC)或交換器)上的組態,然後移至本檔案中的下一個專案。

屬性未安裝在網路裝置上

此問題是無法重定向情況的子案例。如果未發生重新導向,第一件事就是驗證(因為問題發生在指定的使用者端)交換器或無線存取層是否已將使用者端正確置於正確的狀態。

以下是連線客戶端的交換機上所執行的show access-session interface <介面編號> detail 命令的示例輸出(在某些平台上,您可能需要在末尾增加detail)。您必須驗證狀態是否為「Authz success」,URL重定向ACL是否正確指向所需的重定向ACL,以及URL重定向是否指向在URL結尾帶有CPP的預期ISE節點。ACS ACL欄位不是必填欄位,因為它僅在您在ISE上的授權配置檔案上配置可下載訪問清單時顯示。但是,重要的是檢視它並檢驗它與重定向ACL之間沒有衝突(如果存在疑問,請參閱有關狀態配置的文檔)。

01-SW3750-access#show access-sess gi1/0/12 det

Interface: GigabitEthernet1/0/12

MAC Address: 000f.b049.5c4b

IP Address: 192.168.33.201

User-Name: 00-0F-B0-49-5C-4B

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

ACS ACL: xACSACLx-IP-myDACL-51519b43

URL Redirect ACL: redirect

URL Redirect: https://ISE2.wlaaan.com:8443/guestportal/gateway?

sessionId=C0A82102000002D8489E0E84&action=cpp

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A82102000002D8489E0E84

Acct Session ID: 0x000002FA

Handle: 0xF60002D9

Runnable methods list:

Method State

mab Authc Success

要對運行AireOS的WLC進行故障排除,請輸入show wireless client detail <mac address>,並輸入show wireless client mac-address <mac address> detail,對運行Cisco IOS-XE的WLC進行故障排除。顯示類似資料,您必須驗證重定向URL和ACL以及客戶端是否處於「POSTURE_REQD」狀態或類似狀態(因軟體版本而異)。

如果屬性不存在,您必須在ISE中打開您正在進行故障排除的客戶端的身份驗證詳細資訊(導航到操作>身份驗證),並在結果部分驗證重定向屬性已傳送。如果未傳送這些屬性,您應檢視授權策略,以瞭解為何未返回此特定客戶端的屬性。可能是其中一個條件不匹配,因此最好逐個排除這些條件故障。

請記住,關於重定向ACL,Cisco IOS®重定向到permit語句(因此需要拒絕ISE和DNS IP地址),而WLC上的AireOS重定向到deny語句(因此允許ISE和DNS使用該語句)。

屬性已就緒,但網路裝置未重定向

本例中的主要原因是配置問題。您應根據Cisco.com上的配置指南和配置示例檢視網路裝置的配置。如果是這種情況,問題通常存在於網路裝置的所有埠或存取點(AP)中。否則,問題可能只出現在某些交換機埠或某些AP上。如果是這種情況,您應該將發生問題的埠或AP的配置與終端安全評估運行良好的埠或AP進行比較。

FlexConnect AP是敏感的,因為每個無線存取點都可能擁有唯一的配置,因此很容易在某些AP中的ACL或VLAN中出錯,而另一些則不然。

另一個常見問題是客戶端VLAN沒有SVI。這只適用於交換機,詳見Catalyst 3750系列交換機上的ISE流量重定向。從屬性的角度來看,一切可能看起來都不錯。

干擾可下載訪問清單(DACL)

如果在重新導向屬性同時將DACL推回交換器(或無線控制器的Airespace-ACL),可能會封鎖您的重新導向。首先應用DACL,確定哪些內容已完全丟棄,以及要處理的內容。然後,應用重定向ACL並確定重定向的內容。

這具體意味著,大多數情況下,您需要允許您的DACL中的所有HTTP和HTTPS流量。如果您封鎖它,將不會重新導向,因為在此之前會將其捨棄。這不是一個安全問題,因為流量之後將主要在重定向ACL上進行重定向,因此網路上實際上不允許該流量;但是,您需要在DACL中允許這兩種型別的流量,以便它們有機會在之後命中重定向ACL。

錯誤的NAC代理版本

很容易忘記特定NAC代理版本會根據特定ISE版本進行驗證。許多管理員升級其ISE集群,並忘記在客戶端調配結果資料庫中上傳相關NAC代理版本。

如果您的ISE代碼使用過時的NAC代理版本,請注意它可能有效,但也可能無效。因此,難怪有些客戶在工作,有些則不工作。驗證的一種方法是轉至ISE版本的Cisco.com下載部分,並檢查其中存在哪些NAC代理版本。通常,每個ISE版本支援多個版本。此網頁收集所有矩陣:思科ISE相容性資訊。

客戶端正在使用HTTP Web代理

HTTP Web Proxy的概念是使用者端不會自行解析網站的DNS IP位址,也不會直接連絡網站;而是直接將要求傳送至Proxy伺服器進行處理。常見配置問題是客戶端透過直接將網站(例如www.cisco.com)的HTTP GET傳送到Proxy來解決網站,從而被攔截並正確重定向到ISE門戶。但是,客戶端繼續向Proxy傳送請求,而不是隨後向ISE門戶IP地址傳送下一個HTTP GET。

如果您決定不要將目的地為Proxy的HTTP流量重新導向,您的使用者可以直接存取整個網際網路(因為所有流量都會經過Proxy),不需要驗證或做樣子。解決方案是實際修改客戶端的瀏覽器設定,並在代理設定中增加ISE IP地址的異常。這樣,當客戶端必須到達ISE時,它會直接向ISE傳送請求,而不是向Proxy。如此可避免無限回圈,讓使用者端不斷重新導向,但永遠不會看到登入頁面。

請注意,NAC代理不受系統中輸入的代理設定的影響,它繼續正常運行。這意味著如果您使用Web代理,則不能同時使NAC代理發現工作(因為它使用埠80)和讓使用者在瀏覽時被重定向到狀態頁面後自行安裝代理(因為使用代理埠且典型交換機無法在多個埠上重定向)。

發現主機在NAC代理中配置

特別是在ISE版本1.2之後,建議不要在NAC代理上配置任何發現主機,除非您具有其功能和不功能的專業知識。NAC代理應該透過HTTP發現來發現驗證客戶端裝置的ISE節點。如果您依賴發現主機,NAC代理可能會與驗證裝置且不起作用的ISE節點以外的其他ISE節點聯絡。ISE版本1.2拒絕透過發現主機進程發現節點的代理,因為它希望NAC代理從重定向URL獲取會話ID,因此不鼓勵使用此方法。

在某些情況下,您可能需要配置發現主機。然後應該為它設定將由重新導向ACL重新導向的任何IP位址(即使不存在也一樣),而且它最好不要與使用者端位於同一個子網路中(否則使用者端會無限期地為其進行ARP處理,而且永遠不會傳送HTTP探索封包)。

NAC代理有時不彈出

如果問題比較間歇性,並且拔除/重新連線電纜/Wifi連線等操作使其起作用,則問題比較棘手。這可能是RADIUS會話ID的問題,其中會話ID在ISE上被RADIUS記賬刪除(停用記賬以檢視它是否有所更改)。

如果使用ISE版本1.2,另一種可能是客戶端傳送許多HTTP資料包,因此沒有來自瀏覽器或NAC代理。ISE版本1.2掃描HTTP資料包中的使用者代理欄位以檢視其是否來自NAC代理或瀏覽器,但許多其它應用程式透過使用者代理欄位傳送HTTP流量,並且不提及任何作業系統或有用的資訊。然後,ISE版本1.2傳送授權更改以斷開客戶端連線。ISE版本1.3不受此問題影響,因為它以不同方式工作。解決方案是升級到版本1.3或允許重定向ACL中所有檢測到的應用,以便它們不會重定向到ISE。

反向問題:代理程式重複彈出

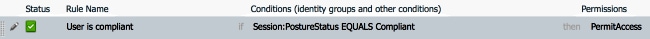

在代理程式彈出、執行狀態分析、驗證客戶端,並在隨後不久再次彈出(而不是允許網路連線並保持靜默)時,可能會出現相反的問題。出現這種情況的原因是,即使在成功完成安全評估後,HTTP流量仍重定向到ISE上的CPP門戶。接下來,最好透過ISE授權策略並檢查您是否具有在看到合規客戶端而不是CPP重定向時傳送允許訪問(或具有可能ACL和VLAN的類似規則)的規則。

相關資訊