簡介

思科身份服務引擎(ISE) 1.3版具有稱為自註冊訪客門戶的新型別的訪客門戶,允許訪客使用者在獲得網路資源訪問許可權時進行自註冊。此門戶允許您配置和自定義多個功能。本檔案介紹如何設定和疑難排解此功能。

必要條件

需求

思科建議您擁有ISE配置經驗並具備以下主題的基本知識:

- ISE部署和訪客流

- 無線區域網路控制器(WLC)的組態

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Microsoft Windows 7

- Cisco WLC版本7.6及更高版本

- ISE軟體3.1版及更高版本

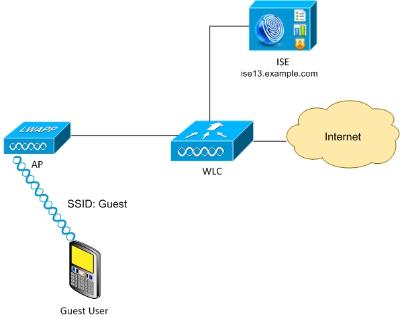

拓撲和流程

此案例為訪客使用者執行自我註冊時提供了多個可用選項。

下面是總體流程:

步驟 1.訪客使用者與服務集識別符號(SSID)關聯:訪客。這是一個開放式網路,使用ISE進行身份驗證的MAC過濾。此身份驗證與ISE上的第二個授權規則相匹配,並且授權配置檔案重定向到訪客自行註冊門戶。ISE返回具有兩個cisco-av-pairs的RADIUS Access-Accept:

- url-redirect-acl(應重新導向哪些流量,以及WLC本機上定義的存取控制清單(ACL)名稱)

- url-redirect(重定向流量至ISE的位置)

步驟 2.訪客使用者被重定向到ISE。使用者按一下[沒有帳號],而不是提供憑證以登入。系統會將使用者重新導向至可建立該帳號的頁面。可以啟用可選的密碼註冊代碼,以便將自行註冊許可權限制為知道該密碼值的人員。建立帳號後,使用者會獲得身份證明(使用者名稱和密碼),並使用這些身份證明登入。

步驟 3.ISE向WLC傳送RADIUS授權更改(CoA)重新身份驗證。當傳送具有Authorize-Only屬性的RADIUS Access-Request時,WLC會重新驗證使用者。ISE以WLC本地定義的Access-Accept和Airespace ACL作出響應,僅提供對Internet的訪問(訪客使用者的最終訪問取決於授權策略)。

請注意,對於可擴展身份驗證協定(EAP)會話,ISE必須傳送CoA Terminate以觸發重新身份驗證,因為EAP會話位於請求方和ISE之間。但是對於MAB(MAC過濾),CoA重新驗證就足夠了;不需要取消關聯/取消驗證無線客戶端。

步驟 4.訪客使用者具有所需的網路訪問許可權。

可以啟用多種其他功能,例如安全評估和自帶裝置(BYOD)(稍後討論)。

設定

WLC

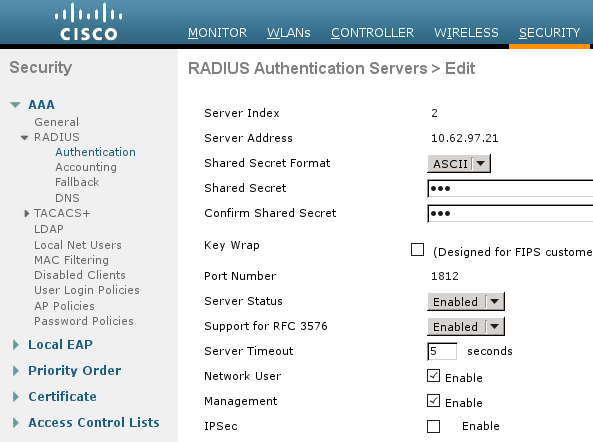

- 增加用於身份驗證和記帳的新RADIUS伺服器。導航到Security > AAA > Radius > Authentication以啟用RADIUS CoA (RFC 3576)。

Accounting有類似的配置。此外,建議將WLC配置為在被叫站ID屬性中傳送SSID,這允許ISE根據SSID配置靈活的規則:

- 在WLANs頁籤下,建立無線區域網(WLAN)訪客並配置正確的介面。使用MAC過濾將Layer2 security設定為None。在安全/身份驗證、授權和記帳(AAA)伺服器中,選擇身份驗證和記賬的ISE IP地址。在Advanced頁籤上,啟用AAA Override,並將網路准入控制(NAC)狀態設定為RADIUS NAC (CoA支援)。

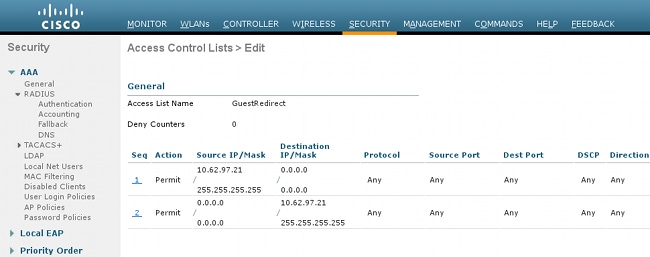

- 導航到安全>訪問控制清單>訪問控制清單,然後建立兩個訪問清單:

- GuestRedirect,允許不應被重定向的流量並重新定向所有其他流量

- Internet,公司網路拒絕,所有其他網路都允許

以下是GuestRedirect ACL的示例(需要從重定向中排除與ISE之間的流量):

ISE

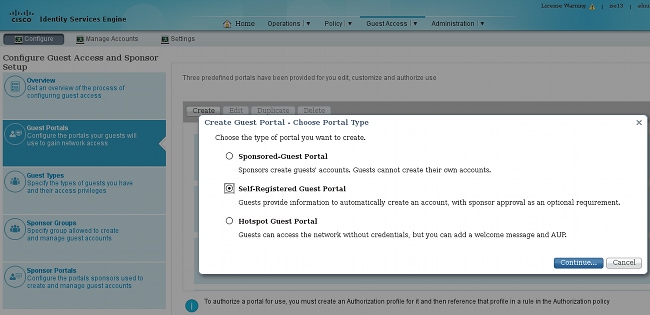

- 導航到Guest Access > Configure > Guest Portals,然後建立新門戶型別「Self Registered Guest Portal:

- 選擇將在授權配置檔案中引用的門戶名稱。將所有其他設定設為預設值。在Portal Page Customization下,可以自定義顯示的所有頁面。

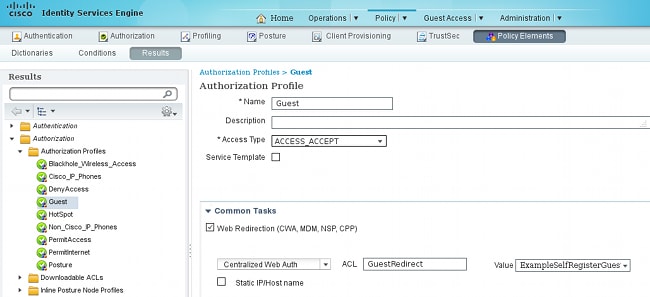

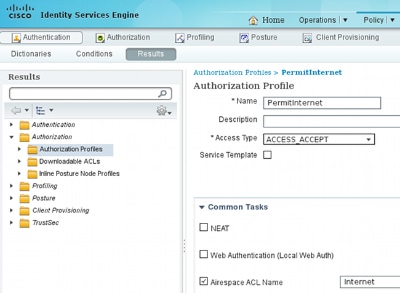

- 配置授權配置檔案:

- 訪客(重定向到訪客門戶名稱和ACL GuestRedirect)

- PermitInternet (Airespace ACL等於Internet)

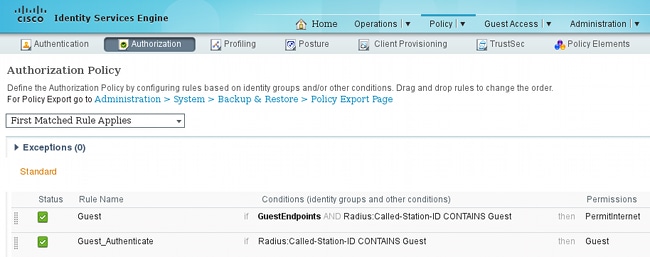

- 要驗證授權規則,請導航到策略>授權。在ISE版本1.3中,預設情況下,失敗的MAC身份驗證繞行(MAB)訪問(找不到MAC地址)身份驗證會繼續(不拒絕)。這對於訪客門戶非常有用,因為不需要更改預設身份驗證規則中的任何內容。

與訪客SSID相關聯的新使用者尚未屬於任何身份組。這就是它們與第二個規則匹配的原因,第二個規則使用訪客授權配置檔案將其重定向到正確的訪客門戶。

使用者成功建立帳戶並登入後,ISE會傳送RADIUS CoA,並且WLC會執行重新身份驗證。此時,第一條規則與授權配置檔案PermitInternet匹配,並返回在WLC上應用的ACL名稱。

- 透過Administration > Network Resources > Network Devices將WLC增加為網路訪問裝置。

驗證

使用本節內容,確認您的組態是否正常運作。

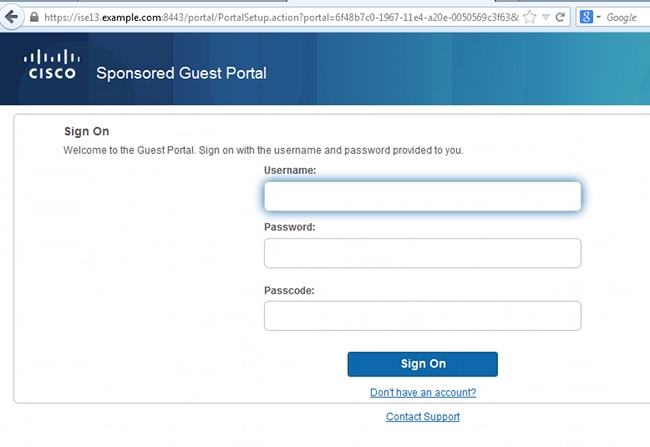

- 與訪客SSID關聯並鍵入URL後,系統會將您重定向到登入頁:

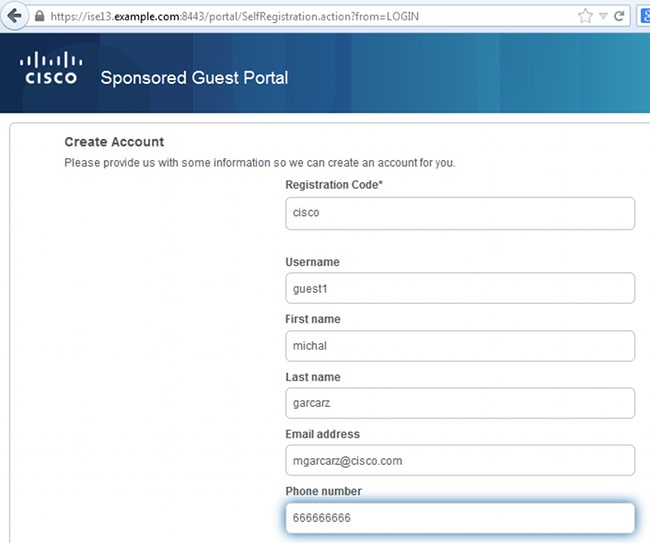

- 由於您沒有任何憑據,因此必須選擇沒有帳戶?選項。將顯示允許建立帳戶的新頁面。如果在Guest Portal配置下啟用了Registration Code選項,則該密碼值是必需的(這將確保僅允許具有正確許可權的人員進行自我註冊)。

- 如果口令或使用者策略存在任何問題,請導航到Guest Access > Settings > Guest Password Policy或Guest Access > Settings > Guest Username Policy以更改設定。以下是範例:

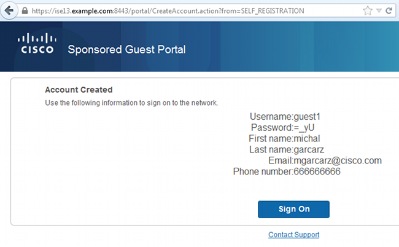

- 成功建立帳戶後,您會看到身份證明(根據訪客密碼策略產生的密碼):

- 按一下Sign On並提供憑據(如果在訪客門戶下配置,則可能需要其他訪問密碼;這是另一個僅允許知道密碼的使用者登入的安全機制)。

- 成功後,可能會顯示可選的Acceptable Use Policy (AUP)(如果在訪客門戶下配置)。Post Access頁面(也可在Guest Portal下配置)也可能顯示。

最後一頁確認已授予訪問許可權:

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

在此階段,ISE提供以下日誌:

流程如下:

- 訪客使用者遇到第二個授權規則(Guest_Authenticate),並被重定向到訪客(「身份驗證成功」)。

- 訪客會被重定向以進行自我註冊。成功登入後(使用新建立的帳戶),ISE會傳送CoA重新身份驗證,WLC會確認這一點(「動態授權成功」)。

- WLC使用「僅授權」屬性執行重新驗證,並返回ACL名稱(「僅授權成功」)。為訪客提供正確的網路訪問。

報告(操作>報告> ISE報告>訪客訪問報告>主訪客報告)也確認:

保證人使用者(具有正確的許可權)可以驗證訪客使用者的當前狀態。

此示例確認已建立帳戶,但使用者從未登入(「等待初始登入」):

可選配置

對於此流的每個階段,可以配置不同的選項。所有這些都根據訪客門戶進行配置,位置為Guest Access > Configure > Guest Portals > PortalName > Edit > Portal Behavior和Flow settings。更重要的設定包括:

自我註冊設定

- 訪客型別(Guest Type) -描述帳戶處於活動狀態的時間長度、密碼到期選項、登入時間和選項(這是ISE版本1.2的時間配置檔案和訪客角色的混合)

- 註冊碼-如果啟用,則僅允許知道密碼的使用者進行自我註冊(必須在建立帳戶時提供密碼)

- AUP -在自行註冊期間接受使用策略

- 發起人批准/啟用訪客帳戶的要求

登入訪客設定

- 訪問代碼-如果啟用,則僅允許知道密碼的訪客使用者登入

- AUP -在自行註冊期間接受使用策略

- 密碼變更選項

裝置註冊設定

訪客裝置合規性設定

BYOD設定

發起人批准的帳戶

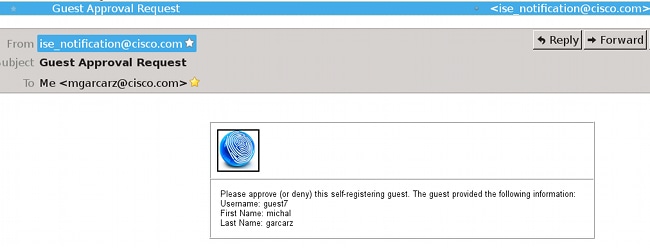

如果選中了需要批准自行註冊的訪客選項,則訪客建立的帳戶必須獲得發起人的批准。此功能可能會使用電子郵件將通知傳送給發起人(用於訪客帳戶批准):

如果未設定簡易郵件傳輸通訊協定(SMTP)伺服器或預設電子郵件通知,則不會建立帳號:

來自guest.log的日誌確認用於通知的全局from地址缺失:

2014-08-01 22:35:24,271 ERROR [http-bio-10.62.97.21-8443-exec-9][] guestaccess.

flowmanager.step.guest.SelfRegStepExecutor -:7AAF75982E0FCD594FE97DE2970D472F::-

Catch GuestAccessSystemException on sending email for approval: sendApproval

Notification: From address is null. A global default From address can be

configured in global settings for SMTP server.

當您擁有適當的電子郵件組態時,會建立帳號:

啟用需要批准自行註冊的訪客選項後,使用者名稱和密碼欄位將自動從在自行註冊成功頁中包括此資訊部分刪除。這就是為什麼在需要發起人批准時,訪客使用者的憑據預設情況下不會顯示在顯示已建立帳戶的資訊的網頁上。相反,它們必須透過簡訊服務(SMS)或電子郵件傳送。必須在批准時使用部分(標籤電子郵件/SMS)傳送憑據通知中啟用此選項。

通知電郵會傳送給發起人:

保證人登入保證人門戶並批准帳戶:

從此時開始,允許訪客使用者登入(使用電子郵件或SMS收到的憑證)。

總之,此流程中使用了三個電子郵件地址:

- 通知「寄件者」地址。這是以靜態方式定義,或從保證人帳戶中定義,並用作以下兩者的「發件人」地址:向保證人發出的通知(用於審批)以及向訪客發出的憑據詳細資訊。此配置在訪客接入>配置>設定>訪客郵件設定下進行。

- 通知「收件人」地址。這是為了通知發起人它已收到待批准的帳戶。此配置在訪客門戶中的訪客接入>配置>訪客門戶>門戶名稱>要求自助註冊的訪客獲得批准>向傳送郵件批准請求下配置。

- 訪客「收件人」地址。這是由訪客使用者在註冊過程中提供的。如果選擇Send credential notification upon approval using Email,則會將包含憑據詳細資訊(使用者名稱和密碼)的郵件傳送給訪客。

透過簡訊傳遞認證

訪客憑證也可以透過SMS傳送。應配置以下選項:

- 選擇SMS服務提供程式:

- 選中Send credential notification upon approval using: SMS覈取方塊。

- 然後,訪客使用者在建立帳戶時會被要求選擇可用的提供商:

- SMS隨選擇的提供商和電話號碼一起提供:

- 您可以在管理>系統>設定> SMS網關下配置SMS提供程式。

裝置註冊

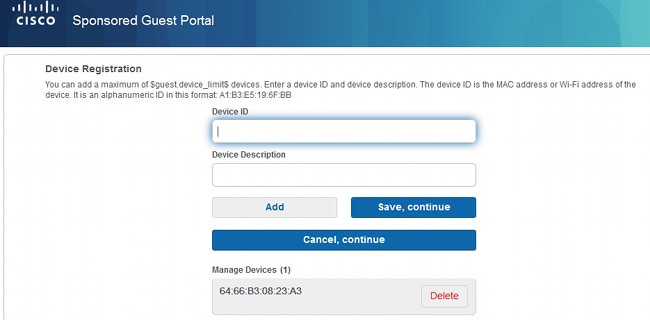

如果在訪客使用者登入並接受AUP後選擇了Allow guests to register devices選項,則可以註冊裝置:

請注意,裝置已自動增加(在「管理裝置」(Manage Devices)清單中)。這是因為已選擇Automatically register guest devices。

姿勢

如果選擇Require guest device compliance選項,則訪客使用者將在他們登入並接受AUP(以及執行裝置註冊)後使用執行安全評估(NAC/Web代理)的代理進行調配。ISE處理客戶端調配規則以決定應調配哪個代理。然後,在站點上運行的代理執行安全評估(根據安全評估規則)並將結果傳送到ISE,ISE會根據需要傳送CoA重新身份驗證以更改授權狀態。

可能的授權規則可能如下所示:

遇到Guest_Authenticate規則的第一個新使用者重定向到自行註冊訪客門戶。使用者自行註冊並登入後,CoA會更改授權狀態,並且為使用者提供執行狀態和補救的有限訪問許可權。僅當調配了NAC代理且工作站相容後,CoA才會再次更改授權狀態,以提供對網際網路的訪問。

安全狀態的常見問題包括缺少正確的客戶端調配規則:

如果檢查guest.log檔案(ISE版本1.3中的新檔案),也可以確認這一點:

2014-08-01 21:35:08,435 ERROR [http-bio-10.62.97.21-8443-exec-9][] guestaccess.

flowmanager.step.guest.ClientProvStepExecutor -:7AAF75982E0FCD594FE97DE2970D472F::-

CP Response is not successful, status=NO_POLICY

自帶裝置

如果選中了允許員工使用網路上的個人裝置選項,則使用此門戶的企業使用者將可以透過BYOD流程並註冊個人裝置。對於訪客使用者,該設定不會更改任何內容。

「員工將門戶用作訪客」是什麼意思?

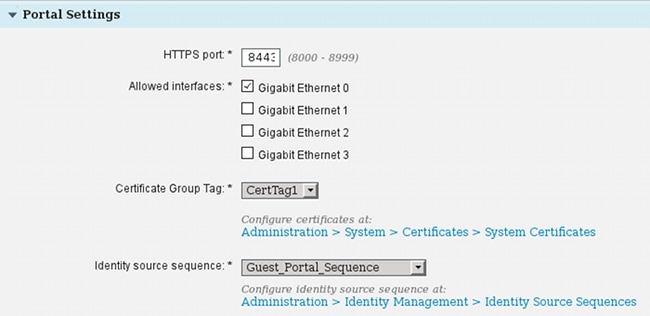

預設情況下,使用Guest_Portal_Sequence身份庫配置訪客門戶:

這是首先嘗試內部使用者(在訪客使用者之前)的內部儲存序列:

在此階段,在訪客門戶上,使用者提供在內部使用者儲存中定義的憑證,並進行BYOD重定向:

這樣,企業使用者可以針對個人裝置執行BYOD。

如果提供的是訪客使用者憑證,而不是內部使用者憑證,則會繼續正常流程(無BYOD)。

VLAN更改

此選項類似於ISE版本1.2中為訪客門戶配置的VLAN更改。它允許您運行activeX或Java小程式,從而觸發DHCP釋放和更新。當CoA觸發終端的VLAN更改時,需要執行此操作。使用MAB時,終端不會發現VLAN發生更改。一種可能的解決方案是使用NAC代理更改VLAN(DHCP釋放/更新)。另一種方法是透過網頁返回的小程式請求新的IP地址。可以配置發行/CoA/續訂之間的延遲。流動裝置不支援此選項。

相關資訊