簡介

本文檔介紹如何配置思科身份服務引擎(ISE)以便與思科LDAP伺服器整合。

必要條件

需求

本文件沒有特定需求。

採用元件

本檔案中的資訊是根據以下軟體和硬體版本:

- 帶補丁2的Cisco ISE版本1.3

- 安裝了OpenLDAP的Microsoft Windows版本7 x64

- Cisco無線LAN控制器(WLC)版本8.0.100.0

- 適用於Microsoft Windows的Cisco AnyConnect版本3.1

- 思科網路存取管理員設定檔編輯器

注意:對於使用LDAP作為ISE身份驗證和授權的外部身份源的設定,本文檔有效。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

LDAP支援以下身份驗證方法:

- 可擴充驗證通訊協定 — 通用權杖卡(EAP-GTC)

- 可擴展身份驗證協定 — 傳輸層安全(EAP-TLS)

- 受保護的可擴展身份驗證協定 — 傳輸層安全(PEAP-TLS)

設定

本節介紹如何配置網路裝置並將ISE與LDAP伺服器整合。

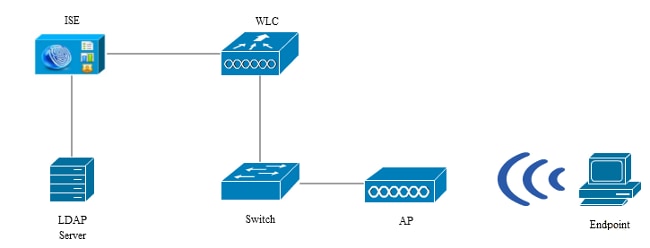

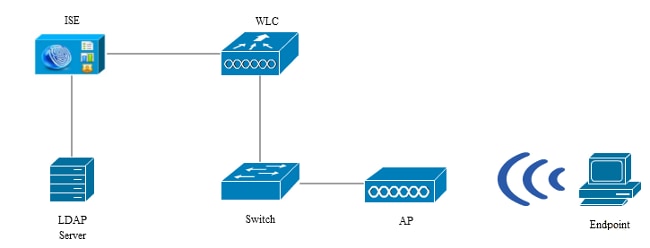

網路圖表

在此配置示例中,終端使用無線介面卡以便與無線網路關聯。

WLC上的無線LAN(WLAN)設定為透過ISE驗證使用者。在ISE上,LDAP配置為外部身份庫。

此圖說明所使用的網路拓撲:

配置OpenLDAP

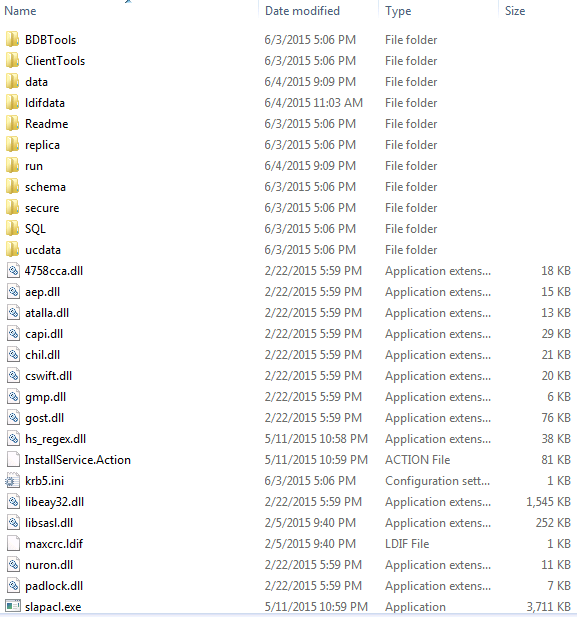

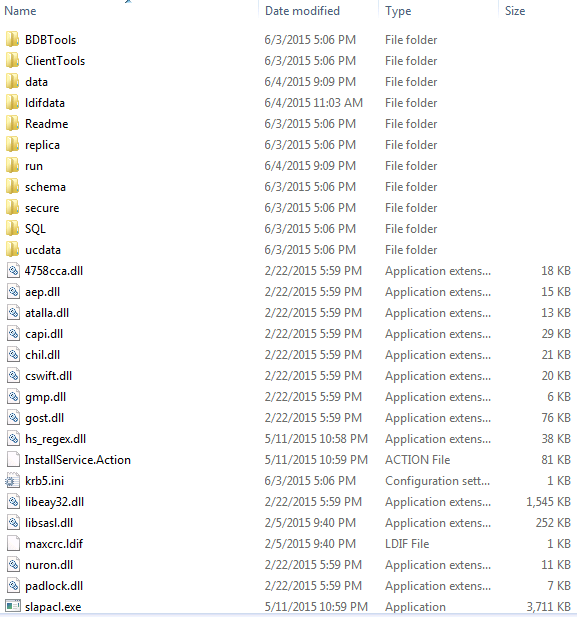

Microsoft Windows的OpenLDAP安裝通過GUI完成,並且非常簡單。預設位置為C: > OpenLDAP。安裝後,您應該會看到以下目錄:

請特別注意以下兩種目錄:

- ClientTools — 此目錄包含一組用於編輯LDAP資料庫的二進位制檔案。

- ldifdata — 這是您應該儲存具有LDAP對象的檔案的位置。

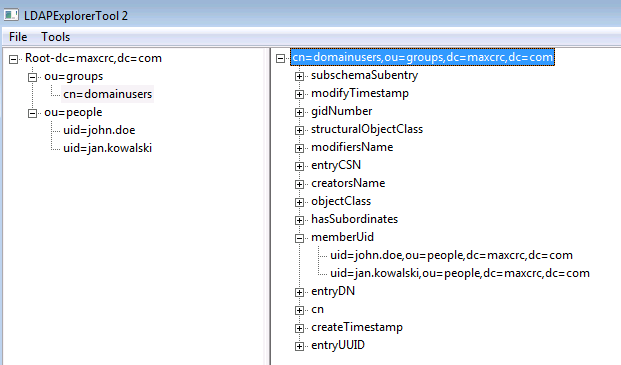

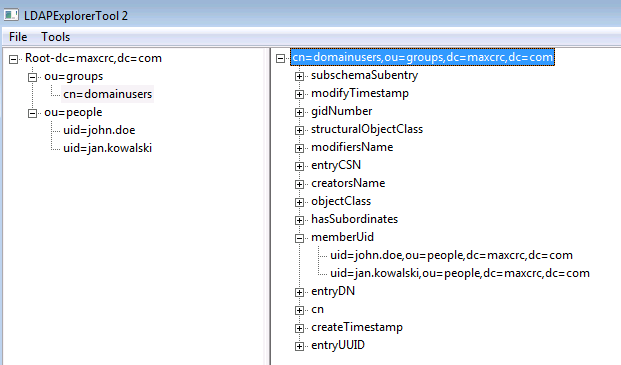

將此結構新增到LDAP資料庫:

在Root目錄下,必須配置兩個組織單位(OU)。OU=groups OU應具有一個子組(在本例中為cn=domainusers)。

OU=people OU定義屬於cn=domainusers組的兩個使用者帳戶。

要填充資料庫,必須首先創建ldif檔案。前面提到的結構是根據以下檔案建立的:

dn: ou=groups,dc=maxcrc,dc=com

changetype: add

ou: groups

description: All groups in organisation

objectclass: organizationalunit

dn: ou=people,dc=maxcrc,dc=com

changetype: add

ou: people

description: All people in organisation

objectclass: organizationalunit

dn: uid=john.doe,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: john.doe

givenName: John

sn: Doe

cn: John Doe

mail: john.doe@example.com

userPassword: password

dn: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: jan.kowalski

givenName: Jan

sn: Kowalski

cn: Jan Kowalski

mail: jan.kowalski@example.com

userPassword: password

dn: cn=domainusers,ou=groups,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: posixGroup

gidNumber: 678

memberUid: uid=john.doe,ou=people,dc=maxcrc,dc=com

memberUid: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

若要將對象新增到LDAP資料庫,請使用ldapmodify binary:

C:\OpenLDAP\ClientTools>ldapmodify.exe -a -x -h localhost -p 389 -D "cn=Manager,

dc=maxcrc,dc=com" -w secret -f C:\OpenLDAP\ldifdata\test.ldif

ldap_connect_to_host: TCP localhost:389

ldap_new_socket: 496

ldap_prepare_socket: 496

ldap_connect_to_host: Trying ::1 389

ldap_pvt_connect: fd: 496 tm: -1 async: 0

attempting to connect:

connect success

adding new entry "ou=groups,dc=maxcrc,dc=com"

adding new entry "ou=people,dc=maxcrc,dc=com"

adding new entry "uid=john.doe,ou=people,dc=maxcrc,dc=com"

adding new entry "uid=jan.kowalski,ou=people,dc=maxcrc,dc=com"

adding new entry "cn=domainusers,ou=groups,dc=maxcrc,dc=com"

將OpenLDAP與ISE整合

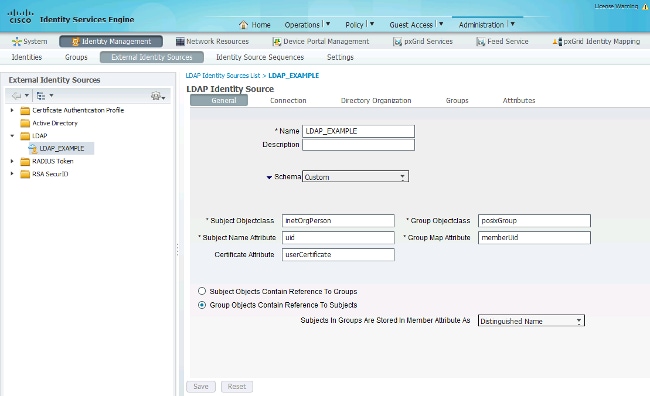

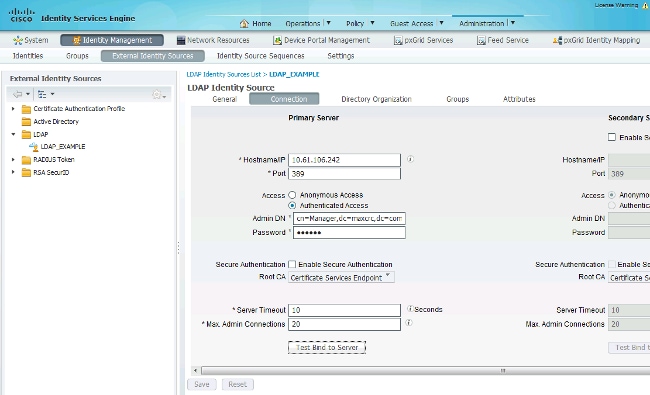

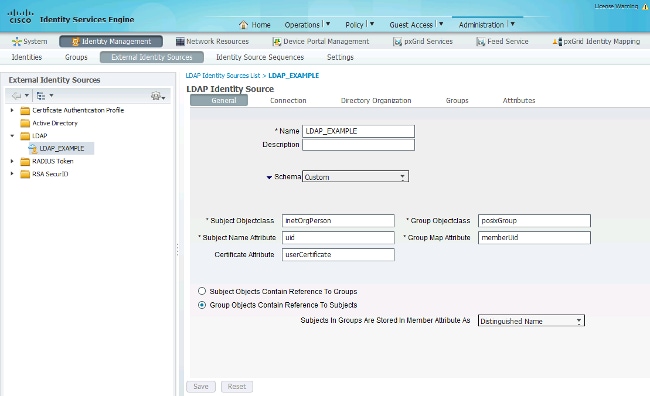

使用本節中影象提供的資訊,將LDAP配置為ISE上的外部身份庫。

可以從General頁籤配置以下屬性:

- Subject Objectclass — 此欄位與ldif檔案中使用者帳戶的對象類對應。根據LDAP配置。請使用以下四個類之一:

- Subject Name Attribute — 這是LDAP在ISE查詢資料庫中是否包含特定使用者名稱時檢索的屬性。在此方案中,必須使用john.doe或jan.kowalski作為端點上的使用者名稱。

- Group Objectclass — 此欄位與ldif檔案中組的對象類對應。在此方案中,cn=domainusers組的object類是posixGroup。

- 組對映屬性 — 此屬性定義如何將使用者對映到組。在ldif檔案的cn=domainusers組下,可以看到兩個與使用者對應的memberUid屬性。

ISE還提供一些預配置的架構(Microsoft Active Directory、Sun、Novell):

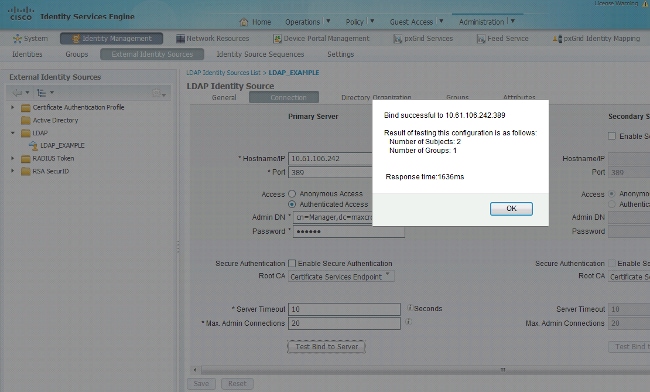

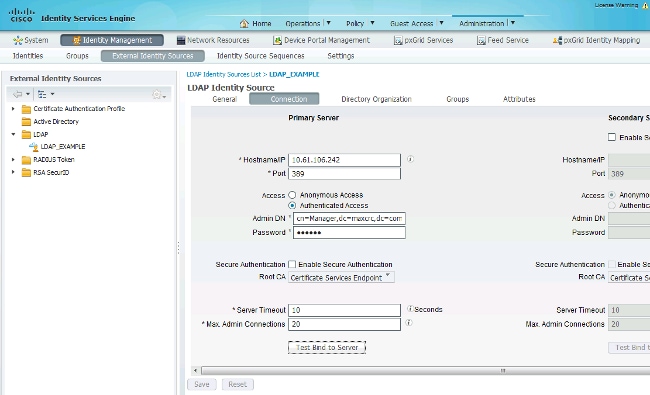

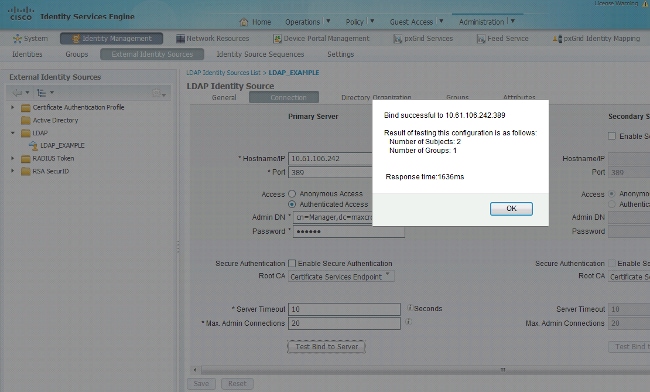

在設定正確的IP地址和管理域名後,您可以測試繫結到伺服器。此時,您不會檢索任何主題或組,因為尚未配置搜尋庫。

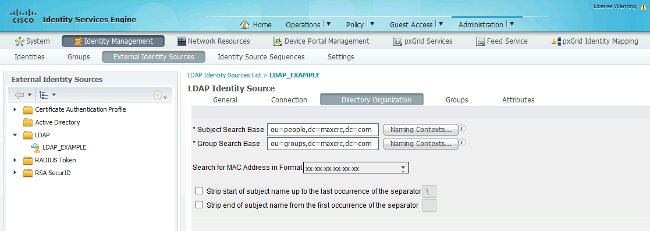

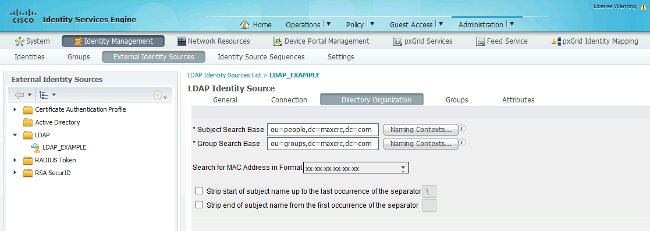

在下一個頁籤中,配置主題/組搜尋庫。這是ISE到LDAP的連線點。您只能檢索作為加入點子項的主題和組。

在此方案中,將檢索OU=people中的主題和OU=groups中的組:

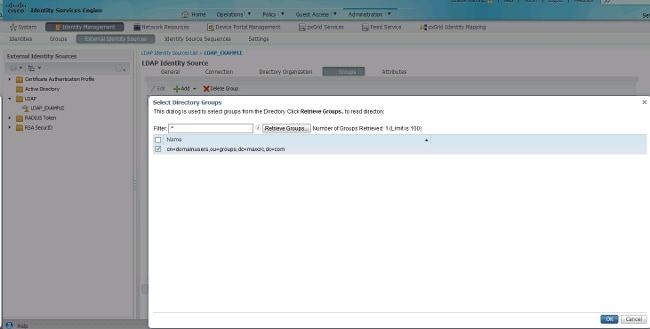

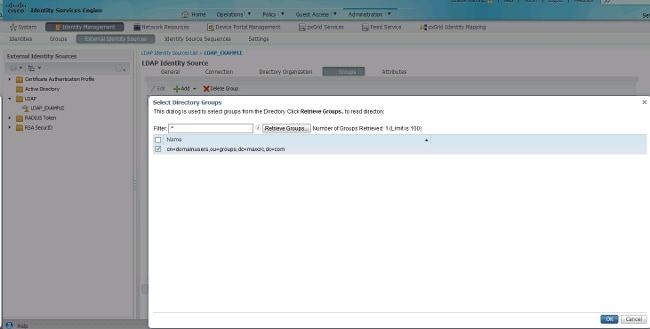

在Groups頁籤中,您可以從ISE上的LDAP匯入組:

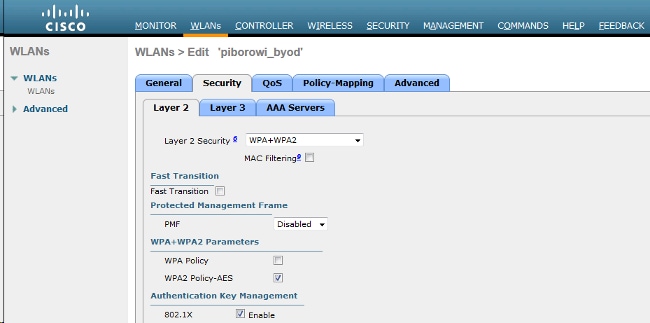

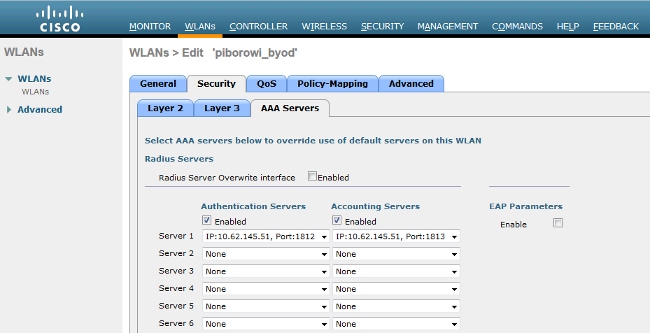

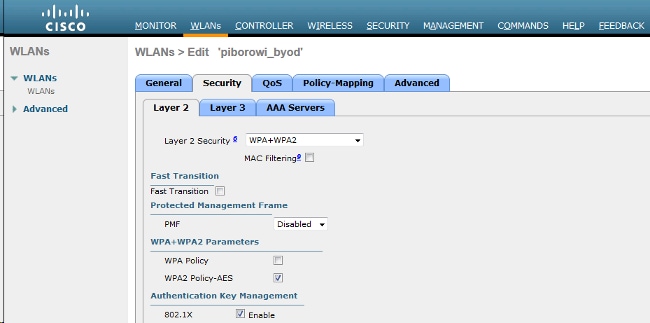

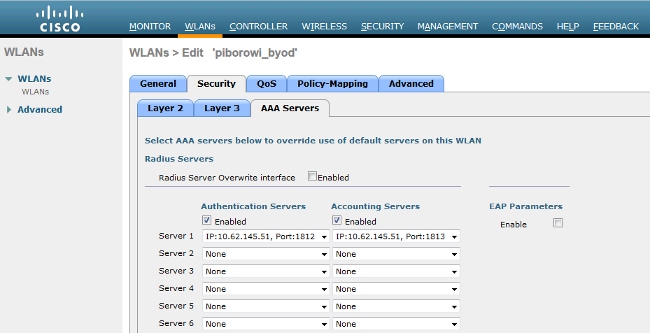

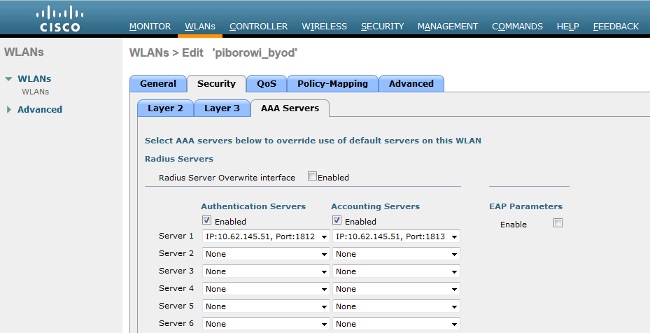

設定WLC

使用這些映像中提供的資訊來設定WLC以進行802.1x驗證:

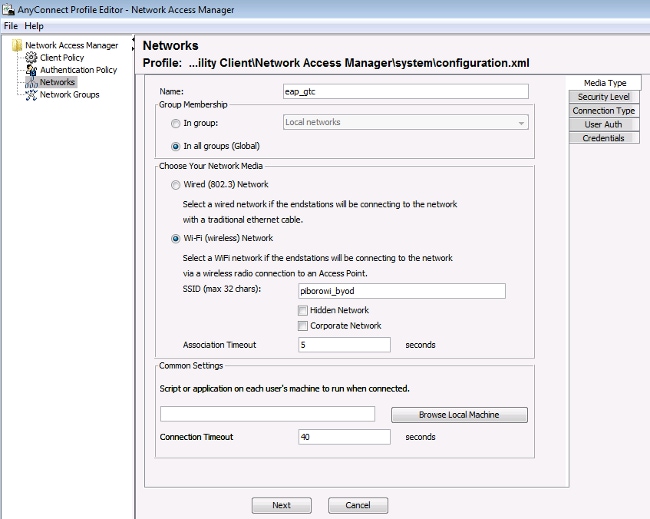

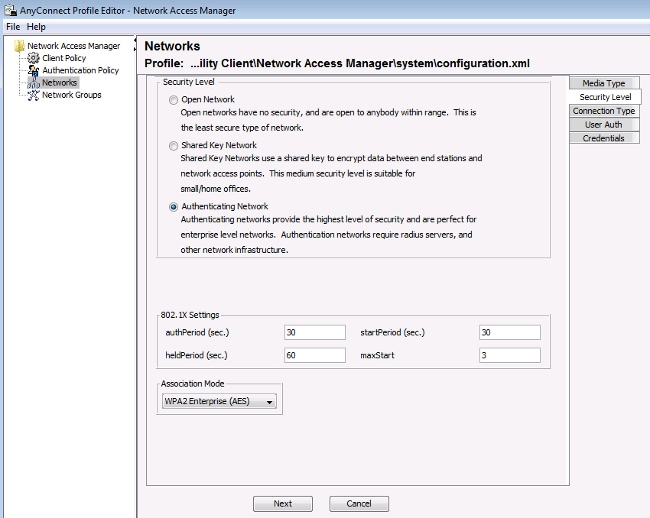

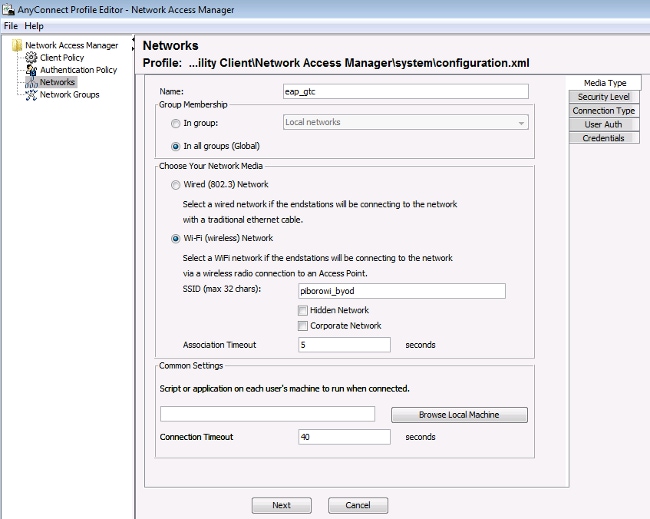

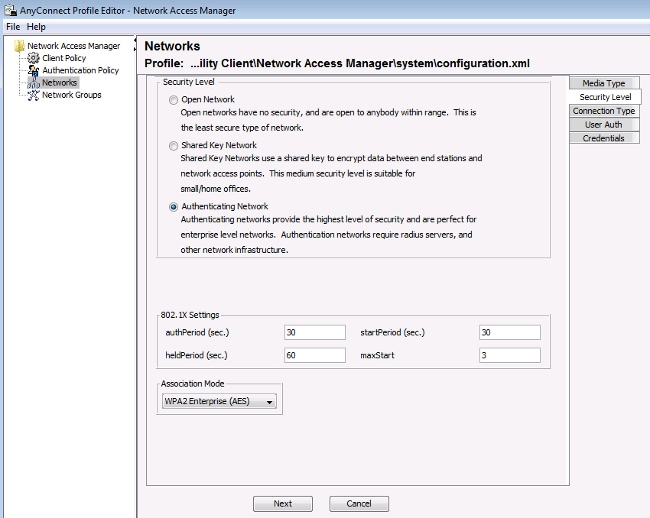

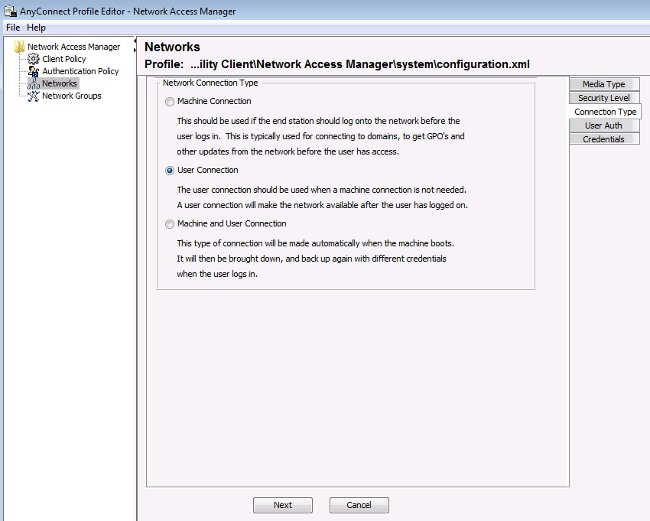

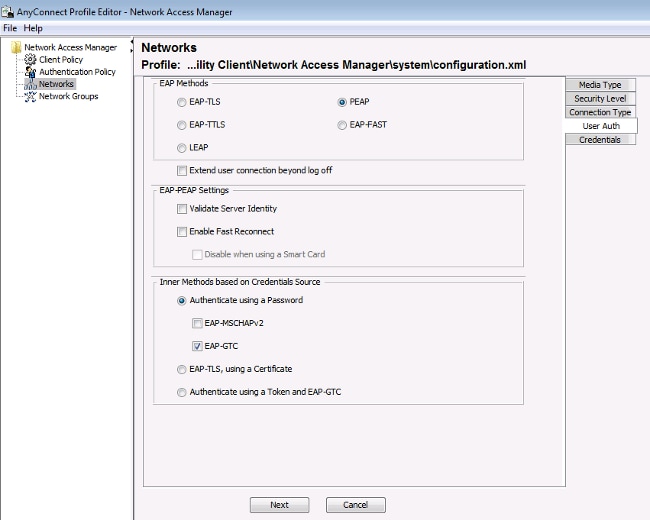

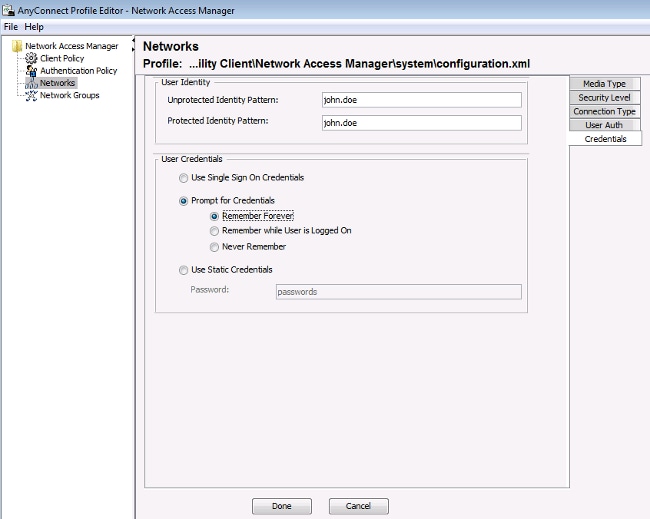

配置EAP-GTC

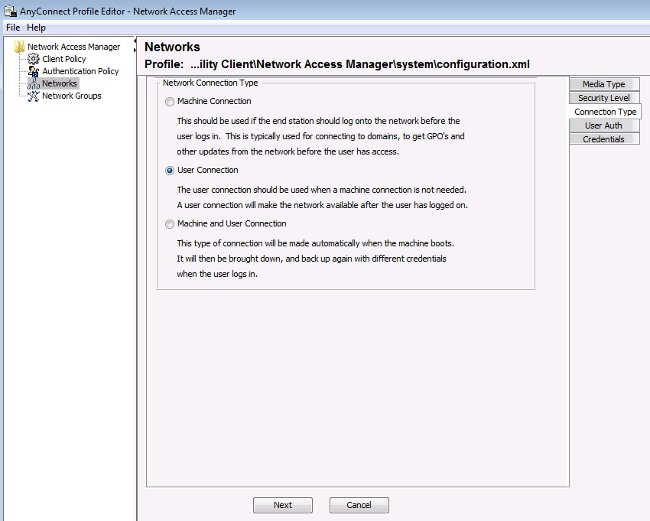

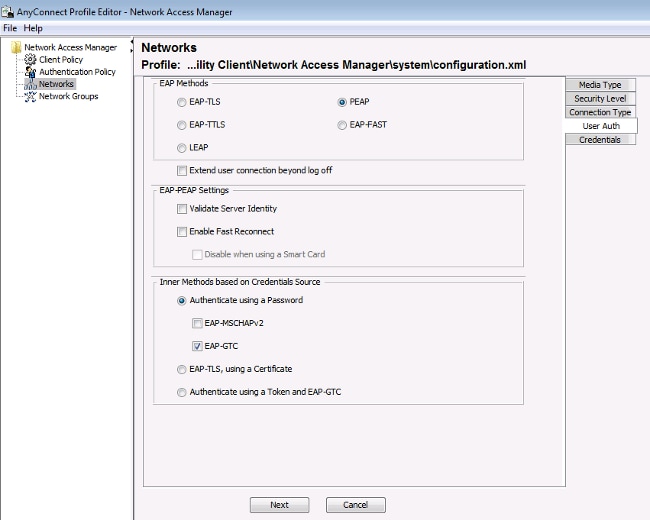

LDAP支援的身份驗證方法之一是EAP-GTC。它在Cisco AnyConnect中可用,但必須安裝網路訪問管理器配置檔案編輯器才能正確配置配置檔案。

您還必須編輯網路訪問管理器配置,預設情況下該配置位於以下位置:

C: > ProgramData > Cisco > Cisco AnyConnect Secure Mobility Client > Network Access Manager > system > configuration.xml file

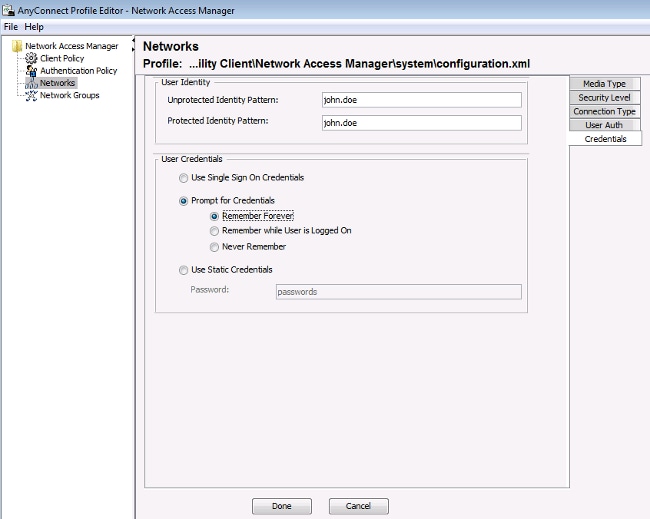

使用這些映像中提供的資訊在終端上配置EAP-GTC:

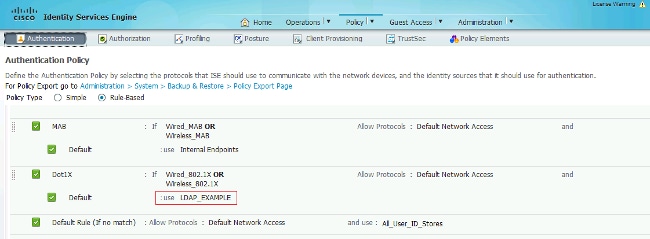

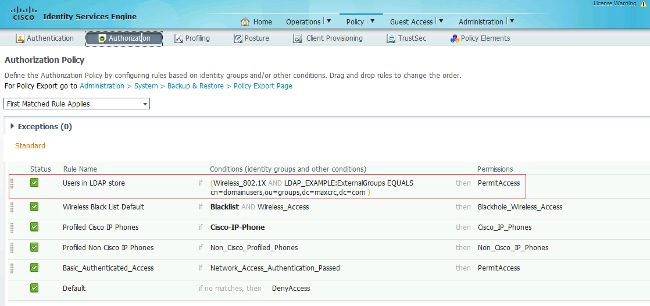

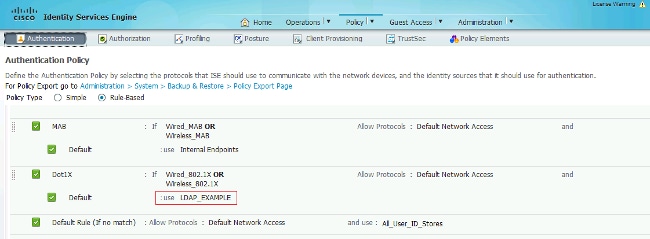

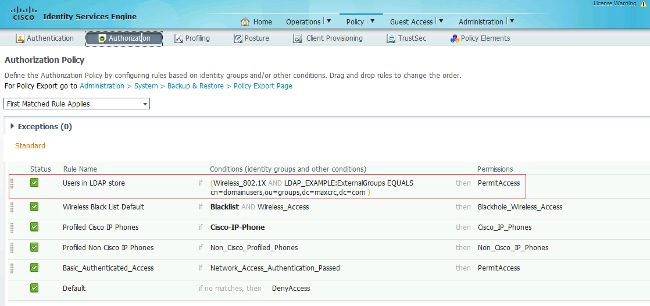

使用這些映像中提供的資訊更改ISE上的身份驗證和授權策略:

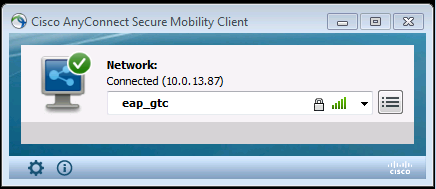

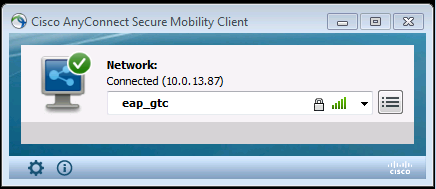

套用組態後,您應該能連線到網路:

驗證

為了驗證LDAP和ISE配置,請檢索與伺服器具有測試連線的主題和組:

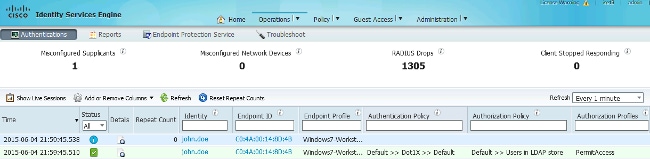

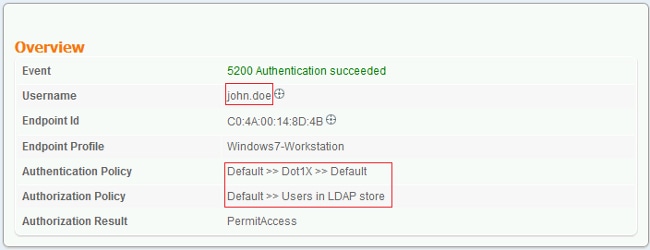

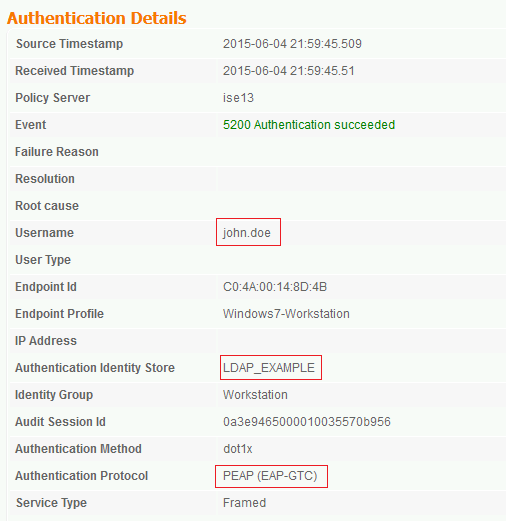

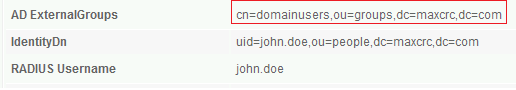

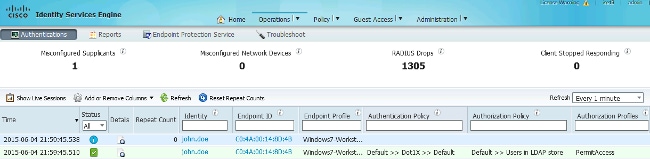

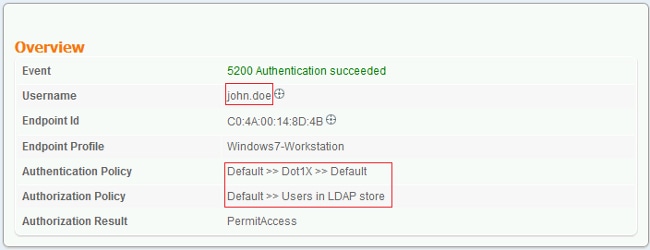

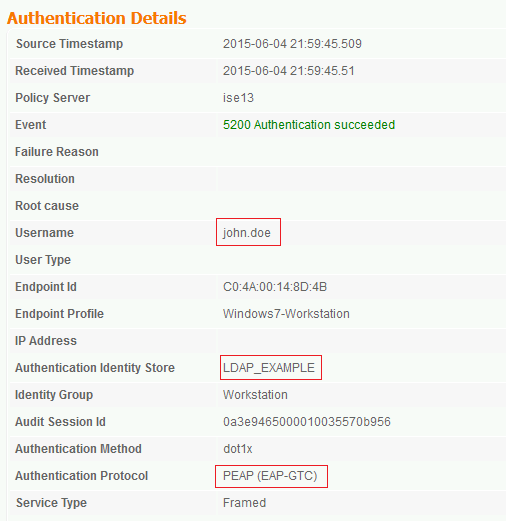

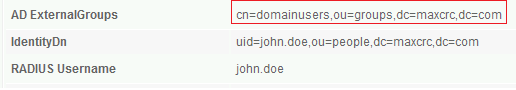

以下影象說明來自ISE的示例報告:

疑難排解

本節介紹此設定遇到的一些常見錯誤以及如何進行疑難排解:

確保同一報告中的身份驗證協定顯示其中一個受支援的方法(EAP-GTC、EAP-TLS或PEAP-TLS)。

- 在身份驗證報告中,如果您注意到在身份儲存中找不到主題,則報告中的使用者名稱與LDAP資料庫中任何使用者的主題名稱屬性不匹配。

在此方案中,此屬性值設定為uid,這意味著ISE在嘗試查詢匹配項時查詢LDAP使用者的uid值。

- 如果在繫結到伺服器測試期間未正確檢索到主題和組,則搜尋庫的配置不正確。

請記住,必須從枝葉到根和dc(可包含多個單詞)指定LDAP層次結構。

提示:若要對WLC端的EAP身份驗證進行故障排除,請參閱使用WLAN控制器(WLC)的EAP身份驗證配置示例思科文檔。

意見

意見