簡介

本文檔介紹如何在具有身份服務引擎(ISE) 2.0及更高版本的思科自適應安全裝置(ASA)上配置TACACS+身份驗證和命令授權。ISE使用本地身份儲存來儲存資源,如使用者、組和終端。

必要條件

需求

思科建議您瞭解以下主題:

- ASA防火牆完全運行

- ASA和ISE之間的連線

- ISE伺服器已引導

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 思科身分辨識服務引擎2.0

- Cisco ASA軟體版本9.5(1)

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

設定

此組態的目的是:

- 透過內部身份庫驗證SSH使用者

- 授權ssh使用者,使其在登入後進入特權執行模式

- 檢查並向ISE傳送每個已執行的命令以進行驗證

網路圖表

組態

配置ISE進行身份驗證和授權

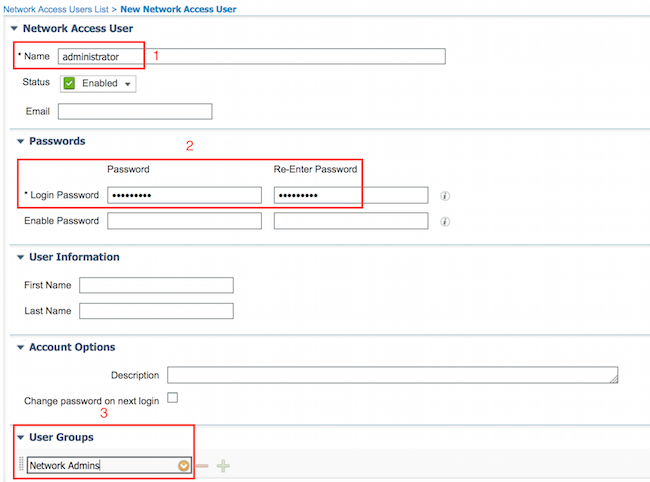

建立兩個使用者。使用者administrator是ISE上Network Admins本地身份組的一部分。此使用者具有完全的CLI許可權。使用者user是ISE上網路維護團隊本地身份組的一部分。此使用者只能執行show命令和ping。

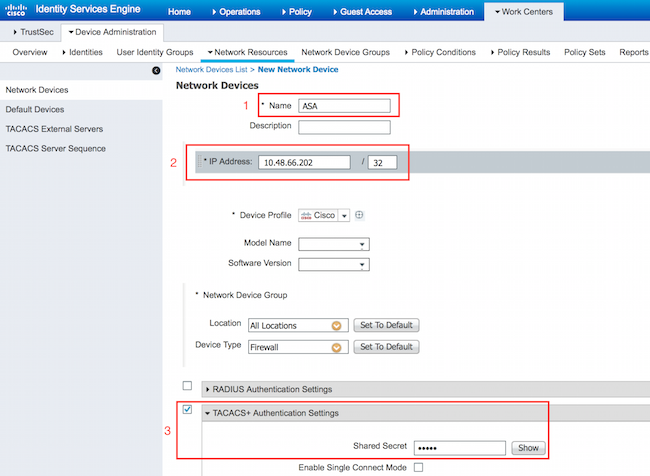

增加網路裝置

導航到工作中心>裝置管理>網路資源>網路裝置。按一下Add。提供名稱、IP地址,選中TACACS+ Authentication Settings覈取方塊並提供共用金鑰。可以選擇指定裝置型別/位置。

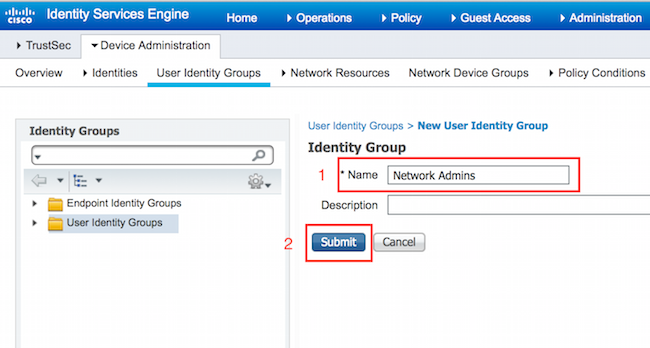

配置使用者身份組

導航到工作中心>裝置管理>使用者身份組。按一下Add。提供名稱並按一下Submit。

重複相同的步驟來配置網路維護團隊使用者身份組。

配置使用者

導航到工作中心>裝置管理>身份>使用者。按一下Add。提供名稱、登入密碼指定使用者組並按一下Submit。

重複配置使用者使用者和分配網路維護團隊使用者身份組的步驟。

啟用裝置管理服務

導航到管理>系統>部署。選取所需的節點。選中Enable Device Admin Service覈取方塊並按一下Save。

注意:對於TACACS,您需要安裝單獨的許可證。

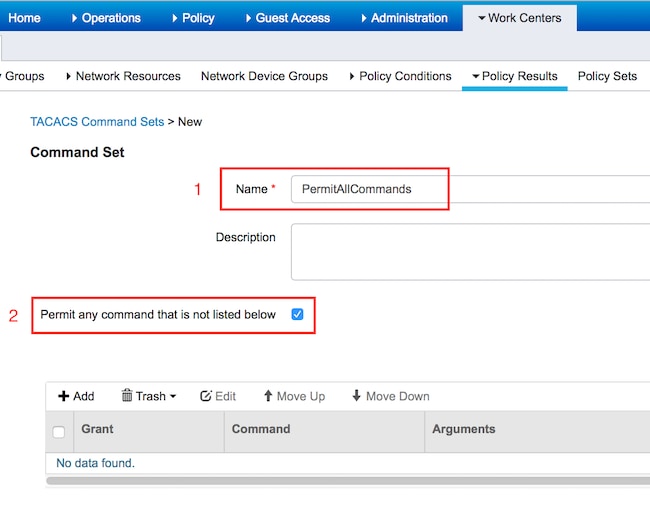

配置TACACS命令集

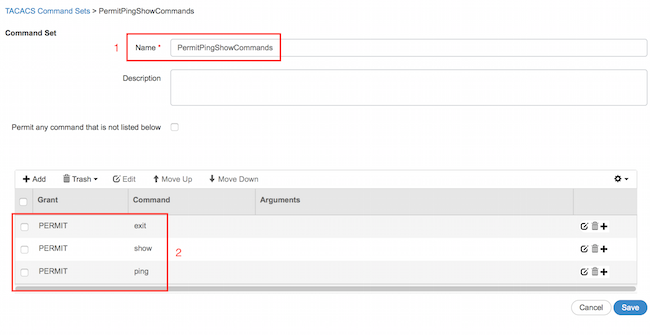

配置了兩個命令集。對administrator 使用者來說是第一個PermitAllCommands,它允許裝置上的所有命令。用於使用者的第二個PermitPingShowCommands,僅允許show和ping命令。

1. 導航到工作中心>裝置管理>策略結果> TACACS命令集。按一下Add。提供名稱PermitAllCommands,選中Permit any command that is not listed below覈取方塊,然後按一下Submit。

2. 導航到工作中心>裝置管理>策略結果> TACACS命令集。按一下Add。提供名稱PermitPingShowCommands,按一下Add,然後允許show、ping和exit命令。預設情況下,如果Arguments留空,則包括所有引數。點選提交。

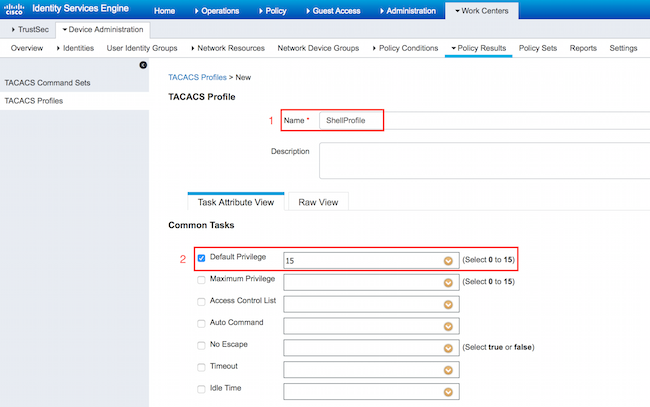

配置TACACS配置檔案

將配置單個TACACS配置檔案。實際的命令執行將透過命令集來完成。導航到工作中心>裝置管理>策略結果> TACACS配置檔案。按一下Add。提供名稱ShellProfile,選中Default Privilege覈取方塊,然後輸入值15。按一下Submit。

配置TACACS授權策略

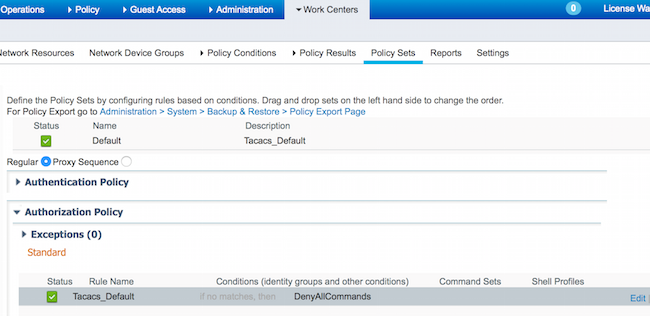

預設情況下,「身份驗證策略」指向All_User_ID_Stores,其中也包括本地儲存,因此它保持不變。

導航到工作中心(Work Centers) >裝置管理(Device Administration) >策略集(Policy Sets) >預設(Default) >授權策略(Authorization Policy) >編輯(Edit) >在上插入新規則(Insert New Rule Above)。

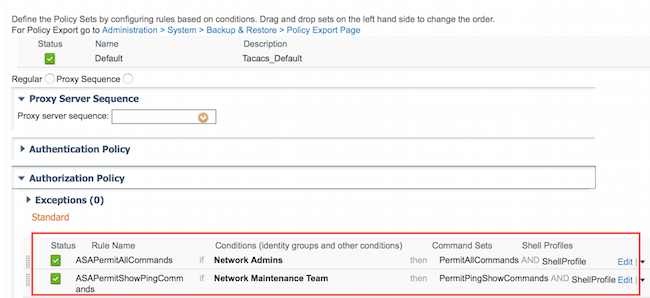

配置了兩個授權規則,第一個規則根據網路管理員使用者身份組成員身份分配TACACS配置檔案ShellProfile和命令集PermitAllCommands。第二條 規則根據網路維護團隊使用者身份組成員資格分配TACACS配置檔案ShellProfile和命令集PermitPingShowCommands。

配置Cisco ASA防火牆進行身份驗證和授權

1. 使用username命令建立一個具有完全回退許可權的本地使用者,如下所示

ciscoasa(config)# username cisco password cisco privilege 15

2. 定義TACACS伺服器ISE,指定介面、協定IP地址和tacacs金鑰。

aaa-server ISE protocol tacacs+

aaa-server ISE (mgmt) host 10.48.17.88

key cisco

注意:伺服器金鑰應該與之前在ISE伺服器上定義的金鑰匹配。

3. 使用test aaa命令測試TACACS伺服器的可達性,如下所示。

ciscoasa# test aaa authentication ISE host 10.48.17.88 username administrator Krakow123

INFO: Attempting Authentication test to IP address <10.48.17.88> (timeout: 12 seconds)

INFO: Authentication Successful

上一個命令的輸出顯示,TACACS伺服器可訪問,並且使用者已成功透過身份驗證。

4. 配置ssh、exec授權和命令授權的身份驗證,如下所示。使用aaa authorization exec authentication-server auto-enable時,您將自動處於特權EXEC模式。

aaa authentication ssh console ISE

aaa authorization command ISE

aaa authorization exec authentication-server auto-enable

注意:使用以上命令,在ISE上完成身份驗證,使用者直接進入特權模式進行命令授權。

5. 在管理介面上允許shh。

ssh 0.0.0.0 0.0.0.0 mgmt

驗證

Cisco ASA防火牆驗證

1. 以屬於完全訪問許可權使用者身份組的administrator身份使用SSH登入ASA防火牆。網路管理員組對映到ISE上設定的ShellProfile和PermitAllCommands命令。嘗試運行任何命令以確保完全訪問。

EKORNEYC-M-K04E:~ ekorneyc$ ssh administrator@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# configure terminal

ciscoasa(config)# crypto ikev1 policy 10

ciscoasa(config-ikev1-policy)# encryption aes

ciscoasa(config-ikev1-policy)# exit

ciscoasa(config)# exit

ciscoasa#

2. 以屬於受限訪問使用者身份組的使用者身份使用SSH登入ASA防火牆。網路維護組對映到ISE上設定的ShellProfile和PermitPingShowCommands命令。嘗試運行任何命令,確保只能發出show和ping命令。

EKORNEYC-M-K04E:~ ekorneyc$ ssh user@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# show version | include Software

Cisco Adaptive Security Appliance Software Version 9.5(1)

ciscoasa# ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 20/24/30 ms

ciscoasa# configure terminal

Command authorization failed

ciscoasa# traceroute 8.8.8.8

Command authorization failed

ISE 2.0驗證

1. 導航到操作> TACACS即時日誌。確保看到上面完成的嘗試。

2. 按一下其中一個紅色報表的詳細資訊,可以看到之前執行的失敗命令。

疑難排解

錯誤: Failed-Attempt:命令授權失敗

檢查SelectedCommandSet屬性以驗證所需的命令集是否由授權策略選擇

相關資訊

技術支援與文件 - Cisco Systems

ISE 2.0版本說明

ISE 2.0硬體安裝指南

ISE 2.0升級指南

ACS到ISE遷移工具指南

ISE 2.0 Active Directory整合指南

ISE 2.0引擎管理員指南