簡介

本文檔介紹如何在ISE(身份服務引擎)和ASAv(虛擬自適應安全裝置)之間配置SXP(安全組交換協定)連線。

SXP是TrustSec用來將IP到SGT對映傳播到TrustSec裝置的SGT(安全組標籤)交換協定。SXP旨在允許包括不支援SGT內聯標籤的第三方裝置或舊版思科裝置的網路具有TrustSec功能。SXP是一種對等協定,一台裝置將充當揚聲器,另一台裝置將充當監聽器。SXP發言人負責傳送IP-SGT繫結,而監聽程式負責收集這些繫結。SXP連線使用TCP埠64999作為底層傳輸協定,使用MD5實現消息完整性/真實性。

SXP已作為IETF Draft在以下連結發佈:

https://datatracker.ietf.org/doc/draft-smith-kandula-sxp/

必要條件

需求

TrustSec相容性矩陣:

http://www.cisco.com/c/en/us/solutions/enterprise-networks/trustsec/solution-overview-listing.html

採用元件

ISE 2.3

ASAv 9.8.1

ASDM 7.8.1.150

網路圖表

IP地址

ISE:14.36.143.223

ASAv:14.36.143.30

初始配置

ISE 網路裝置

將ASA註冊為網路裝置

WorkCenters > TrutSec >元件>網路裝置>添加

生成帶外(OOB)PAC(受保護訪問憑證)並下載

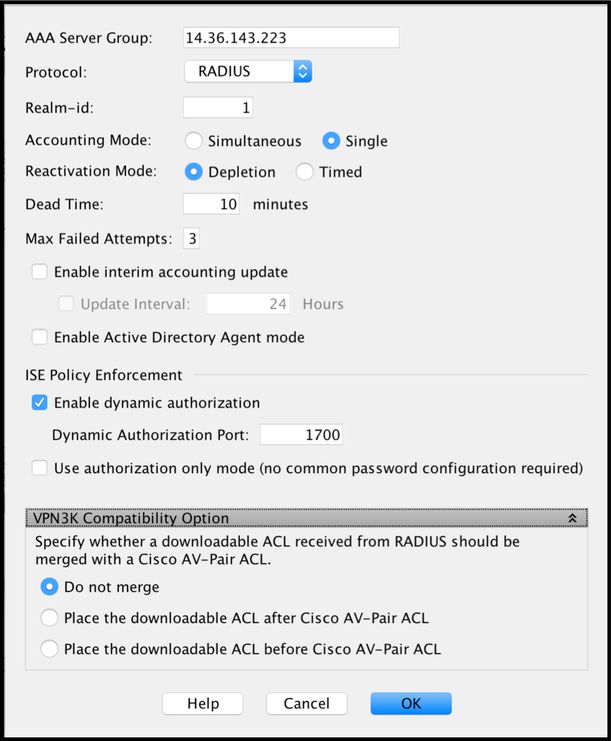

ASDM AAA伺服器配置

建立AAA伺服器組

Configuration > Firewall > Identity by TrustSec > Server Group Setup > Manage...

AAA伺服器組>添加

將伺服器新增到伺服器組

選定組中的伺服器>添加

- 伺服器名稱或IP地址:<ISE IP地址>

- 伺服器身份驗證埠:1812

- 伺服器記帳埠:1813

- 伺服器金鑰:Cisco0123

- 通用密碼:Cisco0123

匯入從ISE下載的PAC

Configuration > Firewall > Identity by TrustSec > Server Group Setup > Import PAC...

刷新環境資料

Configuration > Firewall > Identity by TrustSec > Server Group Setup > Refresh Environment Data

驗證

ISE 即時記錄

Operations > RADIUS > Live Logs

ISE安全組

工作中心> TrustSec >元件>安全組

ASDM PAC

Monitoring > Properties > Identity by TrustSec > PAC

ASDM環境資料和安全組

Monitoring > Properties > Identity by TrustSec > Environment Data

ASDM SXP配置

啟用SXP

Configuration > Firewall > Identity by TrustSec > Enable SGT Exchange Protocol(SXP)

設定預設SXP源IP地址和預設SXP密碼

Configuration > Firewall > Identity by TrustSec > Connection Peers

新增SXP對等體

Configuration > Firewall > Identity by TrustSec > Connection Peers > Add

ISE SXP配置

全域性SXP密碼設定

WorkCenters > TrustSec > Settings > SXP Settings

新增SXP裝置

WorkCenters > TrustSec > SXP > SXP Devices > Add

SXP驗證

ISE SXP驗證

WorkCenters > TrustSec > SXP > SXP裝置

ISE SXP對映

WorkCenters > TrustSec > SXP >所有SXP對映

ASDM SXP驗證

Monitoring > Properties > Identity by TrustSec > SXP Connections

ASDM學習的SXP IP到SGT的對映

Monitoring > Properties > Identity by TrustSec > IP Mappings

ISE上的資料包捕獲