使用FlexVPN配置ISE狀態

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

本文檔提供了如何使用AnyConnect IKEv2和EAP-Message Digest 5(EAP-MD5)身份驗證方法為具有安全狀態的遠端訪問配置IOS XE頭端的示例。

必要條件

需求

思科建議您瞭解以下主題:

- IOS XE上的FlexVPN遠端訪問(RA)VPN配置

- AnyConnect(AC)客戶端配置

- 身份服務引擎(ISE)2.2及更高版本上的狀態流

- 在ISE上配置終端安全評估元件

- 在Windows Server 2008 R2上配置DNS伺服器

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 執行IOS XE 16.8的Cisco CSR1000V [Fuji]

- 在Windows 7上運行的AnyConnect客戶030404.5.1版

- Cisco ISE 2.3

- Windows 2008 R2伺服器

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

背景資訊

為確保強制實施的網路安全措施保持相關性和有效性,Cisco ISE使您能夠在訪問受保護網路的任何客戶端電腦上驗證和維護安全功能。通過採用旨在確保客戶端電腦上可用的最新安全設定或應用的安全狀態策略,思科ISE管理員可以確保任何訪問網路的客戶端電腦滿足並繼續滿足企業網路訪問定義的安全標準。狀態合規性報告可在使用者登入時以及定期重新評估發生的任何時間為思科ISE提供客戶端電腦合規性級別的快照。

狀態可以用三個主要元素表示:

- ISE作為策略配置分發和決策點。從ISE的管理員角度可以配置終端安全評估策略(將裝置標籤為符合公司要求的確切條件)、客戶端調配策略(應在何種型別的裝置上安裝何種代理軟體)和授權策略(應分配何種型別的許可權,取決於其終端安全評估狀態)。

- 作為策略實施點的網路接入裝置(NAD)。在NAD端在使用者身份驗證時應用實際授許可權制。作為策略點的ISE提供授權引數,如訪問控制清單(ACL)。傳統上,為了實施安全狀態,需要需要NAD支援授權更改(CoA),以便在終端的狀態確定後重新驗證使用者。從ISE 2.2開始,不需要支援NAD支援重定向。

附註:運行IOS XE的路由器不支援重定向。

附註:IOS XE軟體必須具備針對以下缺陷的修復程式,才能使CoA with ISE完全運行:

CSCve16269 IKEv2 CoA與ISE不相容

CSCvi90729 IKEv2 CoA不能與ISE一起使用(coa-push=TRUE而不是true) - 代理軟體,作為資料收集點並與終端使用者進行互動。代理從ISE接收有關終端安全評估要求的資訊,並向該ISE提供有關要求狀態的報告。本文檔基於Anyconnect ISE終端安全評估模組,該模組是唯一一個完全支援終端安全評估而不重定向的模組。

無重定向的終端安全評估流在「ISE終端安全評估樣式比較前後2.2」一節「ISE終端安全評估流2.2中的終端安全評估流」一節中有很好的記錄。

使用FlexVPN的Anyconnect ISE終端安全評估模組調配可通過兩種不同方式完成:

- 手動 — 通過思科軟體下載門戶上的Anyconnect軟體包,在客戶端工作站上手動安裝模組: https://software.cisco.com/download/home/283000185。

對於使用手動ISE終端安全評估模組調配的終端安全評估工作,必須滿足以下條件:

1.域名伺服器(DNS)必須將完全限定域名(FQDN)enroll.cisco.com解析為策略服務節點(PSN)IP。在第一次連線嘗試期間,狀態模組不包含有關可用PSN的任何資訊。它正在傳送發現探測以查詢可用的PSN。FQDN enroll.cisco.com用於其中一個探測中。

2. PSN IP必須允許TCP埠8905。在此案例中,安全狀態通過TCP埠8905進行。

3. PSN節點上的Admin certificate必須在SAN欄位中具有enroll.cisco.com。VPN使用者與PSN節點之間通過TCP 8905的連線通過管理員證書受到保護,如果PSN節點的Admin證書中沒有這樣的名稱「enroll.cisco.com」,使用者將獲得證書警告。

附註:根據RFC6125 ,如果指定了SAN值,則應該忽略證書CN。這意味著我們還需要在SAN欄位中新增管理員證書的CN。

- 通過客戶端調配門戶(CPP)自動調配 — 通過直接通過門戶FQDN訪問CPP,從ISE下載並安裝模組。

必須為使用自動ISE終端安全評估模組調配的終端安全評估工作滿足以下條件:

1. DNS必須將CPP的FQDN解析為策略服務節點(PSN)IP。

2. PSN IP必須允許TCP埠80、443和CPP埠(預設情況下為8443)。客戶端需要直接通過HTTP(將重定向到HTTPS)或HTTPS開啟CPP FQDN,此請求將重定向到CPP埠(預設情況下為8443),然後終端安全評估通過該埠。

3. PSN節點上的管理和CPP證書必須在SAN字段中具有CPP FQDN。通過TCP 443在VPN使用者和PSN節點之間的連線受Admin證書保護,並且CPP埠上的連線受CPP證書保護。

附註:根據RFC6125 ,如果指定了SAN值,則應該忽略證書CN。這意味著我們還需要在相應證書的SAN欄位中新增管理員證書和CPP證書的CN。

附註:如果ISE軟體不包含CSCvj76466的修復程式,則僅當安全或客戶端調配在客戶端通過身份驗證的相同PSN上完成時,安全或客戶端調配才能生效。

在使用FlexVPN的安全狀況時,流程包括以下步驟:

1.使用者使用Anyconnect客戶端連線到FlexVPN中心。

2. ISE向FlexVPN中心傳送訪問接受,需要應用ACL名稱來限制訪問。

3a。使用手動調配的第一個連線 — ISE狀態模組開始發現策略伺服器,通過TCP埠8905將探測傳送到enroll.cisco.com。作為成功的結果,終端安全評估模組下載已配置的終端安全評估配置檔案並更新客戶端上的合規性模組。

在下一次連線嘗試期間,ISE終端安全評估模組還將使用終端安全評估配置檔案的Call Home清單中指定的名稱和IP進行策略伺服器檢測。

3b。與自動預配的第一個連線 — 客戶端通過FQDN開啟CPP。成功的結果是在客戶端的工作站上下載網路設定助手,然後下載並安裝ISE終端安全評估模組、ISE合規性模組和終端安全評估配置檔案。

在下一次連線嘗試期間,ISE終端安全評估模組將使用終端安全評估配置檔案的Call Home清單中指定的名稱和IP進行策略伺服器檢測。

4.安全評估模組啟動合規性檢查並將檢查結果傳送到ISE。

5.如果客戶端的狀態為「相容」,則ISE會向FlexVPN中心傳送訪問接受,且需要將ACL名稱應用於相容客戶端。

6,客戶端訪問網路。

有關終端安全評估流程的更多詳細資訊,請參閱文檔「ISE終端安全評估樣式比較前後2.2」。

設定

網路圖表

VPN使用者只有在符合狀態時才可訪問伺服器(10.0.0.10)。

DNS伺服器配置

在本文檔中,Windows Server 2008 R2用作DNS伺服器。

步驟1.為enroll.cisco.com新增指向PSN的IP的主機(A)記錄:

步驟2.為CPP FQDN(本示例中使用的cpp.example.com)新增主機(A)記錄,指向PSN的IP:

IOS XE初始配置

配置身份證書

路由器將使用證書來向Anyconnect客戶端進行身份驗證。路由器證書應由使用者的作業系統信任,以避免連線建立階段出現證書警告。

可以通過以下方式之一提供身份證書:

附註:IKEv2 FlexVPN不支援使用自簽名證書。

選項1 — 在路由器上配置證書頒發機構(CA)伺服器

附註:可以在同一IOS路由器或其他路由器上建立CA伺服器。在本文中,CA是在同一路由器上建立的。

附註:您需要先將時間與NTP伺服器同步,然後才能啟用CA伺服器。

附註:請注意,使用者將無法驗證此證書的真實性,因此除非在建立連線之前手動驗證CA證書並將其匯入使用者電腦,否則使用者資料不會受到中間人攻擊。

步驟1.為CA伺服器生成RSA金鑰:

FlexVPN-HUB(config)# crypto key generate rsa label ROOT-CA modulus 2048

步驟2.生成身份證書的RSA金鑰:

FlexVPN-HUB(config)# crypto key generate rsa label FLEX-1 modulus 2048

驗證:

FlexVPN-HUB# show crypto key mypubkey rsa ---- output truncated ----- Key name: ROOT-CA

Key type: RSA KEYS

Storage Device: private-config

Usage: General Purpose Key

Key is not exportable. Redundancy enabled.

Key Data:

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C01F04 E0AF3AB8 97CED516 3B31152A 5C3678A0 829A0D0D 2F46D86C 2CBC9175

----- output truncated ------ ----- output truncated ------ Key name: FLEX-1

Key type: RSA KEYS

Storage Device: private-config

Usage: General Purpose Key

Key is not exportable. Redundancy enabled.

Key Data:

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

009091AE 4185DC96 4F561F7E 506D56E8 240606D0 CC16CC5E E4E24EEB 1664E42C ----- output truncated ------

步驟3.配置CA:

ip http server crypto pki server ROOT-CA issuer-name cn=ROOT-CA.example.com hash sha256 lifetime certificate 1095 lifetime ca-certificate 3650 eku server-auth no shutdown

驗證:

FlexVPN-HUB# show crypto pki server Certificate Server ROOT-CA:

Status: enabled

State: enabled

Server's configuration is locked (enter "shut" to unlock it)

Issuer name: cn=ROOT-CA.example.com

CA cert fingerprint: A5522AAB 1410E645 667F0D70 49AADA45

Granting mode is: auto

Last certificate issued serial number (hex): 3

CA certificate expiration timer: 18:12:07 UTC Mar 26 2021

CRL NextUpdate timer: 21:52:55 UTC May 21 2018

Current primary storage dir: nvram:

Database Level: Minimum - no cert data written to storage

步驟4.配置信任點:

interface loopback 0 ip address 10.10.10.10 255.255.255.255 crypto pki trustpoint FLEX-TP-1

enrollment url http://10.10.10.10:80

fqdn none

subject-name cn=flexvpn-hub.example.com

revocation-check none

rsakeypair FLEX-1

步驟5.驗證CA:

FlexVPN-HUB(config)#crypto pki authenticate FLEX-TP-1

Certificate has the following attributes:

Fingerprint MD5: A5522AAB 1410E645 667F0D70 49AADA45

Fingerprint SHA1: F52EAB1A D39642E7 D8EAB804 0EB30973 7647A860

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

步驟6.將路由器註冊到CA:

FlexVPN-HUB(config)#crypto pki enroll FLEX-TP-1

%

% Start certificate enrollment ..

% Create a challenge password. You will need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password will not be saved in the configuration.

Please make a note of it.

Password:

Re-enter password:

% The subject name in the certificate will include: cn=flexvpn-hub.example.com

% The fully-qualified domain name will not be included in the certificate

% Include the router serial number in the subject name? [yes/no]: no

% Include an IP address in the subject name? [no]: no

Request certificate from CA? [yes/no]: yes

% Certificate request sent to Certificate Authority

% The 'show crypto pki certificate verbose FLEX-TP-1' commandwill show the fingerprint.

May 21 16:16:55.922: CRYPTO_PKI: Certificate Request Fingerprint MD5: 80B1FAFD 35346D0F D23F6648 F83F039B

May 21 16:16:55.924: CRYPTO_PKI: Certificate Request Fingerprint SHA1: A8401EDE 35EE4AF8 46C4D619 8D653BFD 079C44F7

檢查CA上掛起的證書請求並驗證指紋是否匹配:

FlexVPN-HUB#show crypto pki server ROOT-CA requests

Enrollment Request Database:

Subordinate CA certificate requests:

ReqID State Fingerprint SubjectName

--------------------------------------------------------------

RA certificate requests:

ReqID State Fingerprint SubjectName

--------------------------------------------------------------

Router certificates requests:

ReqID State Fingerprint SubjectName

--------------------------------------------------------------

1 pending 80B1FAFD35346D0FD23F6648F83F039B cn=flexvpn-hub.example.com

步驟7.使用正確的ReqID授予證書:

FlexVPN-HUB#crypto pki server ROOT-CA grant 1

等到路由器再次請求證書(根據此配置,它每分鐘檢查一次10次)。 查詢系統日誌消息:

May 21 16:18:56.375: %PKI-6-CERTRET: Certificate received from Certificate Authority

驗證是否已安裝憑證:

FlexVPN-HUB#show crypto pki certificates FLEX-TP-1

Certificate

Status: Available

Certificate Serial Number (hex): 04

Certificate Usage: General Purpose

Issuer:

cn=ROOT-CA.example.com

Subject:

Name: flexvpn-hub.example.com

cn=flexvpn-hub.example.com

Validity Date:

start date: 16:18:16 UTC May 21 2018

end date: 18:12:07 UTC Mar 26 2021

Associated Trustpoints: FLEX-TP-1

CA Certificate

Status: Available

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=ROOT-CA.example.com

Subject:

cn=ROOT-CA.example.com

Validity Date:

start date: 18:12:07 UTC Mar 27 2018

end date: 18:12:07 UTC Mar 26 2021

Associated Trustpoints: FLEX-TP-1 ROOT-CA

Storage: nvram:ROOT-CAexamp#1CA.cer

選項2 — 匯入外部簽名的證書

FlexVPN-HUB(config)# crypto pki import FLEX-TP-2 pkcs12 ftp://cisco:cisco@10.48.30.130/ password cisco123

% Importing pkcs12...

Address or name of remote host [10.48.30.130]?

Source filename [FLEX-TP-2]? flexvpn-hub.example.com.p12

Reading file from ftp://cisco@10.48.30.130/flexvpn-hub.example.com.p12!

[OK - 4416/4096 bytes]

% The CA cert is not self-signed.

% Do you also want to create trustpoints for CAs higher in

% the hierarchy? [yes/no]:

May 21 16:55:26.344: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named FLEX-TP-2 has been generated or imported

yes

CRYPTO_PKI: Imported PKCS12 file successfully.

FlexVPN-HUB(config)#

May 21 16:55:34.396: %PKI-6-PKCS12IMPORT_SUCCESS: PKCS #12 Successfully Imported.

FlexVPN-HUB(config)#

配置IKEv2

步驟1.配置RADIUS伺服器和CoA:

aaa group server radius FlexVPN-AuthC-Server-Group-1

server-private 10.48.30.127 key Cisco123

server-private 10.48.30.128 key Cisco123

aaa server radius dynamic-author

client 10.48.30.127 server-key Cisco123

client 10.48.30.128 server-key Cisco123

server-key Cisco123

auth-type any

步驟2.配置身份驗證和授權清單:

aaa new-model

aaa authentication login FlexVPN-AuthC-List-1 group FlexVPN-AuthC-Server-Group-1

aaa authorization network FlexVPN-AuthZ-List-1 local

aaa accounting update newinfo

aaa accounting network FlexVPN-Accounting-List-1 start-stop group FlexVPN-AuthC-Server-Group-1

步驟3.建立ikev2授權策略:

crypto ikev2 authorization policy FlexVPN-Local-Policy-1

pool FlexVPN-Pool-1

dns 10.48.30.104

netmask 255.255.255.0

def-domain example.com

步驟4.建立IKEv2配置檔案:

crypto ikev2 profile FlexVPN-IKEv2-Profile-1

match identity remote key-id example.com

identity local dn

authentication local rsa-sig

authentication remote eap query-identity

pki trustpoint FLEX-TP-2

dpd 60 2 on-demand

aaa authentication eap FlexVPN-AuthC-List-1

aaa authorization group eap list FlexVPN-AuthZ-List-1 FlexVPN-Local-Policy-1

aaa authorization user eap cached

aaa accounting eap FlexVPN-Accounting-List-1

virtual-template 10

步驟5.建立轉換集和ipsec配置檔案:

crypto ipsec transform-set FlexVPN-TS-1 esp-aes esp-sha-hmac

mode tunnel

crypto ipsec profile FlexVPN-IPsec-Profile-1

set transform-set FlexVPN-TS-1

set ikev2-profile FlexVPN-IKEv2-Profile-1

步驟6.建立虛擬模板介面:

interface Virtual-Template10 type tunnel

ip unnumbered GigabitEthernet3

tunnel mode ipsec ipv4

tunnel protection ipsec profile FlexVPN-IPsec-Profile-1

步驟7.建立本地池:

ip local pool FlexVPN-Pool-1 10.20.30.100 10.20.30.200

步驟8.建立ACL以限制不合規客戶端的訪問。在未知狀態期間,至少應提供這些許可權:

- DNS流量

- 通過埠80、443和8905到ISE PSN的流量

- CPP門戶FQDN指向的ISE PSN流量

- 必要時流向補救伺服器的流量

以下是沒有修正伺服器的ACL範例,為便於檢視而新增10.0.0.0/24網路的顯式deny,ACL結尾有隱含的「deny ip any any」:

ip access-list extended DENY_SERVER

permit udp any any eq domain

permit tcp any host 10.48.30.127 eq 80

permit tcp any host 10.48.30.127 eq 443

permit tcp any host 10.48.30.127 eq 8443

permit tcp any host 10.48.30.127 eq 8905

permit tcp any host 10.48.30.128 eq 80

permit tcp any host 10.48.30.128 eq 443

permit tcp any host 10.48.30.128 eq 8443

permit tcp any host 10.48.30.128 eq 8905

deny ip any 10.0.0.0 0.0.0.255

步驟9.建立ACL以允許相容客戶端訪問:

ip access-list extended PERMIT_ALL

permit ip any any

步驟10.拆分隧道配置(可選)

預設情況下,所有流量都將通過VPN進行定向。為了僅將流量通道化到指定的網路,您可以在ikev2授權策略部分指定這些流量。可以新增多個語句或使用標準訪問清單。

crypto ikev2 authorization policy FlexVPN-Local-Policy-1

route set remote ipv4 10.0.0.0 255.0.0.0

步驟11.遠端客戶端的網際網路訪問(可選)

要使從遠端訪問客戶端到網際網路中主機的出站連線通過NAT連線到路由器的全域性IP地址,請配置NAT轉換:

ip access-list extended NAT

permit ip 10.20.30.0 0.0.0.255 any

ip nat inside source list NAT interface GigabitEthernet1 overload extended

interface GigabitEthernet1

ip nat outside

interface Virtual-Template 10

ip nat inside

Anyconnect客戶端配置檔案配置

使用AnyConnect配置檔案編輯器配置客戶端配置檔案。Windows 7和10上的Anyconnect安全移動客戶端的配置檔案儲存在%ProgramData%\Cisco\Cisco AnyConnect安全移動客戶端\Profile中。

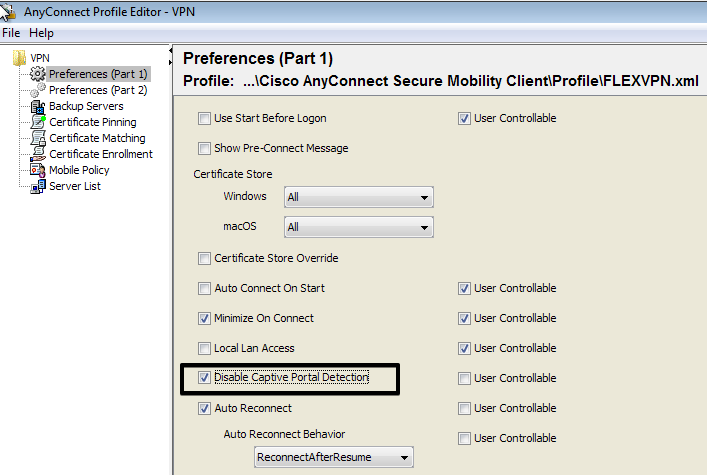

步驟1.禁用強制網路門戶檢測功能。如果未在FlexVPN中心上禁用http伺服器,則AnyConnect強制網路門戶檢測功能將導致連線失敗。請注意,沒有HTTP伺服器,CA伺服器將無法工作。

步驟2.配置伺服器清單:

- 輸入顯示名稱。

- 輸入FlexVPN中心的FQDN或IP地址。

- 選擇IPsec作為主協定。

- 取消選中「ASA網關」覈取方塊,並指定EAP-MD5作為身份驗證方法。輸入IKE身份與FlexVPN中心上的IKEv2配置檔案配置完全相同(在本示例中,IKEv2配置檔案是使用「match identity remote key-id example.com」命令配置的,因此我們需要將example.com用作IKE身份)。

步驟3.將配置檔案儲存到%ProgramData%\Cisco\Cisco AnyConnect Secure Mobility Client\Profile,然後重新啟動AC。

配置檔案的XML等效項:

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">true</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreMac>All</CertificateStoreMac>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>false</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">false</LocalLanAccess>

<DisableCaptivePortalDetection UserControllable="false">true</DisableCaptivePortalDetection>

<ClearSmartcardPin UserControllable="true">false</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">ReconnectAfterResume</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">Automatic</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Automatic

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<EnableAutomaticServerSelection UserControllable="true">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

<AllowManualHostInput>true</AllowManualHostInput>

</ClientInitialization>

<ServerList>

<HostEntry>

<HostName>FLEXVPN</HostName>

<HostAddress>flexvpn-hub.example.com</HostAddress>

<PrimaryProtocol>IPsec

<StandardAuthenticationOnly>true

<AuthMethodDuringIKENegotiation>EAP-MD5</AuthMethodDuringIKENegotiation>

<IKEIdentity>example.com</IKEIdentity>

</StandardAuthenticationOnly>

</PrimaryProtocol>

</HostEntry>

</ServerList>

</AnyConnectProfile>

ISE 組態

管理員和CPP證書配置

附註:更改管理員證書將重新啟動已更改證書的節點。

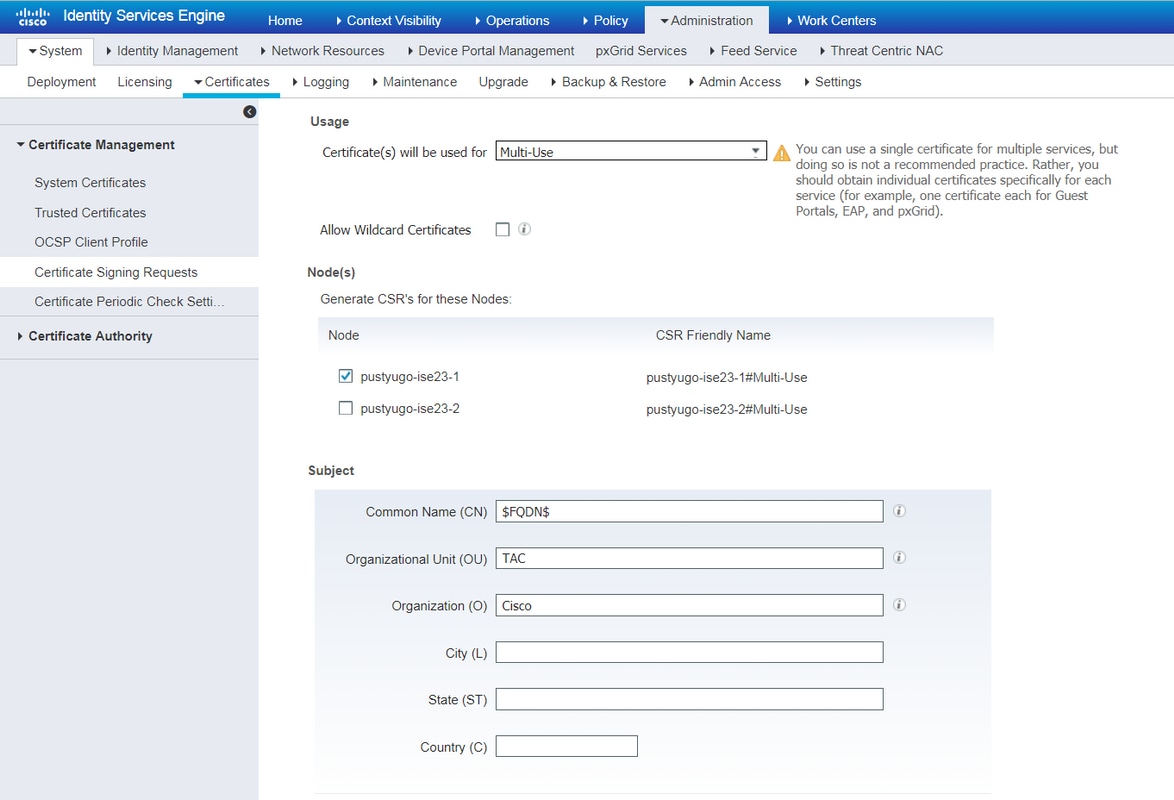

步驟1。前往管理 — >系統 — >憑證 — >憑證簽署請求,按一下Generate Certificate Signing Requests(CSR):

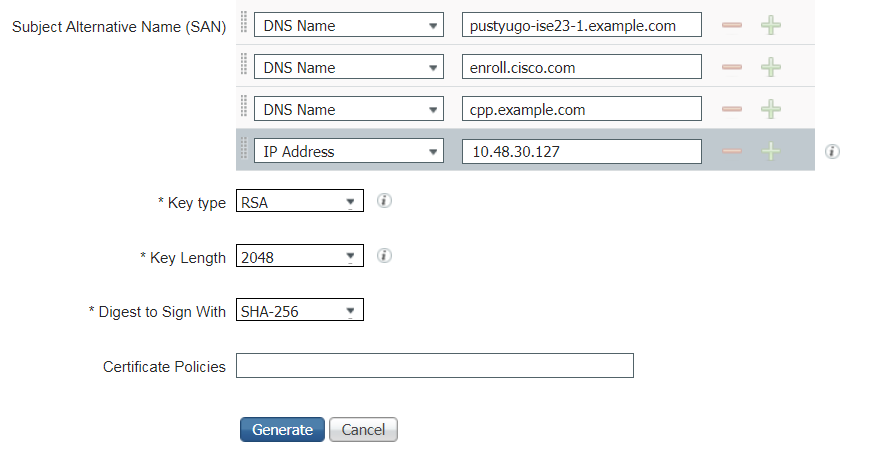

步驟2.在開啟的頁面上,選擇必要的PSN節點,填寫必要的欄位,並在SAN欄位中新增節點的FQDN、enroll.cisco.com、cpp.example.com和IP地址,然後按一下Generate:

附註:如果在此步驟中選擇Multi-Use,則您也可以將同一證書用於Portal。

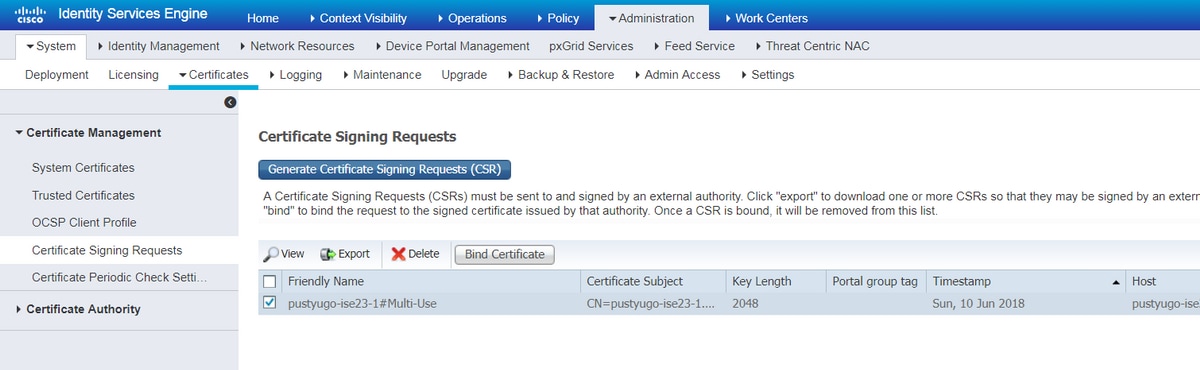

在出現的視窗中,按一下Export,將CSR以pem格式儲存到本地工作站:

步驟3.使用具有受信任CA的CSR,並從CA以及完整CA憑證鏈結(根和中間)取得憑證檔案。

步驟4.轉至Administration -> System -> Certificates -> Trusted Certificates,然後點選Import。在下一個螢幕上,按一下Choose file,然後選擇Root CA certificate file,根據需要填寫Friendly name和Description,選擇必要的Trusted For選項,然後按一下Submit:

對鏈中的所有中間憑證(如果有)重複此步驟。

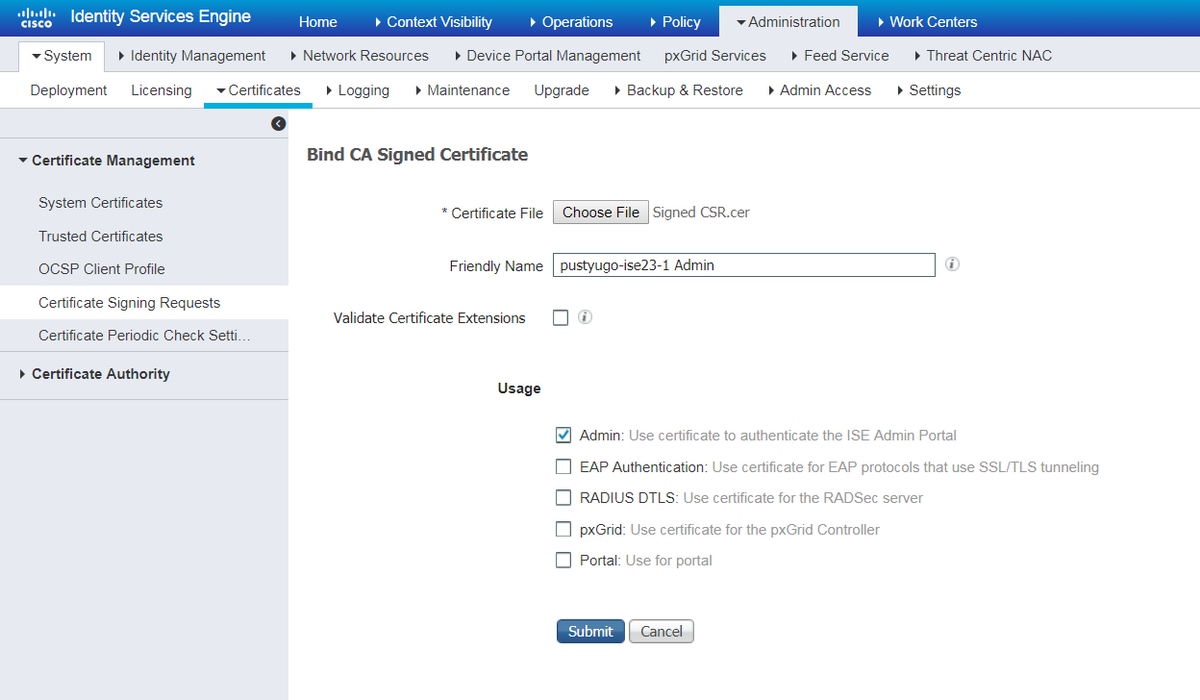

步驟5.返回Administration -> System -> Certificates -> Certificate Signing Requests,選擇必要的CSR,然後點選Bind Certificate:

步驟6.在開啟的頁面上,按一下選擇檔案,選擇從CA接收的證書檔案,然後根據需要輸入友好名稱,然後選擇用法:Admin (用法:如果CSR是使用「Multi-Use(多用途)」建立的,則也可以在此處選擇入口網站,然後點選Submit:

步驟7.在警告彈出視窗中,按一下Yes完成匯入。將重新啟動受管理員證書更改影響的節點:

如果您決定對門戶使用單獨的證書,請重複更改CPP證書的步驟。在第6步中選擇Usage:輸入門戶並點選提交:

對ISE部署中的所有PSN重複這些步驟。

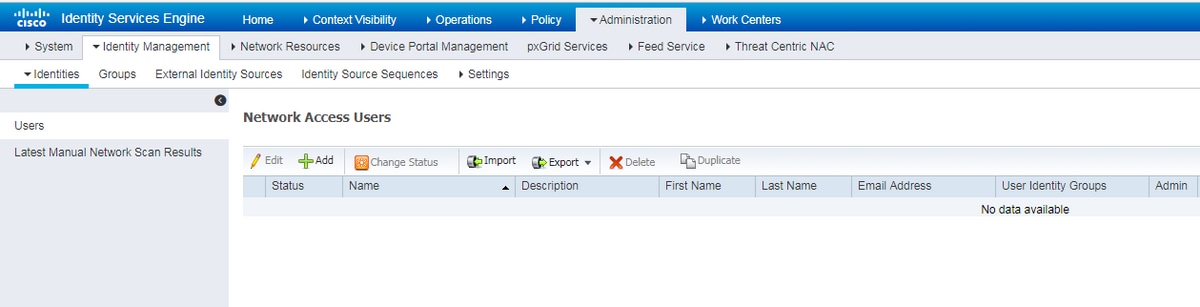

在ISE上建立本地使用者

附註:通過EAP-MD5方法,ISE僅支援本地使用者。

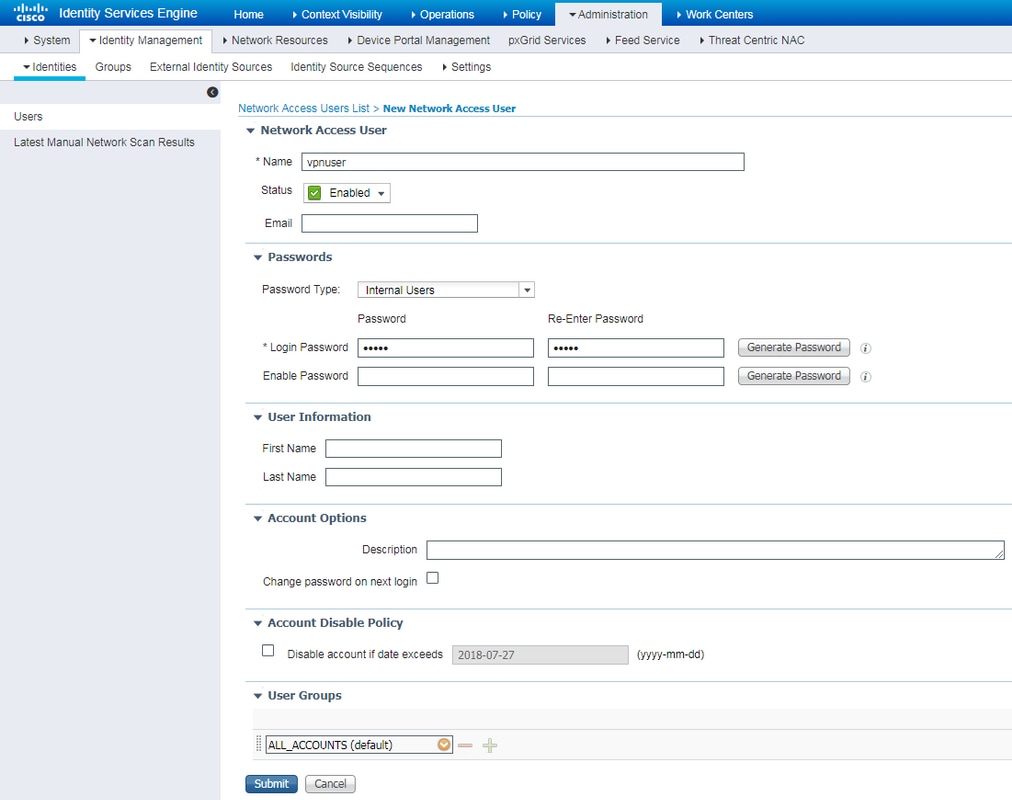

步驟1.轉至Administration -> Identity Management -> Identities -> Users,點選Add。

步驟2.在開啟的頁面上輸入使用者名稱、密碼和其他必要資訊,然後按一下Submit。

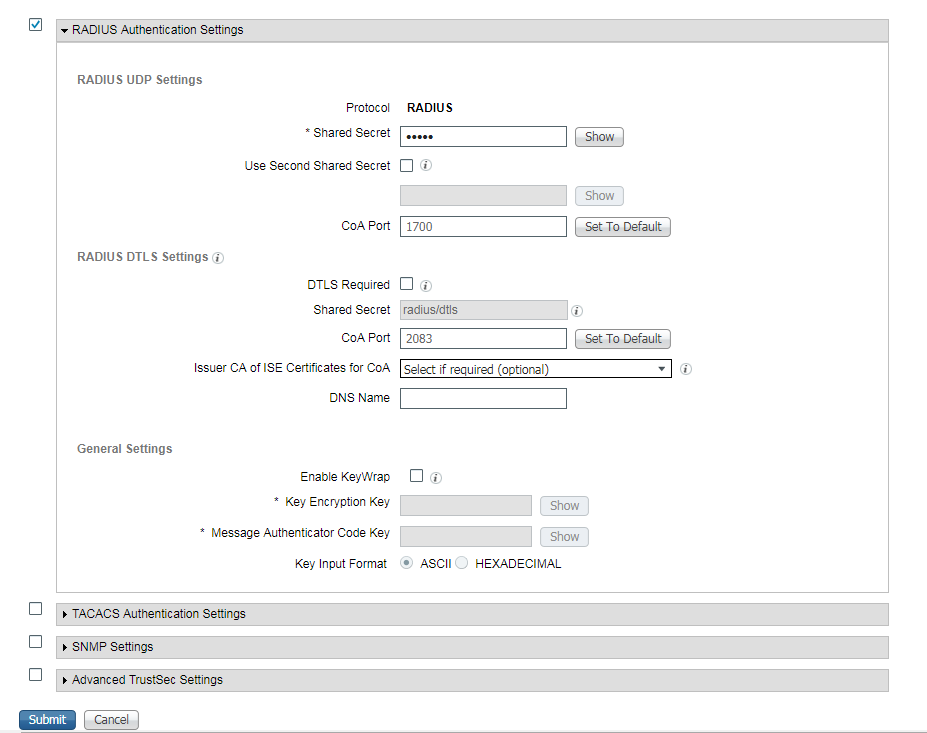

將FlexVPN中心新增為Radius客戶端

步驟1.轉至Work Centers -> Posture -> Network Devices,點選Add。

步驟2.在開啟的頁面上輸入裝置名稱、IP地址和其他必要資訊,選中覈取方塊「RADIUS身份驗證設定」,輸入共用金鑰,然後按一下頁面底部的Submit。

客戶端調配配置

以下是準備Anyconnect配置的步驟。

步驟1. Anyconnect軟體包下載。Anyconnect軟體包本身無法從ISE直接下載,因此開始之前,請確保您的PC上有AC。此連結可用於交流下載 — http://cisco.com/go/anyconnect。本文檔中使用anyconnect-win-4.5.05030-webdeploy-k9.pkg包。

步驟2.若要將AC包上傳到ISE,請導航到Work Centers -> Posture -> Client Provisioning -> Resources並點選Add。選擇Agent resources from local disk。在新視窗中選擇Cisco Provided Packages,按一下Choose File,然後在PC上選擇AC軟體包。

按一下Submit完成匯入。驗證資料包的雜湊並按確認。

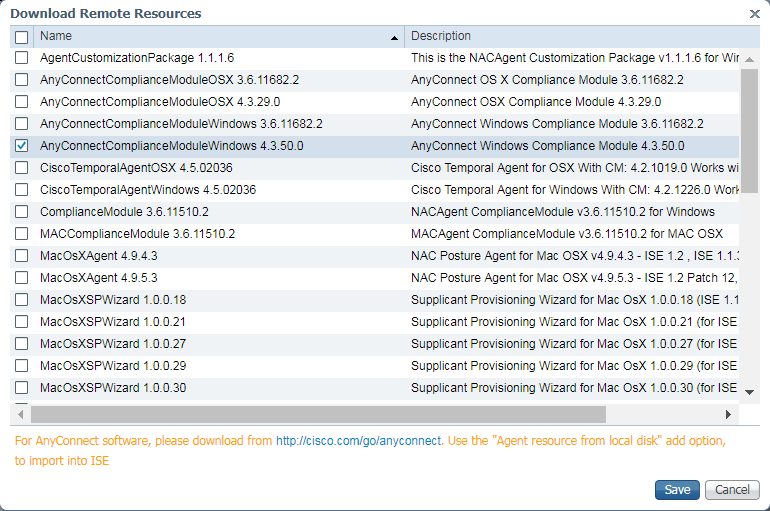

步驟3.合規性模組必須上傳到ISE。在同一頁(工作中心 — >狀態 — >客戶端調配 — >資源)上,按一下新增,然後從思科站點選擇代理資源。在資源清單中,您應檢查合規性模組並按一下儲存。(此檔案) AnyConnectComplianceModule使用Windows 4.3.50.0合規性模組。

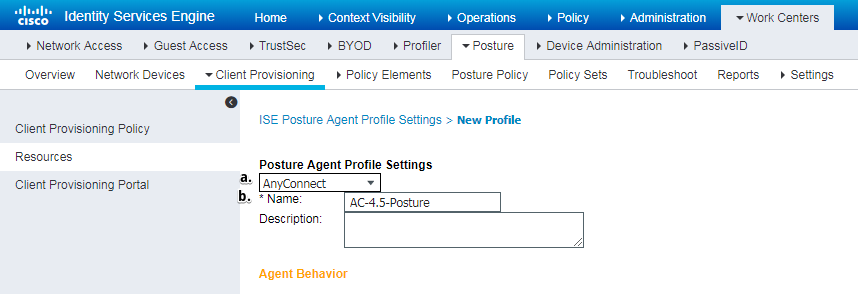

步驟4.現在必須建立交流狀態配置檔案。按一下「Add」,然後選擇「NAC agent」或「Anyconnect posture profile」。

- 選擇配置檔案的型別。此案例應使用AnyConnect。

- 指定配置檔名稱。導航到配置檔案的Posture Protocol部分

- 指定伺服器名稱規則,此欄位不能為空。欄位可以包含帶有萬用字元的FQDN,此萬用字元限制來自相應名稱空間的AC狀態模組與PSN的連線。如果允許任何FQDN,則放置星號。

- 此處指定的名稱和IP在終端安全評估發現的第2階段使用(請參閱「ISE 2.2中的終端安全評估流」部分的步驟14)。 您可以按逗號分隔名稱,並且可以使用冒號在FQDN/IP之後新增埠號。

步驟5.建立AC配置。導航到工作中心 — >狀態 — >客戶端調配 — >資源,然後按一下新增,然後選擇AnyConnect配置。

- 選擇AC包。

- 提供AC配置名稱。

- 選擇合規性模組版本。

- 從下拉選單中選擇AC狀態配置檔案。

步驟6.配置客戶端調配策略。導航到工作中心 — >狀態 — >客戶端調配。如果是初始配置,可以在預設策略中填充空值。如果需要將策略新增到現有狀態配置,請導航到可重用的策略,然後選擇Duplicate Above或Duplicate Below。還可以建立新的策略。

這是文檔中使用的策略的示例。

在結果部分選擇您的AC配置。

終端安全評估策略和條件

使用簡單的狀態檢查。ISE配置為檢查終端裝置端存在檔案C:\TEST.txt。實際場景可能更為複雜,但一般配置步驟是相同的。

步驟1.建立狀態條件。狀態條件位於工作中心 — >狀態 — >策略元素 — >條件。選擇狀態條件的型別,然後按一下Add。指定必要資訊,然後按一下「Save」。下面是一個服務條件示例,它應檢查檔案C:\TEST.txt是否存在。

步驟2.狀態要求配置。導航至工作中心 — >狀態 — >策略元素 — >要求。以下是一個檔案TEST.txt存在的示例:

在新的要求中選擇您的狀態條件並指定補救操作。

步驟3.狀態策略配置。導航至工作中心 — >狀態 — >狀態策略。您可以在下面找到用於本文檔的策略示例。策略將「檔案存在」要求指定為強制要求,並且未分配任何其他條件。

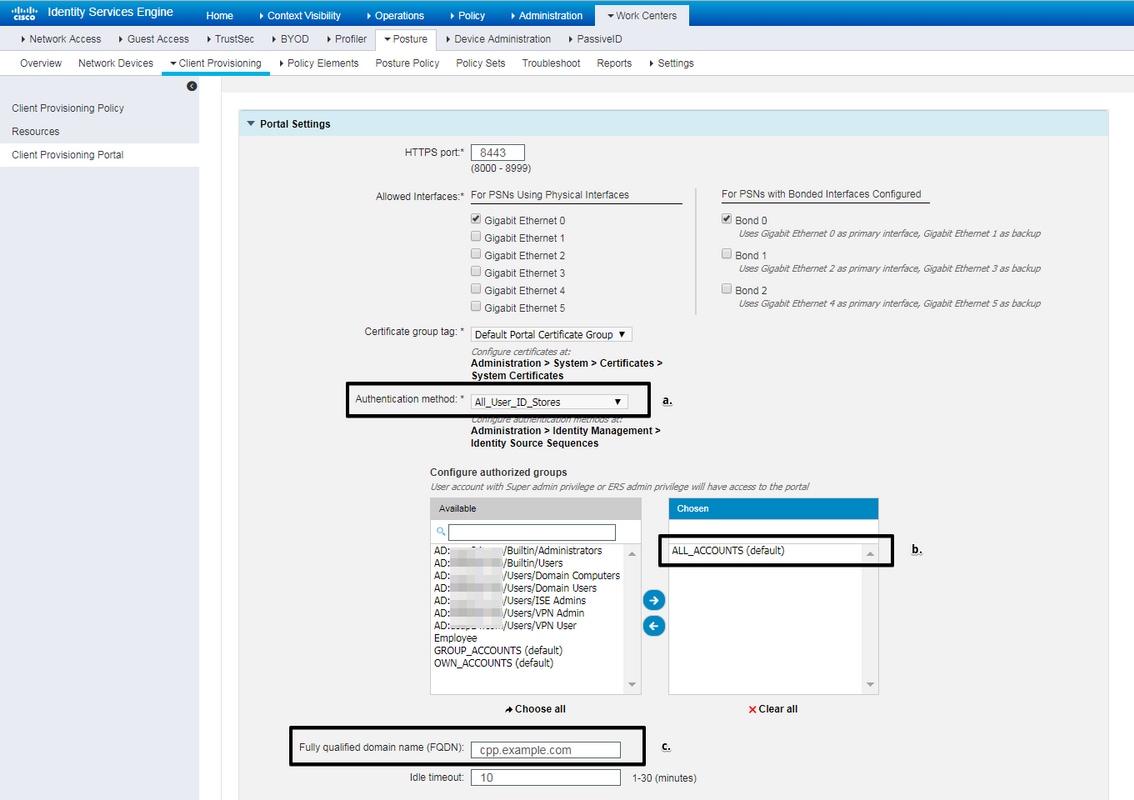

配置客戶端調配門戶

對於無重定向的安全狀態,必須編輯客戶端調配門戶的配置。導航到工作中心 — >狀態 — >客戶端調配-> 客戶端調配門戶您可以使用預設門戶或建立您自己的門戶。

對於非重定向方案,應在門戶配置中編輯這些設定:

- 在身份驗證中,指定SSO找不到使用者會話時應使用的身份源序列。

- 根據選定的身份源序列,填充可用組的清單。此時,您需要選擇授權進行門戶登入的組。

- 必須指定客戶端調配門戶的FQDN。此FQDN應可解析為ISE PSN IP。應指示使用者在第一次連線嘗試期間在Web瀏覽器中指定FQDN。

配置授權配置檔案和策略

當終端安全評估狀態不可用時,需要限制客戶端的初始訪問。這可以通過多種方式實現:

- Radius Filter-Id — 使用此屬性,可以將NAD上本地定義的ACL分配給狀態未知的使用者。由於這是標準RFC屬性,因此此方法應適合所有NAD供應商。

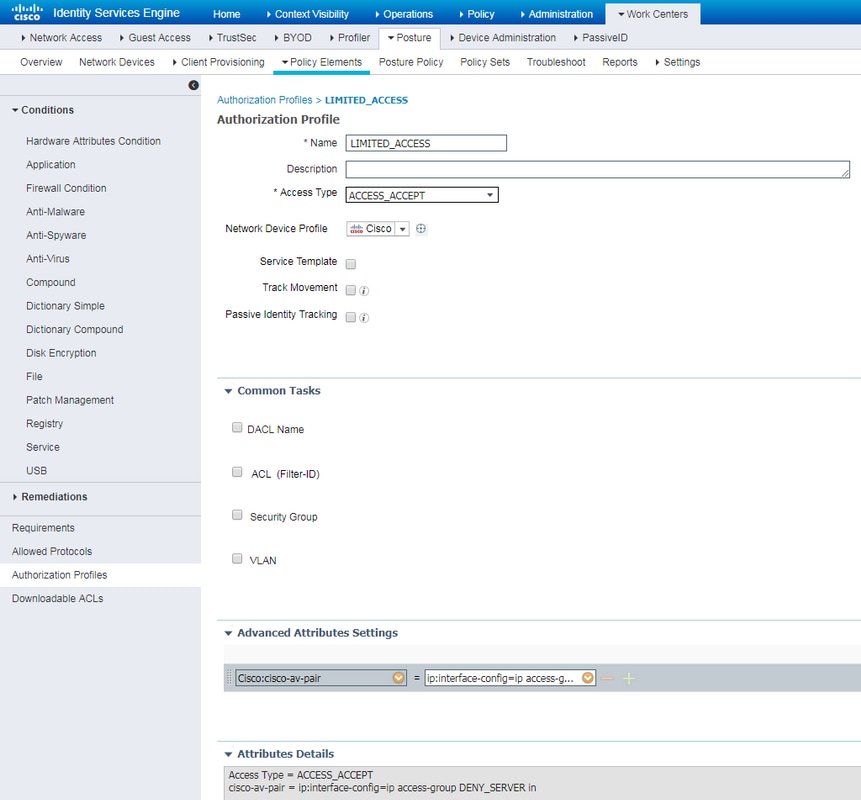

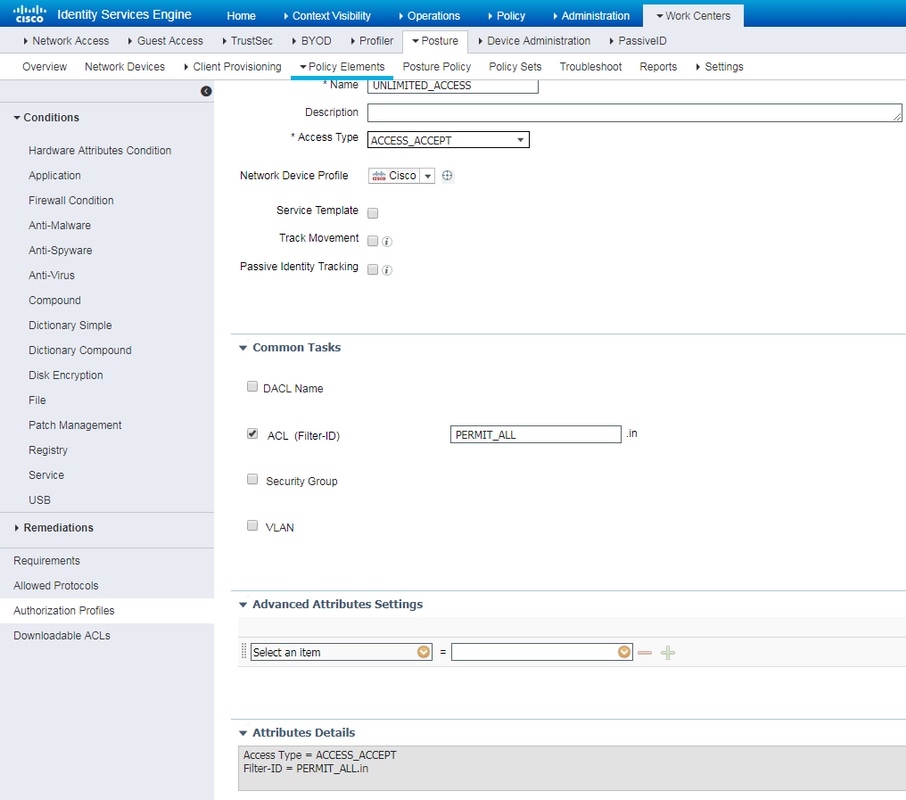

- Cisco:cisco-av-pair = ip:interface-config — 與Radius Filter-Id非常相似,可在本地定義的ACL分配給狀態未知的使用者。配置示例:

cisco-av-pair = ip:interface-config=ip access-group DENY_SERVER in

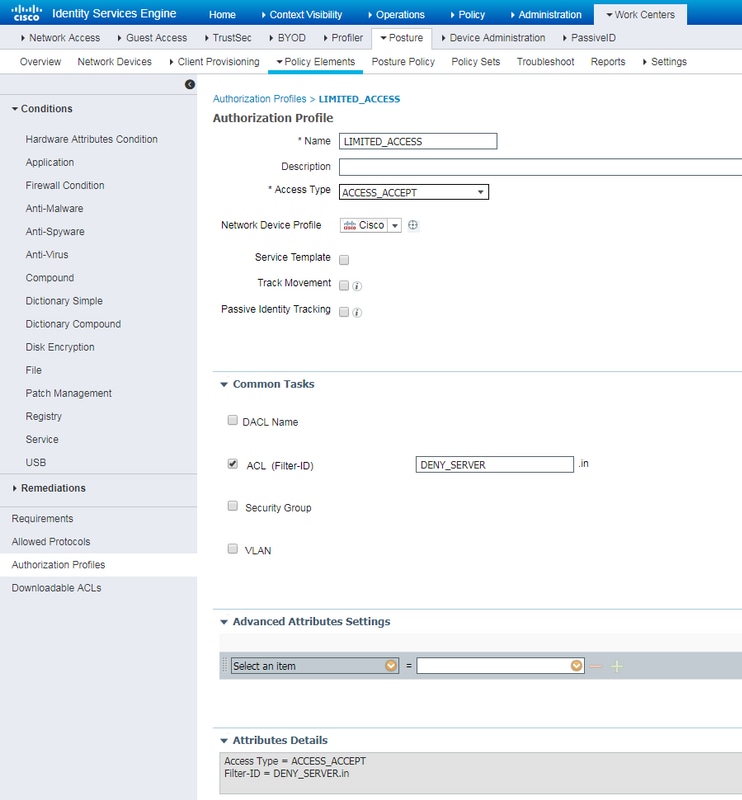

步驟1.配置授權配置檔案。

安全狀態通常需要兩個授權配置檔案。第一個應包含任何型別的網路訪問限制。此配置檔案可應用於狀態不等於合規性的身份驗證。第二個授權配置檔案可能只包含允許訪問,並且可以應用於狀態為合規的會話。

要建立授權配置檔案,請導航至工作中心 — >狀態 — >策略元素 — >授權配置檔案。

具有Radius Filter-Id的受限訪問配置檔案示例:

使用cisco-av-pair的受限訪問配置檔案示例:

具有Radius Filter-Id的無限制訪問配置檔案的示例:

使用cisco-av-pair的無限制訪問配置檔案的示例:

步驟2.配置授權策略。在此步驟中,應建立兩個授權策略。一個用於匹配初始身份驗證請求與未知的安全評估狀態,另一個用於在成功的安全評估過程後分配完全訪問許可權。

以下是此案例的簡單授權策略的示例:

身份驗證策略的配置不是本文檔的一部分,但您應該記住,身份驗證需要成功才能開始授權策略處理。

驗證

流的基本驗證可能包括三個主要步驟:

步驟1. FlexVPN中心上的RA VPN會話驗證:

show crypto session username vpnuser detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect, U - IKE Dynamic Route Update

Interface: Virtual-Access1

Profile: FlexVPN-IKEv2-Profile-1

Uptime: 00:04:40

Session status: UP-ACTIVE

Peer: 7.7.7.7 port 60644 fvrf: (none) ivrf: (none)

Phase1_id: example.com

Desc: (none)

Session ID: 20

IKEv2 SA: local 5.5.5.5/4500 remote 7.7.7.7/60644 Active

Capabilities:DNX connid:1 lifetime:23:55:20

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 host 10.20.30.107

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 499 drop 0 life (KB/Sec) 4607933/3320

Outbound: #pkts enc'ed 185 drop 0 life (KB/Sec) 4607945/3320

show crypto ikev2 sa detail

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

1 5.5.5.5/4500 7.7.7.7/60644 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA512, Hash: SHA512, DH Grp:5, Auth sign: RSA, Auth verify: EAP

Life/Active Time: 86400/393 sec

CE id: 1010, Session-id: 8

Status Description: Negotiation done

Local spi: 54EC006180B502D8 Remote spi: C3B92D79A86B0DF8

Local id: cn=flexvpn-hub.example.com

Remote id: example.com

Remote EAP id: vpnuser

Local req msg id: 0 Remote req msg id: 19

Local next msg id: 0 Remote next msg id: 19

Local req queued: 0 Remote req queued: 19

Local window: 5 Remote window: 1

DPD configured for 60 seconds, retry 2

Fragmentation not configured.

Dynamic Route Update: disabled

Extended Authentication configured.

NAT-T is detected outside

Cisco Trust Security SGT is disabled

Assigned host addr: 10.20.30.107

Initiator of SA : No

IPv6 Crypto IKEv2 SA

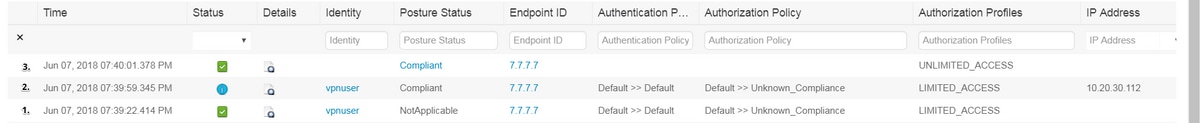

步驟2.驗證流量驗證(Radius即時日誌):

- 初始身份驗證。對於此步驟,您可能想要驗證已應用了哪個授權配置檔案。如果已應用意外授權配置檔案,請調查詳細的身份驗證報告。您可以通過按一下「詳細資訊」列中的放大鏡來開啟此報告。您可以將詳細身份驗證報告中的屬性與授權策略中預期匹配的條件進行比較。

- 會話資料更改,在此特定示例中,會話狀態已從「不適用」更改為「相容」。

- COA連線到網路接入裝置。此COA應成功從NAD端推送新身份驗證,並在ISE端推送新授權策略分配。如果COA失敗,您可以開啟詳細報告以調查原因。COA的最常見問題包括:

- COA超時 — 在這種情況下,已傳送請求的PSN未配置為NAD端的COA客戶端,或者已在途中的某個位置丟棄COA請求。

- COA負ACK — 表示NAD已接收COA,但由於某種原因無法確認COA操作。對於此方案,詳細報告應包含更詳細的說明。

由於基於IOS XE的路由器已用作本示例的需要地址,因此您看不到該使用者的後續身份驗證請求。發生這種情況的原因是ISE使用COA推送來進行IOS XE,從而避免VPN服務中斷。在這種情況下,COA本身包含新的授權引數,因此不需要重新身份驗證。

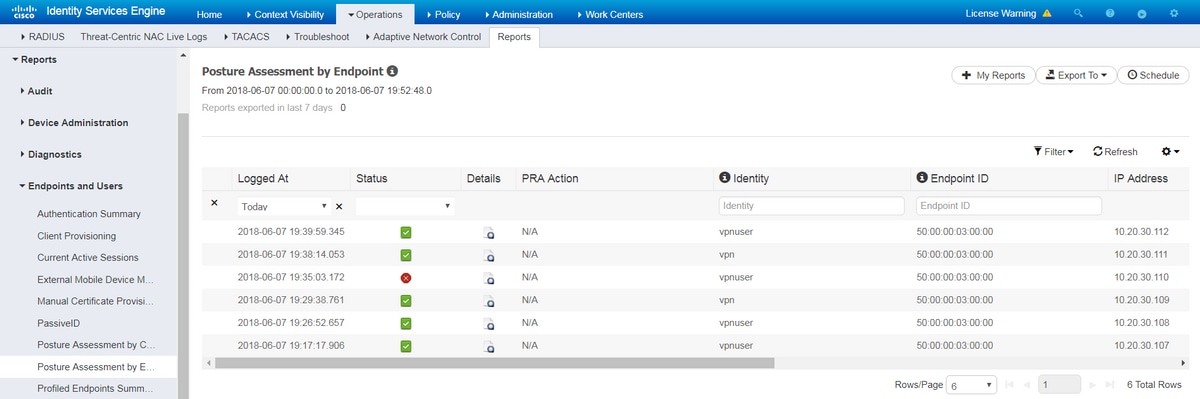

第3步:狀態報告驗證 — 導航到操作 — >報告 — >報告 — >終端和使用者 — >終端安全評估。

您可以從這裡開啟每個特定事件的詳細報告,以檢查此報告屬於哪個會話ID、ISE為終端選擇了哪種確切的安全狀態要求以及每個要求的狀態。

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

- 要從頭端收集的IKEv2調試:

debug crypto ikev2

debug crypto ikev2 packet

debug crypto ikev2 internal

debug crypto ikev2 error - AAA調試以檢視本地和/或遠端屬性的分配:

debug aaa authorization

debug aaa authentication

debug aaa accounting

debug aaa coa

debug radius authentication

debug radius accounting - 來自AnyConnect客戶端的DART。

-

對於狀態進程故障排除,必須在可能發生狀態進程的ISE節點上啟用這些ISE元件進行調試:

- client-webapp -負責代理程式設定的元件。目標日誌檔案guest.log和ise-psc.log。

- 訪客 — 負責客戶端調配門戶元件和會話所有者查詢的元件(當請求遇到錯誤的PSN時)。 目標日誌檔案 — guest.log。

- provisioning — 負責客戶端調配策略處理的元件。目標日誌檔案- guest.log。

- posture — 所有與終端安全評估相關的事件。目標日誌檔案- ise-psc.log

-

對於客戶端故障排除,您可以使用:

- AnyConnect.txt — 此檔案可在DART捆綁包中找到,用於VPN故障排除。

- acisensa.log — 如果客戶端上的客戶端調配失敗,則會在下載NSA的同一資料夾中建立此檔案(通常為Windows的「下載」目錄),

- AnyConnect_ISEPosture.txt — 此檔案可在Cisco AnyConnect ISE Posture Module目錄中的DART套件組合中找到。所有有關ISE PSN發現和狀態流程常規步驟的資訊均記錄在此檔案中。

由思科工程師貢獻

- Pavel Ustyugov

意見

意見