簡介

本文檔介紹各種思科和非思科產品期望從AAA伺服器(如思科ISE)接收的屬性的編譯。

背景資訊

思科和非思科產品期望從身份驗證、授權和記帳(AAA)伺服器接收屬性編譯。在這種情況下,伺服器是思科ISE,而ISE會傳回這些屬性以及存取接受,作為授權設定檔(RADIUS)的一部分。

本文提供如何新增自定義屬性授權配置檔案的逐步說明,並且還包含裝置清單和裝置希望從AAA伺服器返回的RADIUS屬性。所有主題均包含示例。

本文提供的屬性清單既不詳盡,也不具權威性,無需更新本文即可隨時更改。

網路裝置的裝置管理通常使用TACACS+通訊協定達成,但如果網路裝置不支援TACACS+或ISE沒有裝置管理授權,則也可以使用RADIUS達成,如果網路裝置支援RADIUS裝置管理。某些裝置支援這兩種通訊協定,且使用者自行決定使用哪一種通訊協定,但TACACS+可能非常有利,因為它具有指令授權和指令計費等功能。

必要條件

需求

思科建議您瞭解以下內容:

- 思科ISE作為所關注網路上的Radius伺服器

- Radius通訊協定的工作流程 — RFC2865

ISE部署所需的必要許可證數量至少與通過RADIUS管理的裝置管理所使用的併發RADIUS會話數量相同。

採用元件

本文檔中的資訊基於思科身份服務引擎(ISE)3.x和ISE的更高版本。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

步驟1.建立廠商專用屬性(VSA)。

可以為每個供應商建立各種詞典,並且可以將屬性新增到每個詞典中。每個字典可以具有多個可在授權配置檔案中使用的屬性。通常,每個屬性都定義使用者登入到網路裝置時可以獲得的裝置管理不同角色。但是,該屬性可用於網路裝置上的不同操作或配置目的。

ISE附帶為少數供應商預定義的屬性。如果未列出供應商,則可以將它新增為具有屬性的詞典。對於某些網路裝置,屬性是可配置的,可以針對各種型別的訪問進行更改,如果出現這種情況,則必須使用網路裝置希望用於不同型別的訪問的屬性來配置ISE。

預期透過Radius Access-Accept傳送的屬性定義如下:

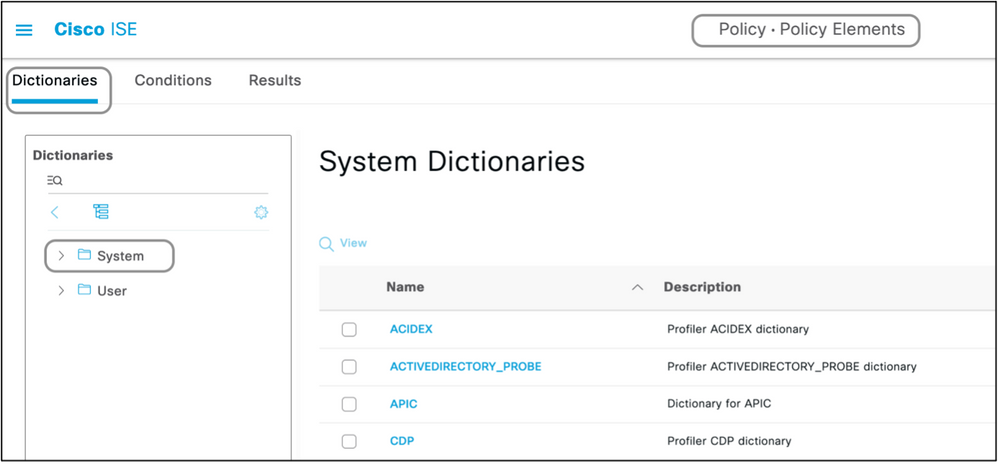

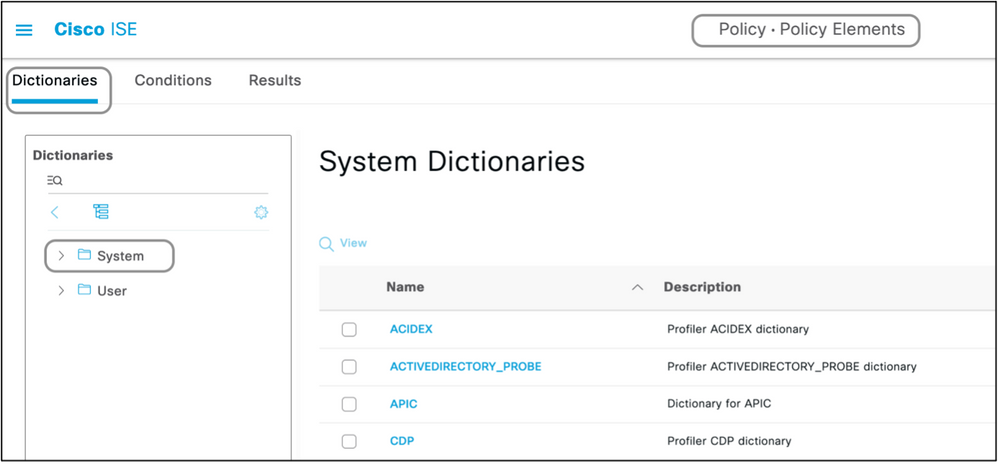

- 導覽至Policy > Policy Elements > Dictionaries > System > Radius > Radius Vendors > Add。

- 將輸入並儲存名稱和供應商ID。

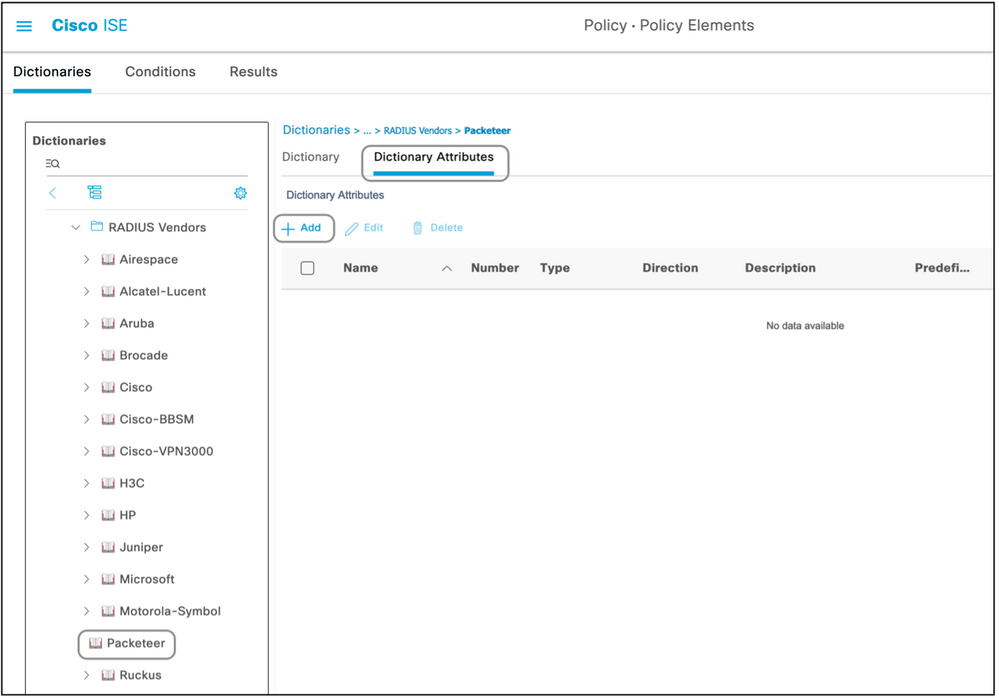

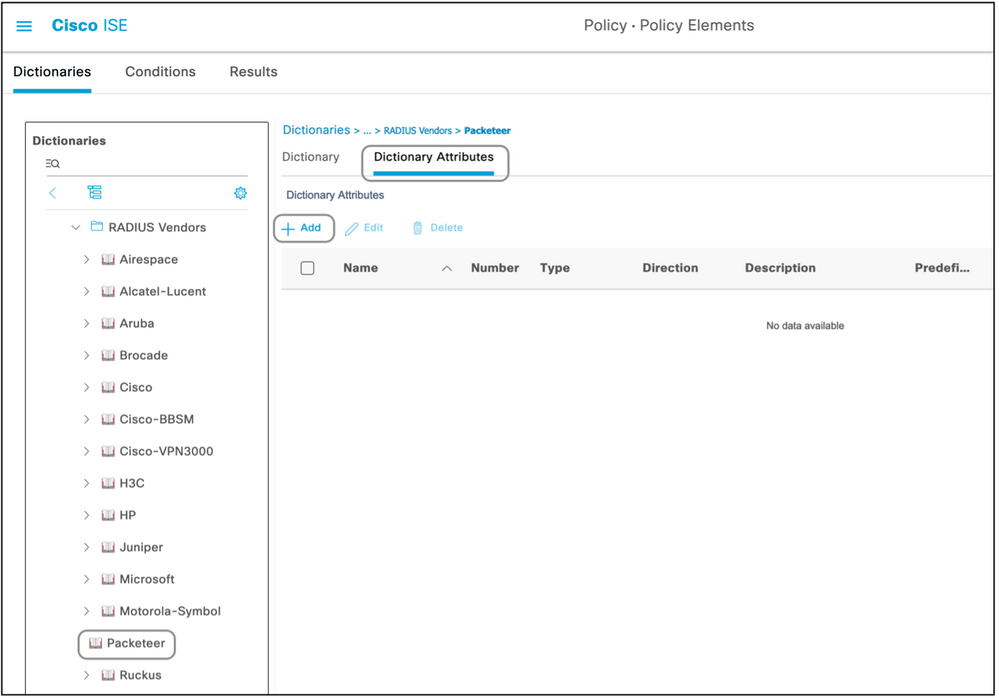

- 按一下儲存的Radius Vendor並導航到Dictionary Attributes。

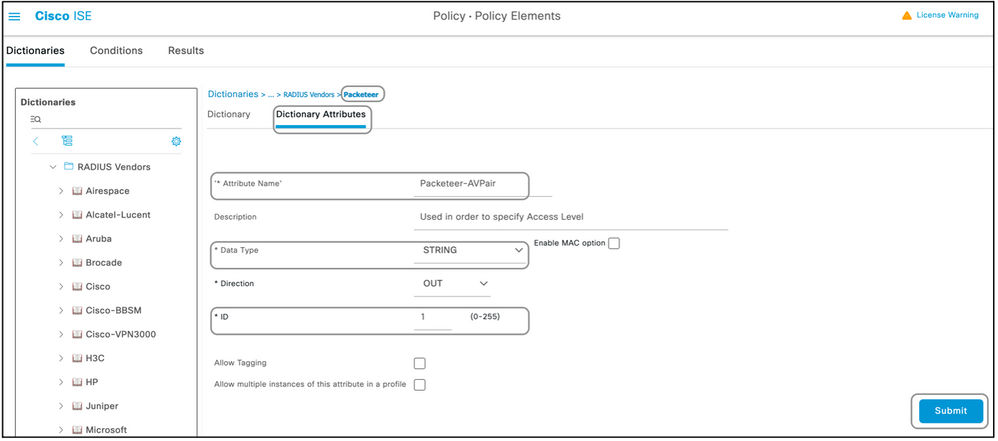

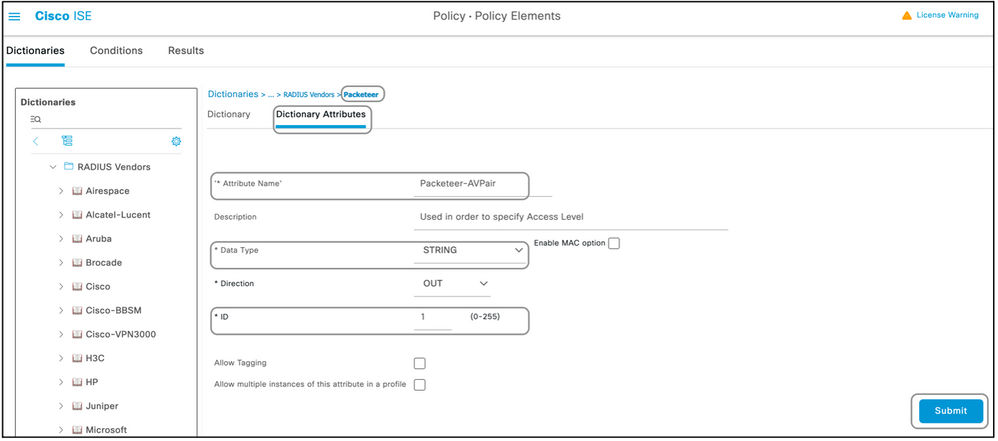

- 按一下Add並填寫區分大小寫的屬性名稱、資料型別、方向和ID。

- 保存屬性。

- 如果要將多個屬性新增到同一個字典中,則在同一頁上新增其他屬性。

附註:在此部分中作為值輸入的每個欄位將由供應商自己提供。如果不知道供應商網站,可以訪問供應商網站或聯絡供應商支援。

附註:並非所有供應商都要求新增特定詞典。如果供應商可以使用IETF定義的radius屬性(在ISE中已存在),則可以跳過此步驟。

步驟2.創建網路裝置配置檔案。

此部分不是強制性的。網路裝置配置檔案有助於隔離所新增的網路裝置的型別,並為它們建立適當的授權配置檔案。與radius詞典一樣,ISE有一些預定義的配置檔案可供使用。如果不存在,則可以建立新的裝置配置檔案。

以下是新增網路配置檔案的步驟:

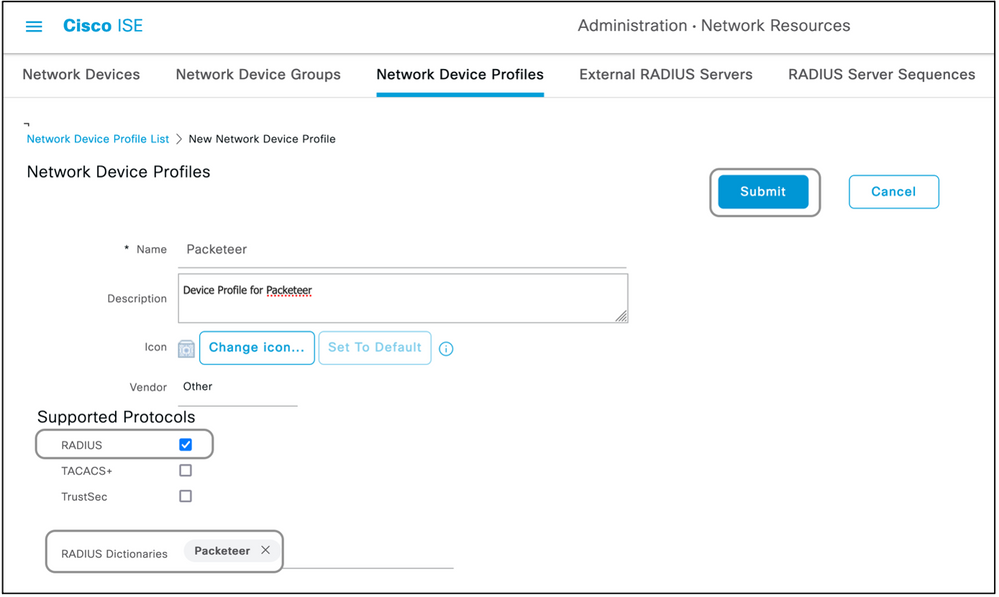

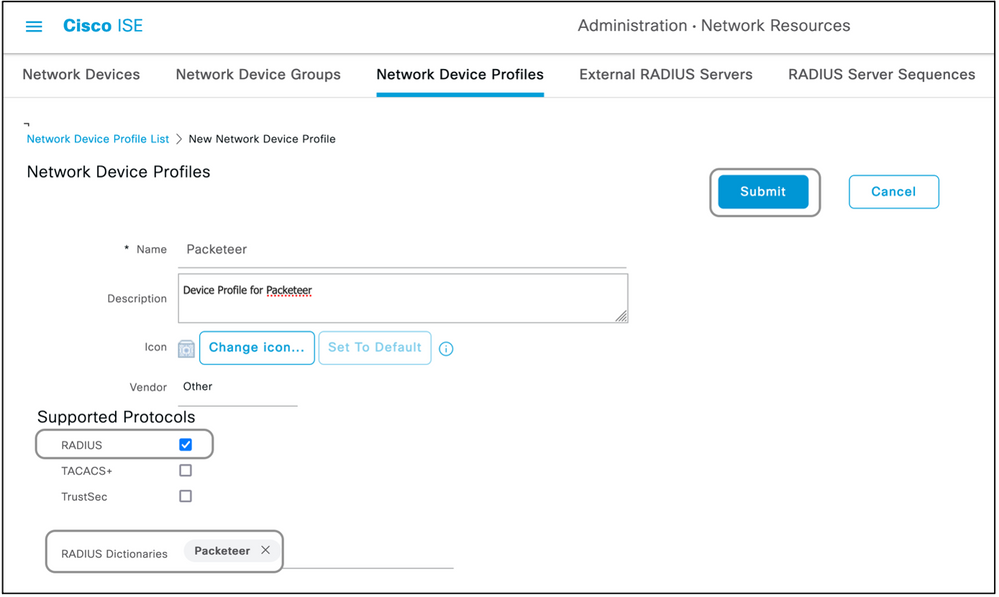

- 導覽至Administration > Network Resources > Network Device Profiles > Add。

- 指定名稱並選中RADIUS框。

- 在「RADIUS字典」下,選擇在上一部分中建立的字典。

- 如果為同一型別的裝置建立了多個詞典,則可以在RADIUS詞典下選擇所有詞典。

- 儲存配置檔案。

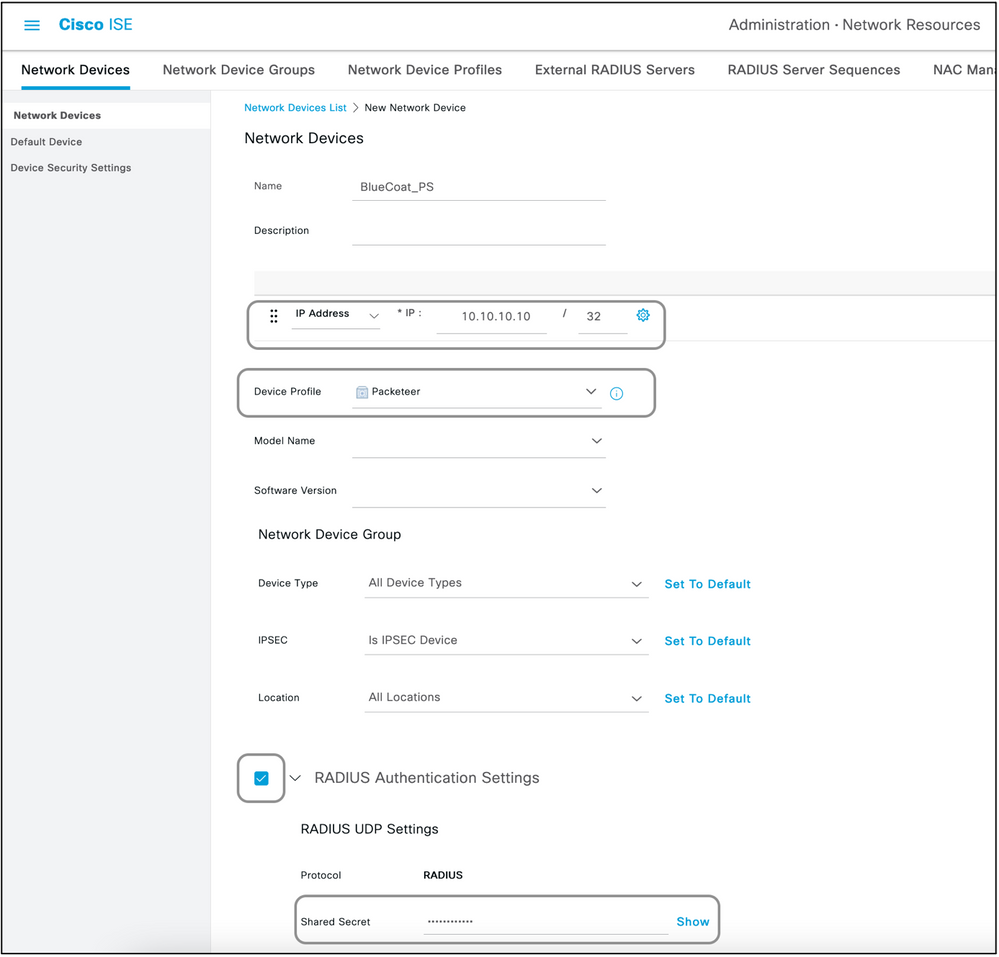

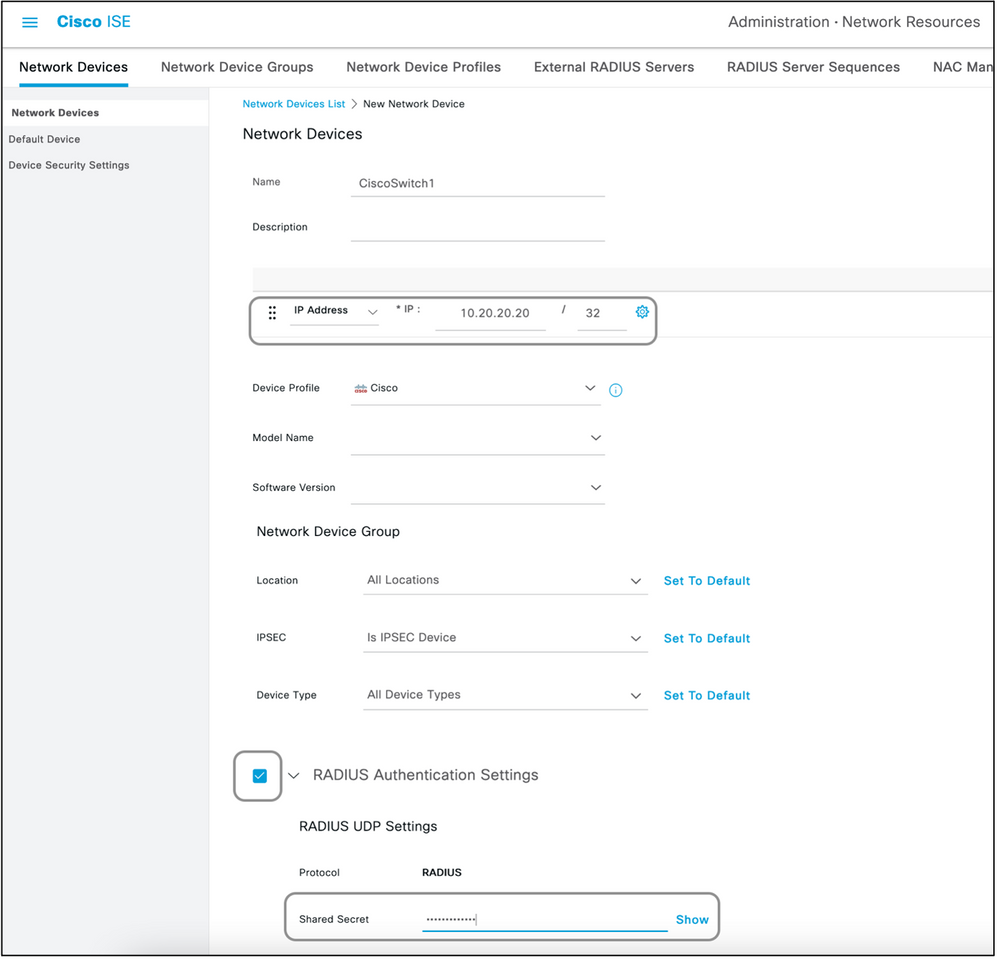

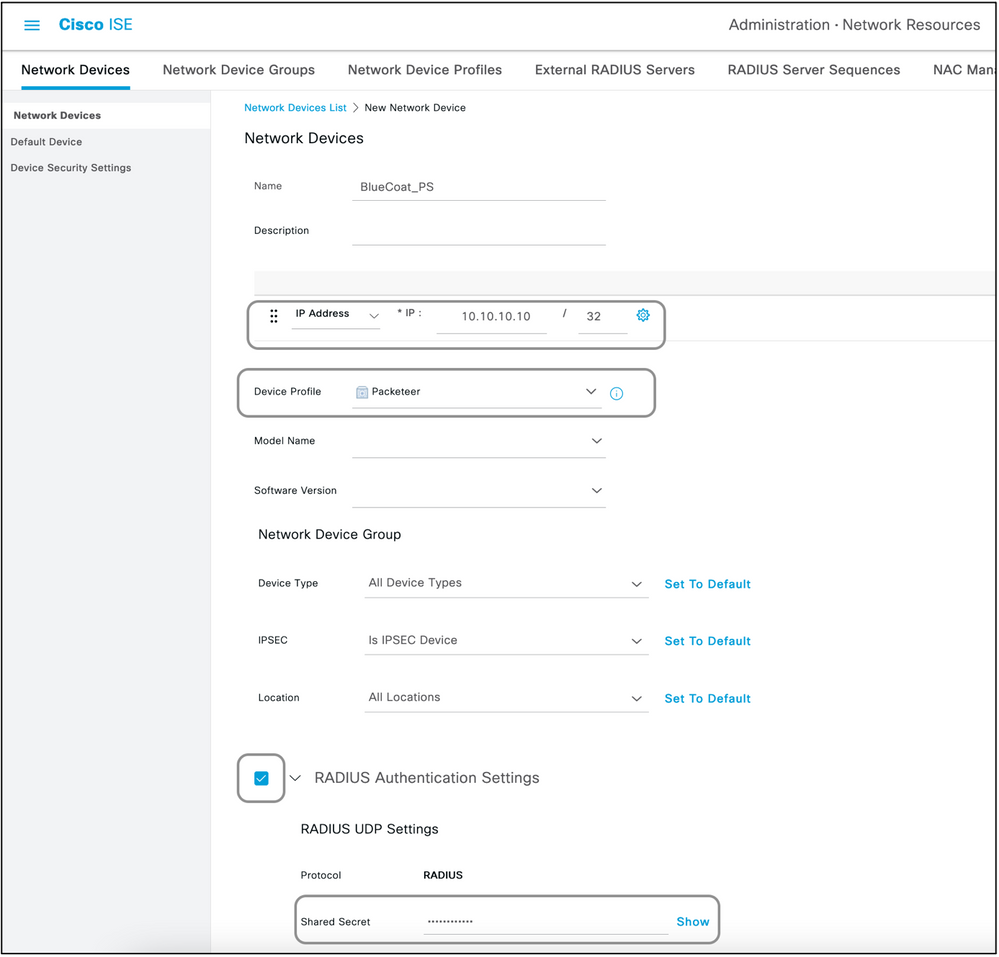

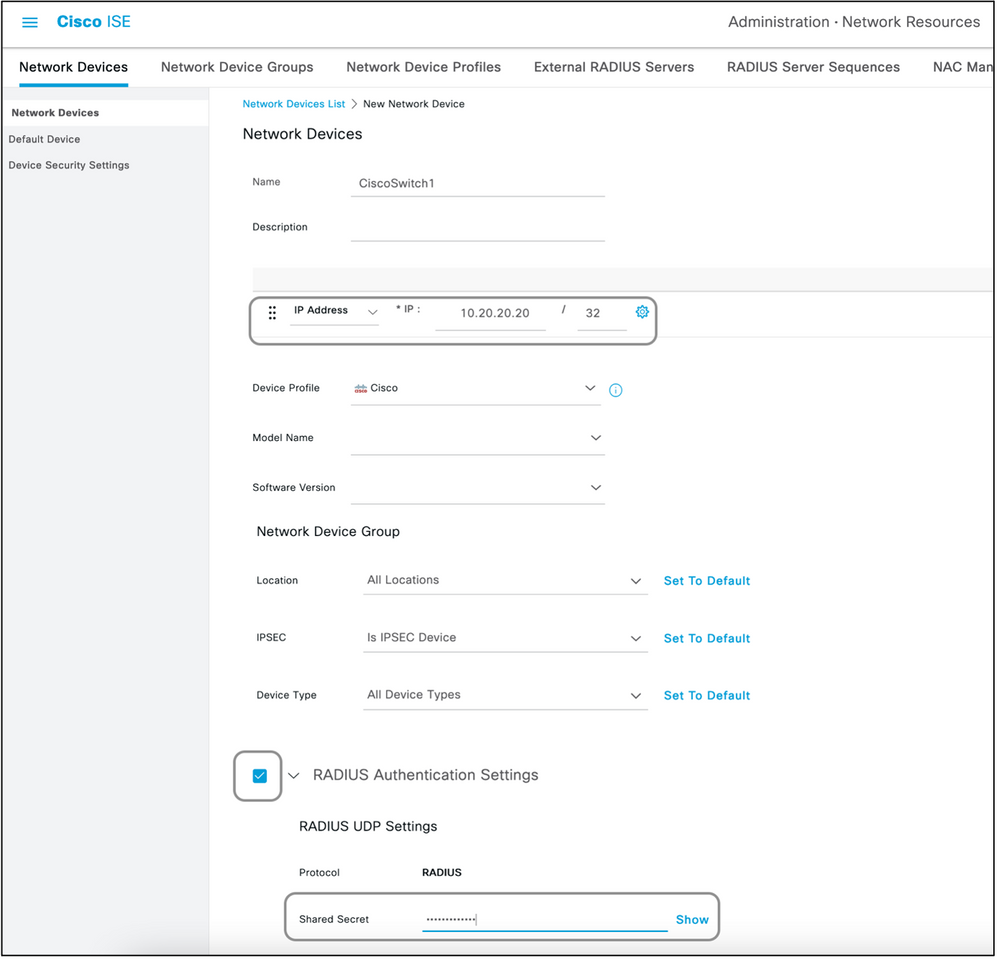

步驟3.在ISE上新增網路裝置。

必須在ISE上新增裝置管理所在的網路裝置以及網路裝置上定義的金鑰。在網路裝置上,使用此金鑰將ISE新增為radius AAA伺服器。

以下是在ISE上新增裝置的步驟:

- 導覽至Administration > Network Resources > Network Devices > Add。

- 給出名稱和IP地址。

- 可以從下拉選單中選擇「裝置配置檔案」(Device Profile),使其成為上一節中定義的配置檔案。如果未建立配置檔案,則可以使用預設思科。

- 檢查Radius身份驗證設定。

- 輸入Shared Secret Key並儲存裝置。

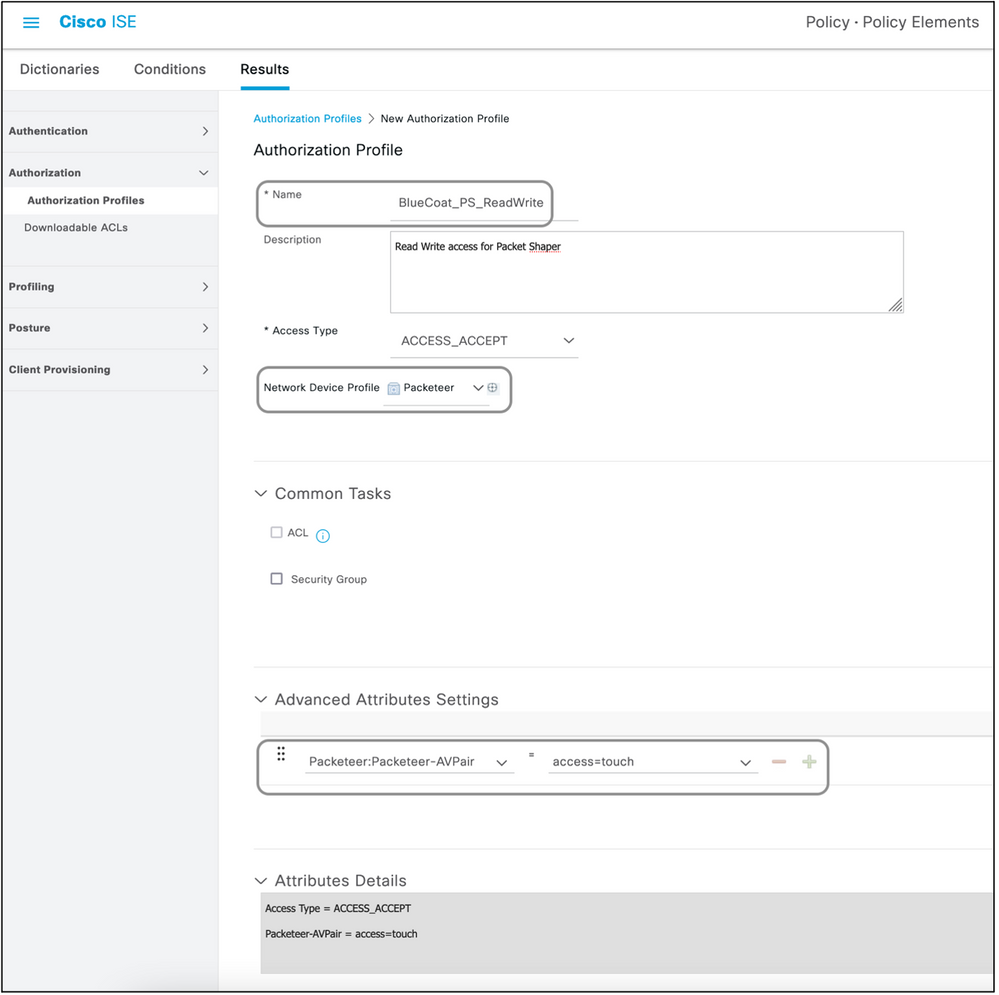

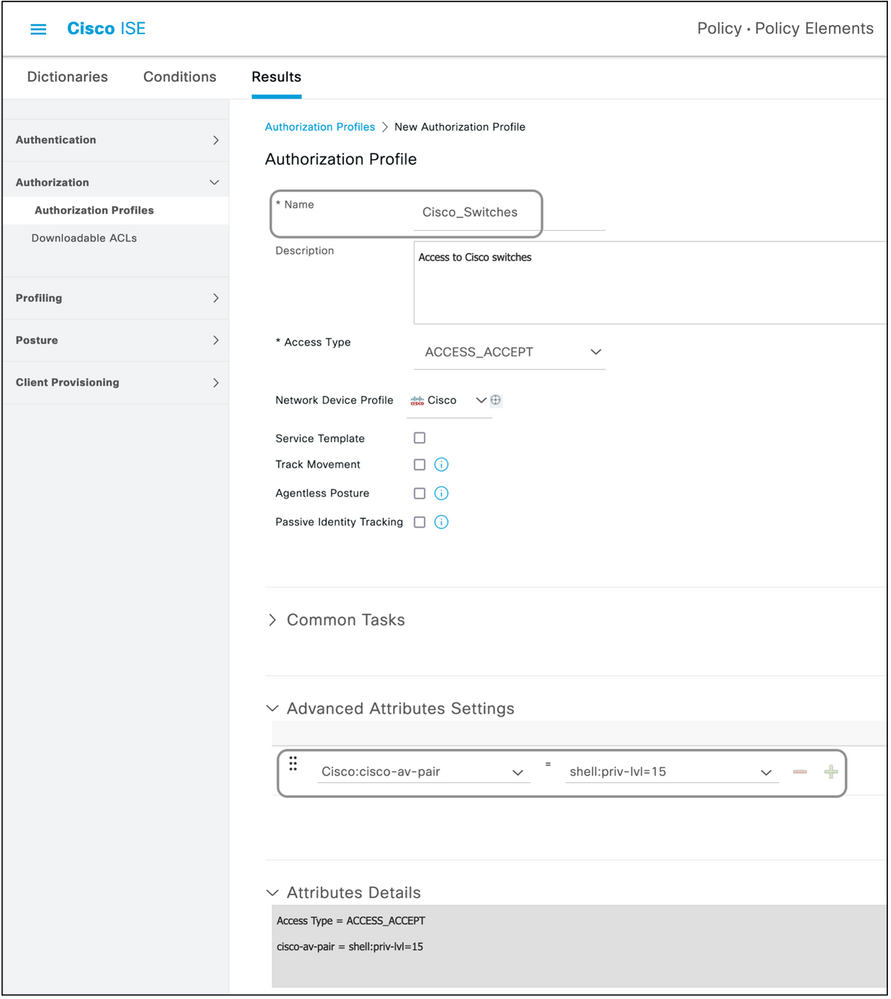

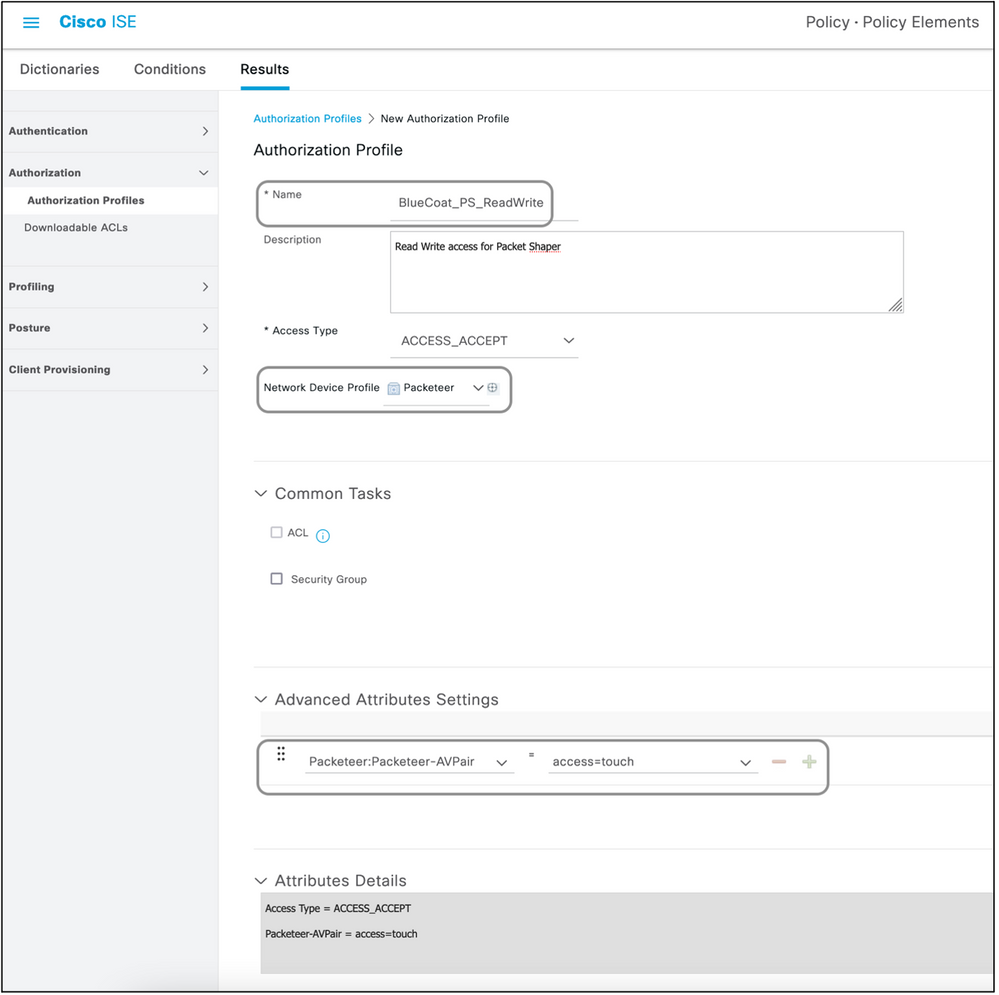

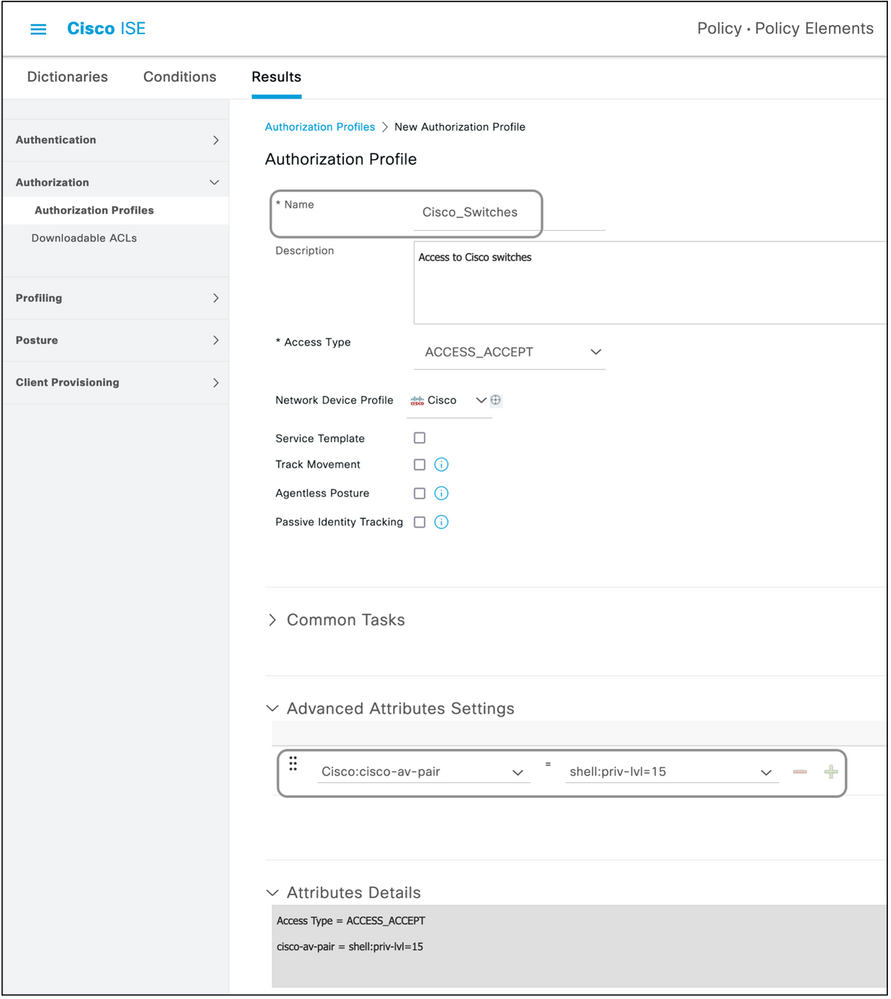

步驟4.創建授權配置檔案。

從ISE推送為訪問接受或訪問拒絕的最終結果在授權配置檔案中定義。每個授權配置檔案都可以推送網路裝置期望的其他屬性。

以下是建立授權設定檔的程式:

- 導航到Policy > Policy Elements > Results > Authorization > Authorization Profiles。

- 在Standard Authorization Profiles下,按一下Add。

可以新增的配置檔案型別是Access-Accept和Access-Reject。

建立訪問接受配置檔案

此配置檔案用於以某種方式訪問網路裝置。此配置檔案可同時傳遞多個屬性。以下是步驟:

- 指定一個合理的名稱,然後選擇Access Type(訪問型別)為Access-Accept(訪問接受)。

- 選擇在上述任一部分中建立的網路裝置配置檔案。如果未建立配置檔案,則可以使用預設的Cisco。

- 選擇不同型別的配置檔案時,此頁面限制配置選項。

- 在Advanced Attributes Settings下,選擇字典和適用的屬性(LHS)。

- 從下拉選單為屬性分配值(RHS)(如果可用)或鍵入預期值。

- 如果作為同一結果的一部分要傳送更多屬性,請按一下+圖示並重複步驟4和5。

為ISE要傳送的每個結果/角色/授權建立多個授權配置檔案。

附註:可以在「屬性詳細資訊」(Attribute Details)欄位下驗證合併的屬性。

建立Access-Reject配置檔案

此配置檔案用於傳送拒絕裝置管理,但仍可用於傳送屬性隨其一起傳送。此指令用於傳送Radius存取拒絕封包。除必須選擇Access-Reject而不是Access-Accept作為訪問型別的步驟外,這些步驟保持不變。

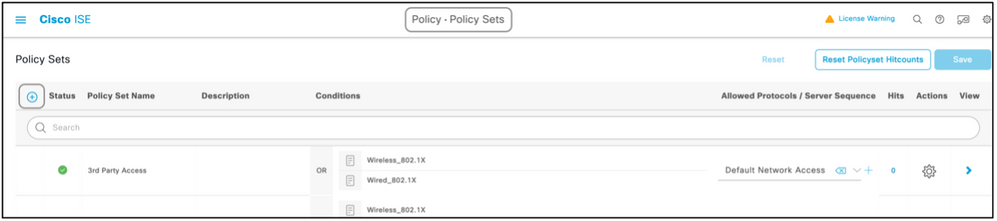

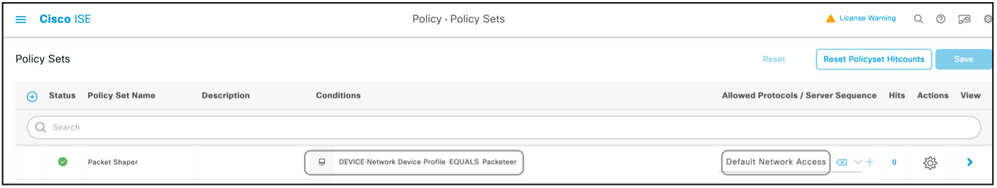

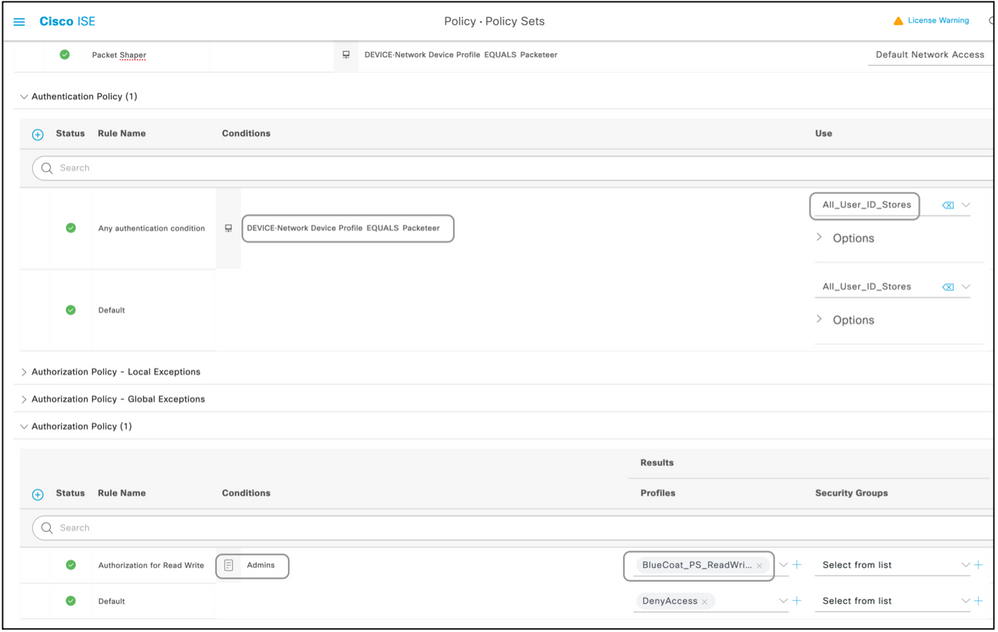

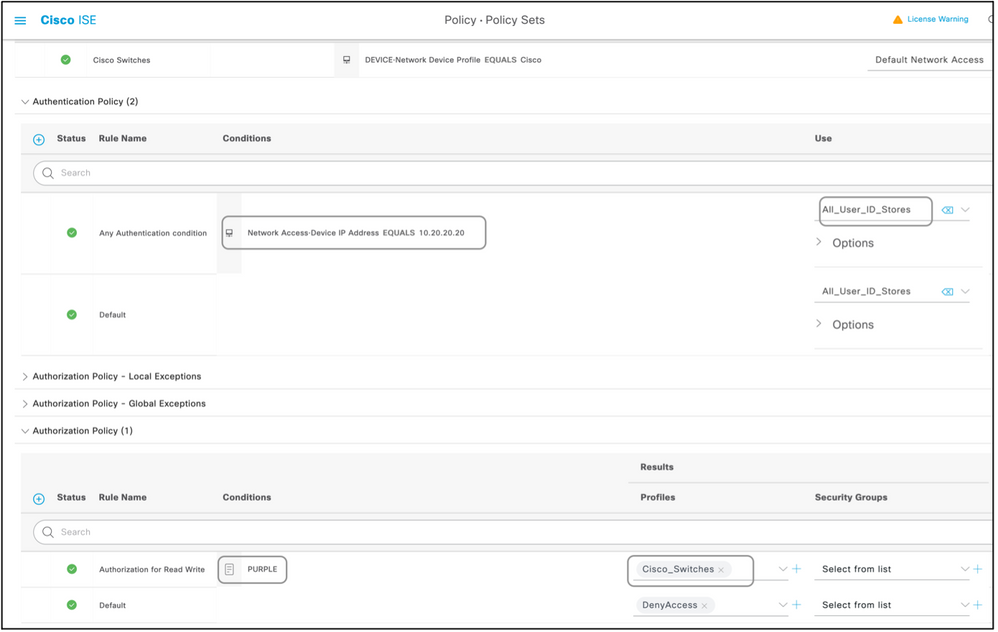

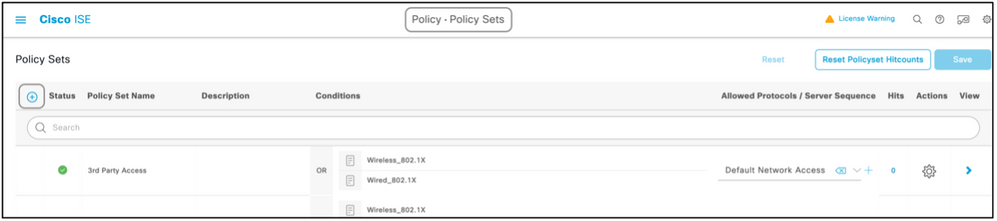

步驟5.建立策略集。

ISE上的策略集從上到下進行評估,並且滿足策略集中條件集的第一個策略集負責對網路裝置傳送的Radius訪問請求資料包的ISE響應。思科建議為每種型別的裝置設定唯一策略。評估使用者身份驗證和授權的條件發生在評估時。如果ISE具有外部身份源,則可以將其用於授權型別。

典型的策略集是這樣建立的:

- 導航到Policy > Policy Sets > +。

- 重新命名 新策略集1。

- 將條件設定為對於此裝置是唯一的。

- 展開策略集。

- 展開Authentication Policy以設定身份驗證規則。外部源或內部使用者是示例,可用作身份源序列,ISE將檢查該使用者。

- 身份驗證策略已全部設定。此時可以儲存策略。

- 展開Authorization Policy為使用者新增授權條件。例如,檢查特定AD組或ISE內部身份組。同樣命名規則。

- 可以從下拉選單中選擇授權規則的結果。

- 為供應商支援的不同型別的訪問建立多個授權規則。

裝置清單

任何支援使用Radius進行裝置管理的裝置都可以新增到ISE中,只需對上一節中提到的所有步驟進行一些修改。因此,本檔案有一個使用本節所提供的資訊的裝置清單。本檔案提供的屬性與值清單既非詳盡亦非權威,不需更新本檔案即可隨時變更。請查閱供應商網站和供應商支援以進行驗證。

聚合服務路由器(ASR)

不需要為此建立單獨的字典和VSA,因為它使用已存在於ISE上的Cisco AV對。

屬性:cisco-av-pair

值: shell:tasks="#<role-name>,<permission>:<process>"

用法:將<role-name>的值設定為路由器上本地定義的角色的名稱。可以按照樹來描述角色層次結構,其中role#rootis位於樹頂部,而role#leafs會新增其他命令。如果為:shell:tasks="#root,則這兩個角色可以組合併#leaf回。

許可權也可以基於單個進程傳回,這樣使用者就可以被授予某些進程的讀取、寫入和執行許可權。例如,為了授予使用者對BGP進程的讀寫許可權,請將值設定為:shell:tasks="#root,rw:bgp"。 屬性的順序並不重要;無論將該值設定為toshell:tasks="#root,rw:bgp" 還是toshell:tasks="rw:bgp,#root",結果都相同。

範例:將屬性新增到授權配置檔案。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-Cisco |

cisco-av-pair |

字串 |

shell:tasks="#root,#leaf,rwx:bgp,r:ospf" |

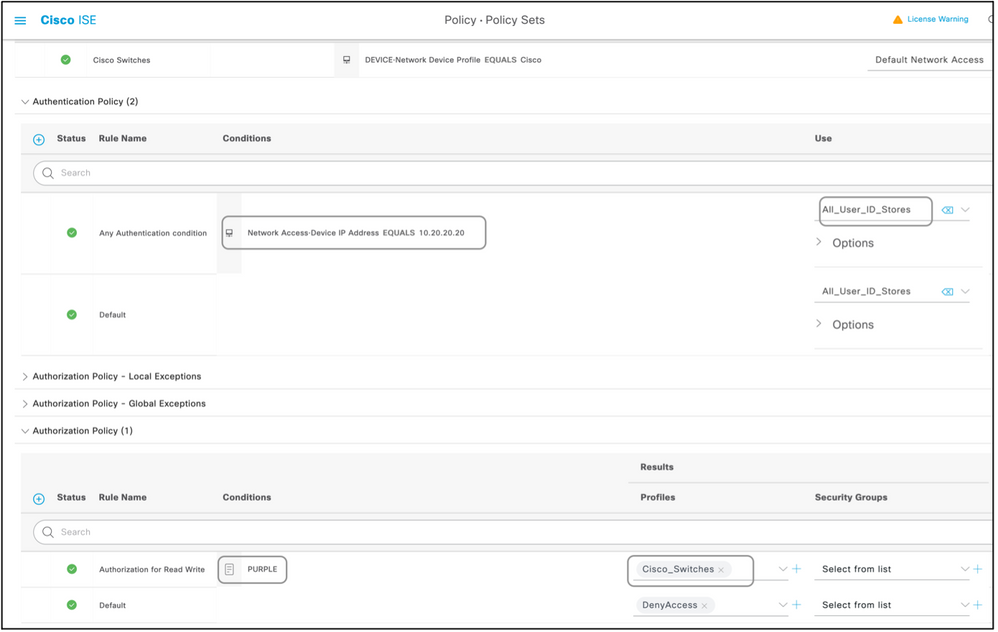

Cisco交換器IOS®和Cisco IOS® XE

不需要為此建立單獨的字典和VSA,因為它使用ISE上已經存在的RADIUS屬性。

屬性:cisco-av-pair

值:shell:priv-lvl=<level>

用法:將<level>的值設定為基本為要傳送的特權數的數字。通常,如果傳送15,則表示讀取/寫入;如果傳送7,則表示只讀。

範例:將屬性新增到授權配置檔案。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-Cisco |

cisco-av-pair |

字串 |

shell:priv-lvl=15 |

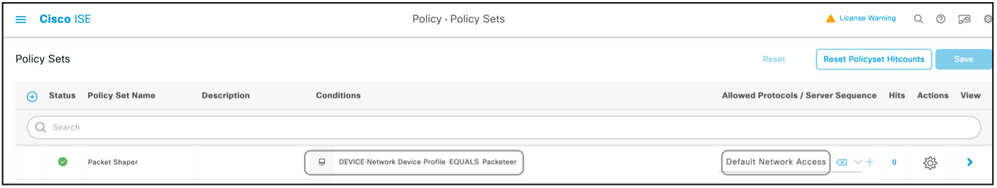

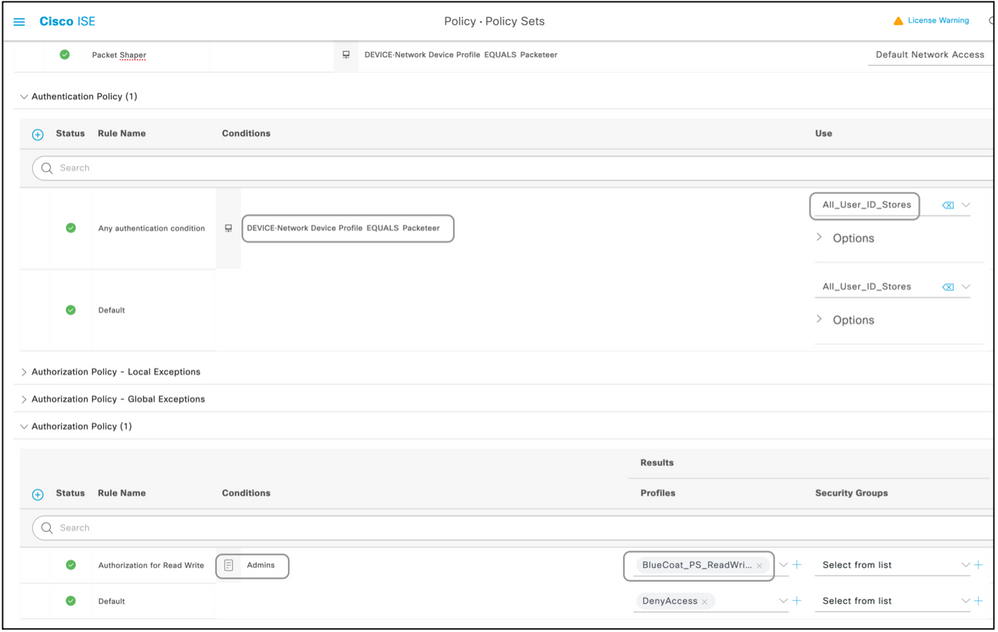

BlueCoat封包成型器

屬性:Packeter-AVPair

值:access=<level>

Usage:<level>是授予的訪問許可權級別。觸控訪問等效於讀取/寫入,而檢視訪問等效於只讀。

使用以下值建立字典(如本文檔所示):

- 名稱:打包程式

- 供應商ID:2334

- 供應商長度欄位大小:1

- 供應商型別欄位大小:1

輸入屬性的詳細資訊:

- 屬性:Packeter-AVPair

- 說明:用於指定訪問級別

- 供應商屬性ID:1

- Direction:外寄

- 允許多個:假

- 允許標籤:未選中

- 屬性型別:字串

範例:將屬性新增到授權配置檔案(用於只讀訪問)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS封包程式 |

封包 — AVPair |

字串 |

access=look |

範例:將屬性新增到授權配置檔案(用於讀寫訪問)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS封包程式 |

封包 — AVPair |

字串 |

access=touch |

BlueCoat代理伺服器(AV/SG)

屬性: Blue-Coat授權

值: <level>

Usage:<level>是授予的訪問許可權級別。0表示無訪問,1表示只讀訪問,2表示讀寫訪問。Blue-Coat-Authorization屬性負責訪問級別。

使用以下值建立字典(如本文檔所示):

- 名稱:藍衣

- 供應商ID:14501

- 供應商長度欄位大小:1

- 供應商型別欄位大小:1

輸入屬性的詳細資訊:

- 屬性:Blue-Coat組

- 供應商屬性ID:1

- Direction:兩者

- 允許多個:假

- 允許標籤:未選中

- 屬性型別:無符號整數32(UINT32)

輸入第二個屬性的詳細資訊:

- 屬性:Blue-Coat授權

- 說明:用於指定訪問級別

- 供應商屬性ID:2

- Direction:兩者

- 允許多個:假

- 允許標籤:未選中

- 屬性型別:無符號整數32(UINT32)

範例:將屬性新增到授權配置檔案(用於無訪問許可權)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-BlueCoat |

Blue-Coat組 |

UINT32 |

0 |

範例:將屬性新增到授權配置檔案(用於只讀訪問)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-BlueCoat |

Blue-Coat組 |

UINT32 |

1 |

範例:將屬性新增到授權配置檔案(用於讀寫訪問)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-BlueCoat |

Blue-Coat組 |

UINT32 |

2 |

Brocade交換機

不需要為此建立單獨的字典和VSA,因為它使用ISE上已經存在的RADIUS屬性。

屬性:Tunnel-Private-Group-ID

值:U:<VLAN1>;T:<VLAN2>

用法:將<VLAN1>設定為資料VLAN的值。將<VLAN2>設定為語音VLAN的值。在本例中,資料VLAN是VLAN 10,語音VLAN是VLAN 21。

範例:將屬性新增到授權配置檔案。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-IETF |

Tunnel-Private-Group-ID |

標籤的字串 |

U:10;T:21 |

Infoblox

屬性:Infoblox-Group-Info

值:<group-name>

Usage:<group-name>是授予使用者許可權的組的名稱。必須在Infoblox裝置上配置此組。在此配置示例中,組名稱為MyGroup。

使用以下值建立字典(如本文檔所示):

- 名稱:Infoblox

- 供應商ID:7779

- 供應商長度欄位大小:1

- 供應商型別欄位大小:1

輸入屬性的詳細資訊:

- 屬性:Infoblox-Group-Info

- 供應商屬性ID:009

- Direction:外寄

- 允許多個:假

- 允許標籤:未選中

- 屬性型別:字串

範例:將屬性新增到授權配置檔案。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-Infoblox |

Infoblox-Group-Info |

字串 |

MyGroup |

Cisco Firepower Management Center

不需要為此建立單獨的字典和VSA,因為它使用ISE上已經存在的RADIUS屬性。

屬性:cisco-av-pair

值:Class-[25]=<role>

用法:將<role>的值設定為在FMC上本地定義的角色名稱。在FMC上建立多個角色,如admin和只讀使用者,並將值分配給ISE上的屬性,FMC也將接收這些值。

範例:將屬性新增到授權配置檔案。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-Cisco |

cisco-av-pair |

字串 |

Class-[25]=網路管理員 |

Nexus交換機

不需要為此建立單獨的字典和VSA,因為它使用ISE上已經存在的RADIUS屬性。

屬性:cisco-av-pair

值:shell:roles="<role1> <role2>"

用法:將<role1>和<role2>的值設定為交換機上本地定義的角色名稱。建立多個角色時,請使用空格字元分隔這些角色。當多個角色從AAA伺服器傳遞回Nexus交換機時,結果使用者有權訪問由所有三個角色聯合定義的命令。

內建角色在配置使用者帳戶和RBAC中定義。

範例:將屬性新增到授權配置檔案。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-Cisco |

cisco-av-pair |

字串 |

shell:roles="network-admin vdc-admin vdc-operator" |

無線區域網路控制器(WLC)

不需要為此建立單獨的字典和VSA,因為它使用ISE上已經存在的RADIUS屬性。

屬性:Service-Type

值:管理(6)/NAS — 提示(7)

用法:要授予使用者對無線LAN控制器(WLC)的讀/寫訪問許可權,該值必須為Administrative;對於只讀訪問,該值必須為NAS-Prompt。

如需詳細資訊,請參閱無線LAN控制器(WLC)上管理使用者的RADIUS伺服器驗證組態範例

範例:將屬性新增到授權配置檔案(用於只讀訪問)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-IETF |

Service-Type |

列舉 |

NAS-Prompt |

範例:將屬性新增到授權配置檔案(用於讀寫訪問)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-IETF |

Service-Type |

列舉 |

管理 |

資料中心網路管理員(DCNM)

更改身份驗證方法後,必須重新啟動DCNM。否則,它可以分配network-operator許可權而不是network-admin。

不需要為此建立單獨的字典和VSA,因為它使用ISE上已經存在的RADIUS屬性。

屬性:cisco-av-pair

值:shell:roles=<role>

| DCNM角色 |

RADIUS Cisco-AV配對 |

| 使用者 |

shell:角色= "network-operator" |

| 管理員 |

shell:角色= "network-admin" |

AudioCode

屬性:ACL-Auth級別

值:ACL-Auth-Level =「<integer>」

Usage:<integer>是要授予的訪問許可權級別。使用者的ACL-Auth-UserLevel名稱為ACL-Auth-UserLevel的ACL-Auth-Level屬性值、管理員名稱為ACL-Auth-AdminLevel的值為100,安全管理員名稱為ACL-Auth-SecurityAdminLevel的值為200。可以跳過名稱,屬性值可以直接作為授權配置檔案高級AV配對的值給出。

使用以下值建立字典(如本文檔所示):

- 名稱:AudioCode

- 供應商ID:5003

- 供應商長度欄位大小:1

- 供應商型別欄位大小:1

輸入屬性的詳細資訊:

- 屬性:ACL-Auth級別

- 說明:用於指定訪問級別

- 供應商屬性ID:35

- Direction:外寄

- 允許多個:假

- 允許標籤:未選中

- 屬性型別:整數

範例:將屬性新增到授權配置檔案(針對使用者)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-AudioCode |

ACL-Auth級別 |

整數 |

50 |

範例:將Attribute新增到Authorization Profile(對於admin)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-AudioCode |

ACL-Auth級別 |

整數 |

100 |

範例:將屬性新增到授權配置檔案(用於安全管理員)。

| 詞典型別 |

RADIUS屬性 |

屬性型別 |

屬性值 |

| RADIUS-AudioCode |

ACL-Auth級別 |

整數 |

200 |

意見

意見