簡介

本文檔介紹ISE 3.0版中引入的新身份服務引擎(ISE)被動身份聯結器(ISE-PIC)代理。

必要條件

需求

思科建議您瞭解以下主題:

- Cisco Identity Services Administration

- MS-RPC、WMI通訊協定

- Active Directory管理

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Cisco Identity Services Engine 3.0及更高版本

- Microsoft Windows Server 2016 Standard

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本文還介紹了ISE-PIC代理的優點以及此代理在ISE上的配置。ISE被動身份代理已成為身份防火牆解決方案不可或缺的一部分,該解決方案還使用思科FirePower管理中心。

需要新協定

ISE的被動身份(被動ID)功能驅動許多重要的使用案例,包括基於身份的防火牆、EasyConnect等。此功能取決於能否監視登入到Active Directory域控制器並瞭解其使用者名稱和IP地址的使用者。目前用來監視網域控制站的主要通訊協定是WMI。但是,這種配置非常困難/具有攻擊性,對客戶端和伺服器都有效能影響,而且在擴展部署中檢視登入事件時有時會有非常長的延遲。在深入研究和選擇輪詢被動身份服務所需資訊的其他方法後,決定採用一種替代協定-稱為事件處理API (EVT),以更有效地處理此使用案例。它有時也稱為MS-EVEN6,也稱為事件遠端協定,它是基於RPC的底層線上協定。

使用MS-EVEN6的優點

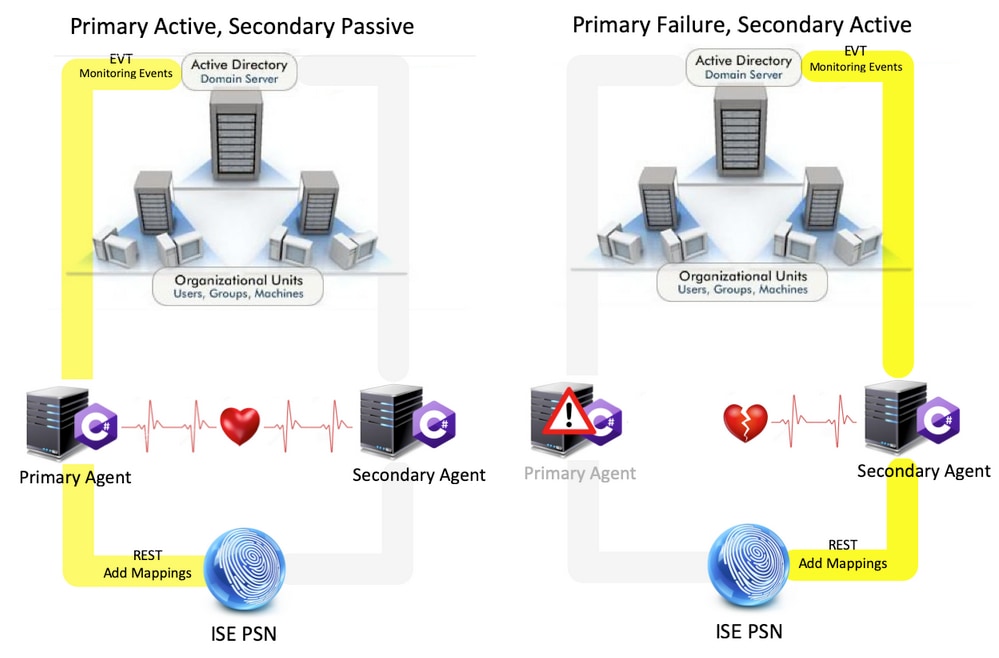

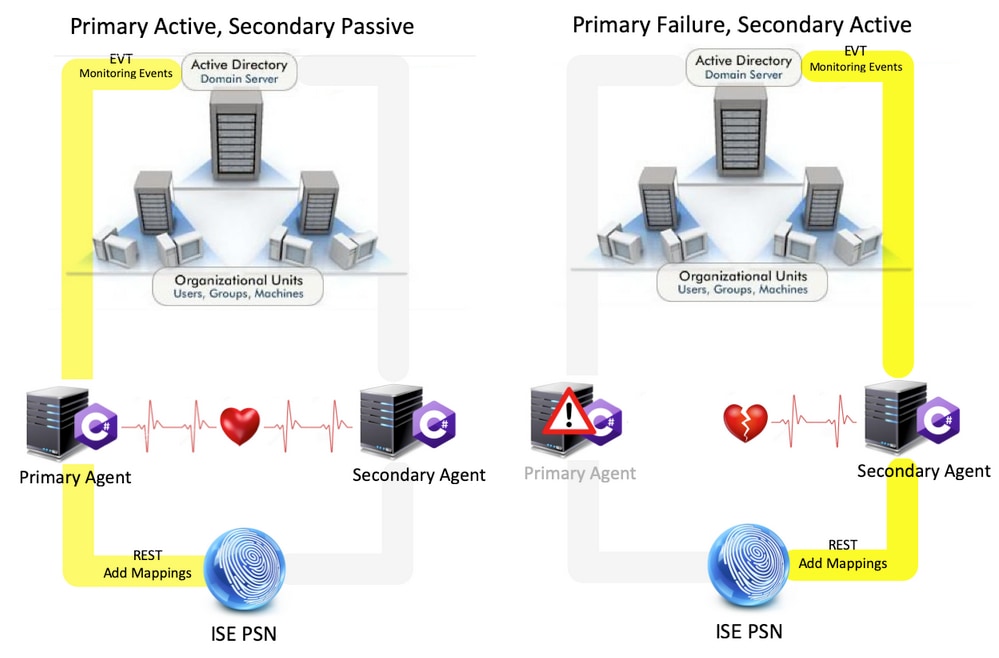

高可用性

原始代理程式沒有高可用性(HA)選項,如果需要在執行代理程式的伺服器上進行維護,或發生服務中斷,將會遺失登入事件,而以身分為基礎的防火牆等功能則會在此期間內遺失資料。這是在此版本之前使用ISE PIC代理的主要問題之一。從此發行版本開始,座席可以在高可用性模式下工作。ISE使用UDP埠9095在代理之間交換心跳以確保高可用性。可以配置多個HA代理對以監控不同的域控制器。

可擴充性

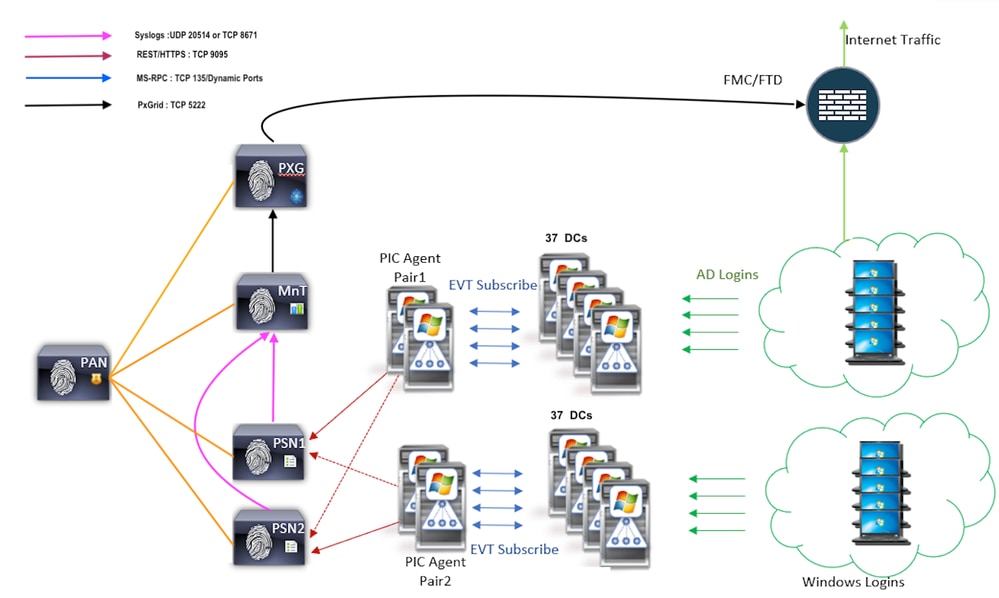

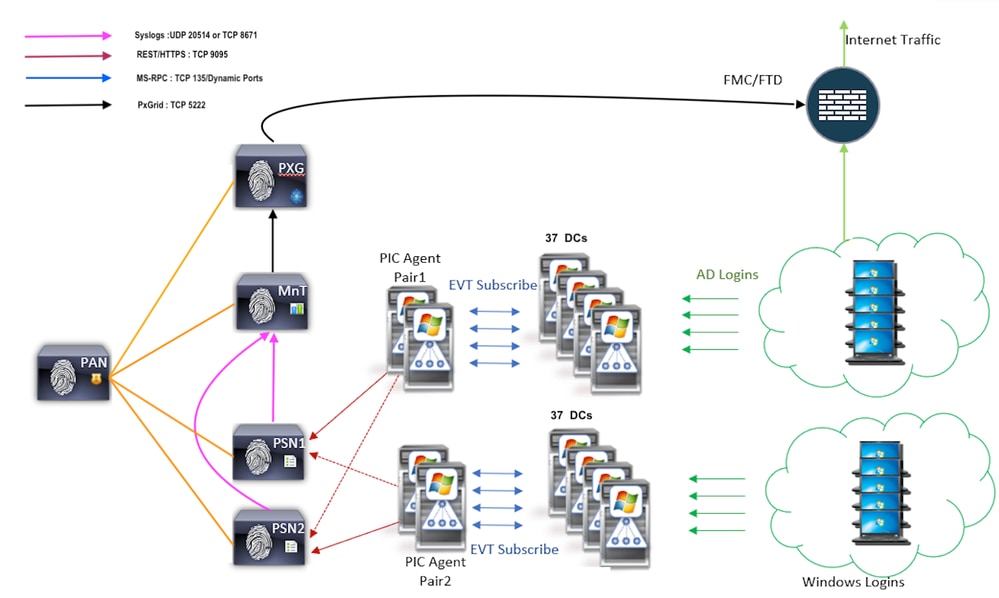

新代理透過增加所支援的域控制器數量和可處理的事件數量來提供更好的支援。以下是測試的分級數:

- 受監控的域控制器的最大數量(有2對代理):74

- 測試的對映/事件最大數量:292,000(每個DC 3950個事件)

- 測試的最大TPS:500

擴展測試設定體系結構

歷史事件查詢

如果發生故障轉移,或者對PIC-Agent執行服務重新啟動以確保不丟失資料,則會查詢過去在配置的時間段內生成的事件,並再次傳送到PSN節點。預設情況下,ISE會查詢自服務啟動以來的60秒過去事件,以彌補服務丟失期間的資料丟失。

減少處理開銷

WMI在大規模或重負載下會佔用大量CPU,而EVT不會像WMI那樣消耗太多資源。擴展測試表明,使用EVT後,查詢的效能得到了顯著改善。

設定

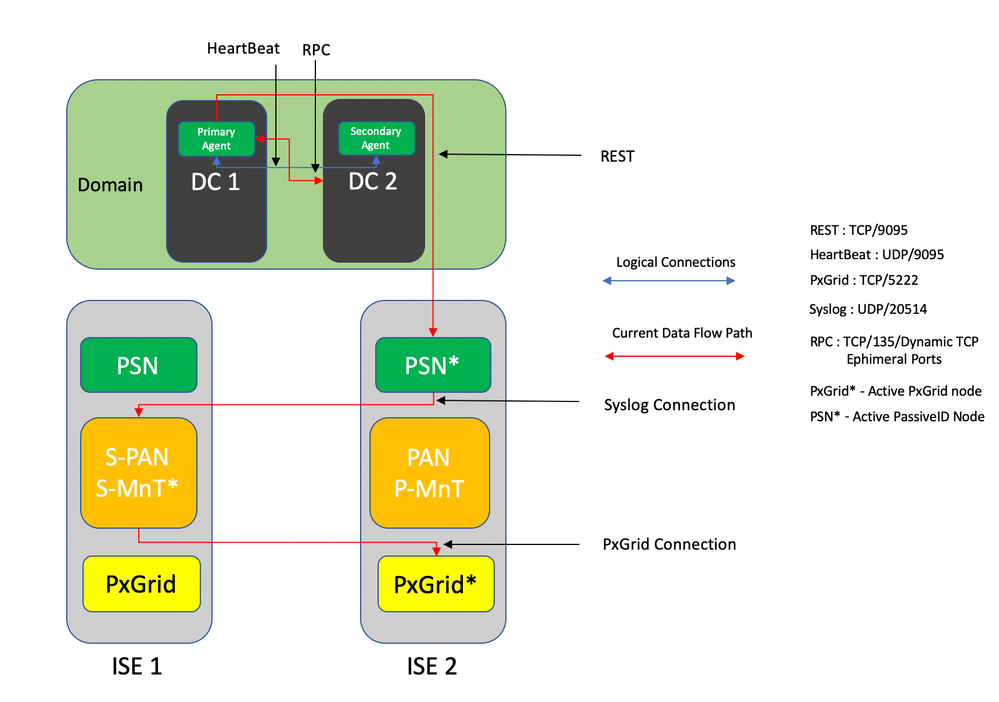

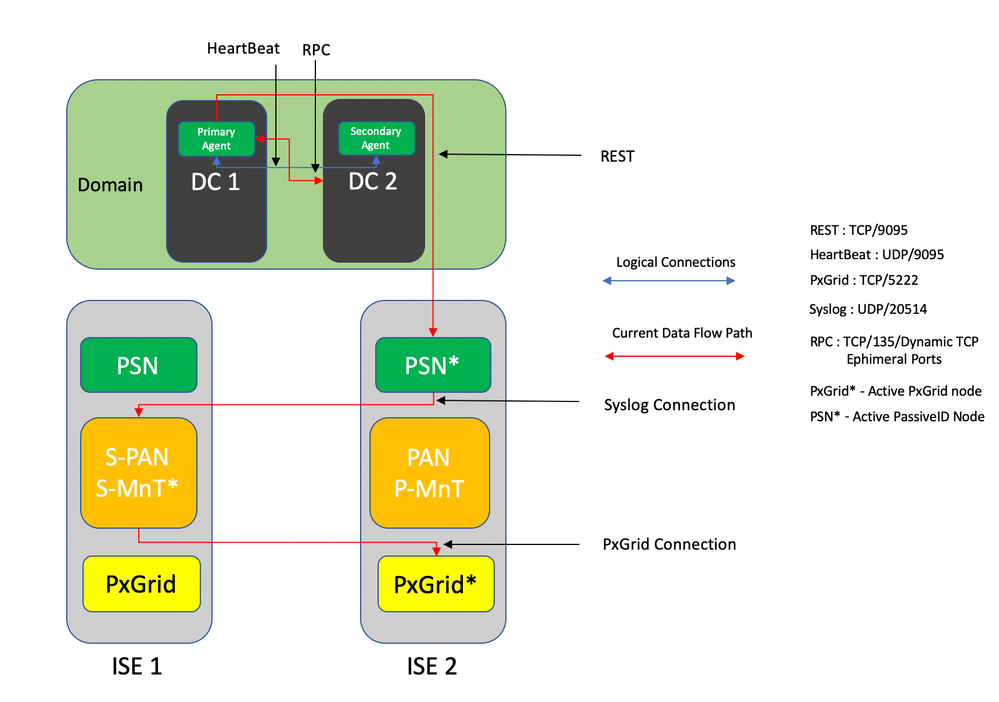

連線圖表

組態

為PassiveID代理配置ISE

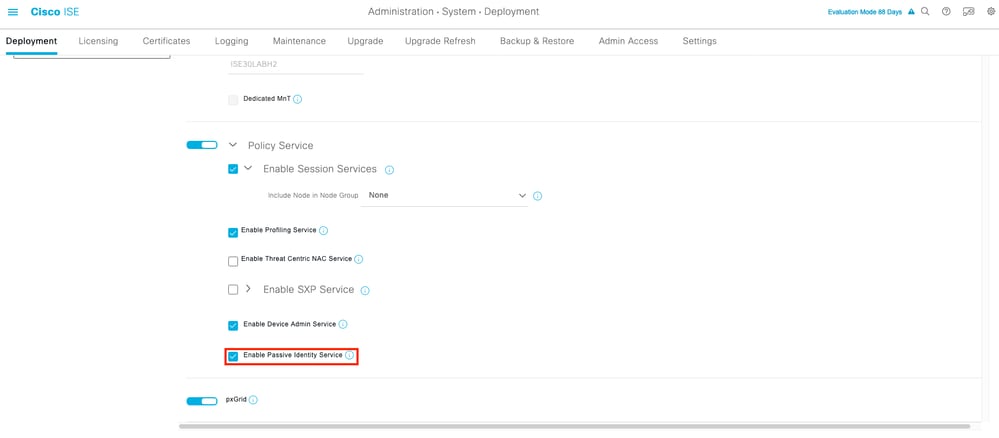

要配置PassiveID服務,必須至少在一個策略服務節點(PSN)上啟用被動身份服務。最多兩個節點可用於在主/備用操作模式下運行的被動身份服務。ISE還必須加入Active Directory域,並且只有該域中的域控制器可以由ISE上配置的代理監控。要將ISE加入到Active Directory域,請參閱Active Directory整合指南。

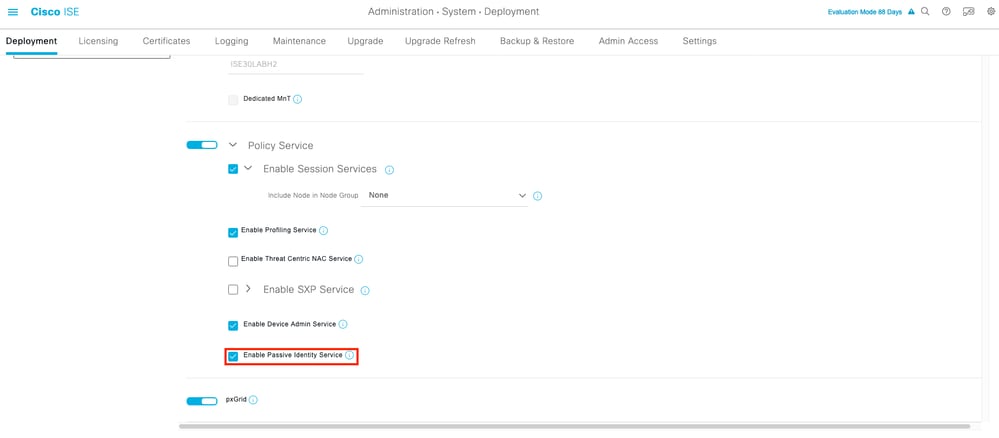

導航到Administration > System > Deployment > [Choose a PSN] > Edit以啟用被動身份服務,如下所示:

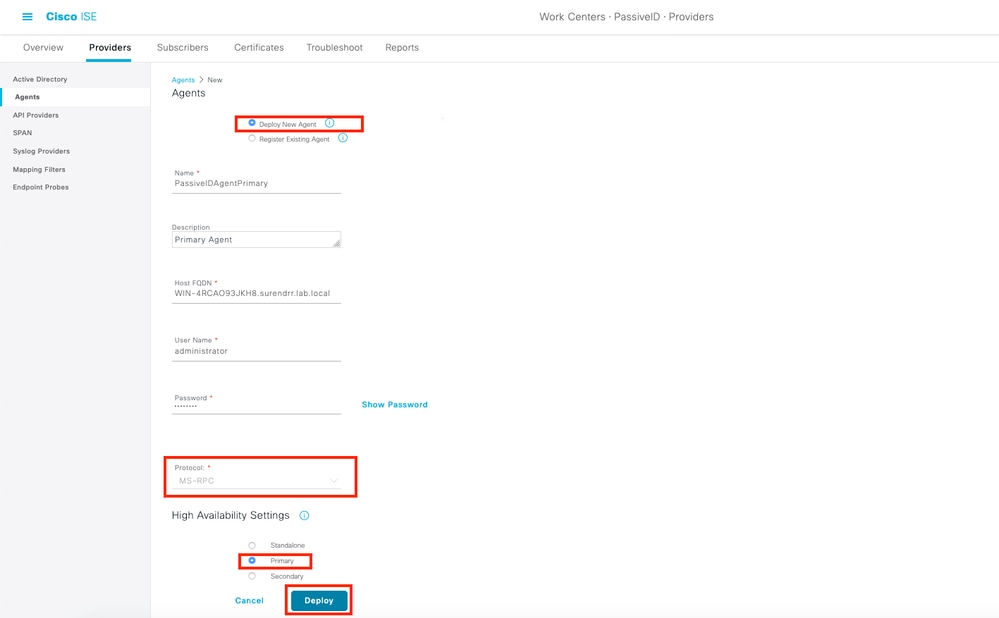

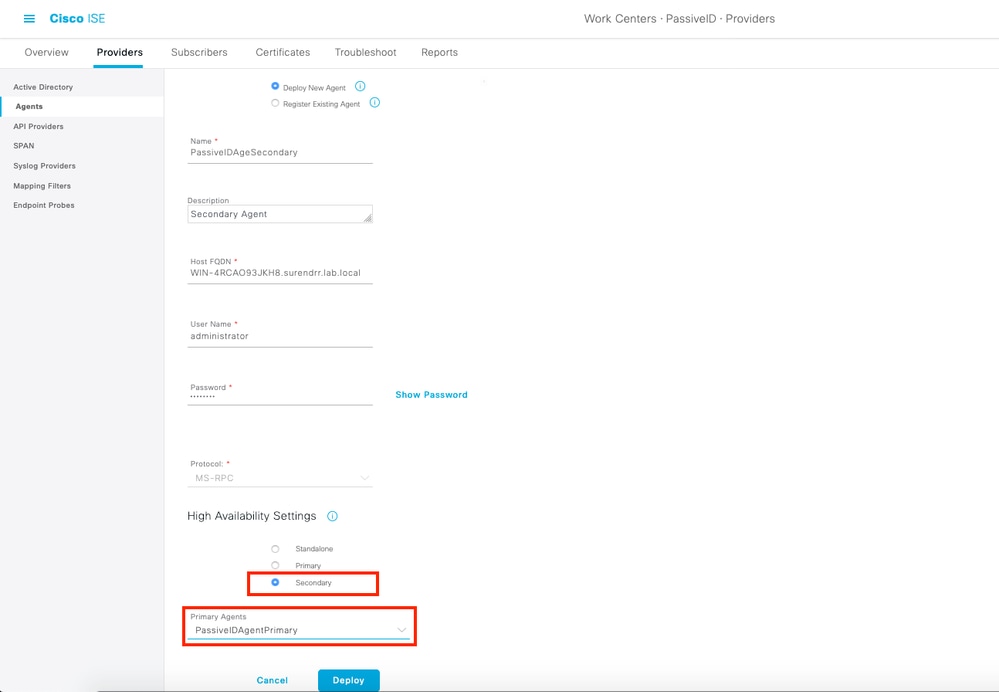

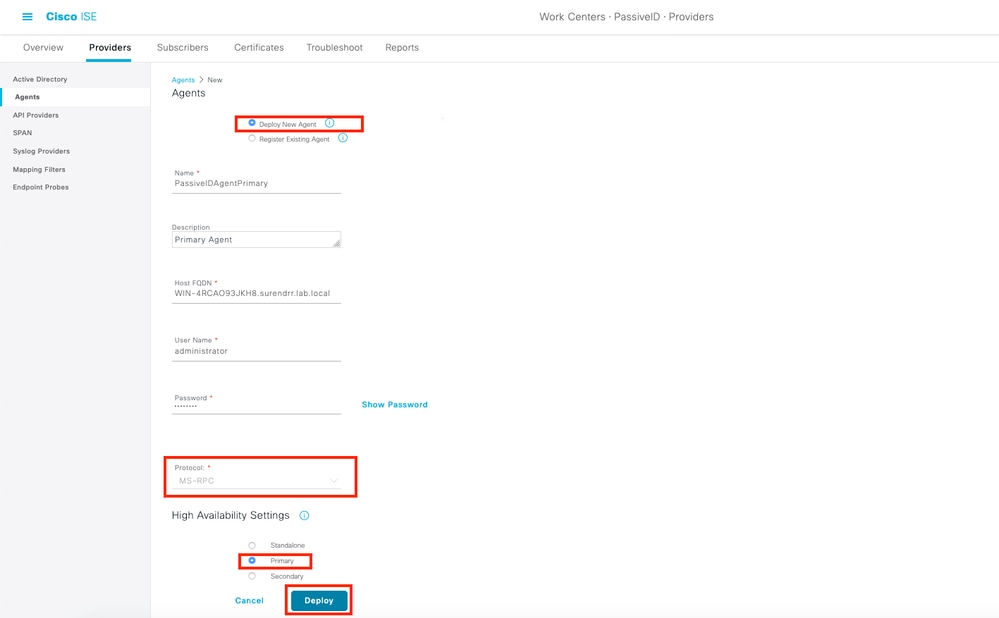

導航到工作中心(Work Centers) > PassiveID > Providers > Agents > Add以部署新座席(如下所示):

註:1.如果ISE要在域控制器上安裝代理,則此處使用的帳戶必須具有足夠許可權才能安裝程式,並在主機完全限定域名(FQDN)欄位中提及的伺服器上運行該代理。這裡的主機FQDN可以是成員伺服器的FQDN,而非網域控制站。

2. 如果代理已經手動安裝,或者以前從ISE部署透過MSRPC安裝,則Active Directory或Windows端所需的許可權和配置與WMI、PIC代理使用的其他協定(以及3.0之前唯一可用的協定)相比更少。在這種情況下,使用的使用者帳戶可以是常規域帳戶,該帳戶是事件日誌讀取器組的一部分。選擇註冊現有代理,然後使用這些帳戶詳細資訊註冊域控制器上手動安裝的代理。

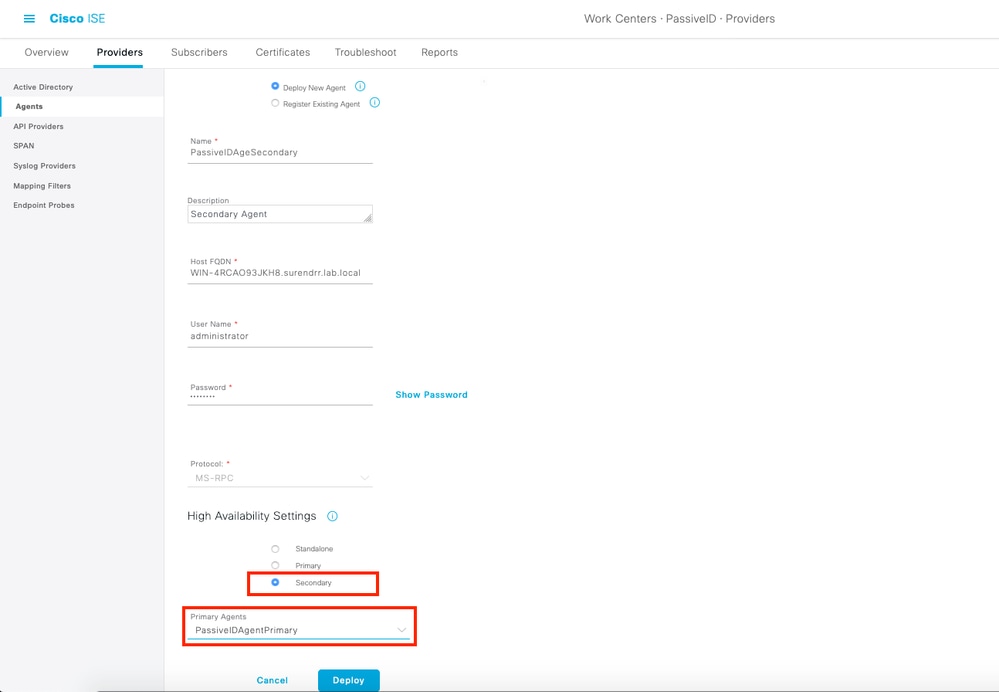

成功部署後,請配置其他伺服器上的另一個代理,並將其增加為輔助代理,然後增加其主要對等體,如下圖所示。

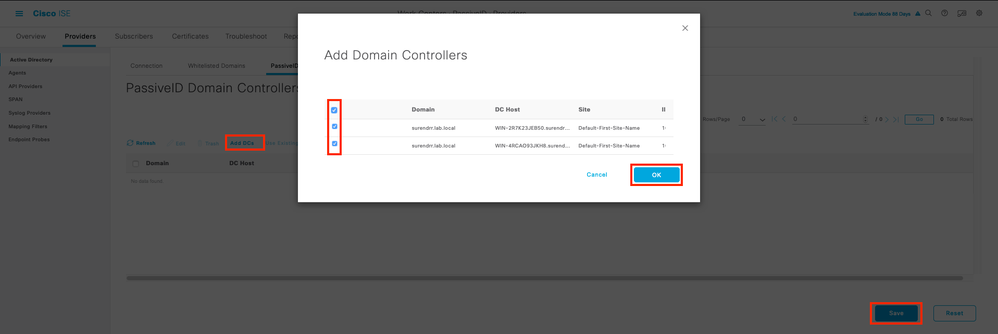

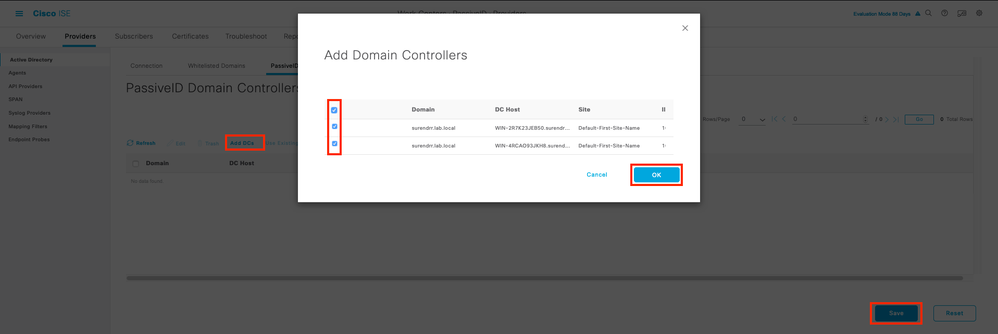

要監控使用代理的域控制器,請導航到工作中心> PassiveID >提供程式> Active Directory > [按一下加入點] > PassiveID。點選增加DC,選擇從中檢索使用者-IP對映/事件的域控制器,點選確定,然後點選儲存以儲存更改,如下圖所示。

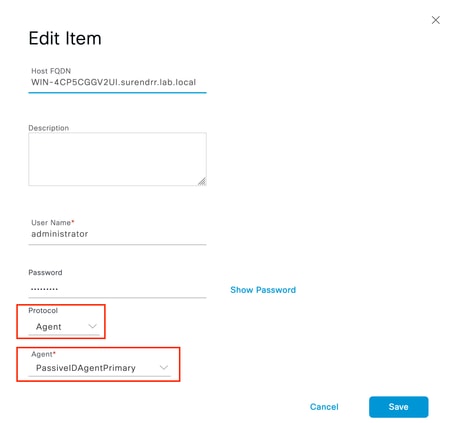

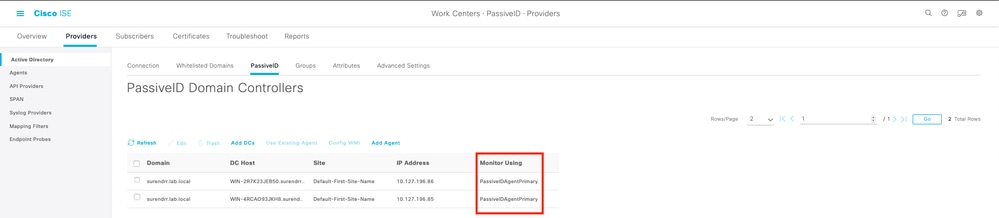

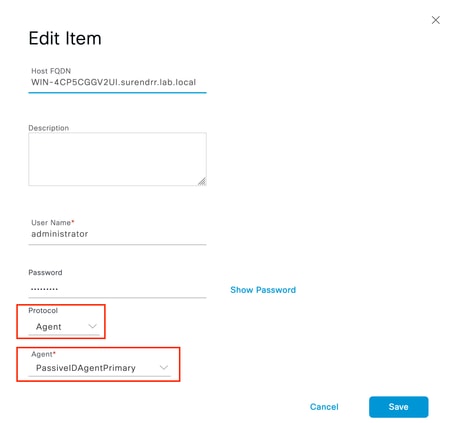

要指定可用於從中檢索事件的代理,請導航到工作中心>被動ID >提供程式> Active Directory > [按一下加入點] > PassiveID。選擇域控制器並按一下Edit。輸入User Name和Password。選擇Agent,然後選擇Save對話方塊。按一下PassiveID頁籤上的Save以完成配置。

注意:本節中提供了配置和測試選項,一直到版本3.0的Patch 4為止。

瞭解PassiveID代理配置檔案

PassiveID Agent配置檔案位於C:\Program Files (x86)\Cisco\Cisco ISE PassiveID Agent\PICAgent.exe.config。組態檔案的內容如下所示:

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<configSects>

<section name="log4net" type="log4net.Config.Log4NetConfigurationSectionHandler, log4net"/>

</configSections>

<log4net>

<root>

<level value="DEBUG" /> <!—日誌記錄級別:關閉、嚴重、錯誤、警告、資訊、調試、全部—>

<!—這會設定為其運行所在的伺服器上為PassiveID代理收集的日誌的日誌級別。—>

<appender-ref="RollingFileAppender" />

</root>

<appender name="RollingFileAppender" type="log4net.Appender.RollingFileAppender">

<file value="CiscoISEPICAgent.log" /> <!—請勿修改此—>

<appendToFile value="true" />

<rollingStyle value="Size" />

<maxSizeRollBackups value="5" /> <!—此數字設定滾動之前生成的日誌檔案的最大數量—>

<maximumFileSize value="10MB" /> <!—此選項可設定生成的每個日誌檔案的最大大小—>

<staticLogFileName value="true" />

<layout type="log4net.Layout.PatternLayout">

<conversionPattern value="%date %level - %message%newline" />

</layout>

</appender>

</log4net>

<startup>

<supportedRuntime version="v4.0"/>

<supportedRuntime version="v2.0.50727"/>

</startup>

<應用設定>

<add key="heartbeatFrequency" value="400" /> <!—此數字定義在ISE上配置成對時,主代理和輔助代理之間運行的心跳頻率(以毫秒為單位)—>

<add key="heartbeatThreshold" value="1000"/> <!—此數字定義代理程式在等待訊號之後將另一個代理程式標示為停機的持續時間上限(毫秒)—>

<add key="showHeartbeats" value="false" /> <!—將值更改為"true"以檢視日誌檔案中有關心跳的消息—>

<add key="maxRestThreads" value="200" /> <!-定義可生成以向ISE傳送事件的REST執行緒的最大數量。除非有思科TAC的建議,否則請勿更改此值。 —>

<add key="mappingTransport" value="rest" /> <!—定義用於將對映傳送到ISE的介質的型別。請勿變更此值—>

<add key="maxHistorySeconds" value="60" /> <!—定義服務重新啟動時需要檢索歷史事件的持續時間(以秒為單位)—>

<add key="restTimeout" value="5000" /> <!—定義對ISE的REST呼叫的超時值—>

<add key="showTPS" value="false" /> <!—將此值更改為「true」以檢視收到並傳送到ISE的事件的TPS —>

<add key="showPOSTS" value="false" /> <!—將此值更改為「true」以列印傳送到ISE的事件—>

<add key="nodeFailoverTimeSpan" value="5000" /> <!—定義閾值(以毫秒為單位)的條件,在此條件下與主動PassiveID PSN節點通訊時可能發生的錯誤數將被計入故障轉移—>

<add key="nodeFailoverMaxErrors" value="5" /> <!—定義在故障切換到備用PassiveID PSN節點之前,在指定nodeFailoverTimeSpan內允許的最大錯誤數—>

</appSettings>

</configuration>

驗證

驗證ISE上的PassiveID服務

1. 驗證PassiveID服務是否在GUI上啟用,並且在ISE的CLI上透過show application status ise命令標籤為running。

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 129052

Database Server running 108 PROCESSES

Application Server running 9830

Profiler Database running 5127

ISE Indexing Engine running 13361

AD Connector running 20609

M&T Session Database running 4915

M&T Log Processor running 10041

Certificate Authority Service running 15493

EST Service running 41658

SXP Engine Service disabled

Docker Daemon running 815

TC-NAC Service disabled

pxGrid Infrastructure Service disabled

pxGrid Publisher Subscriber Service disabled

pxGrid Connection Manager disabled

pxGrid Controller disabled

PassiveID WMI Service running 15951

PassiveID Syslog Service running 16531

PassiveID API Service running 17093

PassiveID Agent Service running 17830

PassiveID Endpoint Service running 18281

PassiveID SPAN Service running 20253

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 1472

ISE API Gateway Database Service running 4026

ISE API Gateway Service running 7661

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

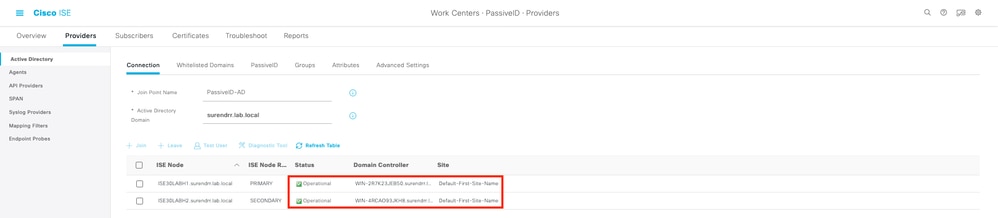

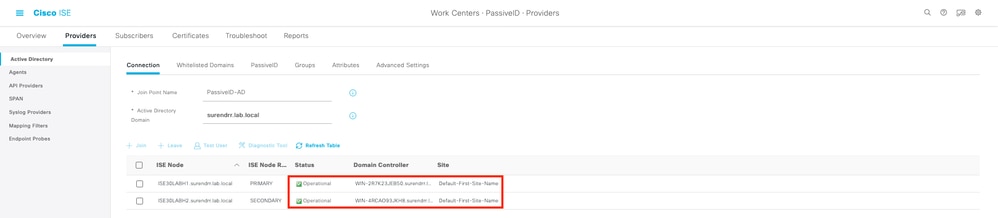

2. 在Work Centers > PassiveID > Providers > Active Directory > Connection驗證ISE Active Directory提供程式是否已連線到域控制器。

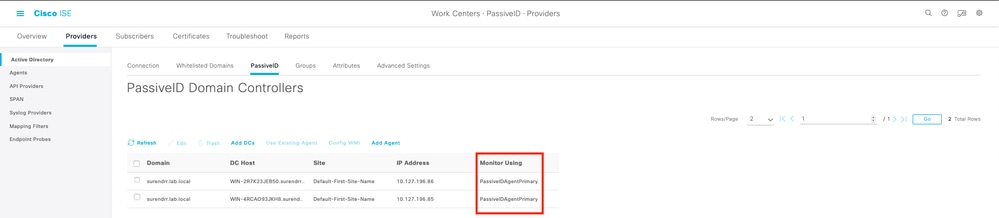

3. 驗證Agent at Work Centers > PassiveID > Providers > Active Directory > PassiveID是否監視所需的域控制器。

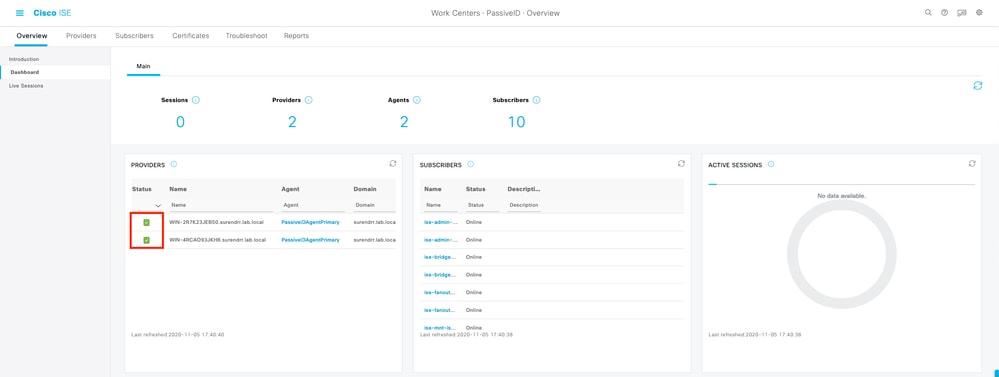

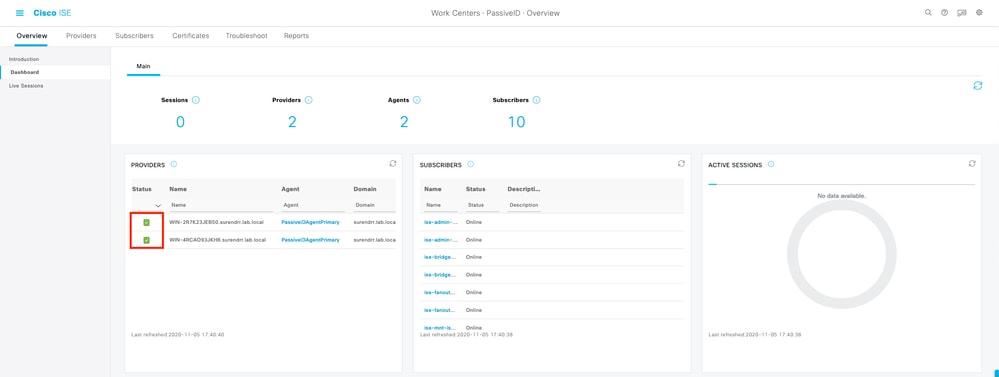

4. 驗證正在監視的網域控制站的狀態是否為up。例如,在Work Centers > PassiveID > Overview > Dashboard的控制台中標籤為綠色。

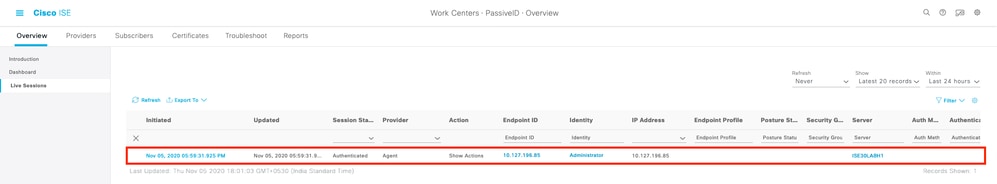

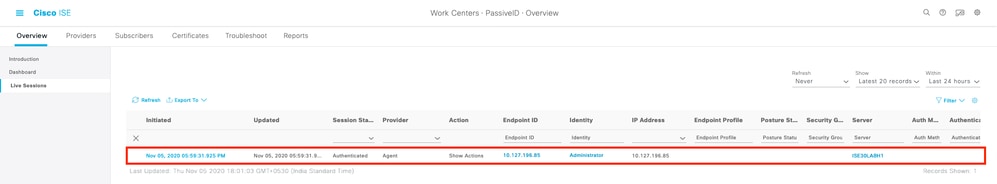

5. 驗證在域控制器上註冊Windows登入時是否在Work Centers > PassiveID > Overview > Live Sessions填充Live Sessions。

驗證Windows Server上的代理服務

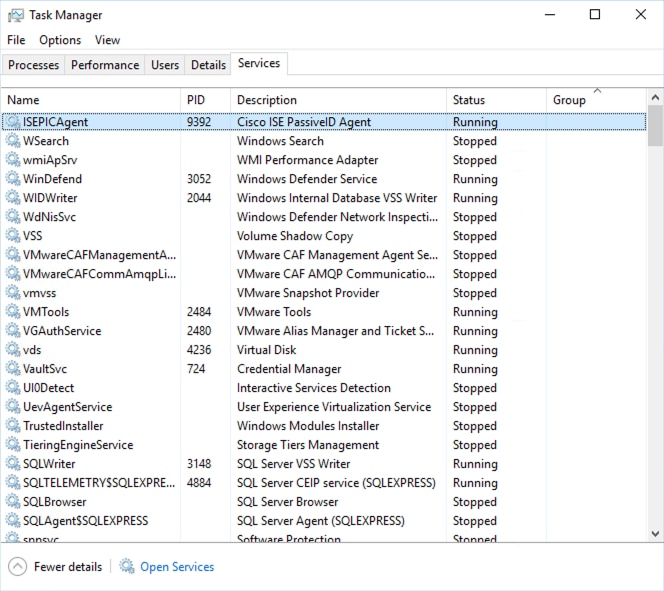

1. 驗證安裝PIC Agent的伺服器上的ISEPICAgent服務。

意見

意見