簡介

本文檔介紹透過將JSON或XML資料格式與API呼叫結合使用,在Cisco ISE中配置內部使用者。

必要條件

採用元件

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

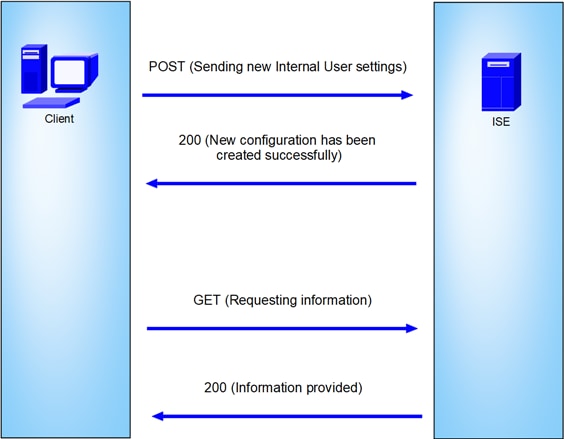

網路圖表

一般拓撲

一般拓撲

GET和POST是API (應用程式程式設計介面)呼叫中最常用的兩種HTTP方法。它們用於與伺服器上的資源互動,通常用於檢索資料或提交資料以進行處理。

獲取API呼叫

GET方法用於從指定的資源請求資料。GET請求是API和網站中最常見且廣泛使用的方法。當您訪問網頁時,您的瀏覽器正在向託管該網頁的伺服器發出GET請求。

POST API呼叫

POST方法用於將資料傳送到伺服器以建立或更新資源。提交表單資料或上傳檔案時,經常會使用POST要求。

組態

我們需要從API客戶端軟體向ISE節點傳送確切資訊來建立內部使用者。

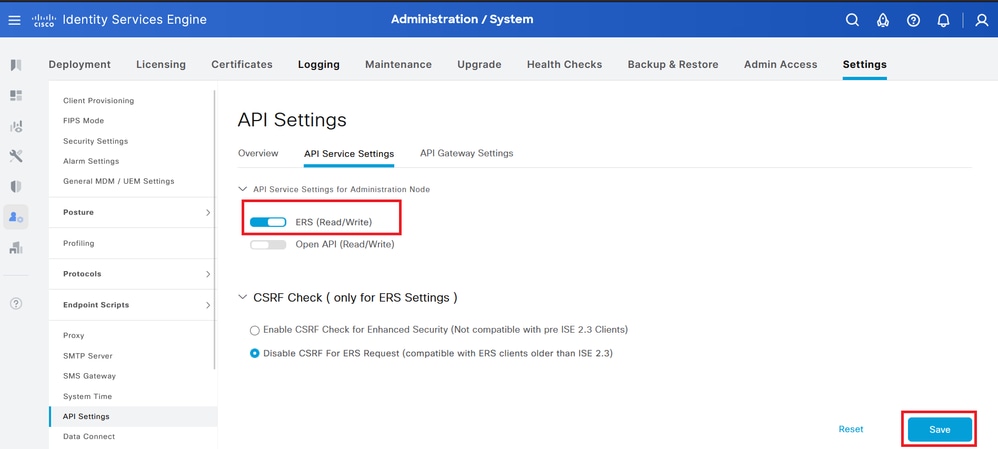

ISE配置

啟用ERS功能。

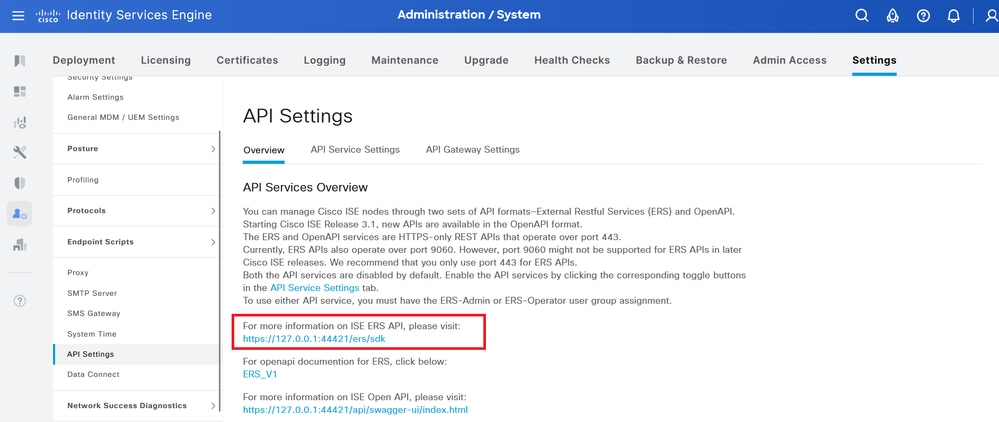

1. 切換作業選項至「管理」>「系統」>「設定」>「API設定」>「API服務設定」。

2. 啟用ERS (讀取/寫入)選項。

API設定

API設定

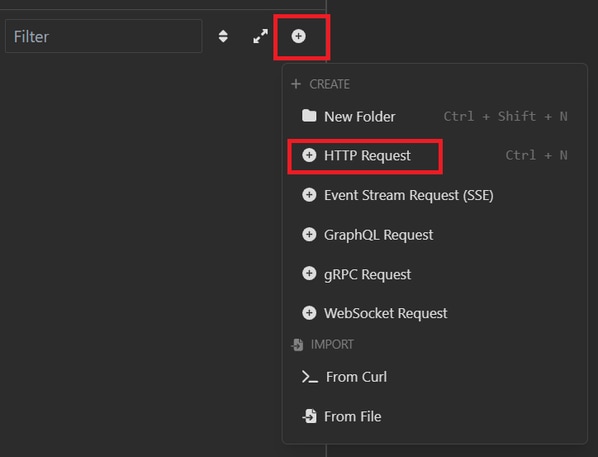

JSON請求。

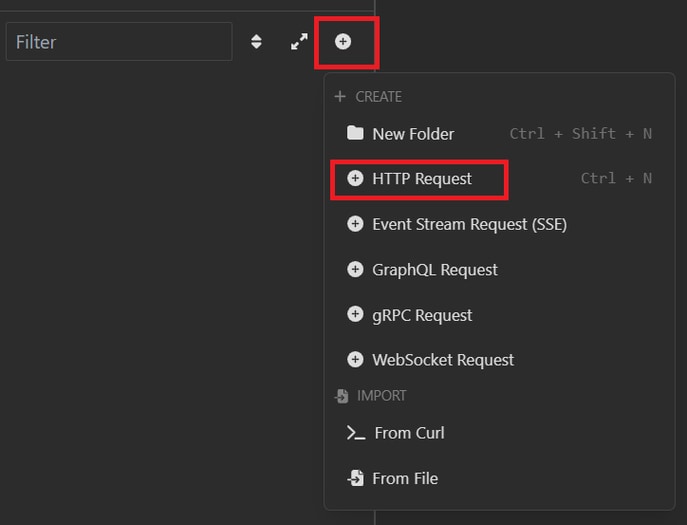

- 開放性失眠。

- 在左側增加新的HTTPS請求。

JSON請求

JSON請求

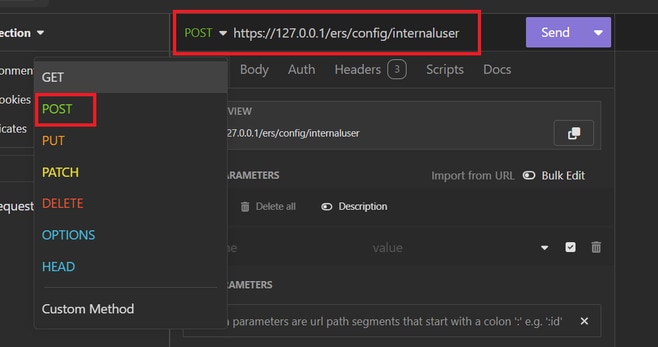

- 您需要選擇POST以將資訊傳送到ISE節點。

您需要輸入的URL取決於ISE節點的IP地址。

URL: https://x.x.x.x/ers/config/internaluser

JSON帖子

JSON帖子

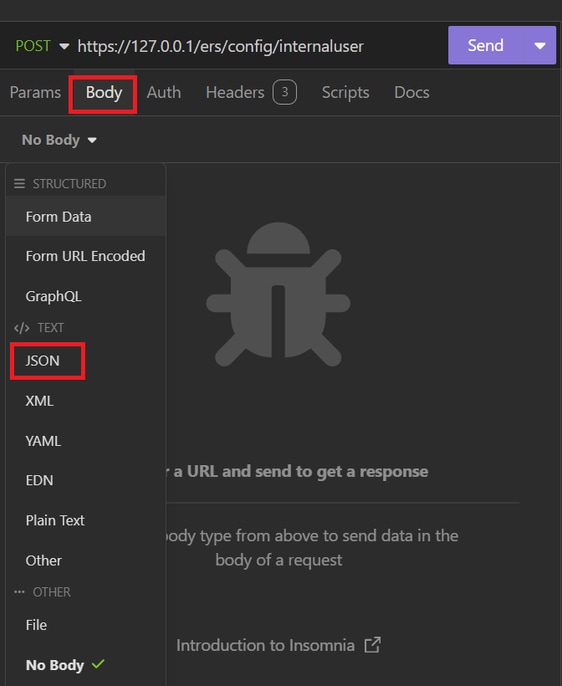

- 然後按一下Body並選擇JSON

JSON本文

JSON本文

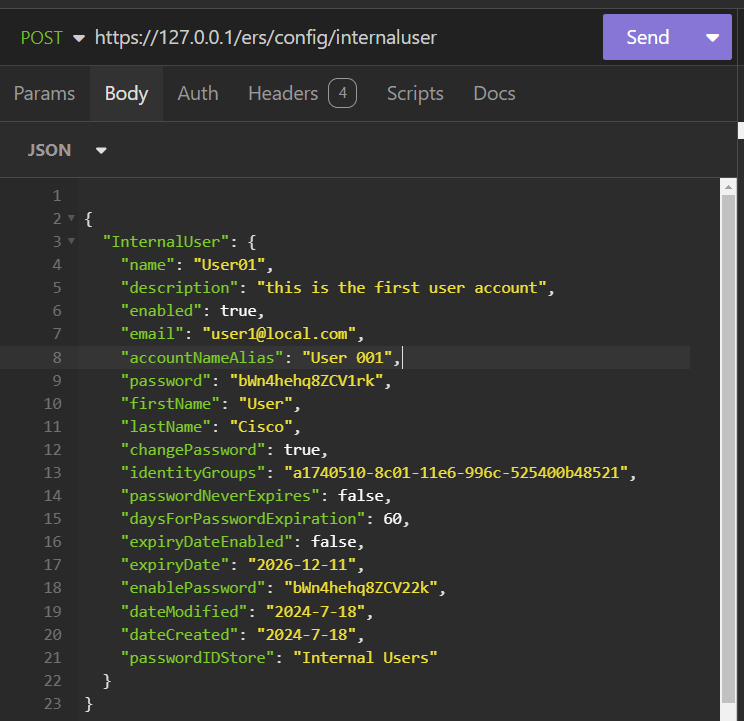

- 您可以貼上語法並根據需要變更引數。

JSON語法

JSON語法

JSON語法

{

"InternalUser": {

"name": "name",

"description": "description",

"enabled": true,

"email": "email@domain.com",

"accountNameAlias": "accountNameAlias",

"password": "password",

"firstName": "firstName",

"lastName": "lastName",

"changePassword": true,

"identityGroups": "identityGroups",

"passwordNeverExpires": false,

"daysForPasswordExpiration": 60,

"expiryDateEnabled": false,

"expiryDate": "2016-12-11",

"enablePassword": "enablePassword",

"dateModified": "2015-12-20",

"dateCreated": "2015-12-15",

"customAttributes": {

"key1": "value1",

"key2": "value3"

},

"passwordIDStore": "Internal Users"

}

}

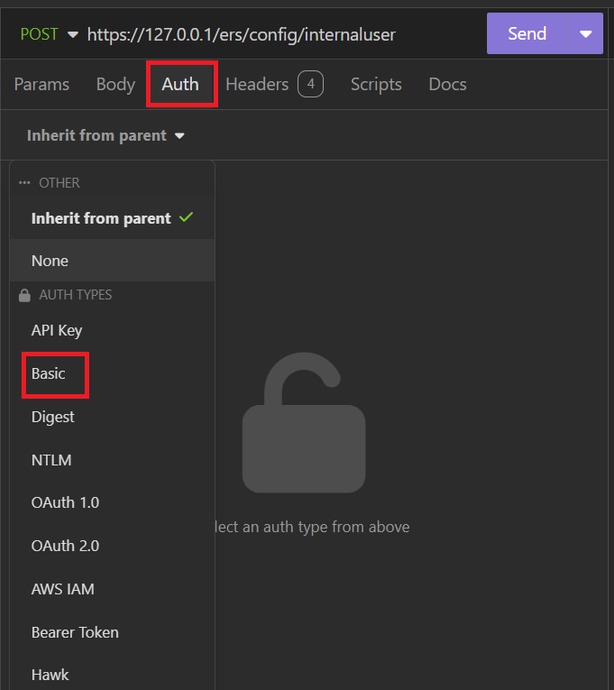

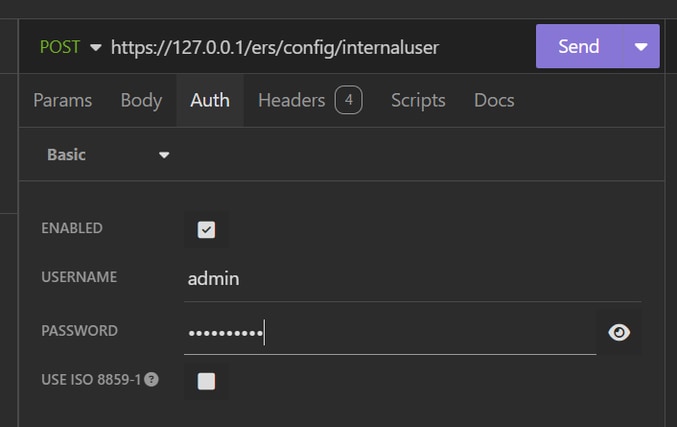

- 按一下「驗證」並選擇「基本」。

JSON身份驗證

JSON身份驗證

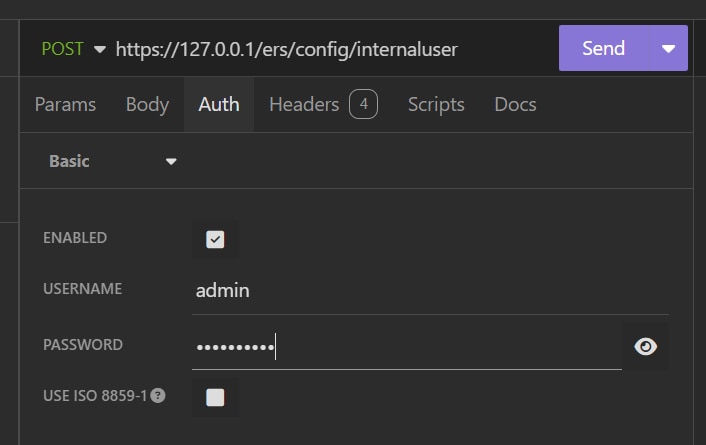

- 輸入ISE GUI憑證。

管理員JSON憑證

管理員JSON憑證

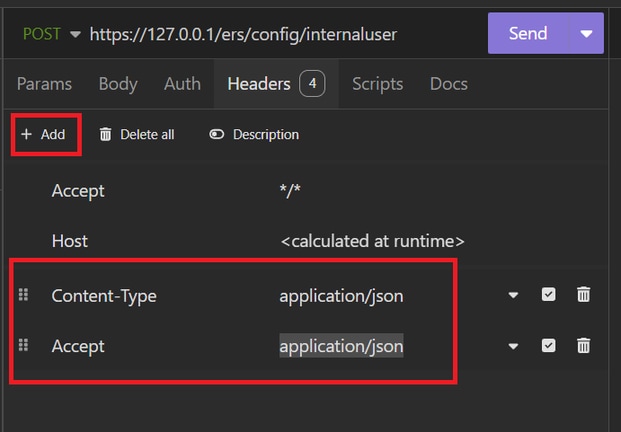

- 按一下標頭以新增下列方法:

- 內容型別:application/json

- 接受:application/json

JSON標頭

JSON標頭

- 最後,按一下「傳送」。

注意:如果要將身份組分配給新使用者帳戶,需要使用身份組的ID。有關詳細資訊,請檢視故障排除部分。

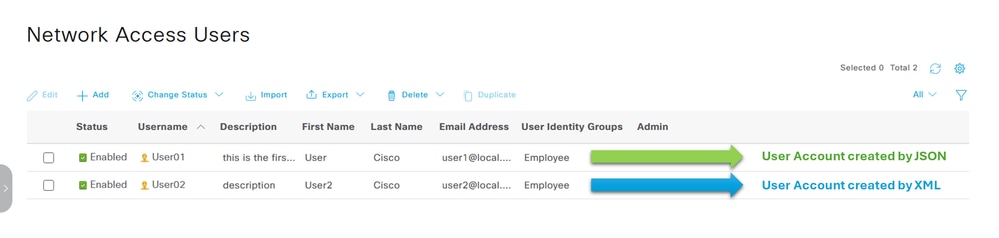

驗證

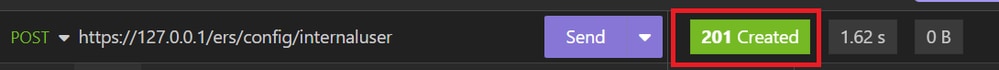

- 傳送POST請求後,您將看到「201已建立」狀態。這表示程式已順利完成。

成功的JSON請求

成功的JSON請求

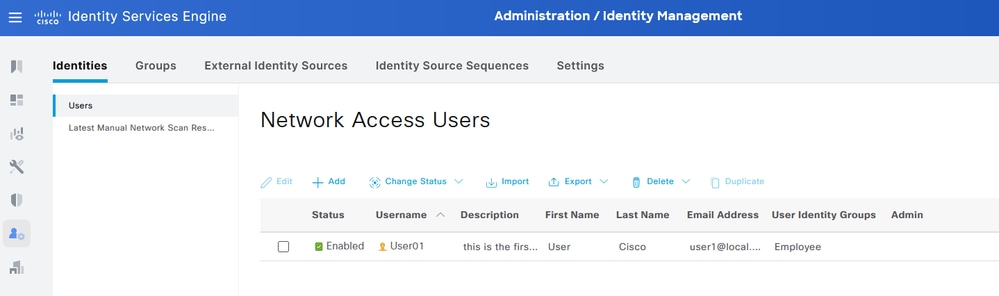

- 打開ISE GUI並導航到Administration > Identity Management > Identities > Users > Network Access Users

JSON使用者帳戶

JSON使用者帳戶

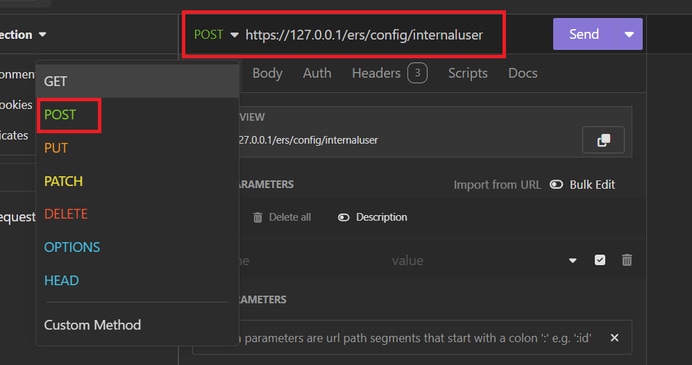

XML請求

- 開放性失眠。

- 在左側增加新的HTTPS請求。

XML請求

XML請求

- 您需要選擇POST以將資訊傳送到ISE節點。

您需要輸入的URL取決於ISE節點的IP地址。

URL: https://x.x.x.x/ers/config/internaluser

XML文章

XML文章

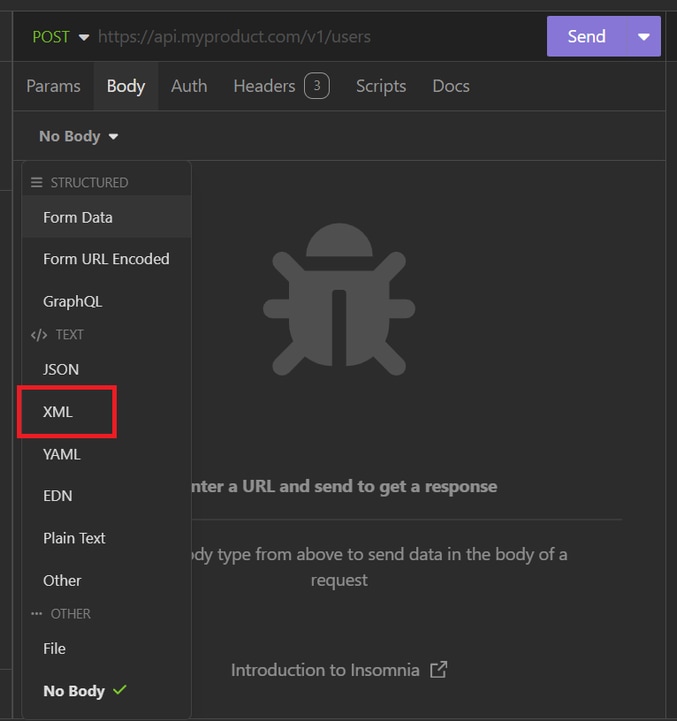

- 然後按一下「正文」並選擇「XML」。

XML正文

XML正文

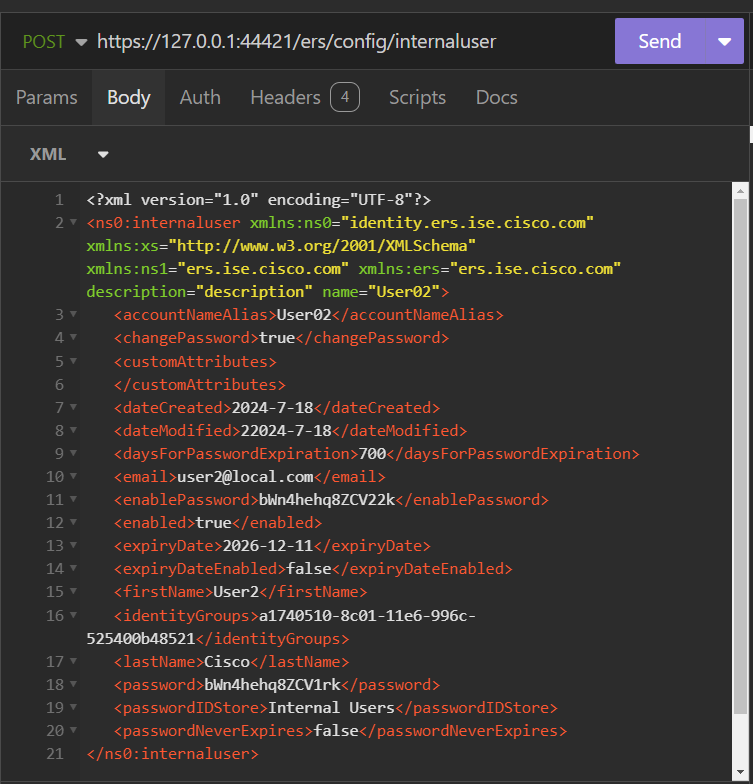

- 您可以貼上語法並根據需要變更引數。

XML文章

XML文章

XML語法

<?xml version="1.0" encoding="UTF-8"?>

<ns0:internaluser xmlns:ns0="identity.ers.ise.cisco.com" xmlns:xs="http://www.w3.org/2001/XMLSchema" xmlns:ns1="ers.ise.cisco.com" xmlns:ers="ers.ise.cisco.com" description="description" name="name">

<accountNameAlias>accountNameAlias</accountNameAlias>

<changePassword>true</changePassword>

<customAttributes>

<entry>

<key>key1</key>

<value>value1</value>

</entry>

<entry>

<key>key2</key>

<value>value3</value>

</entry>

</customAttributes>

<dateCreated>2015-12-15</dateCreated>

<dateModified>2015-12-20</dateModified>

<daysForPasswordExpiration>60</daysForPasswordExpiration>

<email>email@domain.com</email>

<enablePassword>enablePassword</enablePassword>

<enabled>true</enabled>

<expiryDate>2016-12-11</expiryDate>

<expiryDateEnabled>false</expiryDateEnabled>

<firstName>firstName</firstName>

<identityGroups>identityGroups</identityGroups>

<lastName>lastName</lastName>

<password>password</password>

<passwordIDStore>Internal Users</passwordIDStore>

<passwordNeverExpires>false</passwordNeverExpires>

</ns0:internaluser>

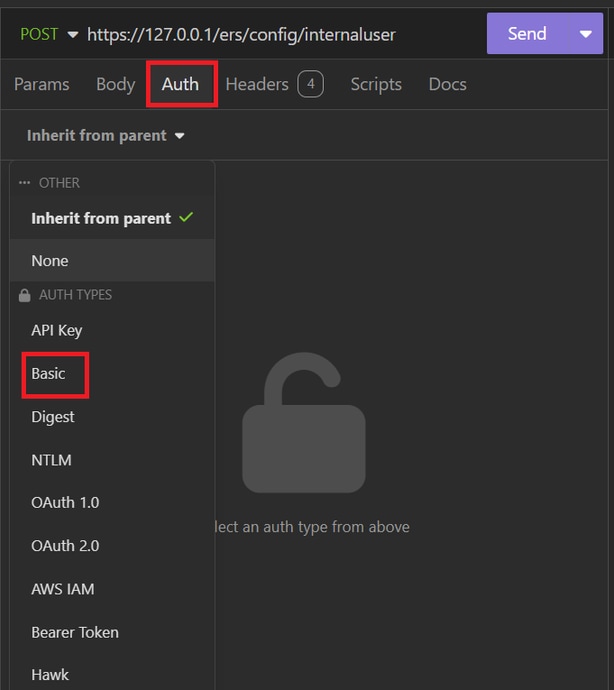

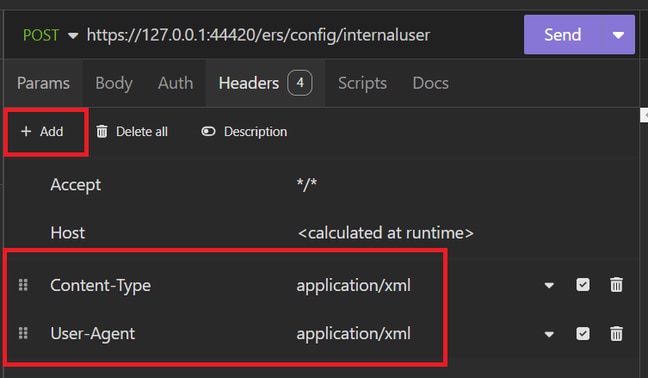

- 按一下「驗證」並選擇「基本」

XML身份驗證

XML身份驗證

- 輸入ISE GUI憑證。

XML憑據

XML憑據

- 按一下標頭以新增下列方法:

- Content-Type: application/xml

- 接受:application/xml

XML標頭

XML標頭

- 最後,按一下「傳送」。

注意:如果要將身份組分配給新使用者帳戶,需要使用身份組的ID。有關詳細資訊,請檢視故障排除部分。

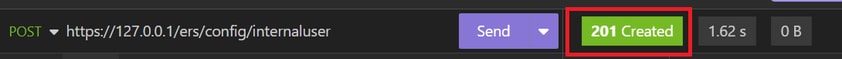

驗證

- 傳送POST請求後,您將看到「201已建立」狀態。這表示程式已順利完成。

成功的XML請求

成功的XML請求

- 打開ISE GUI並導航到Administration > Identity Management > Identities > Users > Network Access Users

驗證使用者帳戶

驗證使用者帳戶

疑難排解

1. 辨識身份群組的ID。

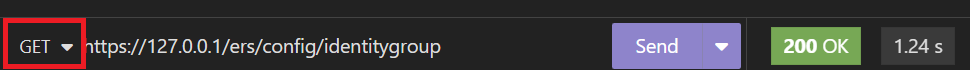

使用GET和https://X.X.X.X/ers/config/identitygroup查詢。

GET選項

GET選項

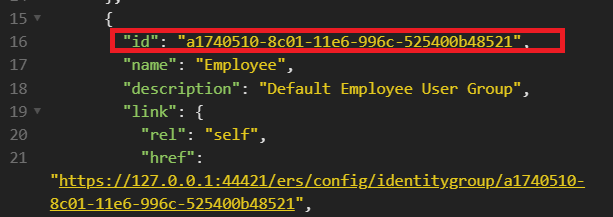

JSON輸出。

辨識說明旁邊的ID。

ID身份組01

ID身份組01

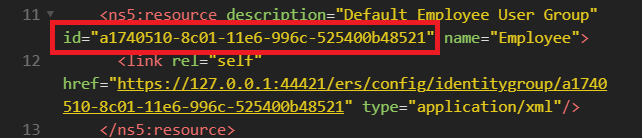

XML輸出。

辨識說明旁邊的ID。

ID身份組02

ID身份組02

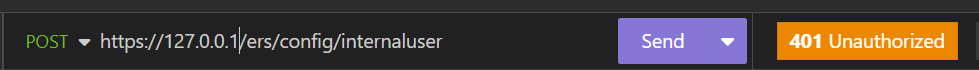

2. 401未經授權的錯誤。

401錯誤

401錯誤

解決方案:檢查身份驗證部分中配置的訪問憑證

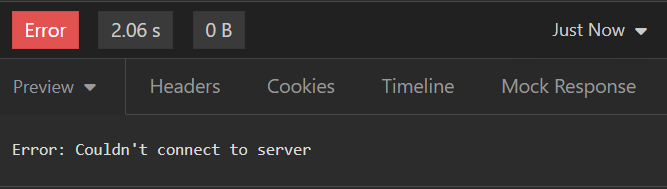

3. 錯誤:無法連線至伺服器

連線錯誤

連線錯誤

解決方案:檢查在失眠中配置的ISE節點的IP地址或驗證連線。

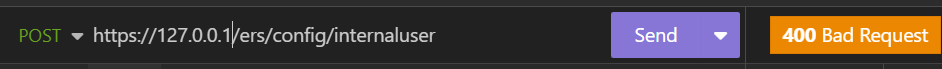

4. 400錯誤請求。

400錯誤

400錯誤

面臨此錯誤的原因有多種,最常見的是:

- 與安全密碼策略不匹配

- 某些引數配置錯誤。

- Sintaxis錯誤。

- 資訊重複。

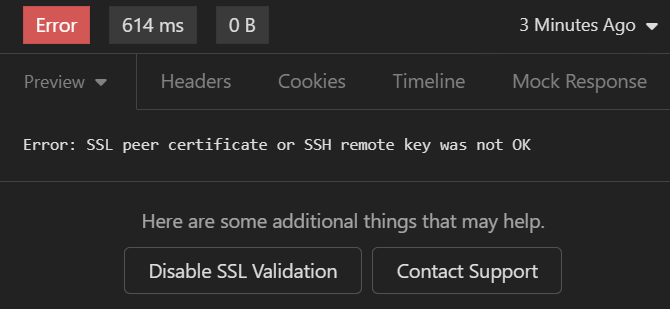

5. 錯誤: SSL對等憑證或SSH遠端金鑰不正常

SSL證書錯誤

SSL證書錯誤

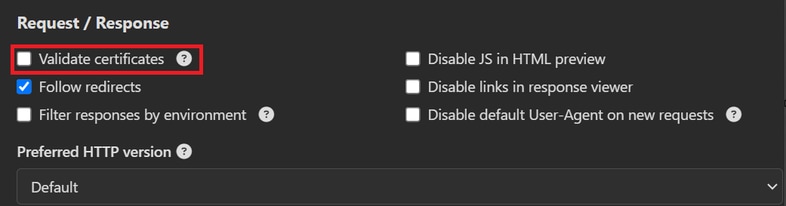

解決方案:

- 按一下「停用SSL驗證」。

- 在「請求/響應」下,停用「驗證證書」選項。

驗證憑證選項

驗證憑證選項

6. CSCwh71435 缺陷。

缺陷。

啟用密碼是隨機配置的,但您尚未配置它。當啟用密碼語法被刪除或保留為空值時,會發生此行為。如需詳細資訊,請檢視下一個連結:

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh71435

API呼叫引用。

您可以檢視ISE支援的API呼叫的所有資訊。

1. 切換作業選項至「管理」>「系統」>「設定」>「API設定」。

2. 按一下ERS API資訊連結。

API設定

API設定

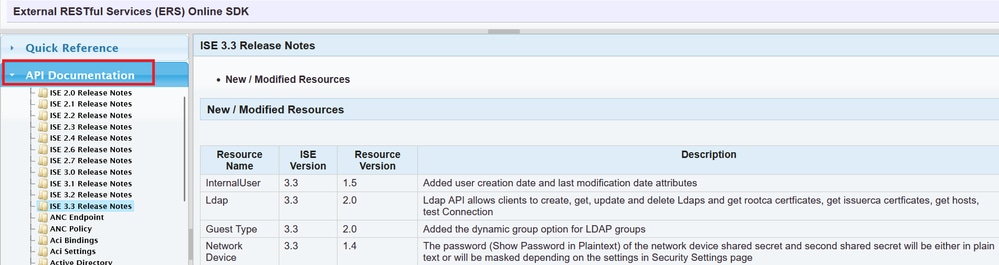

3. 然後按一下API檔案。

API檔案

API檔案