簡介

本文說明如何使用Fortigate防火牆配置Secure Access。

必要條件

需求

思科建議您瞭解以下主題:

- Fortigate 7.4.x版本防火牆

- 安全訪問

- Cisco安全使用者端 — VPN

- 思科安全使用者端 — ZTNA

- 無客戶端ZTNA

採用元件

本檔案中的資訊是根據:

- Fortigate 7.4.x版本防火牆

- 安全訪問

- Cisco安全使用者端 — VPN

- 思科安全使用者端 — ZTNA

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

思科設計了安全訪問,可保護和提供對內部和基於雲的私有應用的訪問。它還保護從網路到Internet的連線。這是通過實施多種安全方法和層實現的,所有這些方法都旨在保護通過雲訪問資訊時的資訊。

設定

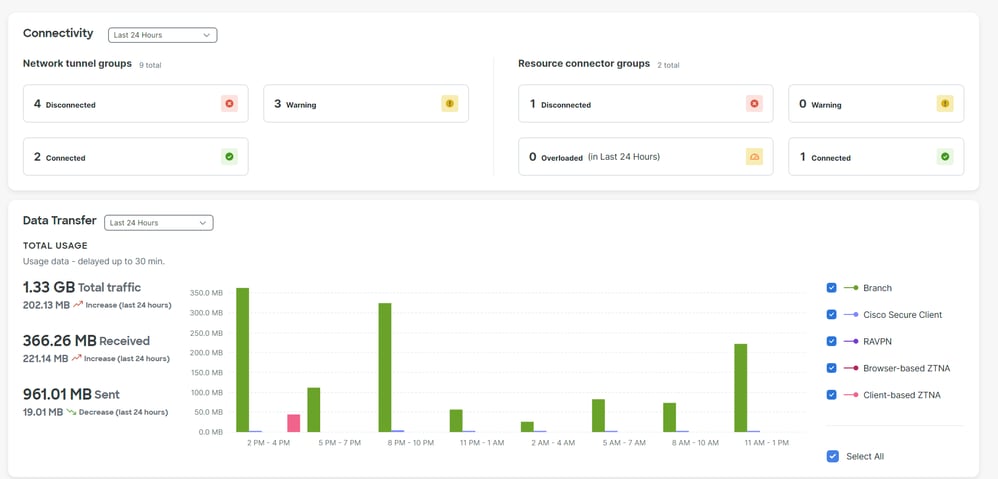

在安全訪問中配置VPN

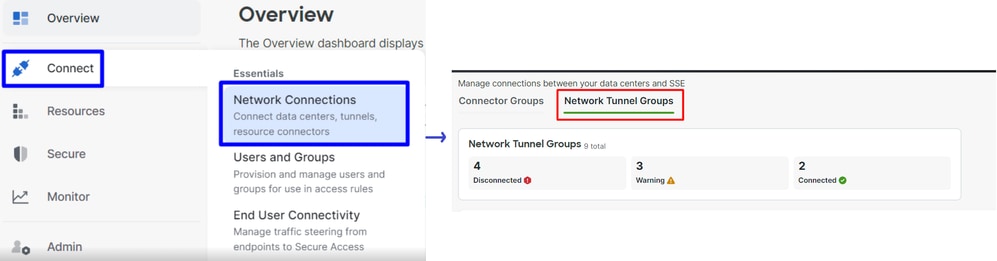

導航到Secure Access的管理面板。

- 按一下

Connect > Network Connections > Network Tunnels Groups

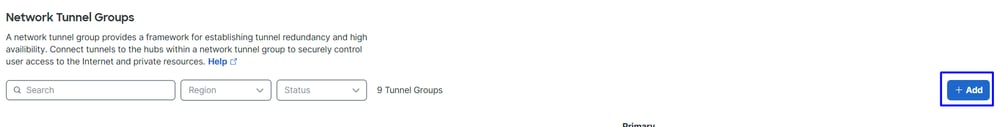

- 在

Network Tunnel Groups下,按一下 + Add

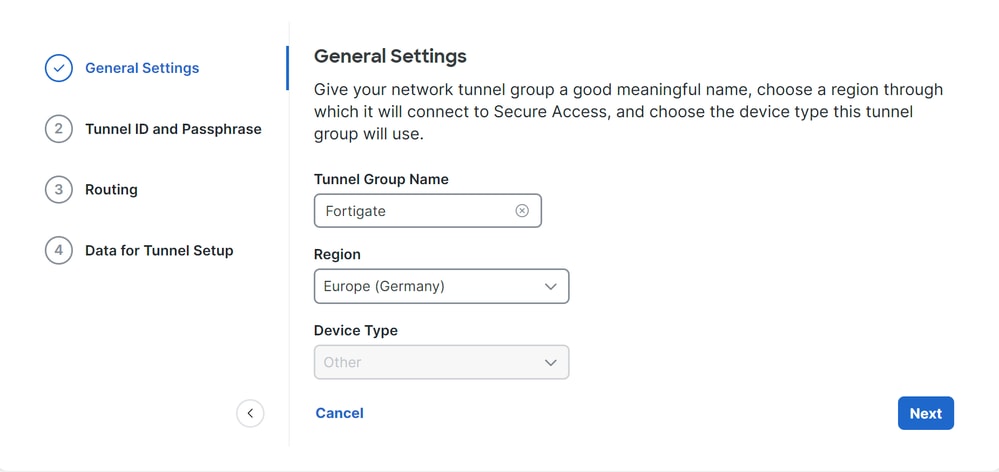

- Configure

Tunnel Group Name,Region和 Device Type

- 按一下

Next

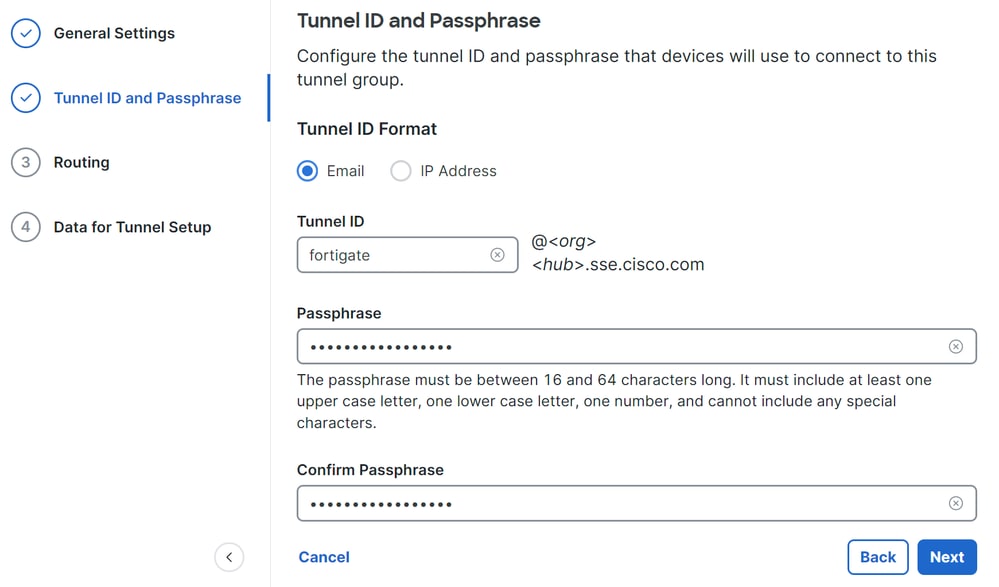

- 配置

Tunnel ID Format和 Passphrase

- 按一下

Next

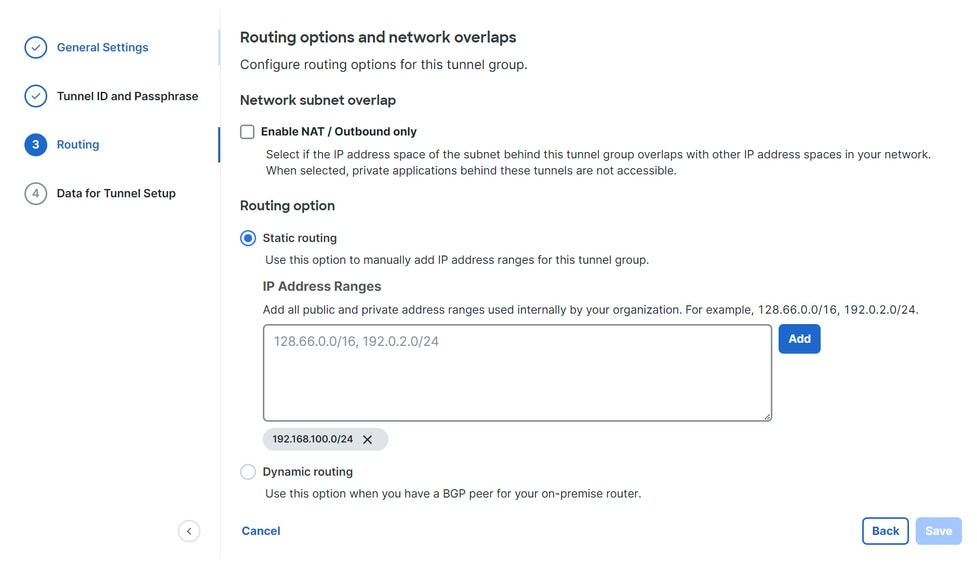

- 配置在網路上已配置且希望通過安全訪問傳遞流量的IP地址範圍或主機

- 按一下

Save

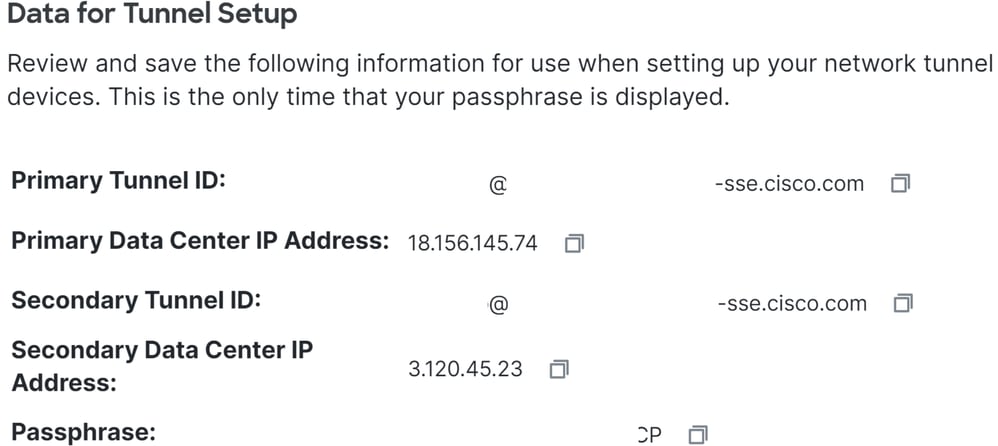

按一下顯示的Save隧道相關資訊後,請儲存該資訊以用於下一步, Configure the VPN Site to Site on Fortigate.

通道資料

配置VPN站點到防禦工事上的站點

導航到您的防禦工事控制面板。

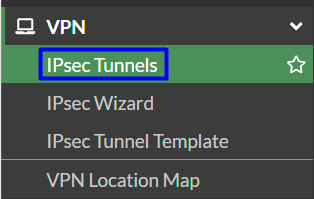

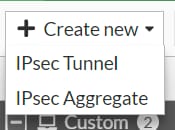

- 按一下

Create New > IPsec Tunnels

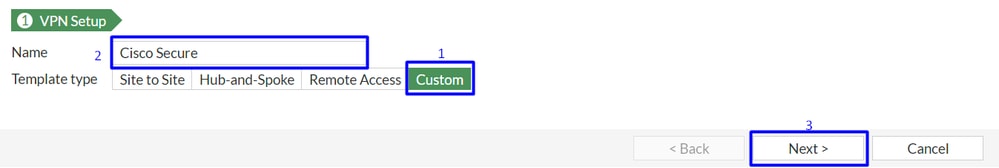

在下一個影象中,您將看到您需要如何配置部件的設Network置。

網路

Network

IP Version :IPv4Remote Gateway :靜態IP地址IP Address:使用步驟通Primary IP Datacenter IP Address,道資料中給定的IPInterface :選擇您計畫用來建立隧道的WAN介面Local Gateway :預設情況下禁用Mode Config :預設情況下禁用NAT Traversal :啟用Keepalive Frequency :10Dead Peer Detection :空閒時DPD retry count :3DPD retry interval :10Forward Error Correction :不要選中任何覈取方塊。 Advanced...:將其配置為映像。

現在配置AuthenticationIKE。

驗證

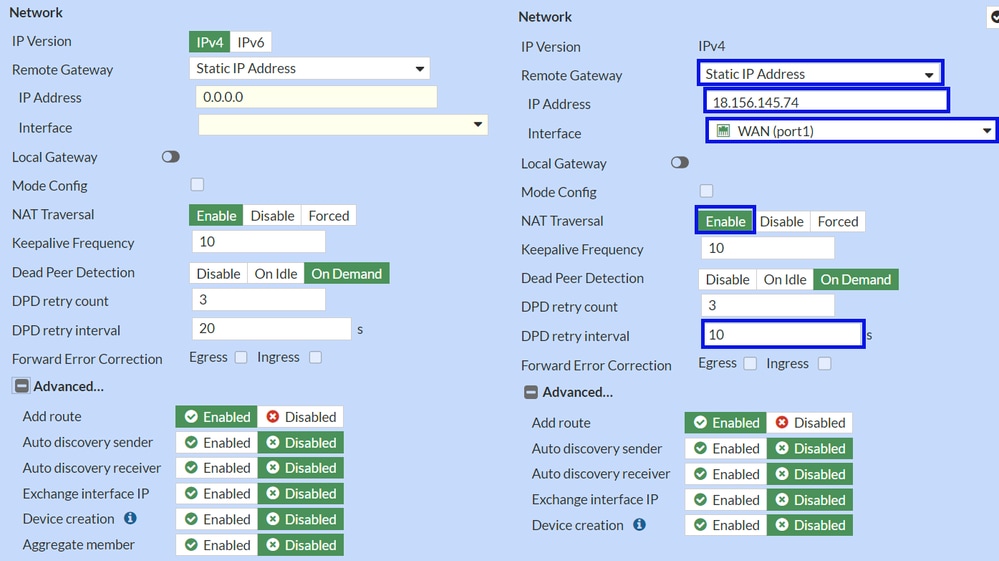

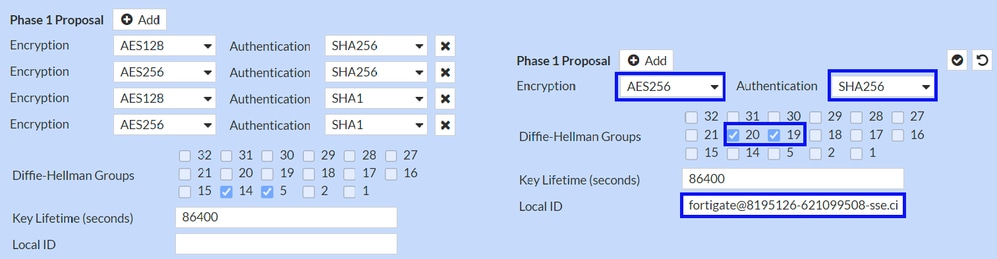

現在配置Phase 1 Proposal。

第1階段建議

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

現在配置Phase 2 Proposal。

第2階段建議

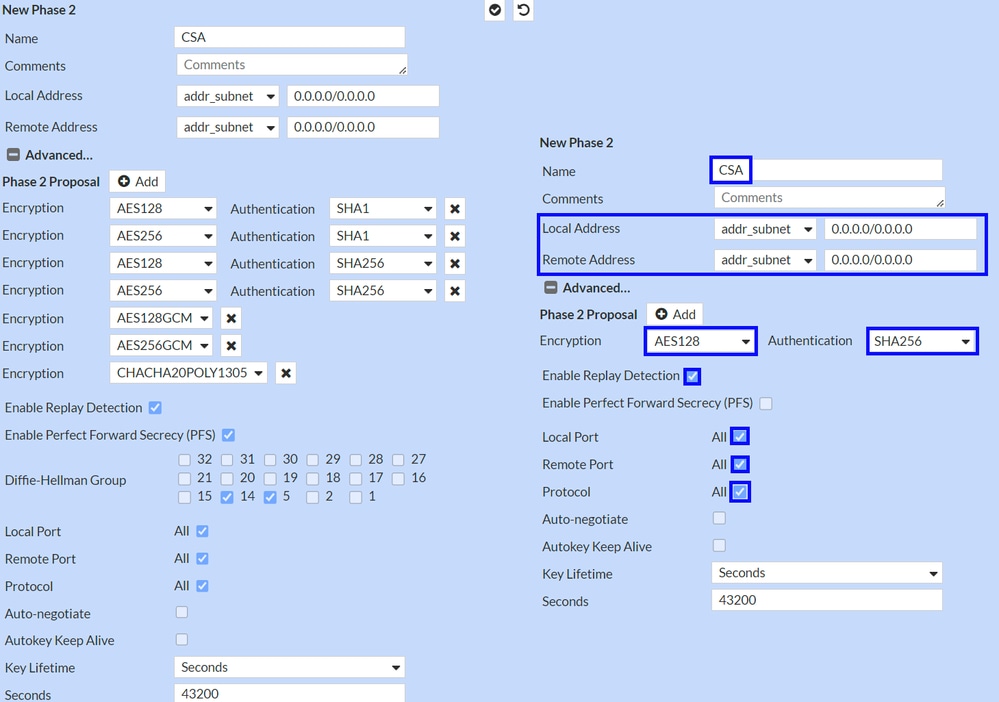

New Phase 2

Name :設為預設值(這是取自VPN的名稱)Local Address :設為預設值(0.0.0.0/0.0.0.0)Remote Address :設為預設值(0.0.0.0/0.0.0.0)

Advanced

Encryption :選擇AES128Authentication :選擇SHA256Enable Replay Detection :設為預設值(啟用)Enable Perfect Forward Secrecy (PFS) :取消選中覈取方塊Local Port :設為預設值(啟用)Remote Port:設為預設值(啟用)Protocol :設為預設值(啟用)Auto-negotiate :設為預設值(未標籤)Autokey Keep Alive :設為預設值(未標籤)Key Lifetime :設為預設值(秒)Seconds :設為預設值(43200)

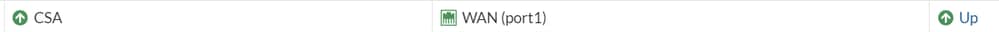

然後,點選OK。幾分鐘後,您會看到VPN已通過Secure Access建立,您可以繼續執行下一步。 Configure the Tunnel Interface.

設定通道介面

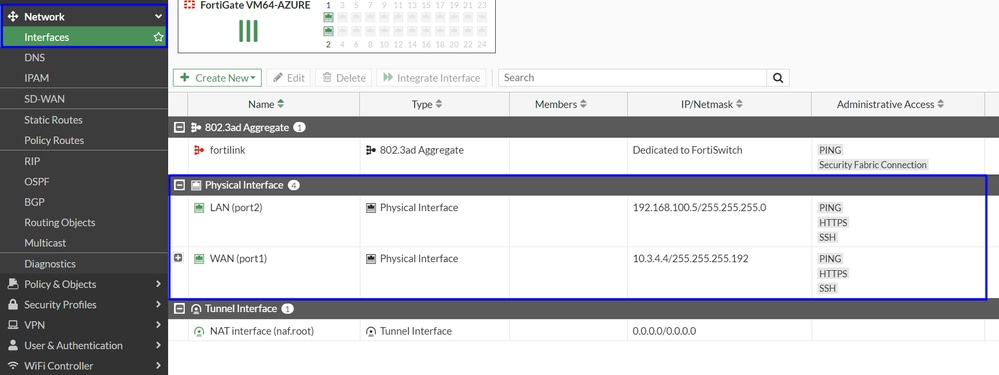

建立隧道後,您會注意到您在作為WAN介面與Secure Access通訊的埠後面有一個新介面。

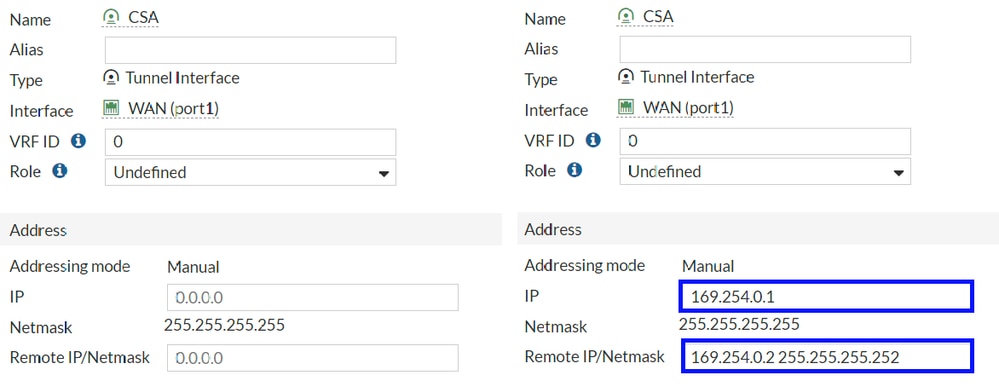

要檢查該資訊,請導航到Network > Interfaces。

展開您用於與Secure Access通訊的埠;在本例中是介WAN面。

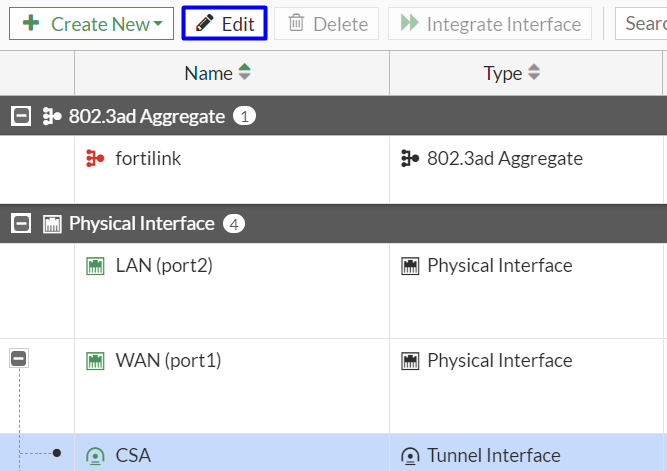

- 按一下您的

Tunnel Interface並按一下 Edit

Interface Configuration IPRemote IP/Netmask :將遠端IP配置為介面IP的下一個IP,網路掩碼為30(169.254.0.2 255.255.252)

然後,按一下OK儲存配置並繼續下一步Configure Policy Route (基於原點的路由)。

警告:在此部分之後,必須在FortiGate上配置防火牆策略,以允許或允許從裝置到安全訪問以及從安全訪問到要路由流量的網路的流量。

配置策略路由

此時,您的VPN已配置為安全訪問;現在,您必須將流量重新路由到Secure Access,以保護您的流量或對FortiGate防火牆後的專用應用的訪問。

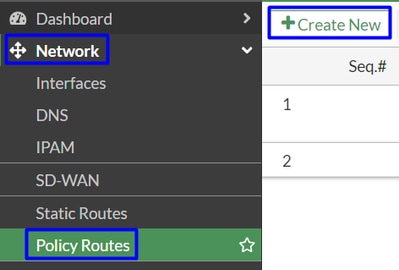

- 導航至

Network > Policy Routes

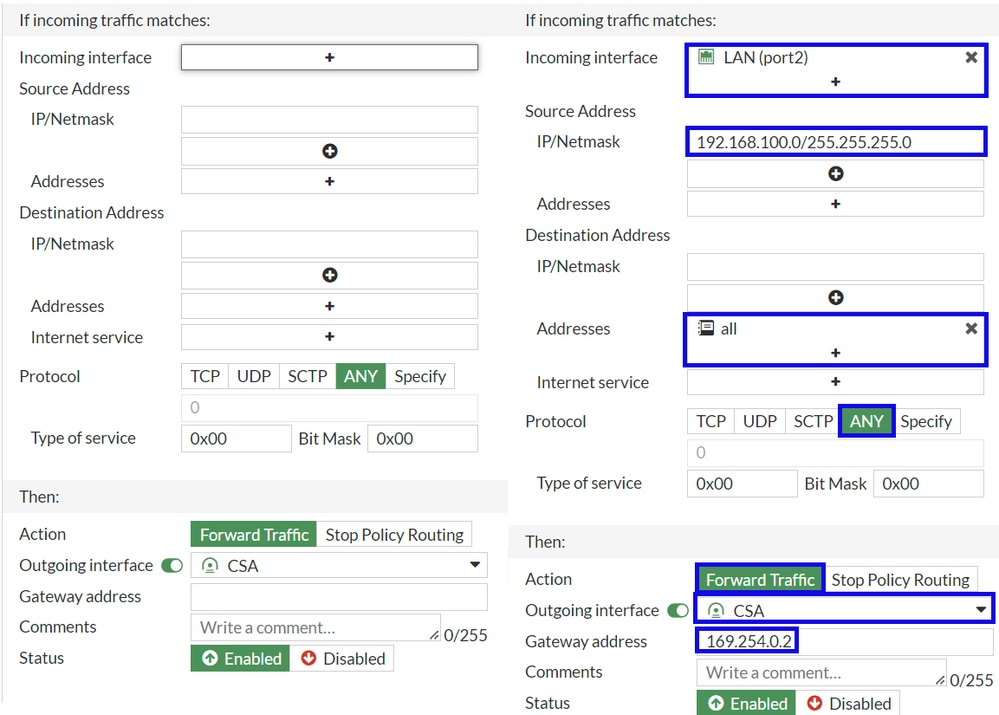

If Incoming traffic matches

Incoming Interface :選擇您計畫從哪個介面將流量重新路由到安全訪問(流量來源)

Source Address

IP/Netmask :如果僅路由介面的子網,請使用此選項Addresses :如果建立了對象,並且流量源來自多個介面和多個子網,請使用此選項

Destination Addresses

Addresses:選擇 allProtocol:選擇 ANY

Then

Action: Choose Forward Traffic

Outgoing Interface :選擇在步驟Configure Tunnel Interface中修改的隧道介面Gateway Address:配置在步驟RemoteIPetmask中配置的遠端IPStatus :選擇Enabled

按一下OK儲存配置,現在即可驗證您的裝置流量是否已重新路由到Secure Access。

驗證

為了驗證是否已將電腦的流量重新路由到Secure Access,您有兩個選項:您可以在internet上檢查並檢查您的公共IP,也可以使用curl運行下一個命令:

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

您可以看到流量的公共範圍來自:

Min Host:151.186.176.1

Max Host :151.186.207.254

附註:這些IP可能發生變化,這意味著思科將來可能會擴展此範圍。

如果您看到您的公共IP發生更改,這意味著您正受到Secure Access的保護,現在您可以在Secure Access控制面板上配置您的專用應用程式,以便從VPNaaS或ZTNA訪問您的應用程式。