簡介

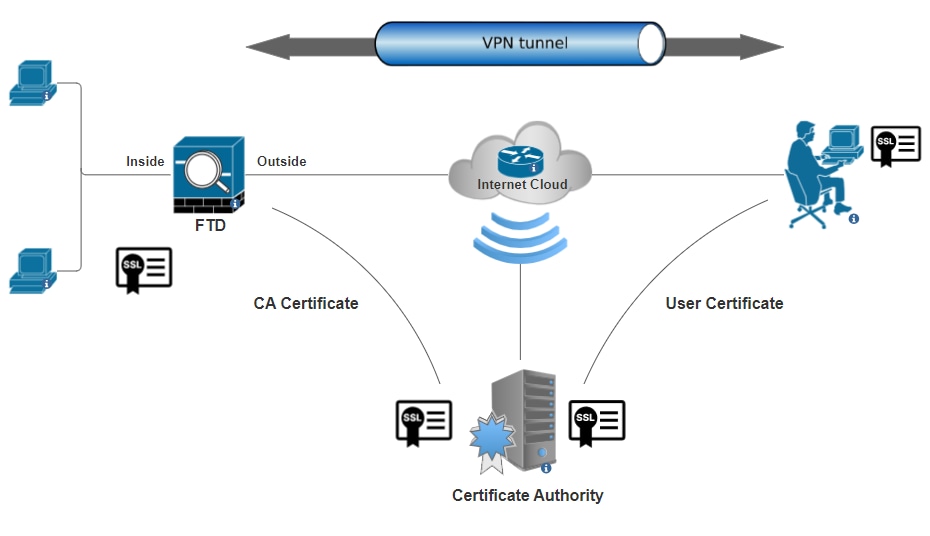

本檔案介紹在由Firepower管理中心(FMC)透過憑證驗證管理的Firepower威脅防禦(FTD)上設定遠端存取VPN的程式。

作者:Dolly Jain和Rishabh Aggarwal,思科TAC工程師。

必要條件

需求

思科建議您瞭解以下主題:

· 手動註冊憑證及SSL的基本概念

· FMC

· 遠端訪問VPN的基本身份驗證知識

· 第三方證書頒發機構(CA),如Entrust、Geotrust、GoDaddy、Thawte和VeriSign

採用元件

本檔案中的資訊是根據以下軟體版本:

· 安全Firepower威脅防禦7.4.1版

· Firepower管理中心(FMC)版本7.4.1

· 安全使用者端5.0.05040版

· Microsoft Windows Server 2019作為CA伺服器

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

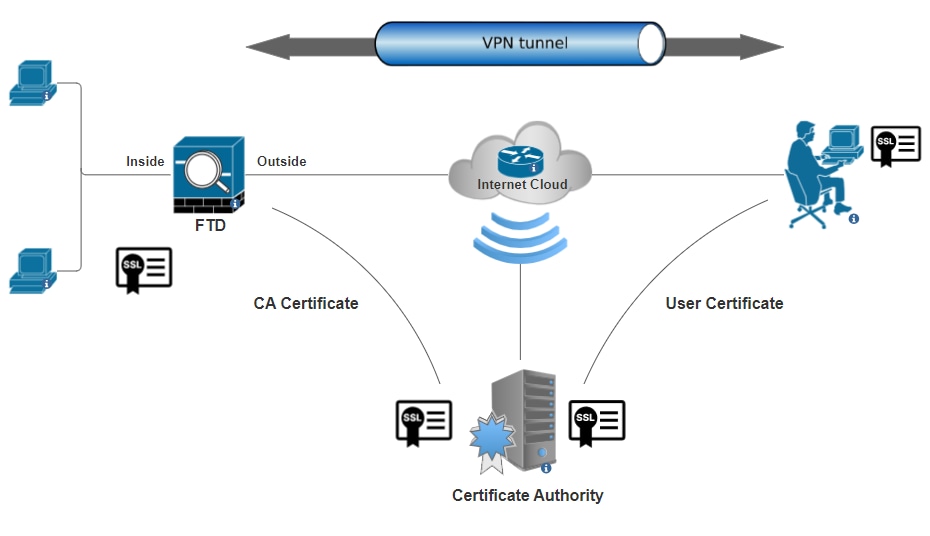

網路圖表

網路圖表

網路圖表

組態

a.建立/匯入用於伺服器驗證的憑證

附註:在FMC上,產生CSR之前需有CA憑證。如果從外部源(OpenSSL或第三方)生成CSR,則手動方法失敗,必須使用PKCS12證書格式。

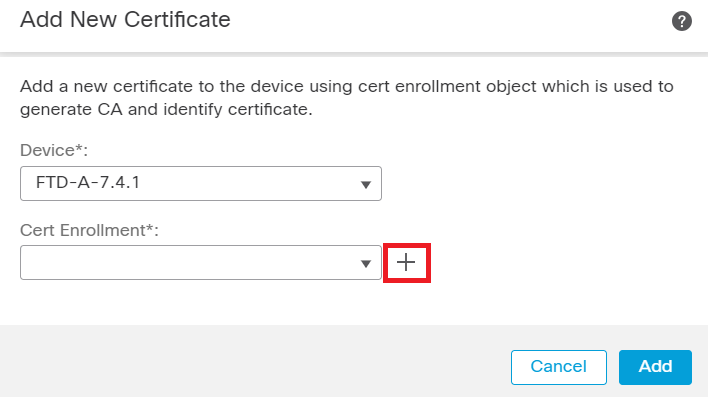

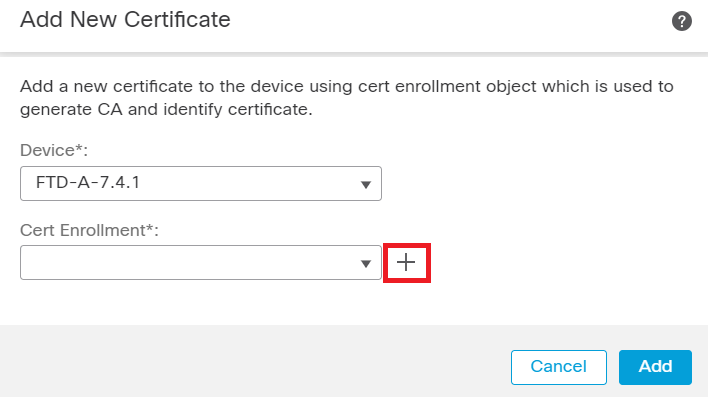

步驟 1.導航到Devices > Certificates,然後按一下Add。選擇Device(裝置),然後點選Cert Enrollment(證書註冊)下的加號(+)。

增加證書註冊

增加證書註冊

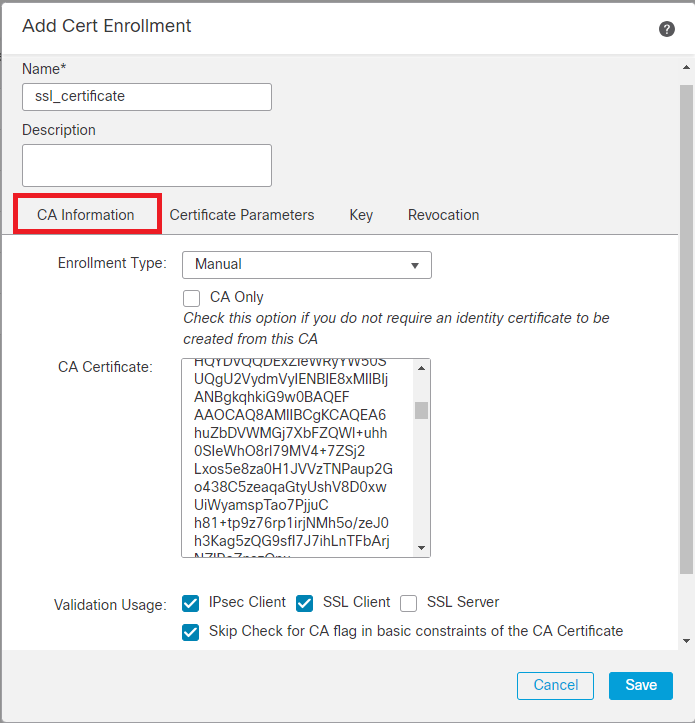

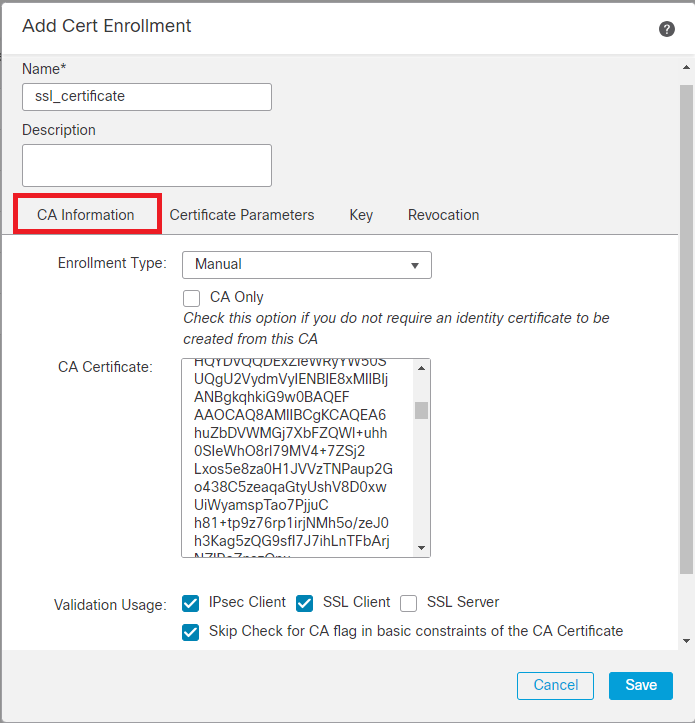

步驟 2. 在CA Information下,選擇「Enrollment Type」作為Manual,並貼上用於簽署CSR的證書頒發機構(CA)證書。

增加CA資訊

增加CA資訊

步驟 3.對於驗證用法,選擇IPsec Client, SSL Client和Skip Check for CA flag in basic constraints of the CA Certificate。

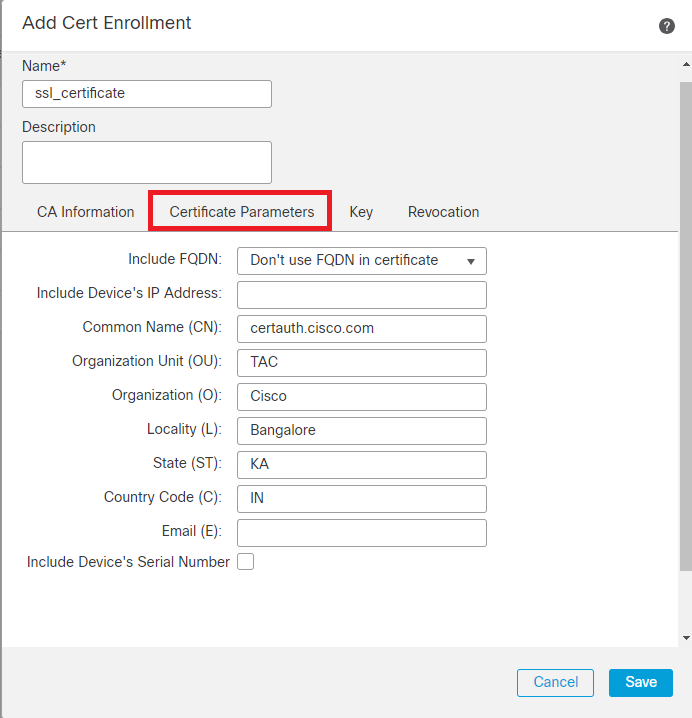

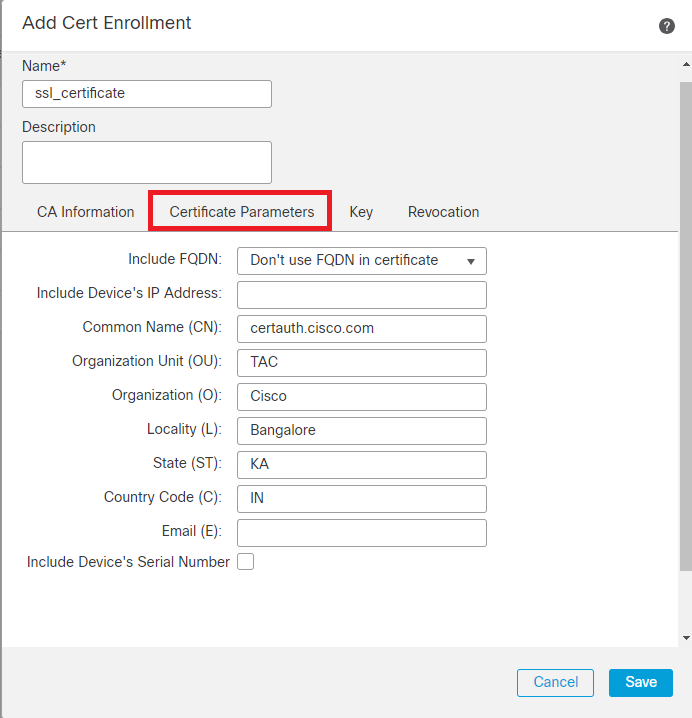

步驟 4.在Certificate Parameters下,填寫主題名稱詳細資訊。

增加證書引數

增加證書引數

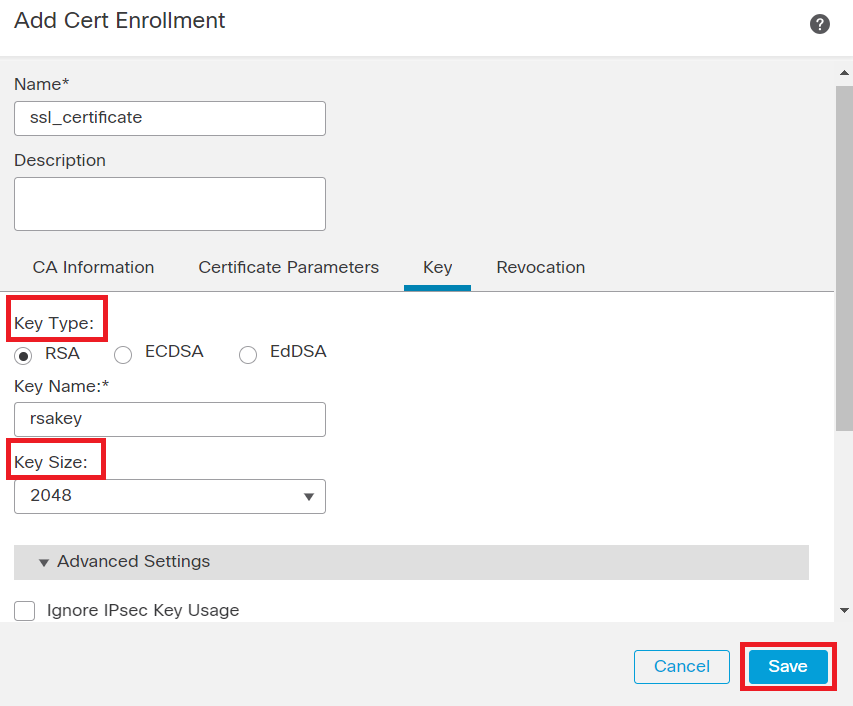

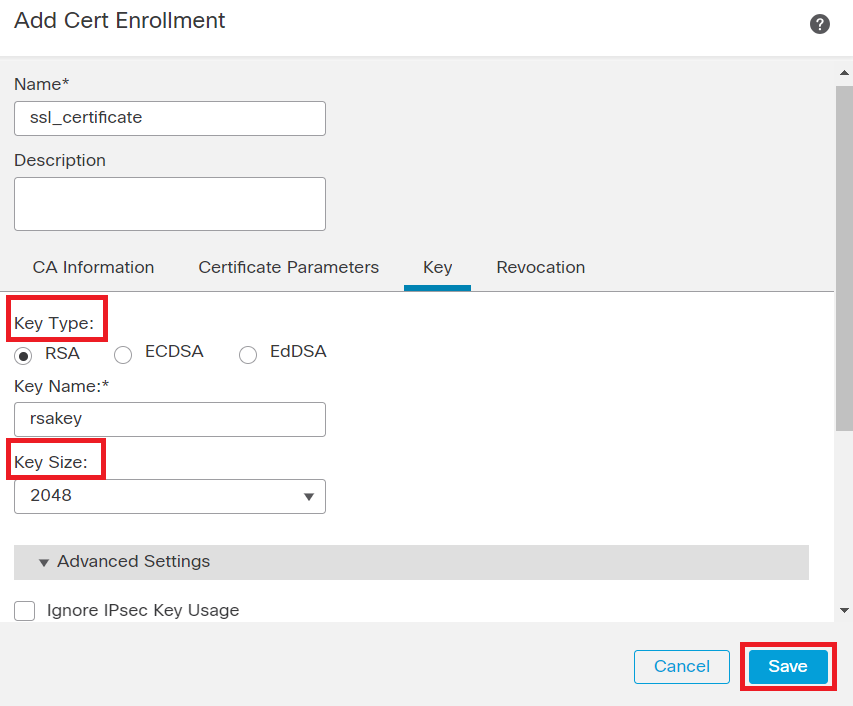

步驟 5.在Key下選擇金鑰型別為RSA且具有金鑰名稱和大小。 按一下Save。

注意:對於RSA金鑰型別,最小金鑰大小為2048位。

增加RSA金鑰

增加RSA金鑰

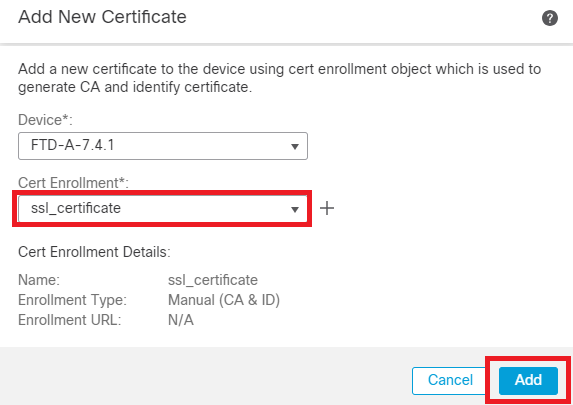

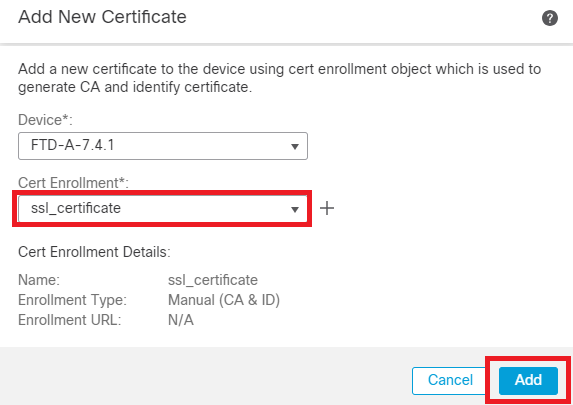

步驟 6.在Cert Enrollment下,從剛建立的下拉選單中選擇信任點,然後按一下Add。

增加新證書

增加新證書

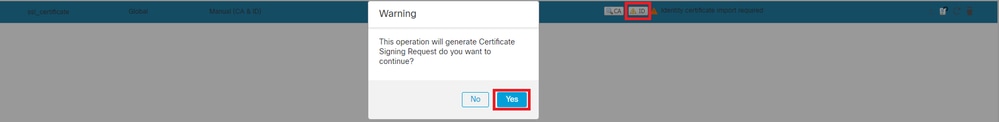

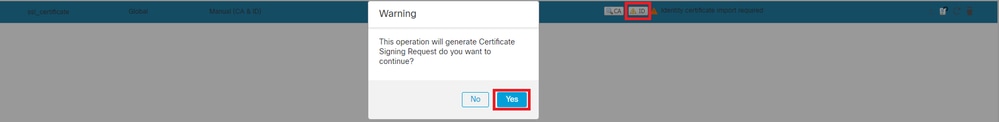

步驟 7.點選ID,然後點選Yes,顯示進一步的提示,生成CSR。

產生CSR

產生CSR

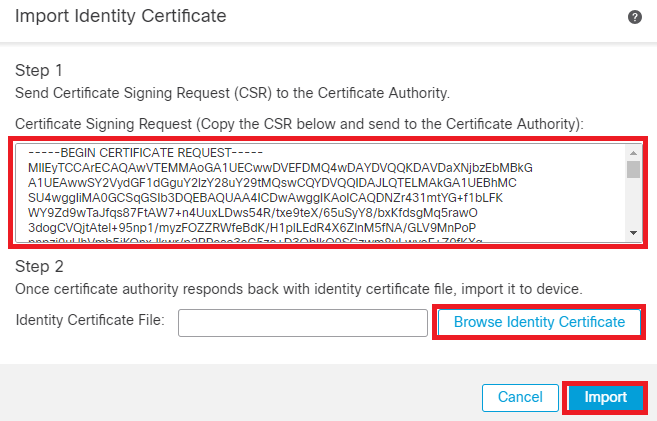

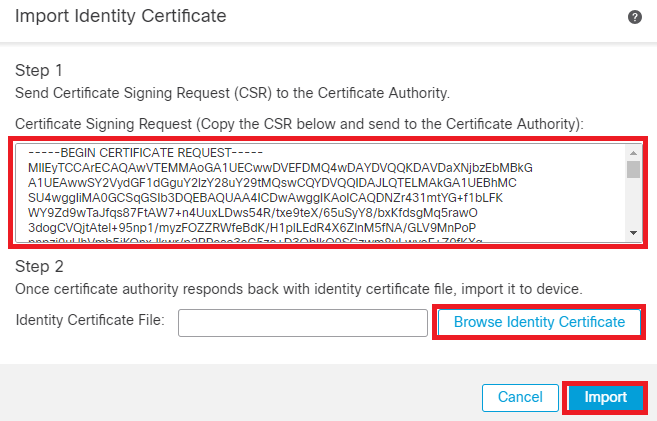

步驟 8.複製CSR並由憑證授權單位簽署。身份證書由CA發佈之後,透過按一下Browse Identity Certificate和Import進行導入。

匯入ID憑證

匯入ID憑證

注意:如果頒發ID證書需要時間,則可在以後重複步驟7。這將生成相同的CSR,我們可以導入ID證書。

b.增加受信任/內部CA證書

注意:如果步驟(a)「建立/匯入用於伺服器驗證的憑證」中使用的憑證授權(CA)也會發出使用者憑證,您可以跳過步驟(b),「新增受信任/內部CA憑證」。 不需要再次增加相同的CA證書,也必須避免這種情況。如果再次增加相同的CA證書,則信任點配置為「validation-usage none」,這可能會影響RAVPN的證書身份驗證。

步驟 1.導航到Devices > Certificates,然後按一下Add。

選擇Device(裝置),然後點選Cert Enrollment(證書註冊)下的加號(+)。

此處,「auth-risaggar-ca」用於頒發身份/使用者證書。

auth-risaggar-ca

auth-risaggar-ca

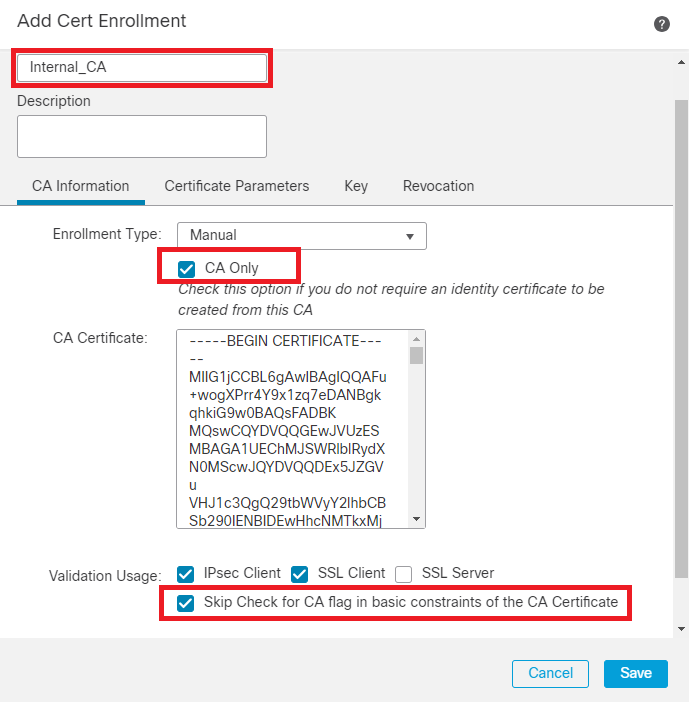

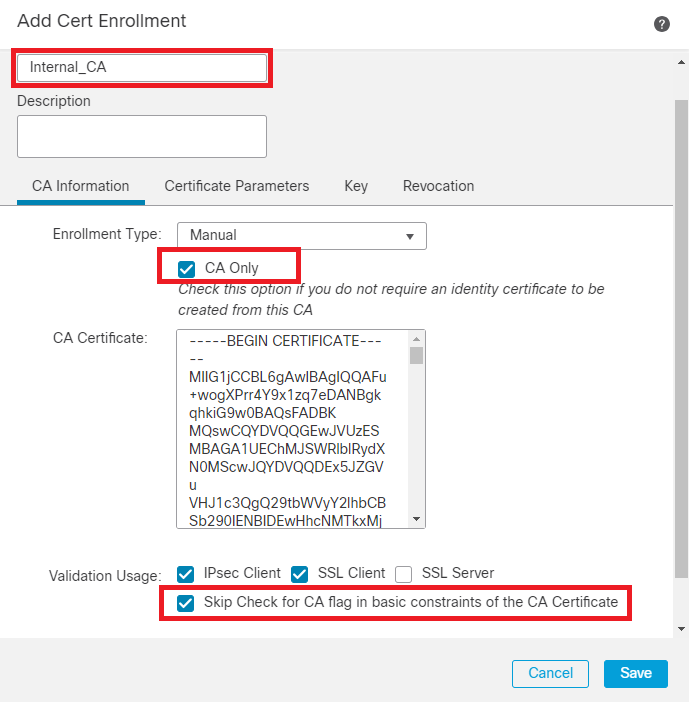

步驟 2.輸入信任點名稱,然後在CA information下選擇Manual作為註冊型別。

步驟 3.選中CA Only並貼上採用pem格式的受信任/內部CA證書。

步驟 4.選中Skip Check for CA flag in basic constraints of the CA Certificate並按一下Save。

增加信任點

增加信任點

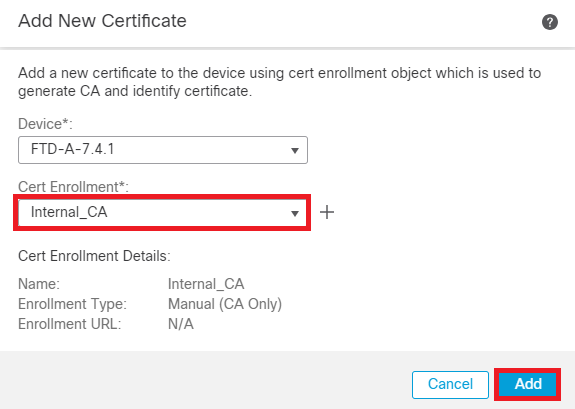

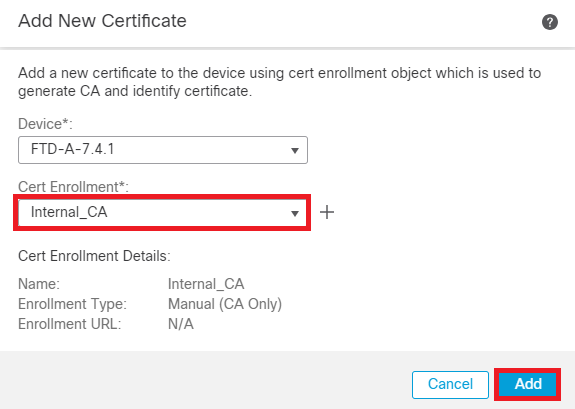

步驟 5. 在Cert Enrollment下,從剛建立的下拉選單中選擇信任點,然後按一下Add。

增加內部CA

增加內部CA

步驟 6.之前增加的證書顯示為:

已增加證書

已增加證書

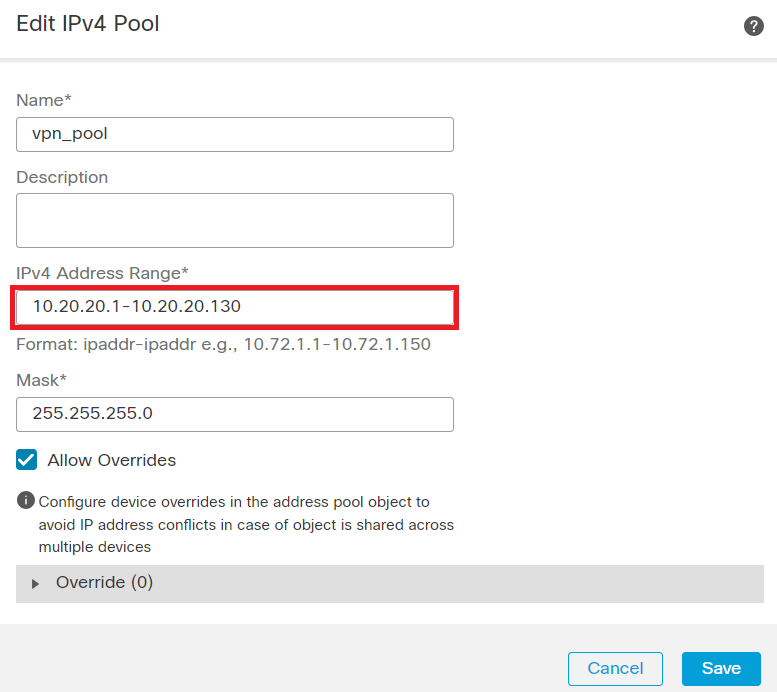

c.配置VPN使用者的地址池

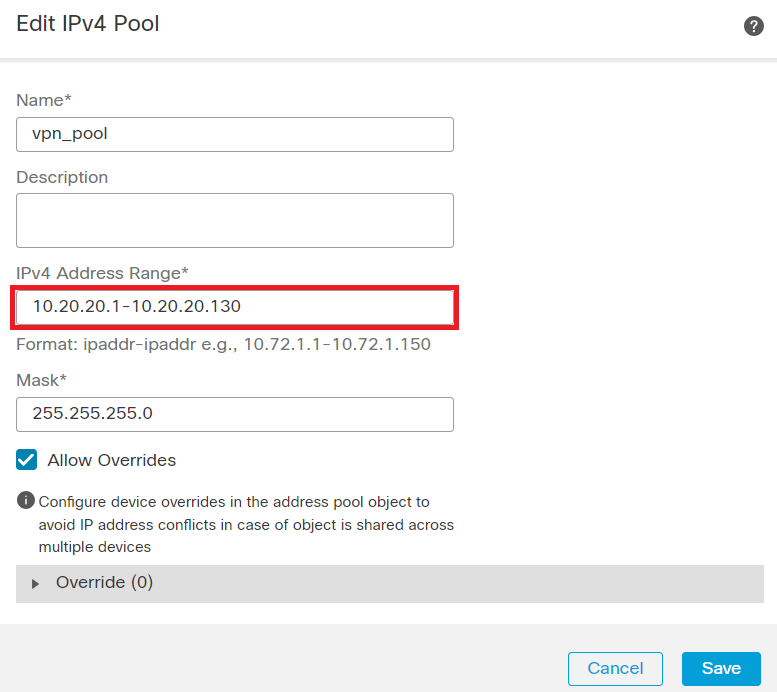

步驟 1.導航到Objects > Object Management > Address Pools > IPv4 Pools。

步驟 2.輸入名稱及帶掩碼的IPv4地址範圍。

增加IPv4池

增加IPv4池

d.上傳安全客戶端映像

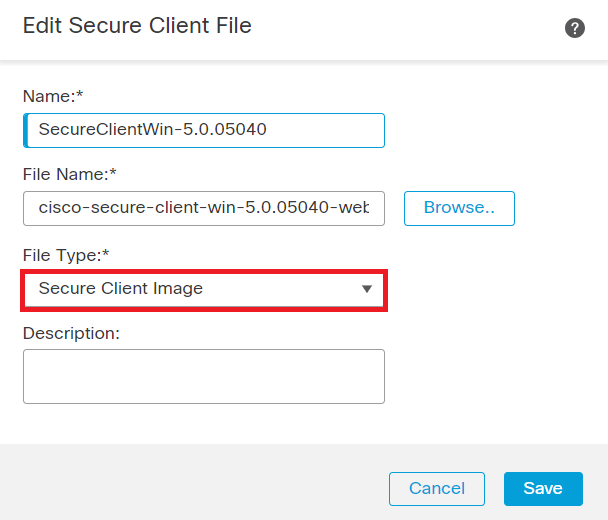

步驟 1.根據OS從思科軟體站點下載webdeploy安全客戶端映像。

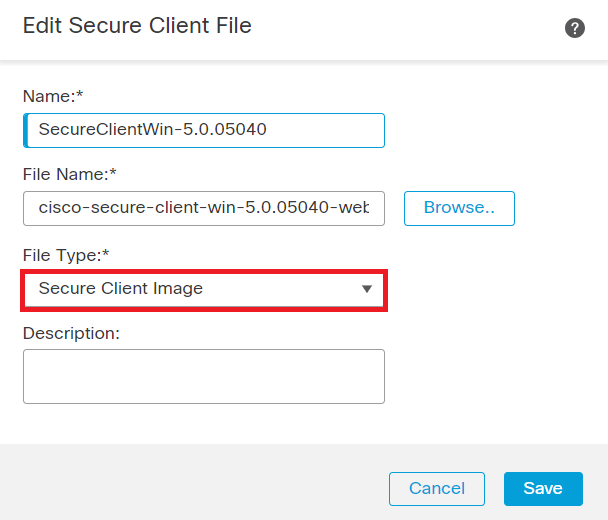

步驟 2.導航到Objects > Object Management > VPN > Secure Client File > Add Secure Client File。

步驟 3.輸入名稱,然後從磁碟中選擇Secure Client檔案。

步驟 4.選取檔案型別作為Secure Client Image,然後按一下Save。

增加安全客戶端映像

增加安全客戶端映像

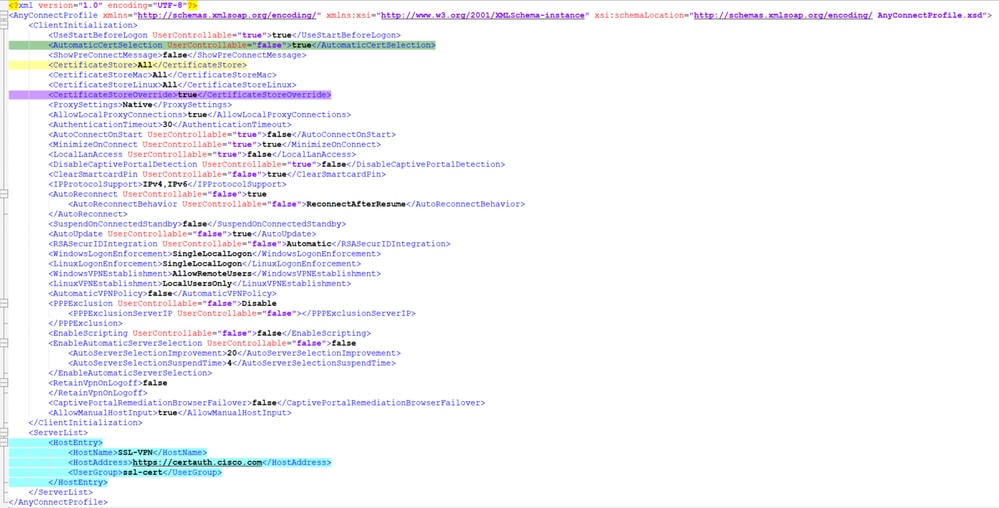

e.建立和上傳XML配置檔案

步驟 1.從Cisco軟體站點下載並安裝Secure ClientProfile Editor。

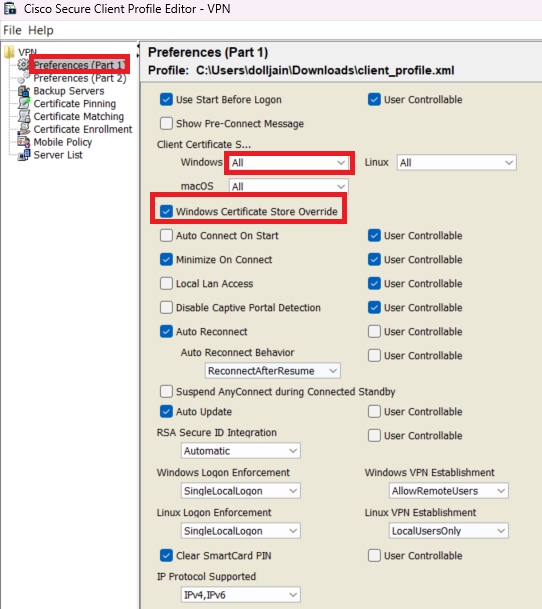

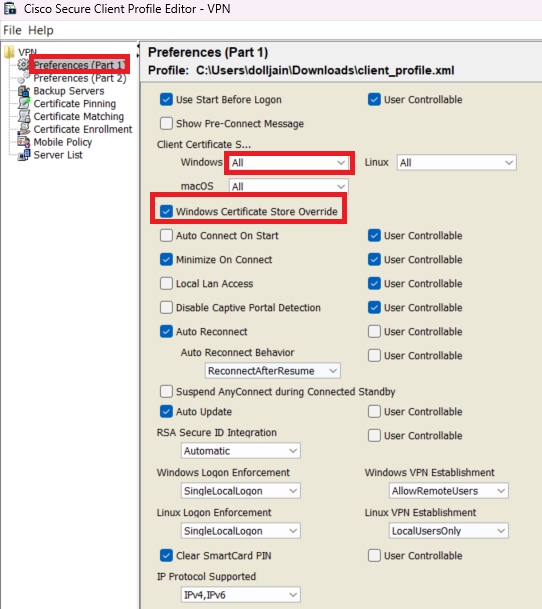

步驟 2.建立新配置檔案並從Client Certificate Selection下拉選單中選擇All。它主要控制Secure Client可以使用哪些證書儲存區來儲存和讀取證書。

其他兩個可用選項為:

- 電腦 -安全客戶端被限制為在Windows本地電腦證書儲存上查詢證書。

- User - Secure Client受限於在本地Windows使用者證書儲存上查詢證書。

將證書儲存覆蓋設定為True 。

這允許管理員指示Secure Client利用Windows電腦(本地系統)證書儲存中的證書進行客戶端證書身份驗證。憑證存放區覆寫僅適用於SSL,依預設,UI處理作業會在此起始連線。使用IPSec/IKEv2時,安全客戶端配置檔案中的此功能不適用。

加入偏好設定(第1部分)

加入偏好設定(第1部分)

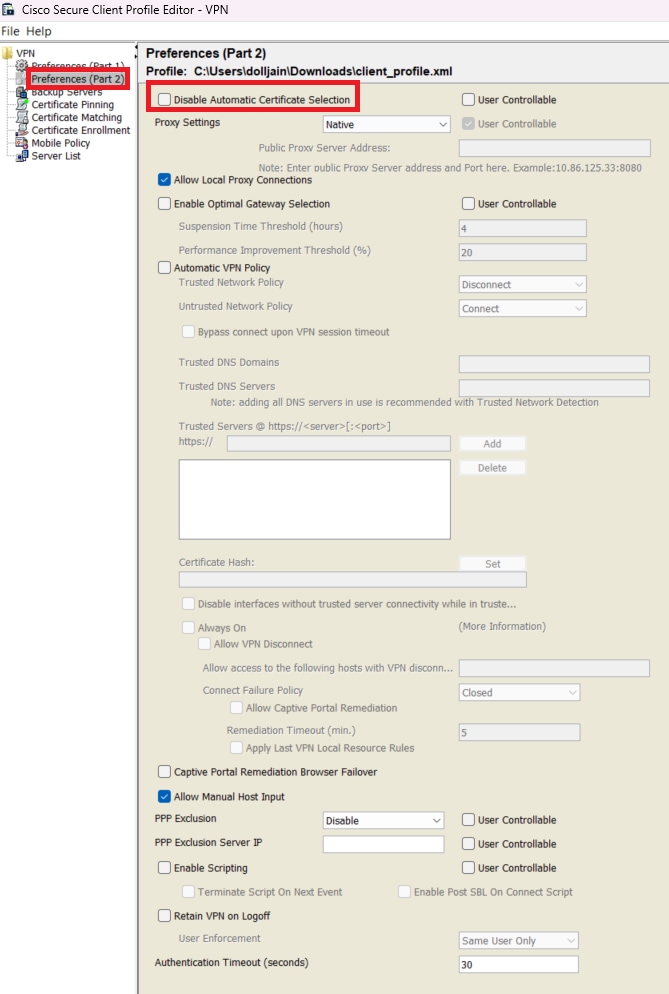

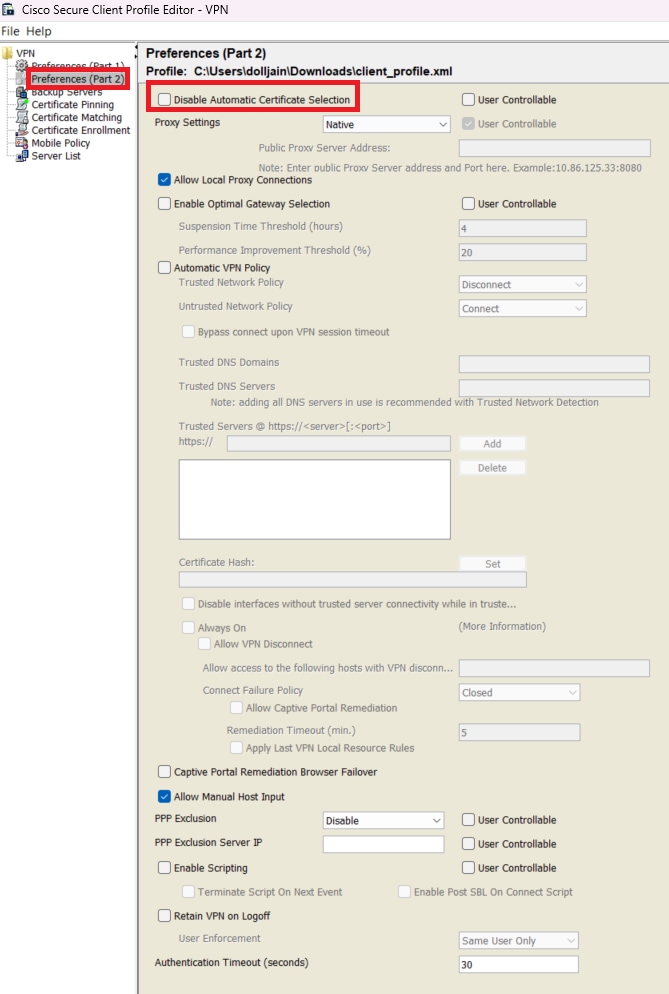

步驟3. (可選)取消選中Disable Automatic Certificate Selection,因為它避免了提示使用者選擇身份驗證證書。

加入偏好設定(Part2)

加入偏好設定(Part2)

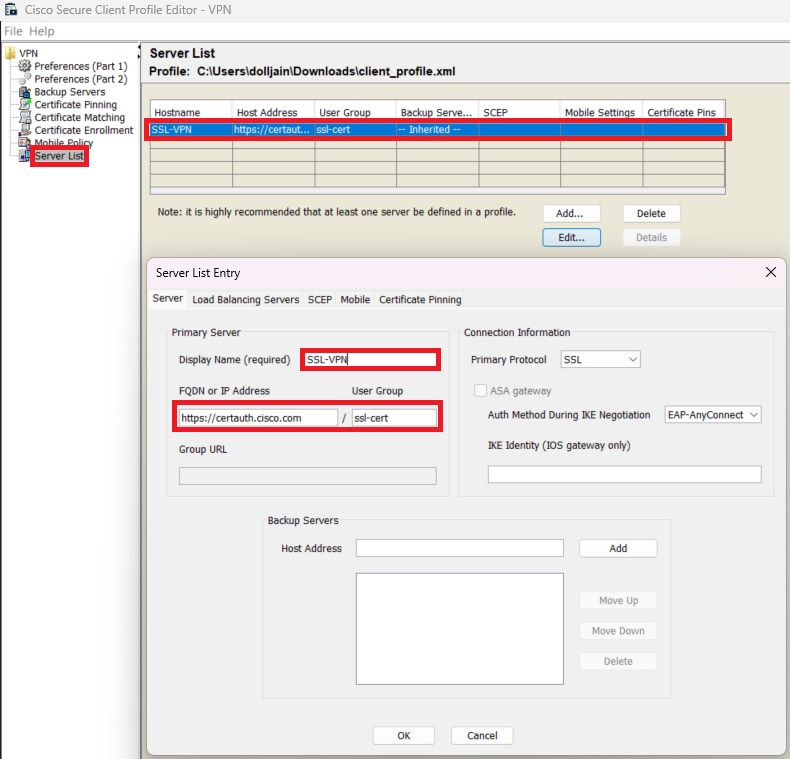

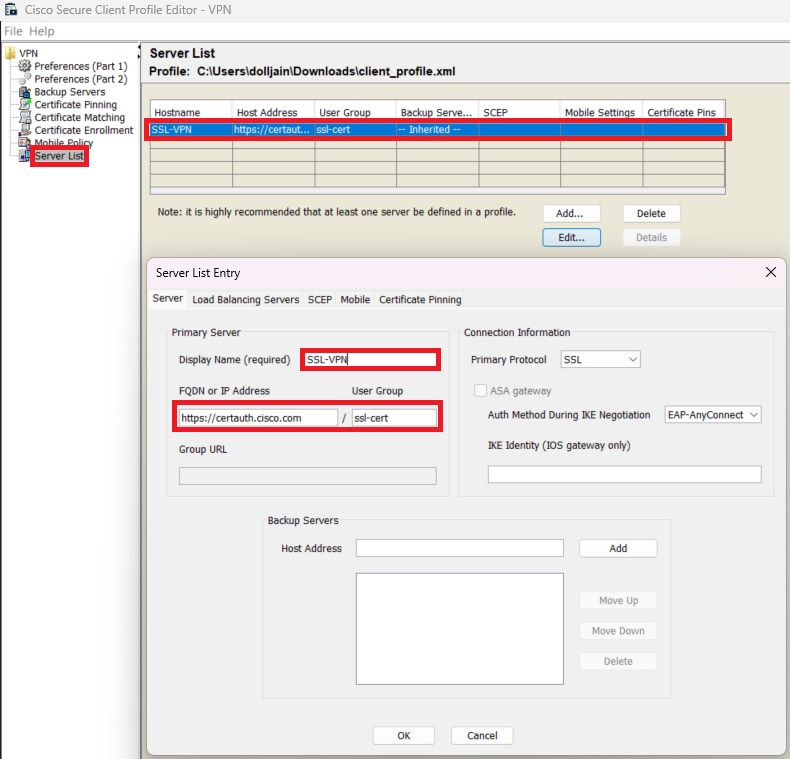

步驟 4. 在Server List下提供group-alias和group-url,以建立Server List Entry,用於在安全客戶端VPN中設定配置檔案,並儲存XML配置檔案。

新增伺服器清單

新增伺服器清單

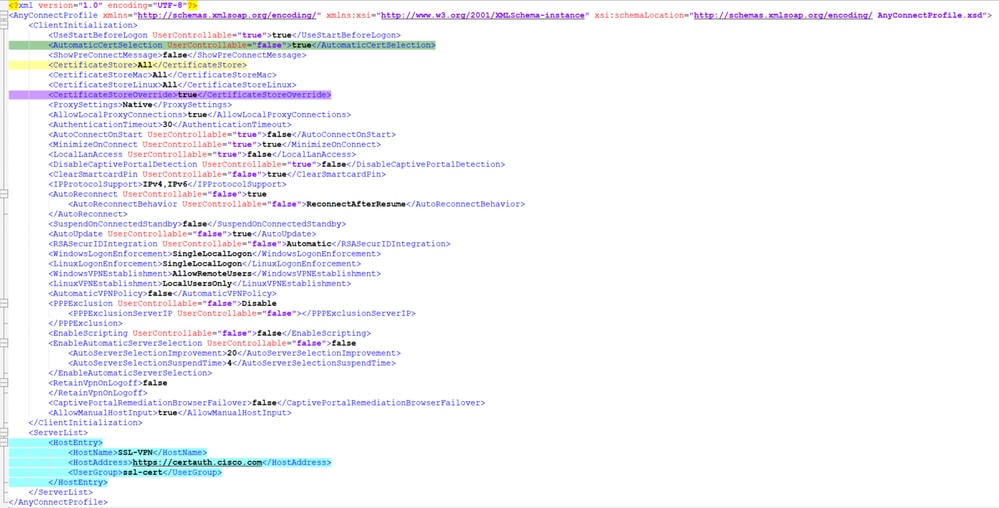

步驟 5.最後,XML設定檔可供使用。

XML設定檔

XML設定檔

各種作業系統的XML設定檔位置:

- Windows - C:\ProgramData\Cisco\Cisco安全客戶端\VPN\配置檔案

- MacOS - /opt/cisco/anyconnect/profile

- Linux - /opt/cisco/anyconnect/profile

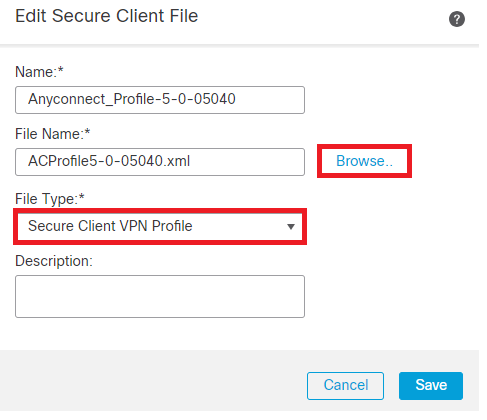

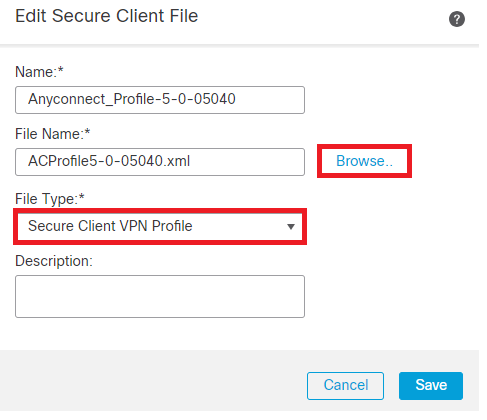

步驟 6. 導航到Objects > Object Management > VPN > Secure Client File > Add Secure Client Profile。

輸入檔案名稱,然後按一下Browse以選取XML設定檔。按一下Save。

增加安全客戶端VPN配置檔案

增加安全客戶端VPN配置檔案

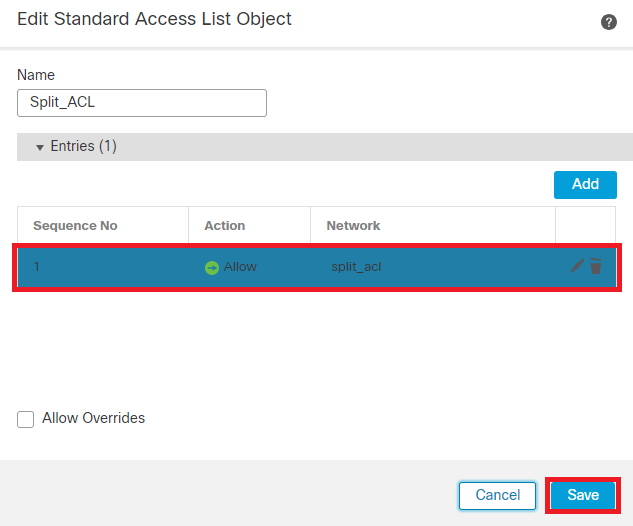

遠端訪問VPN配置

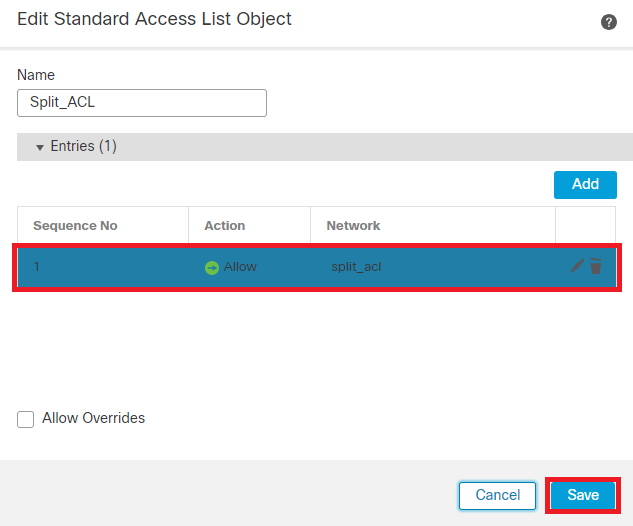

步驟 1. 根據需要建立ACL以允許訪問內部資源。

導航到Objects > Object Management > Access List > Standard,然後按一下Add Standard Access List。

增加標準ACL

增加標準ACL

注意:安全客戶端使用此ACL向內部資源增加安全路由。

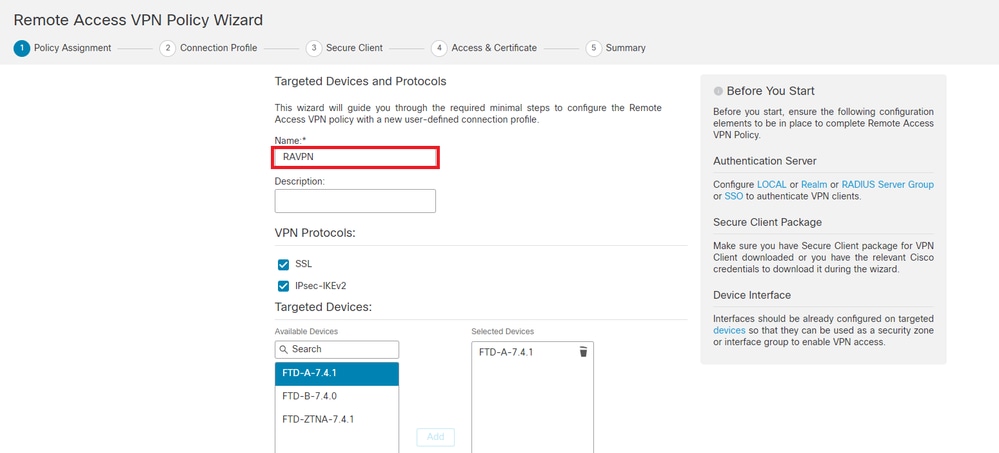

步驟 2.導航到Devices > VPN > Remote Access,然後按一下Add。

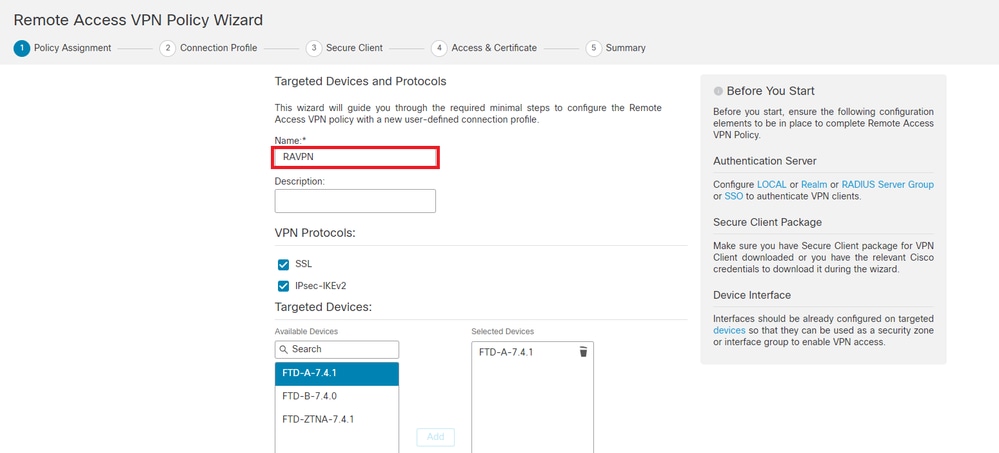

步驟 3.輸入設定檔的名稱,然後選取FTD裝置,再按下一步。

新增設定檔名稱

新增設定檔名稱

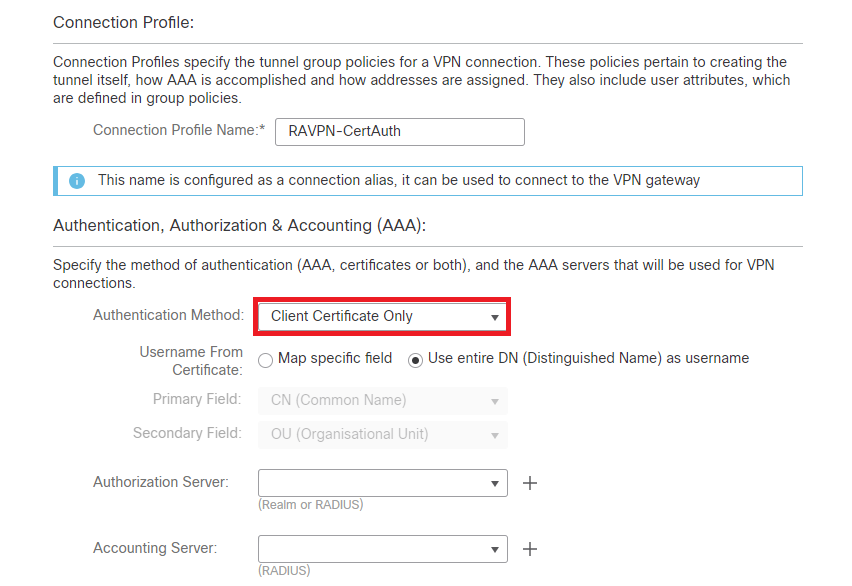

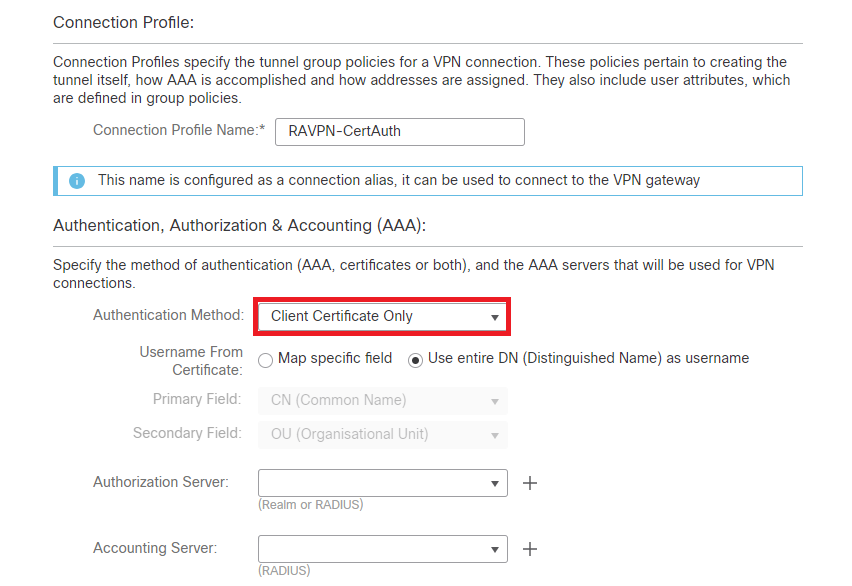

步驟 4.在「Authentication, Authorization and Accounting (AAA)」下,輸入Connection Profile Name並選擇Client Certificate Only「Authentication Method」。

選取驗證方法

選取驗證方法

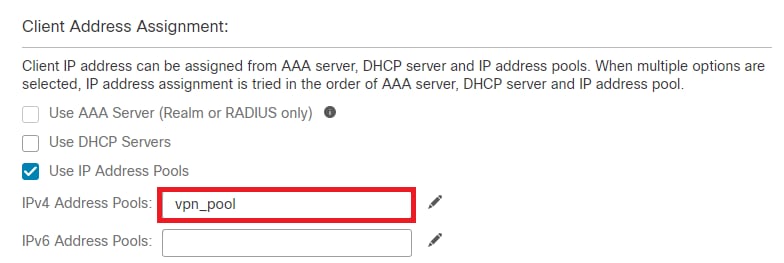

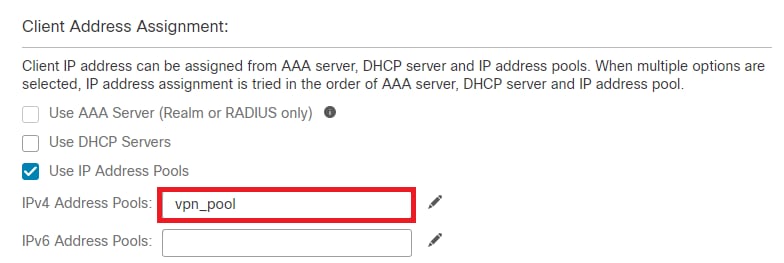

步驟 5.按一下Client Address Assignment下的Use IP Address Pools 並選擇之前建立的IPv4地址池。

選擇客戶端地址分配

選擇客戶端地址分配

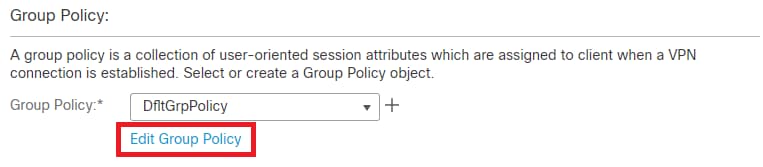

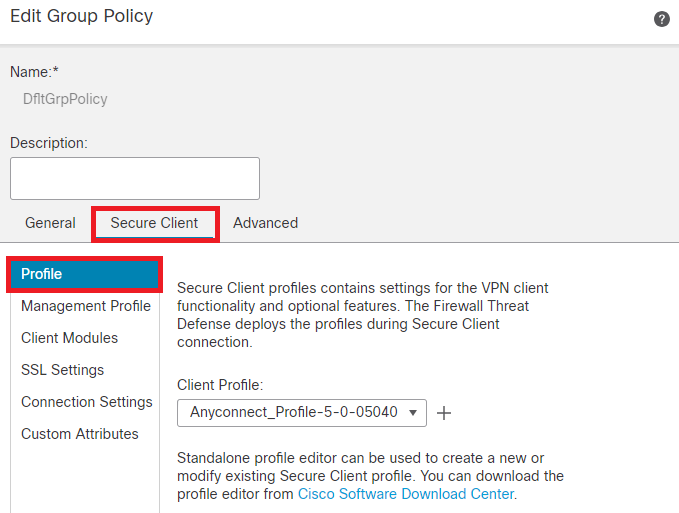

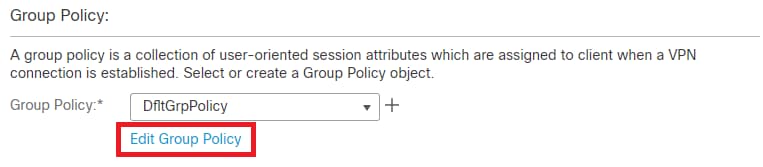

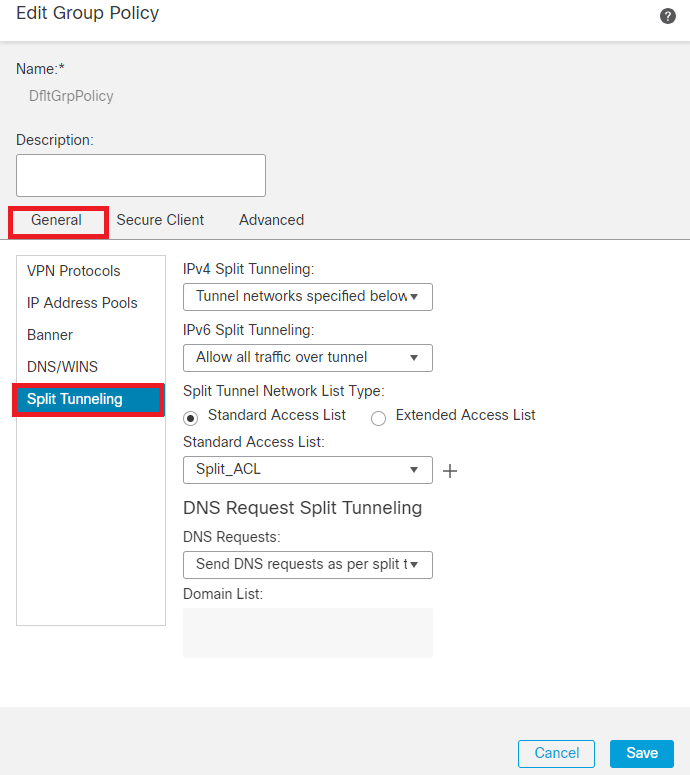

步驟 6.編輯組策略。

編輯組策略

編輯組策略

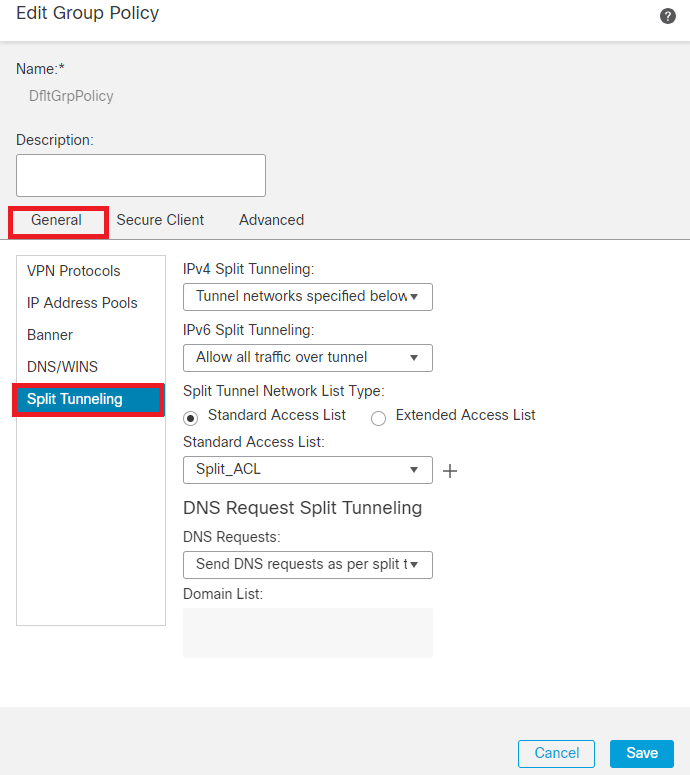

步驟 7.導航到General > Split Tunneling,選擇Tunnel networks specified below,然後在Split Tunnel Network List Type下選擇Standard Access List。

選擇之前建立的ACL。

增加分割隧道

增加分割隧道

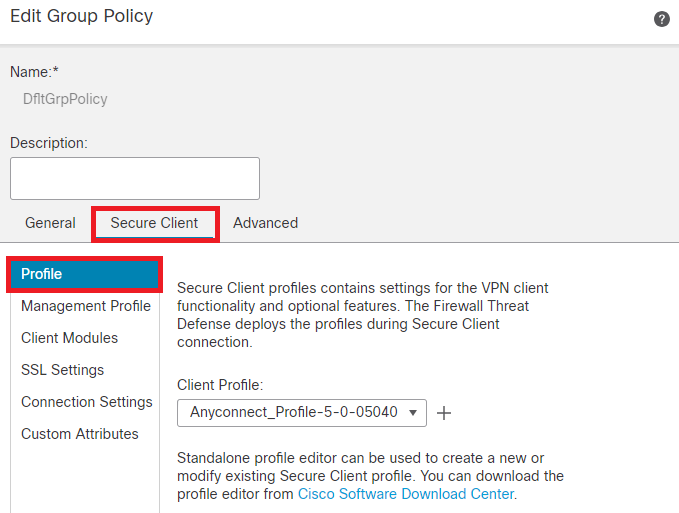

步驟 8.導航到Secure Client > Profile,選擇Client Profile ,然後按一下Save。

增加安全客戶端配置檔案

增加安全客戶端配置檔案

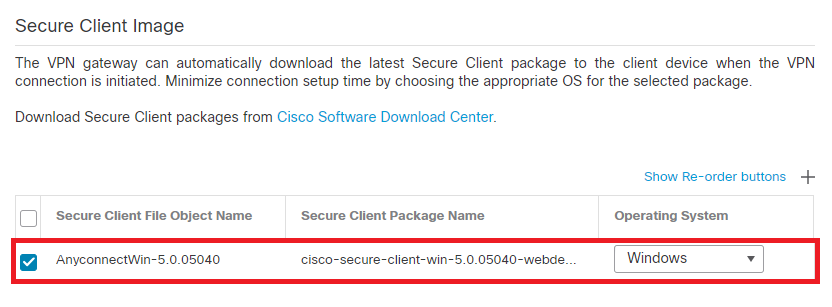

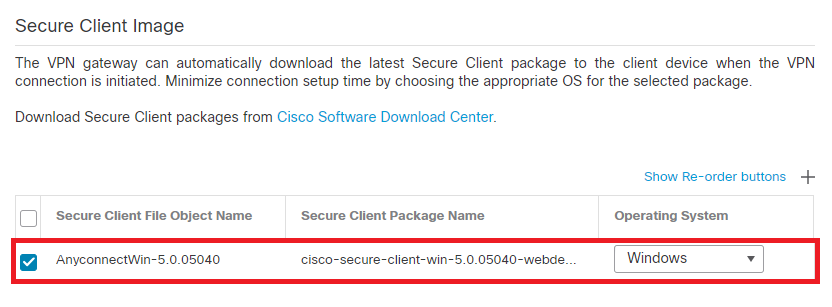

步驟 9.點選Next,然後選擇Secure Client Image,然後點選Next。

增加安全客戶端映像

增加安全客戶端映像

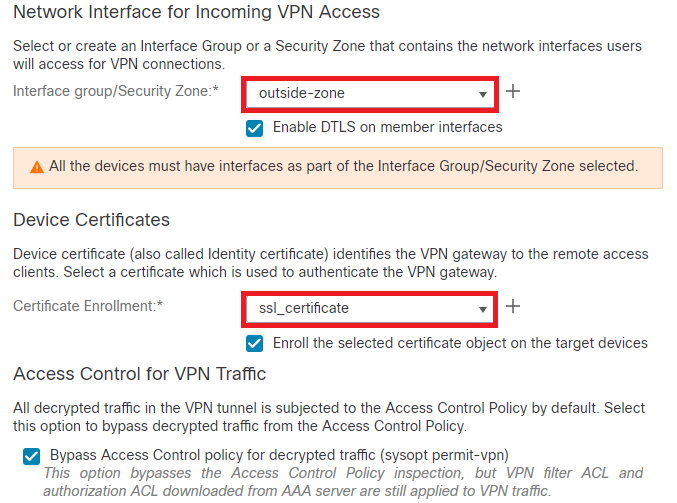

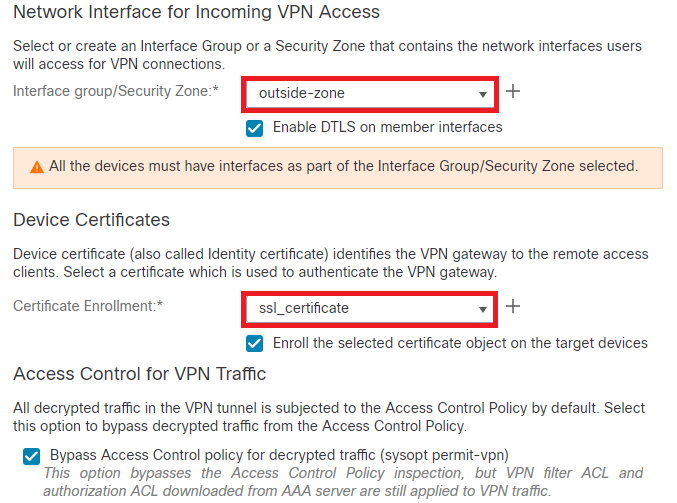

步驟 10.選擇VPN訪問的網路介面,選擇Device Certificates並選中sysopt permit-vpn,然後按一下Next。

為VPN流量增加訪問控制

為VPN流量增加訪問控制

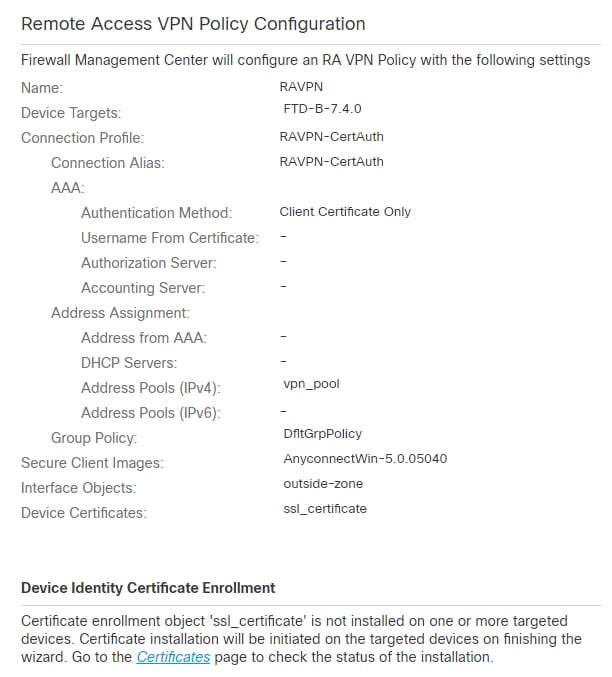

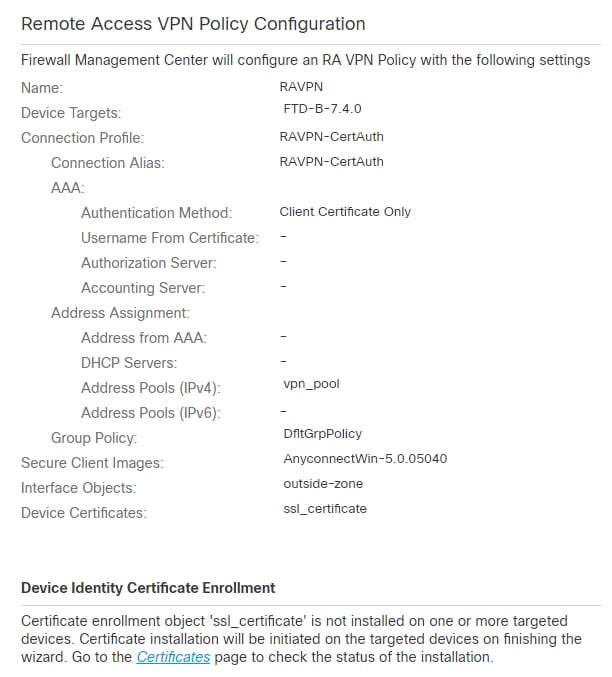

步驟 11.最後,檢視所有配置並按一下Finish。

遠端訪問VPN策略配置

遠端訪問VPN策略配置

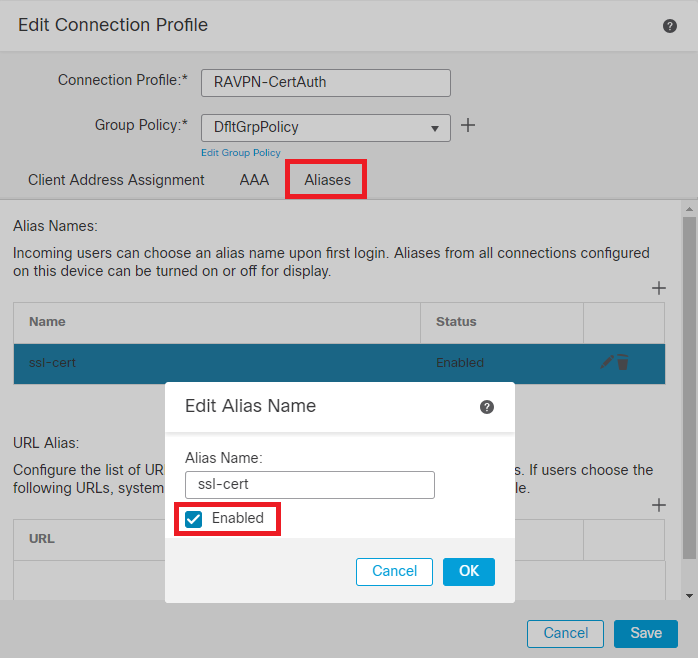

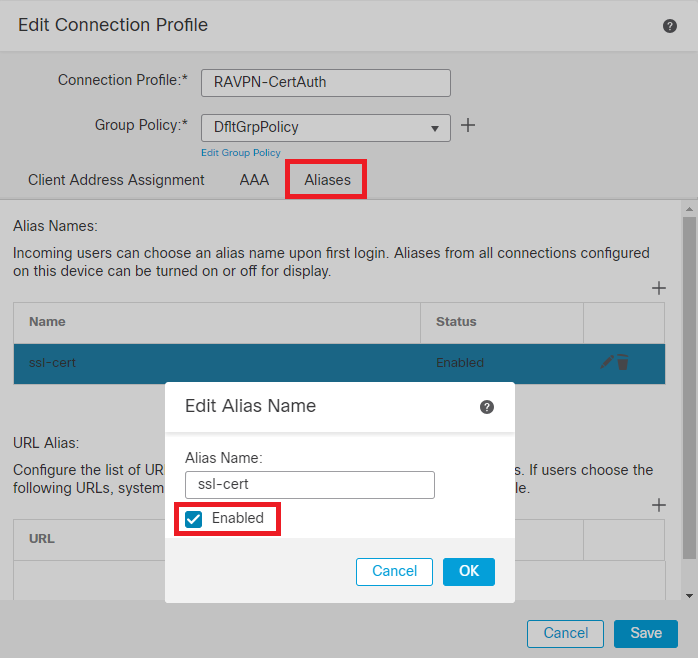

步驟 12.完成遠端訪問VPN的初始設定後,編輯建立的連線配置檔案,並轉到Aliases。

步驟 13.透過點選加號圖示(+)配置group-alias。

編輯群組別名

編輯群組別名

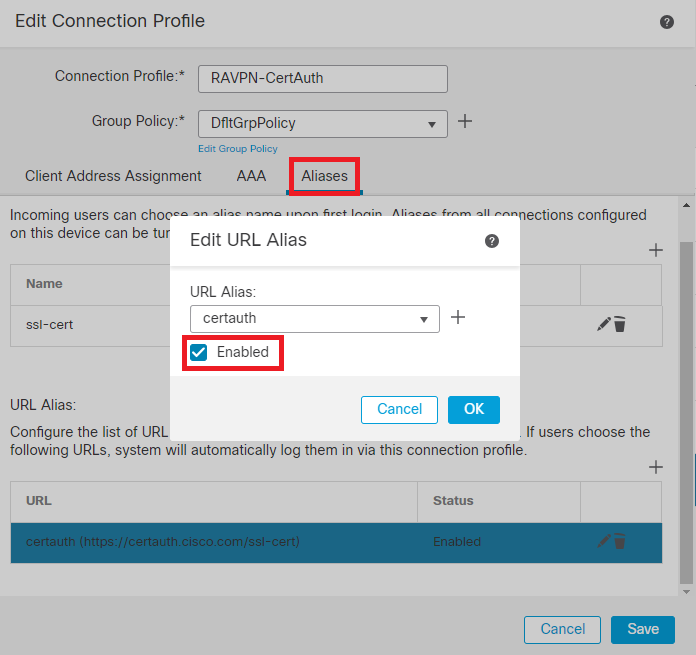

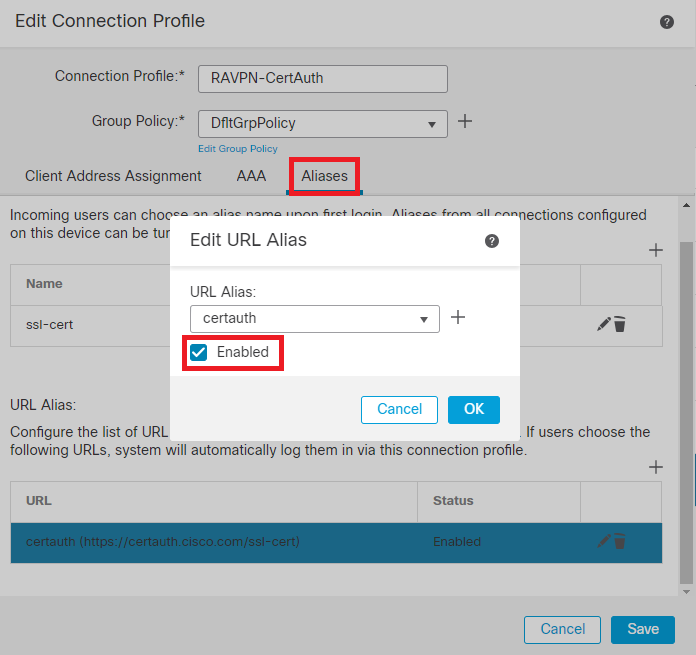

步驟 14.透過點選加號圖示(+)配置group-url。使用使用者端設定檔中之前設定的相同群組URL。

編輯群組URL

編輯群組URL

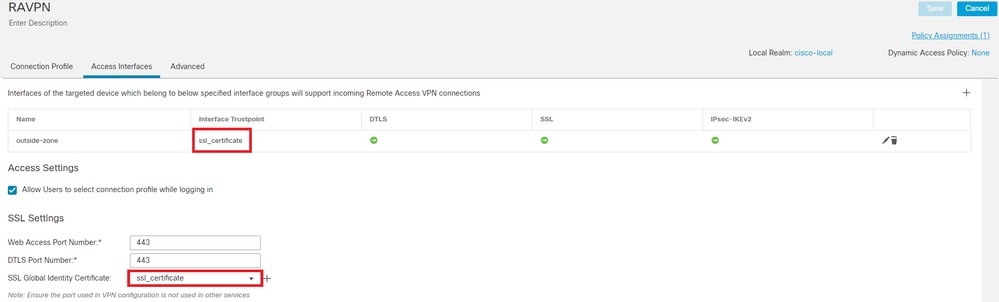

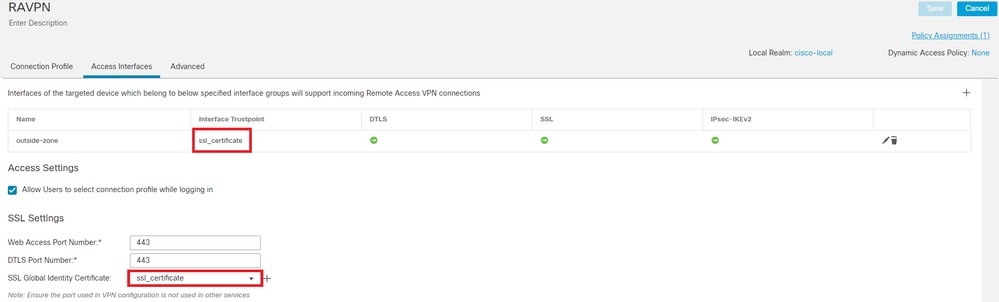

步驟 15.導航至Access Interfaces。在SSL settings下選擇Interface Truspoint和SSL Global Identity Certificate。

編輯訪問介面

編輯訪問介面

步驟 16.點選Save,部署這些更改。

驗證

使用本節內容,確認您的組態是否正常運作。

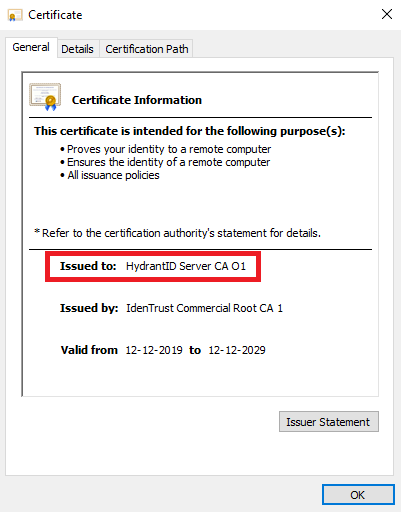

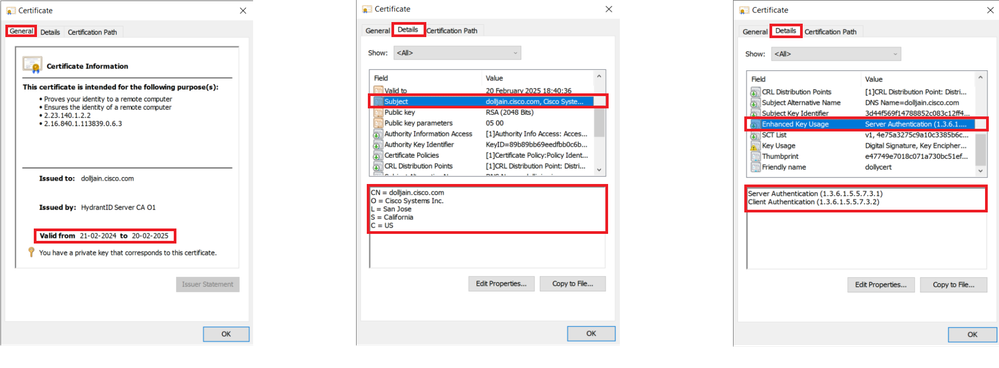

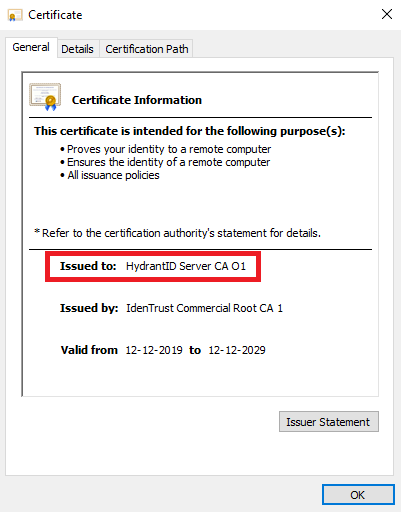

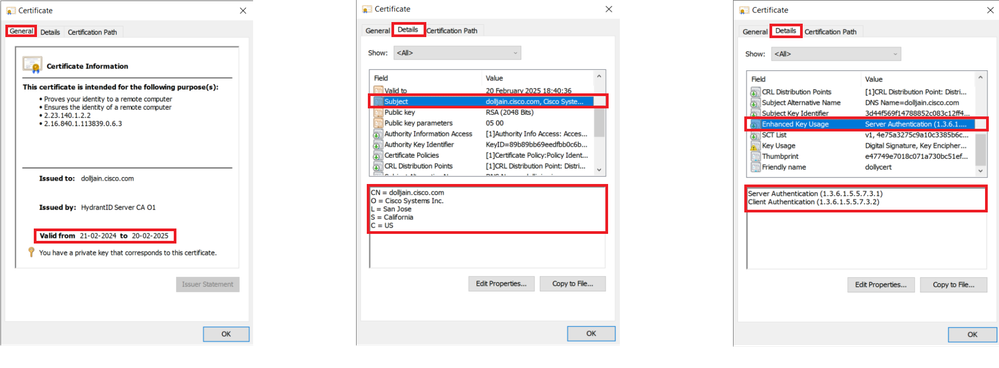

1. 安全客戶端PC必須在使用者PC上安裝具有有效日期、主題和EKU的證書。此憑證必須是由其憑證安裝在FTD上的CA核發,如先前所示。此處,身份或使用者證書由「auth-risaggar-ca」頒發。

憑證亮點

憑證亮點

注意:客戶端證書必須具有「客戶端身份驗證」增強型金鑰使用(EKU)。

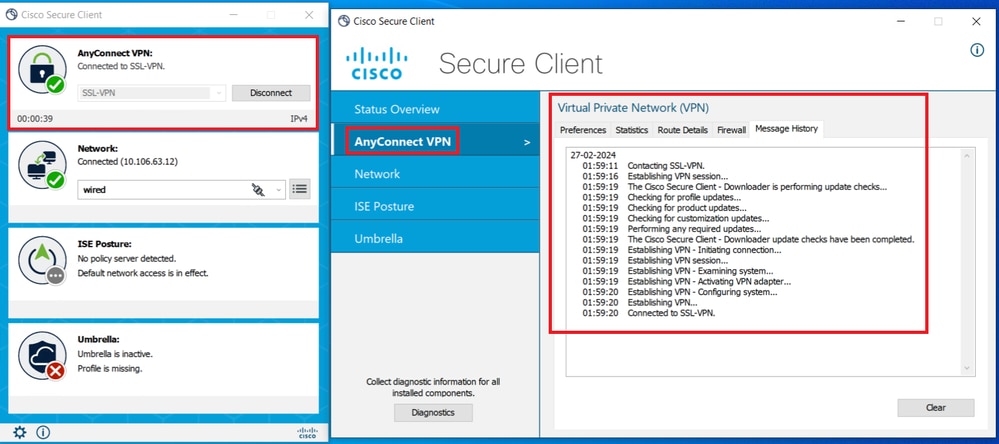

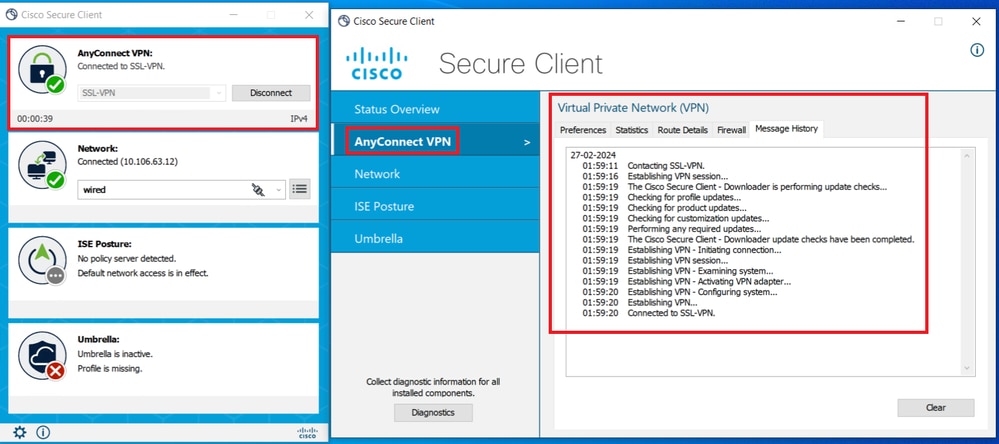

2. 安全客戶端必須建立連線。

成功的安全客戶端連線

成功的安全客戶端連線

3. 運行show vpn-sessiondb anyconnect以確認使用隧道組下活動使用者的連線詳細資訊。

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : dolljain.cisco.com Index : 8 Assigned IP : 10.20.20.1 Public IP : 72.163.X.X Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 Bytes Tx : 14402 Bytes Rx : 9652 Group Policy : DfltGrpPolicy Tunnel Group : RAVPN-CertAuth Login Time : 08:32:22 UTC Mon Mar 18 2024 Duration : 0h:03m:59s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0ac5de050000800065f7fc16 Security Grp : none Tunnel Zone : 0

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

1. 可以從FTD的診斷CLI執行偵錯:

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. 有關常見問題,請參閱本指南。

增加RSA金鑰

增加RSA金鑰

意見

意見