簡介

本文檔介紹使用電腦和dot1x身份驗證配置雙因素身份驗證所需的步驟。

必要條件

需求

思科建議您瞭解以下主題:

- 思科身份服務引擎的配置

- Cisco Catalyst的配置

- IEEE802.1X

採用元件

- 身分辨識服務引擎虛擬3.3修補程式1

- C1000-48FP-4G-L 15.2(7)E9

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

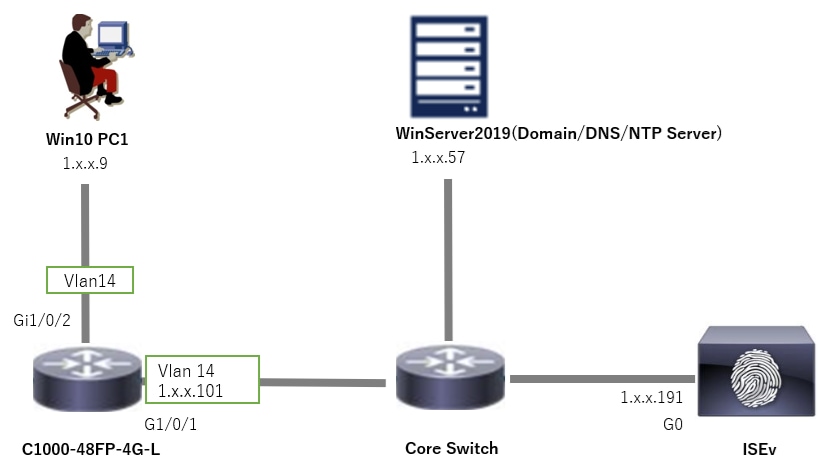

網路圖表

下圖顯示本文檔示例中使用的拓撲。

在Windows Server 2019上配置的域名是ad.rem-xxx.com,本文檔中用作示例。

網路圖表

網路圖表

背景資訊

電腦身份驗證是驗證尋求訪問網路或系統的裝置的身份的安全過程。使用者身份驗證基於使用者名稱和密碼等身份證明來驗證個人身份,而電腦身份驗證則不同,它側重於驗證裝置本身。這通常使用裝置特有的數位證書或安全金鑰來完成。

透過同時使用電腦和使用者身份驗證,組織可以確保只有獲得授權的裝置和使用者才能訪問其網路,從而提供更加安全的環境。此雙因素身份驗證方法對於保護敏感資訊和遵守嚴格的法規標準特別有用。

組態

C1000中的配置

這是C1000 CLI中的最小配置。

aaa new-model

radius server ISE33

address ipv4 1.x.x.191

key cisco123

aaa group server radius AAASERVER

server name ISE33

aaa authentication dot1x default group AAASERVER

aaa authorization network default group AAASERVER

aaa accounting dot1x default start-stop group AAASERVER

dot1x system-auth-control

interface Vlan14

ip address 1.x.x.101 255.0.0.0

interface GigabitEthernet1/0/1

switchport access vlan 14

switchport mode access

interface GigabitEthernet1/0/2

switchport access vlan 14

switchport mode access

authentication host-mode multi-auth

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

Windows PC中的配置

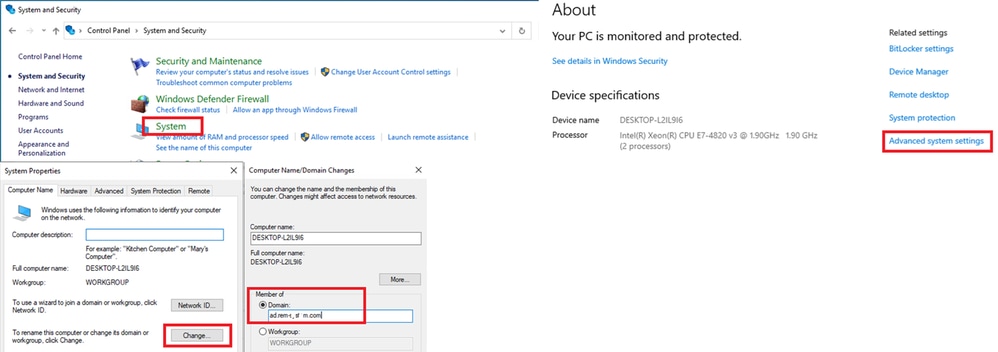

步驟 1.將PC增加到AD域

導航到控制台>系統和安全,點選系統,然後點選高級系統設定。在「System Properties」窗口中,按一下Change,選擇Domain並輸入域名。

將PC增加到AD域

將PC增加到AD域

在「Windows安全性」視窗中,輸入網域伺服器的使用者名稱和密碼。

輸入使用者名稱和密碼

輸入使用者名稱和密碼

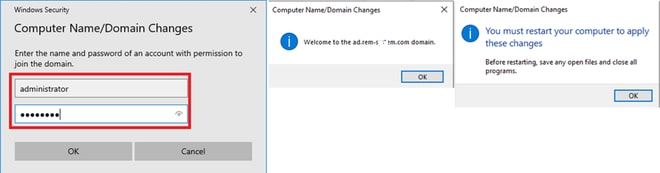

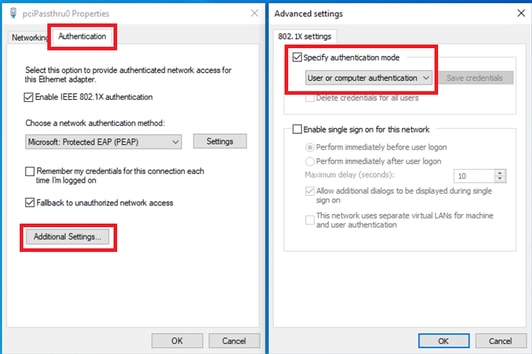

步驟 2.配置使用者身份驗證

導航到身份驗證,選中啟用IEEE 802.1X身份驗證。 在「受保護的EAP屬性」窗口中按一下設定,取消選中驗證證書以驗證伺服器的身份,然後按一下配置。在「EAP MSCHAPv2 Properties」窗口中,選中Automatically use my Windows logon name and password(and domain if any),使用在Windows電腦登入期間輸入的使用者名稱進行使用者身份驗證。

啟用使用者身份驗證

啟用使用者身份驗證

導航到身份驗證,選中其他設定。從下拉選單中選擇User or computer authentication。

指定驗證模式

指定驗證模式

Windows Server中的配置

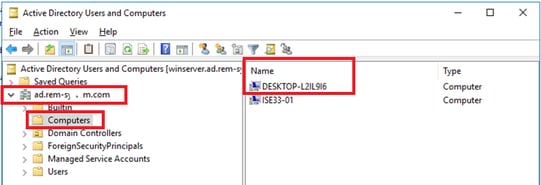

步驟 1.確認網域電腦

導航到Active Directory使用者和電腦,按一下電腦。確認Win10 PC1已列在域中。

確認網域電腦

確認網域電腦

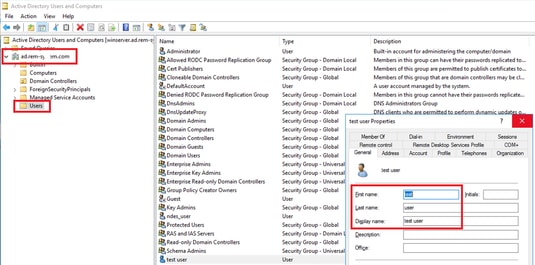

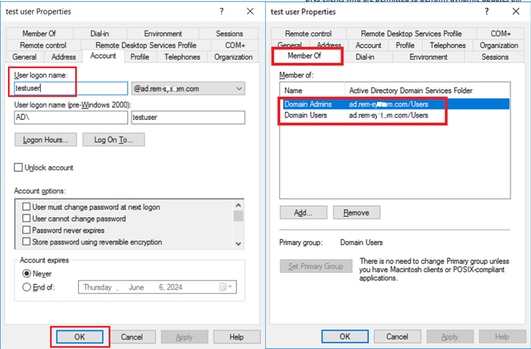

步驟 2.新增網域使用者

導航到Active Directory使用者和電腦,按一下使用者。將testuser新增為網域使用者。

新增網域使用者

新增網域使用者

將域使用者增加到域管理員和域使用者的成員。

域管理員和域使用者

域管理員和域使用者

ISE中的配置

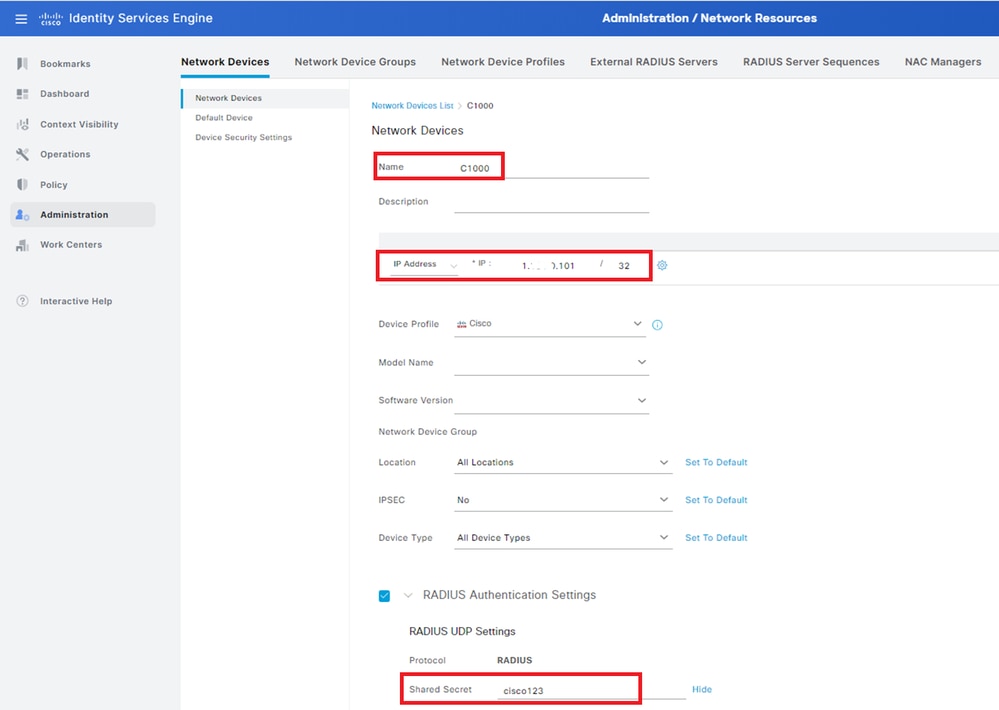

步驟 1.增加裝置

導航到管理>網路裝置,點選增加按鈕增加C1000裝置。

增加裝置

增加裝置

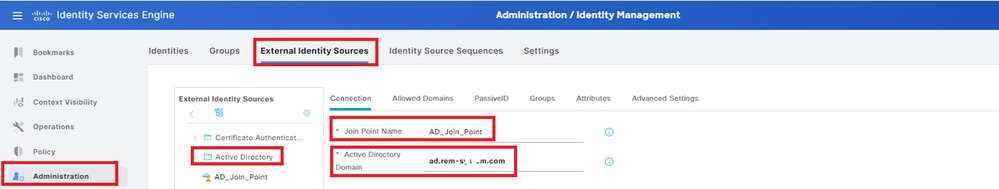

步驟 2.新增Active Directory

導航到管理>外部身份源> Active Directory,點選連線頁籤,將Active Directory增加到ISE。

- 連線點名稱:AD_Join_Point

- Active Directory域: ad.rem-xxx.com

新增Active Directory

新增Active Directory

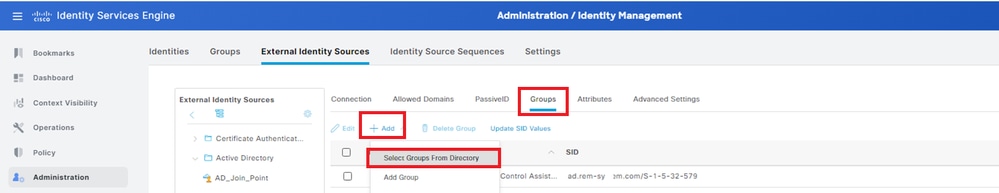

導航到組頁籤,從下拉選單中選擇選擇目錄中的組。

從目錄選取群組

從目錄選取群組

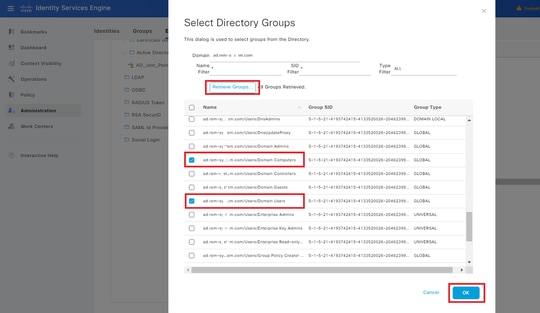

從下拉選單中選擇Retrieve Groups。選中ad.rem-xxx.com/Users/Domain Computers和ad.rem-xxx.com/Users/Domain Users,然後按一下OK。

增加域電腦和使用者

增加域電腦和使用者

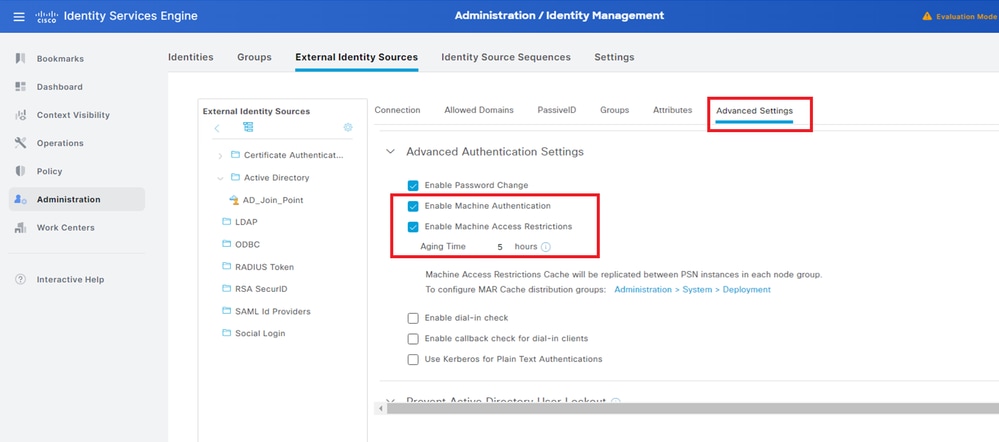

步驟 3.確認電腦身份驗證設定

導航到高級設定頁籤,確認電腦身份驗證的設定。

- 啟用電腦身份驗證:啟用電腦身份驗證

- 啟用電腦存取限制:在授權前結合使用者和電腦驗證

電腦身份驗證設定

電腦身份驗證設定

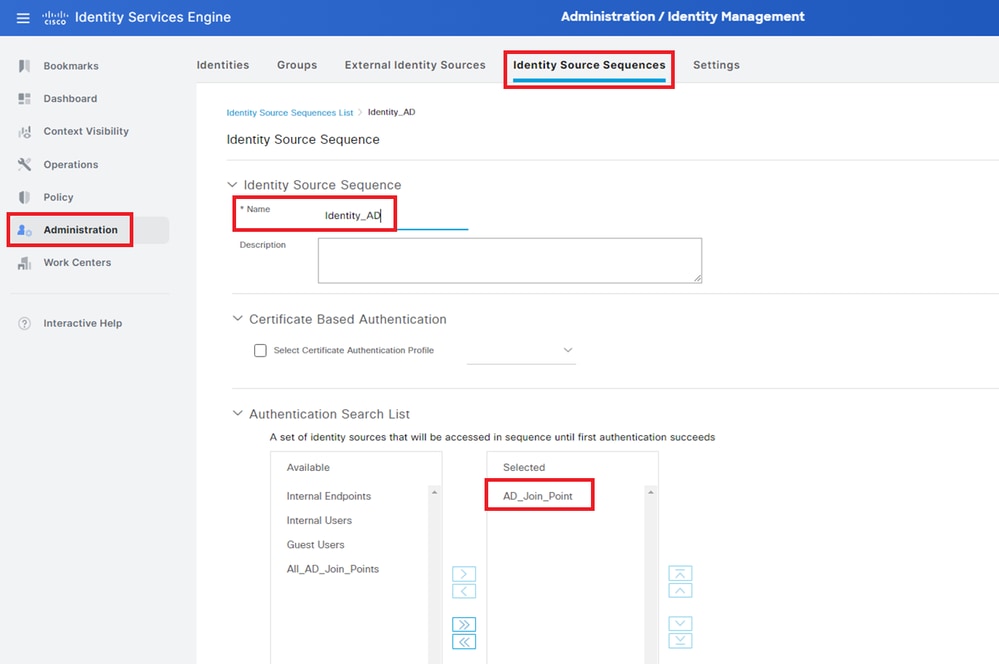

步驟 4.增加身份源序列

導航到管理>身份源序列,增加身份源序列。

- 名稱:Identity_AD

- 身份驗證搜尋清單:AD_Join_Point

增加身份源序列

增加身份源序列

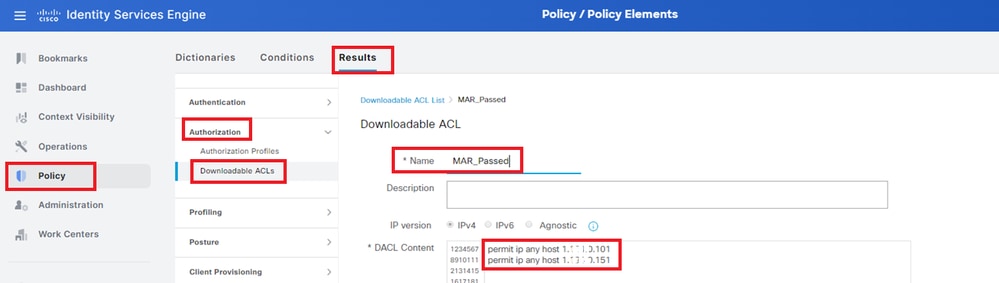

步驟 5.增加DACL和授權配置檔案

導航到策略>結果>授權>可下載ACL,增加DACL。

- 名稱:MAR_Passed

- DACL內容:permit ip any host 1.x.x.101和permit ip any host 1.x.x.105

增加DACL

增加DACL

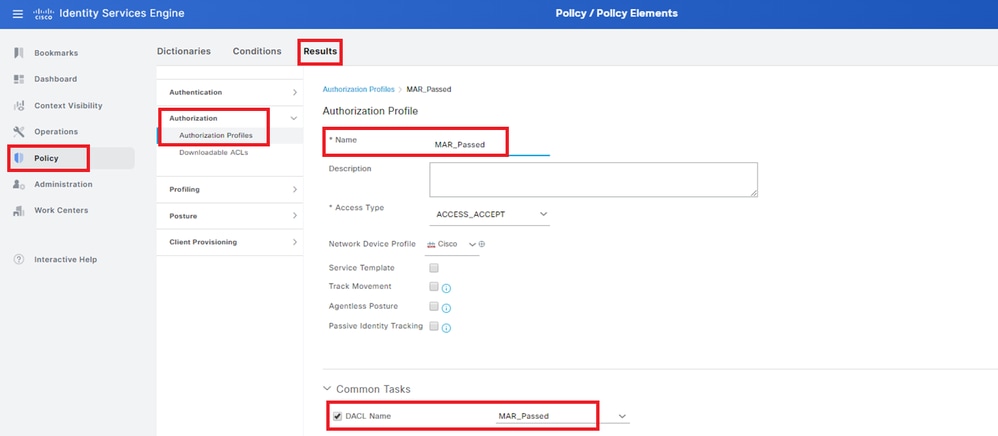

導航到策略>結果>授權>授權配置檔案,增加授權配置檔案。

- 名稱:MAR_Passed

- DACL名稱:MAR_Passed

增加授權配置檔案

增加授權配置檔案

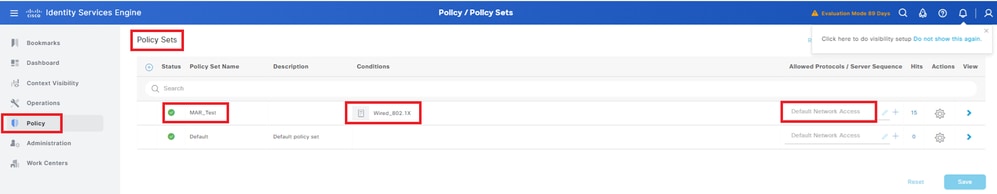

步驟 6.增加策略集

導航到策略>策略集,點選+ 增加策略集。

- 原則集名稱:MAR_Test

- 條件:Wired_802.1X

- 允許的協定/伺服器序列:預設網路訪問

增加策略集

增加策略集

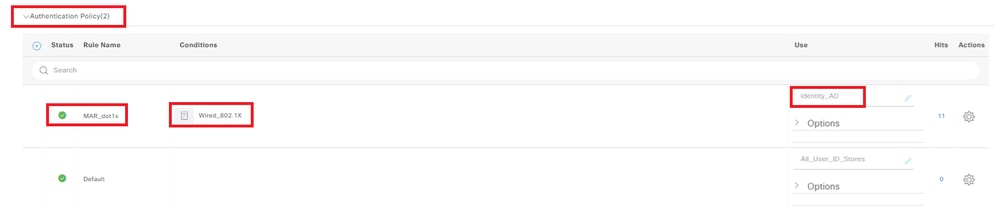

步驟 7.增加身份驗證策略

導航到策略集,點選MAR_Test以增加身份驗證策略。

- 規則名稱:MAR_dot1x

- 條件:Wired_802.1X

- 使用:Identity_AD

增加身份驗證策略

增加身份驗證策略

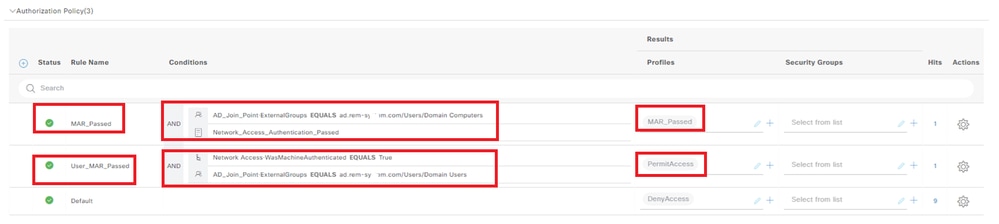

步驟 8.增加授權策略

導航到策略集,點選MAR_Test以增加授權策略。

- 規則名稱:MAR_Passed

- 條件: AD_Join_Point·ExternalGroups EQUALS ad.rem-xxx.com/Users/Domain Computers AND Network_Access_Authentication_Passed

- 結果:MAR_Passed

- 規則名稱:User_MAR_Passed

- 條件:網路訪問·WasMachineAuthenticated 等於True 且AD_Join_Point·ExternalGroups 等於ad.rem-xxx.com/Users/Domain使用者

- 結果:PermitAccess

增加授權策略

增加授權策略

驗證

模式1.電腦身份驗證和使用者身份驗證

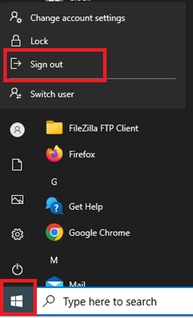

步驟 1.登出Windows PC

按一下Win10 PC1中的Sign out按鈕以觸發電腦身份驗證。

登出Windows PC

登出Windows PC

步驟 2.確認身份驗證會話

運行show authentication sessions interface GigabitEthernet1/0/2 details命令以確認C1000中的電腦身份驗證會話。

Switch#show authentication sessions interface GigabitEthernet1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: b496.9115.84cb

IPv6 Address: Unknown

IPv4 Address: 1.x.x.9

User-Name: host/DESKTOP-L2IL9I6.ad.rem-xxx.com

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 5s

Common Session ID: 01C2006500000049AA780D80

Acct Session ID: 0x0000003C

Handle: 0x66000016

Current Policy: POLICY_Gi1/0/2

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

ACS ACL: xACSACLx-IP-MAR_Passed-6639ba20

Method status list:

Method State

dot1x Authc Success

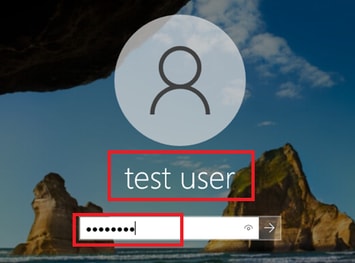

步驟 3.登入Windows PC

登入Win10 PC1,輸入使用者名稱和密碼以觸發使用者身份驗證。

登入Windows PC

登入Windows PC

步驟 4.確認身份驗證會話

運行show authentication sessions interface GigabitEthernet1/0/2 details命令以確認C1000中的使用者身份驗證會話。

Switch#show authentication sessions interface GigabitEthernet1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: b496.9115.84cb

IPv6 Address: Unknown

IPv4 Address: 1.x.x.9

User-Name: AD\testuser

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 85s

Common Session ID: 01C2006500000049AA780D80

Acct Session ID: 0x0000003D

Handle: 0x66000016

Current Policy: POLICY_Gi1/0/2

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

Method status list:

Method State

dot1x Authc Success

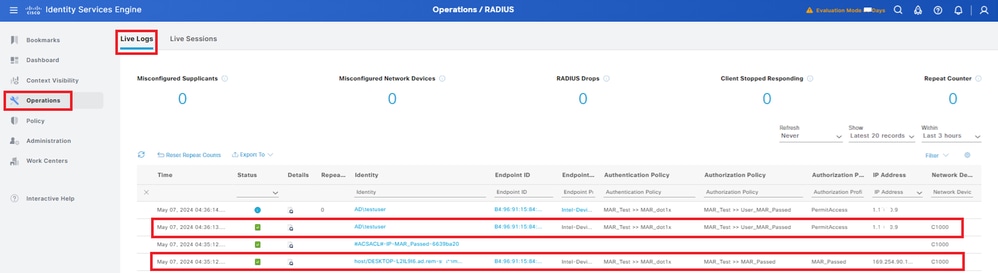

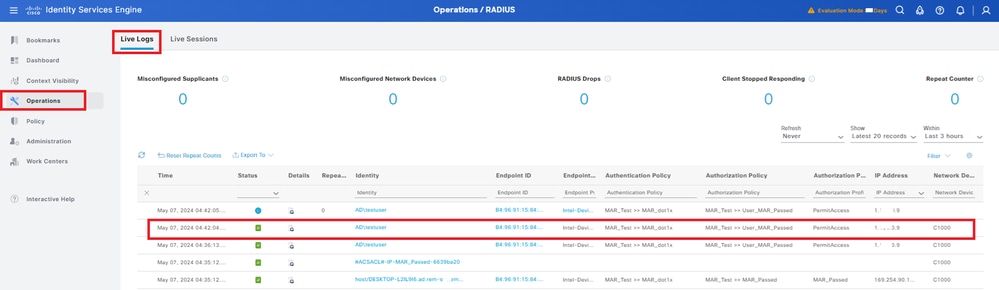

步驟 5.確認Radius即時日誌

導航到ISE GUI中的操作> RADIUS >即時日誌,確認電腦身份驗證和使用者身份驗證的即時日誌。

Radius即時日誌

Radius即時日誌

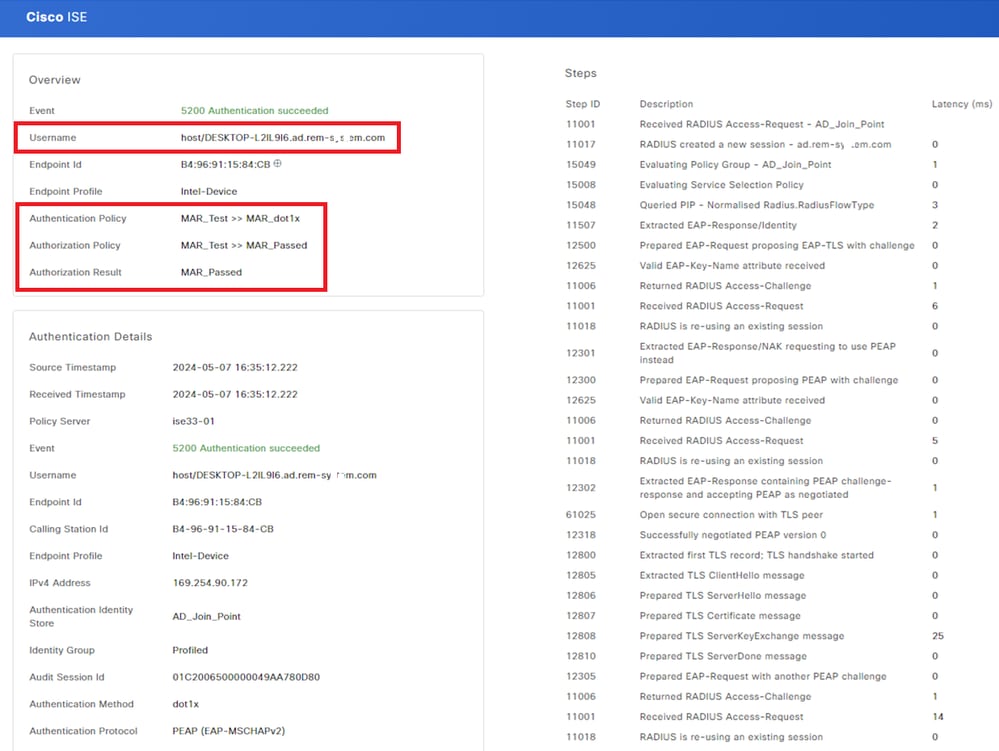

確認電腦身份驗證的詳細即時日誌。

電腦身份驗證的詳細資訊

電腦身份驗證的詳細資訊

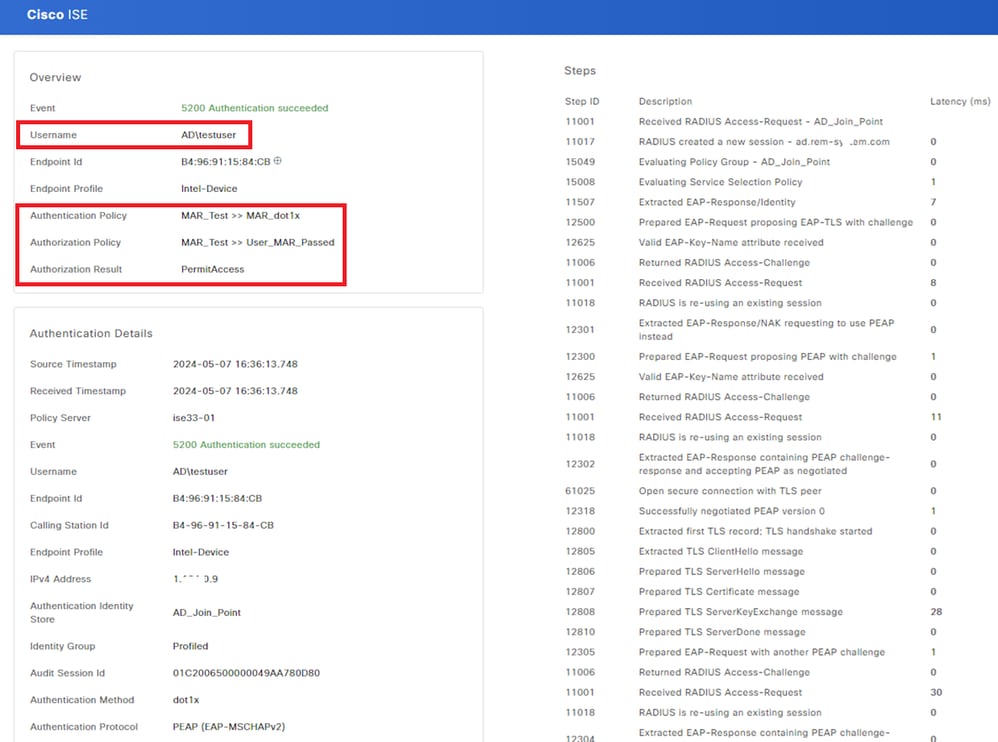

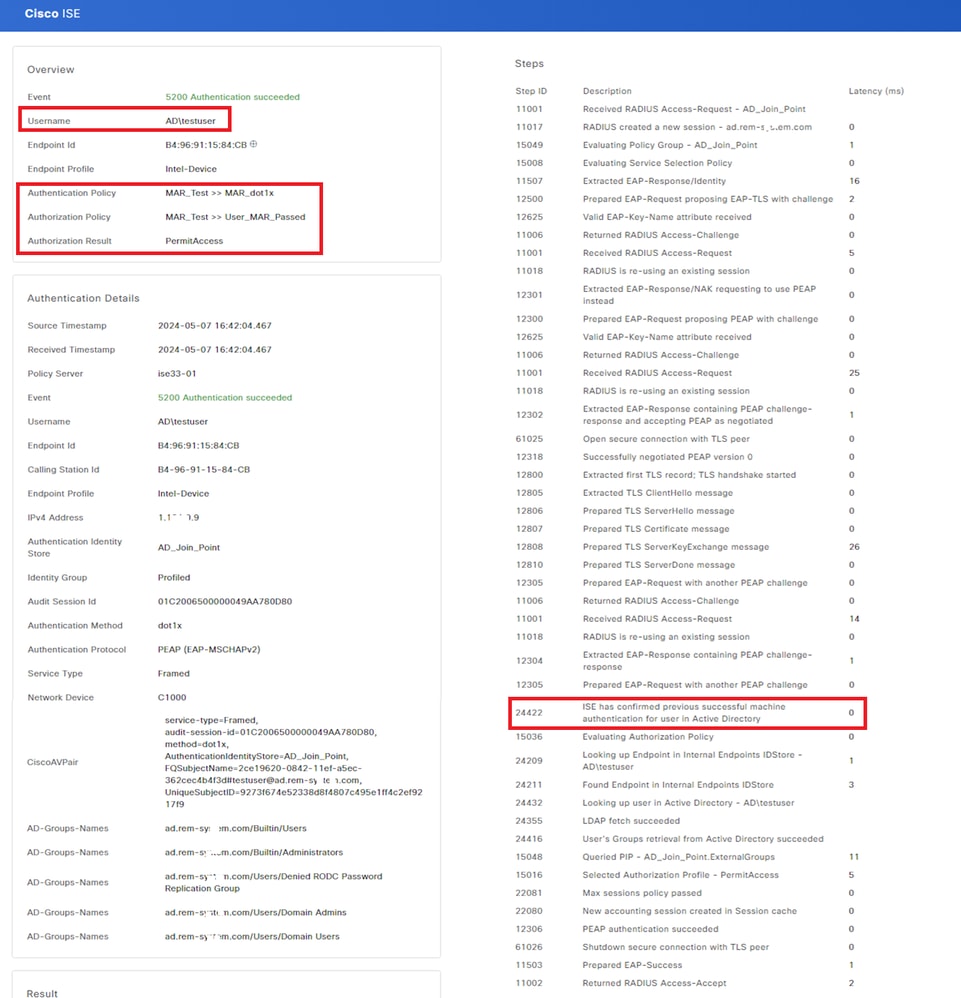

確認使用者身份驗證的詳細即時日誌。

使用者身份驗證的詳細資訊

使用者身份驗證的詳細資訊

模式2.僅限使用者驗證

步驟 1.停用和啟用Windows PC的網絡卡

要觸發使用者身份驗證,請停用並啟用Win10 PC1的NIC。

步驟 2.確認身份驗證會話

運行show authentication sessions interface GigabitEthernet1/0/2 details命令以確認C1000中的使用者身份驗證會話。

Switch#show authentication sessions interface GigabitEthernet1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: b496.9115.84cb

IPv6 Address: Unknown

IPv4 Address: 1.x.x.9

User-Name: AD\testuser

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 419s

Common Session ID: 01C2006500000049AA780D80

Acct Session ID: 0x0000003D

Handle: 0x66000016

Current Policy: POLICY_Gi1/0/2

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

Method status list:

Method State

dot1x Authc Success

步驟 3.確認Radius即時日誌

在ISE GUI中導航到操作> RADIUS >即時日誌,確認使用者身份驗證的即時日誌。

注意:由於MAR快取儲存在ISE中,因此僅需要使用者身份驗證。

Radius即時日誌

Radius即時日誌

確認使用者身份驗證的詳細即時日誌。

使用者身份驗證的詳細資訊

使用者身份驗證的詳細資訊

疑難排解

這些調試日誌(prrt-server.log)可幫助您確認ISE中身份驗證的詳細行為。

- runtime-config

- 執行階段記錄

- runtime-AAA

以下是模式1的調試日誌示例。Machine Authentication和User Authentication。

// machine authentication

MAR,2024-05-08 16:54:50,582,DEBUG,0x7fb2fd3db700,cntx=0000034313,sesn=ise33-01/504417979/41,CPMSessionID=01C2006500000049AA780D80,user=host/DESKTOP-L2IL9I6.ad.rem-xxx.com,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::checkInsertConditions: subject=machine, calling-station-id=B4-96-91-15-84-CB, HostName=DESKTOP-L2IL9I6$@ad.rem-xxx.com,MARCache.cpp:105

// insert MAR cache

MAR,2024-05-08 16:54:50,582,DEBUG,0x7fb2fd3db700,cntx=0000034313,sesn=ise33-01/504417979/41,CPMSessionID=01C2006500000049AA780D80,user=host/DESKTOP-L2IL9I6.ad.rem-xxx.com,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,Inserting new entry to cache CallingStationId=B4-96-91-15-84-CB, HostName=DESKTOP-L2IL9I6$@ad.rem-xxx.com, IDStore=AD_Join_Point and TTL=18000,CallingStationIdCacheHandler.cpp:55

MAR,2024-05-08 16:54:50,582,DEBUG,0x7fb2fd3db700,cntx=0000034313,sesn=ise33-01/504417979/41,CPMSessionID=01C2006500000049AA780D80,user=host/DESKTOP-L2IL9I6.ad.rem-xxx.com,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::onInsertRequest: event not locally,MARCache.cpp:134

// user authentication

MAR,2024-05-08 16:55:11,120,DEBUG,0x7fb2fdde0700,cntx=0000034409,sesn=ise33-01/504417979/45,CPMSessionID=01C2006500000049AA780D80,user=AD\testuser,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::onQueryRequest: machine authentication confirmed locally,MARCache.cpp:222

MAR,2024-05-08 16:55:11,130,DEBUG,0x7fb2fe5e4700,cntx=0000034409,sesn=ise33-01/504417979/45,CPMSessionID=01C2006500000049AA780D80,user=AD\testuser,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::onMachineQueryResponse: machine DESKTOP-L2IL9I6$@ad.rem-xxx.com valid in AD,MARCache.cpp:316

相關資訊

電腦存取限制的優缺點