簡介

本文檔介紹用於安全斷言標籤語言(SAML)身份驗證的郵件安全裝置(ESA)和OKTA的集成。

必要條件

需求

思科建議您瞭解以下主題:

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Active Directory

- Cisco Email Security Appliance 13.x.x或更高版本

- OKTA

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

OKTA是一種雙因素身份驗證服務提供商,為SAML身份驗證新增了一層安全性。

SAML是用於身份驗證的聯合方法。它的開發目的是提供安全訪問並將身份提供者和服務提供者分開。

身份提供者(IdP)是儲存使用者的所有資訊以便允許身份驗證的身份(這意味著OKTA具有用於確認和批准身份驗證請求的所有使用者資訊)。

服務提供商(SP)是ESA。

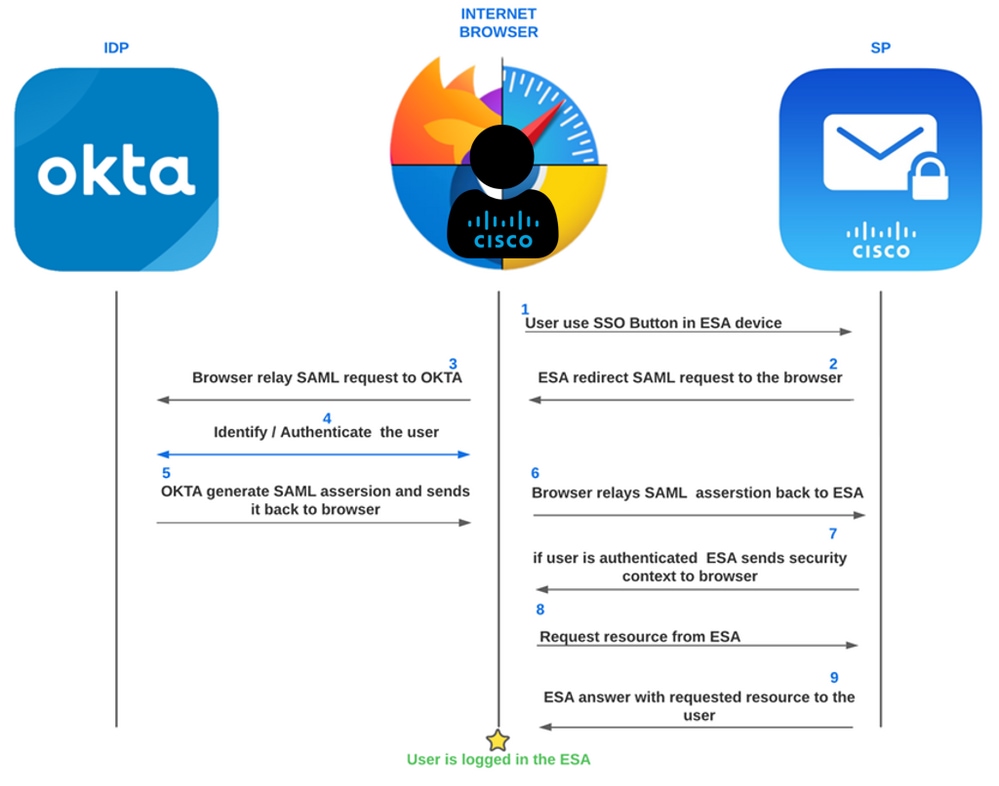

ESA OKTA SAML流程

ESA OKTA SAML流程

設定

OKTA配置

- 建立OKTA

Application.然後導航至 Applications.

Okta入門

Okta入門

- 按一下

Create App Integration.

Okta整合流程

Okta整合流程

- 選擇

SAML 2.0 如下圖所示。

Okta SAML 2.0

Okta SAML 2.0

- 編輯整合配置,並為整合、徽標和可見性選項配置名稱。按一下

next如下圖所示。

Okta應用程式名稱

Okta應用程式名稱

- 在此步驟中,您配置IdP最重要的部分,以允許使用者在SAML中驗證和傳送正確的引數。

Okta配置

Okta配置

- 單一登入URL:使用HTTP POST傳送SAML斷言的位置。這通常稱為應用程式的SAML斷言使用者服務(ACS)URL。

這用於步驟5和步驟6關於OKTA工作原理的影象中。

- 將此選項用於收件人URL和目標URL:標籤該選項。

- 訪問群體URI(SP實體ID):應用程式定義的唯一識別符號,它是SAML斷言的目標訪問群體。這通常是應用程式的SP實體ID。配置與單一登入URL相同的內容。

- 應用程式使用者名稱:確定使用者應用程式使用者名稱的預設值。應用程式使用者名稱用於斷言subject語句。使用電子郵件。

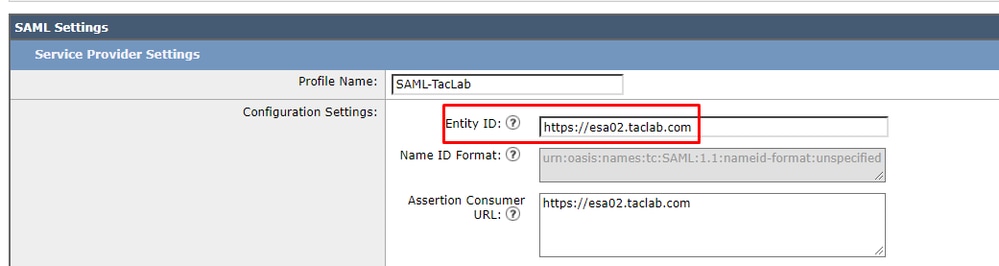

為此,您必須從設定相同的ESA System Administration > SAML > Service Provider Settings.

ESA SAML設定

ESA SAML設定

注意:請記住登入URL和受眾URI必須與您的ESA登入URL相同。

- 名稱ID格式:標識斷言subject語句的SAML處理規則和約束。除非應用程式明確要求特定格式,否則使用預設值「未指定」。未指定名稱ID格式,ESA不需要指定的ID格式。

ESA名稱ID格式

ESA名稱ID格式

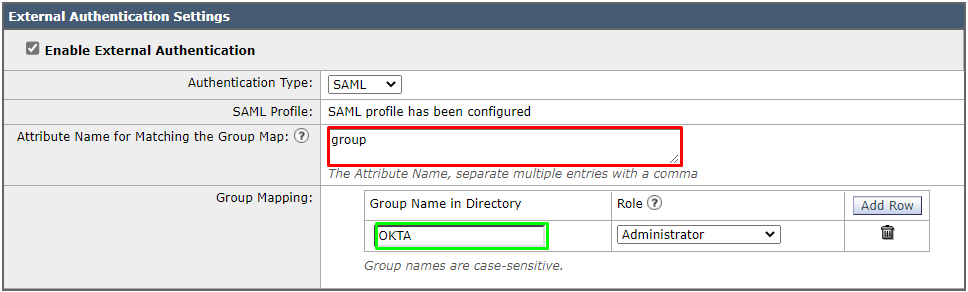

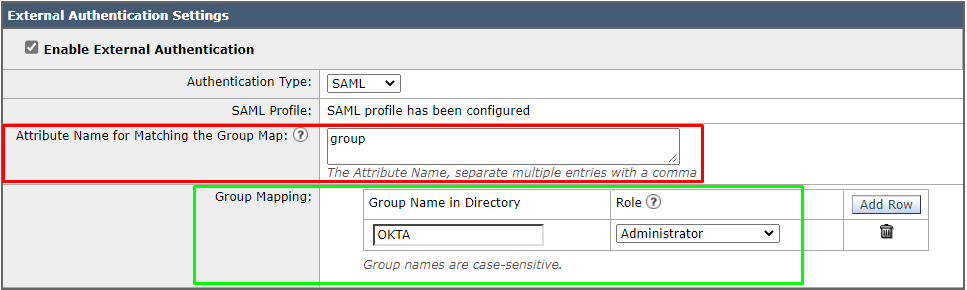

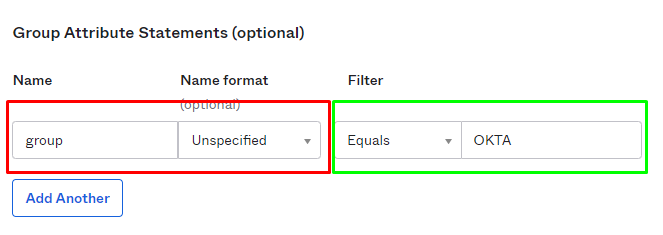

- 在下一步中,配置ESA如何搜尋IdP接收的引數,以便與組中所選使用者匹配。

在步驟5的相同視窗中,導航至 Group Attribute Statements 並配置下一個引數以允許身份驗證。

OKTA組屬性語句

OKTA組屬性語句

- 名稱:配置在ESA中使用的詞

External Authentication Settigns 通過SAML(區分大小寫)。

- 過濾器:配置

equals 以及要用於在ESA裝置中進行匹配的組的名稱 External Authentication Settings.

(下一個映像隻是一個示例,說明當您完成ESA的配置部分時,該映像的外觀)。

ESA SAML外部身份驗證配置

ESA SAML外部身份驗證配置

- 僅在驗證步驟中,檢查SAML斷言的預覽。

OKTA後設資料資訊

OKTA後設資料資訊

之後,您可以按一下 next.

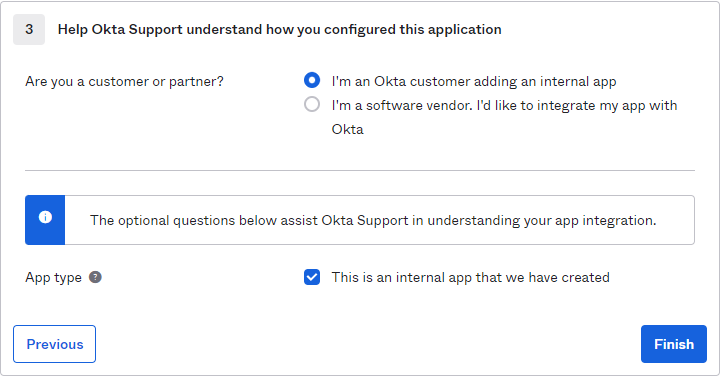

- 為了在OKTA中完成應用程式,您可以配置引數,如下圖所示。

Okta正在完成應用整合

Okta正在完成應用整合

按一下 Finish 按鈕,如圖所示。

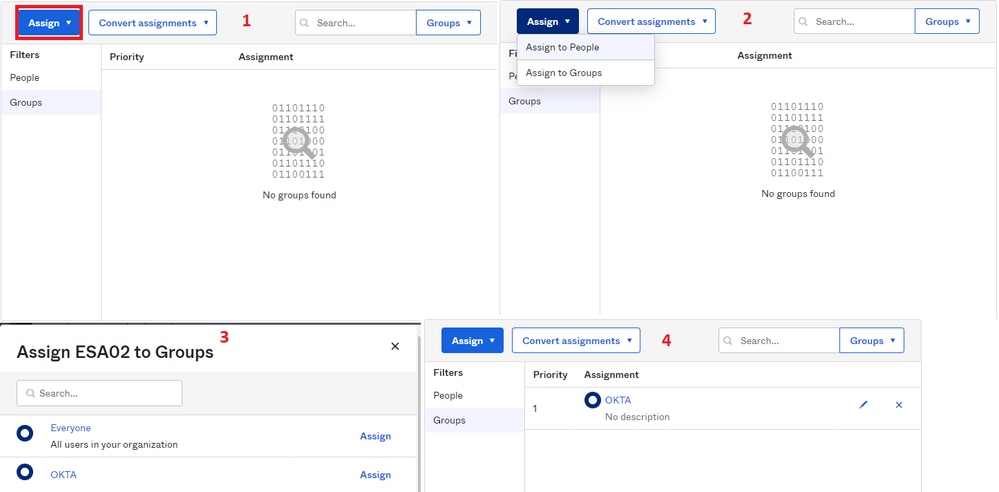

- 為了在OKTA中完成配置,您必須導航到您的應用程式,並選擇分配以及您允許在應用程式中進行身份驗證的使用者或組。

OKTA分配使用者組

OKTA分配使用者組

- 結果如下圖所示:

OKTA分配的組

OKTA分配的組

ESA配置

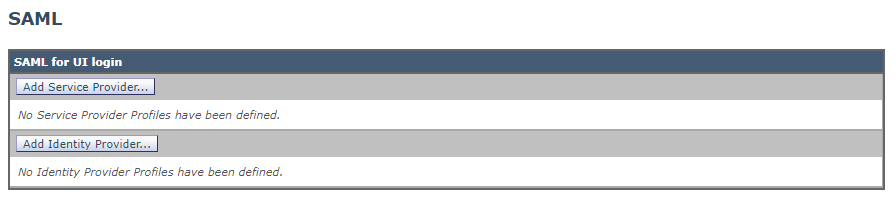

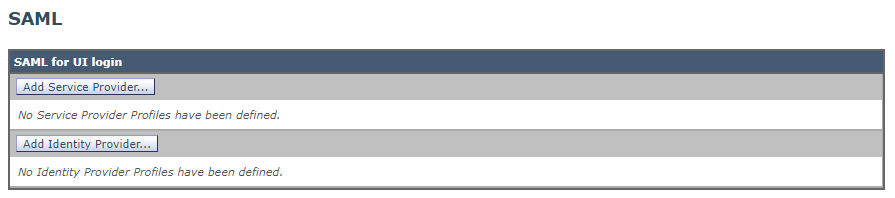

- 配置SAML設定。然後導航至

System Administration > SAML.

ESA SAML配置

ESA SAML配置

- 選擇

Add Service Provider 如前圖所示。

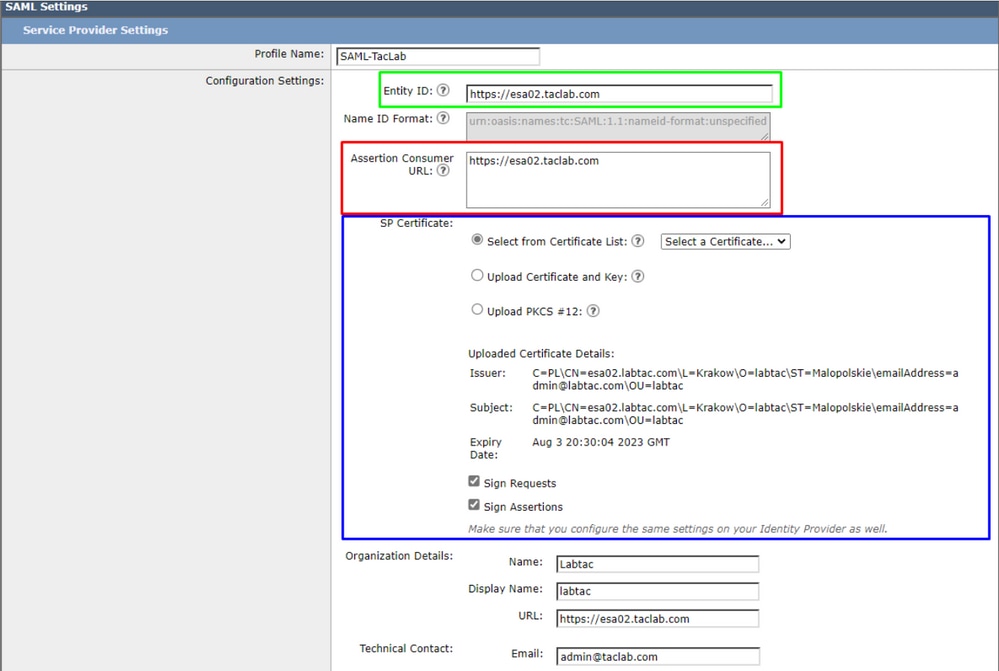

ESA SAML設定

ESA SAML設定

- 實體ID:服務提供商實體ID用於唯一標識服務提供商。服務提供商實體ID的格式通常是URI。

注意:請記住,此引數在ESA和OKTA中必須相等。

ESA實體Id

ESA實體Id

- Assertion Consumer URL: Assertion Consumer URL是身份提供程式在成功身份驗證後必須傳送SAML斷言的URL。用於訪問裝置網路介面的URL必須與斷言使用者URL相同。在身份提供程式上配置服務提供商設定時需要此值。

注意:請記住,此引數在ESA和OKTA上必須相等。

ESA斷言URL

ESA斷言URL

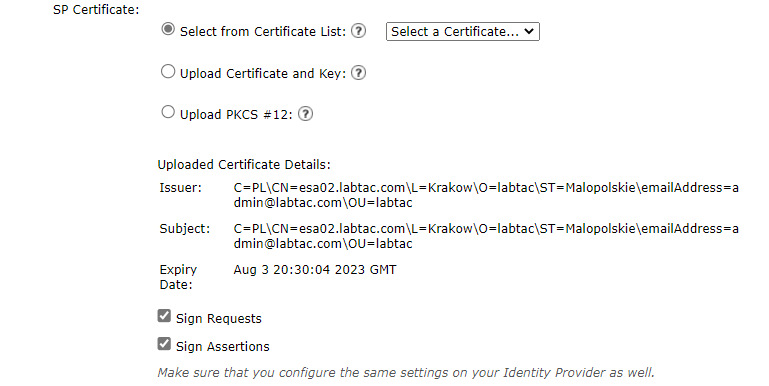

- SP證書:這是已為其配置斷言使用者URL的主機名的證書。

ESA證書

ESA證書

最好您使用 openssl 在Windows或Linux上。如果要配置自簽名證書,可以使用後續步驟進行配置,也可以使用證書:

1.建立私鑰。這有助於啟用加密或解密。

openssl genrsa -out domain.key 2048

2.建立證書簽名請求(CSR)。

openssl req -key domain.key -new -out domain.csr

3.建立自簽名證書。

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

如果需要更多的天,您可以在以下時間更改該值 -days .

註:請記住,根據最佳實踐,證書的期限不能超過5年。

之後,您可在選項中擁有要上傳到ESA的證書和金鑰 upload certificate and key.

註:如果要以PKCS Inter格式上傳證#12,可以在步驟3之後建立證書。

(可選)從PEM格式到PKCS#12格式。

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

有關組織的詳細資訊,您可以根據需要填寫這些資訊,然後按一下「提交」。

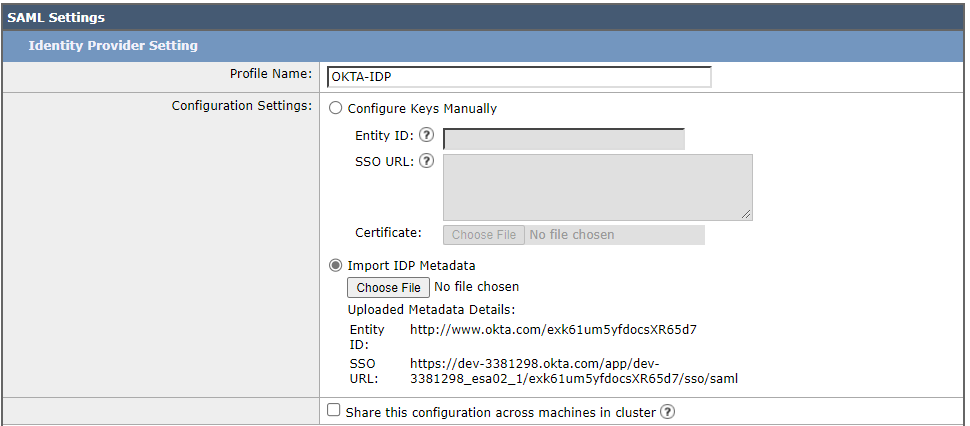

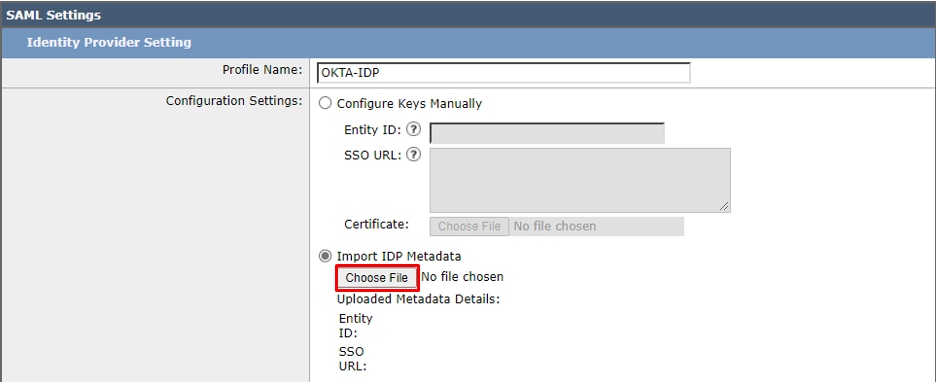

- 導航至

System Administration > SAML 選擇 Add Identity Provider.

ESA SAML IdP配置

ESA SAML IdP配置

ESA IdP設定配置

ESA IdP設定配置

在此步驟中有兩個選項,您可以手動上傳資訊,也可以通過 XML 檔案。

為此,您必須導航到您的OKTA應用程式,並找到 IDP metadata .

OKTA IdP後設資料

OKTA IdP後設資料

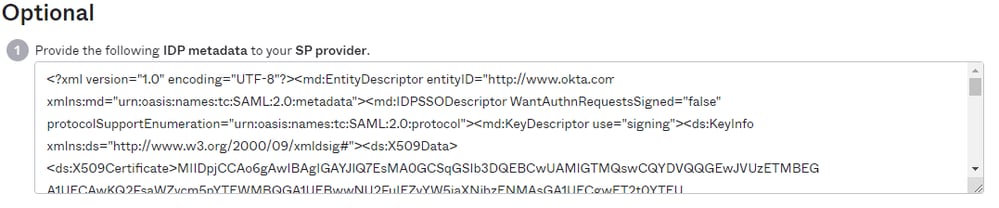

向下滾動 OKTA Sign On option 並找到選項 SAML Setup.

OKTA SAML後設資料說明

OKTA SAML後設資料說明

選擇 View SAML setup instructions.然後向下滾動到 optional 步。

OKTA IdP後設資料資訊

OKTA IdP後設資料資訊

複製並貼上記事本中的所有資訊,將其另存為 IDP.xml並將它上傳到選項 Import IDP metadata 在ESA中 Identity Provider.

ESA後設資料匯入

ESA後設資料匯入

然後,點選提交,您可以看到配置概述,如下所示:

ESA SAML配置概述

ESA SAML配置概述

現在配置了SAML,您必須配置外部身份驗證。

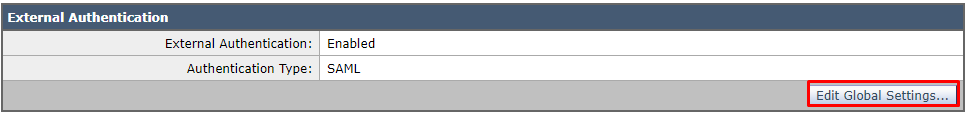

- 導航至

System Administration > Users. C更改外部身份驗證的配置以使用SAML。

ESA外部身份驗證配置

ESA外部身份驗證配置

選擇 Edit Global Settings 並配置下一個引數,該引數等於在OKTA中為組配置的引數。

ESA外部身份驗證配置

ESA外部身份驗證配置

OKTA外部身份驗證配置

OKTA外部身份驗證配置

按一下之後 Commit.

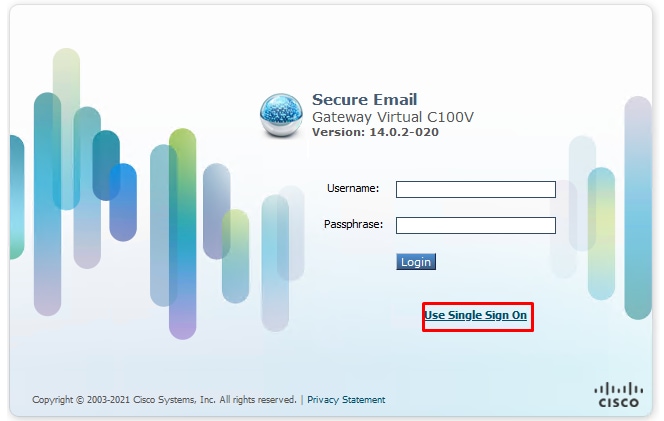

驗證

若要驗證,請按一下 Use Single On.

通過SSO的ESA身份驗證

通過SSO的ESA身份驗證

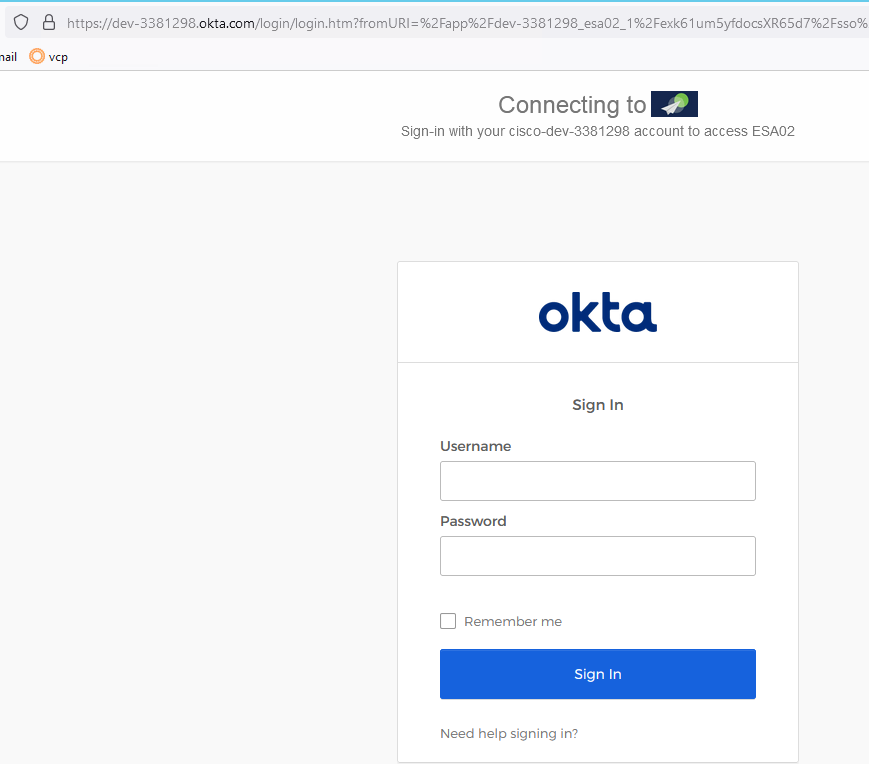

按一下 Use Single Sign-On 按鈕,您將重定向到IdP服務(OKTA),並且您必須提供使用者名稱和密碼進行身份驗證,或者,如果您已經與您的域完全整合,則您將在ESA中自動進行身份驗證。

ESA OKTA身份驗證

ESA OKTA身份驗證

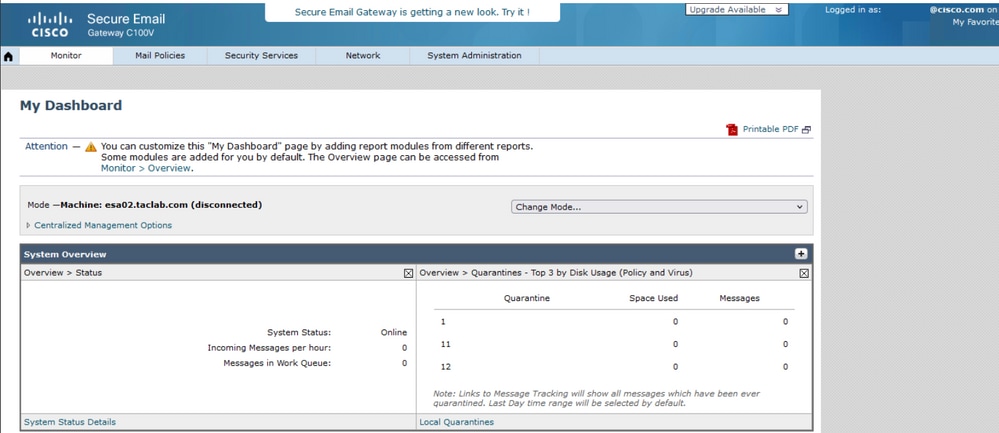

輸入OKTA登入憑證後,系統會將您重新導向到ESA,並在下一個映像中驗證您的身份。

ESA身份驗證成功

ESA身份驗證成功

疑難排解

目前尚無適用於此組態的具體疑難排解資訊。

相關資訊