簡介

本文檔介紹將安全終端私有雲與安全Web裝置(SWA)和安全郵件網關(ESA)整合所需的步驟。

必要條件

思科建議您瞭解以下主題:

- 安全終端AMP虛擬私有雲

- 安全網路裝置(SWA)

- 安全電子郵件閘道

採用元件

SWA(安全網路裝置) 15.0.0-322

AMP虛擬私有雲4.1.0_202311092226

安全電子郵件網關14.2.0-620

注意:此文檔對所有相關產品的物理和虛擬變體均有效。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

進行整合前先進行驗證檢查

- 驗證是否

Secure Endpoint Private Cloud/SWA/Secure Email Gateway 具有所需的許可證。您可以 SWA/Secure Email 在驗證功能金鑰或檢查智慧許可證是否已啟用。

- 如果您計畫檢查HTTPS流量,則必須在SWA上啟用HTTPS代理。您需要解密HTTPS流量才能執行任何檔案信譽檢查。

- 必須配置AMP私有雲/虛擬私有雲裝置和所有必需的證書。請參閱VPC證書指南進行驗證。

https://www.cisco.com/c/en/us/support/docs/security/amp-virtual-private-cloud-appliance/214326-how-to-generate-and-add-certificates-tha.html

4. 產品的所有主機名必須是DNS可解析的。這是為了避免在整合期間出現任何連線問題或證書問題。在安全終端私有雲上,Eth0介面用於管理員訪問,Eth1必須能夠與整合裝置連線。

程式

配置安全終端私有雲

- 登入到

Secure Endpoint VPC admin portal。

- 轉至

“Configuration” > “Services” > “Disposition Server”>複製處置伺服器主機名(這也可以從第三步獲取)。

- 導航到

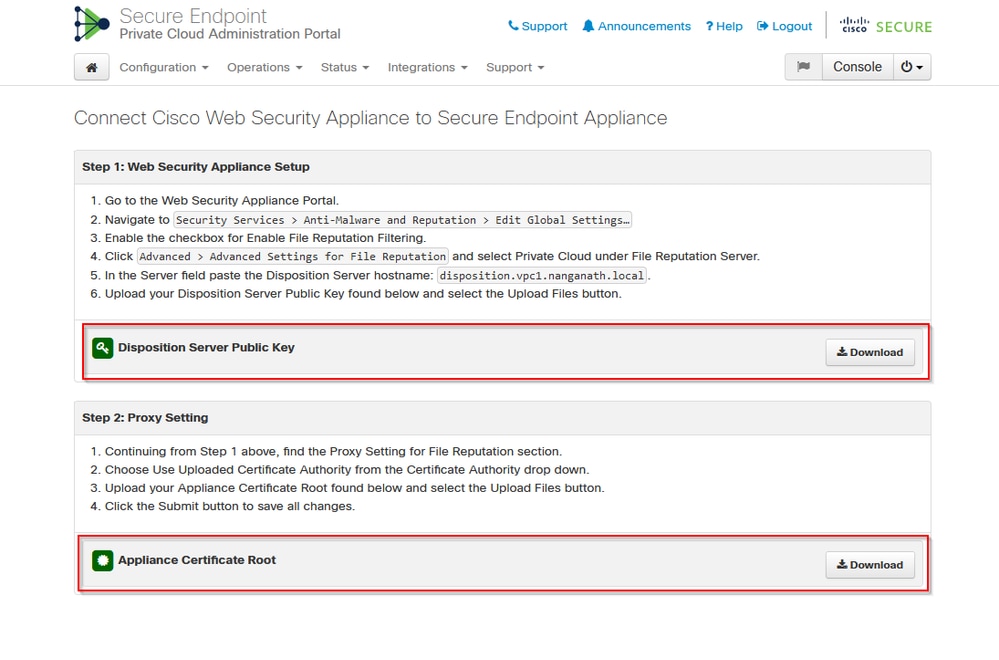

“Integrations” > “Web Security Appliance”。

- 下載

“Disposition Server Public Key” & “Appliance Certificate Root”。

- 導航到

“Integrations” > “Email Security Appliance”。

- 選擇ESA的版本並下載「Disposition Server Public Key」和「Appliance Certificate Root」。

- 請保證證書和金鑰均安全。這必須稍後上傳到SWA/Secure Email。

配置安全網路裝置

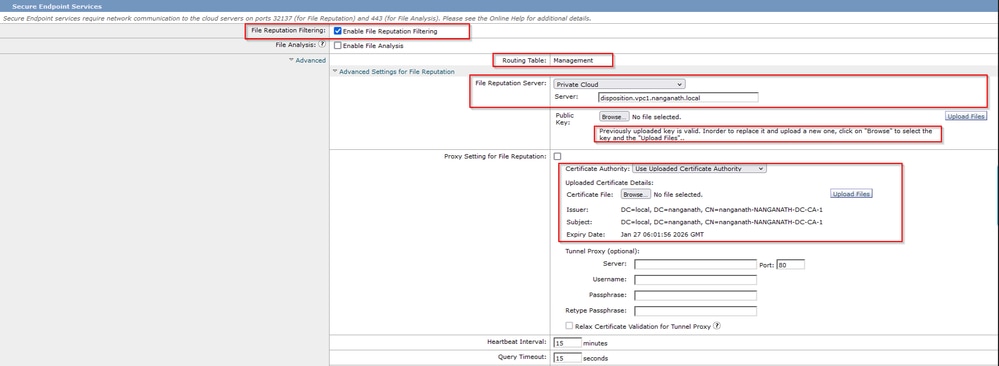

- 導覽至

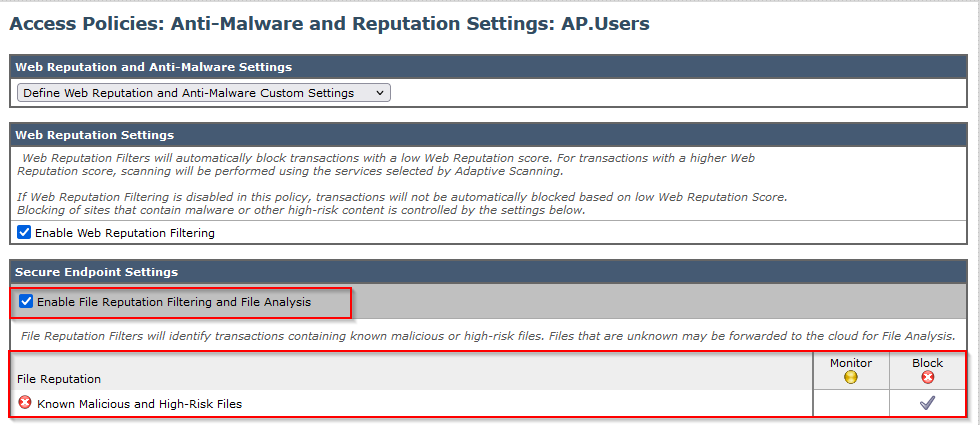

SWA GUI > “Security Services” > “Anti-Malware and Reputation” > Edit Global Settings

- 在「Secure Endpoint Services」部分,您可以看到「Enable File Reputation Filtering」選項,並且「Check」此選項顯示一個新欄位「Advanced」

- 在檔案信譽伺服器中選擇「私有雲」。

- 提供私有雲處置伺服器主機名作為「伺服器」。

- 上傳您之前下載的公鑰。按一下「上傳檔案」。

- 可以選擇上傳證書頒發機構。從下拉選單中選擇「Use Uploaded Certificate Authority」(使用上傳的證書頒發機構)並上傳您之前下載的CA證書。

- 提交變更

- 提交更改

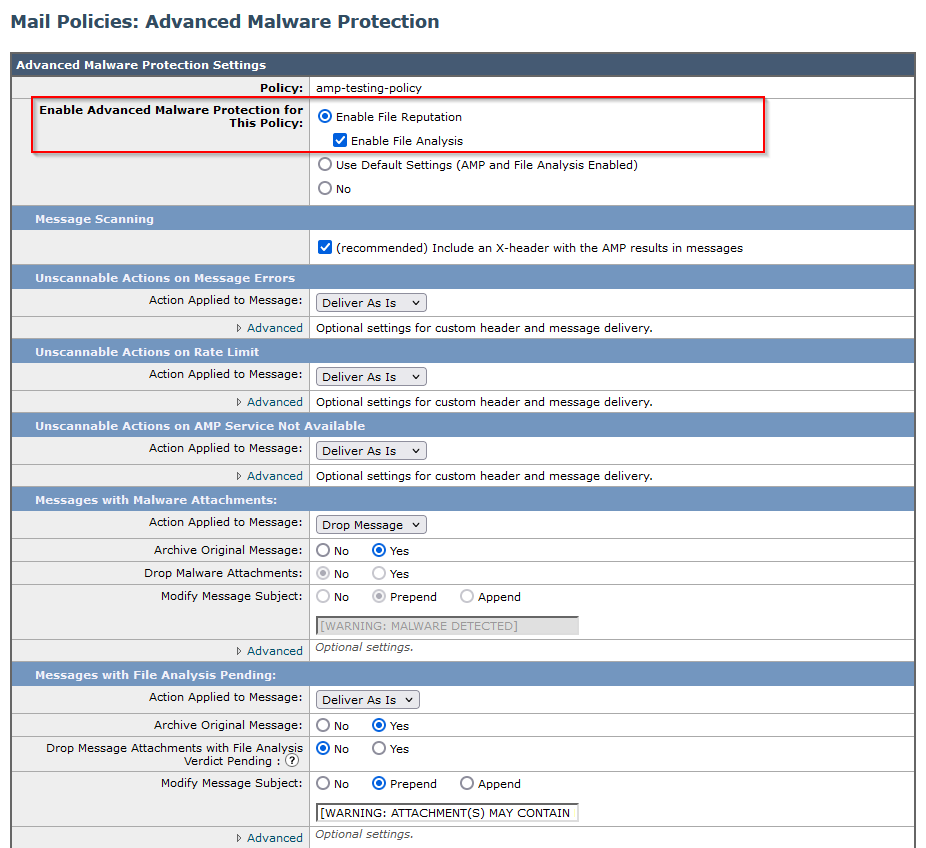

配置Cisco Secure Email

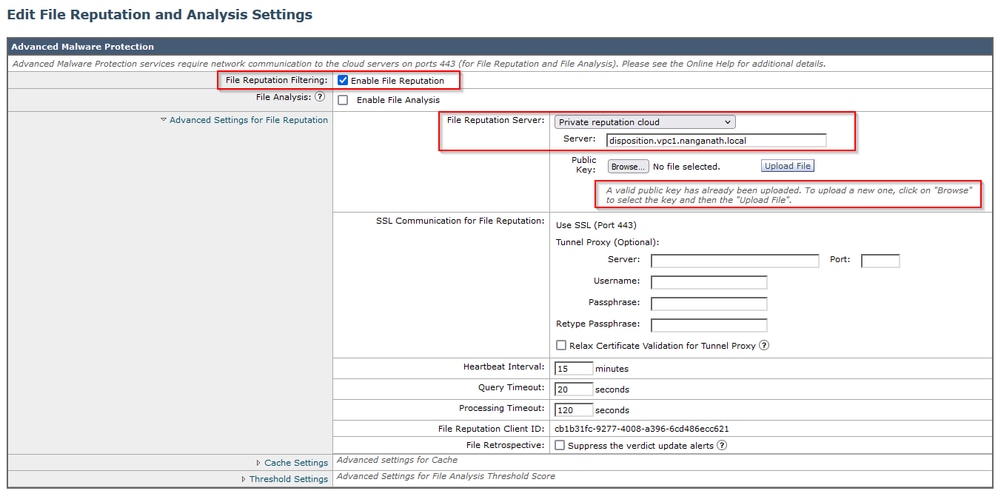

1. 瀏覽至 Secure Email GUI > Security Services” > “File Reputation and Analysis” > Edit Global Settings > “Enable” or “Edit Global Settings”

2. 在檔案信譽伺服器中選擇「私有雲」

3. 將私有雲處置伺服器主機名提供為「伺服器」。

4. 上傳我們之前下載的公鑰。按一下「上傳檔案」。

5. 上傳證書頒發機構。從下拉選單中選擇「Use Uploaded Certificate Authority」(使用上傳的證書頒發機構)並上傳您之前下載的CA證書。

6. 提交變更

7. 提交更改

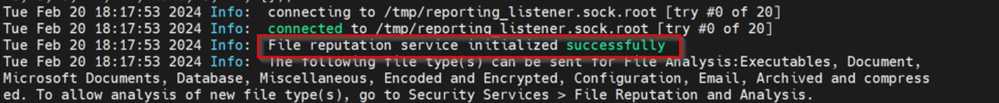

注意:Cisco Secure Web Appliance和Cisco Secure Email Gateway基於AsyncOS,初始化檔案信譽時共用幾乎相同的日誌。AMP日誌可在安全Web裝置或安全郵件網關AMP日誌(兩台裝置中的類似日誌)中檢視。這僅表示服務已在SWA和安全郵件網關上初始化。它並不表示連線完全成功。如果存在任何連線或證書問題,則在「File Reputation initialized」(檔案信譽已初始化)消息後會顯示錯誤。它主要表示「無法連線錯誤」或「憑證無效」錯誤。

從安全Web和電子郵件獲取AMP日誌的步驟

1. 登入到SWA/Secure Email Gateway CLI並鍵入命令 "grep"

2. 選取 "amp" or "amp_logs"

3. 保留所有其他欄位,並輸入「Y」以追蹤記錄檔。跟蹤日誌以顯示即時事件。如果您正在尋找舊事件,則可以在「正規表示式」中鍵入日期

測試安全Web裝置和安全終端私有雲之間的整合。

沒有直接選項可用於測試SWA的連線。您必須檢查日誌或警報,以驗證是否存在任何問題。

為簡單起見,我們測試的是HTTP URL而不是HTTPS。請注意,您需要解密HTTPS流量以進行任何檔案信譽檢查。

配置在SWA訪問策略中完成,並強制執行AMP掃描。

注意:請檢視SWA使用手冊,瞭解如何在Cisco Secure Web裝置上配置策略。

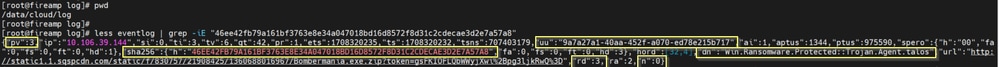

試圖透過思科安全網路裝置從網際網路下載惡意檔案「Bombermania.exe.zip」。日誌顯示惡意檔案已阻止。

SWA訪問日誌

這些步驟可擷取存取記錄。

1. 登入SWA並鍵入命令 "grep"

2. 選取 "accesslogs"

3. 如果您想增加任何「正規表示式」(如客戶端IP),請加以說明。

4. 鍵入「Y」以跟蹤日誌

1708320236.640 61255 10.106.37.205 TCP_DENIED/403 2555785 GET http://static1.1.sqspcdn.com/static/f/830757/21908425/1360688016967/Bombermania.exe.zip?token=gsFKIOFLQbWWyjXwi%2Bpg3ljkRwQ%3D - DEFAULT_PARENT/bgl11-lab-wsa-2.cisco.com application/zip BLOCK_AMP_RESP_12-AP.Users-ID.Users-NONE-NONE-NONE-DefaultGroup-NONE <"IW_comp",3.7,1,"-,-,-,-,-,-,1,"-,-,-,"-,-,-,-,-,-,-,-,"-,"-,-,-,"-,-,-,-,-,- -「-」、-、-、「IW_comp」、-、「AMP高風險」、「電腦和網際網路」、「-」、「未知」、「未知」、「未知」、「-」、333.79、0、-、「-」、「-」、「-」、37、「Win.Ransomware.Protected::Trojan.Agent.talos」、0、0、「Bombermania.exe.zip」、「46ee42fb79a16 3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8",3,-,"-",-,-> -

TCP_DENIED/403 —> SWA拒絕此HTTP GET請求。

BLOCK_AMP_RESP —> HTTP GET請求由於AMP響應而被阻止。

Win.Ransomware.Protected::Trojan.Agent.talos —>威脅名稱

Bombermania.exe.zip —>我們嘗試下載的檔名

46ee42fb79a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8 —>檔案的SHA值

SWA AMP日誌

使用這些步驟可獲取AMP日誌。

1. 登入SWA並鍵入命令 "grep"

2. 選取 "amp_logs"

3. 保留所有其他欄位,並輸入「Y」以追蹤記錄檔。跟蹤日誌以顯示即時事件。如果您正在尋找舊事件,則可以在「正規表示式」中鍵入日期

「verdict_from」:「雲」對於私有雲和公共雲而言,這似乎是一樣的。不要將其混淆為公共雲的裁決。

2024年2月19日星期一10:53:56除錯:調整後的裁決- {'category': 'amp', 'spyname': 'Win.Ransomware.Protected::Trojan.Agent.talos', 'original_verdict': 'MALICIOUS', 'analysis_status': 18, 'verdict_num': 3, 'analysis_score': 0, 'uploaded': False, 'file_name': 'Bombermania.exe.zip', 'Verdict_source': None, 'Exit_file_verdict_verdict' 、 'verdict_from': 'Cloud', 'analysis_action': 2, 'file_type': 'application/zip', 'score': 0, 'upload_reason': 'File type is not configured for sandboxing', 'sha256': '46ee42fb79a1 61bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8', 'verdict_str': 'MALICIOUS', 'malicious_child': None}

安全端點私有雲事件日誌

事件日誌位於 /data/cloud/log

您可以使用SHA256或使用SWA的「檔案信譽客戶端ID」搜尋事件。SWA的AMP配置頁面中顯示「檔案信譽客戶端ID」。

pv -協定版本,3表示TCP

ip -請忽略此欄位,因為無法保證此欄位指示執行信譽查詢的客戶端的實際IP地址

uu - WSA/ESA中的檔案信譽客戶端ID

檔案的SHA256 - SHA256

dn -檢測名稱

n - 1(如果AMP以前從未見過檔案雜湊),否則為0。

rd -回應處置。此處3表示DISP_MALICIOUS

1 DISP_UNKNOWN檔案性質未知。

2 DISP_CLEAN此檔案被認為是良性的。

3 DISP_MALICIOUS認為該檔案是惡意的。

7 DISP_UNSEEN檔案性質未知,這是我們第一次看到該檔案。

13 DISP_BLOCK不能執行檔案。

14 DISP_IGNORE XXX

15 DISP_CLEAN_PARENT認為該檔案是良性的,它建立的任何惡意檔案都必須視為未知。

16 DISP_CLEAN_NFM認為該檔案是良性的,但客戶端必須監控其網路流量。

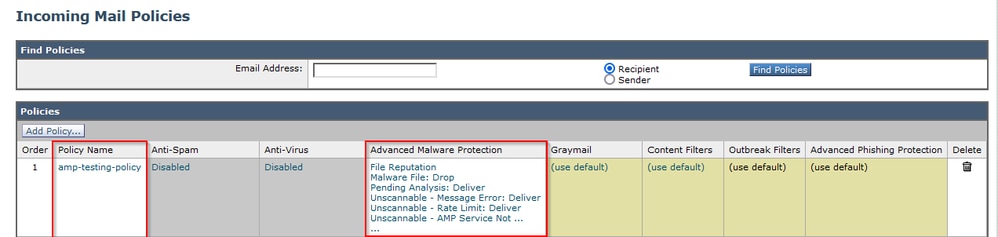

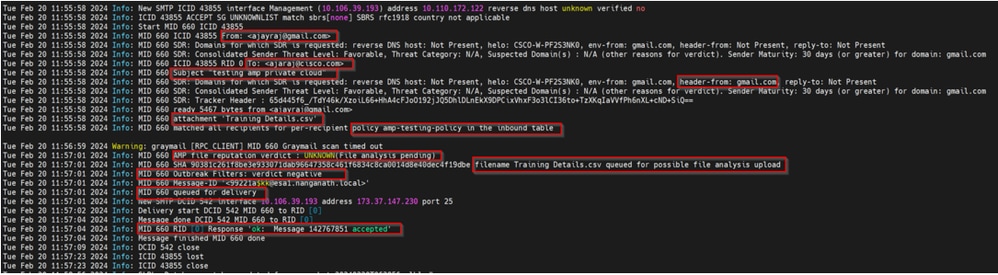

測試安全電郵與AMP私有雲之間的整合

從安全郵件網關測試連線沒有直接選項。您必須檢查日誌或警報,以驗證是否存在任何問題。

在Secure Email incoming mail策略中完成配置以實施AMP掃描。

已使用非惡意檔案對ESA進行了測試。這是CSV檔案。

Secure Email mail_logs

安全電子郵件AMP日誌

2024年2月20日星期二11:57:01 2024資訊:從Cloud收到檔案信譽查詢的響應。檔名= Training Details.csv,MID = 660,性質= FILE UNKNOWN,惡意軟體=無,分析得分= 0,sha256 = 90381c261f8be3e933071dab96647358c461f6834c8ca0014d8e40dec4f19dbe,upload_action =建議傳送檔案進行分析, verdict_source = AMP,可疑類別= None

安全端點私有雲事件日誌

{"pv":3,"ip":"10.106.72.238","si":0,"ti":14,"tv":6,"qt":42,"pr":1,"ets":1708410419,"ts":1708410366,"tsn":299129395,"uu":"cb1b31fc-9277-4008-a396-6cd486ecc621","ai":1,"aptus" 295,"ptus":2429102,"spero":{"h":"00","fa":0,"fs":0,"ft":0,"hd":1},"sha256":{"h":"90381C261F8BE3E933071DAB96647358C461F6834C8CA0014D8E40DEC4F19DBE "," fa":0,"fs":0,"ft":0,"hd":1},"hord":[32,4],"rd":1,"ra":1,"n":0}

rd - 1個DISP_UNKNOWN。檔案性質未知。

發現導致整合失敗的常見問題

- 在SWA或安全郵件中選擇錯誤的「路由表」。整合裝置必須能夠與AMP私有雲Eth1介面通訊。

- VPC主機名在SWA或安全郵件中不可進行DNS解析,從而導致建立連線失敗。

- VPC處置證書中的CN(通用名稱)必須與VPC主機名以及SWA和安全郵件網關中提到的主機名匹配。

- 不支援使用私有雲和雲檔案分析。如果使用本地裝置,則檔案分析和信譽必須是本地伺服器。

- 確保AMP私有雲與SWA、安全電子郵件之間不存在時間同步問題。

- SWA DVS引擎對象掃描限制預設為32 MB。如果要掃描較大的檔案,請調整此設定。請注意,這是一個全局設定,會影響所有掃描引擎,如Webroot、Sophos等。