在Firepower 4100上配置FTD多例項高可用性

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

簡介

本文說明如何在FTD容器例項(多例項)中設定容錯移轉。

必要條件

需求

思科建議您瞭解Firepower管理中心和防火牆威脅防禦。

採用元件

Cisco Firepower管理中心虛擬7.2.5

思科Firepower 4145 NGFW裝置(FTD)7.2.5

Firepower可擴展作業系統(FXOS)2.12(0.498)

Windows 10

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

在部署FTD多例項之前,瞭解它如何影響您的系統效能並相應地計畫非常重要。請務必參閱思科官方文檔或諮詢思科技術代表,以確保實現最佳部署和配置。

背景資訊

多例項是Firepower威脅防禦(FTD)的一項功能,與ASA多情景模式類似。它允許您在單個硬體上運行多個單獨的FTD容器例項。每個容器例項都允許硬資源分離、單獨的配置管理、單獨的重新載入、單獨的軟體更新和全面的威脅防禦功能支援。這對於需要針對不同部門或專案採用不同安全策略,但不想投資於多個獨立硬體裝置的組織尤其有用。執行FTD 6.4及更高版本的Firepower 3100、4100、4200和9300系列安全裝置目前支援多例項功能。

本文檔使用最多支援14個容器例項的Firepower4145。有關Firepower裝置支援的最大例項數,請參閱每個型號的最大容器例項和資源數。

網路圖表

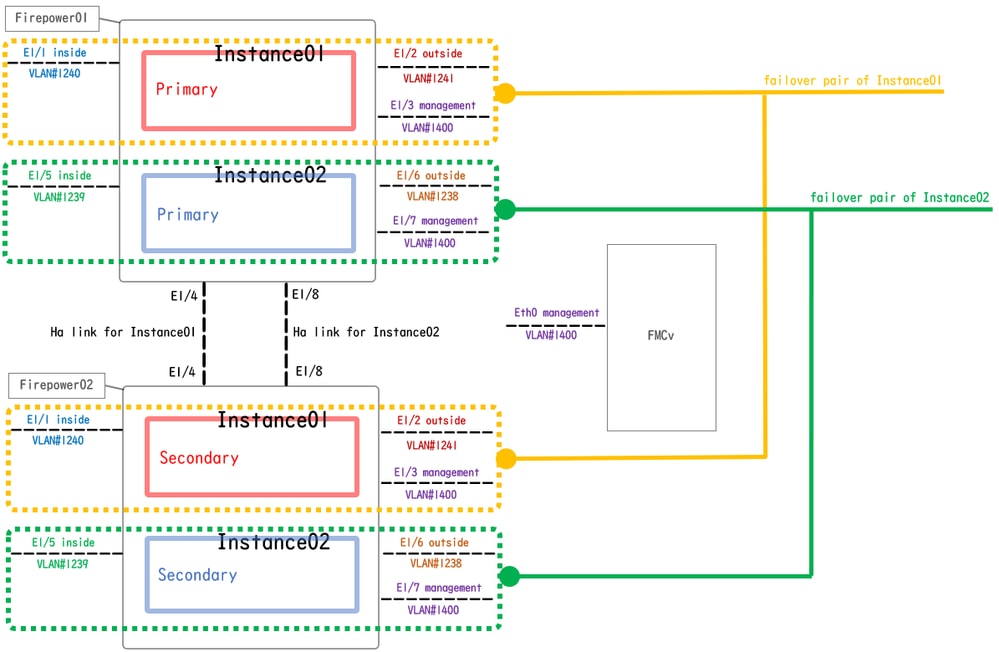

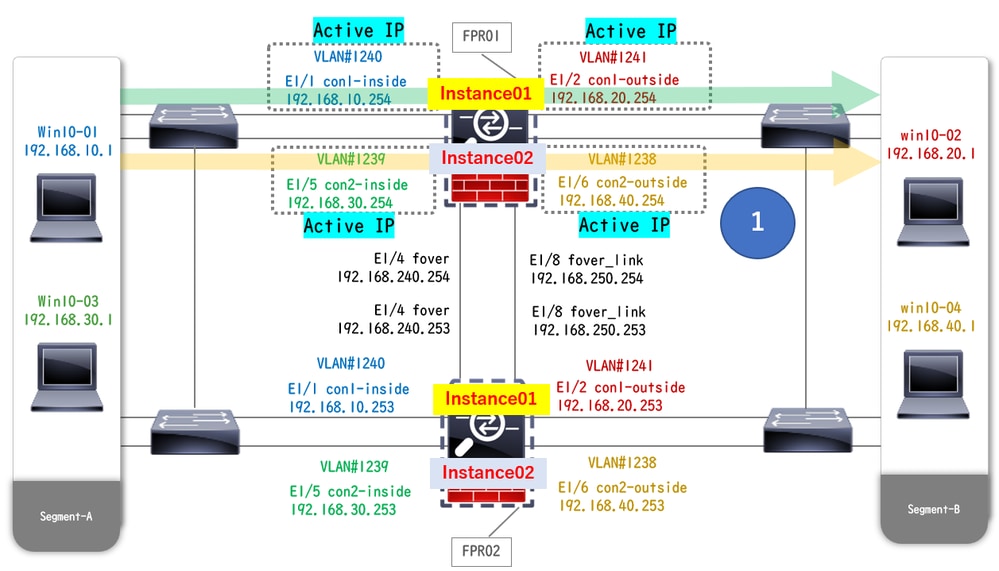

本檔案介紹此圖上多執行個體中的HA組態和驗證。

邏輯配置圖

邏輯配置圖

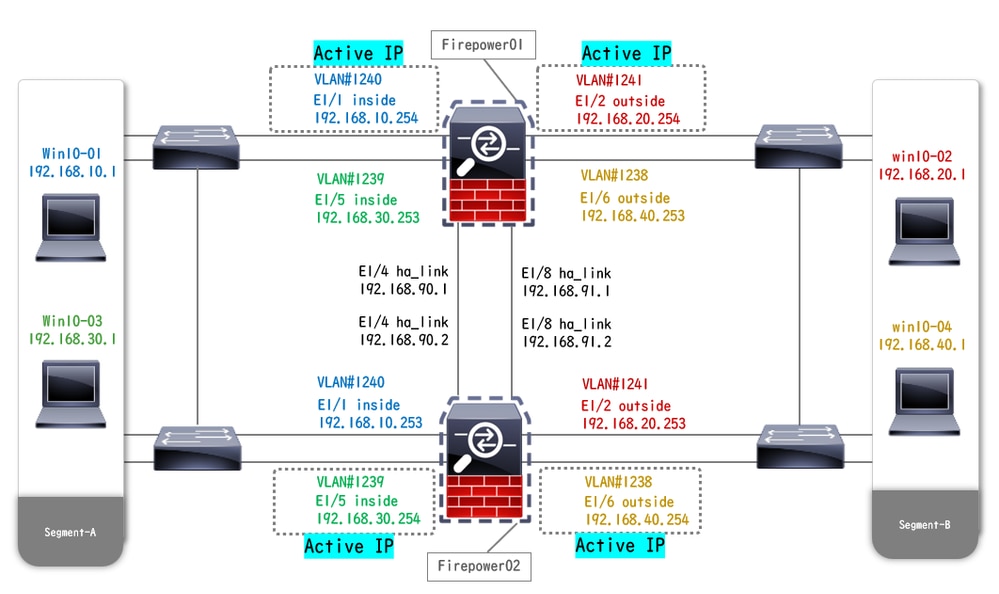

物理配置圖

物理配置圖

組態

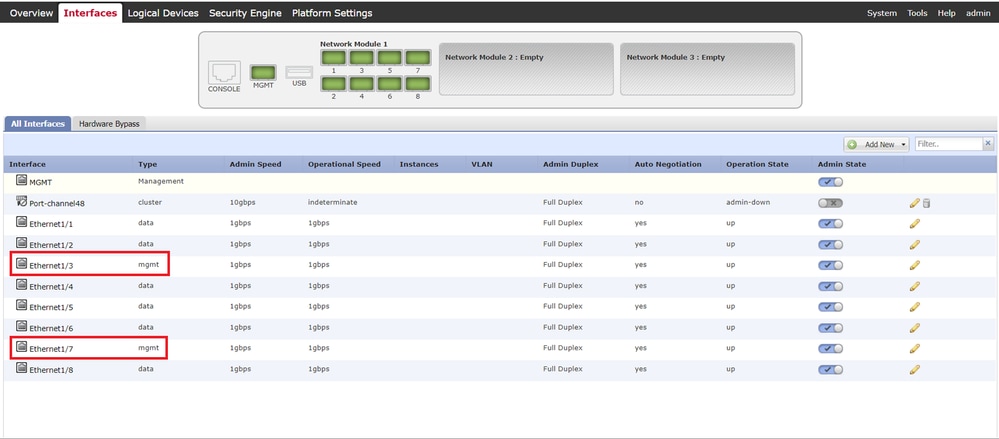

步驟1.預配置介面

a.導覽至FCM上的介面。設定2個管理介面。在本範例中Ethernet1/3和Ethernet1/7。

預配置介面

預配置介面

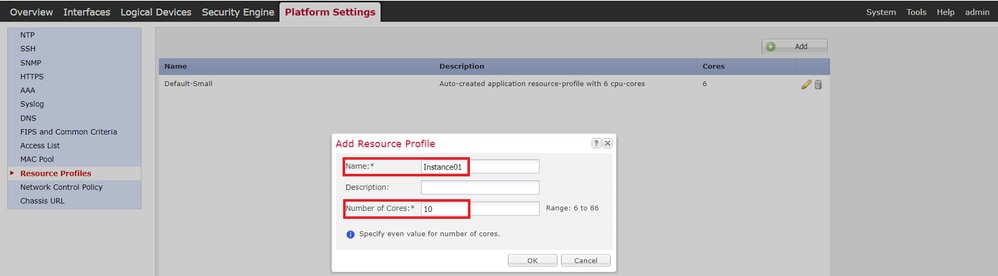

步驟2.為容器例項新增2個資源配置檔案。

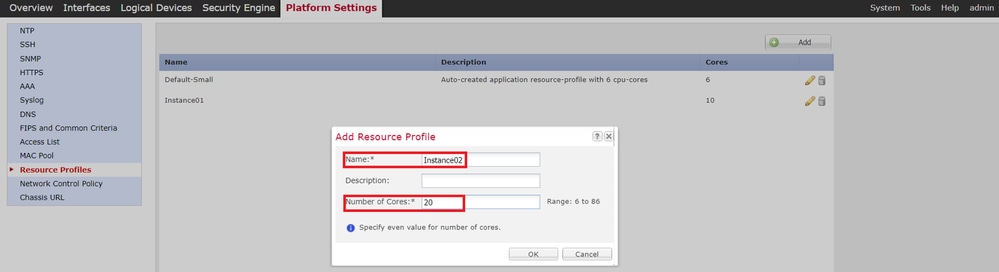

a.導覽至Platform Settings > Resource Profiles > Add on FCM。設定第一個資源配置檔案。

在此範例中:

・名稱:例項01

·核心數量:10

附註:對於容器例項對的HA,它們必須使用相同的資源配置檔案屬性。

將配置檔案的名稱設定為1到64個字元。請注意,新增此配置檔案後,無法更改其名稱。

設定配置檔案的核心數,介於6和最大值之間。

新增第一個資源配置檔案

新增第一個資源配置檔案

b.重複一次。在步驟2中,配置第二個資源配置檔案。

在此範例中:

・名稱:例項02

·核心數量:20

新增第二個資源配置檔案

新增第二個資源配置檔案

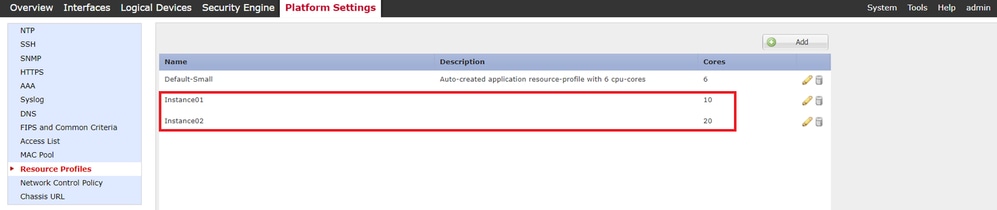

c.檢查2個資源配置檔案新增成功。

確認資源配置檔案

確認資源配置檔案

步驟3. (可選)為容器例項介面新增虛擬MAC地址的MAC池字首。

您可以手動為活動/備用介面設定虛擬MAC地址。如果未設定虛擬MAC地址,對於多例項功能,機箱會自動為例項介面生成MAC地址,並確保每個例項中的共用介面使用唯一的MAC地址。

請檢查為容器例項介面新增MAC池字首和檢視MAC地址,瞭解有關MAC地址的詳細資訊。

步驟4.新增獨立例項。

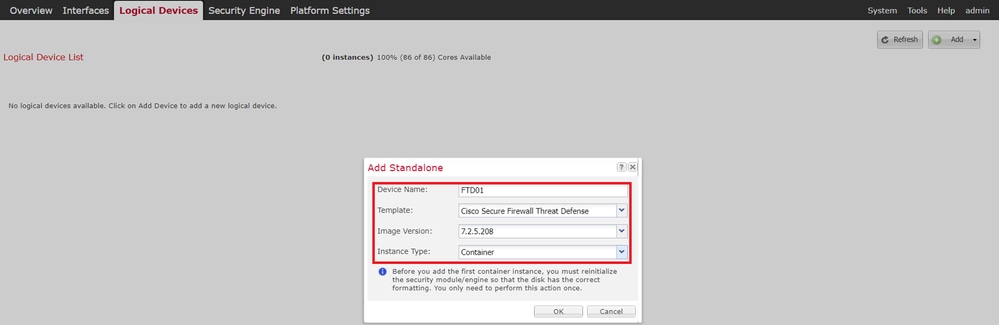

a.導覽至Logical Devices > Add Standalone。設定第一個例項。

在此範例中:

·裝置名稱:FTD01

·實例型別:貨櫃

附註:部署容器應用程式的唯一方法是預部署App-Instance,其例項型別設定為Container。請確保選擇Container。

新增邏輯裝置後,無法更改此名稱。

新增例項

新增例項

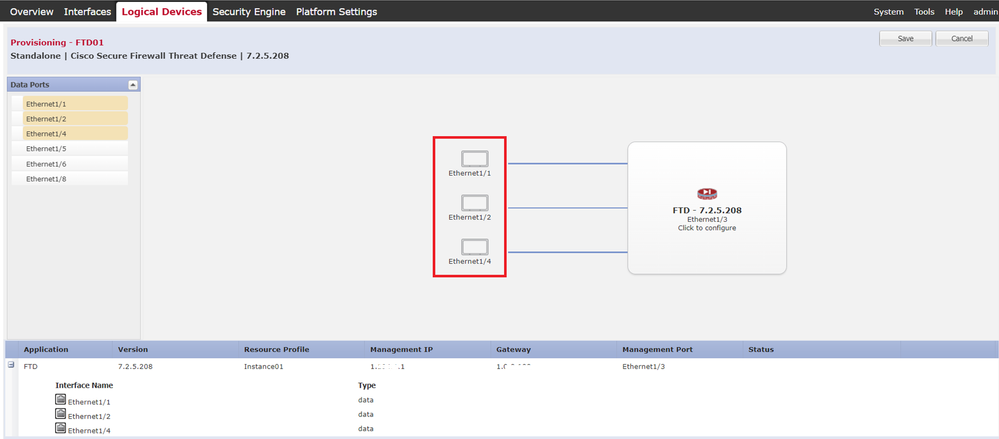

步驟5.配置介面

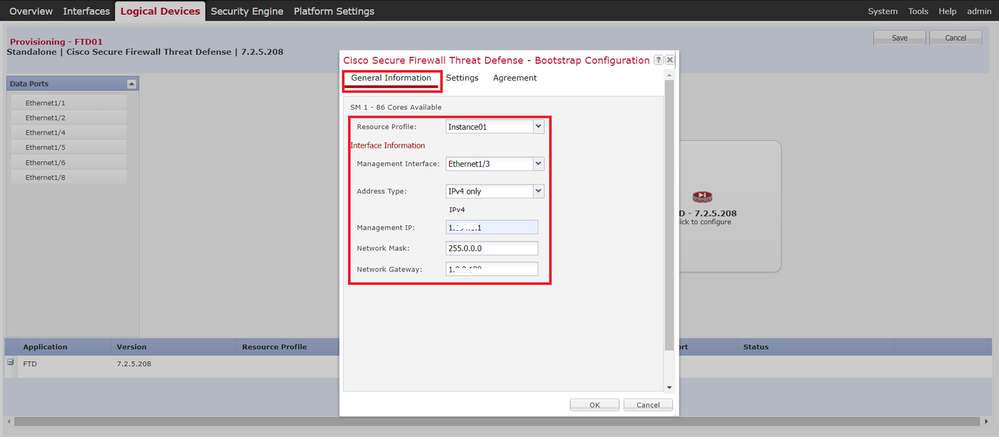

a.為Instance01設定Resource Profile、Management Interface、Management IP。

在此範例中:

·資源配置檔案:例項01

·管理介面:Ethernet1/3

·管理IP :x.x.1.1

配置配置檔案/管理介面/管理IP

配置配置檔案/管理介面/管理IP

b.設定資料介面。

在此範例中:

·Ethernet1/1(內部使用)

·Ethernet1/2(用於外部)

·Ethernet1/4(用於HA鏈路)

設定資料介面

設定資料介面

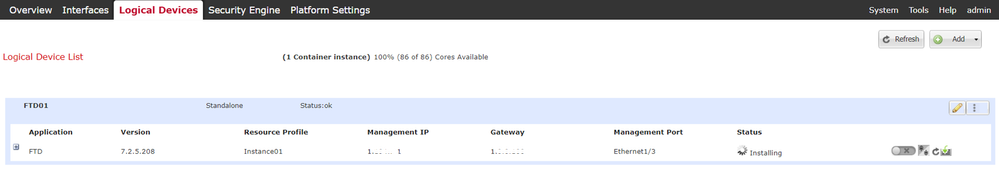

c.導航到Logical Devices。正在等待例項啟動。

確認例項01的狀態

確認例項01的狀態

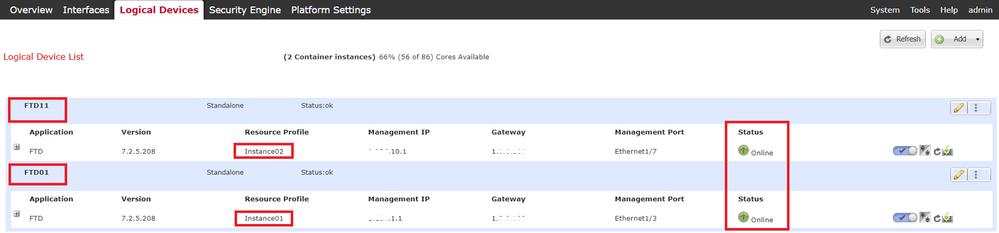

d.重複a。在步驟4.a和步驟5.a至c中新增第二個例項並為其設定詳細資訊。

在此範例中:

·裝置名稱:FTD11

·例項型別:貨櫃

·資源配置檔案:例項02

·管理介面:Ethernet1/7

·管理IP:x.x.10.1

·Ethernet1/5 =內部

·Ethernet1/6 =外部

·Ethernet1/8 = HA鏈路

e.確認2個例項處於FCM上的聯機狀態。

確認主裝置中的例項狀態

確認主裝置中的例項狀態

f.(可選)運行 scope ssa、 scope slot 1和 show app-Instance命令以確認2個例項在Firepower CLI上處於聯機狀態。

FPR4145-ASA-K9# scope ssa

FPR4145-ASA-K9 /ssa # scope slot 1

FPR4145-ASA-K9 /ssa/slot # show app-Instance

Application Instance:

App Name Identifier Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd FTD01 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance01 Not Applicable None --> FTD01 Instance is Online

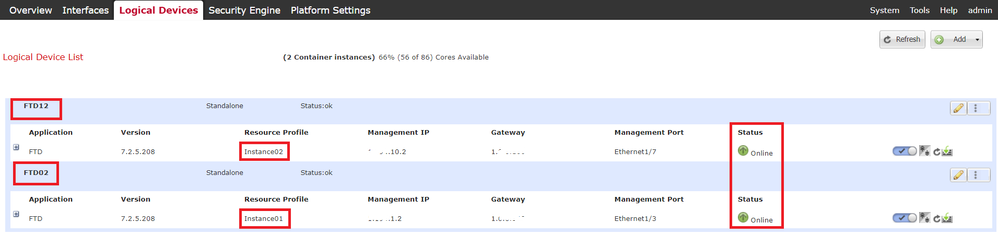

ftd FTD11 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance02 Not Applicable None --> FTD11 Instance is Onlineg.在輔助裝置上執行相同操作。確認2個例項處於聯機狀態。

確認輔助裝置中的例項狀態

確認輔助裝置中的例項狀態

步驟6.為每個例項新增高可用性對。

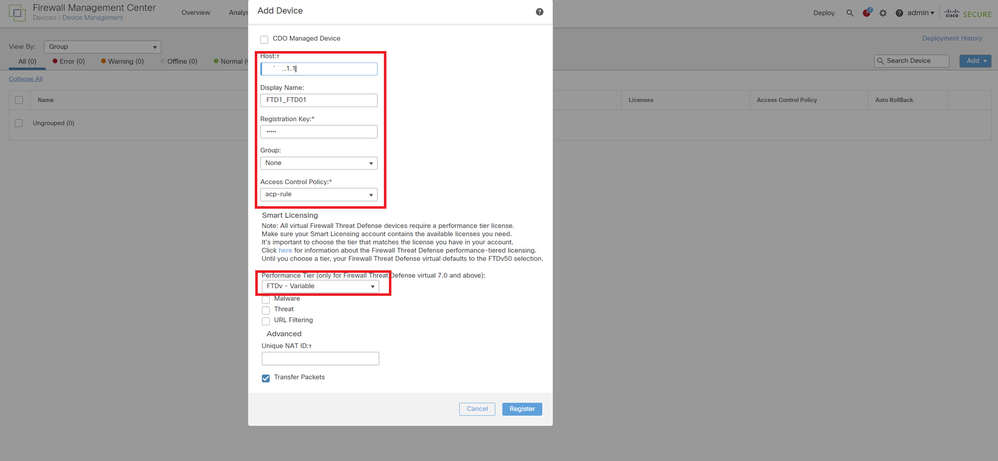

a.導覽至Devices > Add Device on FMC。將所有例項新增到FMC。

在此範例中:

·FTD1的Instance01的顯示名稱:FTD1_FTD01

·FTD1的Instance02的顯示名稱:FTD1_FTD11

·FTD2的Instance01的顯示名稱:FTD2_FTD02

·FTD2的例項02的顯示名稱:FTD2_FTD12

此圖顯示FTD1_FTD01的設定。

向FMC新增FTD例項

向FMC新增FTD例項

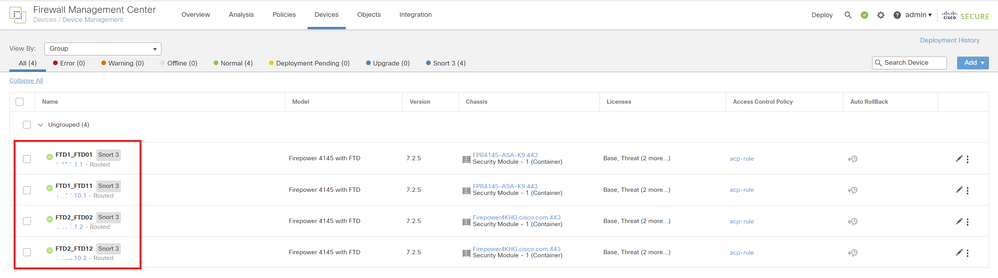

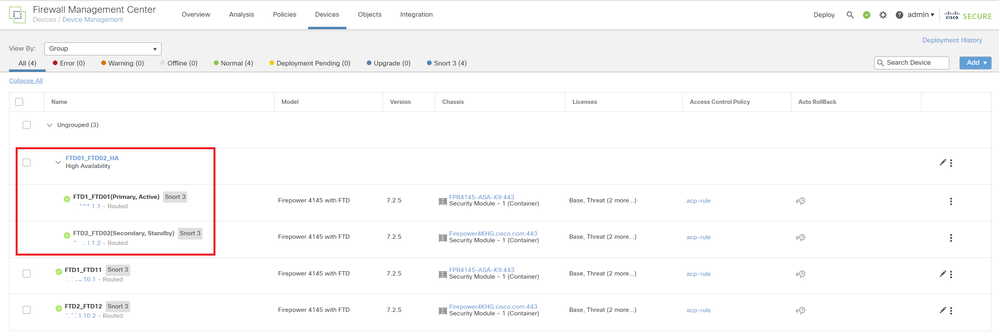

b.確認所有例項均為正常。

確認FMC中的例項狀態

確認FMC中的例項狀態

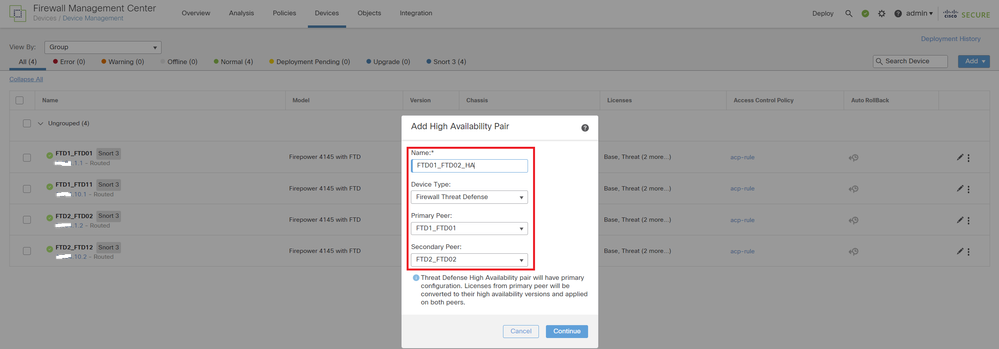

c.導航到Devices > Add High Availability。設定第1個故障轉移對。

在此範例中:

・名稱:FTD01_FTD02_HA

·主對等:FTD1_FTD01

·輔助對等點:FTD2_FTD02

附註:確保選擇正確的裝置作為主裝置。

新增第一個故障轉移對

新增第一個故障轉移對

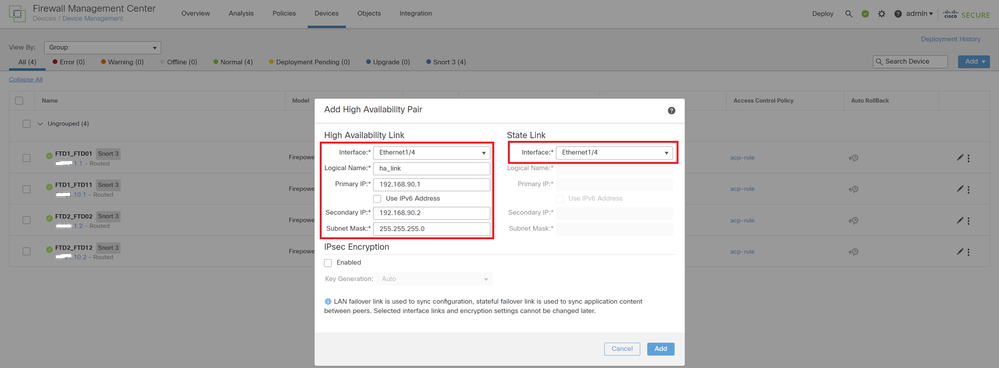

d.為第1個故障轉移對中的故障轉移鏈路設定IP。

在此範例中:

·高可用性連結:Ethernet1/4

·狀態連結:Ethernet1/4

·主IP:192.168.90.1/24

·輔助IP:192.168.90.2/24

為第一個故障轉移對設定HA介面和IP

為第一個故障轉移對設定HA介面和IP

e.確認故障切換狀態

·FTD1_FTD01 :主用,主用

·FTD2_FTD02 :輔助、備用

確認第一個故障轉移對的狀態

確認第一個故障轉移對的狀態

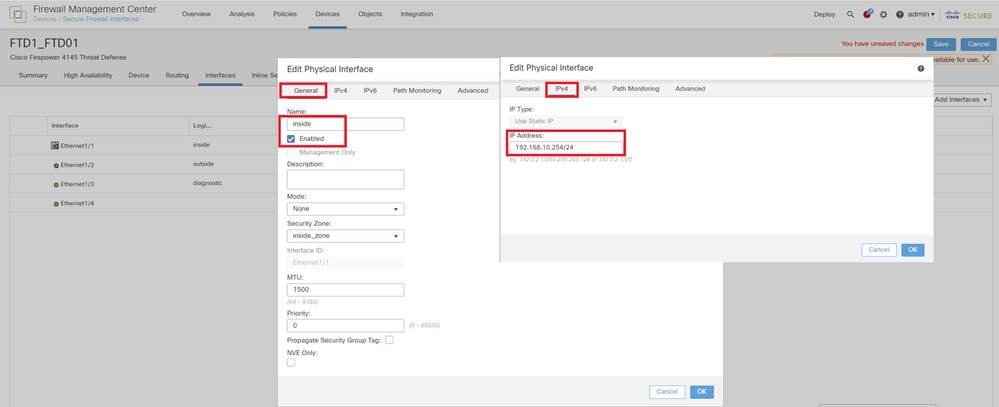

f.導覽至Devices > Click FTD01_FTD02_HA(在此範例中)> Interfaces.設定資料介面的作用中IP。

在此範例中:

·Ethernet1/1(內部):192.168.10.254/24

·Ethernet1/2(外部):192.168.20.254/24

·Ethernet1/3(診斷):192.168.80.1/24

此圖顯示Ethernet1/1的使用IP的設定。

為資料介面設定活動IP

為資料介面設定活動IP

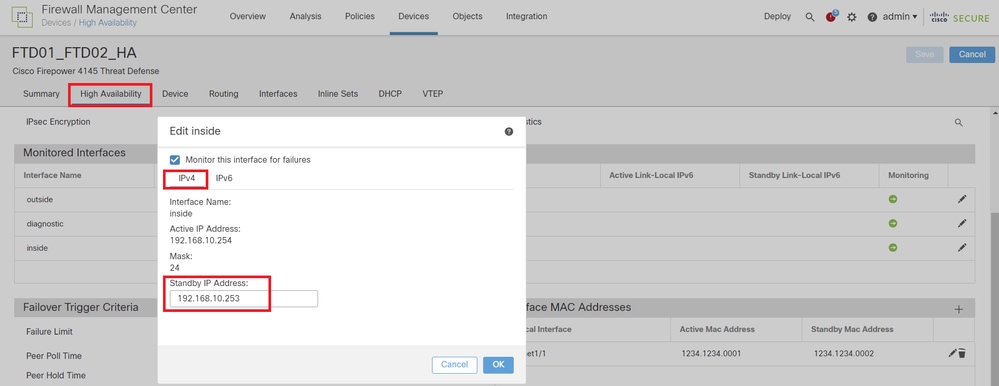

g.導覽至Devices > Click FTD01_FTD02_HA (在此範例中)> High Availability.設定資料介面的待命IP。

在此範例中:

·Ethernet1/1(內部):192.168.10.253/24

·Ethernet1/2(外部):192.168.20.253/24

·Ethernet1/3(診斷):192.168.80.2/24

此圖顯示Ethernet1/1的待命IP設定。

為資料介面設定備用IP

為資料介面設定備用IP

h. 重複第6.c步到第g步,新增第2個故障轉移對。

在此範例中:

・名稱:FTD11_FTD12_HA

·主要對等體:FTD1_FTD11

·輔助對等體:FTD2_FTD12

·高可用性連結:Ethernet1/8

·狀態連結:Ethernet1/8

·Ethernet1/8(ha_link活動):192.168.91.1/24

·Ethernet1/5(內部活動):192.168.30.254/24

·Ethernet1/6(外部活動):192.168.40.254/24

·Ethernet1/7(診斷活動模式):192.168.81.1/24

·Ethernet1/8(ha_link待機):192.168.91.2/24

·Ethernet1/5(內部待機):192.168.30.253/24

·Ethernet1/6(外部待機):192.168.40.253/24

·Ethernet1/7(診斷待機):192.168.81.2/24

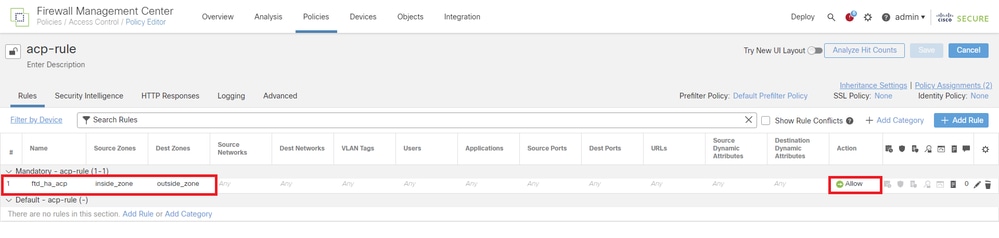

i.導覽至Logical Devices > Add Standalone。設定ACP規則以允許從內部到外部的流量。

設定ACP規則

設定ACP規則

j.將設定部署到FTD。

k.在CLI中確認高可用性狀態

每個例項的HA狀態也在Firepower CLI中確認,Firepower CLI與ASA相同。

運行 show running-config failover和 show failover命令以確認FTD1_FTD01(主例項01)的HA狀態。

// confrim HA status of FTD1_FTD01 (Instance01 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Primary - Active <---- Instance01 of FPR01 is Active

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)運行 show running-config failover和 show failover命令以確認FTD1_FTD11(主例項02)的HA狀態。

// confrim HA status of FTD1_FTD11 (Instance02 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Primary - Active <---- Instance02 of FPR01 is Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)運行 show running-config failover和 show failover命令以確認FTD2_FTD02(輔助例項01)的HA狀態。

// confrim HA status of FTD2_FTD02 (Instance01 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance01 of FPR01 is Active

Active time: 31651 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

運行 show running-config failover和 show failover命令以確認FTD2_FTD12(次日例項02)的HA狀態。

// confrim HA status of FTD2_FTD12 (Instance02 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance02 of FPR01 is Active

Active time: 31275 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

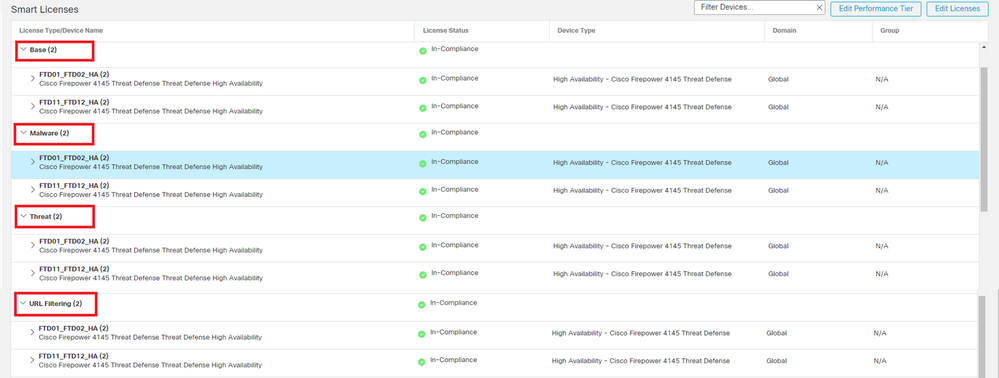

l.確認許可證消費

所有許可證按安全引擎/機箱使用,而不是按容器例項使用。

·基線許可證自動分配:每個安全引擎/機箱一個。

·功能許可證手動分配給每個例項,但每個功能每個安全引擎/機箱只需要一個許可證。對於特定功能許可證,您總共只需要1個許可證,無論使用的例項數量是多少。

下表顯示如何在本文檔中使用許可證。

| FPR01 |

例項01 |

基本中, URL篩選中, 惡意軟體、威脅 |

| 例項02 |

基本中, URL篩選中, 惡意軟體、威脅 |

|

| FPR02 |

例項01 |

基本中, URL篩選中, 惡意軟體、威脅 |

| 例項02 |

基本中, URL篩選中, 惡意軟體、威脅 |

授權總數

| 基本 |

URL篩選 |

惡意軟體 |

威脅 |

| 2 |

2 |

2 |

2 |

在FMC GUI中確認已使用的許可證數量。

確認已使用的許可證

確認已使用的許可證

驗證

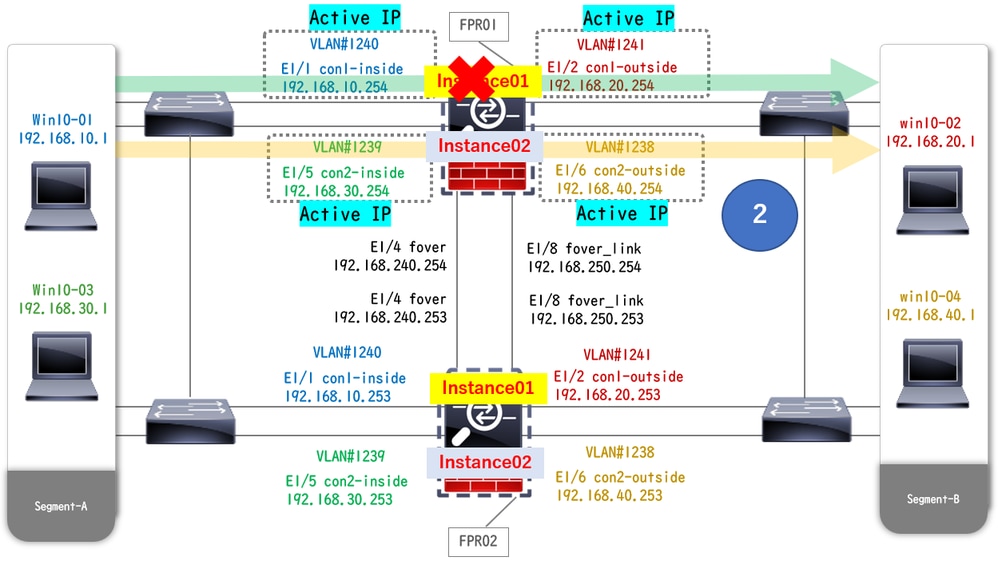

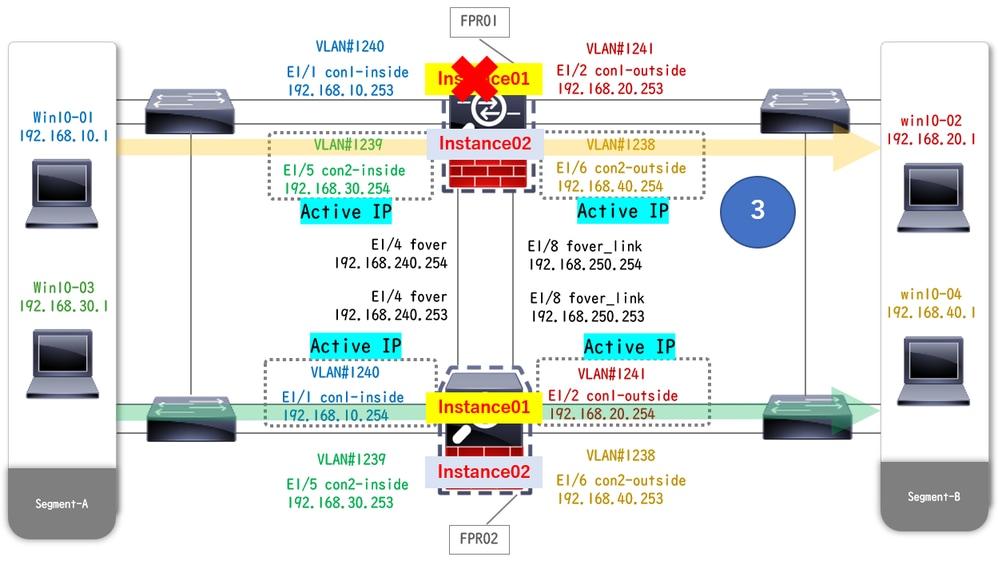

當FTD1_FTD01(主例項01)上發生崩潰時,會觸發例項01的故障切換,備用端的資料介面會接管原始主用介面的IP/MAC地址,從而確保Firepower持續傳遞流量(本文檔中的FTP連線)。

崩潰前

崩潰前

崩潰期間

崩潰期間

故障轉移已觸發

故障轉移已觸發

步驟1.啟動從Win10-01到Win10-02的FTP連線。

步驟2.運 show conn

// Confirm the connection in Instance01 of FPR01

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:11, bytes 529, flags UIO N1

// Confirm the connection in Instance01 of FPR02

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:42, bytes 530, flags UIO N1步驟3.啟動從Win10-03到Win10-04的FTP連線。

步驟4.運 show conn 行命令以確認在Instance02和Instance02中均建立了FTP連線。

// Confirm the connection in Instance02 of FPR01

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:02, bytes 530, flags UIO N1

// Confirm the connection in Instance02 of FPR02

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:13, bytes 530, flags UIO N1步驟5.運行 connect ftd FTD01和 system support diagnostic-cli命令進入ASA CLI。運行 enable和 crashinfo force watchdog命令強制崩潰主/主裝置中的例項01。

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

FTD01> enable

Password:

FTD01#

FTD01# crashinfo force watchdog

reboot. Do you wish to proceed? [confirm]:步驟6.在Instance01中發生故障轉移,並且FTP連線不會中斷。運行 show failover show conn 命令以確認FPR02中Instance01的狀態。

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Active <---- Instance01 of FPR02 is Switching to Active

Interface diagnostic (192.168.80.1): Normal (Waiting)

Interface inside (192.168.10.254): Unknown (Waiting)

Interface outside (192.168.20.254): Unknown (Waiting)

......

Other host: Primary - Failed

Interface diagnostic (192.168.80.2): Unknown (Monitored)

Interface inside (192.168.10.253): Unknown (Monitored)

Interface outside (192.168.20.253): Unknown (Monitored)

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:02:25, bytes 533, flags U N1步驟7.在Instance01中發生的崩潰對Instance02沒有影響。運行 show failover和 show conn命令以確認Instance02的狀態。

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show conn

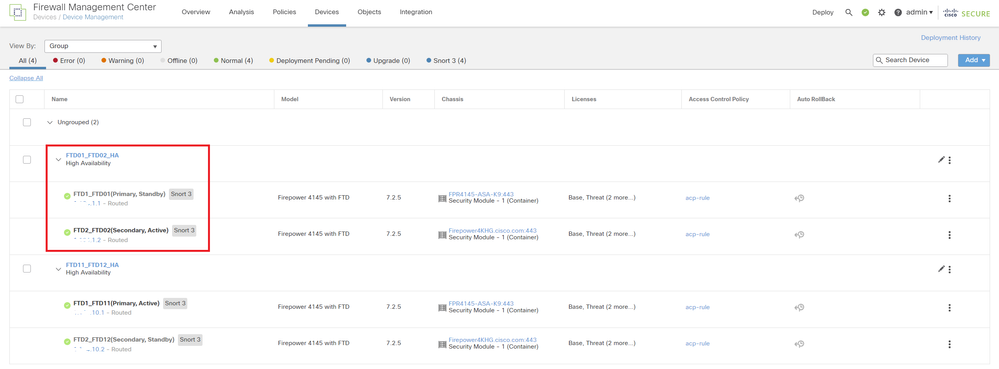

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:01:18, bytes 533, flags UIO N1步驟8.在FMC上導覽至Devices > All。確認HA狀態。

·FTD1_FTD01 :主用,備用

·FTD2_FTD02 :輔助,活動

確認HA狀態

確認HA狀態

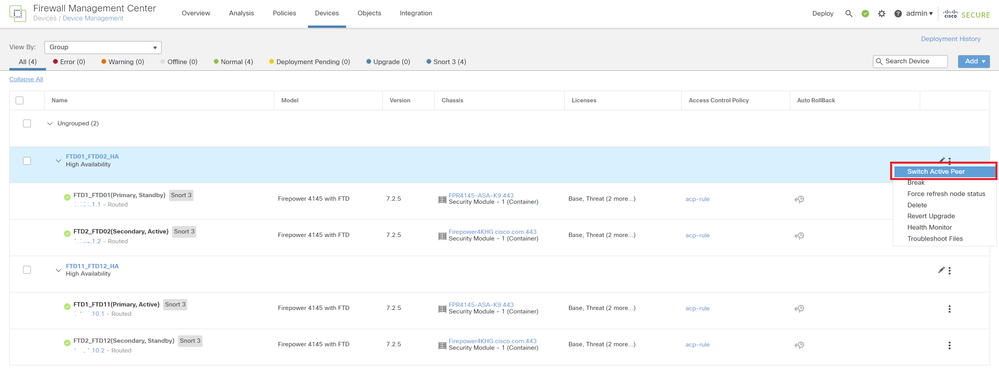

步驟9. (可選)在FPR01的Instance01恢復正常後,可以手動切換HA的狀態。這可以通過FMC GUI或FRP CLI完成。

在FMC上,導覽至Devices > All。按一下「Switch Active Peer」,以為FTD01_FTD02_HA交換HA狀態。

交換機HA狀態

交換機HA狀態

在Firepower CLI上 connect ftd FTD01,運行和 system support diagnostic-cli命令以進入ASA CLI。運行 enable和 failover active命令以切換FTD01_FTD02_HA的HA。

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

firepower# failover active疑難排解

要驗證故障切換狀態,請運行 show failover和命 show failover history令。

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show failover history

==========================================================================

From State To State Reason

==========================================================================

07:26:52 UTC Jan 22 2024

Negotiation Cold Standby Detected an Active peer

07:26:53 UTC Jan 22 2024

Cold Standby App Sync Detected an Active peer

07:28:14 UTC Jan 22 2024

App Sync Sync Config Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync Config Sync File System Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync File System Bulk Sync Detected an Active peer

07:28:33 UTC Jan 22 2024

Bulk Sync Standby Ready Detected an Active peer運行 debug fover

> debug fover

auth Failover Cloud authentication

cable Failover LAN status

cmd-exec Failover EXEC command execution

conn Failover Cloud connection

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

synccount Failover Sync Count

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verbose Enable verbose logging

verify Failover message verify參考

https://www.cisco.com/c/en/us/support/docs/security/firepower-management-center/212699-configure-ftd-high-availability-on-firep.html

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/multi-Instance/multi-Instance_solution.html

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

06-Feb-2024 |

初始版本 |

由思科工程師貢獻

- Jian ZhangTechnical Consulting Engineer

意見

意見