簡介

本檔案介紹在安全防火牆威脅防禦上站點到站點安全網際網路閘道(SIG)VPN通道的分步配置。

必要條件

需求

思科建議您瞭解以下主題:

- Umbrella管理員門戶

- 安全防火牆管理中心(FMC)

採用元件

本文件中的資訊是以下列軟體和硬體版本為依據.

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

網路圖表

Umbrella網路隧道配置

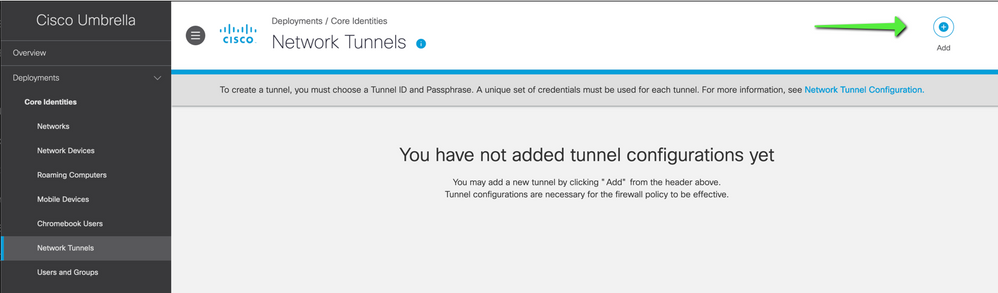

網路通道

登入到Umbrella Dashboard:

導航至 Deployments > Network Tunnels > Add.

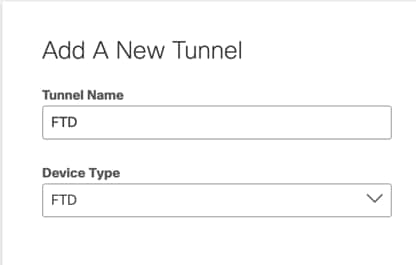

新增通道,選擇裝置型別作為FTD,然後將其適當地命名。

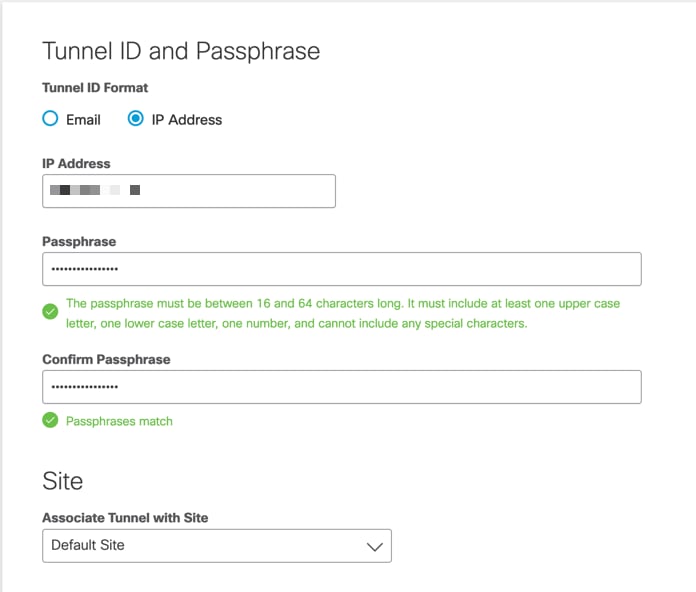

輸入FTD的公用IP位址以及安全的預先共用金鑰。

將隧道連線到適當的站點以進行防火牆和流量檢查策略。

Umbrella Portal中的配置現在已完成。

當隧道連線時,導航到Umbrella Portal以確認VPN狀態。

安全防火牆管理中心配置

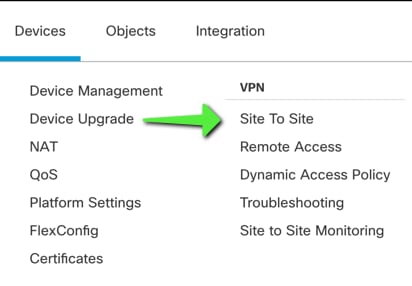

配置站點到站點

導航至 Devices > Site-to-Site :

新增新的站點到站點隧道

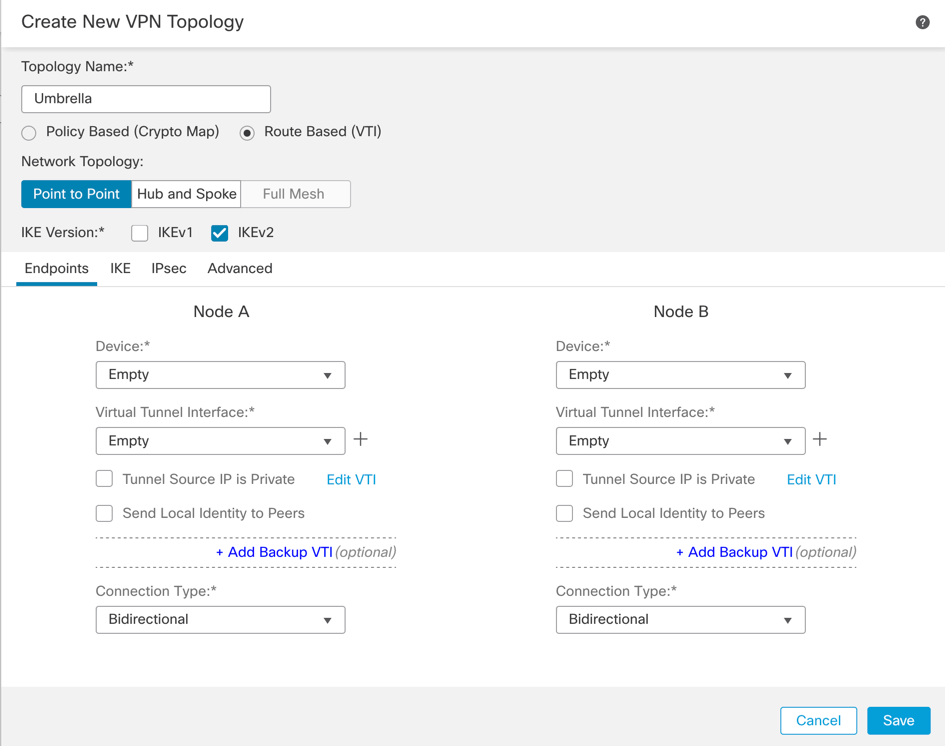

命名拓撲並選擇基於路由的VTI:

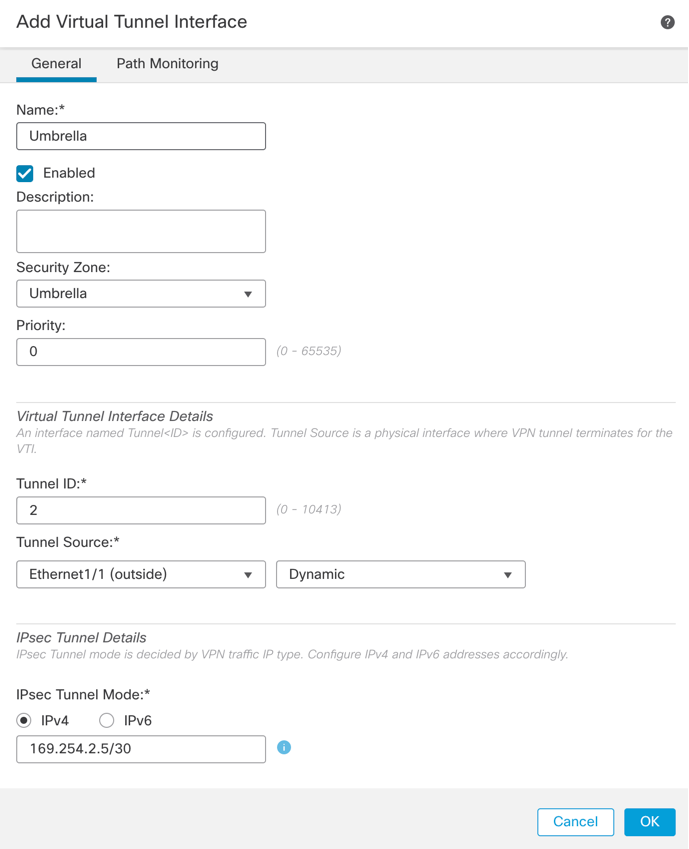

新增新的虛擬隧道介面

- 命名通道介面

- 將新安全區域應用到介面

- 在0到10413之間分配隧道ID號

- 選擇隧道源(具有在Umbrella門戶中定義的公共IP的介面)

- 建立用於VPN的非可路由/30子網。例如,169.254.72.0/30

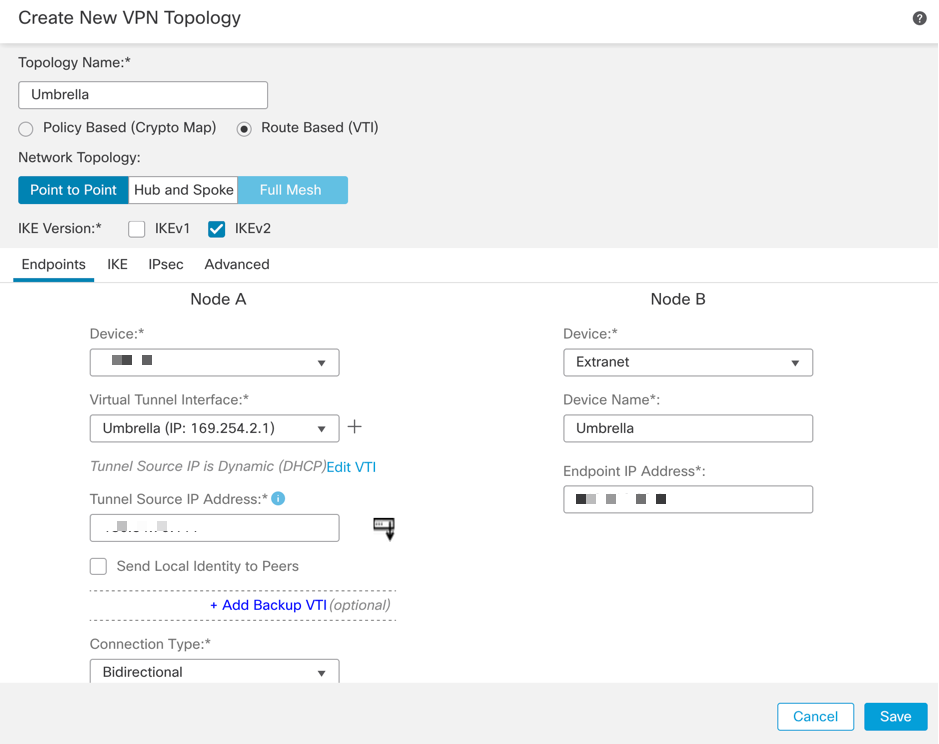

配置拓撲節點

將FTD分配到節點A,將Umbrella分配到外聯網節點B:

此處可以找到與Umbrella資料中心一起使用的終端IP地址。

選擇離裝置的物理位置最近的資料中心。

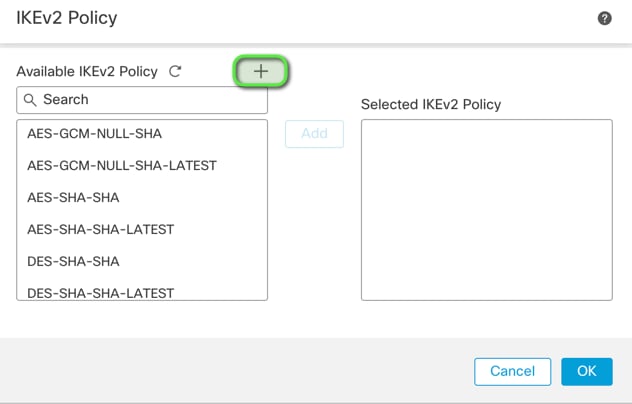

定義IKEv2第1階段引數:

此處可以找到通道交涉的可接受引數。

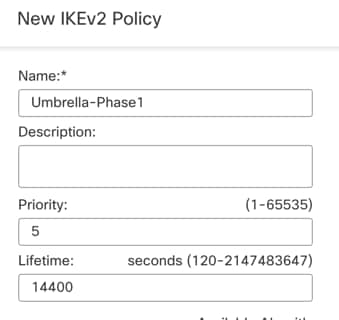

導航到IKE頁籤並建立新的IKEv2策略:

- 分配適當的優先順序,以避免它與現有策略發生衝突。

- 階段1的生存時間為14400秒。

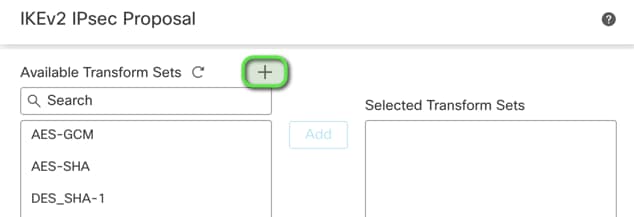

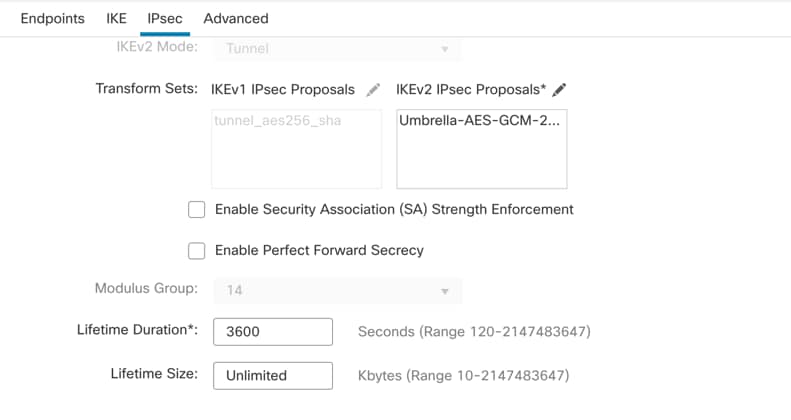

定義IPsec第2階段引數:

- 此處可以找到通道交涉的可接受引數。

- 導航至

IPsec 頁籤並建立新的IPsec建議。

確保第2階段引數與此匹配:

儲存拓撲並部署到防火牆。

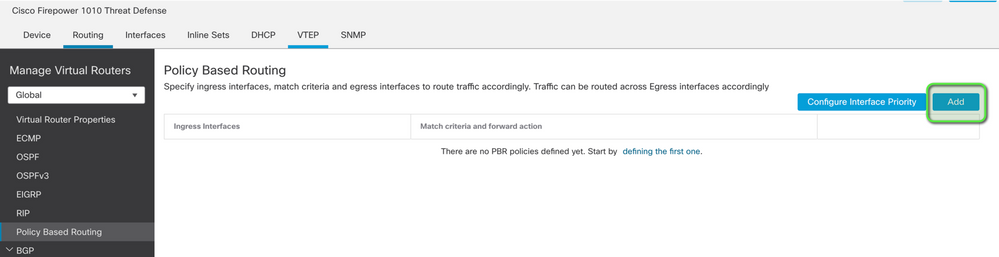

設定原則型路由(PBR)

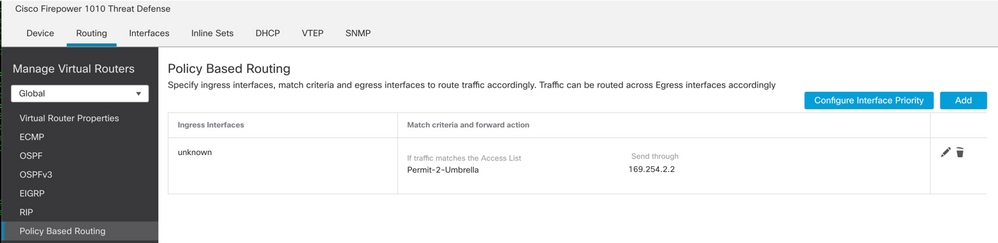

導航至 Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

新增新策略。

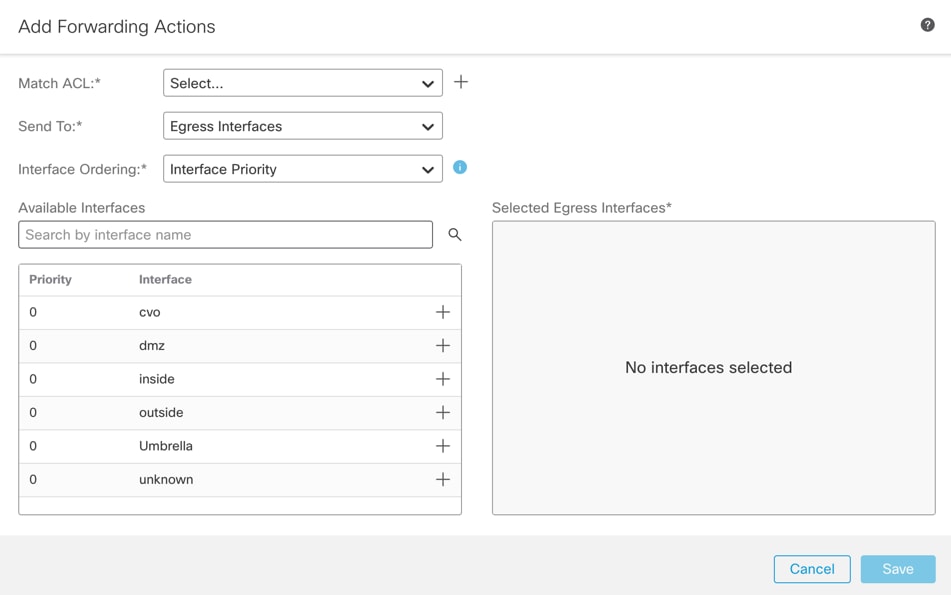

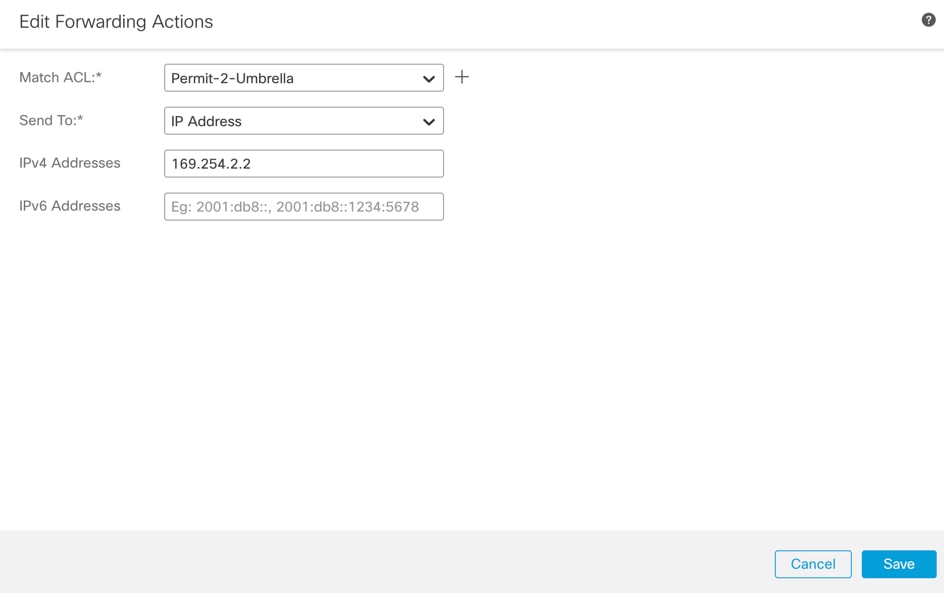

配置轉發操作:

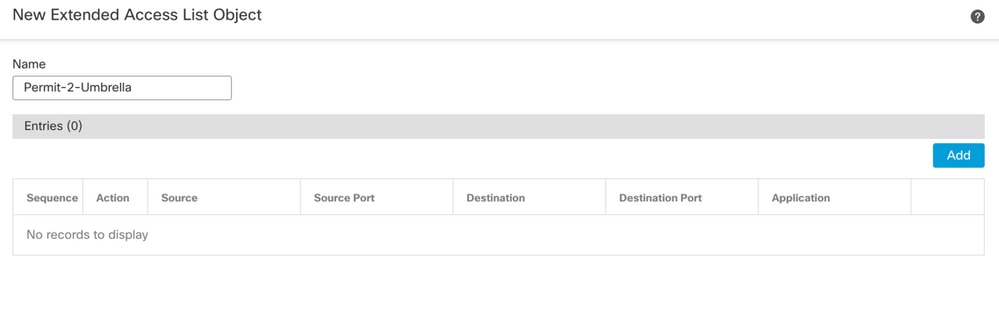

為必須通過SIG隧道進行導航的流量建立匹配ACL:

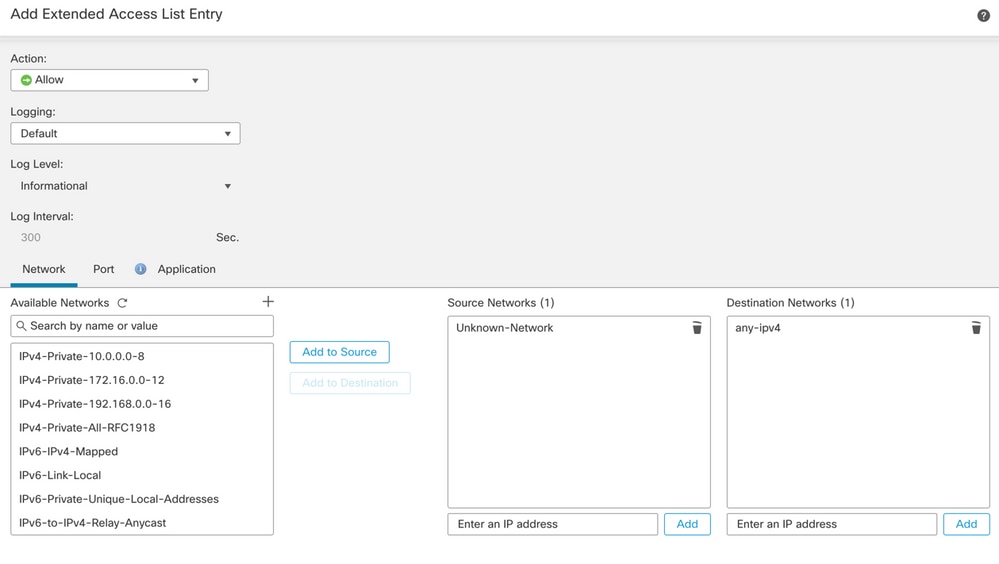

新增定義Umbrella SIG流量的訪問控制條目:

-

- 源網路定義內部流量。

- 目標網路是必須由Umbrella檢查的遠端網路。

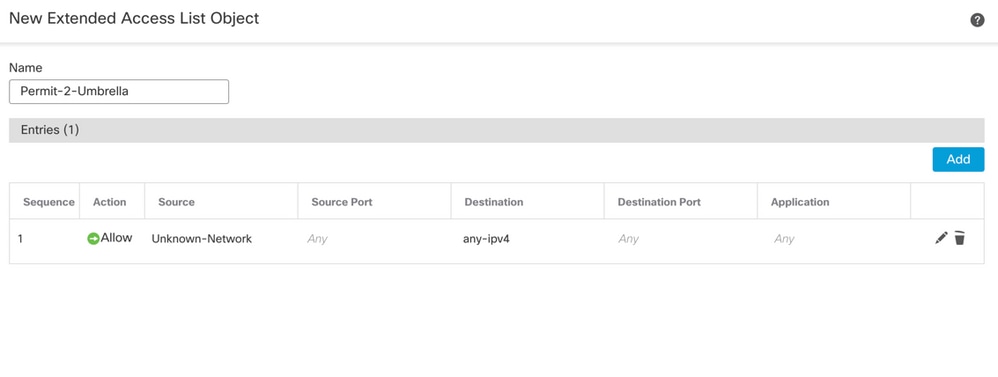

完成的擴展ACL:

設定 Send To:

定義 Send To IPv4地址作為/30子網中的第二個可用IP。

註:此IP地址未在Umbrella中定義。它僅用於流量轉發。

已完成PBR:

請記下輸入介面,稍後存取控制原則(ACP)和網路位址轉譯(NAT)組態會需要此功能。

儲存配置並部署到防火牆。

配置NAT和ACP

導航至 Devices > NAT.

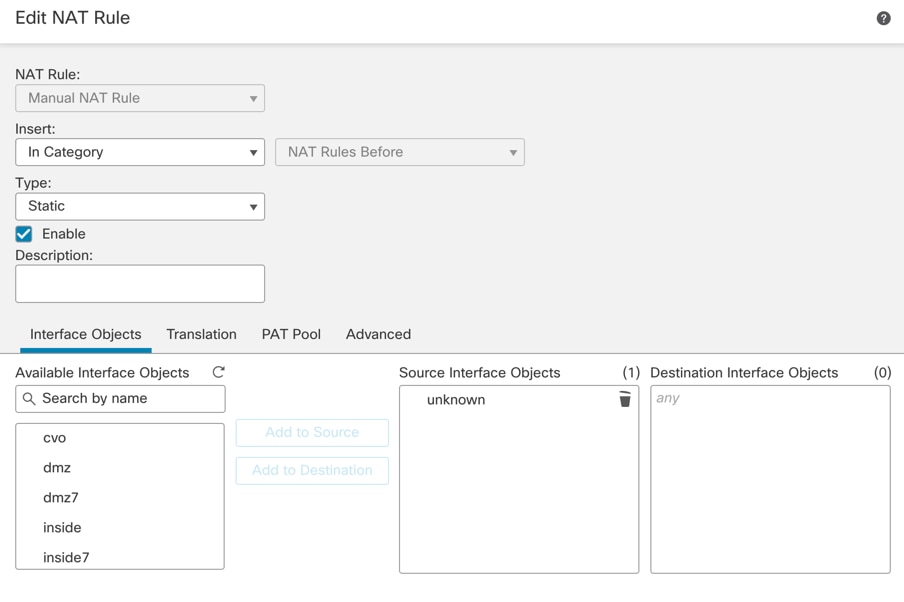

建立一個新的手動NAT規則,如下所示:

-

- 源介面 — 內部受保護源。

- 目的地介面 — 任何 — 這允許流量轉導到VTI。

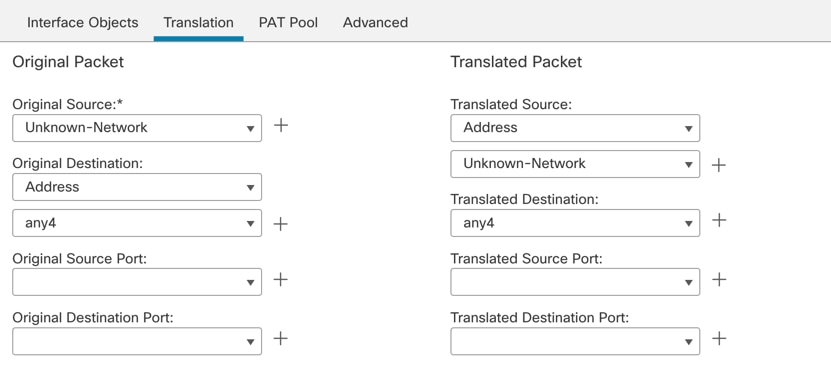

翻譯:

-

- 原始源和轉換後的源 — 內部受保護網路對象

- 原始和轉換後的目標 — any4 - 0.0.0.0/0

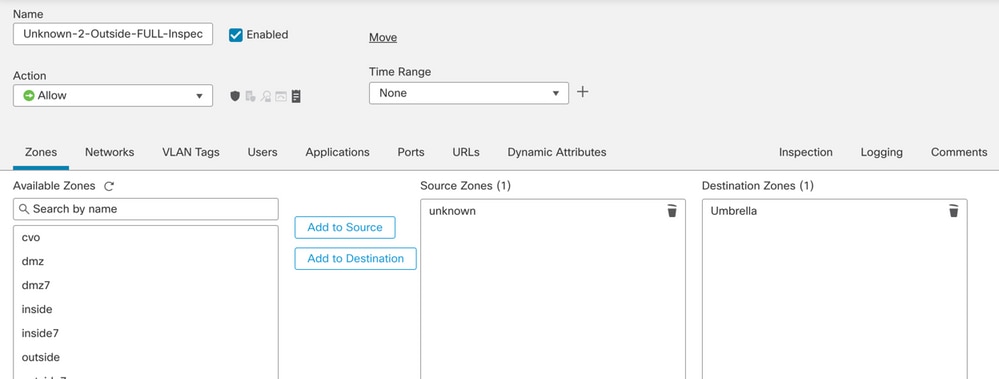

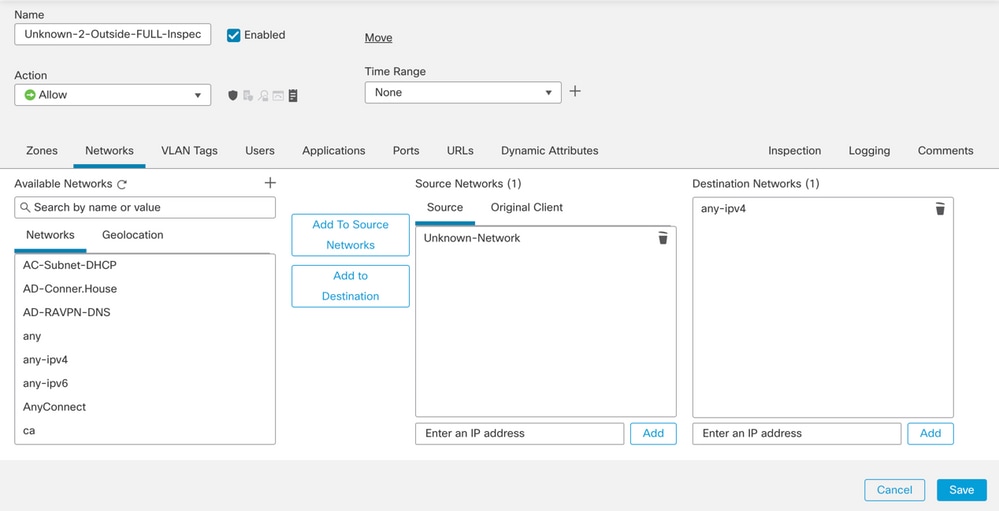

導航至 Policy > Access Control.

建立如下所示的新ACP規則:

-

- 源區域 — 內部受保護源。

- 目的地區域 — VTI區域 — 這允許流量轉移到VTI。

網路:

-

- 源網路 — 內部受保護網路對象

- 目標網路 — any4 - 0.0.0.0/0

儲存組態並將其部署到防火牆。

驗證

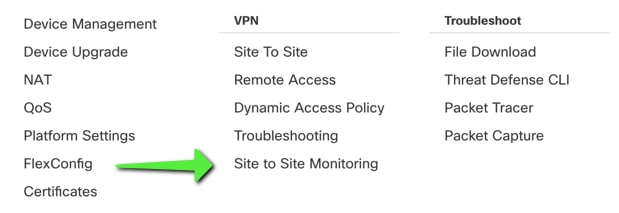

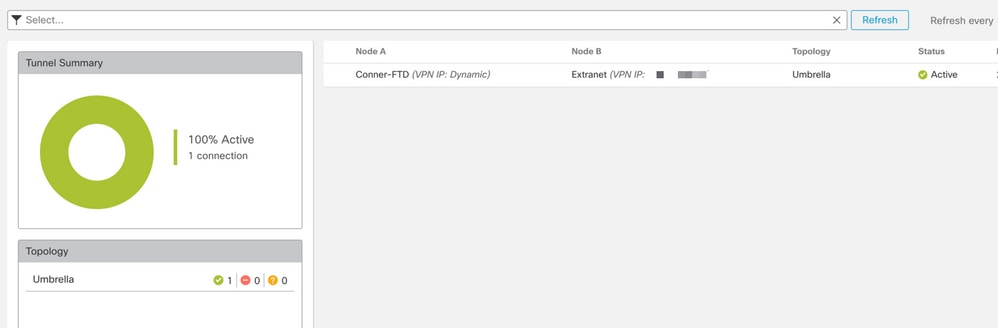

站點到站點監控

使用安全防火牆管理中心(FMC)點對點監控工具驗證通道狀態。

導航至 Devices > Site to Site Monitoring.

驗證通道狀態現在是否已連線:

將游標懸停在拓撲上會顯示更詳細的選項。這可用於檢查進出通道的資料包以及通道啟動時間和各種其他通道狀態。

Umbrella控制面板

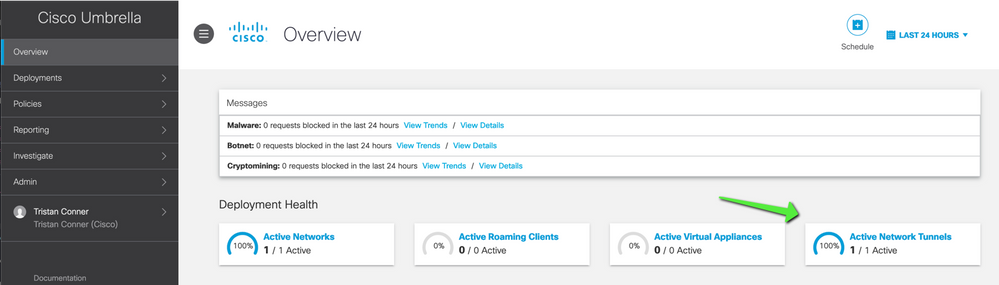

從儀表板導航至 Active Network Tunnels.必須有藍色環表示通道已連線。

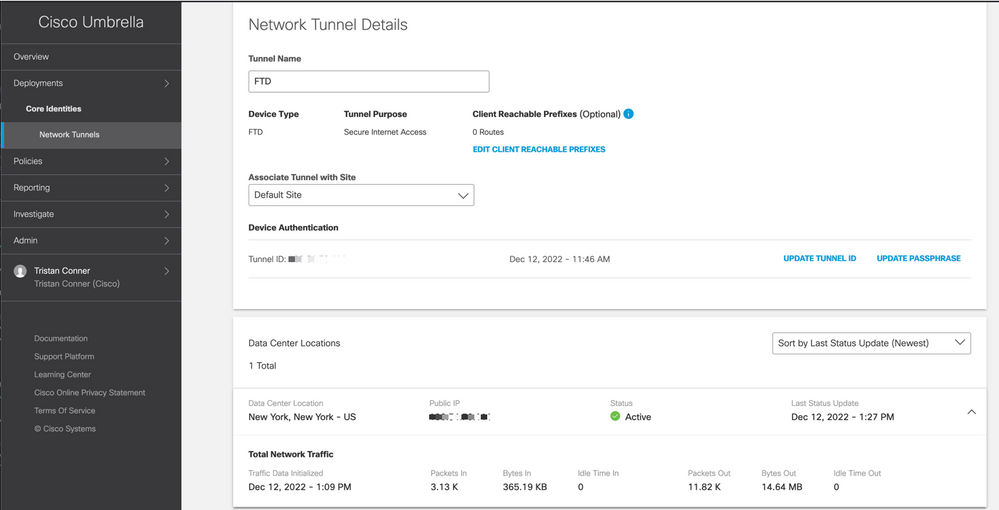

展開適當的通道,檢視流經通道的流量的詳細資訊:

隧道顯示為「活動」,且資料正在穿過隧道。

內部主機

從流量通過隧道的內部主機,從Web瀏覽器執行公共IP查詢。如果顯示的公共IP位於這兩個範圍內,則裝置現在受SIG保護。

防火牆威脅防禦CLI

Show命令:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

疑難排解

防火牆威脅防禦CLI

IKEv2調試:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

ISAKMP捕獲:

ISAKMP捕獲可用於確定導致隧道連線問題的原因,而無需調試。建議的捕獲語法為: capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.