簡介

本文檔介紹如何查詢訪問控制策略中的哪個規則正在擴展為多少個訪問清單元素。

必要條件

需求

思科建議您瞭解以下主題:

- Firepower技術知識

- 在FMC上配置訪問控制策略的知識

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 思科安全防火牆管理中心(FMC)

- Cisco Firepower威脅防禦(FTD)

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

使用下列引數的一或多個組合來建立存取控制規則:

- IP位址(來源和目的地)

- 連線埠(來源和目的地)

- URL (系統提供的類別和自定義URL)

- 應用檢測器

- VLAN

- 區域

根據訪問規則中使用的參陣列合,感測器上的規則擴展會發生變化。本文檔重點介紹了FMC上的各種規則組合以及感測器上各自的關聯擴展。

如何使用FMC CLI計算訪問清單元素計數(ACE)

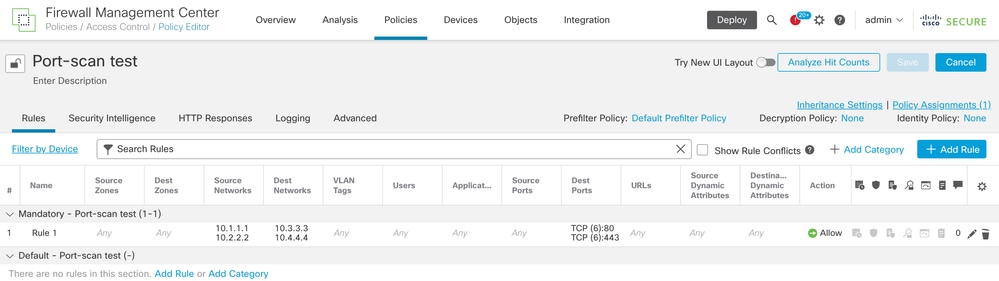

考慮從FMC配置訪問規則,如下圖所示:

訪問控制策略中的規則配置

訪問控制策略中的規則配置

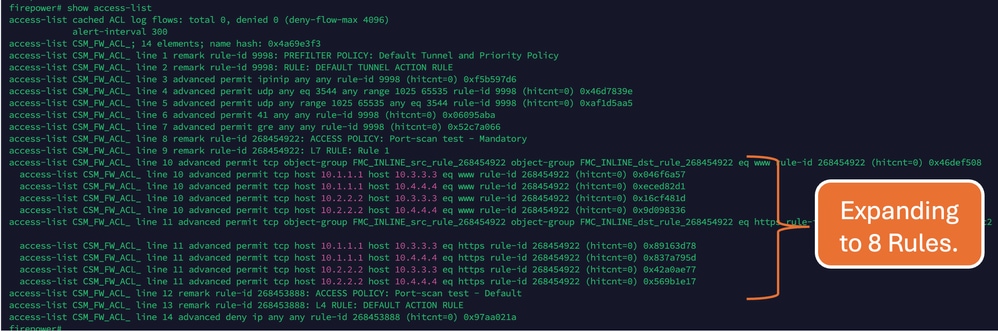

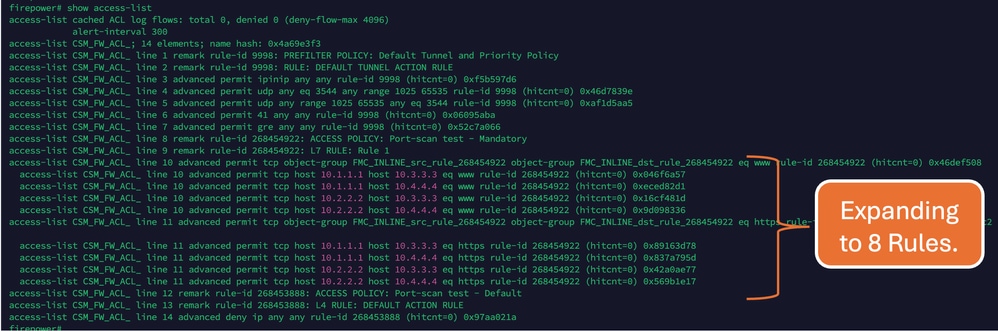

如果您在FTD CLI中看到此規則,則會注意到此規則已擴充為8個規則。

可以使用FMC CLI中的perl 命令檢查正在將哪個規則擴展到多少個訪問清單元素:

perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

root@firepower:/Volume/home/admin# perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Enter FTD UUID or Name:

> 10.70.73.44

--------------------------------------------------------------------------------------------------------------------------

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Device:

UUID: 93cc359c-39be-11d4-9ae1-f2186cbddb11

Name: 10.70.73.44

Access Control Policy:

UUID: 005056B9-F342-0ed3-0000-292057792375

Name: Port-scan test

Description:

Intrusion Policies:

-------------------------------------------------------------------------------------------------

| UUID | NAME |

-------------------------------------------------------------------------------------------------

-------------------------------------------------------------------------------------------------

Date: 2024-Jul-17 at 06:51:55 UTC

NOTE: Computation is done on per rule basis. Count from shadow rules will not be applicable on device.

Run "Rule Conflict Detection" tool on AC Policy for specified device to detect and optimise such rules.

--------------------------------------------------------------------------------------------------------------------------

| UUID | NAME | COUNT |

--------------------------------------------------------------------------------------------------------------------------

| 005056B9-F342-0ed3-0000-000268454919 | Rule 1 | 8 |

--------------------------------------------------------------------------------------------------------------------------

| TOTAL: 8

--------------------------------------------------------------------------------------------------------------------------

| Access Rule Elements Count on FTD: 14

--------------------------------------------------------------------------------------------------------------------------

>>> My JVM PID : 19417

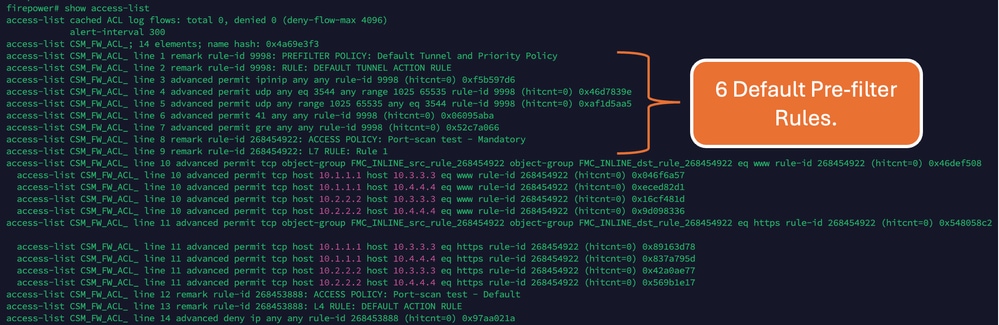

備註:FTD上的存取規則要素計數:14。這包括FTD規則的預設集(預先篩選)和「預設存取控制」規則。

預設預先篩選規則可在FTD CLI中看到:

高ACE的影響

- CPU使用率過高。

- 記憶體過高。

- 可以觀察到裝置速度緩慢。

- 部署失敗/部署時間更長。

決定何時啟用物件群組搜尋(OGS)

- ACE計數超過裝置ACE限制。

- 裝置的CPU不是很高,因為啟用OGS會給裝置CPU帶來更多壓力。

- 在非生產時間啟用它。

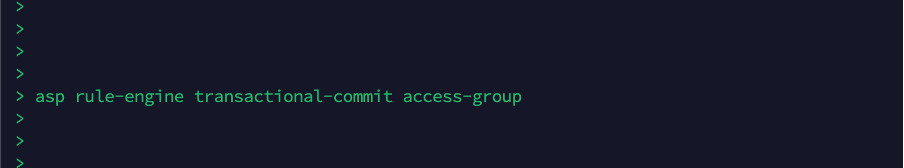

注意:請在啟用OGS之前,先從FTD CLI關閉模式啟用asp rule-engine transactional-commit access-group。這配置為在啟用OGS時,避免在部署過程中和部署後丟棄流量。

啟用對象組搜尋

目前未啟用OGS:

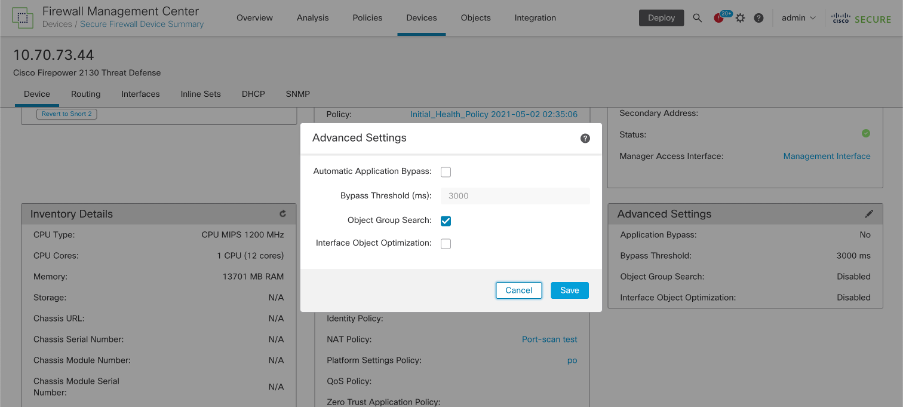

- 登入到FMC CLI。導覽至Devices > Device Management > Select the FTD device > Device。從「進階設定」啟用物件群組搜尋:

2. 按一下儲存和部署。

驗證

啟用OGS之前:

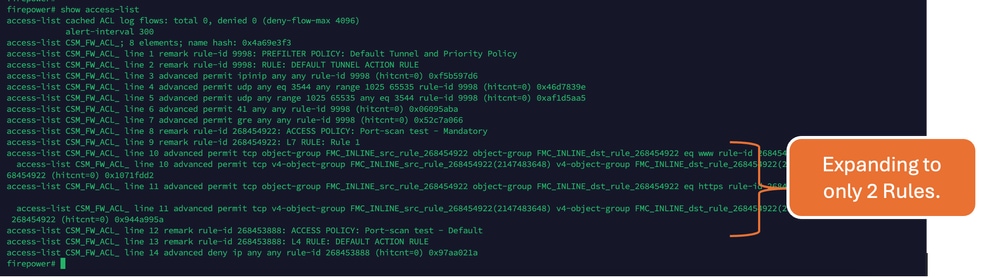

啟用OGS之後:

相關資訊

有關如何在FTD中擴展規則的詳細資訊,請參閱文檔瞭解FirePOWER裝置上的規則擴展。

有關FTD架構和故障排除的詳細資訊,請參閱剖析(FTD) Firepower威脅防禦。