簡介

本檔案介紹將思科安全管理員(CSM)與身份服務引擎(ISE)相整合的過程,用於管理員使用者使用TACACS+協定進行身份驗證。

必要條件

需求

思科建議您瞭解以下主題:

- 思科安全管理員(CSM)。

- 身分識別服務引擎(ISE)。

- TACACS通訊協定。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

預設情況下,思科安全管理器(CSM)使用稱為Ciscoworks的身份驗證模式在本地對使用者進行身份驗證和授權,以便採用集中身份驗證方法,您可通過TACACS協定使用思科身份服務引擎。

設定

網路圖表

驗證程式

步驟1.使用管理員使用者的憑據登入CSM應用程式。

步驟2.身份驗證過程觸發和ISE在本地或通過Active Directory驗證憑證。

步驟3.身份驗證成功後,ISE傳送允許資料包以授權對CSM的訪問。

步驟4. CSM將使用者名稱與本地使用者角色分配進行對映。

步驟5. ISE顯示成功的身份驗證即時日誌。

ISE 組態

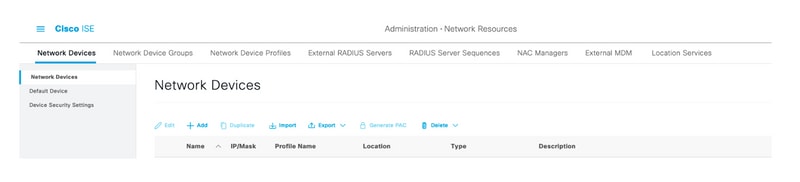

步驟1.選擇三行圖示 位於左上角,導航到管理>網路資源>網路裝置。

位於左上角,導航到管理>網路資源>網路裝置。

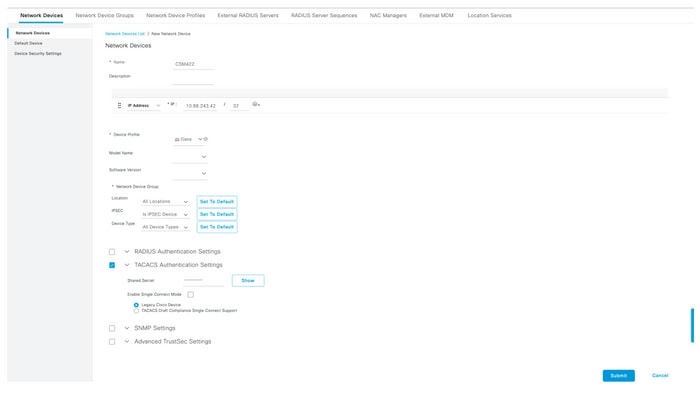

步驟2.選擇+Add按鈕並輸入網路訪問裝置名稱和IP地址的正確值,然後驗證TACACS身份驗證設定覈取方塊並定義共用金鑰。選擇「Submit」按鈕。

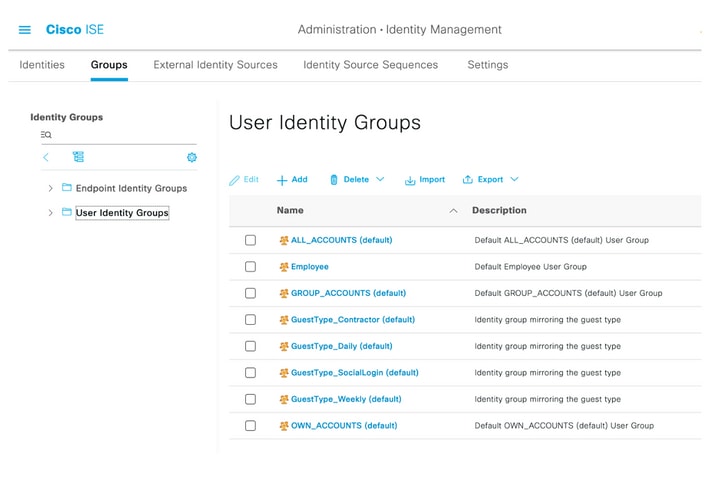

步驟3.選擇三行圖示 位於左上角,導航到Administration > Identity Management > Groups。

位於左上角,導航到Administration > Identity Management > Groups。

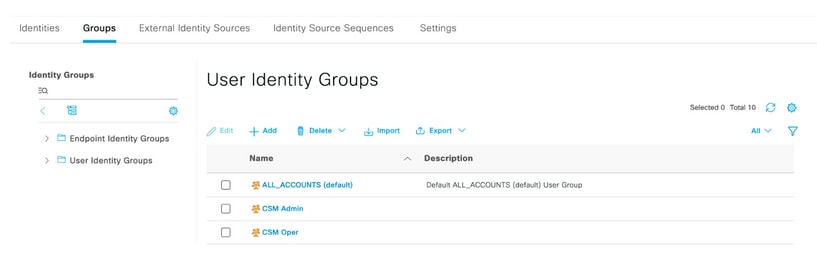

步驟4.導航到User Identity Groups檔案夾,然後選擇+Add按鈕。定義名稱並選擇提交按鈕。

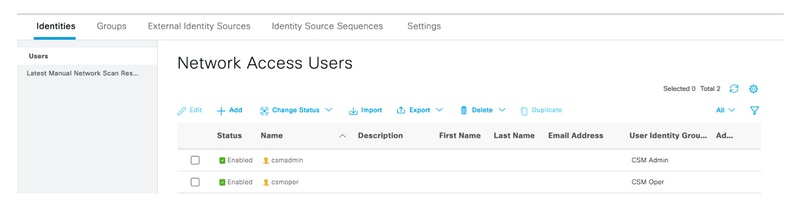

附註:此示例建立CSM Admin和CSM Oper Identity組。您可以對CSM上每種型別的管理員使用者重複步驟4

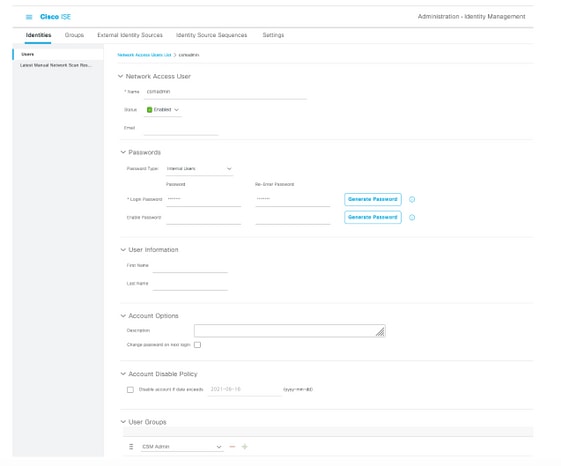

步驟5.選擇三行圖示 並導航到管理>身份管理>身份。選擇+Add按鈕並定義使用者名稱和密碼,然後選擇使用者所屬的組。在本示例中,分別建立csmadmin和csmoper使用者並分配給CSM Admin和CSM Oper組。

並導航到管理>身份管理>身份。選擇+Add按鈕並定義使用者名稱和密碼,然後選擇使用者所屬的組。在本示例中,分別建立csmadmin和csmoper使用者並分配給CSM Admin和CSM Oper組。

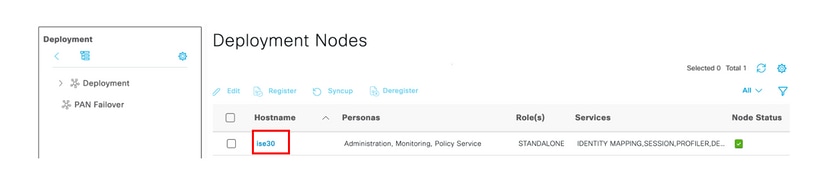

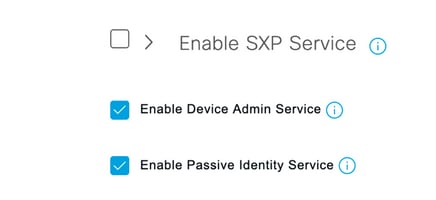

步驟6.選擇 並導航到管理>系統>部署。選擇主機名節點並啟用Device Admin Service

並導航到管理>系統>部署。選擇主機名節點並啟用Device Admin Service

附註:如果是分散式部署,請選擇處理TACACS請求的PSN節點

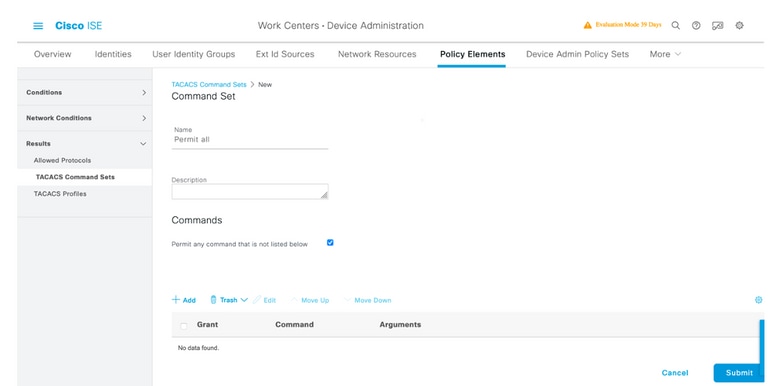

步驟7.選擇三行圖示並導航到管理>裝置管理>策略元素。導覽至Results > TACACS Command Sets。選擇+Add按鈕,為Command Set定義名稱,並啟用Permit any command that not listed below覈取方塊。選擇提交。

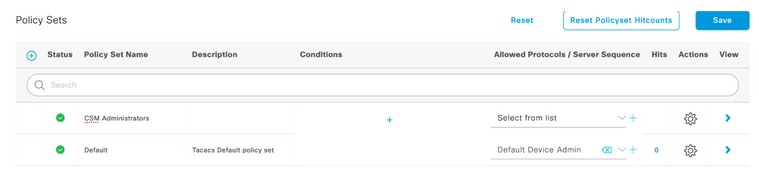

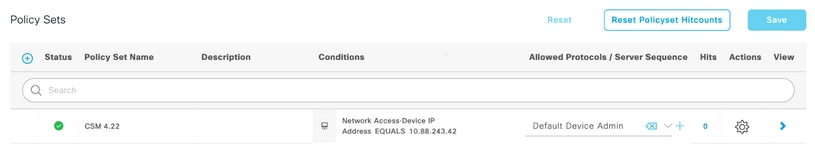

步驟8.選擇位於左上角的三行圖示,然後導航到Administration -> Device Administration -> Device Admin Policy Sets。選擇  位於Policy Sets標題下方,定義名稱並選擇中間的+按鈕以新增新條件。

位於Policy Sets標題下方,定義名稱並選擇中間的+按鈕以新增新條件。

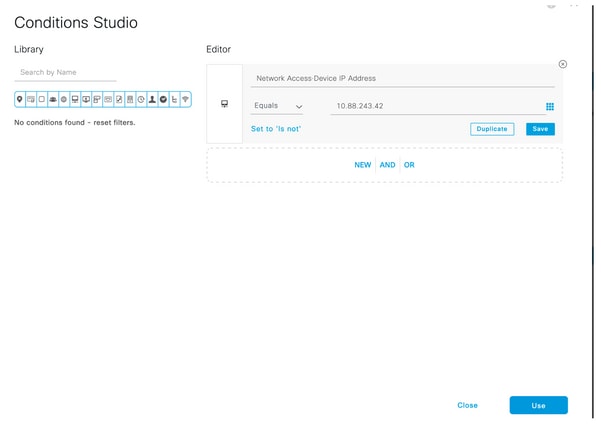

步驟9.在Condition(條件)視窗中,選擇add a attribute(新增屬性),然後選擇Network Device Icon(網路裝置圖示),後跟Network access device IP address(網路訪問裝置IP地址)。 選擇Attribute Value並新增CSM IP地址。選擇Use once done。

步驟10.在allow protocols部分下,選擇Device Default Admin。選擇保存

步驟11.選擇右箭頭  用於定義身份驗證和授權策略的策略集的圖示

用於定義身份驗證和授權策略的策略集的圖示

步驟12.選擇  位於身份驗證策略標題下方,定義名稱並選擇中間的+以新增新條件。在「條件」視窗中,選擇新增屬性,然後選擇網路裝置圖示,後跟網路訪問裝置IP地址。 選擇Attribute Value並新增CSM IP地址。選擇使用一次

位於身份驗證策略標題下方,定義名稱並選擇中間的+以新增新條件。在「條件」視窗中,選擇新增屬性,然後選擇網路裝置圖示,後跟網路訪問裝置IP地址。 選擇Attribute Value並新增CSM IP地址。選擇使用一次

步驟13.選擇Internal Users作為Identity Store並選擇Save

附註:如果ISE加入到Active Directory,可以將身份儲存更改為AD儲存。

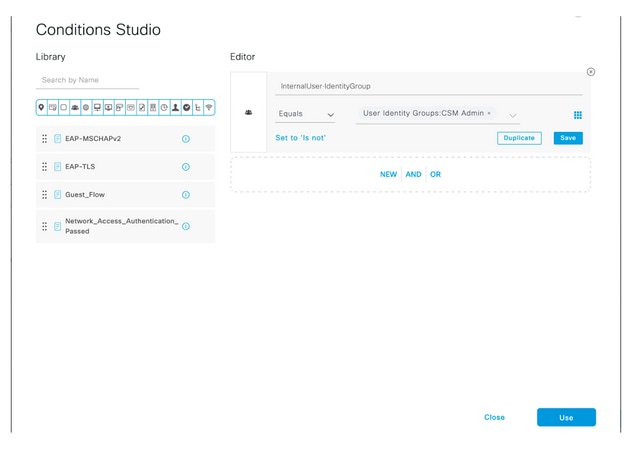

步驟14.選擇  位於Authorization Policy標題下方,定義名稱並選擇中間的+按鈕以新增新條件。在「條件」視窗中,選擇新增屬性,然後選擇身份組圖示,後跟Internal User:身份組。選擇CSM Admin Group,然後選擇Use。

位於Authorization Policy標題下方,定義名稱並選擇中間的+按鈕以新增新條件。在「條件」視窗中,選擇新增屬性,然後選擇身份組圖示,後跟Internal User:身份組。選擇CSM Admin Group,然後選擇Use。

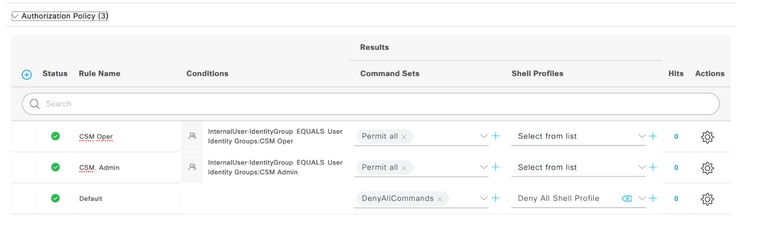

步驟15.在命令集下,選擇允許在第7步中建立的所有命令集,然後選擇保存

對CSM Oper組重複步驟14和15

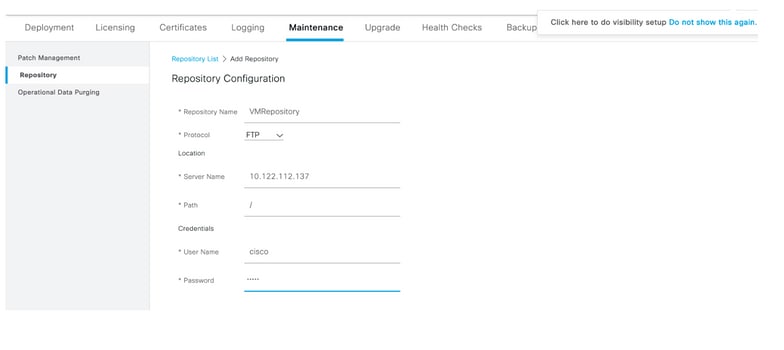

第16步(可選)。 選擇左上角的三行圖示並選擇管理>系統>維護>儲存庫,選擇+新增以新增用於儲存TCP轉儲檔案以進行故障排除的儲存庫。

第17步(可選)。 定義儲存庫名稱、協定、伺服器名稱、路徑和憑據。選擇Submit once done。

CSM配置

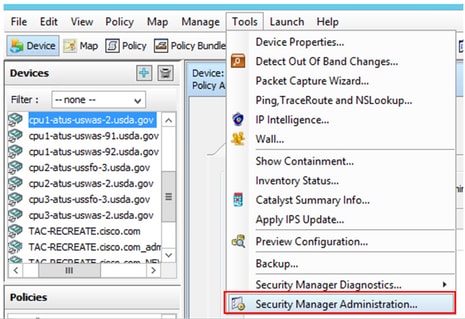

步驟1.使用本地管理員帳戶登入到思科安全管理器客戶端應用程式。從選單導航到工具>安全管理器管理

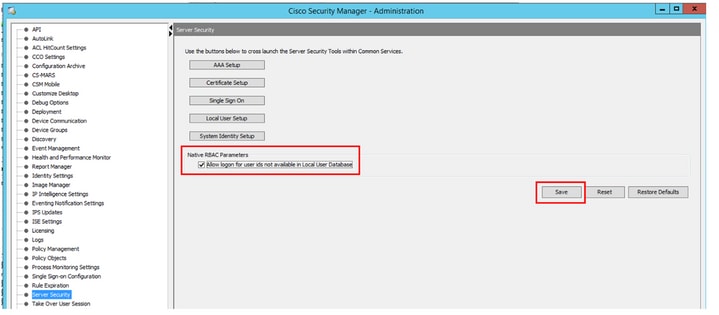

步驟2.選中Native RBAC Parameters下的框。選擇儲存並關閉

步驟3.從選單中選擇文件>提交。「檔案」>「提交」。

附註:所有更改都必須儲存,以防配置更改需要提交和部署。

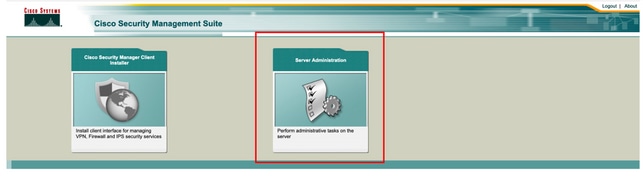

步驟4.導覽至CSM Management UI,鍵入https://<enter_CSM_IP_Address,然後選擇Server Administration。

附註:第4步至第7步顯示了為ISE中未定義的所有管理員定義預設角色的過程。這些步驟是可選的。

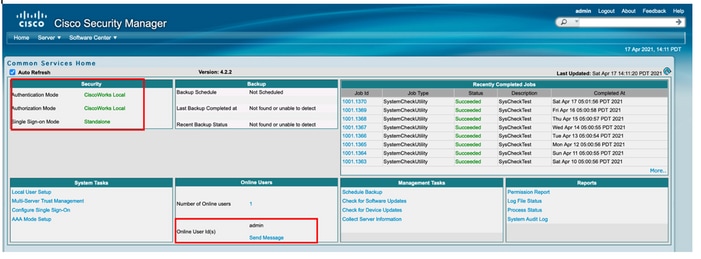

步驟5.驗證身份驗證模式設定為CiscoWorks Local 並且Online userID是在CSM上建立的本地管理員帳戶。

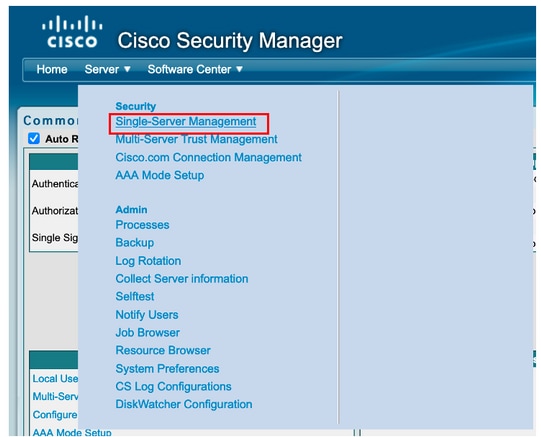

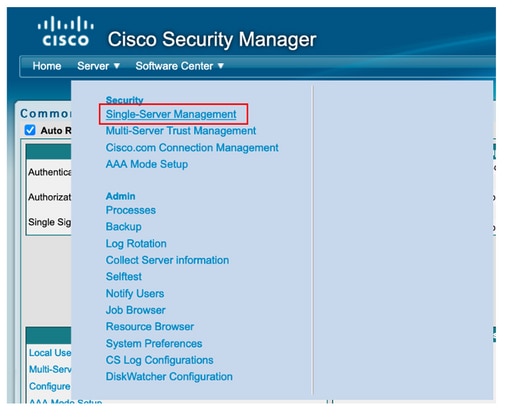

步驟6.導覽至Server 並選擇Single-Server Management

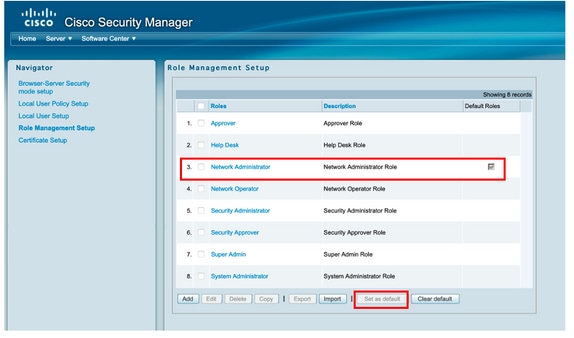

步驟7.選擇Role Management Setup,並選擇所有管理員使用者在身份驗證時獲得的預設許可權。在本示例中,使用Network Administrator。選中後,選擇設定為預設值。

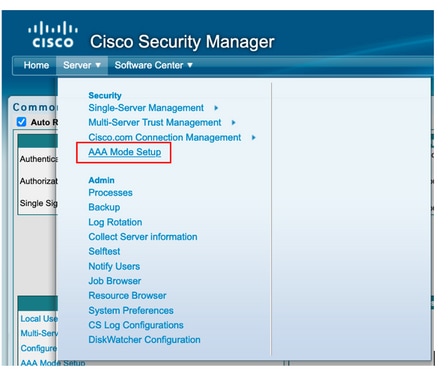

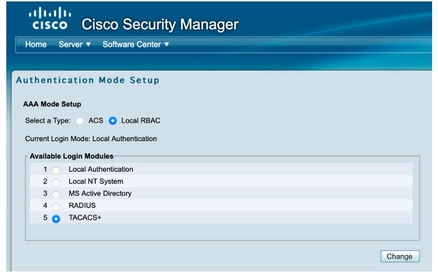

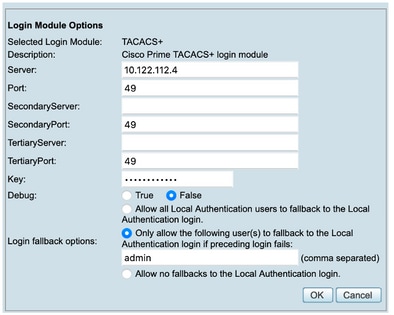

步驟8.選擇Sever>AAA Mode Setup Role,然後選擇TACACS+選項,最後選擇change以新增ISE資訊。

步驟9.定義ISE IP地址和金鑰(可選),您可以選擇允許所有本地身份驗證使用者的選項,或者在登入失敗時僅允許一個使用者。在本示例中,僅管理員使用者被允許作為回退方法。選擇確定以儲存更改。

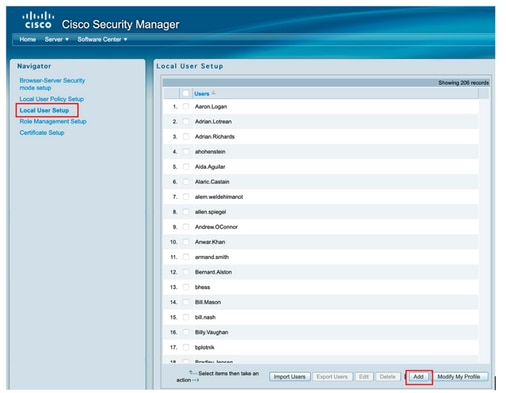

步驟10.選擇Server> Single Server Management,然後選擇Local User Setup並選擇add。

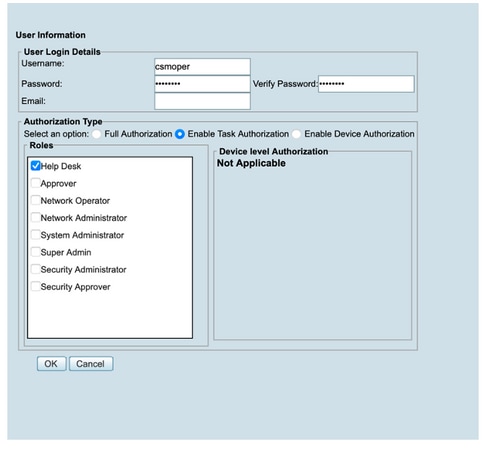

步驟11.在ISE配置部分的第5步中,定義在ISE上建立的相同使用者名稱和密碼,本示例使用csmoper和Help Desk任務授權角色。選擇OK以儲存管理員使用者。

驗證

思科安全管理器客戶端UI

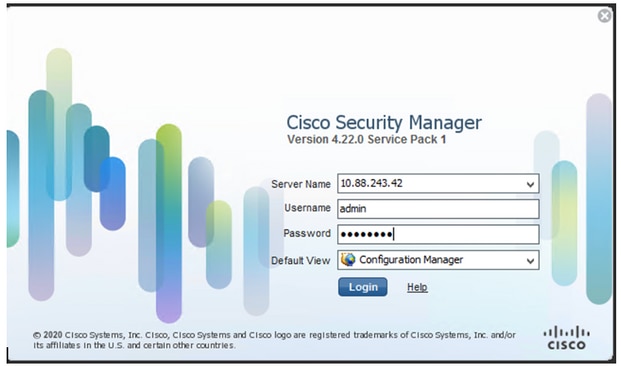

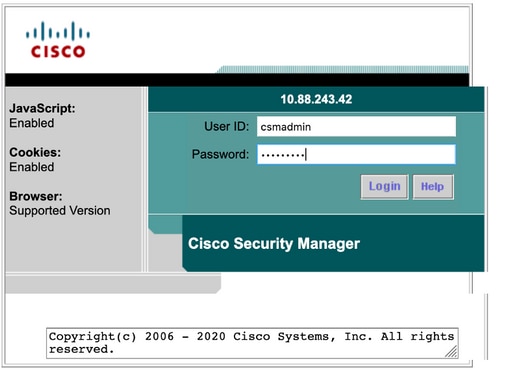

步驟1.開啟新視窗瀏覽器,在ISE配置部分下鍵入https://<enter_CSM_IP_Address,使用csmadmin在第5步中建立的使用者名稱和密碼。

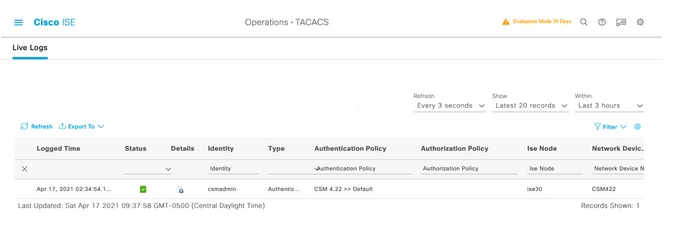

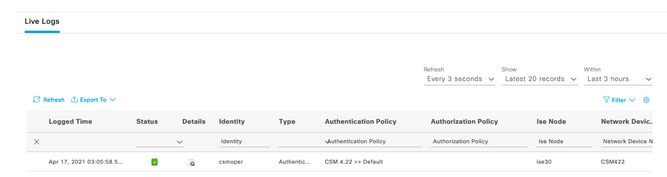

在ISE TACACS即時日誌上可以驗證登入嘗試是否成功

思科安全管理員使用者端應用程式

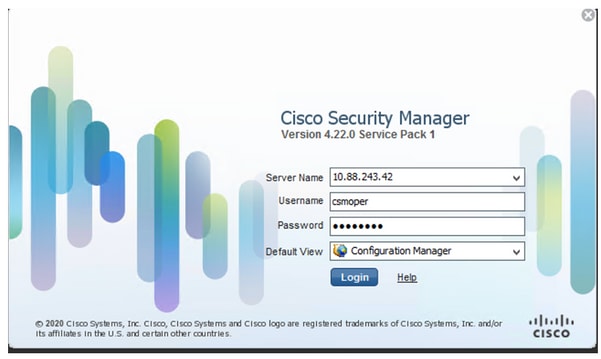

步驟1.使用服務檯管理員帳戶登入到思科安全管理器客戶端應用程式。

在ISE TACACS即時日誌上可以驗證登入嘗試是否成功

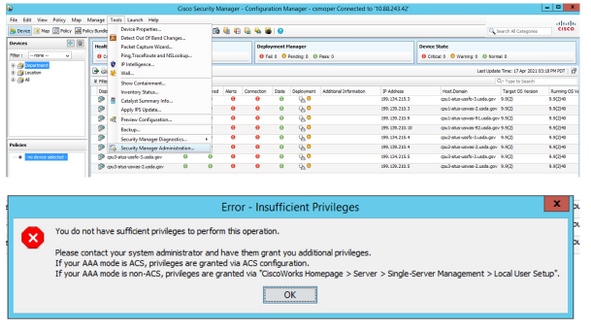

步驟2.從CSM客戶端應用程式選單中選擇「工具」>「安全管理器管理」,將顯示一條錯誤消息,指示必須缺少許可權。

步驟3.使用csmadmin帳戶重複步驟1到3,以驗證已為此使用者提供了正確的許可權。

疑難排解

本節提供的資訊用於對組態進行疑難排解。

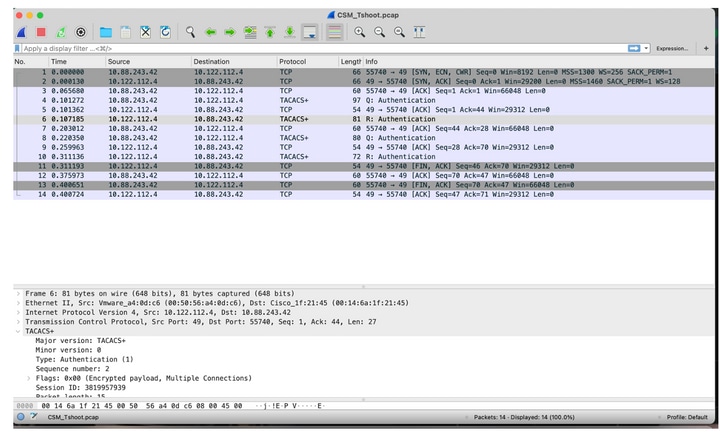

通過ISE上的TCP轉儲工具進行通訊驗證

步驟1.登入ISE並導航到位於左上角的三行圖示並選擇操作>故障排除>診斷工具。

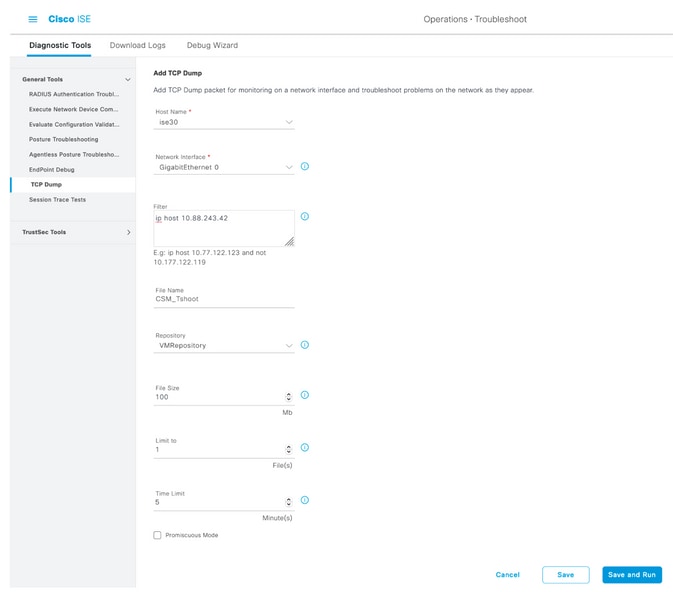

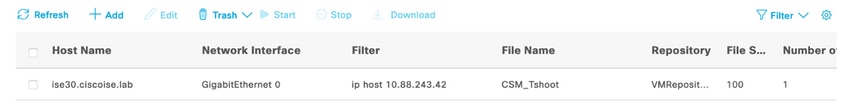

步驟2. 在General tools 下,選擇TCP Dumps ,然後選擇Add+。選擇Hostname 、 Network Interface File Name 、 Repository ,也可以選擇過濾器以僅收集CSM IP地址通訊流。選擇儲存並運行

步驟3.登入CSM客戶端應用程式或客戶端UI並鍵入管理員憑據。

步驟4.在ISE上,選擇停止按鈕並驗證pcap檔案已傳送到定義的儲存庫。

步驟5.開啟pcap檔案驗證CSM和ISE之間的成功通訊。

如果在pcap檔案中未顯示任何條目,則驗證以下內容:

- 在ISE節點上啟用裝置管理服務

- 在CSM配置中新增了正確的ISE IP地址

- 如果防火牆位於中間,驗證允許連線埠49(TACACS)。