使用SDM配置瘦客戶端SSL VPN (WebVPN) Cisco IOS

簡介

瘦客戶端SSL VPN技術可用於允許使用靜態埠的應用程式進行安全訪問。例如Telnet (23)、SSH (22)、POP3 (110)、IMAP4 (143)和SMTP (25)。瘦客戶端可以是使用者驅動的、策略驅動的,也可以同時是這兩者。可以逐個使用者配置訪問許可權,也可以建立包含一個或多個使用者的組策略。SSL VPN技術可以在三種主要模式下進行配置:無客戶端SSL VPN (WebVPN)、瘦客戶端SSL VPN (埠轉發)和SSL VPN客戶端(SVC-全隧道模式)。

1. 無客戶端SSL VPN (WebVPN):

遠端客戶端只需要啟用SSL的Web瀏覽器即可訪問公司LAN上啟用http或https的Web伺服器。您也可以使用通用網際網路檔案系統(CIFS)來瀏覽Windows檔案。Outlook Web Access (OWA)客戶端就是http訪問的一個很好的示例。

請參閱在Cisco IOS上使用SDM配置無客戶端SSL VPN (WebVPN)的配置示例,以便瞭解有關無客戶端SSL VPN的詳細資訊。

2. 瘦客戶端SSL VPN(埠轉發)

遠端客戶端必須下載一個基於Java的小程式,以便安全訪問使用靜態埠號的TCP應用程式。不支援UDP。示例包括訪問POP3、SMTP、IMAP、SSH和Telnet。使用者需要本地管理許可權,因為對本地電腦上的檔案進行了更改。這種SSL VPN方法不適用於使用動態埠分配的應用程式,例如幾個FTP應用程式。

3. SSL VPN客戶端(SVC-全隧道模式):

SSL VPN客戶端下載一個小型客戶端到遠端工作站,並允許對公司內部網路上的資源進行全面、安全的訪問。SVC可以永久下載到遠端工作站,也可以在安全會話結束後刪除。

請參閱在IOS上使用SDM配置SSL VPN客戶端(SVC)的配置示例,以便瞭解有關SSL VPN客戶端的詳細資訊。

本文檔演示了Cisco IOS® 路由器上瘦客戶端SSL VPN的簡單配置。瘦客戶端SSL VPN在以下Cisco IOS路由器上運行:

-

Cisco 870、1811、1841、2801、2811、2821和2851系列路由器

-

Cisco 3725、3745、3825、3845、7200和7301系列路由器

必要條件

需求

嘗試此組態之前,請確保符合以下要求:

Cisco IOS路由器要求

-

列出的所有裝有SDM的路由器和IOS版本12.4(6)T或更高版本的高級映像

-

裝有SDM的管理站

Cisco在新路由器上預裝了SDM副本。如果路由器未安裝SDM,可從軟體下載- Cisco安全裝置管理器獲取該軟體。您必須擁有附有服務合約的CCO帳戶。有關詳細說明,請參閱使用安全裝置管理器配置路由器。

使用者端電腦的需求

-

遠端客戶端應具有本地管理許可權;這不是必需的,但強烈建議這樣做。

-

遠端客戶端必須具有Java Runtime Environment (JRE) 1.4版或更高版本。

-

遠端客戶端瀏覽器:Internet Explorer 6.0、Netscape 7.1、Mozilla 1.7、Safari 1.2.2或Firefox 1.0

-

遠端使用者端上啟用Cookie和允許快顯

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

思科進階企業軟體映像12.4(9)T

-

思科3825整合式服務路由器

-

Cisco路由器和安全裝置管理器(SDM)版本2.3.1

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態開始。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。用於此配置的IP地址來自RFC 1918地址空間。在網際網路上是不合法的。

慣例

設定

工作

本節包含設定本檔案所述功能所需的資訊。

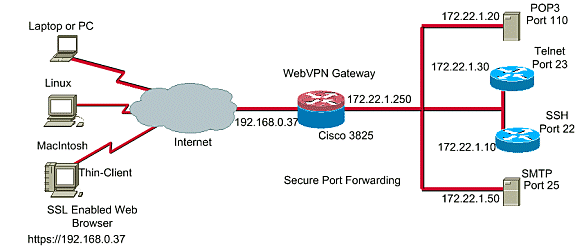

網路圖表

此文件使用以下網路設定:

配置瘦客戶端SSL VPN

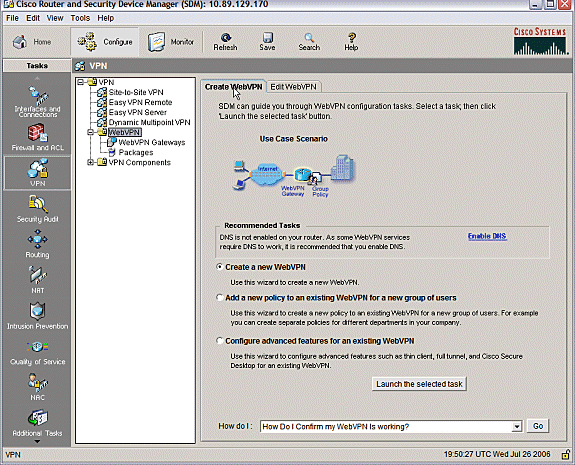

使用「安全裝置管理器」(SDM)介面中提供的嚮導在Cisco IOS上配置瘦客戶端SSL VPN,或者在命令列介面(CLI)或手動在SDM應用程式中配置它。本示例使用嚮導。

-

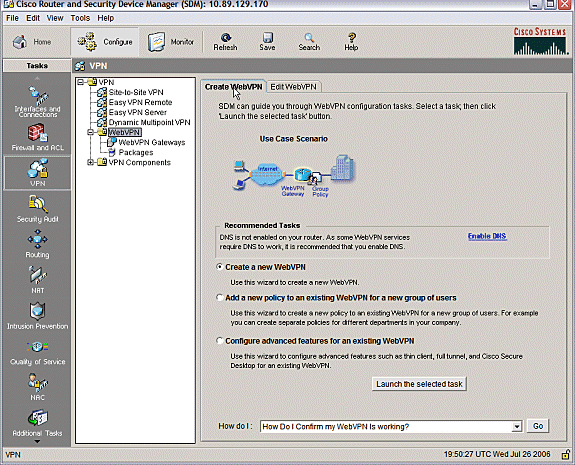

選擇Configure頁籤。

-

從導航窗格中選擇VPN > WebVPN。

-

按一下Create WebVPN頁籤。

-

按一下Create a new WebVPN旁邊的單選按鈕。

-

按一下Launch the selected task按鈕。

-

-

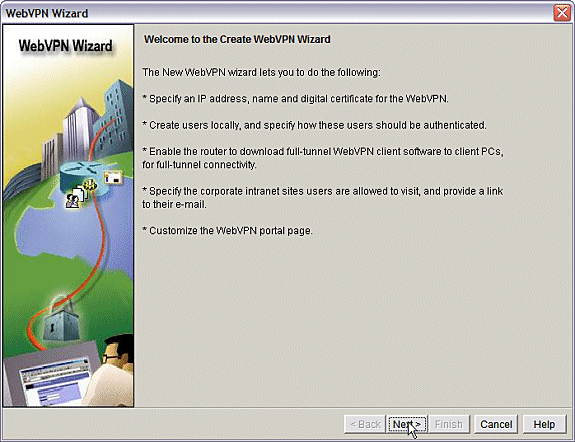

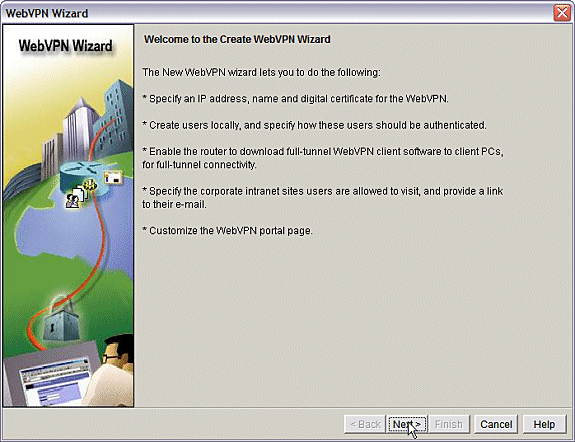

WebVPN嚮導啟動。按「Next」(下一步)。

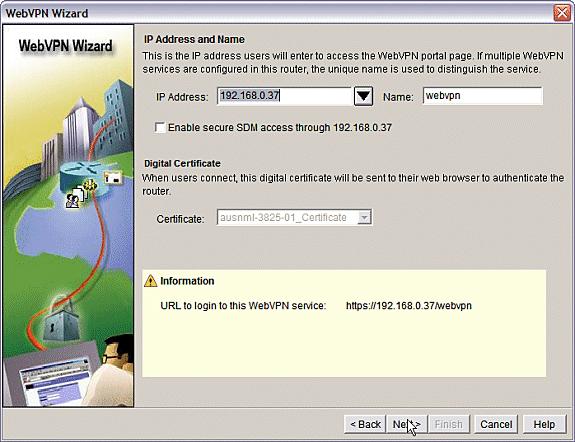

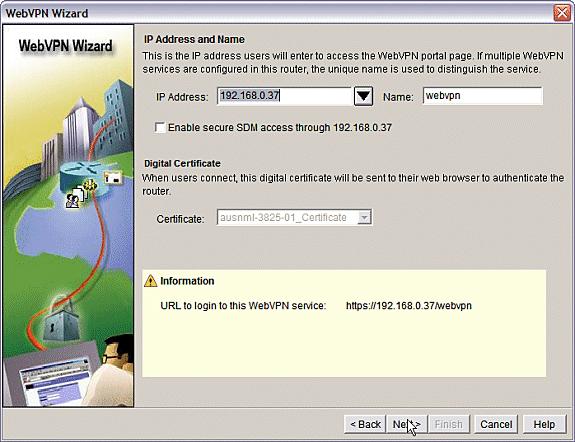

輸入此WebVPN網關的IP地址和唯一名稱。按「Next」(下一步)。

-

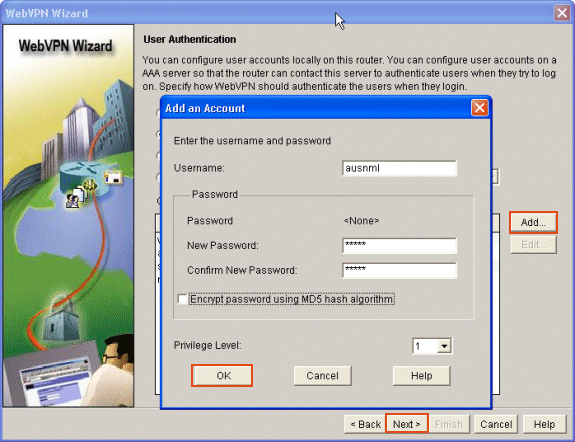

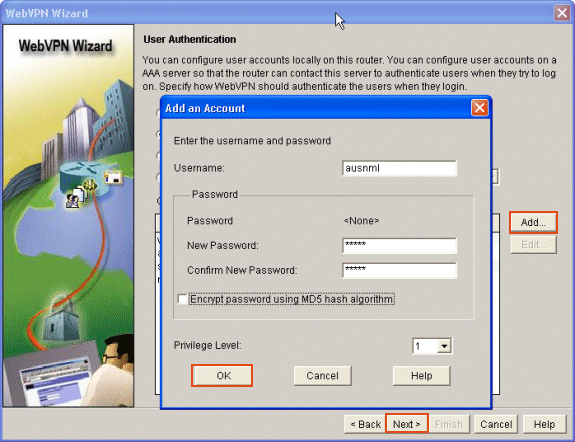

User Authentication螢幕允許為使用者提供身份驗證的機會。此組態使用在路由器本機上建立的帳號。您也可以使用驗證、授權和記帳(AAA)伺服器。

-

要增加使用者,請按一下Add。

-

在「Add an Account」螢幕上輸入使用者資訊,然後按一下OK。

-

在「User Authentication」螢幕上按一下Next。

-

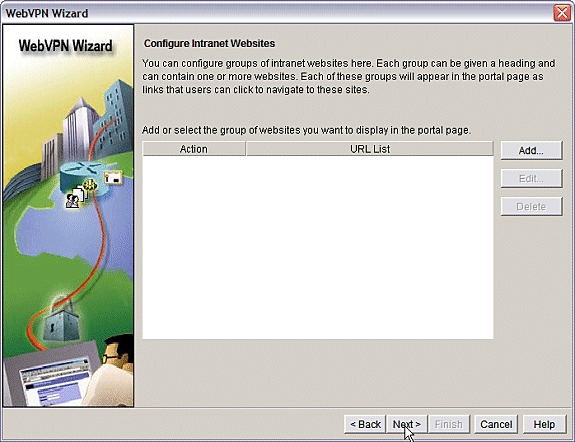

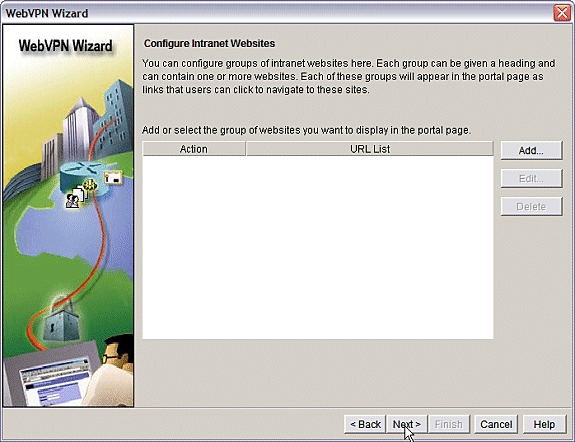

WebVPN Wizard螢幕允許配置Intranet網站,但省略此步驟,因為埠轉發用於此應用程式訪問。如果要允許訪問網站,請使用無客戶端或完全客戶端SSL VPN配置,這些配置不在本文檔的討論範圍之內。

-

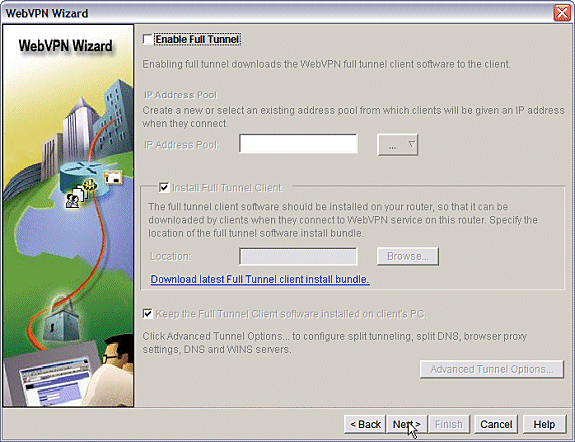

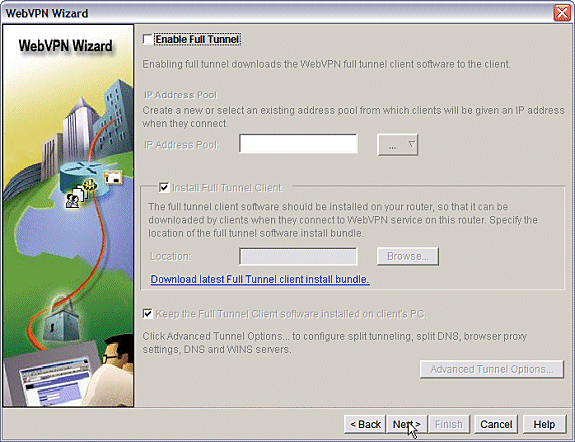

按「Next」(下一步)。嚮導將顯示一個螢幕,允許配置全隧道客戶端。這不適用於瘦客戶端SSL VPN(埠轉發)。

-

取消選中Enable Full Tunnel。按「Next」(下一步)。

-

-

自定義WebVPN門戶頁的外觀或接受預設外觀。

-

按「Next」(下一步)。

-

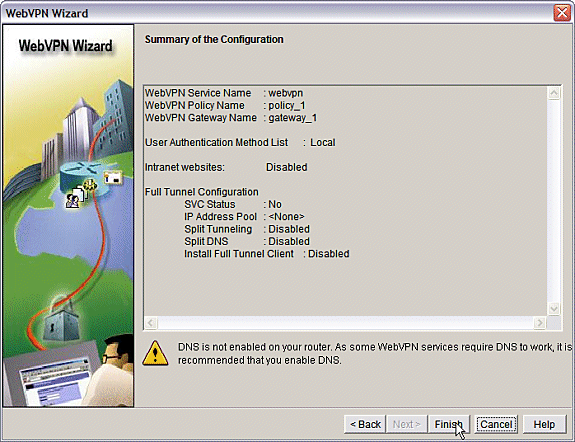

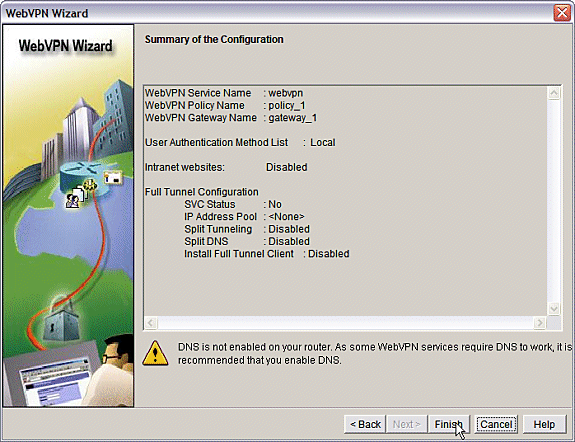

預覽「Summary of the Configuration」,然後按一下Finish > Save。

-

-

您已建立具有連結組策略的WebVPN網關和WebVPN情景。配置瘦客戶端埠,這些埠在客戶端連線到WebVPN時可用。

-

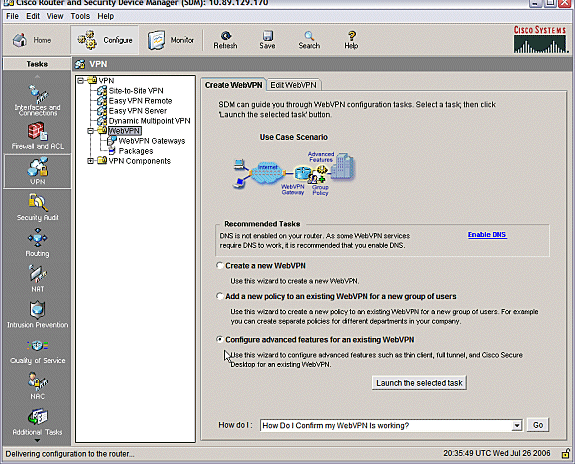

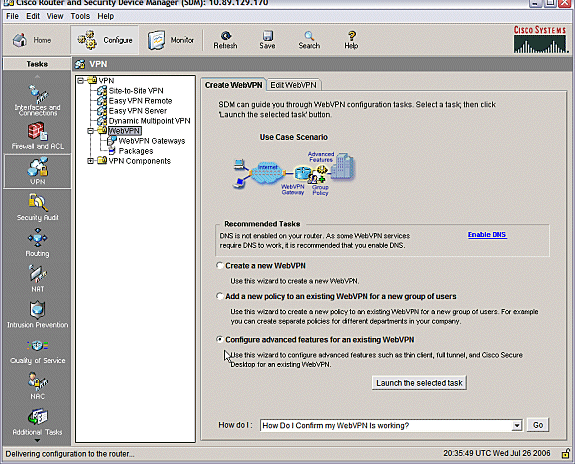

選擇Configure。

-

選擇VPN > WebVPN。

-

選擇Create WebVPN。

-

選擇Configure advanced features for an existing WebVPN單選按鈕,然後按一下Launch the selected task。

-

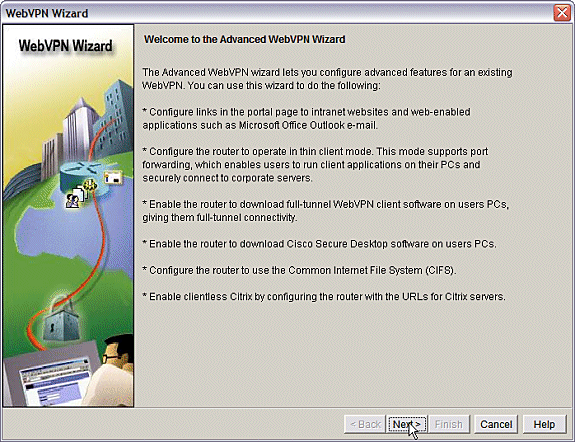

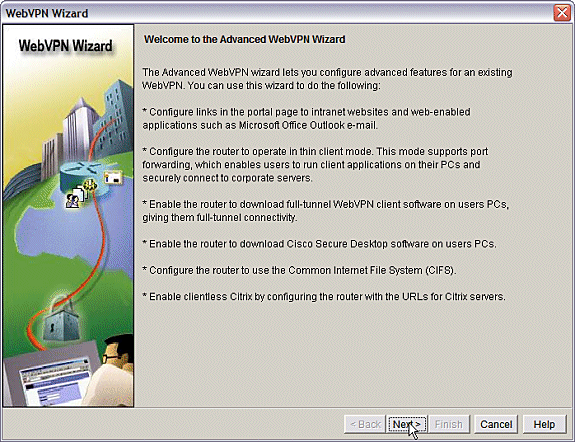

「歡迎」畫面會顯示「精靈」功能的亮點。按「Next」(下一步)。

-

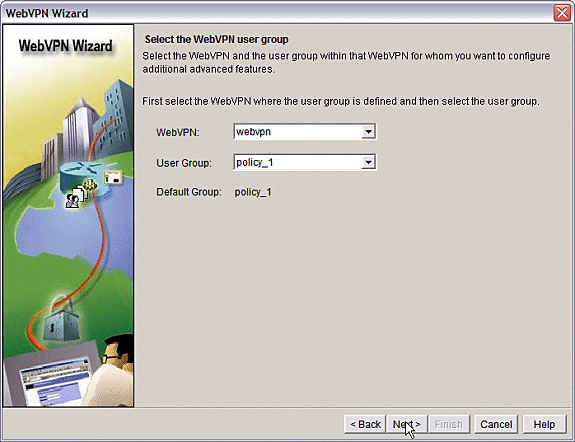

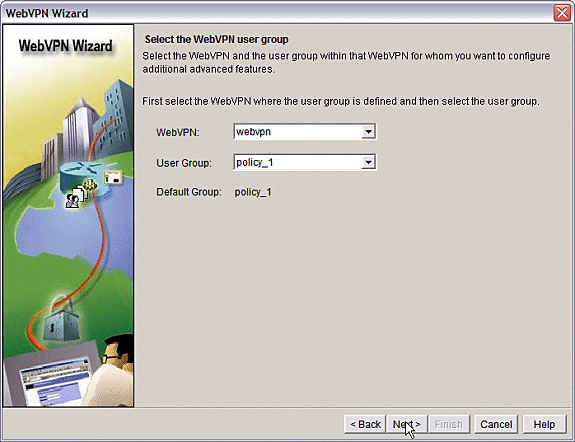

從下拉選單中選擇WebVPN上下文和使用者組。按「Next」(下一步)。

-

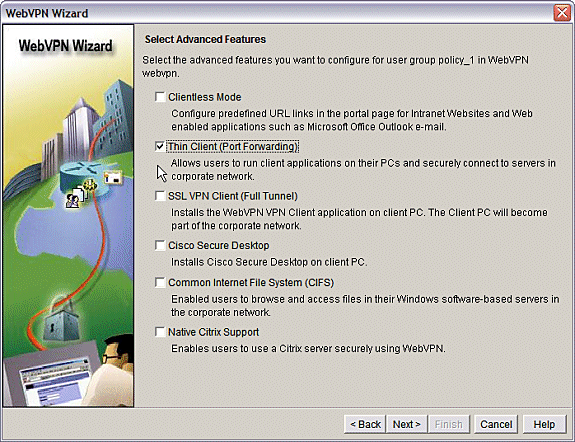

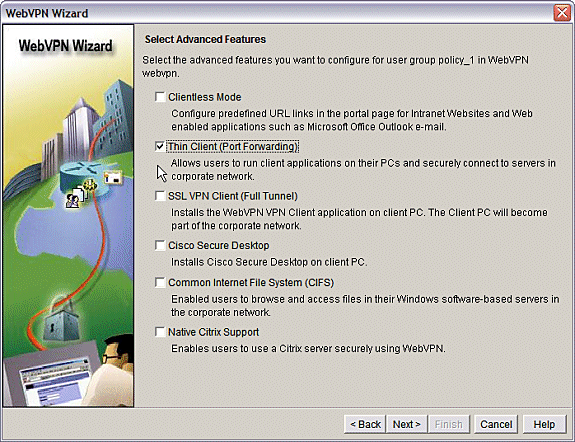

選擇Thin Client (Port Forwarding),然後按一下Next。

-

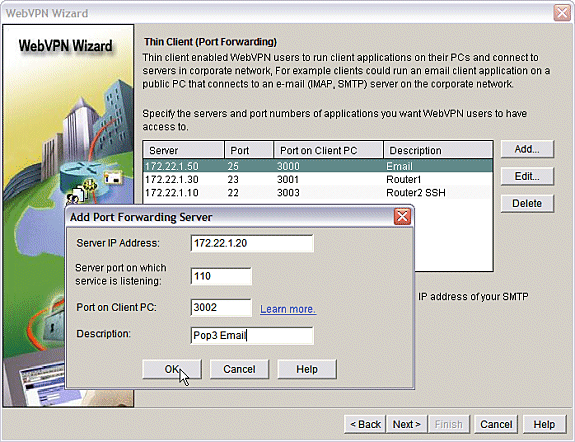

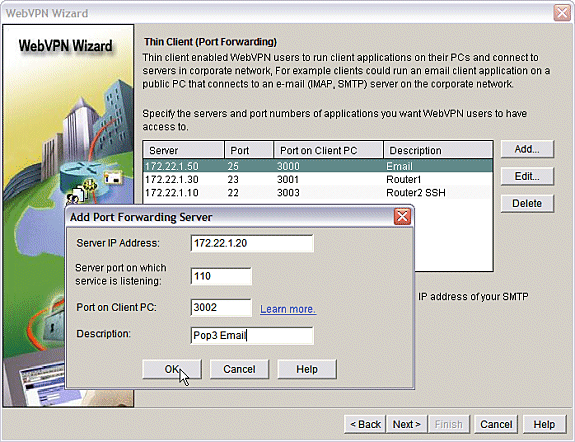

輸入希望透過埠轉發提供的資源。服務埠必須是靜態埠,但您可以接受由嚮導分配的客戶端PC上的預設埠。按「Next」(下一步)。

-

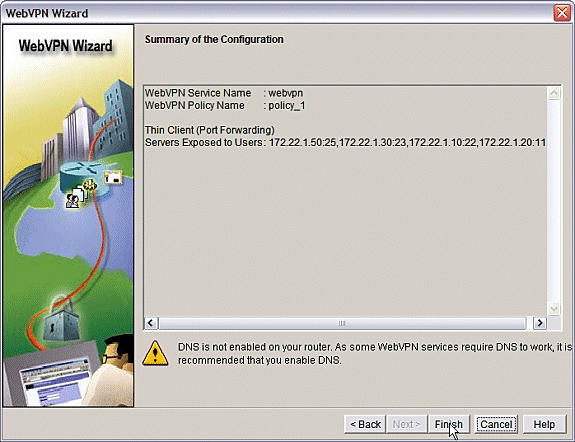

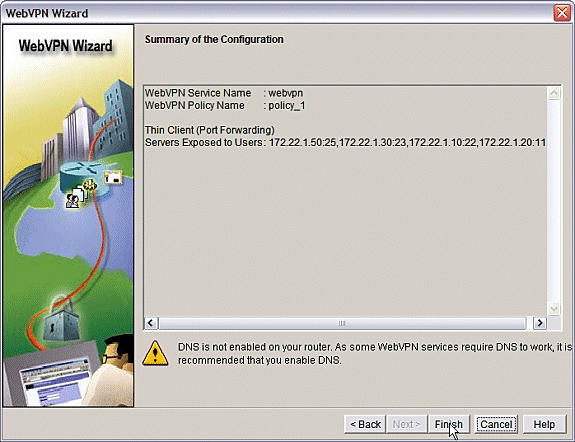

預覽配置摘要,然後按一下Finish > OK > Save。

-

組態

SDM配置的結果。

| ausnml-3825-01 |

|---|

Building configuration... Current configuration : 4343 bytes ! ! Last configuration change at 15:55:38 UTC Thu Jul 27 2006 by ausnml ! NVRAM config last updated at 21:30:03 UTC Wed Jul 26 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered enable secret 5 $1$KbIu$5o8qKYAVpWvyv9rYbrJLi/ ! aaa new-model ! aaa authentication login default local aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authorization exec default local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm !--- Self-Signed Certificate Information crypto pki trustpoint ausnml-3825-01_Certificate enrollment selfsigned serial-number none ip-address none revocation-check crl rsakeypair ausnml-3825-01_Certificate_RSAKey 1024 ! crypto pki certificate chain ausnml-3825-01_Certificate certificate self-signed 02 30820240 308201A9 A0030201 02020102 300D0609 2A864886 F70D0101 04050030 !--------------------- !--- cut for brevity quit ! username ausnml privilege 15 password 7 15071F5A5D292421 username fallback privilege 15 password 7 08345818501A0A12 username austin privilege 15 secret 5 $1$3xFv$W0YUsKDx1adDc.cVQF2Ei0 username sales_user1 privilege 5 secret 5 $1$2/SX$ep4fsCpodeyKaRji2mJkX/ username admin0321 privilege 15 secret 5 $1$FxzG$cQUJeUpBWgZ.scSzOt8Ro1 ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 duplex auto speed auto media-type rj45 ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 ! ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http secure-server ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 40 0 privilege level 15 password 7 071A351A170A1600 transport input telnet ssh line vty 5 15 exec-timeout 40 0 password 7 001107505D580403 transport input telnet ssh ! scheduler allocate 20000 1000 !--- the WebVPN Gateway webvpn gateway gateway_1 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint ausnml-3825-01_Certificate inservice !--- the WebVPN Context webvpn context webvpn title-color #CCCC66 secondary-color white text-color black ssl authenticate verify all !--- resources available to the thin-client port-forward "portforward_list_1" local-port 3002 remote-server "172.22.1.20" remote-port 110 description "Pop3 Email" local-port 3001 remote-server "172.22.1.30" remote-port 23 description "Router1" local-port 3000 remote-server "172.22.1.50" remote-port 25 description "Email" local-port 3003 remote-server "172.22.1.10" remote-port 22 description "Router2 SSH" !--- the group policy policy group policy_1 port-forward "portforward_list_1" default-group-policy policy_1 aaa authentication list sdm_vpn_xauth_ml_2 gateway gateway_1 domain webvpn max-users 2 inservice ! end |

驗證

驗證您的設定

使用本節內容,確認您的組態是否正常運作。

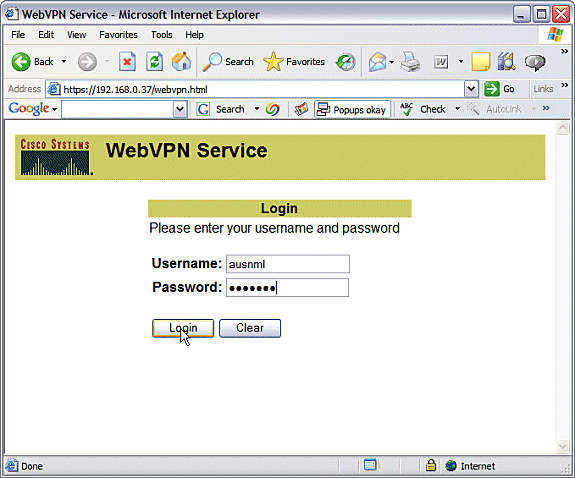

-

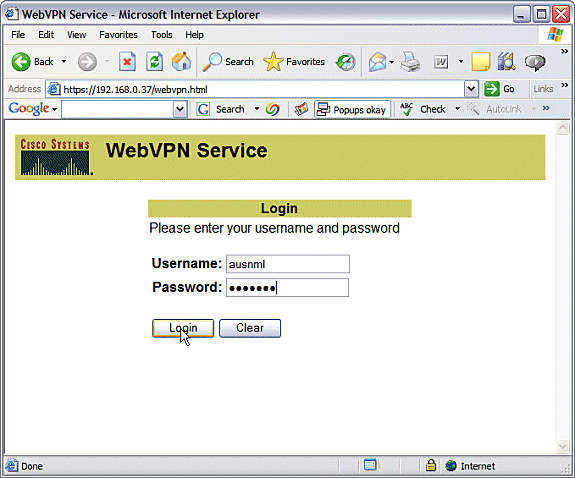

使用客戶端電腦訪問位於https://gateway_ip_address的WebVPN網關。如果建立唯一的WebVPN上下文,請記得包含WebVPN域名。例如,如果建立了稱為「sales」的域,請輸入https://gateway_ip_address/sales。

-

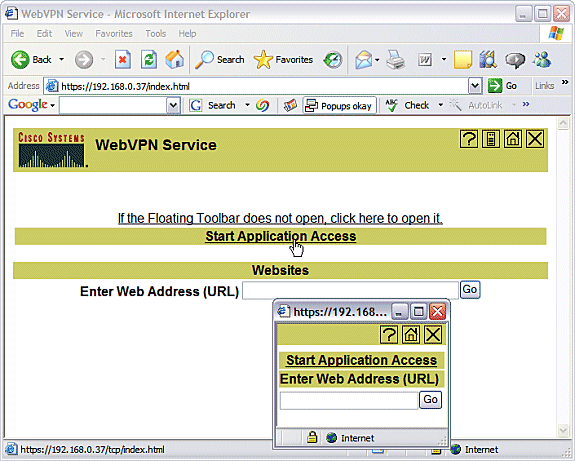

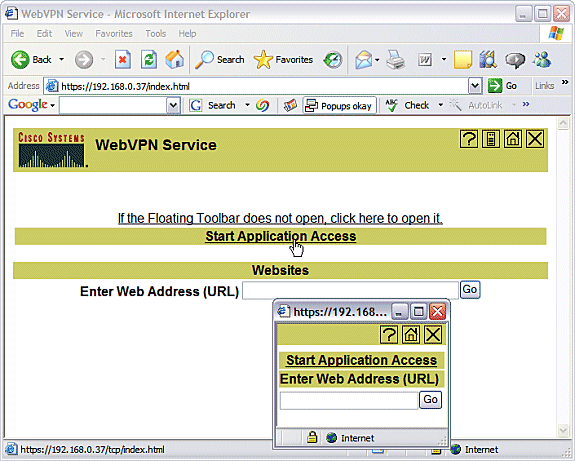

登入並接受WebVPN網關提供的證書。按一下Start Application Access。

-

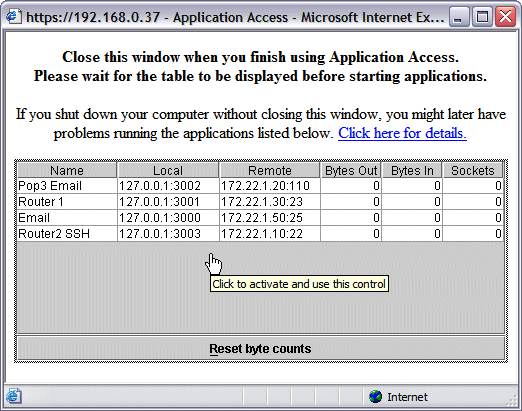

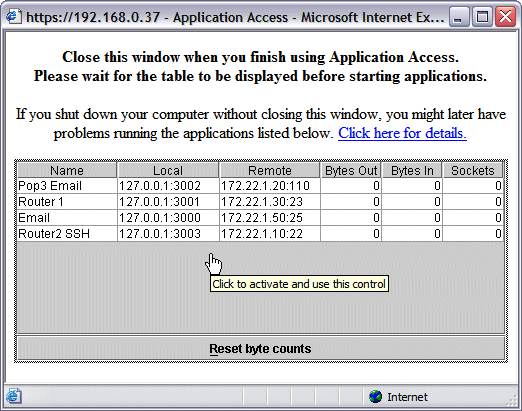

此時將顯示「應用程式訪問」螢幕。您可以使用本地埠號和本地環回IP地址訪問應用。例如,要遠端登入到路由器1,請輸入telnet 127.0.0.1 3001。小型Java Applet會將此資訊傳送到WebVPN閘道,然後閘道會以安全的方式將作業階段的兩端連結在一起。成功連線可導致Bytes Out和Bytes In列增大。

命令

有若干show命令與WebVPN關聯。您可以在命令列介面(CLI)執行這些命令以顯示統計資訊和其他資訊。要詳細檢視show命令的用法,請參閱驗證WebVPN配置。

輸出直譯器工具(僅供註冊客戶使用) (OIT)支援某些show指令。使用OIT檢視對show命令輸出的分析。

疑難排解

使用本節內容,對組態進行疑難排解。

使用者端電腦必須使用SUN Java 1.4版或更新版本載入。可從Java軟體下載獲取此軟體的副本

用於排除故障的命令

注意:使用debug命令之前,請參閱有關Debug命令的重要資訊。

-

show webvpn -有許多與WebVPN關聯的show命令。可以在CLI中執行這些操作以顯示統計資訊和其他資訊。要詳細檢視show命令的用法,請參閱驗證WebVPN配置。

-

debug webvpn -使用debug命令可能對路由器產生不利影響。要更詳細地檢視debug命令的用法,請參閱使用WebVPN Debug命令。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

15-Aug-2008 |

初始版本 |

意見

意見