使用SDM的IOS上的SSL VPN客戶端(SVC)配置示例

目錄

簡介

SSL VPN客戶端(SVC)為與企業內部網路的安全通訊提供全隧道。您可以逐個使用者配置訪問許可權,也可以建立放置一個或多個使用者的不同WebVPN情景。

以下IOS路由器平台支援SSL VPN或WebVPN技術:

-

870、1811、1841、2801、2811、2821、2851

-

3725、3745、3825、3845、7200和7301

可以在以下模式下配置SSL VPN技術:

-

無客戶端SSL VPN (WebVPN) -提供一個遠端客戶端,它要求透過啟用了SSL的Web瀏覽器才能訪問公司區域網(LAN)上的HTTP或HTTPS Web伺服器。此外,無客戶端SSL VPN透過通用網際網路檔案系統(CIFS)協定為Windows檔案瀏覽提供訪問許可權。Outlook Web Access (OWA)是HTTP訪問的示例。

請參閱在Cisco IOS上使用SDM配置無客戶端SSL VPN (WebVPN)的配置示例,以便瞭解有關無客戶端SSL VPN的詳細資訊。

-

瘦客戶端SSL VPN(埠轉發)— 提供一個遠端客戶端,它下載基於Java的小程式,並允許以安全方式訪問使用靜態埠號的傳輸控制協定(TCP)應用程式。入網點(POP3)、簡單郵件傳輸協定(SMTP)、網際網路郵件訪問協定(IMAP)、安全外殼(ssh)和Telnet都是安全訪問的示例。由於本地電腦上的檔案發生更改,因此使用者必須具有本地管理許可權才能使用此方法。此SSL VPN方法不適用於使用動態埠分配的應用程式,例如某些檔案傳輸協定(FTP)應用程式。

要瞭解有關瘦客戶端SSL VPN的詳細資訊,請參閱使用SDM的瘦客戶端SSL VPN (WebVPN) IOS配置示例。

注意:不支援使用者資料包協定(UDP)。

-

SSL VPN客戶端(SVC全隧道模式) -下載一個小型客戶端到遠端工作站,並允許以完全安全方式訪問公司內部網路中的資源。您可以將SVC永久下載到遠端工作站,也可以在安全會話關閉後刪除客戶端。

本文檔介紹如何配置供SSL VPN客戶端使用的Cisco IOS路由器。

必要條件

需求

嘗試此組態之前,請確保符合以下要求:

-

Microsoft Windows 2000或XP

-

具有SUN JRE 1.4或更新版本或ActiveX控制瀏覽器的Web瀏覽器

-

從屬端的本機管理許可權

-

簡介中列出的具有高級安全映像(12.4(6)T或更高版本)的路由器之一

-

Cisco安全裝置管理員(SDM)版本2.3

如果您路由器上尚未載入Cisco SDM,可以從軟體下載獲取該軟體的免費副本(僅限註冊客戶)。您必須擁有具有服務合約的CCO帳戶。有關安裝和配置SDM的詳細資訊,請參閱Cisco Router and Security Device Manager。

-

路由器上的數位證書

您可以使用永久自簽憑證或外部憑證授權單位(CA)來滿足此需求。有關永久自簽名證書的詳細資訊,請參閱永久自簽名證書。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

採用12.4(9)T的Cisco IOS路由器3825系列

-

安全裝置管理員(SDM) 2.3.1版

注意:本文中的資訊是根據特定實驗室環境中的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

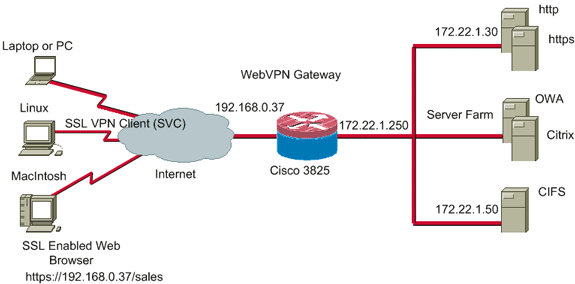

網路圖表

此文件使用以下網路設定:

預配置任務

-

為SDM配置路由器。(可選)

具有相應安全捆綁許可證的路由器已將SDM應用程式載入到快閃記憶體中。請參閱下載和安裝Cisco路由器和安全裝置管理器(SDM),以獲取並配置軟體。

-

將SVC副本下載到您的管理PC。

您可以從軟體下載:Cisco SSL VPN客戶端(僅限註冊客戶)獲取SVC程式包檔案副本。您必須擁有具有服務合約的有效CCO帳戶。

-

設定正確的日期、時間和時區,然後在路由器上配置數位證書。

慣例

背景資訊

SVC最初載入到WebVPN網關路由器上。每次客戶端連線時,SVC的副本都會動態下載到PC上。為了更改此行為,請將路由器配置為使軟體永久保留在客戶端電腦上。

在IOS上配置SVC

本節提供設定本檔案所述功能所需的步驟。此示例配置使用SDM嚮導在IOS路由器上啟用SVC的操作。

要在IOS路由器上配置SVC,請完成以下步驟:

步驟 1.在IOS路由器上安裝並啟用SVC軟體

要在IOS路由器上安裝並啟用SVC軟體,請完成以下步驟:

-

打開SDM應用程式,按一下Configure,然後按一下VPN。

-

展開WebVPN,然後選擇Packages。

-

在Cisco WebVPN Client Software區域中,按一下Browse按鈕。

系統將顯示Select SVC location對話方塊。

-

按一下My Computer單選按鈕,然後按一下Browse,以在您的管理PC上找出SVC程式包。

-

按一下OK,然後按一下Install按鈕。

-

按一下Yes,然後按一下OK。

SVC套件的成功安裝如下圖所示:

步驟 2.使用SDM嚮導配置WebVPN上下文和WebVPN網關

完成以下步驟以配置WebVPN上下文和WebVPN網關:

-

將SVC安裝在路由器上之後,請按一下Configure,然後按一下VPN。

-

按一下WebVPN,然後按一下Create WebVPN頁籤。

-

選中Create a New WebVPN單選按鈕,然後按一下Launch the selected task。

系統將顯示WebVPN Wizard對話方塊。

-

按「Next」(下一步)。

-

輸入新WebVPN網關的IP地址,然後為此WebVPN上下文輸入唯一名稱。

您可以為同一IP地址(WebVPN網關)建立不同的WebVPN情景,但每個名稱必須是唯一的。本示例使用以下IP地址:https://192.168.0.37/sales

-

按一下Next,繼續進行步驟3。

步驟 3.配置SVC使用者的使用者資料庫

對於身份驗證,您可以使用AAA伺服器、本地使用者,或同時使用兩者。此配置示例使用本地建立的使用者進行身份驗證。

完成以下步驟,以便為SVC使用者配置使用者資料庫:

-

完成步驟2 後,按一下WebVPN Wizard User Authentication對話方塊中的Locally on this router單選按鈕。

此通話方塊可讓您將使用者新增至本機資料庫。

-

按一下Add,然後輸入使用者資訊。

-

按一下OK,並根據需要增加其他使用者。

-

增加所需使用者後,按一下Next,繼續進行步驟4。

步驟 4.配置面向使用者的資源

透過Configure Intranet Websites WebVPN Wizard對話方塊,您可以選擇要向SVC客戶端公開的內部網資源。

完成以下步驟,配置面向使用者的資源:

-

完成步驟3 後,按一下Configure Intranet Websites對話方塊中的Add按鈕。

-

輸入URL清單名稱,然後輸入標題。

-

按一下Add,然後選擇Website以增加您要向此客戶端公開的網站。

-

輸入URL和連結資訊,然後按一下OK。

-

要增加對OWA Exchange Server的訪問,請按一下Add並選擇E-mail。

-

選中Outlook Web Access覈取方塊,輸入URL標籤和連結資訊,然後按一下OK。

-

在您增加所需資源後,按一下OK,然後按一下Next。

系統將顯示WebVPN Wizard full tunnel對話方塊。

-

確認Enable Full Tunnel覈取方塊已勾選。

-

建立此WebVPN上下文的客戶端可以使用的IP地址池。地址池必須與您的企業內部網上的可用和可路由地址相對應。

-

按一下IP Address Pool欄位旁邊的省略號(...),然後選擇Create a new IP Pool。

-

在Add IP Local Pool對話方塊中,輸入池名並按一下Add。

-

在Add IP address range對話方塊中,輸入SVC客戶端的地址池範圍,然後按一下OK。

注意:IP地址池應在直接連線到路由器的介面範圍內。如果要使用其他池範圍,可以建立一個與新池關聯的環回地址以滿足此要求。

-

按一下「OK」(確定)。

-

如果您希望您的遠端客戶端永久儲存SVC副本,請按一下Keep the Full Tunnel Client Software installed on client's PC覈取方塊。清除此選項可要求客戶端在每次客戶端連線時下載SVC軟體。

-

配置高級隧道選項,如分割隧道、分割DNS、瀏覽器代理設定以及DNS和WNS伺服器。思科建議您至少配置DNS和WINS伺服器。

要配置高級隧道選項,請完成以下步驟:

-

按一下Advanced Tunnel Options按鈕。

-

按一下DNS and WINS Servers頁籤,輸入DNS和WINS的主IP地址。

-

要配置分割隧道和瀏覽器代理設定,請按一下Split Tunneling或Browser Proxy Settings 頁籤。

-

-

完成必要選項配置後,按一下Next。

-

自定義WebVPN門戶頁面或選擇預設值。

「自定義WebVPN門戶頁」允許您自定義WebVPN門戶頁對客戶的顯示方式。

-

配置WebVPN門戶頁後,依次按一下Next、Finish和OK。

WebVPN嚮導向路由器提交教程命令。

-

按一下OK儲存配置。

注意:如果您收到錯誤消息,則WebVPN許可證可能不正確。下圖顯示了一個錯誤消息示例:

要更正許可證問題,請完成以下步驟:

-

按一下Configure,然後按一下VPN。

-

展開WebVPN,然後按一下Edit WebVPN頁籤。

-

突出顯示新建的上下文,並按一下Edit按鈕。

-

在「最大使用者數」欄位中,輸入許可證的正確使用者數。

-

按一下OK,然後按一下OK。

您的指令會寫入組態檔案中。

-

按一下Save,然後按一下Yes接受更改。

-

結果

ASDM建立以下命令列配置:

| ausnml-3825-01 |

|---|

ausnml-3825-01#show run Building configuration... Current configuration : 4393 bytes ! ! Last configuration change at 22:24:06 UTC Thu Aug 3 2006 by ausnml ! NVRAM config last updated at 22:28:54 UTC Thu Aug 3 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered ! aaa new-model ! !--- Added by SDM for local aaa authentication. aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authentication login sdm_vpn_xauth_ml_3 local aaa authentication login sdm_vpn_xauth_ml_4 local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm !--- Digital certificate information. crypto pki trustpoint TP-self-signed-577183110 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-577183110 revocation-check none rsakeypair TP-self-signed-577183110 ! crypto pki certificate chain TP-self-signed-577183110 certificate self-signed 01 3082024E 308201B7 A0030201 02020101 300D0609 2A864886 F70D0101 04050030 30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657274 69666963 6174652D 35373731 38333131 30301E17 0D303630 37323731 37343434 365A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 1325494F 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3537 37313833 31313030 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818100 F43F6DD9 32A264FE 4C5B0829 698265DC 6EC65B17 21661972 D363BC4C 977C3810 !--- Output suppressed. quit username wishaw privilege 15 secret 5 $1$r4CW$SeP6ZwQEAAU68W9kbR16U. username ausnml privilege 15 password 7 044E1F505622434B username sales privilege 15 secret 5 $1$/Lc1$K.Zt41zF1jSdKZrPgNK1A. username newcisco privilege 15 secret 5 $1$Axlm$7k5PWspXKxUpoSReHo7IQ1 ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 ip virtual-reassembly duplex auto speed auto media-type rj45 no keepalive ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 !--- Clients receive an address from this pool. ip local pool Intranet 172.22.1.75 172.22.1.95 ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http secure-server ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 ! scheduler allocate 20000 1000 !--- Identify the gateway and port. webvpn gateway gateway_1 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint TP-self-signed-577183110 inservice !--- SVC package file. webvpn install svc flash:/webvpn/svc.pkg ! !--- WebVPN context. webvpn context sales title-color #CCCC66 secondary-color white text-color black ssl authenticate verify all ! !--- Resources available to this context. url-list "WebServers" heading "Intranet Web" url-text "SalesSite" url-value "http://172.22.1.10" url-text "OWAServer" url-value "http://172.22.1.20/exchange" ! nbns-list NBNS-Servers nbns-server 172.22.1.15 master !--- Group policy for the context. policy group policy_1 url-list "WebServers" functions svc-enabled svc address-pool "Intranet" svc default-domain "cisco.com" svc keep-client-installed svc dns-server primary 172.22.1.100 svc wins-server primary 172.22.1.101 default-group-policy policy_1 aaa authentication list sdm_vpn_xauth_ml_4 gateway gateway_1 domain sales max-users 2 inservice ! ! end |

驗證

使用本節內容,確認您的組態是否正常運作。

程式

要測試您的配置,請將http://192.168.0.37/sales 輸入到啟用了SSL的客戶端Web瀏覽器。

命令

有若干show命令與WebVPN關聯。您可以在命令列介面(CLI)執行這些命令以顯示統計資訊和其他資訊。有關show命令的詳細資訊,請參閱驗證WebVPN配置。

注意:輸出直譯器工具(僅限註冊客戶)(OIT)支援某些show命令。使用OIT檢視對show命令輸出的分析。

疑難排解

使用本節內容,對組態進行疑難排解。

SSL連線問題

問題: SSL VPN客戶端無法連線路由器。

解決方案:IP地址池中的IP地址不足可能會導致此問題。增加路由器上IP地址池中的IP地址數量,以解決此問題。

疑難排解指令

有若干clear命令與WebVPN關聯。有關這些命令的詳細資訊,請參閱使用WebVPN Clear命令。

有若干debug命令與WebVPN關聯。有關這些命令的詳細資訊,請參閱使用WebVPN Debug命令。

注意:使用debug命令可能會對Cisco裝置造成負面影響。使用 debug 命令之前,請先參閱有關偵錯命令的重要資訊。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

21-Jul-2006 |

初始版本 |

意見

意見