簡介

雖然安全通訊端層(SSL) VPN (Cisco WebVPN)工作階段是安全的,但在工作階段完成後,使用者端可能仍會保留Cookie、瀏覽器檔案和電子郵件附件。Cisco Secure Desktop (CSD)透過將會話資料以加密格式寫入客戶端磁碟的專用保管庫區域,擴展了SSL VPN會話的固有安全性。此外,在SSL VPN會話結束時,將從磁碟中刪除此資料。本文檔提供了Cisco IOS®路由器上CSD的示例配置。

以下思科裝置平台支援CSD:

-

Cisco IOS路由器版本12.4(6)T及更高版本

-

Cisco 870、1811、1841、2801、2811、2821、2851、3725、3745、3825、3845、7200和7301路由器

-

Cisco VPN 3000系列集中器4.7版及更高版本

-

Cisco ASA 5500系列安全裝置版本7.1及更高版本

-

適用於Cisco Catalyst和Cisco 7600系列1.2版及更高版本的Cisco WebVPN服務模組

必要條件

需求

嘗試此組態之前,請確保符合以下要求:

Cisco IOS路由器要求

-

具有高級映像12.4(6T)或更高版本的Cisco IOS路由器

-

Cisco路由器安全裝置管理器(SDM) 2.3或更高版本

-

管理站上的CSD for IOS軟體套件的副本

-

路由器自簽數位憑證或具有憑證授權單位(CA)的驗證

注意:無論何時使用數位證書,請確保正確設定路由器的主機名、域名和日期/時間/時區。

-

路由器上的使能加密口令

-

路由器上已啟用DNS。有些WebVPN服務需要DNS才能正常工作。

使用者端電腦的需求

-

遠端客戶端應具有本地管理許可權;這不是必需的,但強烈建議這樣做。

-

遠端客戶端必須具有Java Runtime Environment (JRE) 1.4版或更高版本。

-

遠端客戶端瀏覽器:Internet Explorer 6.0、Netscape 7.1、Mozilla 1.7、Safari 1.2.2或Firefox 1.0

-

遠端使用者端上啟用Cookie和允許快顯

採用元件

本文中的資訊係根據以下軟體和硬體版本:

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態開始。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

網路圖表

此文件使用以下網路設定:

本示例使用Cisco 3825系列路由器來允許安全訪問公司的內部網。Cisco 3825系列路由器透過可配置的CSD功能和特性增強SSL VPN連線的安全性。客戶端可以透過以下三種SSL VPN方法之一連線到啟用CSD的路由器:無客戶端SSL VPN (WebVPN)、瘦客戶端SSL VPN (埠轉發)或SSL VPN客戶端(全隧道SVC)。

相關產品

此組態也可搭配以下硬體和軟體版本使用:

慣例

有關文檔規則的詳細資訊,請參閱Cisco技術提示規則。

設定

WebVPN網關允許使用者透過其中一種SSL VPN技術連線到路由器。雖然一個WebVPN網關可以連線多個WebVPN情景,但裝置上每個IP地址只允許有一個WebVPN網關。每個前後關聯都以唯一的名稱辨識。組策略標識特定WebVPN情景可用的已配置資源。

在IOS路由器上配置CSD分為兩個階段:

階段I:使用SDM配置CSD的路由器準備工作

-

配置WebVPN網關、WebVPN上下文和組策略。

附註:此步驟是選用步驟,本檔案沒有詳細說明。如果已經為其中一種SSL VPN技術配置了路由器,請忽略此步驟。

-

在WebVPN上下文中啟用CSD。

階段II:使用Web瀏覽器配置CSD。

-

定義Windows位置(如果Windows在啟用模式下)。

-

標識位置條件。

-

配置Windows位置模組和功能。

-

配置Windows CE、Macintosh和Linux功能。

階段I:使用SDM配置CSD的路由器準備工作。

可使用SDM或透過命令列介面(CLI)配置CSD。此配置使用SDM和Web瀏覽器。

這些步驟用於在IOS路由器上完成CSD的配置。

階段I:步驟1:配置WebVPN網關、WebVPN上下文和組策略。

可以使用WebVPN嚮導完成此任務。

-

打開SDM並轉到Configure > VPN > WebVPN。按一下Create WebVPN頁籤並選中Create a new WebVPN單選按鈕。按一下Launch the selected task。

-

WebVPN Wizard螢幕列出了您可以配置的引數。按「Next」(下一步)。

-

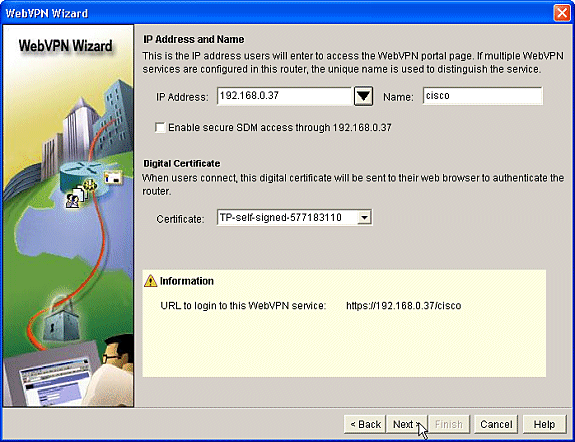

輸入WebVPN網關的IP地址、服務的唯一名稱以及數位證書資訊。按「Next」(下一步)。

-

可以建立使用者帳戶以驗證此WebVPN網關。您可以使用本地帳戶或在外部身份驗證、授權和記帳(AAA)伺服器上建立的帳戶。本示例使用路由器上的本地帳戶。選中單選按鈕Locally on this router 並按一下Add。

-

在「Add an Account」螢幕上輸入新使用者的帳戶資訊並按一下OK。

-

建立使用者後,在「User Authentication」頁上按一下Next。

-

透過Configure Intranet Websites螢幕,可以配置WebVPN網關使用者可用的網站。由於本文檔的重點是CSD的配置,因此請忽略此頁面。按「Next」(下一步)。

-

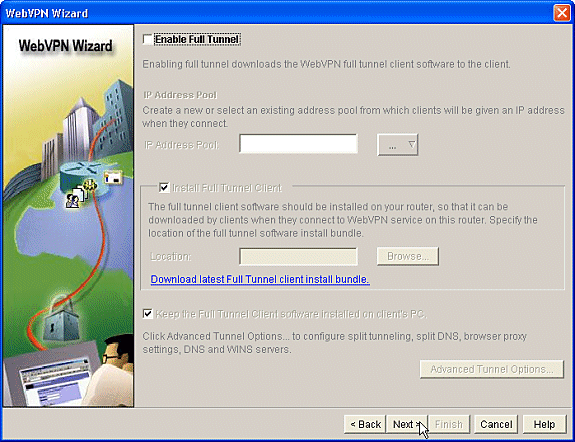

雖然下一個WebVPN嚮導螢幕允許您選擇啟用全隧道SSL VPN客戶端,但本文檔重點介紹如何啟用CSD。取消選中Enable Full Tunnel並按一下Next。

-

您可以為使用者自定義WebVPN門戶頁的外觀。在此情況下,會接受預設外觀。按「Next」(下一步)。

-

精靈會顯示此系列的最後一個畫面。其中顯示了WebVPN網關的配置摘要。按一下Finish並在出現提示時按一下OK。

階段I:步驟2:在WebVPN上下文中啟用CSD。

使用WebVPN嚮導在WebVPN上下文中啟用CSD。

-

使用WebVPN Wizard的高級功能為新建立的上下文啟用CSD。如果尚未安裝CSD軟體套件,嚮導將為您提供安裝該軟體套件的機會。

-

在SDM中,按一下Configure頁籤。

-

在導航窗格中,按一下VPN > WebVPN。

-

按一下Create WebVPN頁籤。

-

選中Configure advance features for an existing WebVPN單選按鈕。

-

按一下Launch the selected task按鈕。

-

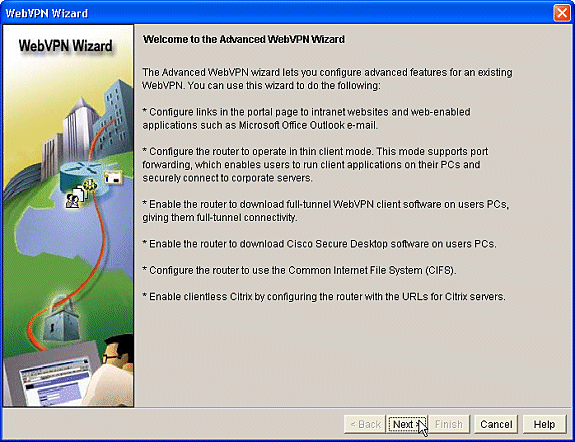

系統將顯示高級WebVPN嚮導的歡迎頁面。按「Next」(下一步)。

-

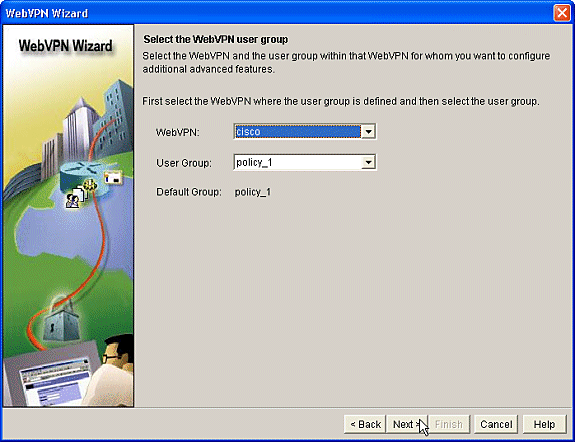

從欄位的下拉框中選擇WebVPN和使用者組。高級WebVPN嚮導功能將應用於您的選擇。按「Next」(下一步)。

-

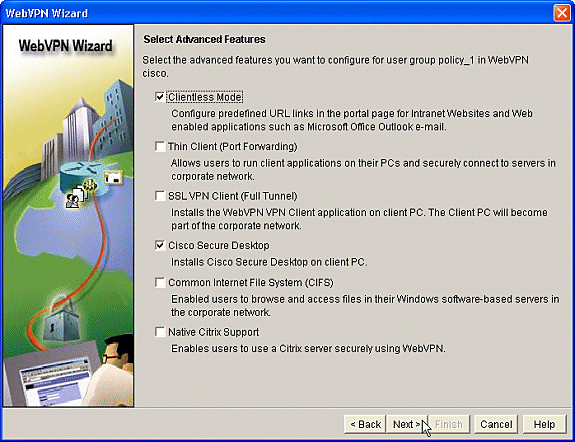

選擇Advanced Features(選擇高級功能)螢幕允許您從列出的技術中進行選擇。

-

選中Cisco Secure Desktop。

-

在本示例中,選擇是Clientless Mode。

-

如果您選擇其他列出的技術,則會開啟其他視窗,允許輸入相關資訊。

-

按一下Next按鈕。

-

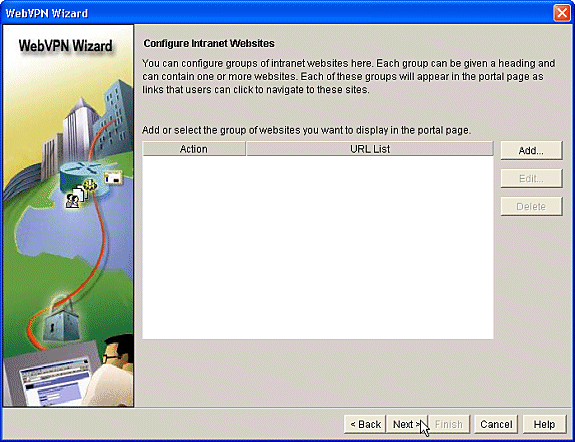

透過「配置內部網網站」螢幕,可以配置使用者想要使用的網站資源。您可以新增公司的內部網站,例如Outlook Web Access (OWA)。

-

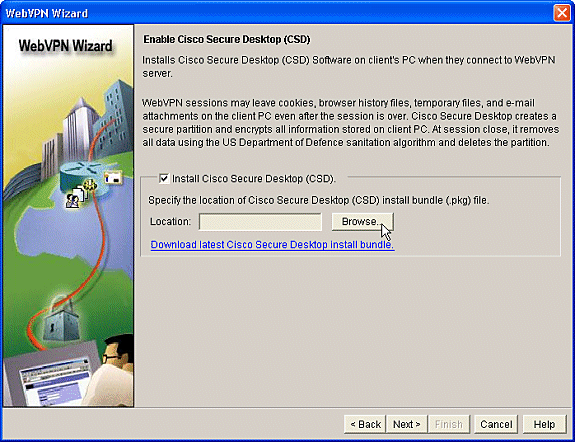

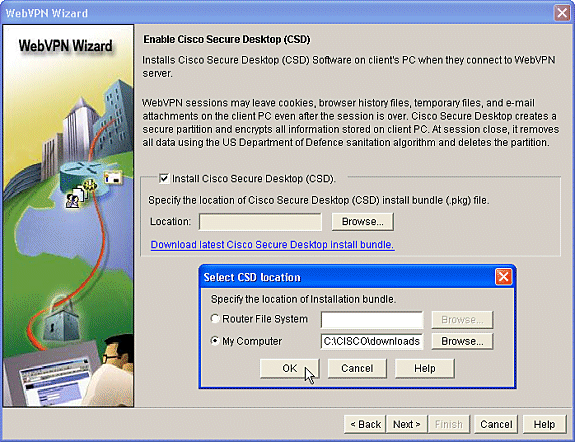

在Enable Cisco Secure Desktop (CSD)螢幕中,您有機會為此情景啟用CSD。選中Install Cisco Secure Desktop (CSD) 旁邊的框並按一下Browse。

-

在「Select CSD Location」區域中,選中My Computer。

-

按一下Browse按鈕。

-

選擇管理工作站上的CSD IOS軟體套件檔案。

-

按一下OK按鈕。

-

按一下Next按鈕。

-

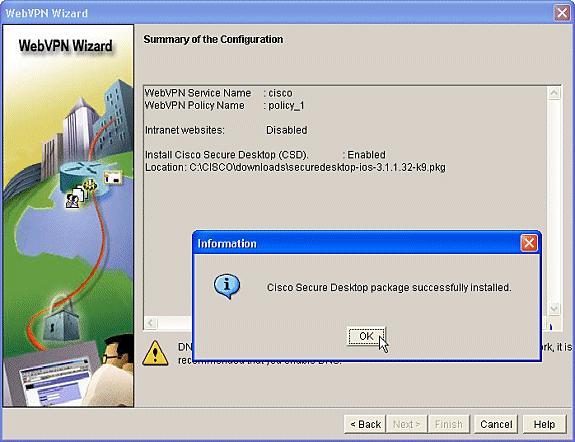

將顯示「Summary of the Configuration」螢幕。按一下Finish按鈕。

-

當看到成功安裝了CSD軟體套件檔案後,按一下OK。

階段II:使用Web瀏覽器配置CSD。

以下步驟用於在您的Web瀏覽器上完成CSD的配置。

階段II:步驟1:定義Windows地點。

定義Windows位置。

-

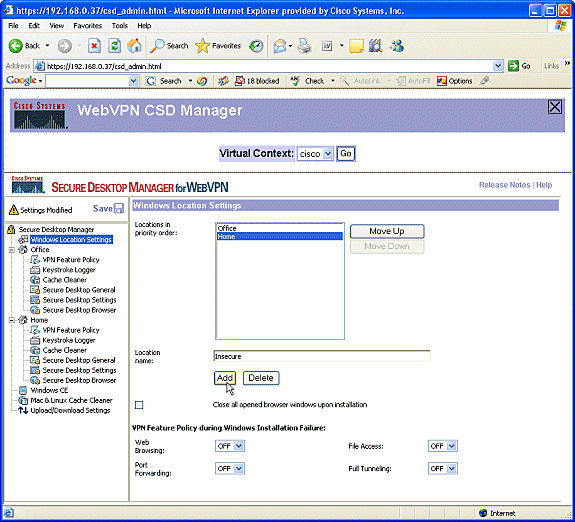

在https://WebVPNgateway_IP Address/csd_admin.html打開您的Web瀏覽器,例如https:/192.168.0.37/csd_admin.html。

-

輸入使用者名稱admin。

-

輸入口令,這是路由器的使能加密口令。

-

按一下Login。

-

接受路由器提供的證書,從下拉框中選擇上下文並按一下Go。

-

WebVPN的Secure Desktop Manager打開。

-

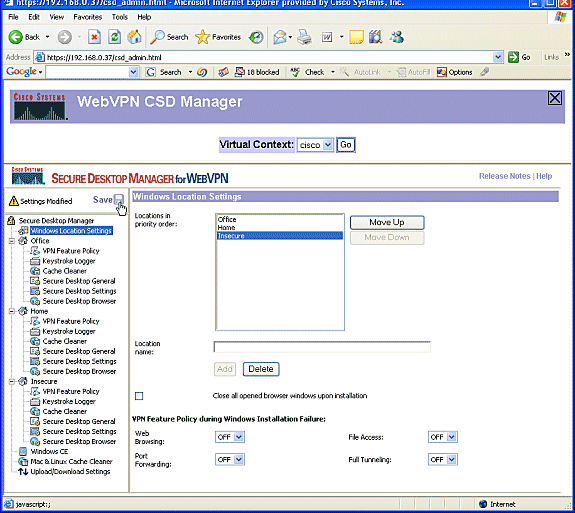

在左側窗格中,選擇Windows Location Settings。

-

將游標置於「位置名稱」旁的方塊中,然後輸入位置名稱。

-

按一下Add。

-

在此示例中,顯示了三個位置名稱:Office、Home和Insecure。每次增加新位置時,左窗格都會展開,顯示該位置的可配置引數。

-

建立Windows位置後,按一下左側窗格頂部的Save。

注意:經常儲存您的配置,因為如果您斷開與Web瀏覽器的連線,您的設定將會丟失。

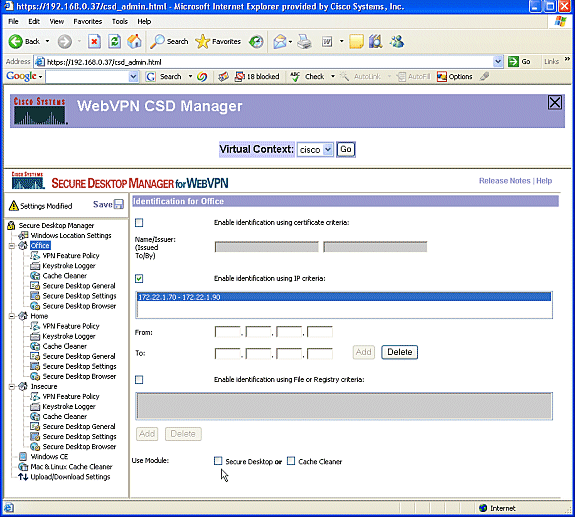

階段II:步驟2:確定位置條件

為了區分Windows位置,請為每個位置指定特定的條件。這使CSD可以確定將哪些功能應用於特定Windows位置。

-

在左窗格中,按一下Office。

-

您可以使用憑證條件、IP條件、檔案或登入條件來辨識Windows位置。您還可以為這些客戶端選擇Secure Desktop或Cache Cleaner。由於這些使用者是內部辦公室員工,因此請用IP條件辨識他們。

-

在From 和To框中輸入IP地址範圍。

-

按一下Add。取消選中Use Module: Secure Desktop。

-

出現提示時,按一下Save,再按一下OK。

-

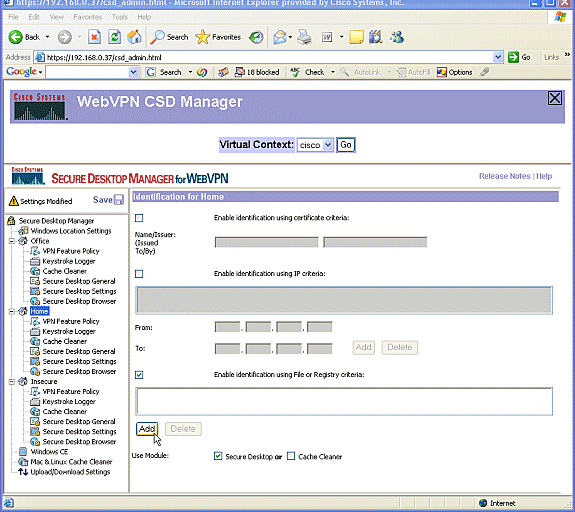

在左窗格中,按一下第二個「Windows Location Setting」Home。

-

確保選中Use Module: Secure Desktop。

-

將分發標識這些客戶端的檔案。您可以選擇為這些使用者分配證書和/或登錄檔條件。

-

選中Enable identification using File or Registry criteria。

-

按一下Add。

-

在對話方塊中,選擇File並輸入檔案的路徑。

-

此檔案必須分發到所有家庭客戶端。

-

選中單選按鈕Exists。

-

出現提示時,按一下OK,再按一下Save。

-

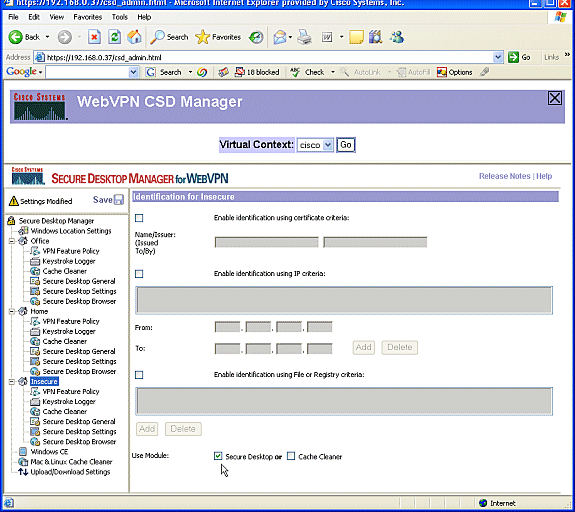

要配置Insecure 位置的標識,只需不應用任何辨識條件。

-

在左窗格中按一下Insecure。

-

不勾選所有條件。

-

選中Use Module: Secure Desktop。

-

出現提示時,按一下Save,再按一下OK。

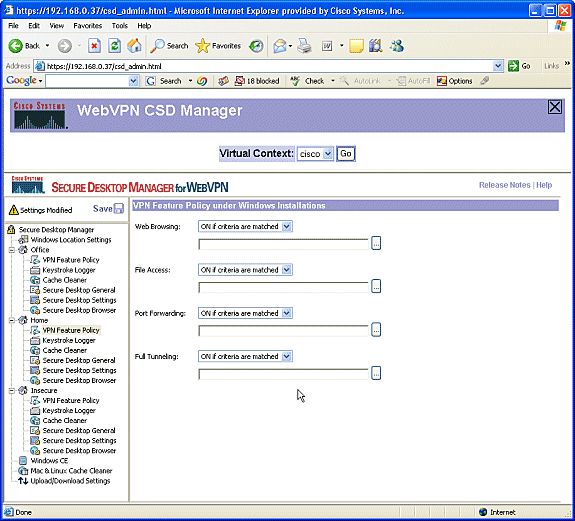

階段II:步驟3:配置Windows位置模組和功能。

為每個Windows位置配置CSD功能。

-

在Office下,按一下VPN Feature Policy。由於這些客戶端是受信任的內部客戶端,因此既未啟用CSD也未啟用Cache Cleaner。其他引數均不可用。

-

如圖所示開啟功能。

-

在左側窗格中,在Home下選擇VPN Feature Policy。

-

如果客戶端滿足特定條件,家庭使用者將有權訪問公司LAN。

-

在每種訪問方法下,選擇ON if criteria are matched。

-

在「Web瀏覽」中,按一下省略號按鈕,然後選擇必須符合的條件。在對話方塊中按一下OK。

-

您可以以類似的方式配置其他訪問方法。

-

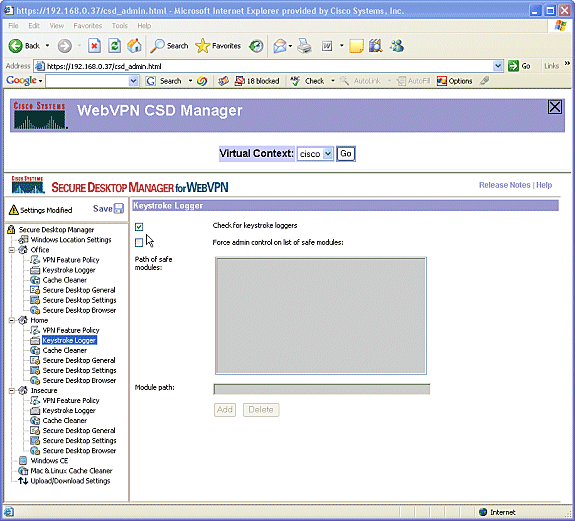

在Home下,選擇Keystroke Logger。

-

選中Check for keystroke loggers旁邊的覈取方塊。

-

出現提示時,按一下Save,再按一下OK。

-

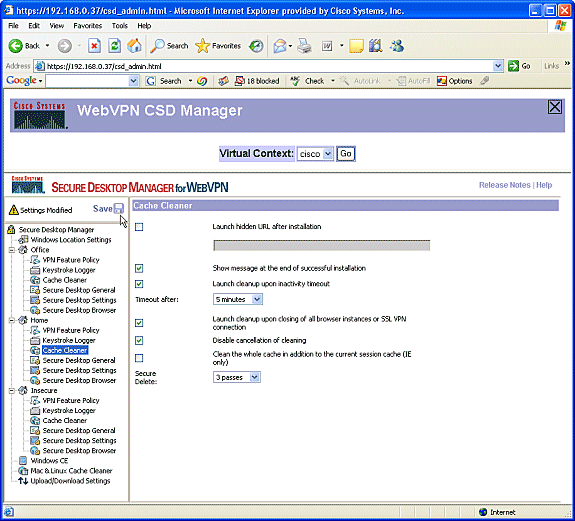

在「Home」Windows位置下,選擇Cache Cleaner。保留熒幕擷取畫面中所示的預設設定。

-

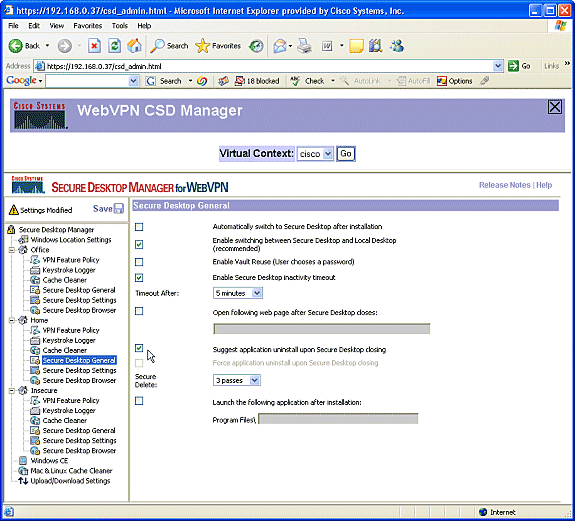

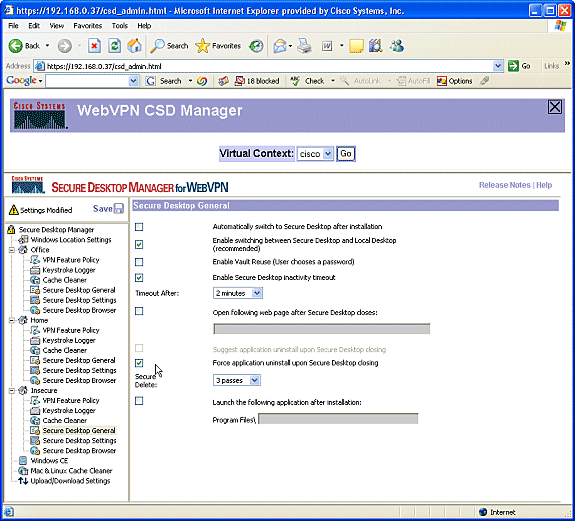

在「Home」下選擇Secure Desktop General。選中Suggest application uninstall upon Secure Desktop closing。將所有其他引數保留為其預設設定,如螢幕截圖所示。

-

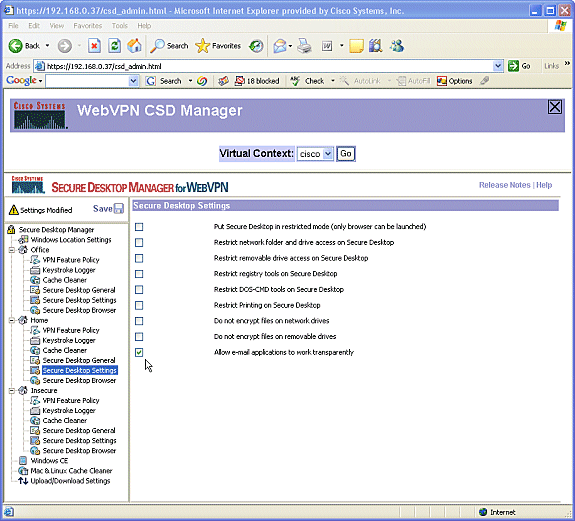

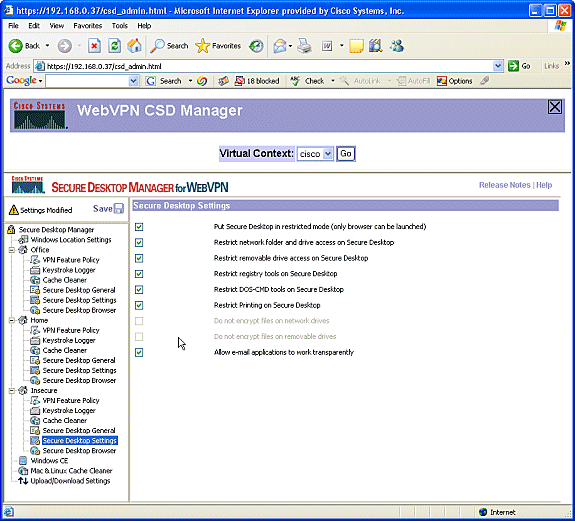

對於「Home」下的「Secure Desktop Settings」,選擇Allow e-mail applications to work transparently。出現提示時,按一下Save,再按一下OK。

-

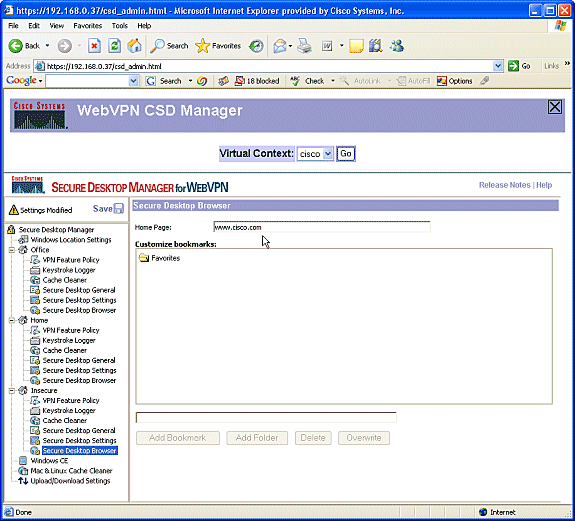

Secure Desktop Browser 的配置取決於您是否希望這些使用者訪問具有預配置的收藏夾的公司網站。

-

在「Insecure」下,選擇VPN Feature Policy。

-

因為這些使用者不受信任,因此僅允許瀏覽Web。

-

從Web Browsing的下拉選單中選擇ON。

-

所有其他訪問均設定為OFF。

-

選中Check for keystroke loggers覈取方塊。

-

設定Cache Cleaner for Insecure。

-

選中Clean the whole cache in addition to the current session cache (IE only) 覈取方塊。

-

將其他設定保留為其預設值。

-

在「Insecure」下,選擇Secure Desktop General。

-

將無活動超時縮短為2分鐘。

-

選中Force application uninstall upon Secure Desktop closing覈取方塊。

-

在「Insecure」下選擇Secure Desktop Settings,並配置非常具有限制性的設定,如下所示。

-

選擇Secure Desktop Browser。在「首頁」欄位中,輸入這些使用者端在其首頁上要引導到的網站。

階段II:步驟4:配置Windows CE、Macintosh和Linux功能。

為Windows CE、Macintosh和Linux配置CSD功能。

-

在Secure Desktop Manager下選擇Windows CE。Windows CE的VPN功能有限。將Web Browsing設定為「ON」。

-

選擇Mac & Linux Cache Cleaner。

-

Macintosh和Linux作業系統只能存取CSD的快取記憶體清理程式。如圖所示配置它們。

-

出現提示時,按一下Save,再按一下OK。

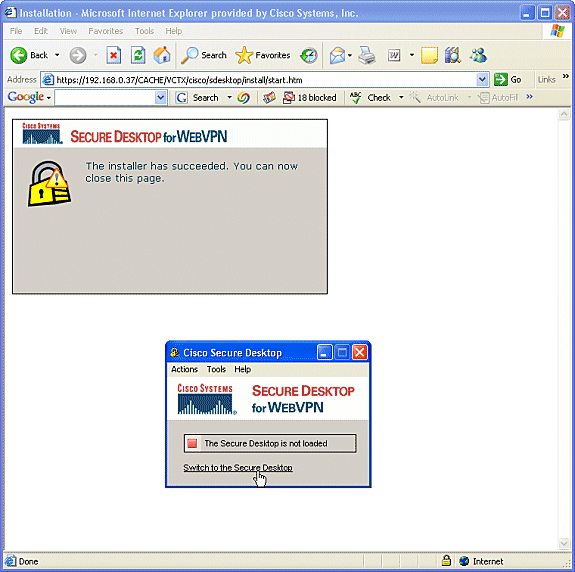

驗證

測試CSD操作

透過使用啟用了SSL的瀏覽器在https://WebVPN_Gateway_IP Address連線到WebVPN網關來測試CSD的運行情況。

注意:如果建立了不同的WebVPN上下文,例如https://192.168.0.37/cisco,請記住使用上下文的唯一名稱。

命令

有若干show命令與WebVPN關聯。您可以在命令列介面(CLI)執行這些命令以顯示統計資訊和其他資訊。有關show命令的詳細資訊,請參閱驗證WebVPN配置。

注意:CLI Analyzer(僅供已註冊客戶使用)支援某些show指令。使用CLI Analyzer檢視show 指令輸出的分析。

疑難排解

命令

有若干debug命令與WebVPN關聯。有關這些命令的詳細資訊,請參閱使用WebVPN Debug命令。

注意:使用debug命令可能會對Cisco裝置造成負面影響。使用 debug 命令之前,請先參閱有關偵錯命令的重要資訊。

有關clear命令的詳細資訊,請參閱使用WebVPN Clear命令。

相關資訊