Web聲譽得分(WBRS)和Web分類引擎常見問題(FAQ)

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

Web聲譽得分(WBRS)和Web分類引擎常見問題(FAQ)。

本文描述有關思科網路安全裝置(WSA)的Web信譽得分(WBRS)和分類功能的最常見問題。

Web信譽得分的含義是什麼?

Web信譽過濾器將基於Web的信譽得分(WBRS)分配給URL,以確定其是否包含基於URL的惡意軟體。Web安全裝置使用Web信譽得分來辨識惡意軟體攻擊並在攻擊發生之前阻止它們。您可以將網路信譽過濾器與訪問、解密和思科資料安全策略配合使用。

什麼是Web分類?

網際網路網站是根據這些網站的行為和目的所建立的類別,為了讓代理的管理者更容易瞭解,我們已將每個網站URL新增至預先定義的類別,其中可以辨識這些網站,以進行安全性與報告。不屬於預先定義類別之一的網站,稱為未分類的網站,這可能是因為建立新網站以及缺乏足夠資料/流量,所以無法判斷其類別。而這會隨著時間而變更。

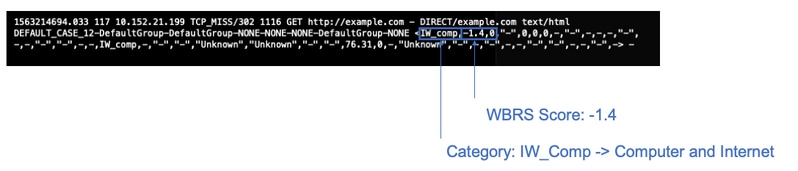

如何在訪問日誌中查詢信譽評分?

您透過思科網路安全裝置(WSA)發出的每個請求都應附加一個基於Web的信譽得分(WBRS)得分和URL類別。檢視該請求的方法之一是訪問日誌,示例如下:基於Web的信譽得分(WBRS)得分是(-1.4),URL類別是:電腦和網際網路。

以上螢幕截圖的文本參考。

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

- 存取記錄可以從指令行介面(CLI)檢視,或在管理介面IP上使用檔案傳輸通訊協定(FTP)方法進行連線來下載。(請確定已在介面上啟用FTP)。

- 類別完整清單縮寫:https://www.cisco.com/c/en/us/td/docs/security/wsa/wsa11-7/user_guide/b_WSA_UserGuide_11_7/b_WSA_UserGuide_11_7_chapter_01001.html#con_1208638

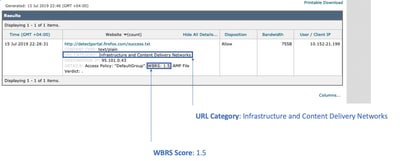

如何在我的報告中查詢信譽得分?

- 導航到思科網路安全裝置(WSA) GUI -> Reporting -> Web Tracking。

- 搜尋您正在查詢的域。

- 在結果頁中,按一下所需的連結,系統將顯示以下詳細資訊。

您在哪裡檢視基於Web的信譽得分(WBRS)更新日誌?

基於Web的信譽得分(WBRS)更新日誌可以在updater_logs下找到,您可以透過檔案傳輸協定(FTP)登入管理介面下載這些日誌,也可以透過命令列介面(CLI)下載。

若要使用終端機檢視記錄:

- 打開Terminal。

- 鍵入命令tail。

- 選擇logs number(具體取決於日誌的版本和配置的日誌數)。

- 將會顯示記錄。

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

如何驗證您是否連線到Web-Based Reputation Score (WBRS)更新伺服器?

為了確保您的思科網路安全裝置(WSA)能夠獲取新的更新。請驗證您與以下傳輸控制協定(TCP)埠80和443上的思科更新伺服器之間是否存在連線:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

注意:如果您有任何上游代理,請透過上游代理執行上述測試。

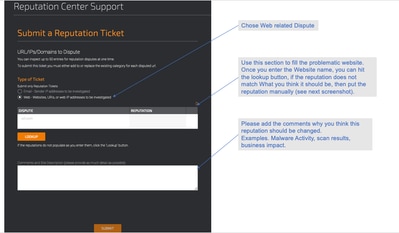

您如何提交爭議以進行Web分類?

在驗證思科網路安全裝置(WSA)和思科TALOS的聲譽得分相同,但您仍然認為這不是有效的結果之後,需要透過提交與思科TALOS團隊的爭議來解決此問題。

可以使用以下連結完成此操作:https://talosintelligence.com/reputation_center/support

為提交 爭議,請遵循以下說明。

按下「查閱」和手動變更分數選項後的結果。

注意:提交Cisco TALOS可能需要一些時間才能在資料庫中反映問題。如果問題緊急,您可以隨時建立WHITELIST或BLOCKLIST,作為在Cisco後端解決該問題之前的一種解決方法。為此,您可以檢視此部分(如何設定白名單或黑名單URL)。

您如何提交網路信譽得分的爭議?

在驗證思科網路安全裝置(WSA)和思科TALOS是否具有相同的分類後,您仍然認為這不是有效的結果,需要透過提交與思科TALOS團隊的爭議來解決此問題。

轉至TALOS網站中的分類提交頁面:https://talosintelligence.com/reputation_center/support#categorization

為提交 爭議,請遵循以下說明。

要更新類別,請從下拉選單中選擇您認為更適合網站的內容,並確保遵守註釋指南。

已提交爭議,但思科網路安全裝置(WSA)或思科TALOS上的分數或類別未更新。

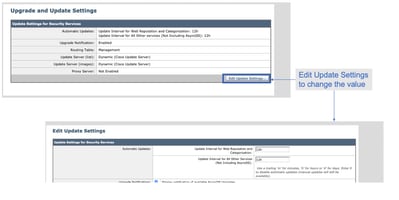

如果您向思科TALOS提交案例且信譽/分數在3-4天內未更新。您可以檢查您的更新設定並確保您可以訪問思科更新的伺服器。如果所有這些步驟都正常,則您可以向思科TAC提交票證,思科工程師將幫助您跟進思科TALOS團隊。

注意:您可以應用WHITELIST/BLOCKLIST解決方法以應用所需操作,直到從思科TALOS團隊更新類別/信譽為止。

Cisco Web Security Appliance (WSA) 顯示與Cisco TALOS不同的結果,如何解決此問題?

資料庫在思科網路安全裝置(WSA)上可能由於多種原因而過期,主要是與我們的更新伺服器通訊,請按照以下步驟驗證您是否具有正確的更新伺服器和連線。

1. 驗證埠80和443上的Cisco Update伺服器是否連通:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. 如果您有任何上游代理,請確保上游代理確保您透過上游代理執行上述測試。

3. 如果連線正常,但您仍然看到差異,請手動強制執行更新:從CLI或從GUI ->安全服務->惡意軟體防護-> updatenow。

請等待幾分鐘,如果這不起作用,請檢查下一步。

4. 此時,您需要檢查updater_logs:open terminal:CLI->tail-> (選擇updater_logs日誌檔案的編號。)這將使更新日誌僅顯示新行。

日誌行應以「Received remote command to signal a manual update」行開頭:

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. 檢查是否有任何「嚴重/警告」訊息,更新記錄都是非常容易讀取的錯誤,而且很有可能會引導您找出問題所在。

6. 如果沒有答案,則您可以在思科的支援下使用上述步驟的結果打開故障單,他們將會樂意提供幫助。

如何計算Web信譽得分?

為特定網站指派評分時考慮的一些引數:

- URL分類資料

- 存在可下載代碼

- 存在冗長、模糊的終端使用者許可協定(EULA)

- 全域磁碟區與磁碟區變更

- 網路所有者資訊

- URL的歷史記錄

- URL的期限

- 出現在任何阻止清單中

- 存在於任何允許清單中

- 常用網域的URL錯誤

- 網域登入器資訊

- IP地址資訊

每個信譽類別(良好、中立、差)的得分範圍是多少?

Web信譽範圍及其相關操作:

訪問策略:

| 分數 |

動作 |

說明 |

範例 |

| -10到-6.0 (差) |

封鎖 |

站台錯誤。請求被阻止, 無需進一步掃描惡意軟體 發生。 |

|

| -5.9至5.9 (中性) |

掃描 |

未確定的站點。請求為 傳遞給DVS引擎 進一步掃描惡意軟體。其 DVS引擎掃描請求 和伺服器響應內容。 |

|

| 6.0到10.0 (好) |

允許 |

好場地。允許請求。 無需惡意軟體掃描。 |

|

解密策略:

| 分數 |

動作 |

說明 |

| -10到-9.0 (差) |

drop |

站台錯誤。請求被丟棄,不向終端使用者傳送通知。使用 請謹慎使用此設定。 |

| -8.9至5.9 (中性) |

解密 |

未確定的站點。允許請求,但連線已解密 和訪問策略應用於解密的流量。 |

| 6.0到10.0 (好) |

透過 |

好場地。請求透過而不進行檢測或解密。 |

思科資料安全策略:

| 分數 |

動作 |

說明 |

| -10到-6.0 (差) |

封鎖 |

站台錯誤。事務被阻止,並且不再進行進一步掃描。 |

| -5.9到0.0 (中性) |

監視 |

不會根據Web信譽阻止事務,並將繼續檢查內容(檔案型別和大小)。 注意沒有評分的站點受到監控。 |

未分類網站是什麼意思?

未分類的URL是指Cisco資料庫沒有足夠資訊確認其類別的URL。通常是新建立的網站。

如何阻止未分類的URL?

1. 轉到所需的訪問策略:網路安全管理器->訪問策略。

2. 向下滾動至「未分類的URL」部分。

3. 選擇所需操作之一:Monitor、Block或Warn。

4.提交和提交更改。

更新資料庫的頻率如何?

可以在CLI中使用以下命令更新更新檢查頻率:updateconfig

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

注意:上述值顯示檢查更新的頻率,但不顯示發佈信譽和其他服務的新更新的頻率。可以在任何時間點使用這些更新。

或從GUI:System Administration -> Upgrade and updates settings。

如何將URL列入白名單/黑名單?

有時,Cisco TALOS的URL更新需要時間,可能是因為缺少足夠的資訊。或者由於網站仍無法證明惡意行為的變化,因此無法更改信譽。此時,您可以將此URL增加到自定義的URL類別,該類別在您的訪問策略上允許/阻止或解密策略上透過/丟棄,這將保證URL在未經思科網路安全裝置(WSA)或阻止掃描或URL過濾檢查的情況下被傳送。

要將URL列入白名單/黑名單,請執行以下步驟:

1. 在自定義URL類別中增加URL。

從GUI中,轉到Web Security Manager -> Custom and External URL Category。

2. 按一下增加類別:

3. 增加與以下螢幕截圖類似的網站:

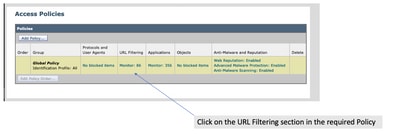

4. 轉到所需訪問策略中的URL過濾(網路安全管理器->訪問策略-> URL過濾)。

5. 選擇我們剛建立的白名單或黑名單,並將其包含在策略中。

6. 在「策略URL過濾」設定中包括策略類別,如下所示。

7. 定義作業「封鎖至封鎖清單」、「允許列入白名單」。如果您希望URL透過掃描引擎,請將「作業」保留為「監督」。

8.提交和提交更改。

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

05-Aug-2019 |

初始版本 |

由思科工程師貢獻

- Fuad AsouliCisco Technical Consulting Engineer

- Handy PutraCisco Technical Consulting Engineer

- Nik KaleCisco Technical Leader

意見

意見