在RV042、RV042G和RV082 VPN路由器上非軍事區(DMZ)中配置多個公共IP

目標

隔離區(DMZ)是一個組織的內部網路,可供不受信任的網路使用。根據安全性,DMZ位於受信任和不受信任的網路之間。維護DMZ有助於提高組織內部網路的安全性。當訪問控制清單(ACL)繫結到介面時,其訪問控制元素(ACE)規則將應用於到達該介面的資料包。與「訪問控制清單」中的任何ACE都不匹配的資料包與預設規則相匹配,預設規則的操作是丟棄不匹配的資料包。

本文檔的目標是向您展示如何配置DMZ埠以允許多個公共IP地址,並為路由器裝置上的IP定義訪問控制清單(ACL)。

適用裝置

· RV042

· RV042G

· RV082

軟體版本

· v4.2.2.08

DMZ配置

步驟 1.登入到Web Configuration Utility頁面並選擇Setup > Network。此時將打開Network頁:

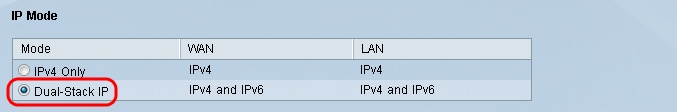

步驟 2.在IP Mode 欄位中,按一下Dual-Stack IP 單選按鈕以啟用IPv6地址配置。

步驟 3.按一下位於LAN Setting 欄位中的IPv6頁籤,以便能夠在IPv6地址上配置DMZ。

步驟4.向下滾動到DMZ Setting區域,然後按一下DMZ覈取方塊以啟用DMZ

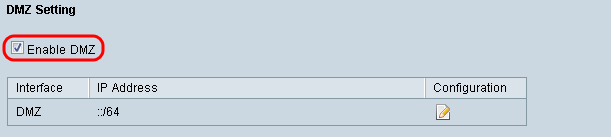

步驟 5.在WAN Setting 欄位中,按一下Edit按鈕以編輯WAN1設定的IP Static。

此時將打開Network頁:

步驟 6.從WAN Connection Type下拉選單中選擇Static IP。

步驟 7.在指定WAN IP地址欄位中輸入顯示在System Summary頁上的WAN IP地址。

步驟 8.在Subnet Mask欄位中輸入子網掩碼地址。

步驟 9.在Default Gateway Address欄位中輸入預設網關地址。

步驟 10.在DNS Server (Required) 1欄位中輸入顯示在System Summary頁上的DNS伺服器地址。

注意: DNS伺服器地址2是可選的。

步驟 11.選擇自動或手動作為「最大傳輸單位(MTU)」。如果選擇手動,請輸入手動MTU的位元組數。

步驟 12.按一下Save頁籤以儲存設定。

ACL定義

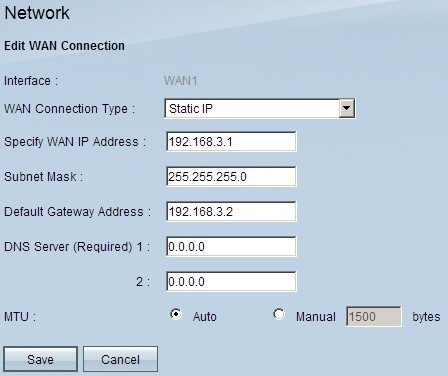

步驟 1.登入到Web Configuration Utility頁並選擇Firewall > Access Rules。此時將打開Access Rules頁:

附註:當您輸入「存取規則」頁面時,無法編輯預設的存取規則。

步驟 2.按一下Add按鈕以增加新的訪問規則。

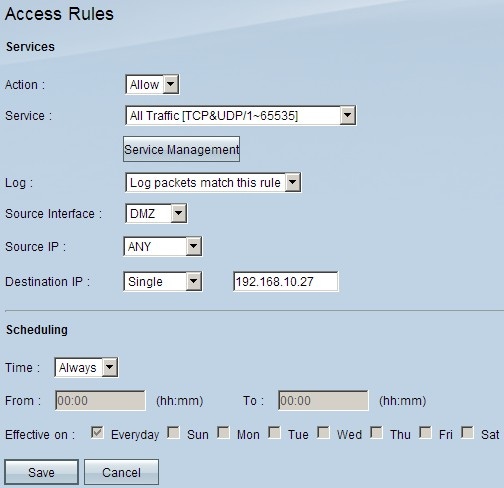

現在,訪問規則頁將顯示服務和排程區域的選項。

步驟 3.從Action下拉選單中選擇Allow以允許該服務。

步驟 4.從Service下拉選單中選擇All Traffic [TCP&UDP/1―65535] 以啟用DMZ的所有服務。

步驟 5.從Log下拉選單中選擇Log packets match this rule,以僅選擇與訪問規則匹配的日誌。

步驟 6.從Source Interface下拉選單中選擇DMZ。這是存取規則的來源。

步驟 7.從Source IP下拉選單中選擇Any。

步驟 8.從Destination IP下拉選單中選擇Single 。

步驟 9.在Destination IP欄位中輸入允許訪問規則的目標的IP地址。

步驟 10.在Scheduling區域中,從Time下拉選單中選擇Always,以使訪問規則始終處於活動狀態。

注意:如果從Time下拉選單中選擇Always,則訪問規則預設情況下將在Effective on欄位中設定為Everyday。

注意:您可以從時間下拉選單中選擇間隔來選擇特定的時間間隔(訪問規則對此有效)。然後,您可以從有效於覈取方塊中選擇希望訪問規則處於活動狀態的天。

步驟 11.按一下Save儲存設定。

注意:如果出現彈出窗口,請按「確定」增加其他訪問規則,或按「取消」返回「訪問規則」頁。

現在會顯示您在上一步中建立的存取規則

步驟 12.按一下Edit圖示編輯已建立的訪問規則。

步驟 13.按一下刪除圖示以刪除建立的存取規則。

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

11-Dec-2018 |

初始版本 |

意見

意見