透過Windows在RV042、RV042G和RV082 VPN路由器上配置Shrew VPN客戶端

目標

虛擬私人網路(VPN)是遠端使用者透過Internet以虛擬方式連線至私人網路的方法。客戶端到網關VPN使用VPN客戶端軟體將使用者的台式機或筆記型電腦連線到遠端網路。客戶端到網關VPN連線對於希望安全地遠端連線到辦公室網路的遠端員工非常有用。Shrew VPN Client是在遠端主機裝置上配置的軟體,可提供簡單安全的VPN連線。

本文檔的目標是顯示如何為連線到RV042、RV042G或RV082 VPN路由器的電腦配置Shrew VPN客戶端。

注意:本文檔假定您已經在Windows電腦上下載了Shrew VPN客戶端。否則,您需要配置客戶端到網關VPN連線,然後才能開始配置精簡VPN。要詳細瞭解如何配置客戶端到網關VPN,請參閱為RV042、RV042G和RV082 VPN路由器上的VPN客戶端設定遠端訪問隧道(客戶端到網關)。

適用裝置

· RV042

· RV042G

· RV082

軟體版本

· v4.2.2.08

在Windows上配置Shrew VPN客戶端連線

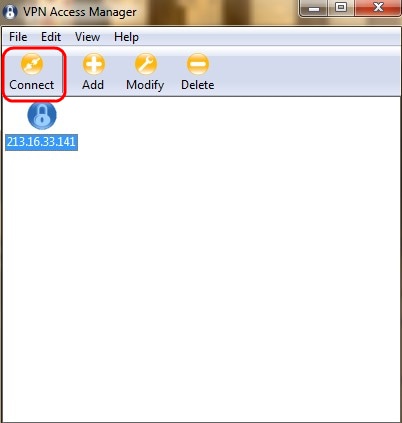

步驟 1.按一下電腦上的Shrew VPN Client program並將其打開。Shrew Soft VPN Access Manager窗口打開:

步驟 2.按一下「新增」。螢幕上會顯示VPN Site Configuration窗口:

一般配置

步驟 1.按一下General頁籤。

注意: 常規部分用於配置遠端和本地主機IP地址。這些引數用於定義客戶端到網關連線的網路引數。

步驟 2.在Host Name or IP Address欄位中,輸入遠端主機IP地址,即已配置WAN的IP地址。

步驟 3.在Port欄位中,輸入要用於連線的埠編號。圖中所示的示例中使用的埠號是400。

步驟 4.從Auto Configuration下拉選單中,選擇所需的配置。

· 停用-停用選項會停用任何自動使用者端組態。

· IKE Config Pull —允許由客戶端從電腦設定請求。在電腦支援Pull方法的情況下,請求會返回客戶端支援的設定清單。

· IKE配置推送-使電腦有機會透過配置過程向客戶端提供設定。在電腦支援Push方法的情況下,請求會返回客戶端支援的設定清單。

· DHCP Over IPSec —讓使用者端有機會透過DHCP over IPSec從電腦要求設定。

步驟 5.從Adapter Mode下拉選單中,根據Auto Configuration選擇本地主機所需的介面卡模式。

· 使用虛擬介面卡和指定的位址—允許使用者端使用具有指定位址的虛擬介面卡。

· 使用虛擬介面卡和隨機位址—允許使用者端使用具有隨機位址的虛擬介面卡。

· 使用現有的介面卡和目前的位址—使用現有的介面卡及其位址。不需要輸入其他資訊。

步驟 6.如果從步驟5的Adapter Mode 下拉式清單中選擇Use a Virtual Adapter and Assigned Address,請在MTU 欄位中輸入最大傳輸單位(MTU)。最大傳輸單元有助於解決IP分段問題。預設值為 1380。

第7步:(可選)要透過DHCP伺服器自動獲取地址和子網掩碼,請選中Obtain Automatically覈取方塊。此選項不適用於所有組態。

步驟 8.如果在步驟5的Adapter Mode 下拉選單中選擇Use a Virtual Adapter and Assigned Address,請在Address欄位中輸入遠端客戶端的IP地址。

步驟 9.如果在步驟5的Adapter Mode 下拉選單中選擇Use a Virtual Adapter and Assigned Address,請在Netmask 欄位中輸入遠端客戶端IP地址的子網掩碼。

步驟 10.按一下Save儲存設定。

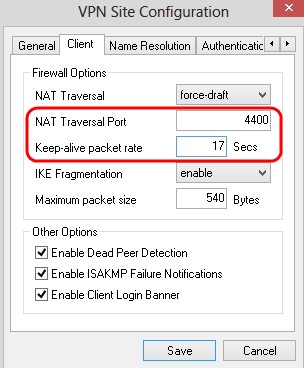

客戶端配置

步驟 1.按一下Client頁籤。

注意:在客戶端部分中,您可以配置防火牆選項、失效對等體檢測和ISAKMP(Internet安全連線和金鑰管理協定)故障通知。這些設定可定義手動設定及自動取得的組態選項。

步驟 2.從NAT Traversal下拉選單中選擇適當的NAT(網路地址轉換)遍歷選項。

· 停用— NAT協定被停用。

· 啟用-僅當網關透過協商指示支援時才使用IKE分段。

· 強制草稿— NAT協定的草稿版本。如果網關透過協商或檢測NAT來指示支援,則使用該命令。

· 強制RFC — NAT協定的RFC版本。如果網關透過協商或檢測NAT來指示支援,則使用該命令。

步驟 3.在NAT Traversal Port欄位中輸入NAT的UDP埠。預設值為 4500。

步驟 4.在保持連線資料包速率欄位中,輸入傳送保持連線資料包的速率值。此值以秒為單位。預設值為 30 秒.

步驟 5.在IKE Fragmentation下拉選單中,選擇適當的選項。

· 停用-不使用IKE分段。

· 啟用-僅當網關透過協商指示支援時才使用IKE分段。

· 強制-無論指示或檢測為何,都使用IKE分段。

步驟 6.在Maximum packet size欄位中輸入資料包大小上限(以位元組為單位)。如果資料包大小大於最大資料包大小,則執行IKE分段。預設值為540位元組。

第7步:(可選)當電腦和客戶端無法響應時,要允許電腦和客戶端進行檢測,請選中Enable Dead Peer Detection覈取方塊。

第8步:(可選)要透過VPN客戶端傳送故障通知,請選中Enable ISAKMP Failure Notifications覈取方塊。

第9步:(可選)要在與網關建立連線時由客戶端顯示登入標語,請選中Enable Client Login覈取方塊。

步驟 10.按一下Save儲存設定。

名稱解析配置

步驟 1.按一下Name Resolution頁籤。

注意:「名稱解析」部分用於配置DNS(域名系統)和WIN(Windows Internet名稱服務)設定。

步驟 2.按一下DNS頁籤。

步驟 3.選中Enable DNS以啟用域名系統(DNS)。

步驟4. (可選)要自動獲取DNS伺服器地址,請選中Obtain Automatically覈取方塊。如果選擇此選項,請跳至步驟6。

步驟 5.在Server Address #1欄位中輸入DNS伺服器地址。如果有其他DNS伺服器,在其餘Server Address欄位中輸入這些伺服器的地址。

第6步:(可選)要自動獲取DNS伺服器的字尾,請選中Obtain Automatically覈取方塊。如果選擇此選項,請跳至步驟8。

步驟 7.在「DNS字尾」欄位中輸入DNS伺服器的字尾。

步驟 8.按一下Save儲存設定。

步驟 9.按一下WINS頁籤。

步驟 10.選中Enable WINS以啟用Windows Internet Name Server (WINS)。

第11步:(可選)要自動獲取DNS伺服器地址,請選中Obtain Automatically覈取方塊。如果選擇此選項,請跳至步驟13。

步驟 12.在Server Address #1欄位中輸入WINS伺服器的地址。如果有其他DNS伺服器,在其餘Server Address欄位中輸入這些伺服器的地址。

步驟 13.按一下Save儲存設定。

驗證

步驟 1.按一下Authentication頁籤。

注意:在身份驗證部分中,可以為客戶端配置引數,以便在客戶端嘗試建立ISAKMP SA時處理身份驗證。

步驟 2.從Authentication Method下拉選單中選擇適當的身份驗證方法。

· 混合RSA + XAuth -不需要客戶端憑證。客戶端將對網關進行身份驗證。憑證的形式為PEM或PKCS12憑證檔案或金鑰檔案型別。

· 混合GRP +擴展驗證-不需要客戶端憑證。客戶端將對網關進行身份驗證。憑據將採用PEM或PKCS12證書檔案和共用金鑰字串的形式。

· 雙方RSA + XAuth -客戶端和網關都需要憑證進行身份驗證。憑證的形式為PEM或PKCS12憑證檔案或金鑰型別。

· 雙向PSK +擴展驗證-客戶端和網關都需要憑證進行身份驗證。憑據將採用共用金鑰字串的形式。

· 雙向RSA -客戶端和網關都需要憑證進行身份驗證。憑證的形式為PEM或PKCS12憑證檔案或金鑰型別。

· 雙向PSK -客戶端和網關都需要憑證進行身份驗證。憑據將採用共用金鑰字串的形式。

本地身份配置

步驟 1.按一下Local Identity頁籤。

注意:本地身份設定傳送到網關進行驗證的ID。在本地身份部分,標識型別和FQDN(完全限定域名)字串被配置為確定如何傳送ID。

步驟 2.從Identification Type下拉選單中選擇適當的標識選項。並非所有選項都可用於所有身份驗證模式。

· 完全限定域名—本地標識的客戶端標識基於完全限定域名。如果選擇此選項,請按照步驟3操作,然後跳到步驟7。

· 使用者完整網域名稱—本機辨識的使用者端辨識是以使用者完整網域名稱為基礎。如果選擇此選項,請按照步驟4操作,然後跳到步驟7。

· IP地址-本地身份的客戶端標識基於IP地址。如果選中Use a discovered local host address,則會自動發現IP地址。如果選擇此選項,請按照步驟5操作,然後跳到步驟7。

· 金鑰識別符號-根據金鑰識別符號標識本地客戶端的客戶端識別符號。如果選擇此選項,請遵循步驟6和步驟7。

步驟 3.在FQDN字串欄位中輸入作為DNS字串的完全限定域名。

步驟 4.在UFQDN字串欄位中輸入使用者完全限定的域名作為DNS字串。

步驟 5.在UFQDN字串欄位中輸入IP地址。

步驟 6.在金鑰ID字串中輸入用於標識本地客戶端的金鑰識別符號。

步驟 7.按一下Save儲存設定。

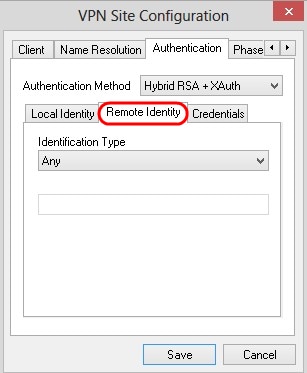

遠端身份配置

步驟 1.按一下Remote Identity頁籤。

注意:遠端標識從網關驗證ID。在Remote Identity部分,可配置標識型別以確定ID的驗證方式。

步驟 2.從Identification Type下拉選單中選擇適當的標識選項。

· Any -遠端客戶端可以接受任何值或ID進行身份驗證。

· ASN.1辨別名稱—從PEM或PKCS12憑證檔案自動辨識遠端使用者端。只有在Authentication部分的步驟2中選擇了RSA身份驗證方法時,您才能選擇此選項。選中使用接收證書中的主題,但不要將其與特定值比較覈取方塊以自動接收證書。如果選擇此選項,請按照步驟3操作,然後跳到步驟8。

· 完全限定域名—遠端標識的客戶端標識基於完全限定域名。只有在身份驗證部分的步驟2中選擇了PSK身份驗證方法時,您才能選擇此選項。如果選擇此選項,請按照步驟4操作,然後跳到步驟8。

· 使用者完整網域名稱—遠端辨識的使用者端辨識是以使用者完整網域名稱為基礎。只有在身份驗證部分的步驟2中選擇了PSK身份驗證方法時,您才能選擇此選項。如果選擇此選項,請按照步驟5操作,然後跳到步驟8。

· IP地址-遠端身份的使用者端標識基於IP地址。如果選中Use a discovered local host address,則會自動發現IP地址。如果選擇此選項,請按照步驟6操作,然後跳到步驟8。

· 金鑰識別符號—基於金鑰識別符號標識遠端客戶端的客戶端識別符號。如果選擇此選項,請遵循步驟7和步驟8。

步驟 3.在ASN.1 DN String欄位中輸入ASN.1 DN字串。

步驟 4.在FQDN字串欄位中輸入作為DNS字串的完全限定域名。

步驟 5.在UFQDN字串欄位中輸入使用者完全限定的域名作為DNS字串。

步驟 6.在UFQDN字串欄位中輸入IP地址。

步驟 7.在Key ID String欄位中輸入用於標識本地客戶端的金鑰識別符號。

步驟 8.按一下Save儲存設定。

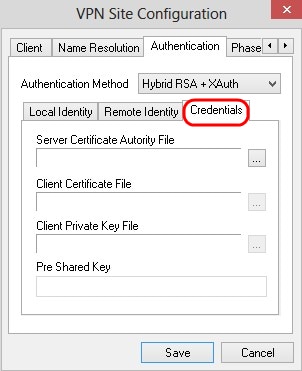

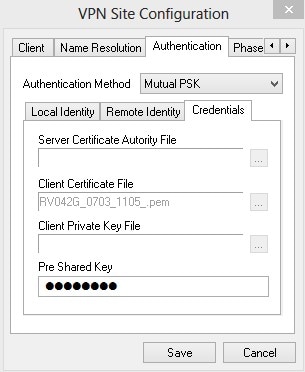

憑證配置

步驟 1.按一下憑據頁籤。

注意:在身份證明部分中配置了「預共用金鑰」。

步驟 2.要選擇伺服器證書檔案,請按一下Server Certificate Authority File 欄位旁的...圖示,然後選擇在PC上儲存伺服器證書檔案的路徑。

步驟 3.要選擇客戶端證書檔案,請按一下Client Certificate File 欄位旁的...圖示,然後選擇在PC上儲存客戶端證書檔案的路徑。

步驟 4. 要選擇客戶端私鑰檔案,請點選客戶端私鑰檔案欄位旁的...圖示,並選擇您在PC中儲存客戶端私鑰檔案的路徑。

步驟 5.在預共用金鑰欄位中輸入預共用金鑰。此金鑰應與您在設定通道期間使用的金鑰相同。

步驟 6.按一下Save儲存設定。

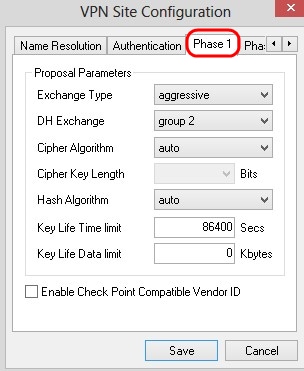

第1階段配置

步驟 1.按一下Phase 1頁籤。

注意:在階段1部分,您可以配置引數以便能夠建立具有客戶端網關的ISAKMP SA。

步驟 2.從Exchange Type下拉選單中選擇適當的金鑰交換型別。

· Main -對等體的身份受到保護。

· 攻擊性—對等體的身份不安全。

步驟 3.在DH Exchange下拉選單中,選擇在配置VPN連線期間選擇的相應組。

步驟 4.在Cipher Algorithm 下拉選單中,選擇在配置VPN連線期間選擇的相應選項。

步驟 5.在「Cipher Key Length」下拉選單中,選擇與配置VPN連線時選擇的選項的金鑰長度匹配的選項。

步驟 6.在Hash Algorithm下拉選單中,選擇在配置VPN連線時選擇的選項。

步驟 7.在Key Life Time限制欄位中,輸入在配置VPN連線時使用的值。

步驟 8.在「關鍵生命期資料限制」欄位中,輸入要保護的值(以KB為單位)。預設值為0,表示關閉特徵。

第9步:(可選)選中Enable Check Point Compatible Vendor ID覈取方塊。

步驟 10.按一下Save儲存設定。

第2階段配置

步驟 1.按一下Phase 2頁籤。

注意:在階段2部分中,您可以配置引數以便能夠建立具有遠端客戶端網關的IPSec SA。

步驟 2.在Transform Algorithm下拉選單中,選擇在配置VPN連線時選擇的選項。

步驟 3.在Transform Key Length下拉選單中,選擇與配置VPN連線時選擇的選項的金鑰長度匹配的選項。

步驟 4.在HMAC Algorithm下拉選單中,選擇在配置VPN連線期間選擇的選項。

步驟 5.在PFS Exchange下拉選單中,選擇在配置VPN連線時選擇的選項。

步驟 6.在Key Life Time limit欄位中,輸入在配置VPN連線時使用的值。

步驟 7.在金鑰壽命資料限制欄位中,輸入要保護的值(以KB為單位)。預設值為0,表示關閉特徵。

步驟 8.按一下Save儲存設定。

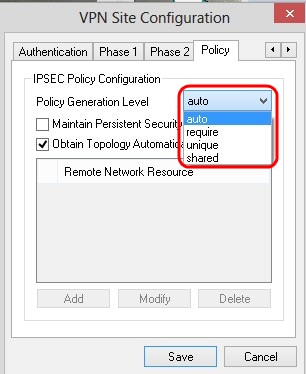

策略配置

第1步:點選策略頁籤。

注意:在策略部分中定義了IPSEC策略,客戶端需要此策略才能與主機進行站點配置通訊。

步驟 2.在Policy Generation Level下拉選單中,選擇適當的選項。

· 自動-自動確定必要的IPsec策略級別。

· 需要—不協商每個策略的唯一安全關聯。

· 唯一—協商每個策略的唯一安全關聯。

· 共用-在必要級別生成適當的策略。

第3步:(可選)要更改IPSec協商,請選中Maintain Persistent Security Associations覈取方塊。如果啟用,則會在連線後直接針對每個策略進行協商。如果停用,則會根據需求進行交涉。

第4步:(可選)要從裝置接收自動提供的網路清單,或者要將所有資料包預設傳送到RV0XX,請選中Obtain Topology Automatically or Tunnel All覈取方塊。如果未選中,則必須手動執行配置。如果選中此覈取方塊,請跳到步驟10。

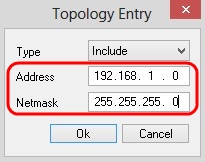

步驟 5.按一下Add在表中增加拓撲條目。螢幕上會顯示Topology Entry窗口。

步驟 6.在Type下拉選單中,選擇適當的選項。

· 包括—透過VPN網關訪問網路。

· 排除—透過本機連線存取網路。

步驟 7.在Address欄位中,輸入RV0XX的IP地址。

步驟 8.在網路掩碼欄位中,輸入裝置的子網掩碼地址。

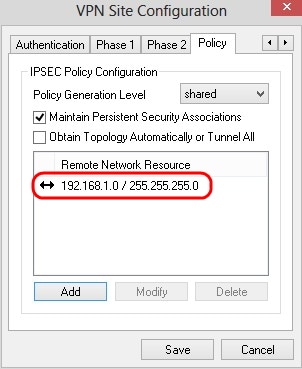

步驟 9.按一下「OK」(確定)。RV0XX的IP地址和子網掩碼地址顯示在Remote Network Resource清單中。

步驟 10.按一下Save,使用者將返回顯示新VPN連線的VPN Access Manager窗口。

連線

本節介紹如何在配置所有設定後設定VPN連線。所需的登入資訊與裝置上配置的VPN客戶端訪問資訊相同。

步驟 1.按一下所需的VPN連線。

步驟 2.按一下「Connect」。

螢幕上會顯示VPN Connect窗口:

步驟 3.在Username欄位中輸入VPN的使用者名稱。

步驟 4.在Password欄位中輸入VPN使用者帳戶的口令。

步驟 5.按一下Connect。螢幕上會顯示Shrew Soft VPN Connect窗口:

第6步:(可選)要停用連線,請點選斷開連線。

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

13-Dec-2018 |

初始版本 |

意見

意見