RV215W上的訪問規則配置

目標

RV215W允許配置訪問規則以提高安全性。這些存取控制清單(ACL)是封鎖或允許流量從某些使用者傳送過來的清單。可以將其配置為始終生效或基於定義的計畫。

本文說明如何在RV215W上配置訪問規則。

適用裝置

· RV215W

軟體版本

•1.1.0.5

訪問規則

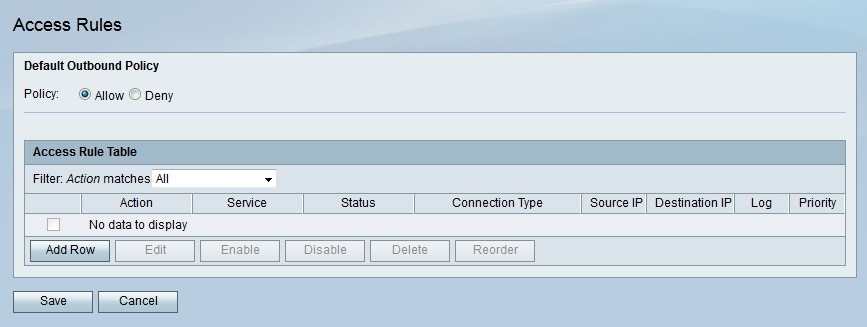

步驟1.登入到Web配置實用程式並選擇Firewall > Access Rules。Access Rules頁面隨即開啟:

步驟2.點選與Policy欄位中所需的預設出站策略對應的單選按鈕。預設出站策略確定是否允許或拒絕出站流量。當沒有針對使用者的IP地址配置訪問規則或網際網路訪問策略時,就會使用它。

步驟3.按一下「Save」。

新增訪問規則

步驟1.按一下Add Row新增新的訪問規則。此時將開啟「新增訪問規則」頁:

步驟2.從Connection Type下拉選單中選擇要建立的規則型別。

·出站(LAN > WAN) — 規則會影響來自安全LAN並進入不安全WAN的資料包。

·入站(WAN > LAN) — 規則影響來自不安全的WAN並進入安全LAN的資料包。

·傳入(WAN > DMZ) — 規則影響來自不安全的WAN並進入DMZ的資料包。DMZ是將LAN與WAN隔開以提供更高安全層的網段。

步驟3.從「操作」下拉選單中選擇要應用於規則的操作。

·始終阻止 — 始終阻止資料包。

·始終允許 — 始終允許資料包。

·按計畫阻止 — 根據指定的計畫阻止資料包。

·按進度表允許 — 允許基於指定進度表的資料包。

步驟4.從Schedule下拉選單中選擇要應用於規則的計畫。

步驟5.從Services下拉選單中選擇要允許或阻止的服務。

附註:按一下Configure Services,在Service Management頁面上配置計畫。

步驟6.從Source IP下拉選單中選擇規則阻止或允許資料包的源IP地址。

· Any — 規則適用於所有源IP地址。

·單個地址 — 在「開始」欄位中輸入規則適用的單個IP地址。

·地址範圍 — 在Start和Finish欄位中輸入應用規則的IP地址範圍。

步驟7.從Destination IP下拉選單中選擇規則阻止或允許資料包到達的目標IP地址。

· Any — 規則適用於所有目標IP地址。

·單個地址(Single Address) — 在「開始」(Start)欄位中輸入規則適用的單個IP地址。

·地址範圍 — 在Start和Finish欄位中輸入應用規則的IP地址範圍。

步驟8.從Log下拉選單中選擇日誌選項。日誌是生成的用於安全管理的系統記錄。

·永不 — 禁用日誌。

·始終 — 每當資料包與規則匹配時,RV215W都會建立日誌。

步驟9.從QoS優先順序下拉選單中,選擇規則的出站IP資料包的優先順序。優先順序1為最低,優先順序4為最高。優先順序較高的隊列中的資料包將先於優先順序較低的隊列中的資料包傳送。

步驟10.在Rule Status欄位中選中Enable以啟用規則。

步驟11.按一下「Save」。

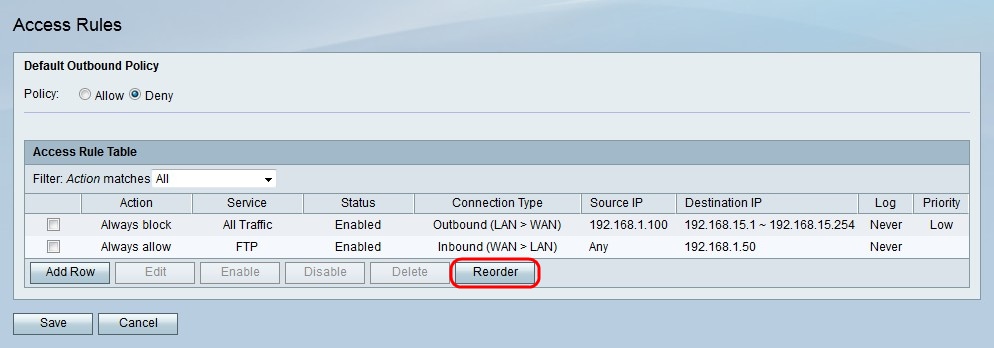

重新排序訪問規則

重新排序功能是RV215W的一個重要選項。訪問規則在訪問規則表中的顯示順序指示規則的應用順序。表中的第一條規則是要應用的第一條規則。

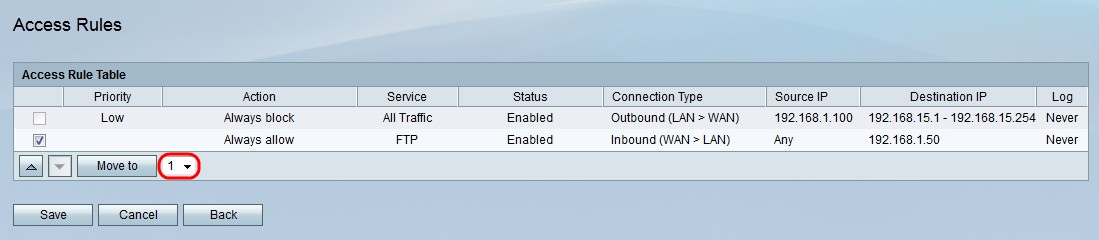

步驟1。按一下Reorder以重新排序存取規則。

步驟2.選中要重新排序的訪問規則框。

步驟3.從下拉選單中選擇要將指定規則移動到的位置。

步驟4.按一下移至對規則重新排序。規則將移動到表中的指定位置。

附註:向上和向下箭頭按鈕也可用於重新排序訪問規則。

步驟5.按一下Save。

計畫管理配置

步驟1.登入到Web配置實用程式並選擇Firewall > Schedule Management。將開啟Schedule Management頁面:

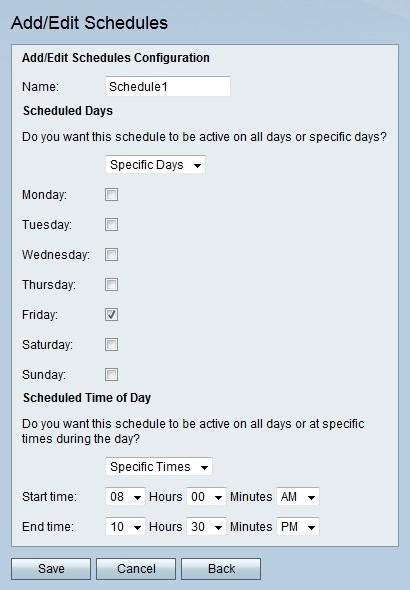

步驟2.按一下Add Row新增新計畫。此時將開啟「新增/編輯排程」頁:

步驟3.在「名稱」欄位中輸入計畫的名稱。

步驟4.從「計畫的天數」下拉選單中,選擇計畫處於活動狀態的天數。

·所有天 — 針對一週中的每一天啟用計畫。

·特定日期 — 選中日期對應的覈取方塊可啟用計畫。

步驟5.從「一天的計畫時間」下拉選單中,選擇時間表啟動的時間。

·所有時間 — 時間表會在一天中的所有時間處於活動狀態。

·特定時間 — 從「開始時間」和「結束時間」下拉選單中,選擇計畫的開始時間和結束時間。

步驟6.按一下「Save」。

意見

意見