在RV320 VPN路由器、WAP321 Wireless-N存取點和Sx300系列交換機上啟用多個無線網路

目標

在不斷變化的業務環境中,您的小型企業網路必須功能強大、靈活、易於訪問且高度可靠,尤其是在成長成為首要任務的情況下。無線裝置的普及程度呈指數級成長,這並不令人意外。無線網路具有成本效益、易於部署、靈活性、可擴充性和移動性,可無縫提供網路資源。身份驗證允許網路裝置驗證和保證使用者的合法性,同時保護網路免受未經授權使用者的侵害。部署安全且易於管理的無線網路基礎設施非常重要。

Cisco RV320 Dual Gigabit WAN VPN路由器為您和您的員工提供可靠且高度安全的訪問連線。支援單點設定的Cisco WAP321 Wireless-N可選頻帶存取點支援千兆乙太網高速連線。網橋可以無線方式將LAN連線在一起,使小型企業可以更輕鬆地擴展其網路。

本文提供在Cisco小型企業網路中啟用無線存取所需的組態逐步指導,包括虛擬區域網路(VLAN)間路由、多個服務組辨識碼(SSID),以及路由器、交換器和存取點上的無線安全性設定。

適用裝置

· RV320 VPN路由器

· WAP321無線-N存取點

· Sx300系列交換器

軟體版本

· 1.1.0.09 (RV320)

· 1.0.4.2 (WAP321)

· 1.3.5.58 (Sx300)

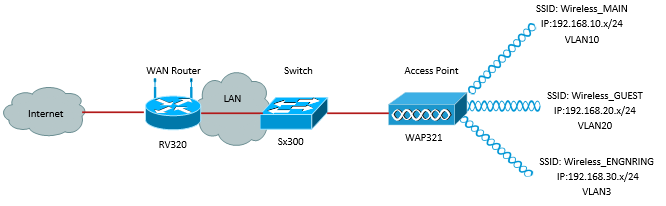

網路拓撲

上圖展示了使用多個SSID與Cisco小型企業WAP、交換機和路由器進行無線訪問的示例實施。WAP連線到交換機並使用中繼介面傳輸多個VLAN資料包。交換機透過中繼介面連線到WAN路由器,WAN路由器執行VLAN間路由。WAN路由器連線到Internet。所有無線裝置都連線到WAP。

主要功能

將Cisco RV路由器提供的VLAN間路由功能與小型企業存取點提供的無線SSID隔離功能相結合,可為任何現有思科小型企業網路上的無線訪問提供簡單而安全的解決方案。

VLAN間路由

若沒有在VLAN之間路由流量的路由器,不同VLAN中的網路裝置無法相互通訊。在小型企業網路中,路由器同時為有線和無線網路執行VLAN間路由。當特定VLAN的VLAN間路由被停用時,該VLAN上的主機將無法與其他VLAN上的主機或裝置通訊。

無線SSID隔離

有兩種型別的無線SSID隔離。啟用無線隔離(在SSID內)時,同一SSID上的主機將無法看到對方。啟用無線隔離(在SSID之間)時,一個SSID上的流量不會轉發到任何其他SSID。

IEEE 802.1x

IEEE 802.1x標準指定用於實施基於埠的網路訪問控制的方法,這些訪問控制用於提供對乙太網路的經身份驗證的網路訪問。連線埠型驗證是一種程式,僅允許憑證交換在網路中通過,直到連線到連線埠的使用者透過驗證。在憑證交換期間,該埠稱為未受控制的埠。驗證完成後,連線埠就稱為受控制連線埠。這基於一個物理埠內存在的兩個虛擬埠。

這使用交換LAN基礎架構的物理特徵對連線到LAN埠的裝置進行身份驗證。如果驗證程式失敗,連線埠的存取可能會遭到拒絕。此標準最初是為有線乙太網路設計的,但現已改用於802.11無線LAN。

RV320配置

在此場景中,我們希望將RV320用作網路的DHCP伺服器,因此我們需要設定該伺服器,並在裝置上配置單獨的VLAN。首先,連線到一個乙太網埠並轉到192.168.1.1登入到路由器(假設您尚未更改路由器的IP地址)。

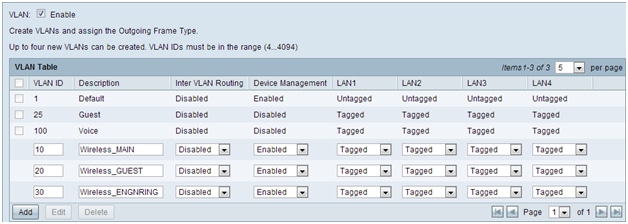

步驟 1.登入Web配置實用程式,選擇Port Management > VLAN Membership。將打開一個新頁面。我們正在建立3個獨立的VLAN,以代表不同的目標群體。按一下Add以增加新的行,並編輯VLAN ID和說明。您還需要確保在其需要傳輸的任何介面上將該VLAN設定為Tagged。

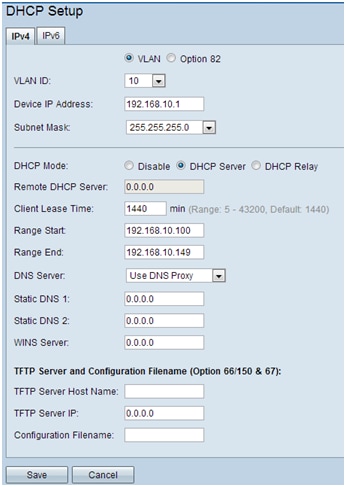

步驟 2.登入到Web配置實用程式,並選擇DHCP Menu > DHCP Setup。此時將打開DHCP Setup頁:

- 在VLAN ID下拉框中,選擇要為其設定地址池的VLAN(在本例中為VLAN 10、20和30)。

- 為此VLAN配置裝置IP地址,並設定IP地址範圍。如果您願意,也可以在此處啟用或停用DNS代理,這將取決於網路。在本例中,DNS代理將轉發DNS請求。

- 按一下Save,然後對每個VLAN重複此步驟。

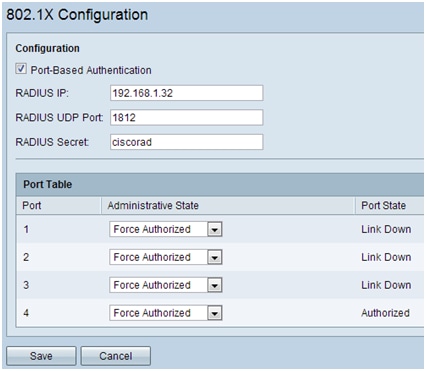

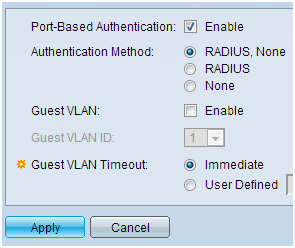

步驟 3.在導航窗格上,選擇Port Management > 802.1x Configuration。此時將打開802.1X Configuration頁:

- 啟用基於埠的身份驗證並配置伺服器的IP地址。

- RADIUS Secret是用於與伺服器通訊的身份驗證金鑰。

- 選擇將使用此身份驗證的埠,然後按一下Save。

Sx300配置

SG300-10MP交換機作為路由器和WAP321之間的中間裝置,用於模擬真實的網路環境。交換機上的配置如下所示。

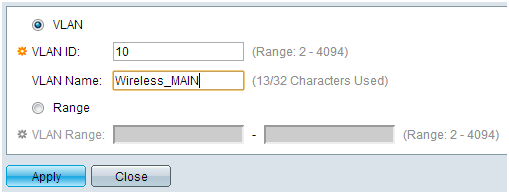

步驟 1.登入Web配置實用程式,選擇VLAN Management > Create VLAN。此時將打開一個新頁面:

步驟 2.按一下Add。此時將出現一個新窗口。輸入VLAN ID和VLAN名稱(使用與I部分中的描述相同的名稱)。按一下Apply(應用),然後對VLAN 20和VLAN 30重複此步驟。

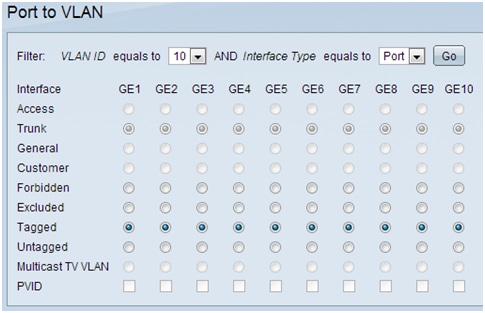

步驟 3.在導航窗格上,選擇VLAN Management > Port to VLAN。此時將打開一個新頁面:

- 在頁面頂部,將「VLAN ID equals to」設定為所增加的VLAN(本例中為VLAN 10),然後按一下右側Go。這將使用該VLAN的設定來更新頁面。

- 更改每個埠上的設定,使VLAN 10現在為「已標籤」而不是「已排除」。 對VLAN 20和30重複此步驟。

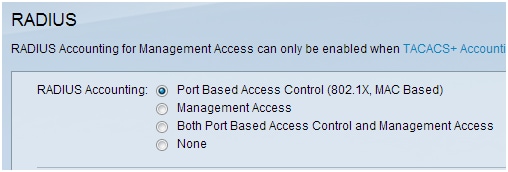

步驟 4.在導航窗格上,選擇Security > Radius 。RADIUS 頁面打開:

- 選擇RADIUS伺服器要使用的存取控制方法,可以是管理存取控制或連線埠型驗證。選擇Port Based Access Control,然後按一下Apply。

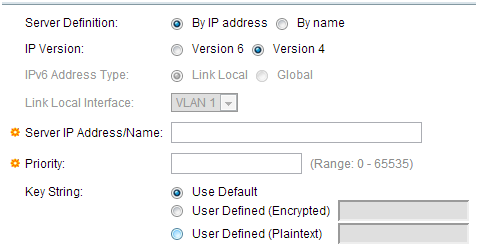

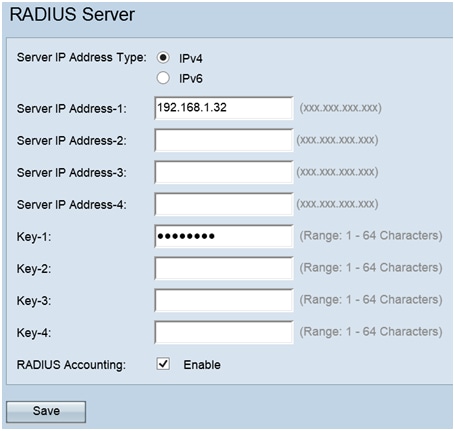

- 按一下頁底部的Add以增加要進行身份驗證的新伺服器。

步驟 5.在顯示的窗口中,您將配置伺服器的IP地址,在本例中為192.168.1.32。您將需要設定伺服器的優先順序,但在本範例中,我們只有一台伺服器要驗證該優先順序並不重要。如果您有多台RADIUS伺服器可供選擇,這一點非常重要。配置身份驗證金鑰,其餘設定可以保留為預設值。

步驟 6.在導航窗格上,選擇Security > 802.1X > Properties。此時將打開一個新頁面:

- 選中Enable以打開802.1x身份驗證並選擇身份驗證方法。在此案例中,我們使用RADIUS伺服器,因此請選擇第一個或第二個選項。

- 按一下「Apply」。

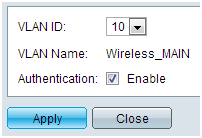

步驟 7.選擇其中一個VLAN並按一下Edit。此時將出現一個新窗口。選中Enable以允許對該VLAN進行身份驗證,然後按一下Apply。對每個VLAN重複上述步驟。

WAP321配置

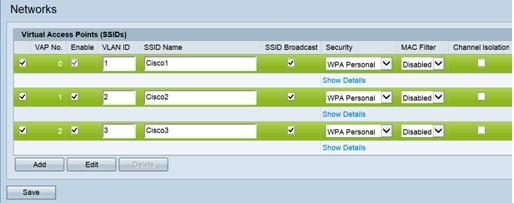

虛擬存取點(VAP)將無線LAN分段為多個廣播網域,這些廣播網域與乙太網路VLAN在無線上等效。VAP在一個物理WAP裝置中模擬多個存取點。WAP121最多支援四個VAP,WAP321最多支援八個VAP。

每個VAP都可以獨立啟用或停用,但VAP0除外。VAP0是物理無線電介面,只要無線電處於啟用狀態,就會保持啟用狀態。要停用VAP0的操作,必須停用無線電本身。

每個VAP由使用者配置的服務集識別符號(SSID)標識。多個VAP不能具有相同的SSID名稱。可以在每個VAP上單獨啟用或停用SSID廣播。預設情況下,SSID廣播處於啟用狀態。

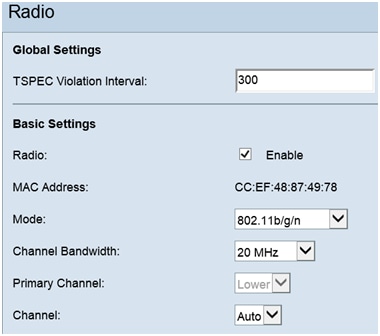

步驟 1.登入到Web配置實用程式,並選擇Wireless > Radio。螢幕上會打開Radio頁面:

- 按一下Enable覈取方塊以啟用無線電。

- 按一下Save。然後會開啟無線電。

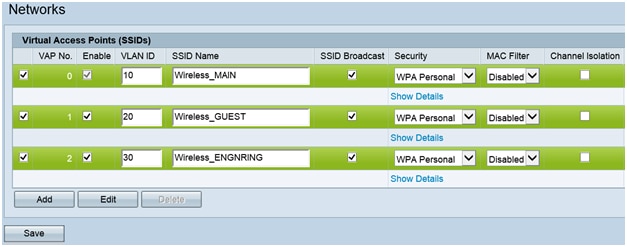

第2步:在導航窗格上,選擇無線>網路。此時將打開Network頁:

註:VAP0的預設SSID是ciscosb。建立的每個其他VAP都有一個空白SSID名稱。可以將所有VAP的SSID配置為其他值。

步驟 3.每個VAP都與VLAN關聯,VLAN由VLAN ID (VID)標識。VID可以是介於1和4094之間的任何值(含)。WAP121支援五個活動VLAN(四個用於WLAN,一個用於管理VLAN)。WAP321支援9個活動VLAN(8個用於WLAN,1個管理VLAN)。

預設情況下,分配給WAP裝置配置實用程式的VID是1,這也是預設的未標籤VID。如果管理VID與分配給VAP的VID相同,則與此特定VAP關聯的WLAN客戶端可以管理WAP裝置。如果需要,可以建立訪問控制清單(ACL)以停用來自WLAN客戶端的管理。

在此螢幕上,應採取以下步驟:- 按一下左側的複選標籤按鈕編輯SSID:

- 在VLAN ID框中輸入VLAN ID所需的值

- 輸入SSID後,按一下Save按鈕。

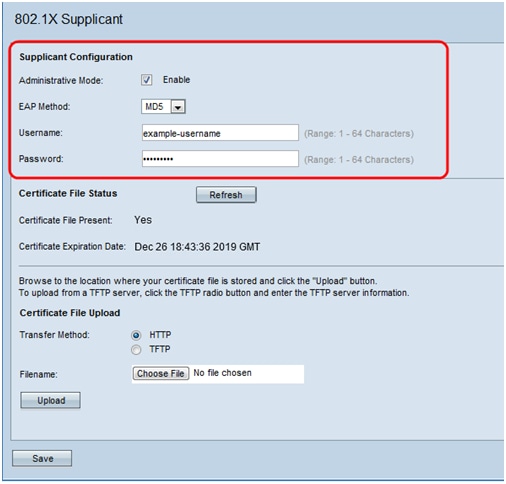

步驟 4.在導航窗格上,選擇System Security > 802.1X Supplicant客戶端。此時將打開802.1X Supplicant客戶端頁:

- 在Administrative Mode欄位中選擇Enable,使裝置成為802.1X身份驗證中的請求方。

- 從「EAP方法」(EAP Method)欄位的下拉選單中選擇適當的可擴展身份驗證協定(EAP)方法型別。

- 在Username和Password欄位中輸入存取點用於從802.1X身份驗證器獲得身份驗證的使用者名稱和密碼。使用者名稱和密碼的長度必須介於1到64個字母數字和符號字元之間。這應該已在驗證伺服器上設定。

- 按一下Save儲存設定。

註:「Certificate File Status」區域顯示證書檔案是否存在。SSL憑證是由憑證授權單位數位簽署的憑證,可讓Web瀏覽器與Web伺服器進行安全通訊。要管理和配置SSL證書,請參閱文章WAP121和WAP321存取點上的安全套接字層(SSL)證書管理

步驟 5.在導航窗格上,選擇Security > RADIUS Server。RADIUS Server頁打開。輸入引數,並在輸入Radius伺服器引數後按一下Save按鈕。

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

11-Dec-2018 |

初始版本 |

意見

意見