在RV130和RV130W上增加和配置訪問規則

目標

網路裝置提供具有訪問規則的基本流量過濾功能。存取規則是存取控制清單(ACL)中的單一專案,會根據通訊協定、來源和目的地IP位址或網路組態指定允許或拒絕規則(轉送或捨棄封包)。

本文檔的目標是顯示如何在RV130和RV130W上增加和配置訪問規則。

適用裝置

· RV130

· RV130W

軟體版本

· 1.0.1.3版

增加和配置訪問規則

設定預設出站策略

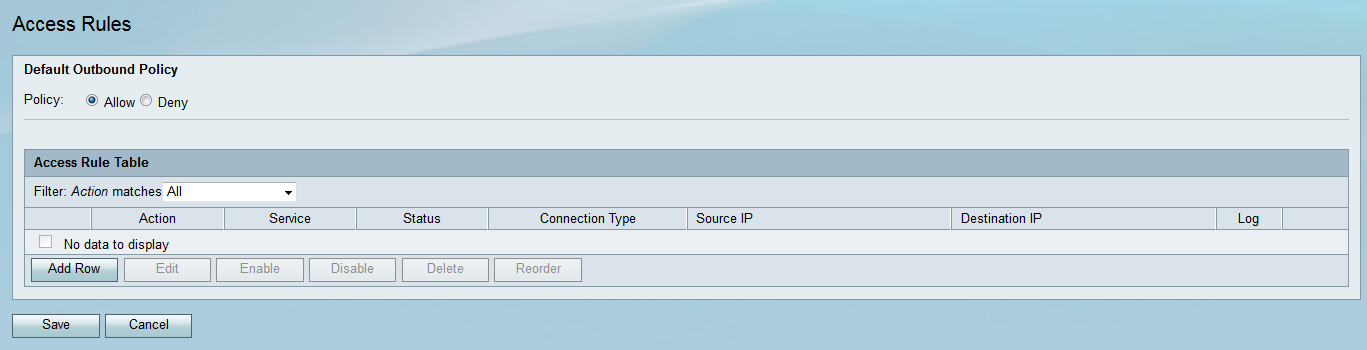

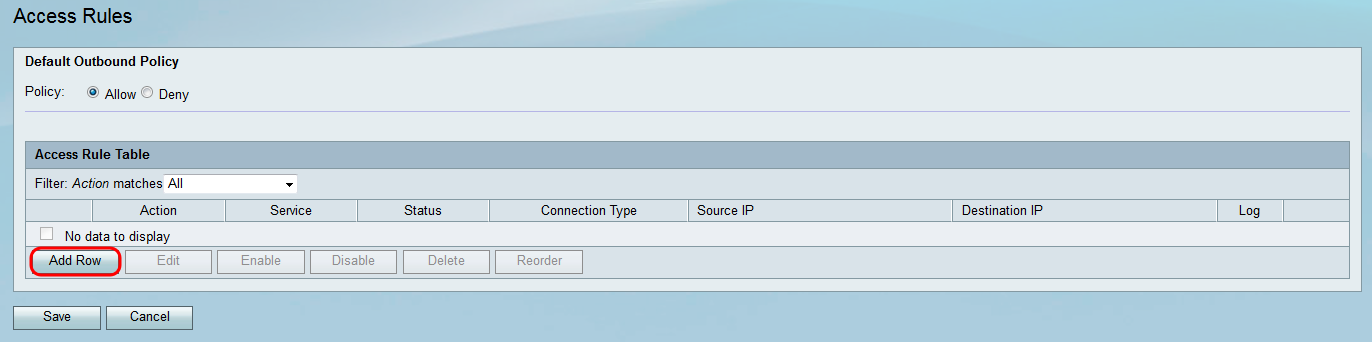

步驟 1.登入到Web配置實用程式,並選擇Firewall > Access Rules。此時將打開Access Rules頁:

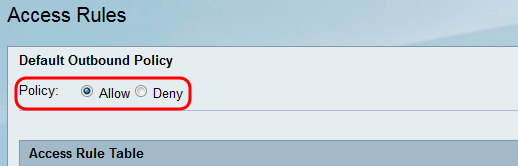

步驟 2.在Default Outbound Policy區域中,點選所需的單選按鈕以選擇出站流量的策略。當沒有配置任何訪問規則或網際網路訪問策略時,將應用該策略。預設設定為Allow,它允許所有發往Internet的流量通過。

可用選項定義如下:

· 允許—允許所有型別的流量從LAN傳到Internet。

· 拒絕—阻止從LAN傳出到Internet的所有型別的流量。

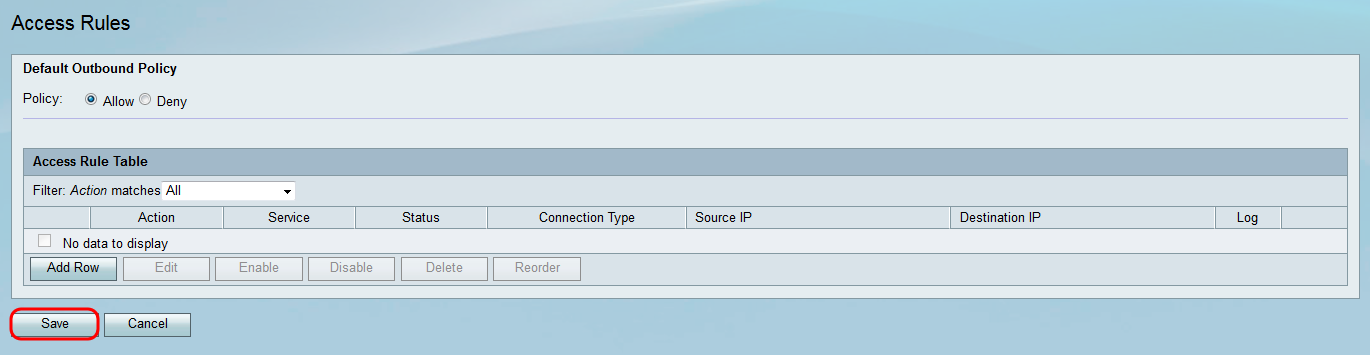

步驟 3.按一下Save儲存設定。

增加訪問規則

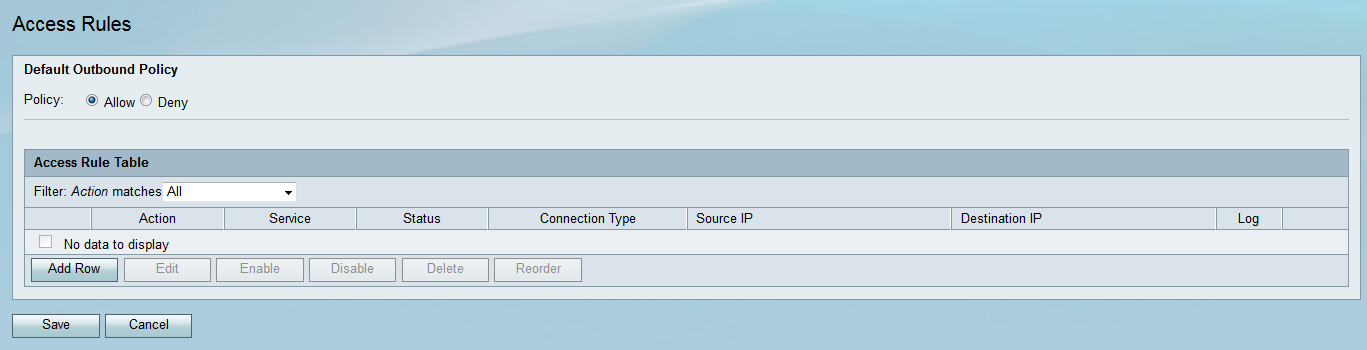

步驟 1.登入到Web配置實用程式,並選擇Firewall > Access Rules。Access Rules窗口打開:

步驟 2.在訪問規則表中點選增加行以增加新訪問規則。

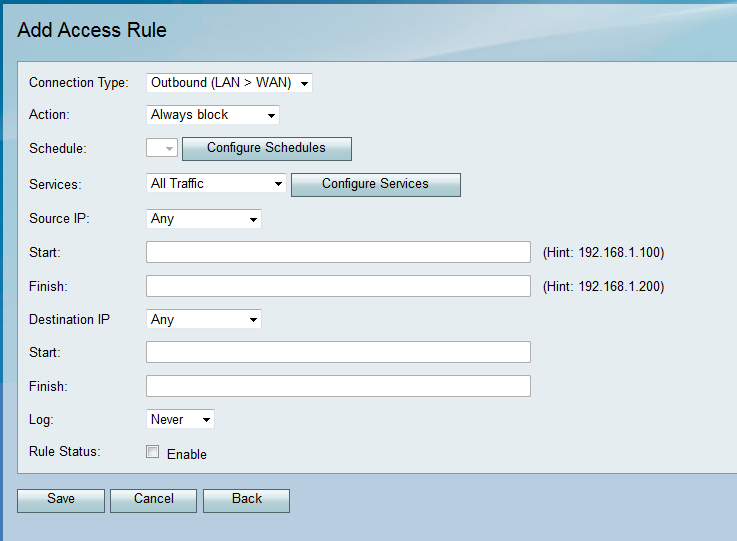

此時將打開Add Access Rule頁:

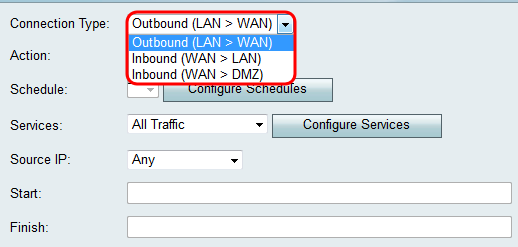

步驟 3.從Connection Type下拉選單中選擇規則適用的流量型別。

可用選項定義如下:

· 出站(LAN > WAN) -規則影響來自本地網路(LAN)並傳出到網際網路(WAN)的資料包。

· 入站(WAN > LAN) -規則影響來自網際網路(WAN)並進入本地網路(LAN)的資料包。

· 入站(WAN > DMZ) -規則影響來自網際網路(WAN)並進入隔離區(DMZ)子網的資料包。

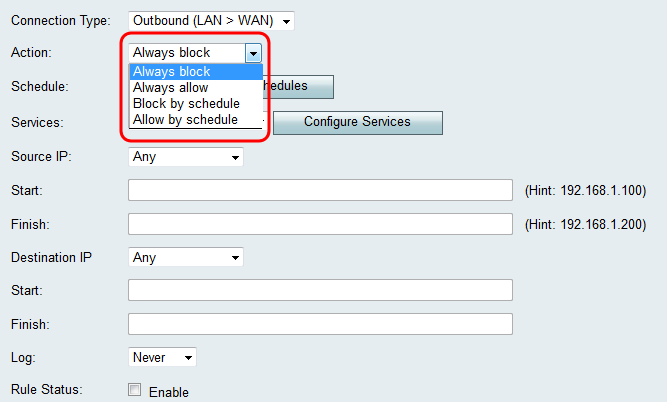

步驟 4.從Action下拉選單中,選擇匹配規則時要執行的操作。

可用選項定義如下:

· 一律封鎖—如果條件相符,一律拒絕存取。跳至步驟6。

· 永遠允許—如果條件相符,永遠允許存取。跳至步驟6。

· 依排程封鎖—如果在預先設定的排程期間條件相符,則拒絕存取。

· 按計畫允許—如果在預配置的計畫期間條件匹配,則允許訪問。

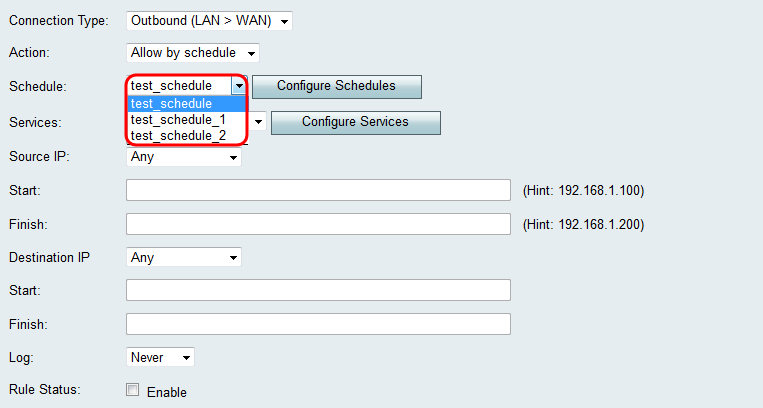

步驟 5.如果在步驟4中選擇了Block by schedule或Allow by schedule,請從Schedule下拉選單中選擇適當的計畫。

注意:若要建立或編輯排程,請按一下設定排程。有關更多資訊和指南,請參閱在RV130和RV130W上配置計畫。

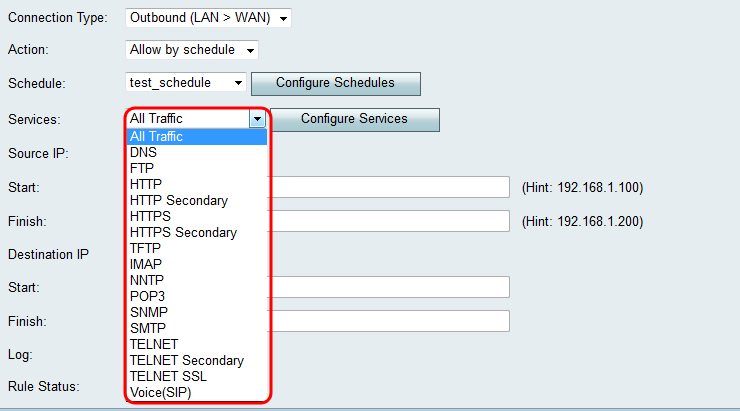

步驟 6.從Services下拉選單中選擇訪問規則適用的服務型別。

注意:如果要增加或編輯服務,請按一下配置服務。有關更多資訊和指南,請參閱RV130和RV130W上的服務管理配置。

配置出站流量的源和目標IP

如果在增加訪問規則的第3步中選擇了出站(LAN > WAN)連線型別,請按照本部分中的步驟操作。

注意:如果在增加訪問規則的步驟3中選擇了入站連線型別,請跳到下一節: 配置入站流量的源IP和目標IP。

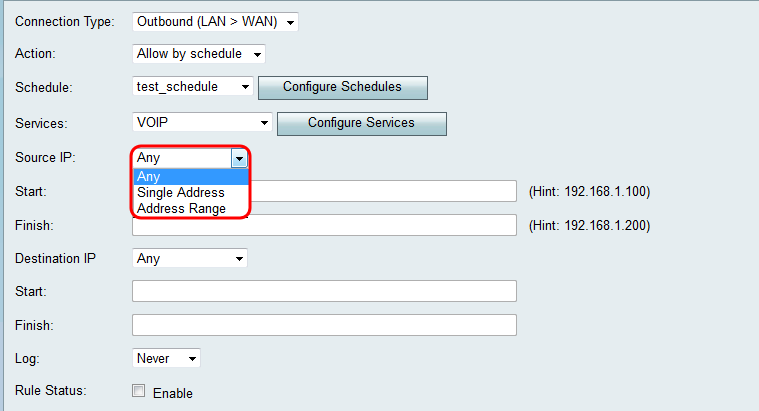

步驟 1.從Source IP下拉選單中選擇要如何定義源IP。對於出站流量,源IP是指防火牆規則將應用的一個或多個地址(在LAN中)。

可用選項定義如下:

· Any —適用於來自本地網路中任何IP地址的流量。因此,請將開始和完成欄位保留為空。如果選擇此選項,請跳至步驟4。

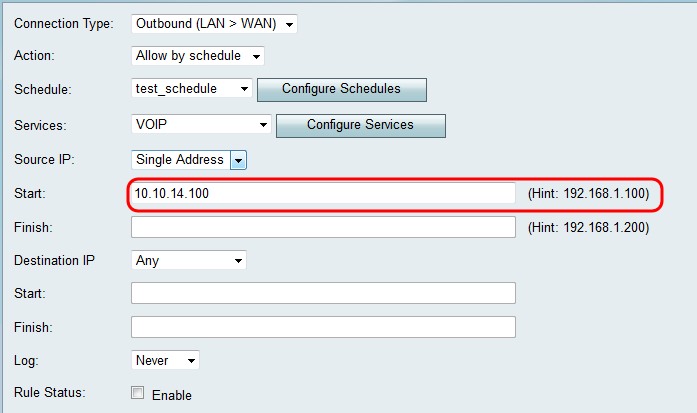

· 單個地址-適用於來自本地網路中單個IP地址的流量。在開始欄位中輸入IP地址。

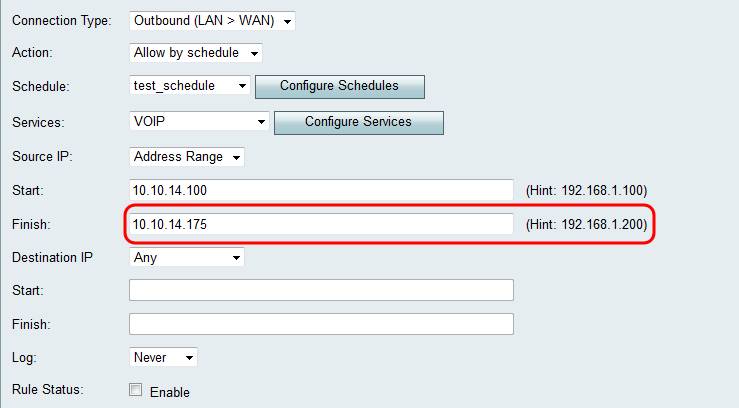

· 地址範圍—適用於來自本地網路中一系列IP地址的流量。在開始欄位中輸入範圍的開始IP地址,在完成欄位中輸入結束IP地址以設定範圍。

步驟 2.如果在步驟1中選擇了Single Address,請在Start 欄位中輸入將應用於訪問規則的IP地址,然後跳到步驟4。如果在步驟1中選擇了Address Range,請在Start 欄位中輸入將應用於訪問規則的起始IP地址。

步驟 3.如果在步驟1中選擇了Address Range,請在Finish欄位中輸入用於封裝訪問規則IP地址範圍的結束IP地址。

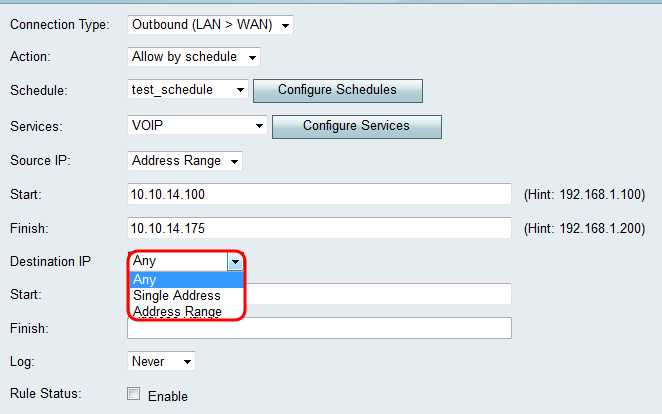

步驟 4.從Destination IP下拉選單中選擇要如何定義目標IP。對於出站流量,目的IP是指允許或拒絕來自本地網路的流量訪問的一個或多個地址(在WAN中)。

可用選項定義如下:

· Any —適用於流向公共Internet中任何IP地址的流量。因此,請將開始和完成欄位保留為空。

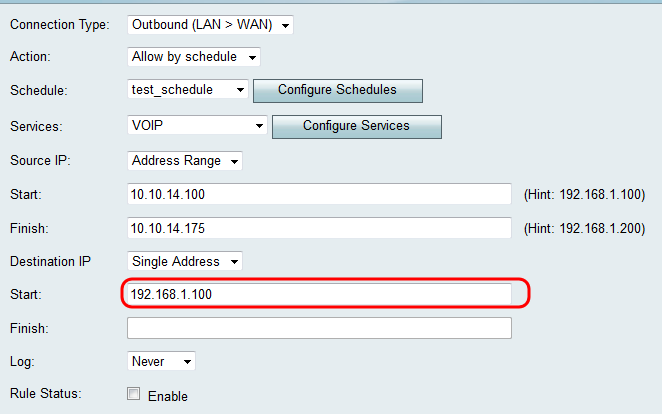

· 單個地址-適用於在公共Internet中流向單個IP地址的流量。在開始欄位中輸入IP地址。

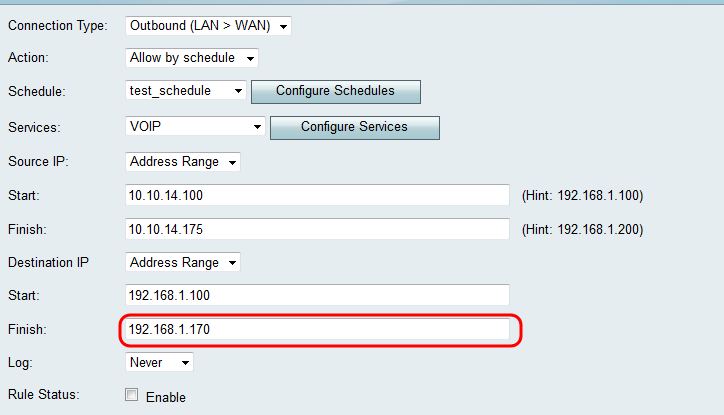

· 地址範圍—適用於在公共Internet中流向一系列IP地址的流量。在開始欄位中輸入範圍的開始IP地址,在完成欄位中輸入結束IP地址以設定範圍。

步驟 5.如果在步驟4中選擇了Single Address,請在Start 欄位中輸入將應用於訪問規則的IP地址。如果在步驟4中選擇地址範圍,請在開始欄位中輸入要應用於訪問規則的起始IP地址。

步驟 6.如果在步驟4中選擇了Address Range,請在Finish欄位中輸入用於封裝訪問規則的IP地址範圍的結束IP地址。

配置入站流量的源和目標IP

如果在增加訪問規則的第3步中選擇了入站(WAN > LAN)或入站(WAN > DMZ)作為連線型別,請按照本部分中的步驟操作。

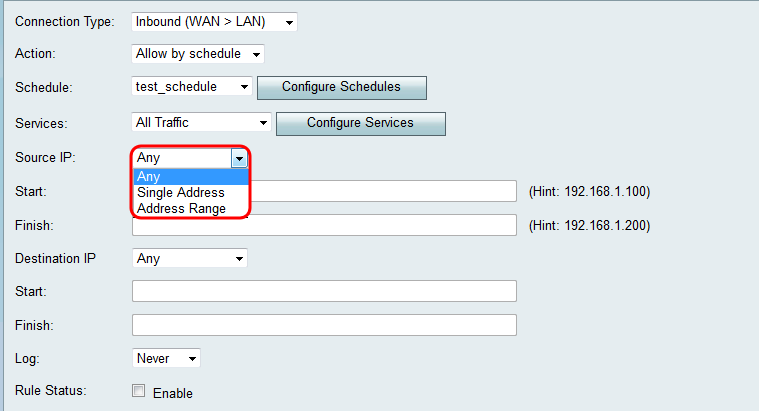

步驟 1.從Source IP下拉選單中選擇要如何定義源IP。對於入站流量,源IP是指防火牆規則將應用的一個或多個地址(在WAN中)。

可用選項定義如下:

· Any —適用於來自公共Internet中任何IP地址的流量。因此,請將開始和完成欄位保留為空。如果選擇此選項,請跳至步驟4。

· 單個地址-適用於來自公共Internet中單個IP地址的流量。在開始欄位中輸入IP地址。

· 地址範圍—適用於來自公共Internet中某個IP地址範圍的流量。在開始欄位中輸入範圍的開始IP地址,在完成欄位中輸入結束IP地址以設定範圍。

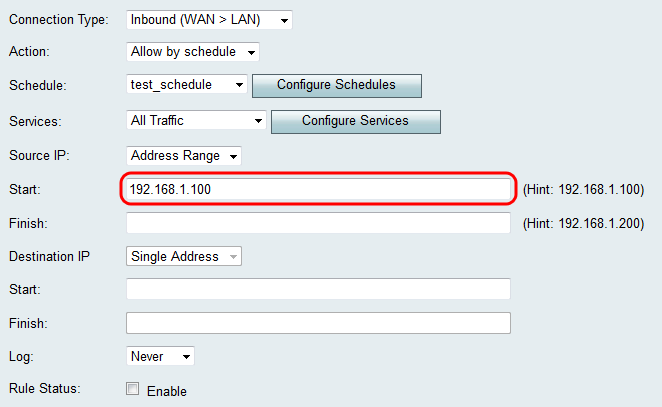

步驟 2.如果在步驟1中選擇了Single Address,請在Start 欄位中輸入將應用於訪問規則的IP地址,然後跳到步驟4。如果在步驟1中選擇了Address Range,請在Start 欄位中輸入要應用於訪問規則的起始IP地址。

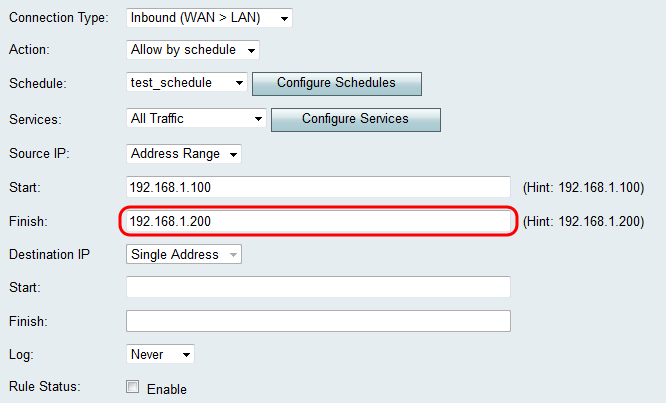

步驟 3.如果在步驟1中選擇了Address Range,請在Finish欄位中輸入用於封裝訪問規則IP地址範圍的結束IP地址。

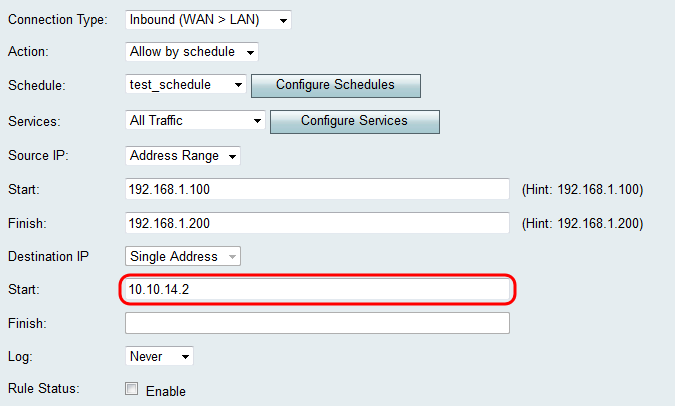

步驟 4.在Destination IP下拉選單下方的Start 欄位中輸入目標IP的單個地址。對於入站流量,目標IP是指允許或拒絕來自公共Internet流量的地址(在LAN中)。

注意:如果入站(WAN > DMZ)在增加訪問規則的第3步中被選為連線型別,目標IP的單個地址將自動配置為啟用的DMZ主機的IP地址。

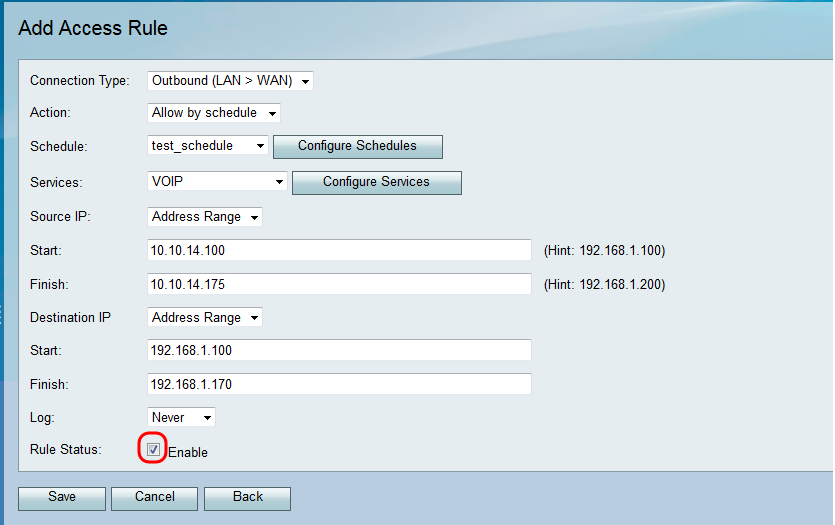

記錄並啟用存取規則

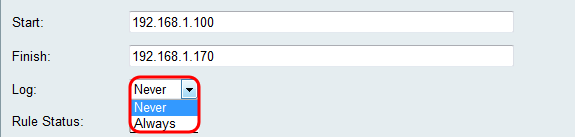

步驟 1.如果您希望路由器在資料包與規則匹配時建立日誌,請在日誌下拉選單中選擇始終。如果希望在匹配規則時永不進行日誌記錄,請選擇Never。

步驟 2.選中Enable覈取方塊以啟用訪問規則。

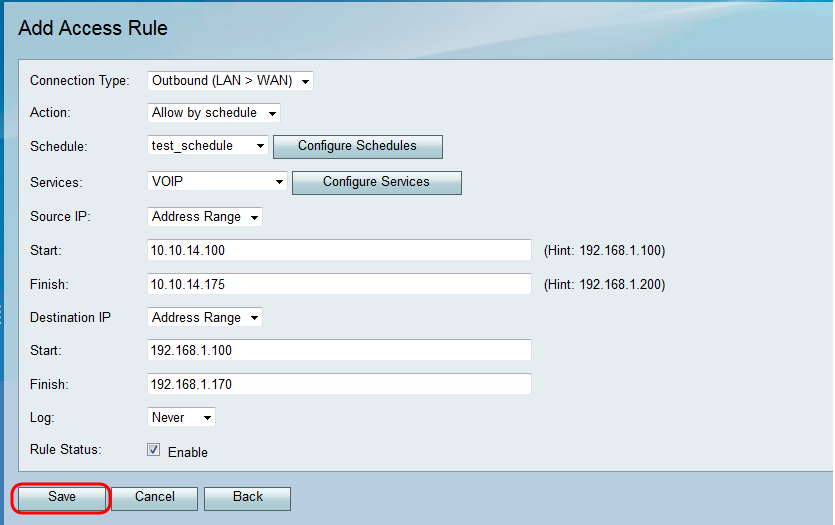

步驟 3.按一下Save儲存設定。

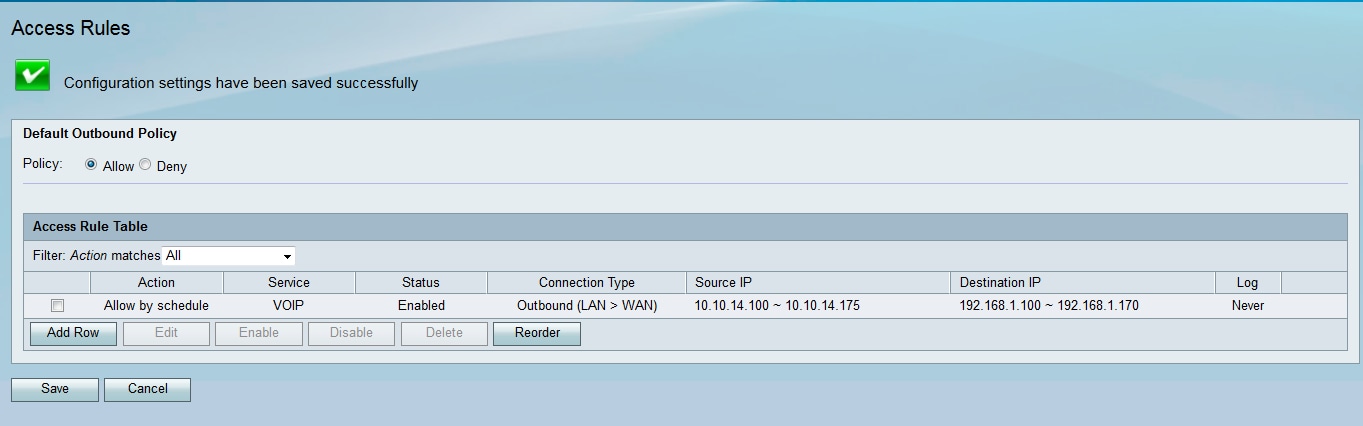

訪問規則表將使用新配置的訪問規則進行更新。

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

12-Dec-2018 |

初始版本 |

意見

意見