簡介

本文檔介紹如何使用證書頒發機構(CA)簽署的多伺服器SAN證書設定統一通訊集群。

必要條件

需求

思科建議您瞭解以下主題:

- 思科整合通訊管理員(CUCM)

- CUCM IM和狀態版本10.5

在嘗試此配置之前,請確保以下服務已啟動並正常運行:

- Cisco平台管理Web服務

- Cisco Tomcat服務

要在Web介面上驗證這些服務,請導航到Cisco Unified Serviceability Page Services > Network Service > Select a server。要在CLI上驗證這些日誌,請輸入utils service list 命令。

如果在CUCM集群中啟用了SSO,則需要將其停用並再次啟用。

採用元件

本文件所述內容不限於特定軟體和硬體版本。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

在CUCM版本10.5及更高版本中,此信任儲存證書簽名請求(CSR)可以包括使用者備用名稱(SAN)和備用域。

- Tomcat - CUCM和IM&P

- Cisco CallManager -僅限CUCM

- Cisco Unified Presence-Extensible Messaging and Presence Protocol (CUP-XMPP) -僅限IM&P

- CUP-XMPP伺服器到伺服器(S2) -僅IM&P

在此版本中獲取CA簽名的證書更簡單。只需要一個CSR由CA簽署,而不需要從每個伺服器節點取得CSR,然後為每個CSR取得CA簽署的憑證,並個別管理CSR。

設定

步驟 1.

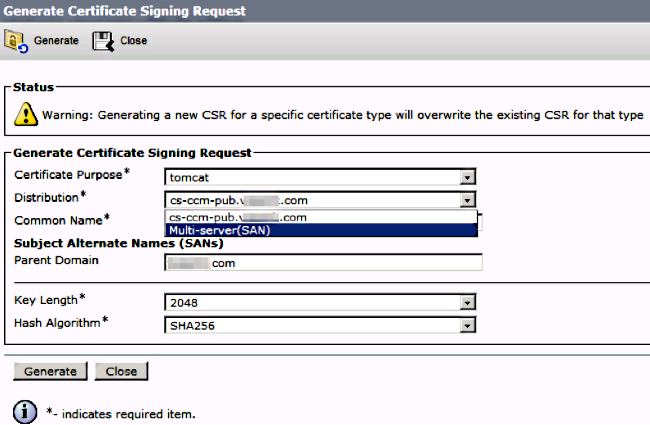

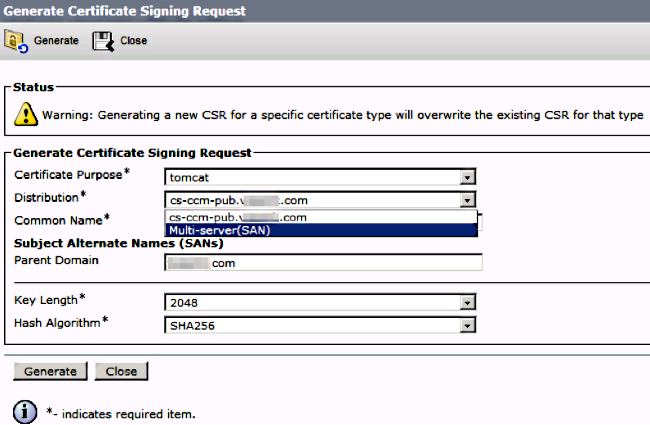

登入發佈伺服器的作業系統(OS)管理,然後導航到安全>證書管理>生成CSR。

步驟 2.

在「Distribution」中選擇Multi-Server SAN。

它會自動填充SAN域和父域。

驗證Tomcat是否列出了集群的所有節點:CallManager的所有CUCM和IM&P節點位:僅列出了CUCM節點。

步驟 3.

點選generate,生成CSR後,驗證CSR中列出的所有節點是否也顯示在Successful CSR exported清單中。

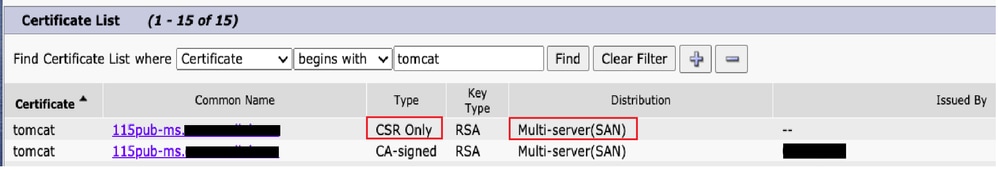

在證書管理中,生成SAN請求:

步驟 4.

點選下載CSR,然後選擇證書目的並按一下下載CSR。

您可以使用本機CA或類似VeriSign的外部CA來簽署CSR(已在上一步下載的檔案)。

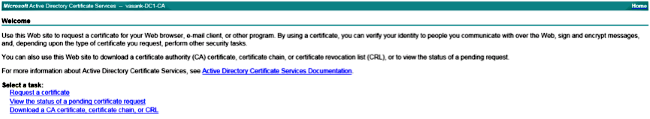

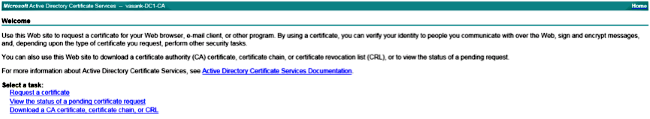

此範例顯示Microsoft Windows Server型CA的設定步驟。如果您使用不同的CA或外部CA,請轉到步驟5。

登入https://<windowsserveripaddress>/certsrv/

選擇Request a Certificate > Advanced Certificate Request。

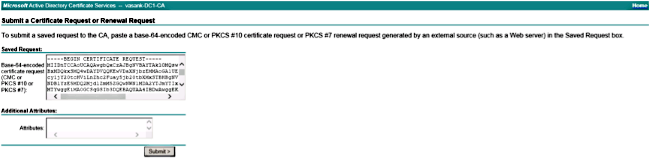

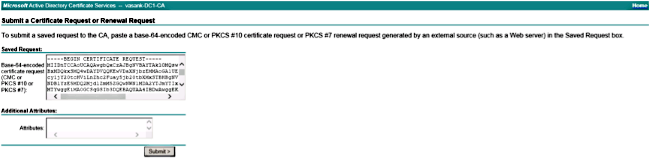

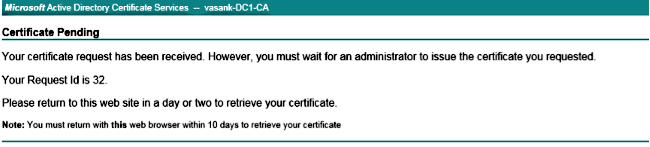

將CSR檔案的內容複製到Base-64編碼的證書請求欄位,然後按一下Submit。

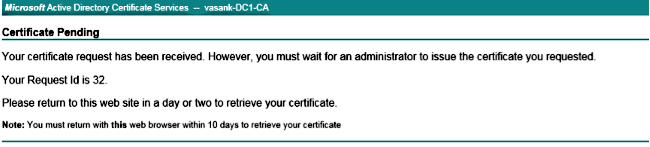

如圖所示提交CSR請求。

步驟 5.

注意:上傳Tomcat證書之前,請驗證SSO是否已停用。如果已啟用,則必須在所有Tomcat證書重新生成過程完成後停用並重新啟用SSO。

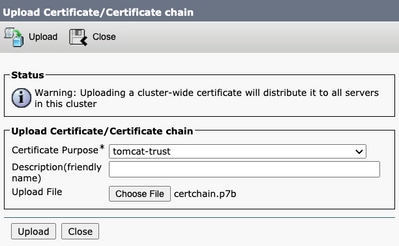

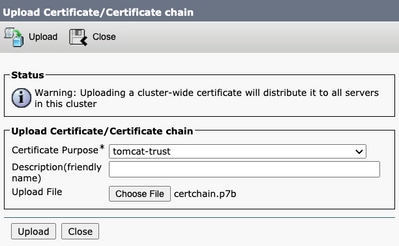

簽署憑證後,將CA憑證上傳為tomcat-trust。先是根憑證,然後是中間憑證(如果有的話)。

步驟 6.

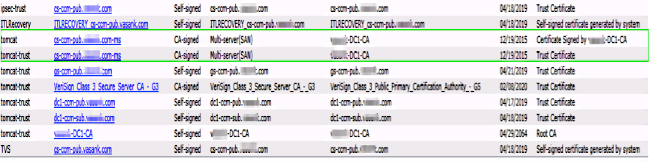

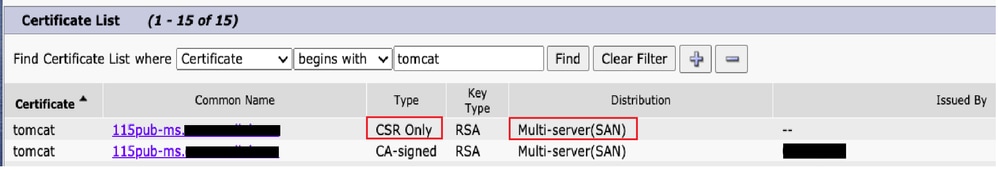

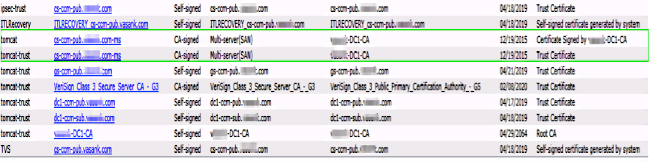

現在將CUCM簽名的證書作為Tomcat上傳,並驗證集群的所有節點均列在「證書上傳操作成功」中,如圖所示:

「Certificate Management」中列出了多伺服器SAN,如圖所示:

步驟 7.

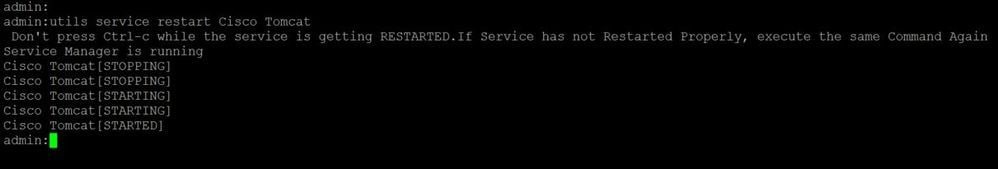

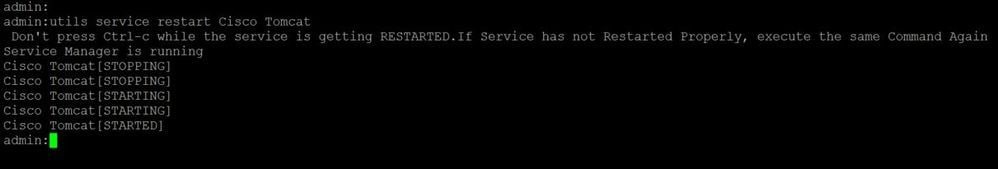

透過CLI使用命令utils service restart Cisco Tomcat重新啟動SAN清單中的所有節點(先是發佈伺服器,然後是訂閱伺服器)上的Tomcat服務。

驗證

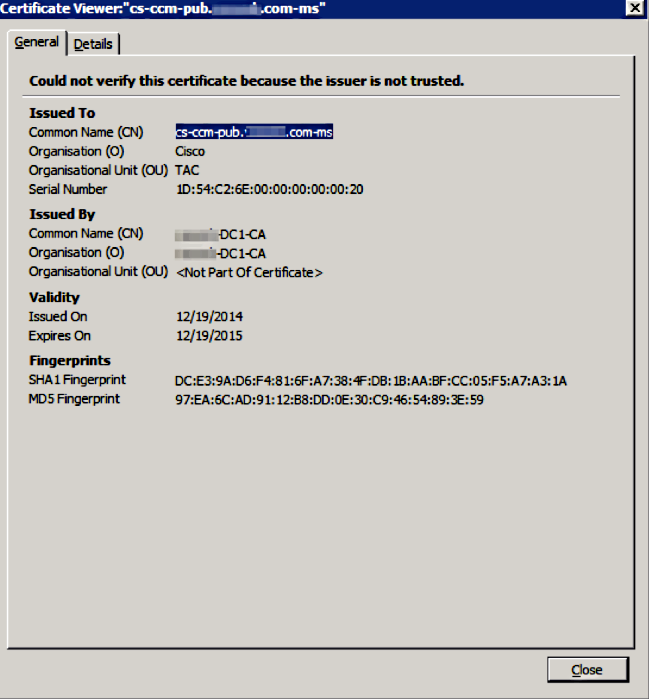

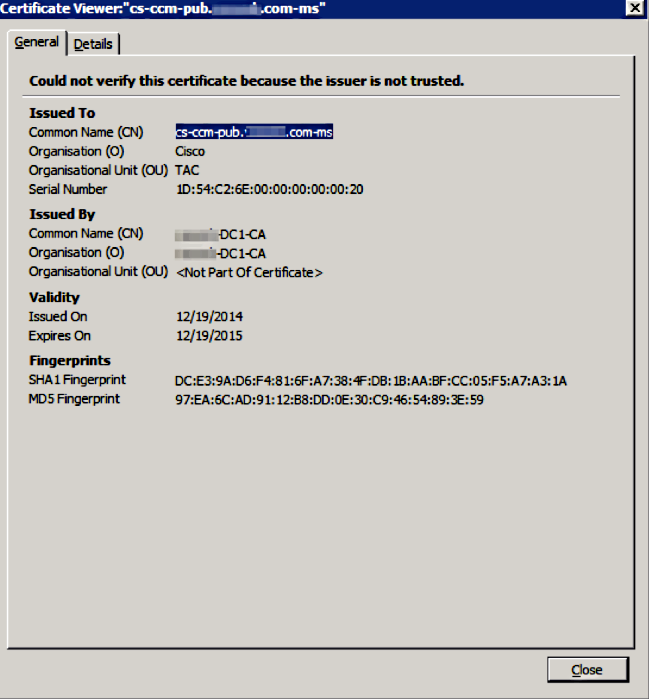

登入http://<fqdnofccm>:8443/ccmadmin以確保使用新證書。

CallManager多伺服器SAN證書

對於CallManager證書,可遵循類似的步驟。在這種情況下,自動填充的域僅是CallManager節點。如果Cisco CallManager服務未運行,您可以選擇將其保留在SAN清單中或將其刪除。

警告:此過程會影響電話註冊和呼叫處理。確保為使用CUCM/TVS/ITL/CAPF證書的任何工作安排一個維護窗口。

在CUCM的CA簽名SAN證書之前,請確保:

- IP電話能夠信任信任驗證服務(TVS)。這可以透過從電話訪問任何HTTPS服務進行驗證。例如,如果公司目錄訪問正常工作,則意味著電話信任TVS服務。

- 驗證叢集是否處於非安全模式或混合模式。

要確定是否為混合模式集群,請選擇Cisco Unified CM管理>系統>企業引數>集群安全模式(0 ==非安全;1 ==混合模式)。

警告:如果您在服務重新啟動之前處於混合模式叢集,則必須更新CTL:Token或Tokenless。

在安裝CA頒發的證書之後,必須在啟用的節點中重新啟動下一個服務清單:

- Cisco Unified Serviceability > Tools > Control Center -功能服務> Cisco TFTP

- Cisco Unified Serviceability > Tools > Control Center -功能服務> Cisco CallManager

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CTIManager

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco Trust Verification Service

疑難排解

這些日誌可以幫助思科技術支援中心確定與多伺服器SAN CSR生成和上傳CA簽名證書相關的問題。

- Cisco Unified OS Platform API

- Cisco Tomcat

- IPT平台CertMgr日誌

- 憑證更新程式

已知注意事項

· 思科漏洞ID CSCur97909 -上傳多伺服器證書不會刪除資料庫中的自簽名證書

· 思科漏洞ID CSCus47235 - CUCM 10.5.2 CN未複製到用於CSR的SAN

· 思科漏洞ID CSCup28852 -使用多伺服器證書時,由於證書更新,電話每7分鐘重置一次

如果存在現有的多伺服器證書,則建議在以下情況下重新生成:

- 主機名或域更改。執行主機名或域更改時,證書將自動重新生成為自簽名。要將其更改為CA簽名,必須執行之前的步驟。

- 如果向集群中增加了新節點,則必須生成新CSR以包含新節點。

- 當訂閱者還原且未使用備份時,節點可以有新的自簽憑證。若要包含訂閱者,可能需要整個叢集的新CSR。(有一個增強請求思科漏洞ID CSCuv75957

可增加此功能。)

可增加此功能。)

意見

意見