簡介

本檔案介紹如何識別憑證授權單位(CA)簽署的憑證是否與思科整合應用伺服器的現有憑證簽署請求(CSR)相符。

必要條件

需求

思科建議您瞭解X.509/CSR。

採用元件

本文件所述內容不限於特定軟體和硬體版本。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

相關產品

本文件也適用於以下硬體和軟體版本:

- 思科整合通訊管理員(CUCM)

- Cisco Unified IM and Presence

- Cisco Unified Unity Connection

- CUIS

- Cisco Mediasence

- Cisco Unified Contact Center Express(UCCX)

背景資訊

認證請求由可分辨名稱、公鑰和由請求認證的實體共同簽名的一組可選屬性組成。證書請求被傳送到將請求轉換為X.509公鑰證書的證書頒發機構。證書頒發機構以何種形式返回新簽名的證書不屬於本文檔的範圍。 PKCS #7訊息是一種可能性。(RFC:2986)。

Cisco Communications Manager Certificate Management

包含一組屬性的意圖有兩方面:

- 為了提供有關給定實體的其他資訊,或者提供質詢密碼,實體以後可以通過該密碼請求證書撤銷。

- 以提供包含在X.509憑證中的屬性。當前的統一通訊(UC)伺服器不支援質詢密碼。

當前的Cisco UC伺服器需要在CSR中具備以下屬性,如下表所示:

| 資訊 |

說明 |

| orgunit |

組織單位 |

| 組織名稱 |

組織名稱 |

| 地區 |

組織地點 |

| 狀態 |

組織狀態 |

| 國家/地區 |

無法更改國家/地區代碼 |

| 備用主機名 |

備用主機名 |

問題

當您支援UC時,可能會遇到許多在UC伺服器上無法上傳CA簽名證書的情況。由於您並非使用CSR建立簽署憑證的使用者,因此您無法一律識別建立簽署憑證時發生的情況。在大多數情況下,重新簽名新證書需要超過24小時。CUCM等UC伺服器沒有詳細的日誌/跟蹤,以幫助確定證書上傳失敗的原因,但它們只給出錯誤消息。本文的目的是縮小問題範圍,無論是UC伺服器還是CA問題。

CUCM中CA簽名證書的一般實踐

CUCM支援使用可在Cisco Unified Communications Operating System Certificate Manager GUI上訪問的PKCS#10 CSR機制與第三方CA整合。目前使用第三方CA的客戶必須使用CSR機制來為Cisco CallManager、CAPF、IPSec和Tomcat頒發證書。

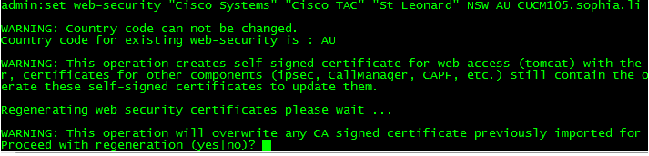

步驟1。在產生CSR之前變更識別。

您可以使用set web-security 指令,修改CUCM伺服器的身分以產生CSR,如下圖所示。

如果上述欄位中有空格,請使用""完成命令,如下圖所示。

步驟2.產生CSR,如下圖所示。

步驟3.下載CSR並由CA簽署,如下圖所示。

步驟4.將CA簽名的證書上傳到伺服器。

產生CSR並簽署憑證後,如果您無法上傳憑證,並顯示錯誤訊息「讀取憑證時出錯」(如本圖所示),則需要檢查是否已重新產生CSR,或是已簽署的憑證本身是否為問題的原因。

有三種方法可檢查CSR是否重新產生,或簽名的憑證本身是否為問題的原因。

解決方案1.在root(或linux)環境中使用OpenSSL命令

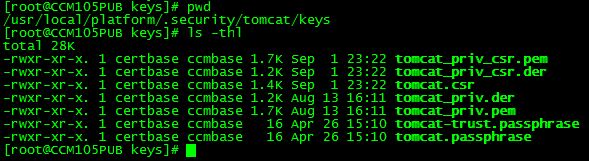

步驟1.登入根目錄,然後導覽至資料夾,如下圖所示。

步驟2.使用安全FTP(SFTP)將簽署憑證複製到同一個資料夾中。 如果您無法設定SFTP伺服器,則TFTP資料夾上的上傳也能將憑證上傳到CUCM,如下圖所示。

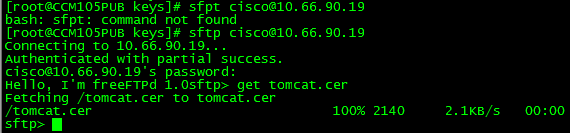

3.檢查MD5中的CSR和已簽名的證書,如下圖所示。

解決方案2.使用來自Internet的任何SSL證書金鑰匹配程式

解決方案3.比較來自Internet的任何CSR解碼器的內容

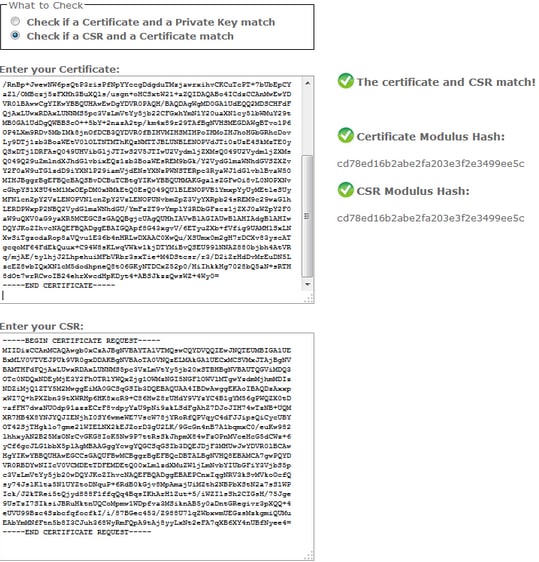

步驟1.複製每個的作業階段憑證詳細資訊,如下圖所示。

步驟2.將這些產品在工具(如記事本)++Compare外掛中進行比較,如下圖所示。