簡介

本文檔介紹如何在Cisco Unified Communications Manager和Active Directory Federation Service上配置單一登入(SSO)。

必要條件

需求

思科建議您瞭解以下主題:

- 思科整合通訊管理員(CUCM)

- Active Directory聯合身份驗證服務(AD FS)的基本知識

要在您的實驗室環境中啟用SSO,需要以下配置:

- 安裝了AD FS的Windows Server。

- 配置了LDAP同步的CUCM。

- 已選擇標準CCM超級使用者角色的終端使用者。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 具有AD FS 2.0的Windows Server

- CUCM 10.5.2

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

提供適用於Windows Server 2008 R2的AD FS 2.0的程式。這些步驟也適用於Windows Server 2016上的AD FS 3.0。

在Windows Server上下載並安裝AD FS 2.0

步驟 1.導航到下載AD FS 2.0。

步驟 2.請確定您根據Windows Server選取適當的下載。

步驟 3.將下載的檔案移至Windows Server。

步驟 4.繼續進行安裝:

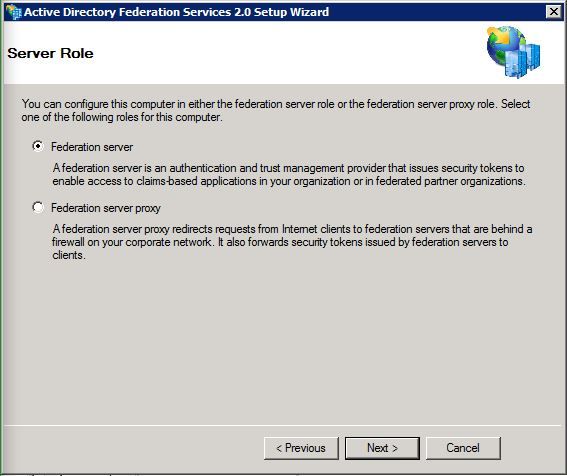

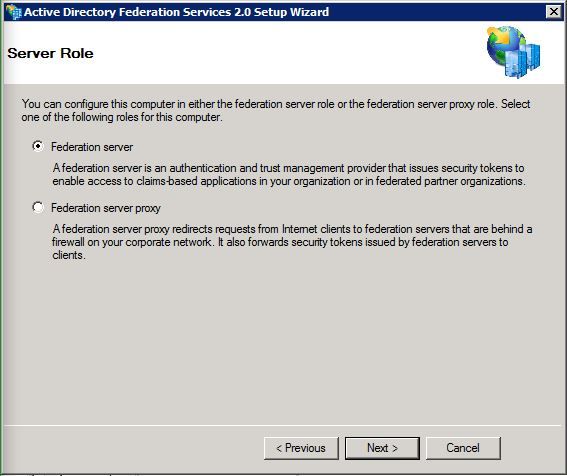

步驟 5.出現提示時,選擇Federation Server:

步驟6.自動安裝某些依賴項。完成此操作後,請按一下Finish。

現在伺服器上已安裝AD FS 2.0,您需要新增一些設定。

在Windows伺服器上設定AD FS 2.0

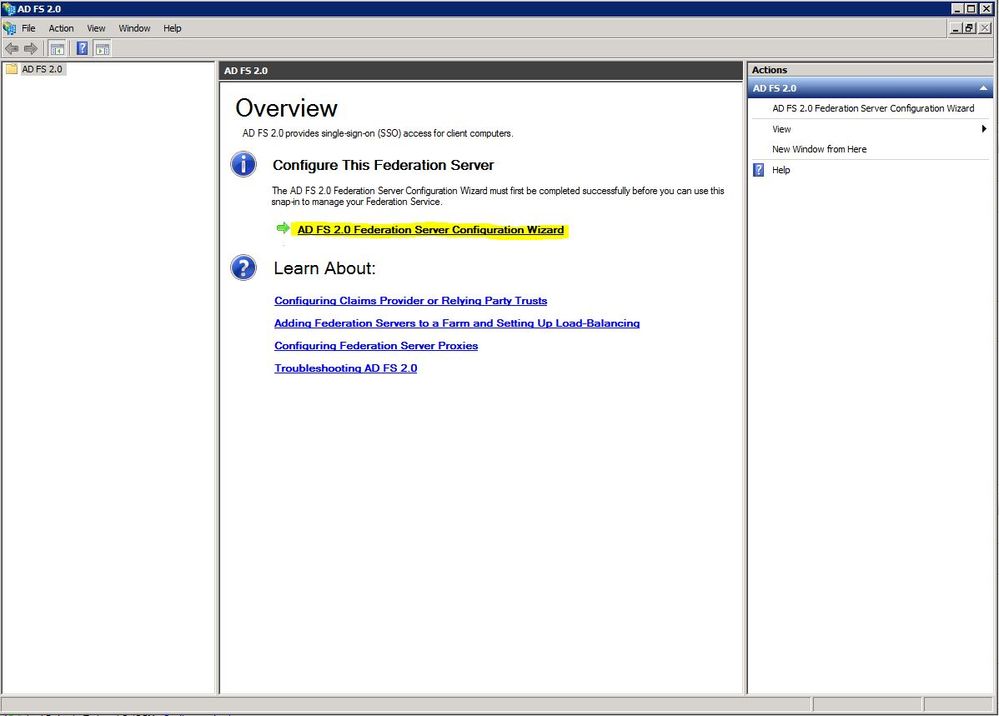

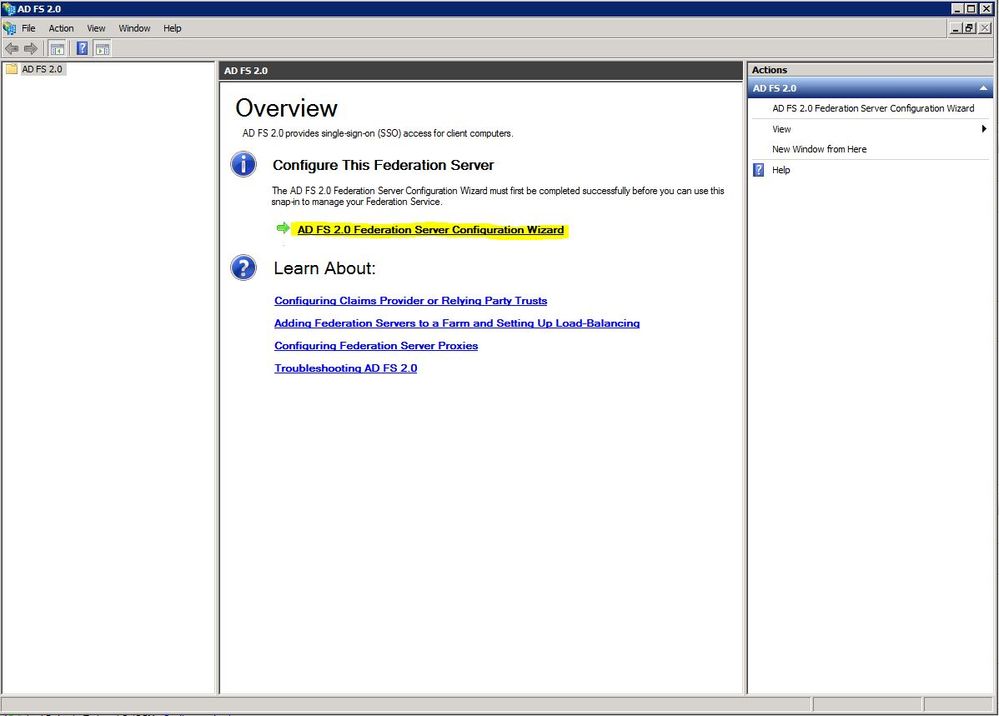

步驟 1.如果在安裝後沒有自動打開AD FS 2.0窗口,請按一下Start並搜尋「AD FS 2.0 Management」,以便手動將其打開。

步驟 2.選擇AD FS 2.0 Federation Server配置嚮導。

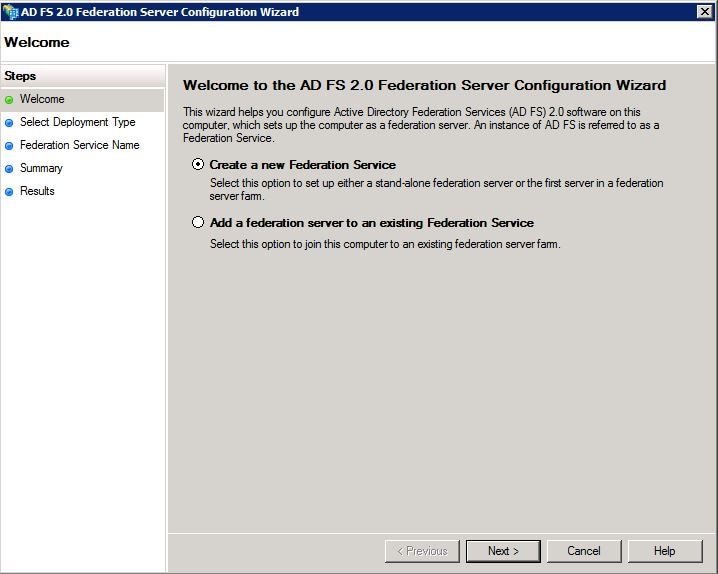

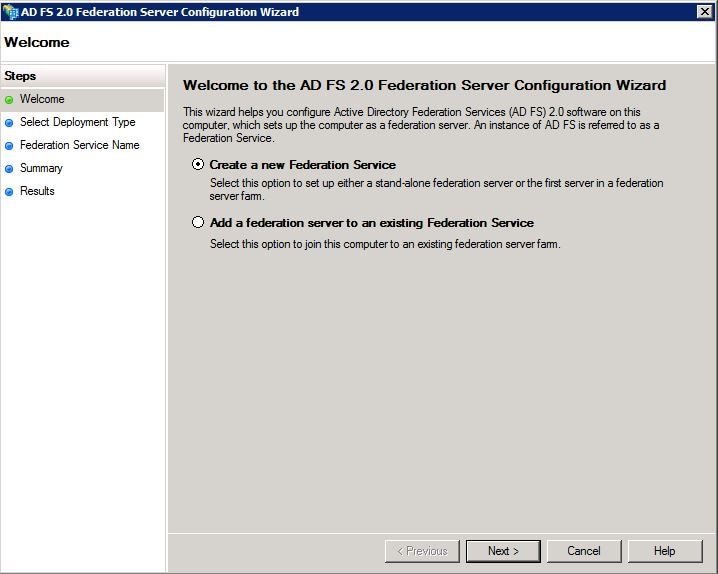

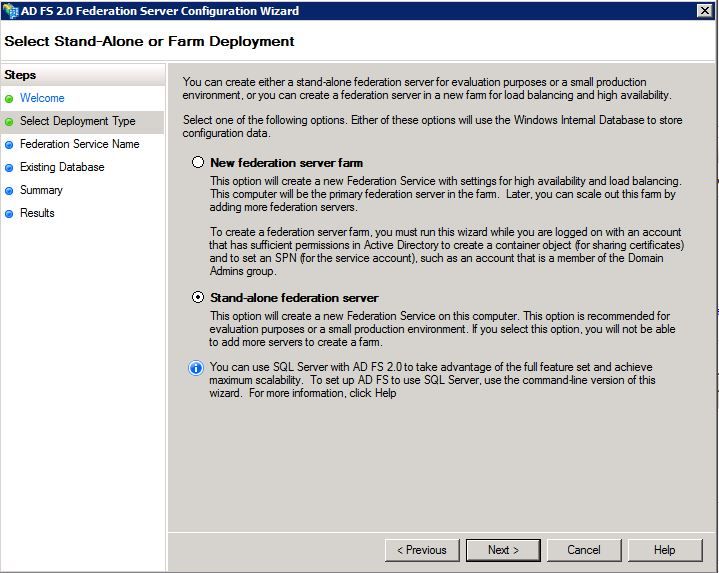

第3步:下一步,按一下建立一個新的Federation Service。

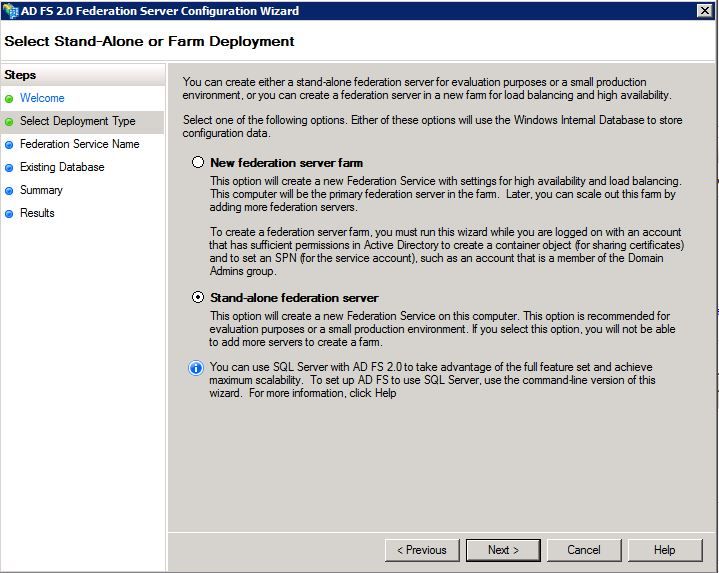

步驟 4.對於大多數環境,獨立聯合伺服器就足夠了。

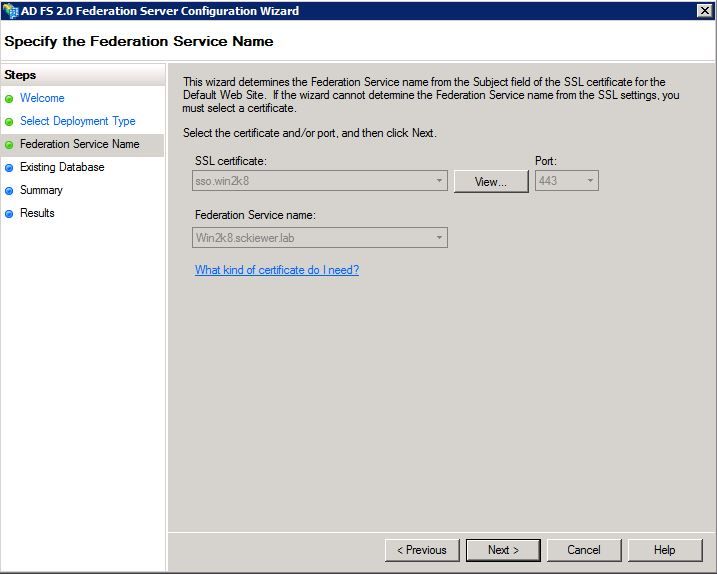

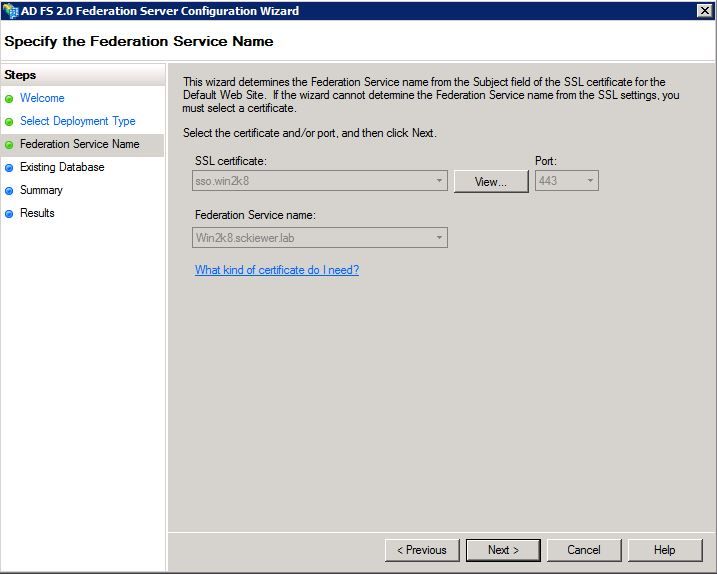

步驟 5.接著,系統會要求您選擇憑證。只要伺服器有憑證,此欄位就會自動填入。

步驟 6.如果伺服器上已經有AD FS資料庫,您必須移除它才能繼續。

步驟 7.最後,您將進入一個彙總螢幕,在此螢幕中可以按一下Next。

將IdP後設資料導入CUCM /下載CUCM後設資料

步驟 1.使用您的Windows伺服器主機名稱/FQDN更新URL,並從AD FS伺服器下載中繼資料- https://hostname/federationmetadata/2007-06/federationmetadata.xml

步驟 2.導航到Cisco Unified CM Administration > System > SAML Single Sign-On。

步驟 3.按一下Enable SAML SSO。

步驟 4.如果收到「Web Server Connections」警報,請按一下Continue。

步驟 5.接下來,CUCM會指示您從IdP下載後設資料檔案。 在此場景中,AD FS伺服器是IdP,您在第1步中下載了後設資料,因此按一下下一步。

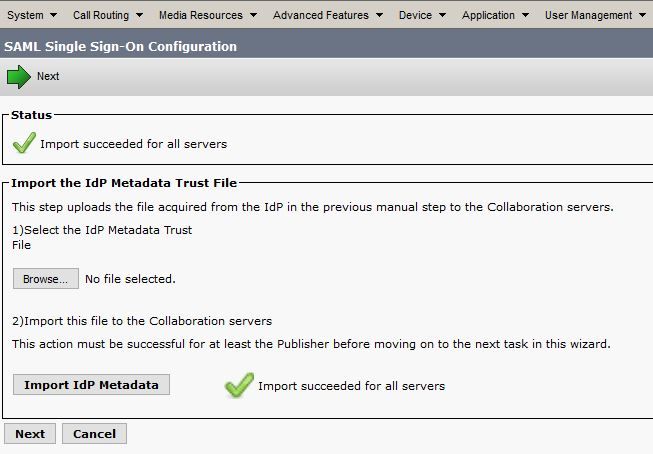

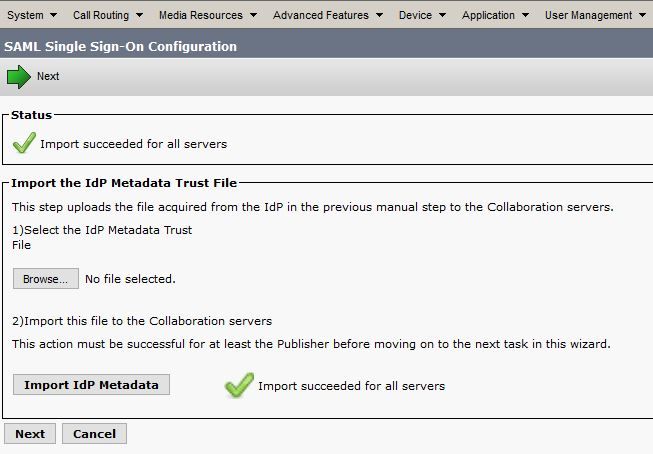

步驟 6.按一下Browse > Select the .xml from Step 1 >按一下Import IdP Metadata。

步驟 7.出現一則訊息,表示匯入成功:

步驟 8.按「Next」(下一步)。

步驟 9.現在您已將IdP後設資料導入CUCM,您需要將CUCM的後設資料導入IdP。

步驟 10.點選下載信任後設資料檔案。

步驟 11.按「Next」(下一步)。

步驟 12.將.zip檔案移至Windows Server,並將內容解壓縮至資料夾。

將CUCM後設資料資料導入AD FS 2.0伺服器並建立宣告規則

步驟 1.按一下Start並搜尋AD FS 2.0 Management。

步驟 2.點選必需:增加受信任的信賴方。

附註:如果您看不到此選項,您必須關閉視窗,然後重新開啟。

步驟 3.打開增加信賴方信任嚮導後,按一下開始。

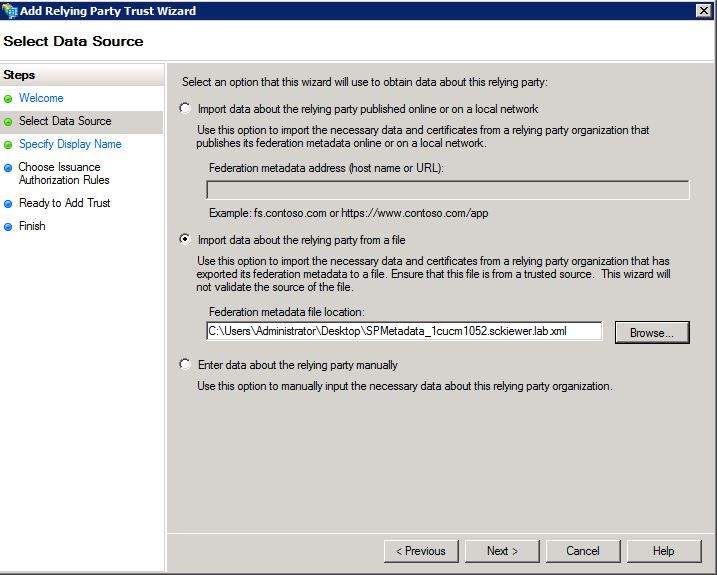

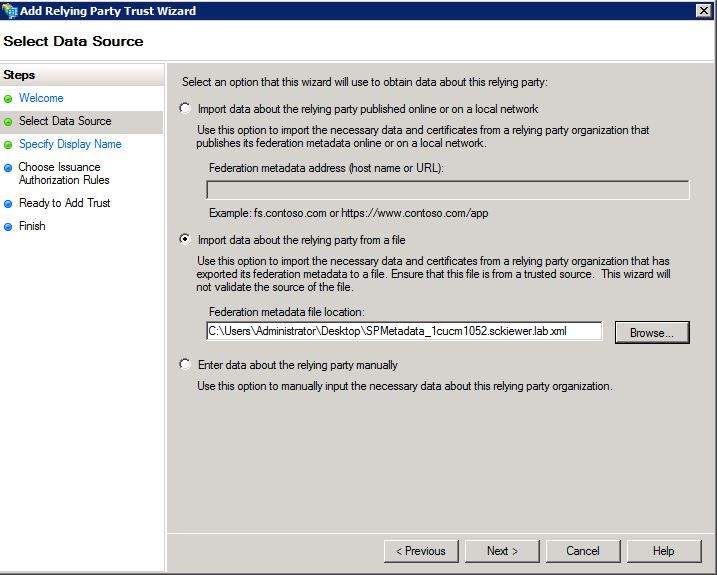

步驟 4.在這裡,您需要導入在步驟12中提取的XML檔案。選擇從檔案導入有關信賴方的資料,並瀏覽到資料夾檔案,為您的發佈者選擇XML。

注意:對於要使用SSO的任何Unified Collaboration伺服器,請使用上述步驟。

步驟 5.按「Next」(下一步)。

步驟 6.編輯顯示名稱並按一下下一步。

步驟 7.選擇允許所有使用者訪問此信賴方並按一下下一步。

步驟 8.再次按一下Next。

步驟 9.在此螢幕上,確保選中在嚮導關閉時打開此信賴方信任的「編輯宣告規則」對話方塊,然後按一下關閉。

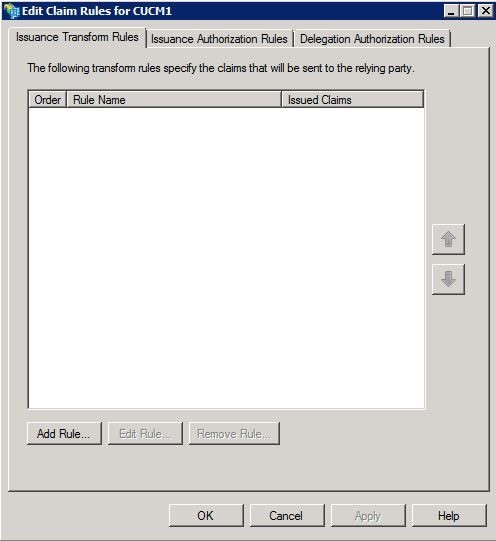

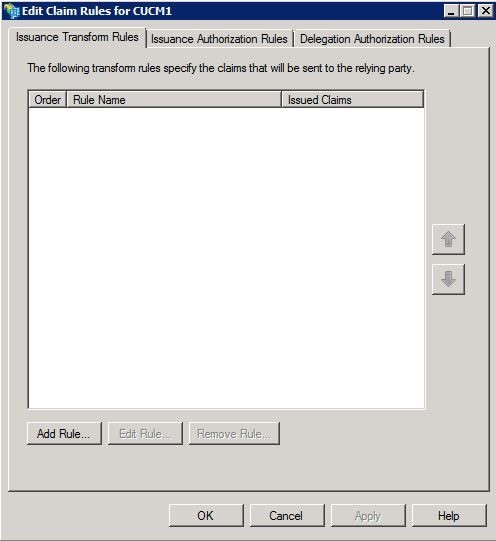

步驟 10.「編輯索賠規則」視窗會開啟:

步驟 11.在此窗口中,按一下Add Rule。

步驟 12.對於宣告規則模板,選擇將LDAP屬性作為宣告傳送,然後按一下下一步。

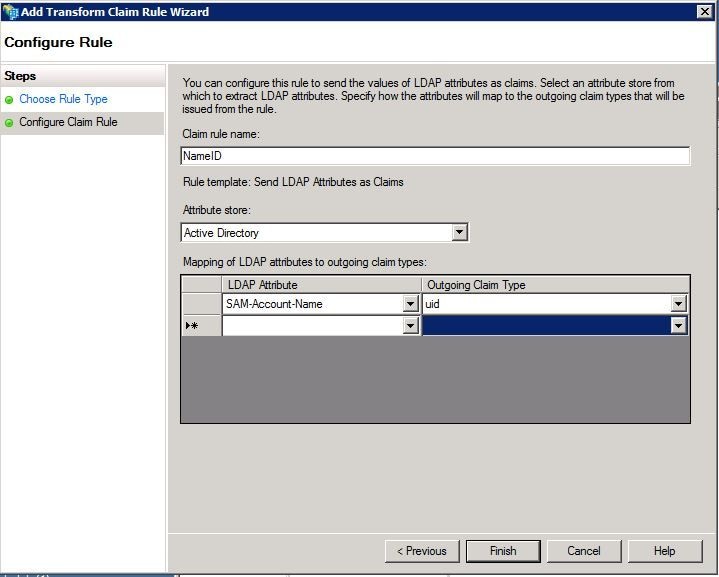

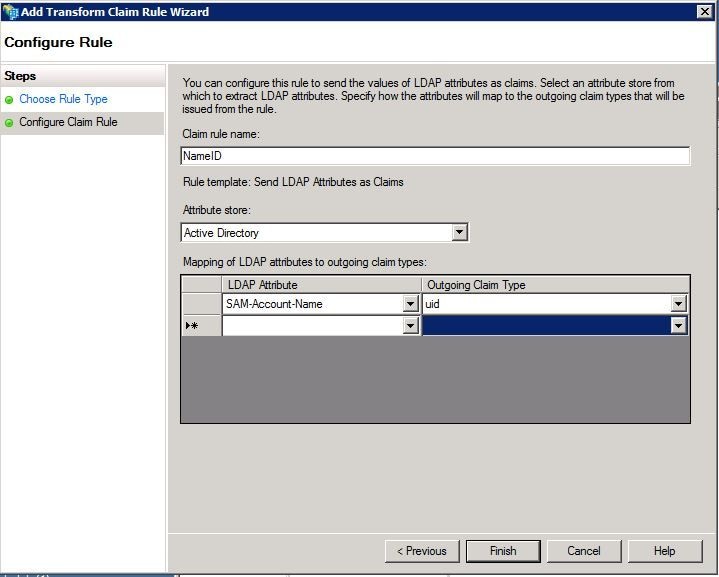

步驟 13.在下一頁上,為宣告規則名稱輸入NameID。

步驟 14.為Attribute store選擇Active Directory。

步驟 15.為LDAP Attribute選擇SAM-Account-Name。

步驟 16.輸入uid作為傳出宣告型別。

注意:uid不是下拉選單中的選項-必須手動輸入。

步驟 17.按一下「Finish」(結束)。

步驟 18.第一條 規則現在已完成。再次按一下Add Rule。

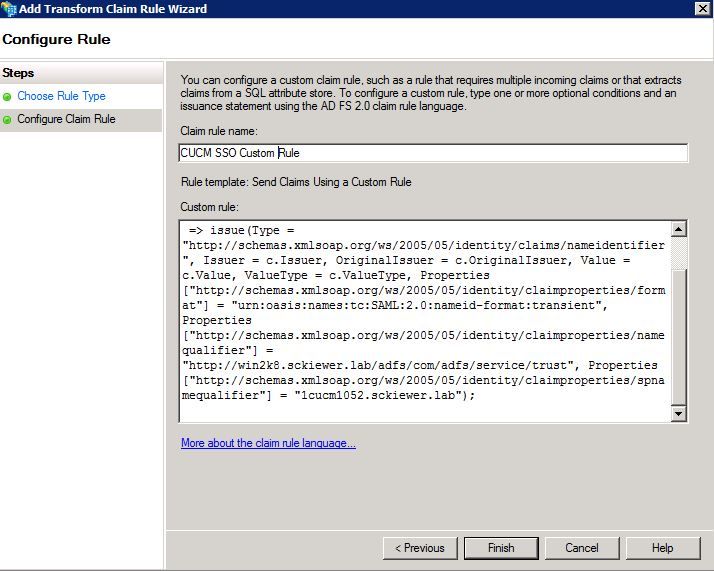

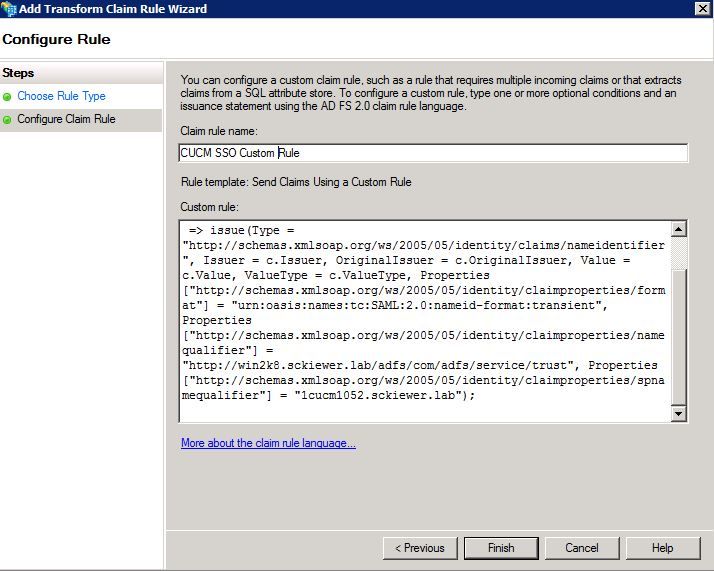

步驟 19.選擇Send Claims Using a Custom Rule。

步驟 20.輸入領款申請規則名稱。

步驟 21.在Custom rule欄位中,貼上以下文本:

c:[鍵入== "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=>問題(型別= "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimperities/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transsient",屬性["http://schemas.xmlsoap.org/ws/2005/05/identity/claimperties/namequalifier"] = "http://ADFS_FEDERATION_SERVICE_NAME/com/adfs/service/trust",屬性["http://schemas.xmlsoap.org/ws/2005/05/identity/claimperities/spnamequifier"] = "CUCM_ENTITY_ID");

步驟 22.確保將AD_FS_SERVICE_NAME和CUCM_ENTITY_ID更改為相應的值。

注意:如果您不確定AD FS服務名稱,可以按照步驟進行查詢。 CUCM實體ID可從CUCM後設資料檔案的第一行提取。 檔案的第一行上有一個entityID,如下所示,entityID=1cucm1052.sckiewer.lab。您需要在索賠規則的相應部分輸入帶下劃線的值。

步驟 23.按一下「Finish」(結束)。

步驟 24.按一下「OK」(確定)。

注意:任何要使用SSO的Unified Collaboration伺服器都需要宣告規則。

完成CUCM上的SSO啟用並運行SSO測試

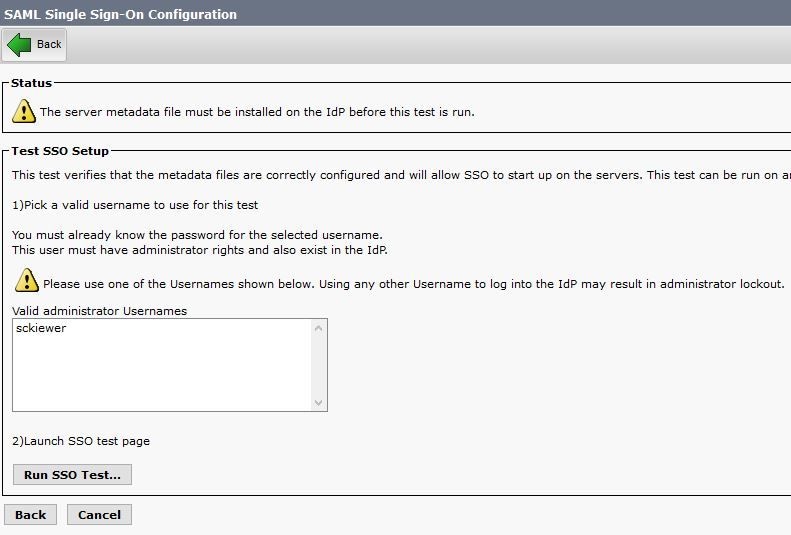

步驟 1.現在AD FS伺服器已完全配置,您可以返回CUCM。

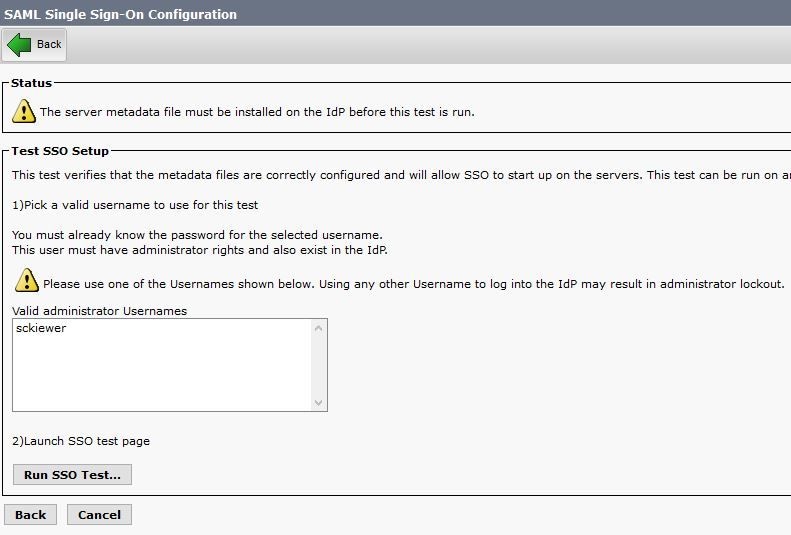

步驟 2.您在最終配置頁面上已關閉:

步驟 3.選擇已選擇標準CCM超級使用者角色的終端使用者,然後點選運行SSO測試……

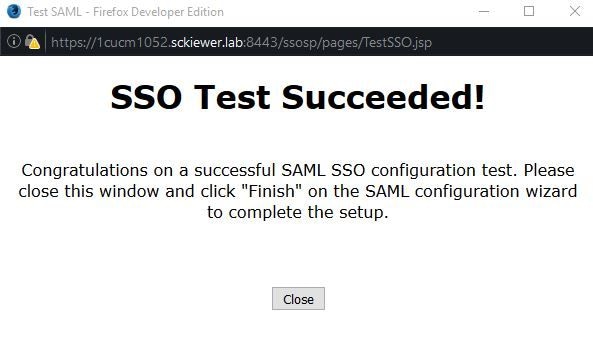

步驟 4. 確保您的瀏覽器允許彈出窗口,並在提示符中輸入您的憑據。

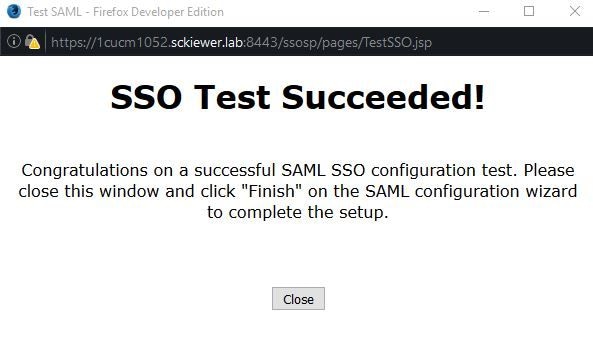

步驟 5.在彈出窗口中按一下Close,然後按一下Finish。

步驟 6.短暫重新啟動Web應用程式後,SSO即啟用。

疑難排解

將SSO日誌設定為調試

要將SSO日誌設定為調試,您必須在CUCM的CLI中運行此命令:set samltrace level debug

SSO日誌可以從RTMT下載。日誌集的名稱是Cisco SSO。

尋找聯合身份驗證服務名稱

若要查詢聯合身份驗證服務名稱,請按一下Start並搜尋AD FS 2.0 Management。

· 按一下編輯聯合身份驗證服務內容……

· 在「常規」頁籤上,查詢聯合身份驗證服務名稱

無點證書和聯合身份驗證服務名稱

如果在AD FS配置嚮導中收到此錯誤消息,則需要建立新證書。

無法使用選取的憑證來判斷Federation Service名稱,因為選取的憑證具有無點(簡短名稱)的使用者名稱。請選擇沒有無點(簡短名稱)使用者名稱的其他憑證,然後再試一次。

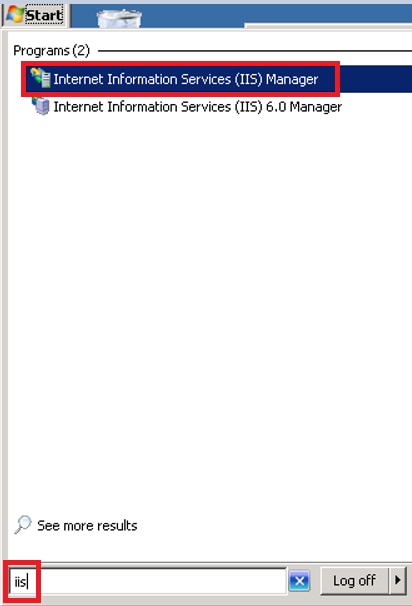

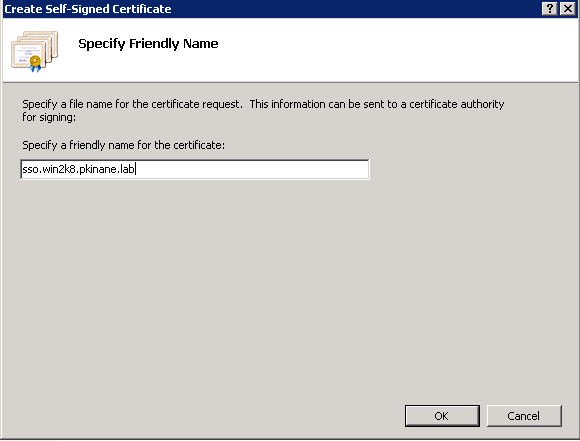

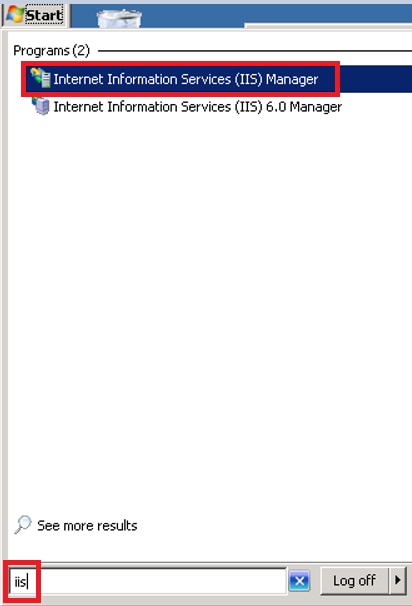

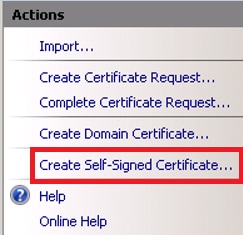

步驟 1.按一下開始並搜尋iis,然後打開Internet Information Services (IIS)管理器

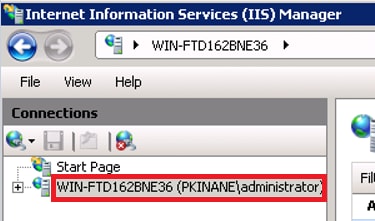

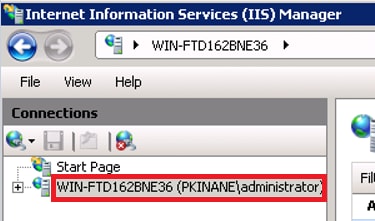

步驟 2.按一下您的伺服器名稱。

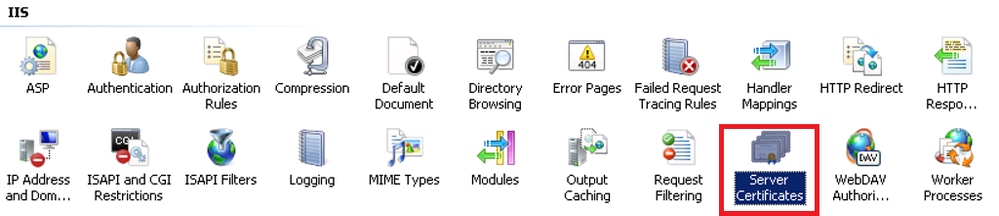

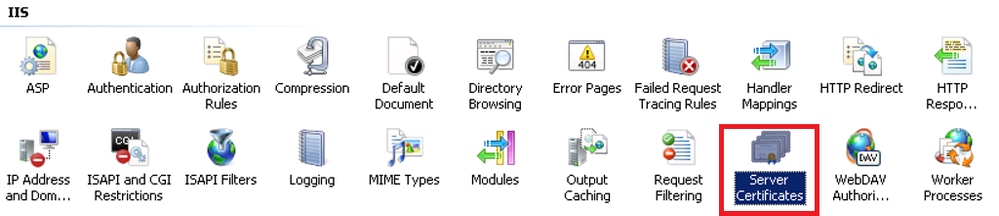

步驟 3.按一下「伺服器證書」。

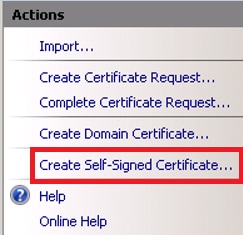

步驟 4.按一下「建立自簽名證書」。

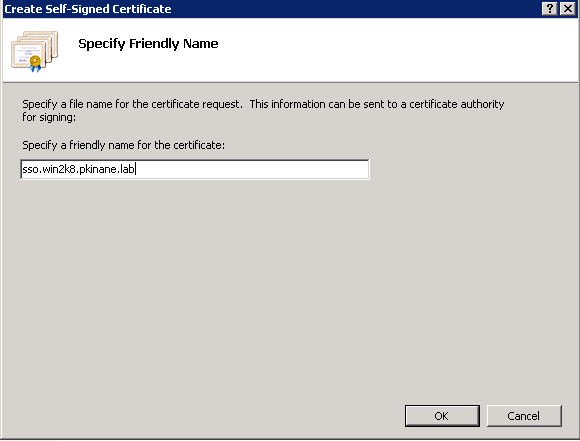

步驟 5.輸入證書別名的名稱。

CUCM和IdP伺服器之間的時間不同步

如果在從CUCM運行SSO測試時收到此錯誤,則需要將Windows伺服器配置為使用與CUCM相同的NTP伺服器。

無效的SAML回應。當Cisco Unified Communications Manager和IDP伺服器之間的時間不同步時,可能會出現這種情況。請驗證兩台伺服器上的NTP配置。從CLI運行「utils ntp status」以檢查Cisco Unified Communications Manager的此狀態。

在Windows Server指定了正確的NTP伺服器後,您需要執行另一個SSO測試並檢視問題是否仍然存在。 在某些情況下,必須傾斜斷言的有效期。 此處更詳細地介紹該過程。

相關資訊

意見

意見