簡介

本文檔介紹如何驗證和避免Cisco Expressway上的HTTP/2快速重置攻擊漏洞CVE-2023-44487。

必要條件

需求

本文件沒有特定需求。

採用元件

本文檔中的資訊基於Cisco Expressway x14.X。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

2023年10月10日,HTTP/2協定級弱點被披露為CVE-2023-44487: HTTP/2 Rapid Reset,該弱點支援一種新穎的分散式拒絕服務(DDoS)攻擊技術。

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

根據執行的調查,可以發現Cisco Expressway會受到此影響。

以下是用於評估Cisco Expressway中效果的缺陷欄位。 目前正在對討論中的CVE-ID進行評估。本檔案所提供的資訊簡短擷取自此思科缺陷。請參閱下面的連結以保持更新。

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

本文檔介紹在expressway中執行此缺陷解決措施以緩解此漏洞影響的步驟。

運行x14.0或更高版本且部署了移動遠端訪問(MRA)的產品會受到影響。

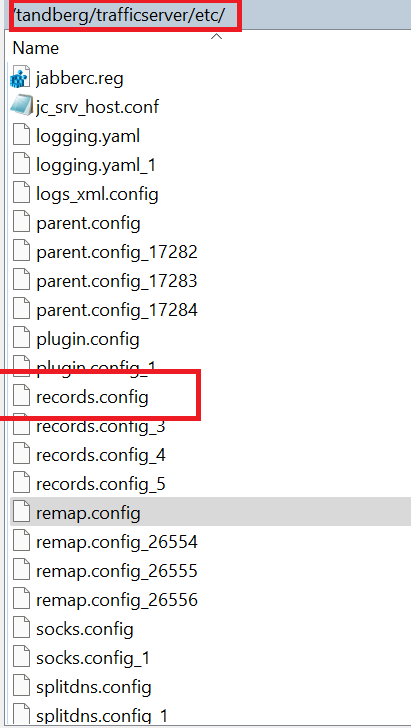

1.使用SCP客戶端訪問expressway檔案系統(使用根證書)。位置 /tandberg/trafficserver/etc/ 如下圖所示。

2.建立檔案的備份並將其儲存在PC上。然後開啟原始檔案。

3.在記事本中開啟此文++,然後搜尋字串, CONFIG proxy.config.http.server_ports STRING 8443

您會看到以下突出顯示的行:

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4.修改行:

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5.使用WinSCP儲存檔案並將其上傳到expressway中的同一位置。位置 /tandberg/trafficserver/etc/

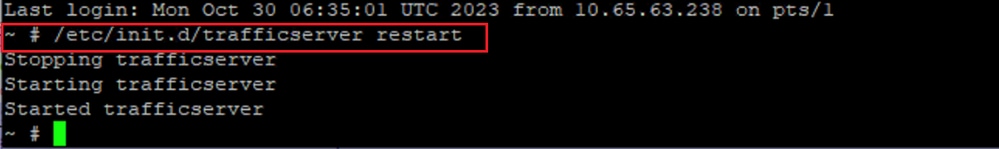

6.現在,使用根憑證登入到Expressway CLI,然後使用此命令重新啟動「Traffic Server」 /etc/init.d/trafficserver restart

注意:系統重新啟動會將配置恢復為預設值,更改將丟失。